Configuración de Cisco Secure ACS para Windows v3.2 con autenticación de máquina PEAP-MS-CHAPv2

Contenido

Introducción

Este documento demuestra cómo configurar el Protocolo de autenticación extensible protegido (PEAP) con la versión 3.2 de Cisco Secure ACS para Windows.

Para obtener más información sobre cómo configurar el acceso inalámbrico seguro mediante controladores de LAN inalámbrica, el software de Microsoft Windows 2003 y Cisco Secure Access Control Server (ACS) 4.0, consulte PEAP en Redes inalámbricas unificadas con ACS 4.0 y Windows 2003.

Prerequisites

Requirements

No hay requisitos previos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las versiones de software y hardware indicadas a continuación.

-

Cisco Secure ACS para la versión 3.2 de Windows

-

Servicios de certificado de Microsoft (instalados como Enterprise root certificate authority [CA])

Nota: Para obtener más información, consulte la Guía paso a paso para configurar una entidad de certificación

.

. -

Servicio DNS con Windows 2000 Server con service pack 3

Nota: Si experimenta problemas con el servidor de la CA, instale la revisión 323172

. El cliente Windows 2000 SP3 requiere hotfix 31364

. El cliente Windows 2000 SP3 requiere hotfix 31364 para habilitar la autenticación IEEE 802.1x.

para habilitar la autenticación IEEE 802.1x. -

Punto de acceso inalámbrico 12.01T de la serie Cisco Aironet 1200

-

Una IBM ThinkPad T30 que ejecuta Windows XP Professional con Service Pack 1

La información que se presenta en este documento se originó a partir de dispositivos dentro de un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener un comando antes de ejecutarlo.

Teoría Precedente

PEAP y EAP-TLS crean y usan un túnel de TLS/Secure Socket Layer (SSL) PEAP utiliza solamente la autenticación del lado del servidor; solamente el servidor tiene un certificado y prueba su identidad al cliente. EAP-TLS, sin embargo, utiliza autenticación mutua en la que tanto el servidor ACS (autenticación, autorización y contabilidad [AAA]) como los clientes tienen certificados y demuestran sus identidades entre sí.

PEAP es conveniente dado que los clientes no requieren certificados. EAP-TLS resulta útil para autenticar dispositivos sin encabezado, ya que los certificados no requieren la interacción del usuario.

Convenciones

Para obtener más información sobre las convenciones del documento, consulte Convenciones de Consejos Técnicos de Cisco.

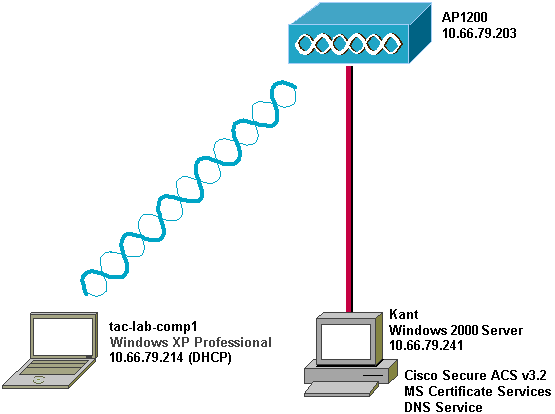

Diagrama de la red

Este documento utiliza la instalación de red que se muestra en el siguiente diagrama.

Configuración de Cisco Secure ACS para Windows v3.2

Siga estos pasos para configurar ACS 3.2.

-

Especifique las autoridades de certificado adicionales en las que debería confiar el ACS (Servidor de control de acceso seguro).

-

Reinicie el servicio y configure los parámetros de PEAP en ACS.

-

Especificar y configurar el punto de acceso como un cliente AAA.

Obtenga un certificado para el servidor ACS

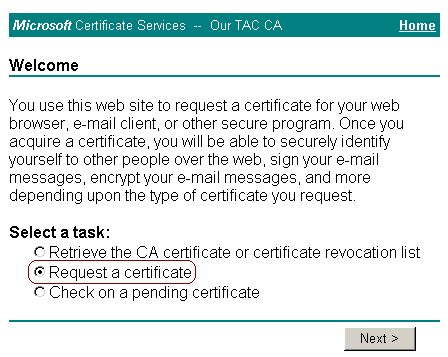

Siga los pasos a continuación para obtener un certificado.

-

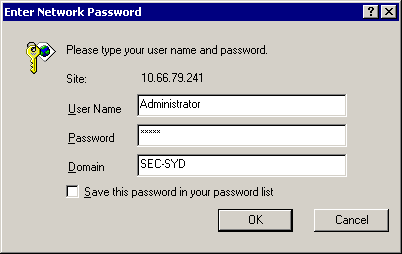

En el servidor ACS, abra un explorador de Internet y busque el servidor CA; para ello, introduzca http://CA-ip-address/certsrv en la barra de direcciones. Iniciar sesión en el dominio como Administrador.

-

Seleccione Solicitar un certificado y luego haga clic en Siguiente.

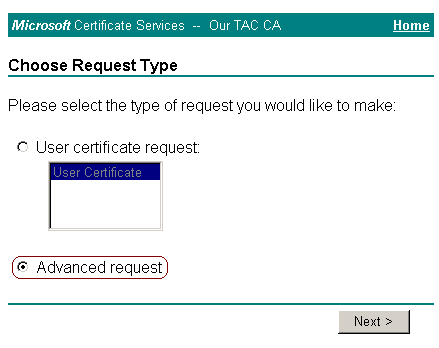

-

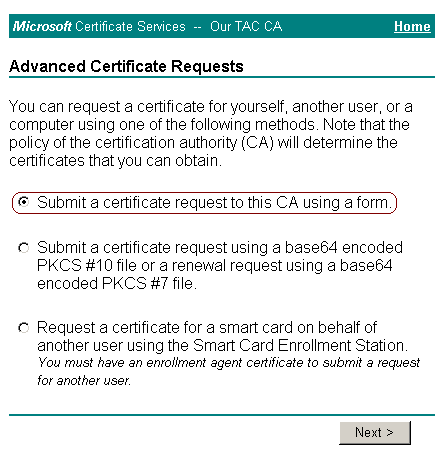

Selecccione Advanced request (Petición avanzada) y luego haga clic en Next (Siguiente).

-

Seleccione Submit a certificate request to this CA using a form (Enviar una petición de certificado a esta CA mediante un formulario) y luego haga clic en Next (Siguiente).

-

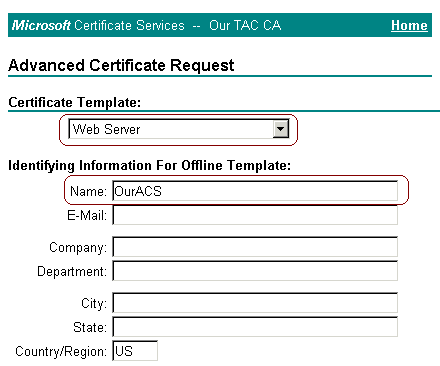

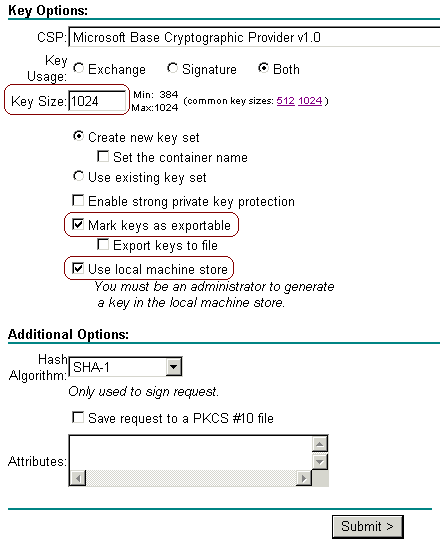

Configure las opciones de certificado.

-

Seleccione Servidor Web como plantilla de certificado. Ingrese el nombre del servidor ACS.

-

Establezca el tamaño de clave en 1024. Seleccione las opciones para las claves de marca como exportables y Usar almacenamiento de máquina local. Configure las otras opciones que sean necesarias y luego haga clic en Submit (Enviar).

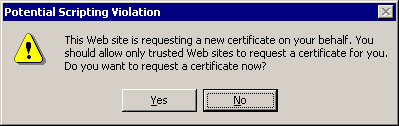

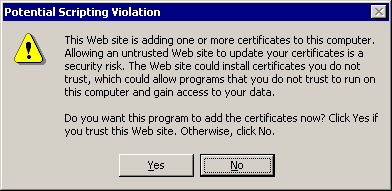

Nota: Si aparece una ventana de advertencia que hace referencia a una infracción de secuencias de comandos (en función de la configuración de seguridad/privacidad del navegador), haga clic en Sí para continuar.

-

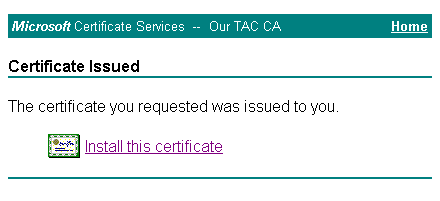

-

Haga clic en Install this certificate (Instalar este certificado).

Nota: Si aparece una ventana de advertencia que hace referencia a una infracción de secuencias de comandos (en función de la configuración de seguridad/privacidad del navegador), haga clic en Sí para continuar.

-

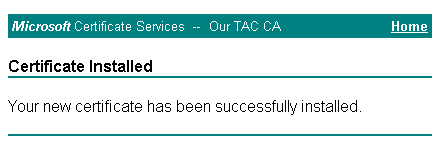

Si la instalación se ha realizado con éxito, verá un mensaje de confirmación

Configure ACS para usar un certificado del almacenamiento

Siga estos pasos para configurar ACS a fin de utilizar el certificado en almacenamiento.

-

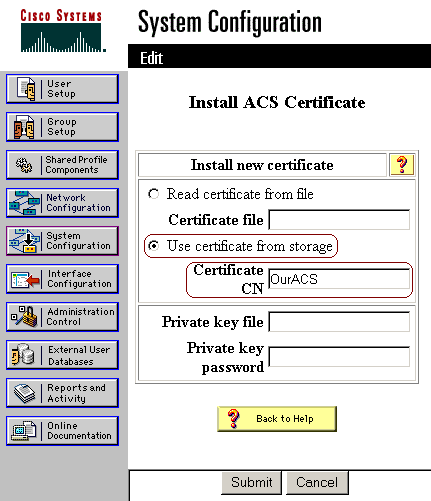

Abra un explorador de Web e ingrese http://ACS-ip-address:2002/ en la barra de direcciones para buscar el servidor ACS. Haga clic en Configuración del sistema, y luego en Instalación de certificado ACS.

-

Haga clic en Install ACS Certificate (Instalar certificado ACS).

-

Seleccione Use Certificate from storage (Usar certificado desde almacenamiento). En el campo Certificado CN, ingrese el nombre del certificado que asignó en el paso 5a de la sección Obtención de un Certificado para el Servidor ACS. Haga clic en Submit (Enviar).

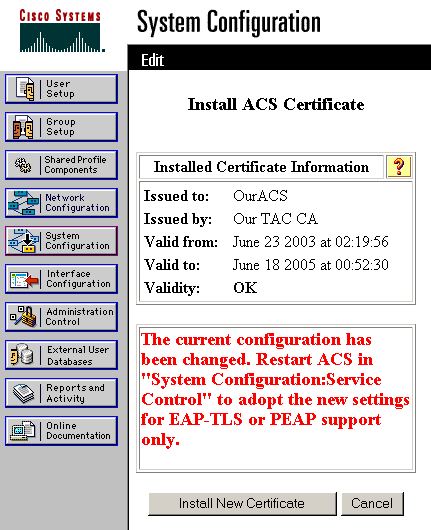

Esta entrada debe coincidir con el nombre que usted escribió en el campo Name (Nombre) durante la solicitud avanzada de certificado. Se trata del nombre CN en el campo de asunto del certificado de servidor; puede editar el certificado de servidor para comprobar este nombre. En este ejemplo, el nombre es "OurACS". No ingrese el nombre CN del emisor.

-

Cuando la configuración haya finalizado, verá un mensaje de confirmación indicando que la configuración del servidor ACS ha sido modificada.

Nota: No necesita reiniciar el ACS en este momento.

Especifique autoridades certificadoras adicionales en las que la ACS debe confiar

El ACS confiará automáticamente en la Autoridad de certificación que emitió su propio certificado. Si los certificados del cliente están emitidos por Autoridades de certificación, deberá realizar los siguiente pasos:

-

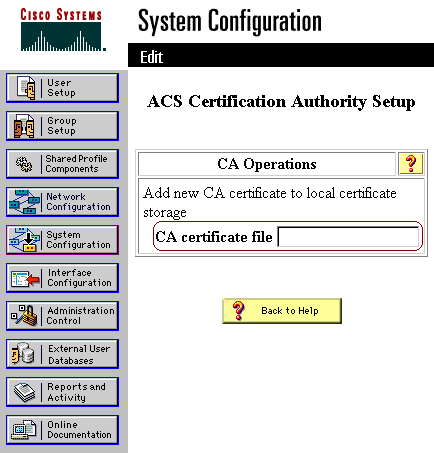

Haga clic en Configuración del sistema, y luego en Instalación de certificado ACS.

-

Haga clic en ACS Certificate Authority Setup (Configuración de ACS Certificate Authority) para agregar CA a la lista de certificados confiables. En el campo para el archivo de certificado CA, ingrese la ubicación del archivo y luego haga clic en Submit (Enviar).

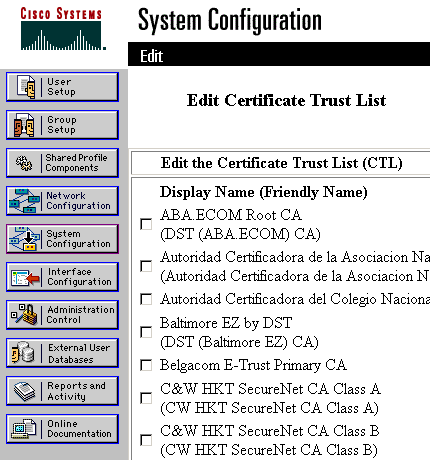

-

Haga clic en Edit Certificate Trust List (Editar lista de confianza del certificado). Marque todos los CA que el ACS debe confiar, y desmarque todos los CA que el ACS no debería confiar. Haga clic en Submit (Enviar).

Reinicie el servicio y configure PEAP en el ACS

Siga estos pasos para reiniciar el servicio y configurar los parámetros de PEAP.

-

Haga clic en System Configuration (Configuración del sistema), y luego en Service Control (Control del servicio).

-

Haga clic en Restart (Reiniciar) para reiniciar el servicio.

-

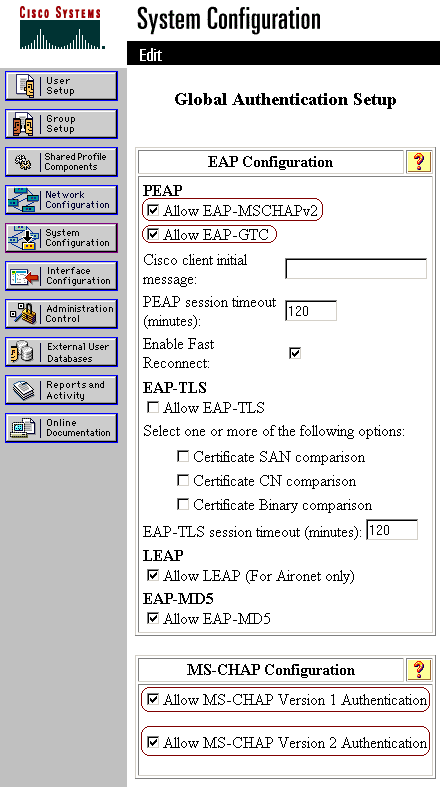

Para configurar los valores de PEAP, haga clic en Configuración del sistema, y luego en Configuración de autenticación global.

-

Verifique las dos configuraciones que aparecen a continuación y deje las demás en el modo predeterminado. Si lo desea, puede especificar otras configuraciones adicionales como Enable Fast Reconnect (permitir reconexión rápida). Cuando haya finalizado, haga clic en Submit (Enviar).

-

Permitir EAP-MSCHAPv2

-

Permite la autenticación de la versión 2 de MS-CHAP

Nota: Para obtener más información sobre Fast Connect, consulte "Authentication Configuration Options" (Opciones de configuración de autenticación) en System Configuration: Authentication and Certificates (Configuración del sistema: autenticación y certificados).

-

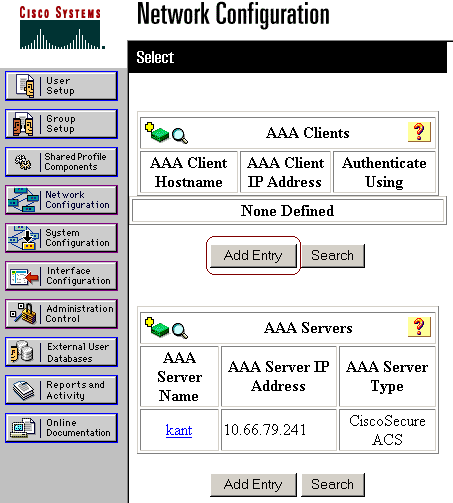

Especifique y configure el punto de acceso como un cliente AAA

Siga estos pasos para configurar el punto de acceso (AP) como un cliente AAA.

-

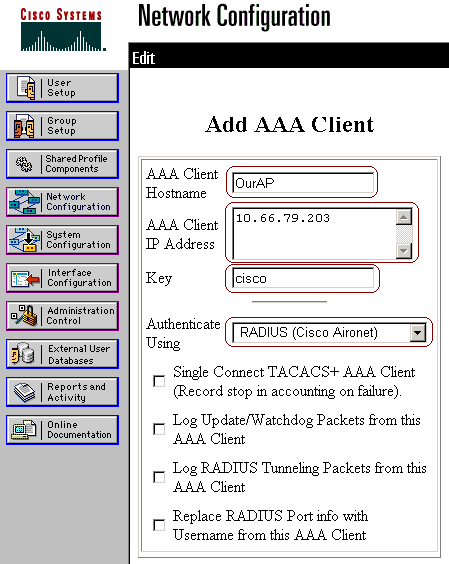

Haga clic en la configuración de red. En los clientes AAA, haga clic en Add Entry (Agregar entrada).

-

Ingrese el nombre de host de AP en el campo AAA Client Hostname (Nombre de host del cliente de AAA) y su dirección IP en el campo AAA Client IP Address (Dirección IP del cliente de AAA). Ingrese una clave de secreto compartido para el ACS y el AP en el campo Key (Clave). Seleccione RADIUS (Cisco Aironet) como el método de autenticación. Cuando haya finalizado, haga clic en Submit (Enviar).

Configuración de las bases de datos de los usuarios externos

Siga estos pasos para configurar las bases de datos de usuarios externos.

Nota: Solamente ACS 3.2 soporta PEAP-MS-CHAPv2 con autenticación de máquina a una base de datos de Windows.

-

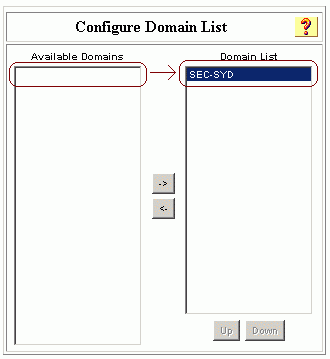

Haga clic en Bases de datos de usuarios externos y luego en Configuración de la base de datos. Haga clic en base de datos de Windows.

Nota: Si no hay ninguna base de datos de Windows definida, haga clic en Create New Configuration y, a continuación, haga clic en Submit.

-

Haga clic en Configure (Configurar). Desde Configurar lista de dominio, mueva el dominio SEC-SYD de los dominios disponibles a la lista de dominio.

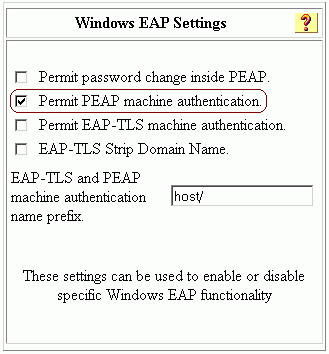

-

Para habilitar la autenticación de máquina, en configuración de Windows EAP, seleccione la opción Permit PEAP machine authentication. No cambie el prefijo de nombre de autenticación de la máquina. Microsoft actualmente utiliza "/host" (el valor predeterminado) para hacer la distinción entre la autenticación del usuario y de la máquina. Si lo desea, consulte la opción Permit password change (Permitir cambio de contraseña) dentro de PEAP. Cuando haya finalizado, haga clic en Submit (Enviar).

-

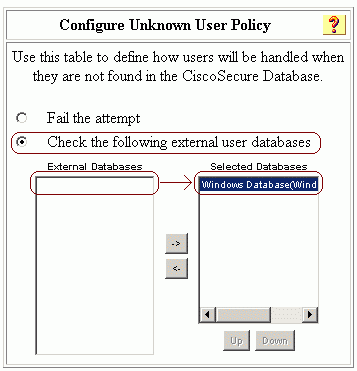

Haga clic en External User Databases (Bases de datos de usuarios externas), y luego haga clic en Unknown User Policy (Política de usuario desconocida). Seleccione la opción Comprobar las siguientes bases de datos de usuario externas, a continuación, utilice el botón de flecha hacia la derecha ( -> ) para mover la base de datos de Windows de bases de datos externas a bases de datos seleccionadas. Cuando haya finalizado, haga clic en Submit (Enviar).

Reiniciar el servicio

Cuando haya terminado de configurar ACS, siga los siguientes pasos para reiniciar el servicio.

-

Haga clic en System Configuration (Configuración del sistema), y luego en Service Control (Control del servicio).

-

Haga clic en Restart (Reiniciar)

Configuración del punto de acceso de Cisco

Siga los siguientes pasos para configurar AP de modo que utilice ACS como servidor de autenticación.

-

Abrir un explorador de Web y navegar hacia AP ingresando a http://AP-ip-address/certsrv en la barra de direcciones. En la barra de herramientas, haga clic en Setup (Configuración).

-

En Services (Servicios), haga clic en Security (Seguridad).

-

Haga clic en Authentication Server (Servidor de autenticación)

Nota: Si ha configurado cuentas en el AP, tendrá que iniciar sesión.

-

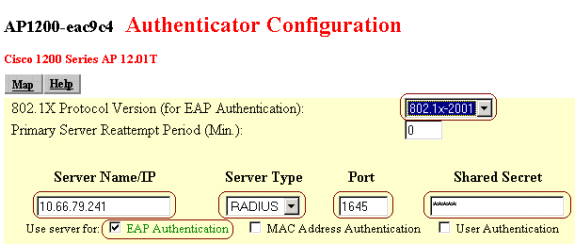

Ingrese los valores de configuración del autenticador.

-

Seleccione 802.1x-2001 para la versión de protocolo 802.1x (para autenticación EAP).

-

Ingrese la dirección IP del servidor ACS en el campo Server Name/IP (Nombre/IP del servidor).

-

Seleccione RADIUS como el tipo de servidor.

-

Ingrese 1645 ó 1812 en el campo Port (Puerto).

-

Ingrese la clave secreta compartida que especificó en el paso 2 de Especificación y configuración de un punto de acceso como cliente AAA.

-

Verifique la opción para la autenticación EAP para especificar cómo se debe usar el servidor.

Cuando haya finalizado, haga clic en OK (Aceptar).

-

-

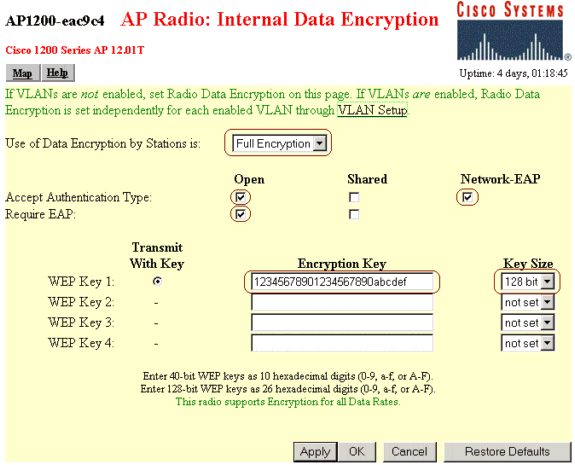

Haga clic en Radio Data Encryption (WEP) (Cifrado de datos de Radio (WEP)).

-

Ingrese la configuración para el encripción de datos internos.

-

Seleccione Full Encryption (Cifrado completo) para establecer el nivel de encripción de datos.

-

Ingrese una clave de encripción y configure el tamaño de la clave en 128 bits para que pueda utilizarse como clave de transmisión.

Cuando haya finalizado, haga clic en OK (Aceptar).

-

-

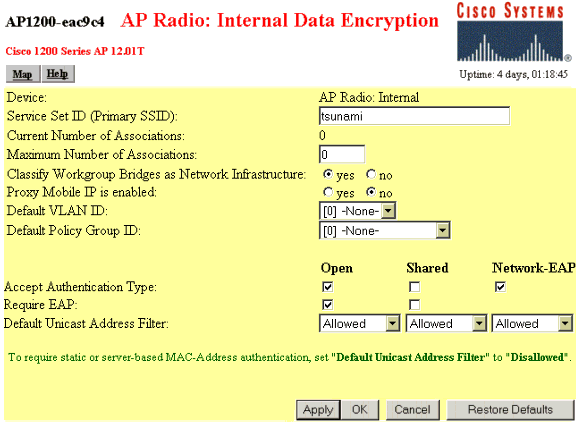

Confirme que está utilizando el identificador del conjunto de servicios (SSID) correcto en Red > Conjuntos de servicios > Seleccione el SSID Idx y haga clic en Aceptar cuando haya terminado.

El ejemplo que aparece abajo muestra el "tsunami" de SSID predeterminado.

Configuración del cliente inalámbrico

Siga estos pasos para configurar ACS 3.2.

Configurar la inscripción automática de la máquina de certificados MS

Siga estos pasos para configurar el dominio para la inscripción automática de certificados de equipo en el controlador de dominio Kant.

-

Vaya a Panel de control > Herramientas administrativas > Abrir usuarios y equipos de Active Directory.

-

Haga clic con el botón secundario del mouse en el dominio sec-syd y seleccione Properties (Propiedades) en el submenú.

-

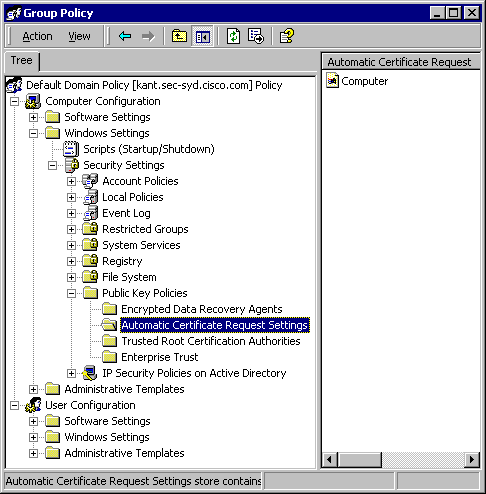

Seleccione la ficha Group Policy (Políticas de grupo). Haga clic en Default Domain Policy (Directiva de dominio predeterminada) y luego haga clic en Edit (Editar).

-

Vaya a Configuración del equipo > Configuración de Windows > Configuración de seguridad > Directivas de clave pública > Configuración automática de solicitud de certificado.

-

En la barra de menús, vaya a Acción > Nuevo > Solicitud de certificado automática y haga clic en Siguiente.

-

Seleccione Computadora y haga clic en Siguiente.

-

Inspeccione el CA

En este ejemplo, la CA se denomina "Nuestra CA TAC".

-

Haga clic en Next (Siguiente) y luego en Finish (Finalizar).

Unirse al dominio

Siga estos pasos para agregar un cliente inalámbrico al dominio.

Nota: Para completar estos pasos, el cliente inalámbrico debe tener conectividad con la CA, ya sea a través de una conexión con cables o a través de la conexión inalámbrica con la seguridad 802.1x desactivada.

-

Inicie sesión en Windows XP como administrador local.

-

Vaya a Panel de control > Rendimiento y mantenimiento > Sistema.

-

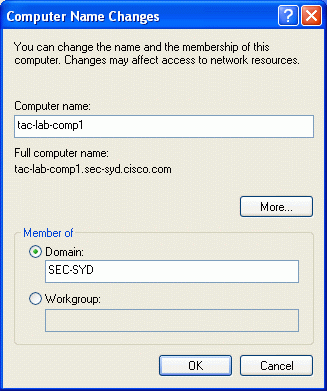

Seleccione la ficha Computer Name (Nombre de la computadora) y luego haga clic en Change (Cambiar). Ingrese el nombre de host en el campo para el nombre del equipo. Seleccione el dominio y luego ingrese el nombre del dominio (SEC-SYD en este ejemplo). Click OK.

-

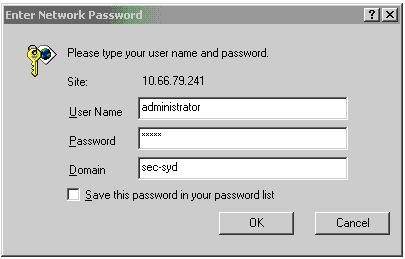

Cuando aparece un cuadro de diálogo de acceso al sistema, únase al dominio conectándose con una cuenta que tenga permiso para unirse al dominio.

-

Una vez que la computadora se haya unido correctamente al dominio, reiníciela. La máquina será miembro del dominio; dado que hemos configurado la inscripción automática de la máquina, la máquina tendrá un certificado para la CA instalada, así como un certificado para la autenticación de la máquina.

Instalación manual del certificado raíz en Windows cliente

Siga estos pasos para instalar manualmente el certificado raíz.

Nota: Si ya ha configurado la inscripción automática de máquinas, no necesita este paso. Vaya directamente a Configure the Wireless Networking (Configurar la red inalámbrica).

-

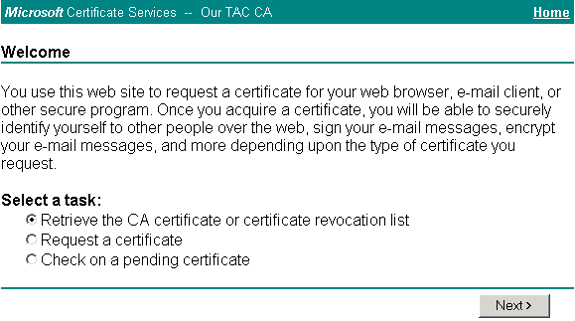

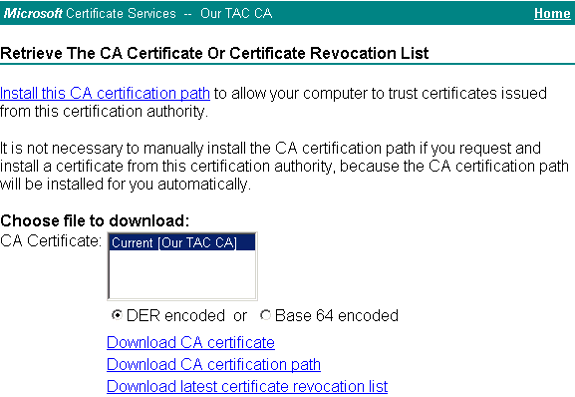

En el equipo cliente de Windows, abra un explorador web y busque el servidor de la CA de Microsoft escribiendo http://root-CA-ip-address/certsrv en la barra de direcciones. Inicie sesión en el sitio de la CA.

En este ejemplo, la dirección del IP del servidor CA es 10.66.79.241.

-

Seleccione Retrieve the CA certificate or certification revocation list (Recuperar certificado de CA o lista de revocación de certificación) y haga clic en Next (Siguiente).

-

Haga clic en Download CA certificate (Descargar certificado CA) para guardar el certificado en la máquina local.

-

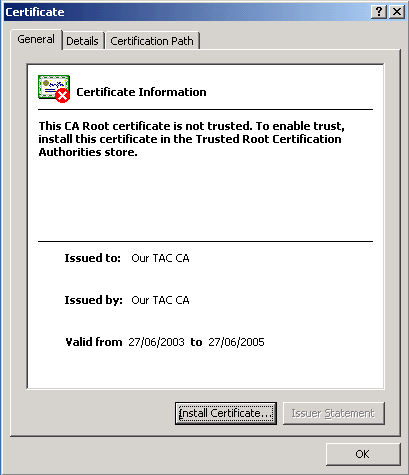

Abra el certificado y haga clic en Install Certificate.

Nota: En el ejemplo siguiente, el icono de la parte superior izquierda indica que el certificado aún no es de confianza (instalado).

-

Instalar el certificado en Current User/ Trusted Root Certificate Authorities.

-

Haga clic en Next (Siguiente).

-

Seleccione Automatically select the certificate store (Seleccione automáticamente el almacenamiento del certificado) según el tipo de certificado y haga clic en Next (Siguiente).

-

Haga clic en Finalizar para colocar el certificado raíz automáticamente bajo Usuario actual/Autoridades de certificados raíz de confianza.

-

Configure la comunicación en la red inalámbrica

Siga estos pasos para establecer las opciones para la red inalámbrica.

-

Iniciar sesión en el dominio como usuario de dominio.

-

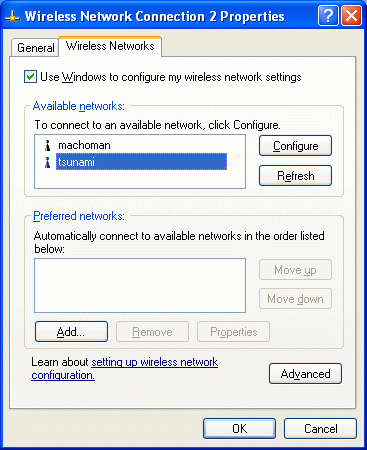

Vaya a Panel de control > Conexiones de red e Internet > Conexiones de red. Haga clic con el botón secundario del mouse en Wireless Connection (Conexión inalámbrica) y en el submenú que aparece, seleccione Properties (Propiedades).

-

Seleccione la ficha Wireless Networks (Redes inalámbricas). Seleccione la red inalámbrica (se muestra usando el nombre SSID del AP) de la lista de redes disponibles, y luego, haga clic en Configure (Configurar).

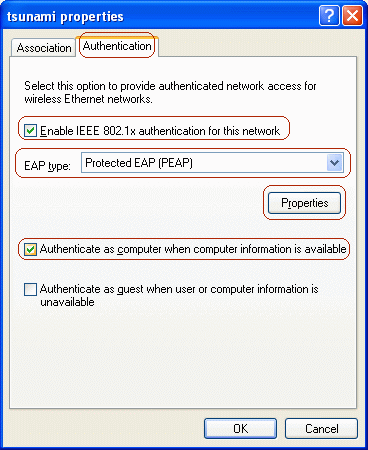

-

En la ficha Authentication (Autenticación) de la ventana de propiedades de la red, seleccione la opción para activar la autenticación IEEE 802.1x en esta red. Para el tipo EAP, seleccione EAP protegido (PEAP) para el tipo EAP y, a continuación, haga clic en Propiedades.

Nota: Para habilitar la autenticación de equipo, active la opción Autenticar como equipo cuando la información de equipo esté disponible.

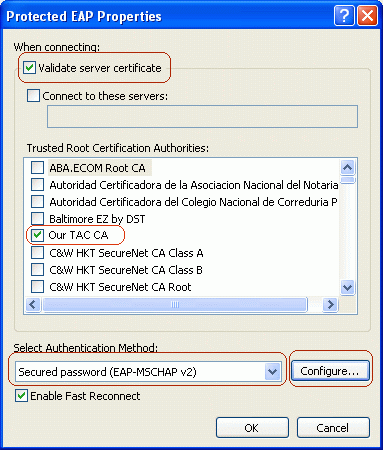

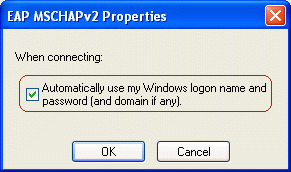

-

Verifique Validar certificado del servidor y, luego, verifique la raíz CA para empresas utilizada por los clientes de PEAP y los dispositivos ACS. Seleccione Contraseña segura (EA—MSCHAP v2) para el método de autentificación y luego haga clic en Configurar.

En este ejemplo, la CA raíz es denominada “Nuestra CA TAC”.

-

Para activar el inicio de sesión único, active la opción para utilizar automáticamente el nombre de usuario de sesión y la contraseña de Windows (y cualquier dominio, si lo hubiera). Haga clic en Aceptar para aceptar esta configuración y, a continuación, haga clic de nuevo en Aceptar para volver a la ventana de propiedades de red.

Con la conexión simple a PEAP, el cliente utiliza su nombre de usuario de ingreso Windows para la autenticación de PEAP, por lo que no necesita escribir la contraseña por segunda vez.

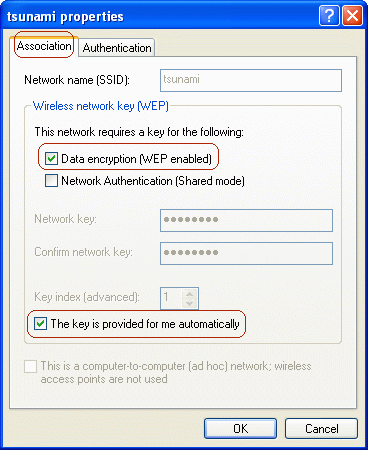

-

En la ficha Association (Asociación) de la ventana de propiedades de la red, marque las opciones para Data encryption (WEP enabled) (Cifrado de datos [habilitación WEP] y The key is provided for me automatically (La clave se proporciona automáticamente para mí). Haga clic en OK (Aceptar) y, a continuación, en OK (Aceptar) otra vez para cerrar la ventana de configuración de red.

Verificación

En esta sección encontrará información que puede utilizar para confirmar que su configuración esté funcionando correctamente.

-

Para verificar que el cliente inalámbrico ha sido autenticado, en el cliente inalámbrico vaya a Panel de control > Conexiones de red e Internet > Conexiones de red. En la barra de menús, vaya a Ver > Mosaicos. La conexión inalámbrica debería mostrar el mensaje “Autenticación exitosa”

-

Para verificar que los clientes inalámbricos han sido autenticados, en la interfaz web ACS vaya a Informes y Actividad > Autenticaciones pasadas > Autenticaciones pasadas active.csv.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

-

Compruebe que los Servicios de Certificate Server de MS se han instalado como CA raíz de empresa en un Servidor avanzado de Windows 2000 con Service Pack 3. Las revisiones 323172 y 313664 deben instalarse después de instalar los Servicios de Certificate Server de MS. Si están reinstalados los servicios de certificado MS, también debe reinstalarse el hotfix 323172.

-

Verifique que esté usando Cisco Secure ACS para Windows versión 3.2 con Windows 2000 y Service Pack 3. Asegúrese de que hotfixes 323172 y 313664 hayan sido instalados.

-

Si falla la autenticación del equipo en el cliente inalámbrico, no habrá conectividad de red en la conexión inalámbrica. Sólo las cuentas que tengan sus perfiles almacenados en la memoria caché del cliente inalámbrico podrán cargarse en el dominio. Será necesario conectar la máquina a una red cableada o configurar una conexión inalámbrica sin seguridad 802.1x.

-

Si falla la inscripción automática con CA cuando se une al dominio, verifique el visor de eventos para ver las posibles razones. Intente comprobar la configuración de DNS en el portátil.

-

Si el certificado ACS es rechazado por un cliente (que depende de la fecha de validez, “desde” y “hasta”, del certificado, las configuraciones de tiempo y hora del cliente y de la confianza en la Autoridad certificadora (CA)), luego el cliente será rechazado y la autenticación fracasará. El ACS registrará la autenticación fallida en la interfaz web bajo Informes y Actividad > Intentos Fallidos > Intentos Fallidos XXX.csv con el Código de Falla de Autenticación similar a "La autenticación EAP-TLS o PEAP falló durante el intercambio de señales SSL." El mensaje de error esperado en el archivo CSAuth.log es similar al siguiente.

AUTH 06/04/2003 14:56:41 E 0345 1644 EAP: buildEAPRequestMsg: other side probably didn't accept our certificate

-

En los registros de la interfaz web ACS, en Informes y Actividad > Autenticaciones pasadas > Autenticaciones pasadas XXX.csv e Informes y actividad > Intentos fallidos > Intentos fallidos XXX.csv, las autenticaciones PEAP se muestran en el formato <DOMINIO>\<id de usuario>. Las autenticaciones EAP-TLS se muestran con el formato <user-id>@<domain>.

-

Para utilizar PEAP Fast Reconnect (reconexión rápida PEAP), debe habilitar esta función en el cliente y en el servidor ACS.

-

Si el cambio de contraseña PEAP ha sido habilitado, puede cambiar la clave sólo cuando la contraseña de una cuenta se haya desactualizado o cuando la cuenta ha sido configurada para que se cambie la contraseña en el próximo inicio de sesión.

-

Puede verificar el certificado y la fiabilidad del servidor ACS con los pasos a continuación.

-

Ingrese a Windows en el servidor ACS con una cuenta que tenga privilegios de administrador. Abra Microsoft Management Console en Inicio > Ejecutar, escriba mmc y haga clic en Aceptar.

-

En la barra de menús, vaya a Console > Add/Remove Snap-in y, a continuación, haga clic en Add.

-

Seleccione Certificates (Certificados) y haga clic en Add (Agregar)

-

Seleccione Computer account (Cuenta de computadora), haga clic en Next (Siguiente) y luego seleccione Local computer (Computadora local [la computadora en la cual se ejecuta esta consola]).

-

Haga clic en Finish (Finalizar), luego en Close (Cerrar) y por último en OK (Aceptar).

-

Para verificar que el servidor ACS tiene un certificado válido del lado del servidor, vaya a Raíz de la consola > Certificados (Equipo local) > ACSCertStore > Certificados. Verifique si existe un certificado para el servidor ACS (denominado OurACS en este ejemplo). Abra el certificado y verifique los siguientes elementos.

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

"Este certificado tiene como objetivo – Asegura la identidad de una computadora remota."

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

-

”Usted posee una clave privada que corresponde a este certificado.”

-

-

En la ficha Details (Detalles), verifique que el campo Version (Versión) tenga el valor V3 y que el campo Enhanced Key Usage (Uso mejorado de claves) tenga autenticación de servidor (1.3.6.1.5.5.7.3.1).

-

Para verificar que el servidor ACS confía en el servidor CA, vaya a Raíz de consola > Certificados (equipo local) > Autoridades de certificación raíz de confianza > Certificados. Verifique que existe un certificado para el servidor CA (denominado Nuestro TAC CA en este ejemplo). Abra el certificado y verifique los siguientes elementos.

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

El objetivo deseado del certificado es correcto.

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

Si ACS y el cliente no usaron la misma raíz CA, entonces verifique que se haya instalado la cadena completa de los certificados de los servidores CA. Se aplica lo mismo si el certificado se obtuvo de una autoridad certificada menor

-

-

-

Para verificar la confianza del cliente, puede seguir los pasos que figuran a continuación.

-

Inicie sesión en el cliente inalámbrico en Windows con la cuenta del cliente. Abra Microsoft Management Console en Inicio > Ejecutar, escriba mmc y haga clic en Aceptar.

-

En la barra de menús, vaya a Console > Add/Remove Snap-in y, a continuación, haga clic en Add.

-

Seleccione Certificates (Certificados) y haga clic en Add (Agregar)

-

Haga clic en Cerrar y, a continuación, haga clic en Aceptar.

-

Para verificar que el perfil del cliente confía en el servidor de la CA, vaya a Raíz de la consola > Certificados - Usuario actual > Entidades de certificación raíz de confianza > Certificados. Verifique que existe un certificado para el servidor CA (denominado Nuestro TAC CA en este ejemplo). Abra el certificado y verifique los siguientes elementos.

-

No existe advertencia que indique que el certificado no ha sido verificado para todos los propósitos deseados

-

No existe advertencia que indique que el certificado no sea seguro

-

El objetivo deseado del certificado es correcto.

-

El certificado no ha caducado y ahora es válido (verifique las fechas de inicio y fin).

Si ACS y el cliente no usaron la misma raíz CA, entonces verifique que se haya instalado la cadena completa de los certificados de los servidores CA. Se aplica lo mismo si el certificado se obtuvo de una autoridad certificada menor

-

-

-

Verifique la configuración de ACS tal como se describió en la sección sobre Configuración de Cisco Secure ACS para Windows v3.2.

-

Verifique la configuración AP según se describe en la sección sobre Configuración del punto de acceso de Cisco.

-

Verifique las configuraciones del cliente inalámbrico tal como se describen en la sección Configuración del cliente inalámbrico.

-

Verifique que la cuenta del usuario exista en la base de datos interna del servidor AAA o en una de las bases de datos externas configuradas. Asegurarse de que la cuenta no haya sido desactivada.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

18-Jun-2003 |

Versión inicial |

Comentarios

Comentarios