Configuración Cisco Secure UNIX e Secure ID (Cliente SDI)

Contenido

Introducción

Para implementar la configuración de este documento, necesita cualquier versión de Cisco Secure que admita el identificador seguro de Security Dynamics Incorporated (SDI).

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

Convenciones

For more information on document conventions, refer to the Cisco Technical Tips Conventions.

Instalación de un cliente SDI (ID segura) en una máquina con Cisco Secure UNIX

Nota: Secure ID suele instalarse antes que Cisco Secure UNIX (CSUnix). Estas instrucciones describen cómo instalar el cliente SDI después de instalar CSUnix.

-

En el servidor SDI, ejecute sdadmin. Dígale al servidor SDI que la máquina CSUnix es un cliente y especifique que los usuarios SDI en cuestión están activados en el cliente CSUnix.

-

Utilice el comando nslookup #.#.#.# o nslookup <hostname> para asegurarse de que el cliente CSUnix y el servidor SDI puedan realizar búsquedas inversas y directas entre sí.

-

Copie el archivo /etc/sdace.txt del servidor SDI en el archivo /etc/sdace.txt del cliente CSUnix.

-

Copie el archivo sdconf.rec del servidor SDI al cliente CSUnix; este archivo puede residir en cualquier lugar del cliente CSUnix. Sin embargo, si se coloca en la misma estructura de directorios en el cliente CSUnix que en el servidor SDI, no es necesario modificar sdace.txt.

-

/etc/sdace.txt o VAR_ACE deben señalar a la ruta en la que se encuentra el archivo sdconf.rec. Para verificar esto, ejecute cat /etc/sdace.txt, o verifique el resultado de env para asegurarse de que VAR_ACE esté definido en el perfil de la raíz cuando se inicie la raíz.

-

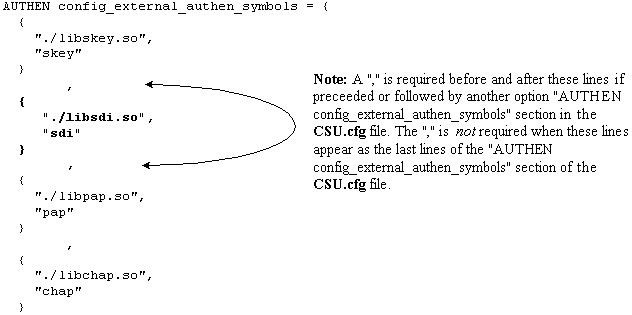

Realice una copia de seguridad de CSU.cfg del cliente CSUnix y, a continuación, modifique la sección AUTHEN config_external_authen_symbols con estas líneas:

-

Reciclar CSUnix mediante la ejecución de K80CiscoSecure y S80CiscoSecure.

-

Si $BASE/utils/psg muestra que el proceso de Cisco Secure AAA Server estaba activo antes de que se modificara el archivo CSU.cfg, pero no después, se produjeron errores en la revisión del archivo CSU.cfg. Restaure el archivo CSU.cfg original e intente realizar de nuevo los cambios descritos en el paso 6.

Prueba inicial de Secure ID y CSUnix

Para probar Secure ID y CSUnix, siga estos pasos:

-

Asegúrese de que un usuario no SDI pueda establecer una conexión Telnet al router y ser autenticado con CSUnix. Si esto no funciona, SDI no funcionará.

-

Pruebe la autenticación SDI básica en el router y ejecute este comando:

aaa new-model aaa authentication login default tacacs+ none

Nota: Esto supone que los comandos tacacs-server ya están activos en el router.

-

Agregue un usuario SDI desde la línea de comandos de CSUnix para ingresar este comando

$BASE/CLI/AddProfile -p 9900 -u sdi_user -pw sdi -

Intente autenticarse como usuario. . Si ese usuario trabaja, SDI está operativo, y puede agregar información adicional a los perfiles de usuario.

-

Los usuarios SDI se pueden probar con el perfil unknown_user en CSUnix. (No es necesario que los usuarios aparezcan explícitamente en CSUnix si todos se transfieren a SDI y todos tienen el mismo perfil.) Si ya existe un perfil de usuario desconocido, elimínelo con la ayuda de este comando:

$BASE/CLI/DeleteProfile -p 9900 -u unknown_user

-

Utilice este comando para agregar otro perfil de usuario desconocido:

$BASE/CLI/AddProfile -p 9900 -u unknown_user -pw sdi

Este comando pasa todos los usuarios desconocidos a SDI.

Secure ID y CSUnix: perfil TACACS+

-

Realice una prueba inicial sin SDI. Si este perfil de usuario no funciona sin una contraseña SDI para la autenticación de inicio de sesión, el Protocolo de autenticación por desafío mutuo (CHAP) y el Protocolo de autenticación por contraseña (PAP), no funcionará con una contraseña SDI:

# ./ViewProfile -p 9900 -u cse User Profile Information user = cse{ password = chap "chappwd" password = pap "pappwd" password = clear,"clearpwd" default service=permit service=shell { } service=ppp { protocol=lcp { } protocol=ip { } } } -

Una vez que el perfil funcione, agregue "sdi" al perfil en lugar de "clear", como se muestra en este ejemplo:

# ./ViewProfile -p 9900 -u cse User Profile Information user = cse{ password = chap "chappwd" password = pap "pappwd" password = sdi default service=permit service=shell { } service=ppp { protocol=lcp { } protocol=ip { } } }

Cómo funciona el perfil

Este perfil permite al usuario iniciar sesión con estas combinaciones:

-

Establezca una conexión Telnet con el router y utilice SDI. (Esto supone que el comando aaa authentication login default tacacs+ se ha ejecutado en el router.)

-

Conexión PPP de acceso telefónico a redes y PAP. (Esto supone que los comandos aaa authentication ppp default if-needed tacacs y ppp authen pap se han ejecutado en el router).

Nota: En el PC, en Acceso telefónico a redes, asegúrese de que esté marcada la opción "Aceptar cualquier autenticación, incluido texto no cifrado". Antes de marcar, introduzca una de estas combinaciones de nombre de usuario y contraseña en la ventana de terminal:

username: cse*code+card password: pap (must agree with profile) username: cse password: code+card

-

Conexión PPP de acceso telefónico a redes y CHAP. (Esto supone que los comandos aaa authentication ppp default if-needed tacacs y ppp authen chap se han ejecutado en el router).

Nota: En el PC, en Acceso telefónico a redes, debe estar marcada la opción "Aceptar cualquier autenticación, incluido texto no cifrado" o la opción "Aceptar sólo autenticación cifrada". Antes de marcar, ingrese este nombre de usuario y contraseña en la ventana de terminal:

username: cse*code+card password: chap (must agree with profile)

Combinaciones de Contraseña CSUnix TACACS+ que no Funcionan

Estas combinaciones producen estos errores de depuración CSUnix:

-

CHAP y sin contraseña de "texto sin cifrar" en el campo de contraseña. El usuario ingresa el código+tarjeta en lugar de la contraseña "cleartext". RFC 1994 en CHAP

requiere almacenamiento de contraseña de texto no cifrado.

requiere almacenamiento de contraseña de texto no cifrado.username: cse password: code+card CiscoSecure INFO - User cse, No tokencard password received CiscoSecure NOTICE - Authentication - Incorrect password;

-

CHAP y una contraseña CHAP incorrecta.

username: cse*code+card password: wrong chap password

(El usuario pasa a SDI, y SDI pasa al usuario, pero CSUnix falla al usuario porque la contraseña CHAP es mala.)

CiscoSecure INFO - The character * was found in username: username=cse,passcode=1234755962 CiscoSecure INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse CiscoSecure INFO - sdi_verify: cse authenticated by ACE Srvr CiscoSecure INFO - sdi: cse free external_data memory,state=GET_PASSCODE CiscoSecure INFO - sdi_verify: rtn 1 CiscoSecure NOTICE - Authentication - Incorrect password;

-

PAP y una contraseña PAP incorrecta.

username: cse*code+card password: wrong pap password

(El usuario pasa a SDI, y SDI pasa al usuario, pero CSUnix falla al usuario porque la contraseña CHAP es mala.)

CiscoSecure INFO - 52 User Profiles and 8 Group Profiles loaded into Cache. CiscoSecure INFO - The character * was found in username: username=cse,passcode=1234651500 CiscoSecure INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse CiscoSecure INFO - sdi_verify: cse authenticated by ACE Srvr CiscoSecure INFO - sdi: cse free external_data memory,state=GET_PASSCODE CiscoSecure INFO - sdi_verify: rtn 1 CiscoSecure NOTICE - Authentication - Incorrect password;

Depuración de Perfiles de Ejemplo CSUnix TACACS+ SDI

-

El usuario necesita hacer CHAP y autenticación de inicio de sesión; el PAP falla.

# ./ViewProfile -p 9900 -u cse User Profile Information user = cse{ password = chap "********" password = sdi default service=permit service=shell { } service=ppp { protocol=lcp { } protocol=ip { } } -

El usuario necesita realizar una autenticación PAP e inicio de sesión; CHAP falla.

# ./ViewProfile -p 9900 -u cse User Profile Information user = cse{ member = admin password = pap "********" password = sdi default service=permit service=shell { } service=ppp { protocol=lcp { } protocol=ip { } } }

RADIUS CSUnix

Estas secciones contienen procedimientos RADIUS CSUnix.

Autenticación de Login con CSUnix y RADIUS

Siga estos pasos para probar la autenticación:

-

Realice una prueba inicial sin SDI. Si este perfil de usuario no funciona sin una contraseña SDI para la autenticación de inicio de sesión, no funcionará con una contraseña SDI:

# ./ViewProfile -p 9900 -u cse User Profile Information user = cse{ radius=Cisco { check_items= { 2="whatever" } reply_attributes= { 6=6 } } } -

Una vez que este perfil funcione, reemplace "lo que sea" por "sdi", como se muestra en este ejemplo:

# ./ViewProfile -p 9900 -u cse User Profile Information user = cse{ radius=Cisco { check_items= { 2=sdi } reply_attributes= { 6=6 } } }

Autenticación PPP y PAP con CSUnix y RADIUS

Siga estos pasos para probar la autenticación:

Nota: No se admite la autenticación PPP CHAP con CSUnix y RADIUS.

-

Realice una prueba inicial sin SDI. Si este perfil de usuario no funciona sin una contraseña SDI para la autenticación PPP/PAP y "modo asíncrono dedicado", no funcionará con una contraseña SDI:

# ./ViewProfile -p 9900 -u cse user = cse { password = pap "pappass" radius=Cisco { check_items = { } reply_attributes= { 6=2 7=1 } } } -

Una vez que el perfil anterior funcione, agregue password = sdi al perfil y agregue el atributo 200=1 como se muestra en este ejemplo (esto establece Cisco_Token_Immediate en yes):

# ./ViewProfile -p 9900 -u cse user = cse { password = pap "pappass" password = sdi radius=Cisco { check_items = { 200=1 } reply_attributes= { 6=2 7=1 } } } -

En la sección "GUI avanzada, servidor", asegúrese de que "Enable Token Caching" esté configurado. Esto se puede confirmar desde la interfaz de línea de comandos (CLI) con:

$BASE/CLI/ViewProfile -p 9900 -u SERVER.#.#.#.# !--- Where #.#.#.# is the IP address of the CSUnix server. TokenCachingEnabled="yes"

Conexión PPP de interconexión de redes de marcación manual y PAP

Se supone que los comandos aaa authentication ppp default if-needed tacacs y PPP authen PAP se han ejecutado en el router. Introduzca este nombre de usuario y contraseña en la ventana de terminal antes de marcar.:

username: cse password: code+card

Nota: En el PC, en Acceso telefónico a redes, asegúrese de que esté marcada la opción "Aceptar cualquier autenticación, incluido texto no cifrado".

Consejos sobre Depuración y Verificación

Estas secciones contienen sugerencias para las sugerencias de depuración y verificación.

Cisco Secure RADIUS, PPP, y PAP

Este es un ejemplo de una buena depuración:

CiscoSecure DEBUG - RADIUS ; Outgoing Accept Packet id=133 (10.31.1.6)

User-Service-Type = Framed-User

Framed-Protocol = PPP

CiscoSecure DEBUG - RADIUS ; Request from host a1f0106 nas (10.31.1.6)

code=1 id=134 length=73

CiscoSecure DEBUG - RADIUS ; Incoming Packet id=134 (10.31.1.6)

Client-Id = 10.31.1.6

Client-Port-Id = 1

NAS-Port-Type = Async

User-Name = "cse"

Password = "?\235\306"

User-Service-Type = Framed-User

Framed-Protocol = PPP

CiscoSecure DEBUG - RADIUS ; Authenticate (10.31.1.6)

CiscoSecure DEBUG - RADIUS ; checkList: ASCEND_TOKEN_IMMEDIATE = 1

CiscoSecure DEBUG - RADIUS ; User PASSWORD type is Special

CiscoSecure DEBUG - RADIUS ; authPapPwd (10.31.1.6)

CiscoSecure INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse

CiscoSecure DEBUG - profile_valid_tcaching FALSE ending.

CiscoSecure DEBUG - Token Caching. IGNORE.

CiscoSecure INFO - sdi_verify: cse authenticated by ACE Srvr

CiscoSecure INFO - sdi: cse free external_data memory,state=GET_PASSCODE

CiscoSecure INFO - sdi_verify: rtn 1

CiscoSecure DEBUG - RADIUS ; Sending Ack of id 134 to a1f0106 (10.31.1.6)

Secure ID y CSUnix

La depuración se almacena en el archivo especificado en /etc/syslog.conf para local0.debug.

Ningún usuario puede autenticar - SDI o de otro modo:

Después de agregar el identificador seguro, asegúrese de que no se hayan producido errores al modificar el archivo CSU.cfg. Corrija el archivo CSU.cfg o vuelva al archivo CSU.cfg de copia de seguridad.

Este es un ejemplo de una buena depuración:

Dec 13 11:24:22 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse Dec 13 11:24:22 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse Dec 13 11:24:31 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_verify: cse authenticated by ACE Srvr Dec 13 11:24:31 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_verify: cse authenticated by ACE Srvr Dec 13 11:24:31 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi: cse free external_data memory,state=GET_PASSCODE Dec 13 11:24:31 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi: cse free external_data memory,state=GET_PASSCODE Dec 13 11:24:31 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_verify: rtn 1 Dec 13 11:24:31 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_verify: rtn 1

Este es un ejemplo de una depuración incorrecta:

CSUnix encuentra el perfil de usuario y lo envía al servidor SDI, pero el servidor SDI falla al usuario porque el código de acceso es incorrecto.

Dec 13 11:26:22 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse Dec 13 11:26:22 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_challenge: rtn 1, state=GET_PASSCODE, user=cse Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: WARNING - sdi_verify: cse denied access by ACE Srvr Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: WARNING - sdi_verify: cse denied access by ACE Srvr Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi: cse free external_data memory,state=GET_PASSCODE Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi: cse free external_data memory,state=GET_PASSCODE Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_verify: rtn 0 Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi_verify: rtn 0 Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: NOTICE - Authentication - Incorrect password; Dec 13 11:26:26 rtp-evergreen.rtp.cisco.com CiscoSecure: NOTICE - Authentication - Incorrect password;

Este es un ejemplo que muestra que el servidor Ace está inactivo:

Ingrese ./aceserver stop en el servidor SDI. El usuario no recibe el mensaje "Enter PASSCODE".

Dec 13 11:33:42 rtp-evergreen.rtp.cisco.com CiscoSecure: ERROR - sdi_challenge error: sd_init failed cli/srvr comm init (cse) Dec 13 11:33:42 rtp-evergreen.rtp.cisco.com CiscoSecure: ERROR - sdi_challenge error: sd_init failed cli/srvr comm init (cse) Dec 13 11:33:42 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi: cse free external_data memory,state=RESET Dec 13 11:33:42 rtp-evergreen.rtp.cisco.com CiscoSecure: INFO - sdi: cse free external_data memory,state=RESET

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

17-Oct-2001 |

Versión inicial |

Comentarios

Comentarios