Ejemplo de Configuración de PIX/ASA URL Filtering

Contenido

Introducción

Este documento explica cómo configurar el filtrado de URL en un dispositivo de seguridad.

Filtrar el tráfico tiene estas ventajas:

-

Puede ayudar a reducir los riesgos de seguridad y evitar el uso inapropiado.

-

Puede proporcionar un mayor control sobre el tráfico que pasa a través del dispositivo de seguridad.

Nota: Dado que el filtrado de URL hace un uso intensivo de la CPU, el uso de un servidor de filtrado externo garantiza que el rendimiento del resto del tráfico no se vea afectado. Sin embargo, en función de la velocidad de la red y de la capacidad del servidor de filtrado de URL, el tiempo necesario para la conexión inicial puede ser notablemente más lento cuando el tráfico se filtra con un servidor de filtrado externo.

Nota: No se admite la implementación de filtros desde un nivel de seguridad inferior a uno superior. El filtrado URL sólo funciona para el tráfico saliente, por ejemplo, el tráfico que se origina en una interfaz de alta seguridad destinada a un servidor en una interfaz de baja seguridad.

Prerequisites

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

PIX 500 Series Security Appliance con versión 6.2 y posterior

-

Dispositivo de seguridad ASA serie 5500 con versión 7.x y posterior

-

Adaptive Security Device Manager (ASDM) 6.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

Puede filtrar las solicitudes de conexión que se originan en una red más segura a una red menos segura. Aunque puede utilizar listas de control de acceso (ACL) para evitar el acceso saliente a servidores de contenido específicos, es difícil administrar el uso de esta manera debido al tamaño y la naturaleza dinámica de Internet. Puede simplificar la configuración y mejorar el rendimiento del dispositivo de seguridad con el uso de un servidor independiente que ejecute uno de estos productos de filtrado de Internet:

-

Websense Enterprise: filtra HTTP, HTTPS y FTP. Es compatible con la versión 5.3 y posteriores del firewall PIX.

-

Secure Computing SmartFilter, anteriormente conocido como N2H2, filtra HTTP, HTTPS, FTP y el filtrado de URL largo. Es compatible con la versión 6.2 y posteriores del firewall PIX.

En comparación con el uso de listas de control de acceso, esto reduce la tarea administrativa y mejora la eficacia del filtrado. Además, dado que el filtrado de URL se maneja en una plataforma independiente, el rendimiento del firewall PIX se ve mucho menos afectado. Sin embargo, los usuarios pueden notar tiempos de acceso más largos a sitios web o servidores FTP cuando el servidor de filtrado es remoto desde el dispositivo de seguridad.

El firewall PIX verifica las solicitudes de URL salientes con la política definida en el servidor de filtrado de URL. El firewall PIX permite o niega la conexión, según la respuesta del servidor de filtrado.

Cuando el filtrado está activado y una solicitud de contenido se dirige a través del dispositivo de seguridad, la solicitud se envía al servidor de contenido y al servidor de filtrado al mismo tiempo. Si el servidor de filtrado permite la conexión, el dispositivo de seguridad reenvía la respuesta del servidor de contenido al cliente que originó la solicitud. Si el servidor de filtrado deniega la conexión, el dispositivo de seguridad descarta la respuesta y envía un mensaje o código de retorno que indica que la conexión no se ha realizado correctamente.

Si la autenticación de usuario está activada en el dispositivo de seguridad, éste también envía el nombre de usuario al servidor de filtrado. El servidor de filtrado puede utilizar la configuración de filtrado específica del usuario o proporcionar informes mejorados con respecto al uso.

Configuración de ASA/PIX con la CLI

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Use el Command Lookup Tool (únicamente clientes registrados) para obtener más información sobre los comandos que se utilizan en esta sección.

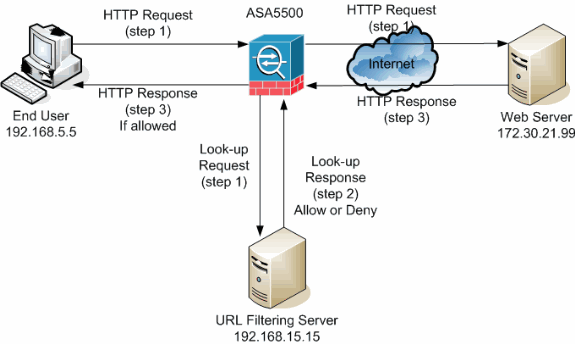

Diagrama de la red

En este documento, se utiliza esta configuración de red:

En este ejemplo, el servidor de filtrado de URL se encuentra en una red DMZ. Los usuarios finales que se encuentran dentro de la red intentan acceder al servidor web que se encuentra fuera de la red a través de Internet.

Estos pasos se completan durante la solicitud del usuario para el servidor web:

-

El usuario final se desplaza a una página del servidor Web y el explorador envía una solicitud HTTP.

-

Una vez que el dispositivo de seguridad recibe esta solicitud, la reenvía al servidor web, extrae simultáneamente la URL y envía una solicitud de búsqueda al servidor de filtrado de URL.

-

Una vez que el servidor de filtrado de URL recibe la solicitud de búsqueda, comprueba su base de datos para determinar si permite o deniega la URL. Devuelve un estado permit o deny con una respuesta de búsqueda al firewall del IOS® de Cisco.

-

El dispositivo de seguridad recibe esta respuesta de búsqueda y realiza una de estas funciones:

-

Si la respuesta de búsqueda permite la dirección URL, envía la respuesta HTTP al usuario final.

-

Si la respuesta de búsqueda deniega la URL, el servidor de filtrado de URL redirige al usuario a su propio servidor web interno, que muestra un mensaje que describe la categoría bajo la que se bloquea la URL. A partir de entonces, la conexión se restablece en ambos extremos.

-

Identificar el servidor de filtrado

Debe identificar la dirección del servidor de filtrado con el comando url-server. Debe utilizar la forma adecuada de este comando en función del tipo de servidor de filtrado que utilice.

Nota: Para la versión de software 7.x y posteriores, puede identificar hasta cuatro servidores de filtrado para cada contexto. El dispositivo de seguridad utiliza los servidores en orden hasta que un servidor responde. Solo puede configurar un único tipo de servidor, Websense o N2H2, en su configuración.

Websense

Websense es un software de filtrado de terceros que puede filtrar solicitudes HTTP en función de estas políticas:

-

hostname de destino

-

Dirección IP de destino

-

palabras clave

-

user name

El software mantiene una base de datos de URL de más de 20 millones de sitios organizados en más de 60 categorías y subcategorías.

-

Versión del software 6.2:

url-server [(if_name)] vendor websense host local_ip [timeout seconds] [protocol {TCP | UDP} version]El comando url-server designa el servidor que ejecuta la aplicación de filtrado de URL N2H2 o Websense. El límite es de 16 servidores URL. Sin embargo, sólo puede utilizar una aplicación a la vez, N2H2 o Websense. Además, si cambia su configuración en el firewall PIX, no actualiza la configuración en el servidor de aplicaciones. Esto debe hacerse por separado, según las instrucciones de cada proveedor.

-

Versión del software 7.x y posterior:

pix(config)# url-server (if_name) host local_ip [timeout seconds] [protocol TCP | UDP version 1|4 [connections num_conns] ]

Sustituya if_name por el nombre de la interfaz del dispositivo de seguridad que está conectada al servidor de filtrado. El valor predeterminado es inside. Sustituya local_ip por la dirección IP del servidor de filtrado. Sustituya seconds por el número de segundos que el dispositivo de seguridad debe continuar para intentar conectarse al servidor de filtrado.

Utilice la opción protocol para especificar si desea utilizar TCP o UDP. Con un servidor Websense, también puede especificar la versión de TCP que desea utilizar. TCP versión 1 es el valor predeterminado. La versión 4 de TCP permite que el firewall PIX envíe los nombres de usuario autenticados y la información de registro de URL al servidor Websense si el firewall PIX ya ha autenticado al usuario.

Por ejemplo, para identificar un único servidor de filtrado de Websense, ejecute este comando:

hostname(config)#url-server (DMZ) vendor websense host 192.168.15.15 protocol TCP version 4

SmartFilter de Secure Computing

-

PIX versión 6.2:

pix(config)#url-server [(if_name)] vendor n2h2 host local_ip[:port number] [timeout] [protocol TCP | UDP] -

Versiones de software 7.0 y 7.1:

hostname(config)#url-server (if_name) vendor n2h2 host local_ip[:port number] [timeout seconds] [protocol TCP connections number | UDP [connections num_conns]]

-

Versión del software 7.2 y posterior:

hostname(config)#url-server (if_name) vendor {secure-computing | n2h2} host[port ] [timeout ] [protocol {TCP [connections ]} | UDP] Para el proveedor {secure-computing | n2h2}, puede utilizar secure-computing como una cadena de proveedor. Sin embargo, n2h2 es aceptable para la compatibilidad con versiones anteriores. Cuando se generan las entradas de configuración, secure-computing se guarda como la cadena del proveedor.

Sustituya if_name por el nombre de la interfaz del dispositivo de seguridad que está conectada al servidor de filtrado. El valor predeterminado es inside. Sustituya local_ip por la dirección IP del servidor de filtrado y el puerto <number> por el número de puerto deseado.

Nota: El puerto predeterminado que utiliza el servidor de Secure Computing SmartFilter para comunicarse con el dispositivo de seguridad con TCP o UDP es el puerto 4005.

Sustituya seconds por el número de segundos que el dispositivo de seguridad debe continuar para intentar conectarse al servidor de filtrado. Utilice la opción protocol para especificar si desea utilizar TCP o UDP.

El valor connections <number> es el número de veces que se intenta establecer una conexión entre el host y el servidor.

Por ejemplo, para identificar un único servidor de filtrado N2H2, ejecute este comando:

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

O bien, si desea utilizar valores predeterminados, ejecute este comando:

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15

Configuración de la política de filtrado

Nota: Debe identificar y activar el servidor de filtrado de URL antes de activar el filtrado de URL.

Habilitar filtrado de URL

Cuando el servidor de filtrado aprueba una solicitud de conexión HTTP, el dispositivo de seguridad permite que la respuesta del servidor web llegue al cliente que originó la solicitud. Si el servidor de filtrado deniega la solicitud, el dispositivo de seguridad redirige al usuario a una página de bloqueo que indica que se ha denegado el acceso.

Ejecute el comando filter url para configurar la política utilizada para filtrar las URL:

-

PIX versión 6.2:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

-

Versión del software 7.x y posterior:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

Sustituya port por el número de puerto en el que se filtrará el tráfico HTTP si se utiliza un puerto diferente del puerto predeterminado para HTTP (80). Para identificar un rango de números de puerto, ingrese el inicio y el final del rango separados por un guión.

Con el filtrado activado, el dispositivo de seguridad detiene el tráfico HTTP saliente hasta que un servidor de filtrado permita la conexión. Si el servidor de filtrado principal no responde, el dispositivo de seguridad dirige la solicitud de filtrado al servidor de filtrado secundario. La opción allow hace que el dispositivo de seguridad reenvíe el tráfico HTTP sin filtrado cuando el servidor de filtrado principal no esté disponible.

Ejecute el comando proxy-block para descartar todas las solicitudes a los servidores proxy.

Nota: El resto de los parámetros se utilizan para truncar URLs largas.

Truncar direcciones URL HTTP largas

La opción longurl-truncate hace que el dispositivo de seguridad envíe solamente el nombre de host o la parte de la dirección IP de la URL para evaluación al servidor de filtrado cuando la URL es más larga que la longitud máxima permitida.

Utilice la opción longurl-deny para denegar el tráfico de URL saliente si la URL supera el máximo permitido.

Utilice la opción cgi-truncate para truncar las URL CGI para incluir solamente la ubicación del script CGI y el nombre del script sin ningún parámetro.

Este es un ejemplo de configuración de filtro general:

hostname(config)#filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

Exención del filtrado del tráfico

Si desea hacer una excepción a la política general de filtrado, ejecute este comando:

filter url except local_ip local_mask foreign_ip foreign_mask]

Sustituya local_ip y local_mask por la dirección IP y la máscara de subred de un usuario o subred que desee eximir de las restricciones de filtrado.

Sustituya foreign_ip y foreign_mask por la dirección IP y la máscara de subred de un servidor o subred que desee eximir de las restricciones de filtrado.

Por ejemplo, este comando hace que todas las solicitudes HTTP a 172.30.21.99, desde los hosts internos, se reenvíen al servidor de filtrado excepto para las solicitudes del host 192.168.5.5:

Este es un ejemplo de configuración para una excepción:

hostname(config)#filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

Filtrado avanzado de URL

Esta sección proporciona información sobre los parámetros avanzados de filtrado, que incluye los siguientes temas:

-

almacenamiento en búfer

-

almacenamiento en la memoria caché

-

soporte de URL largo

Almacenar En Búfer Las Respuestas Del Servidor Web

Cuando un usuario emite una solicitud para conectarse a un servidor de contenido, el dispositivo de seguridad envía la solicitud al servidor de contenido y al servidor de filtrado al mismo tiempo. Si el servidor de filtrado no responde antes que el servidor de contenido, la respuesta del servidor se descarta. Esto retrasa la respuesta del servidor web desde el punto de vista del cliente web porque el cliente debe volver a emitir la solicitud.

Si habilita el búfer de respuesta HTTP, las respuestas de los servidores de contenido web se almacenan en búfer y se reenvían al cliente que realiza la solicitud si el servidor de filtrado permite la conexión. Esto evita el retraso que podría producirse de otro modo.

Para almacenar en búfer las respuestas a las solicitudes HTTP, siga estos pasos:

-

Para habilitar el almacenamiento en búfer de las respuestas para las solicitudes HTTP que están pendientes de una respuesta del servidor de filtrado, ejecute este comando:

hostname(config)#url-block block block-buffer-limit

Reemplace block-buffer-limit con el número máximo de bloques que se almacenarán en el búfer.

-

Para configurar la memoria máxima disponible para almacenar en búfer las URL pendientes y almacenar en búfer las URL largas con Websense, ejecute este comando:

hostname(config)#url-block url-mempool memory-pool-size

Reemplace memory-pool-size con un valor entre 2 y 10240 para una asignación de memoria máxima de 2 KB a 10 MB.

Direcciones del servidor de caché

Después de que un usuario accede a un sitio, el servidor de filtrado puede permitir que el dispositivo de seguridad almacene en caché la dirección del servidor durante un tiempo determinado, siempre que cada sitio alojado en la dirección se encuentre en una categoría que esté permitida en todo momento. A continuación, cuando el usuario vuelva a acceder al servidor, o si otro usuario accede al servidor, el dispositivo de seguridad no tendrá que volver a consultar el servidor de filtrado.

Ejecute el comando url-cache si es necesario para mejorar el rendimiento:

hostname(config)#url-cache dst | src_dst size

Sustituya size por un valor para el tamaño de la memoria caché dentro del intervalo de 1 a 128 (KB).

Utilice la palabra clave dst para almacenar en memoria caché entradas basadas en la dirección de destino de URL. Seleccione este modo si todos los usuarios comparten la misma política de filtrado de URL en el servidor de Websense.

Utilice la palabra clave src_dst para almacenar en caché entradas basadas tanto en la dirección de origen que inicia la solicitud de URL como en la dirección de destino de URL. Seleccione este modo si los usuarios no comparten la misma política de filtrado de URL en el servidor de Websense.

Habilitar el filtrado de URL largas

De forma predeterminada, el dispositivo de seguridad considera que una URL HTTP es larga si tiene más de 1159 caracteres. Puede aumentar la longitud máxima permitida para una única URL con este comando:

hostname(config)#url-block url-size long-url-size

Reemplace long-url-size por el tamaño máximo en KB para cada URL larga que se almacenará en el búfer.

Por ejemplo, estos comandos configuran el dispositivo de seguridad para el filtrado avanzado de URL:

hostname(config)#url-block block 10 hostname(config)#url-block url-mempool 2 hostname(config)#url-cache dst 100 hostname(config)#url-block url-size 2

Configuración

Esta configuración incluye los comandos descritos en este documento:

| Configuración de ASA 8.0 |

|---|

ciscoasa#show running-config

: Saved

:

ASA Version 8.0(2)

!

hostname ciscoasa

domain-name Security.lab.com

enable password 2kxsYuz/BehvglCF encrypted

no names

dns-guard

!

interface GigabitEthernet0/0

speed 100

duplex full

nameif outside

security-level 0

ip address 172.30.21.222 255.255.255.0

!

interface GigabitEthernet0/1

description INSIDE

nameif inside

security-level 100

ip address 192.168.5.11 255.255.255.0

!

interface GigabitEthernet0/2

description LAN/STATE Failover Interface

shutdown

!

interface GigabitEthernet0/3

description DMZ

nameif DMZ

security-level 50

ip address 192.168.15.1 255.255.255.0

!

interface Management0/0

no nameif

no security-level

no ip address

!

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

clock timezone CST -6

clock summer-time CDT recurring

dns server-group DefaultDNS

domain-name Security.lab.com

same-security-traffic permit intra-interface

pager lines 20

logging enable

logging buffer-size 40000

logging asdm-buffer-size 200

logging monitor debugging

logging buffered informational

logging trap warnings

logging asdm informational

logging mail debugging

logging from-address aaa@cisco.com

mtu outside 1500

mtu inside 1500

mtu DMZ 1500

no failover

failover lan unit primary

failover lan interface interface GigabitEthernet0/2

failover link interface GigabitEthernet0/2

no monitor-interface outside

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-602.bin

asdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0

route outside 0.0.0.0 0.0.0.0 172.30.21.244 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

ldap attribute-map tomtom

dynamic-access-policy-record DfltAccessPolicy

url-server (DMZ) vendor websense host 192.168.15.15 timeout 30 protocol TCP version 1 connections 5

url-cache dst 100

aaa authentication ssh console LOCAL

aaa authentication enable console LOCAL

aaa authentication telnet console LOCAL

filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow

proxy-block longurl-truncate cgi-truncate

http server enable

http 172.30.0.0 255.255.0.0 outside

no snmp-server location

no snmp-server contact

telnet 0.0.0.0 0.0.0.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 inside

ssh timeout 60

console timeout 0

management-access inside

dhcpd address 192.168.5.12-192.168.5.20 inside

dhcpd enable inside

!

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

!

service-policy global_policy global

url-block url-mempool 2

url-block url-size 2

url-block block 10

username fwadmin password aDRVKThrSs46pTjG encrypted privilege 15

prompt hostname context

Cryptochecksum:db208a243faa71f9b3e92491a6ed2105

: end |

Configuración de ASA/PIX con ASDM

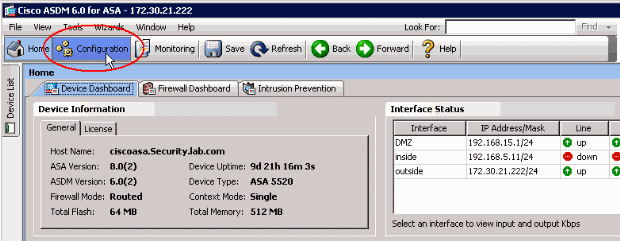

En esta sección se muestra cómo configurar el filtrado de URL para el dispositivo de seguridad con Adaptive Security Device Manager (ASDM).

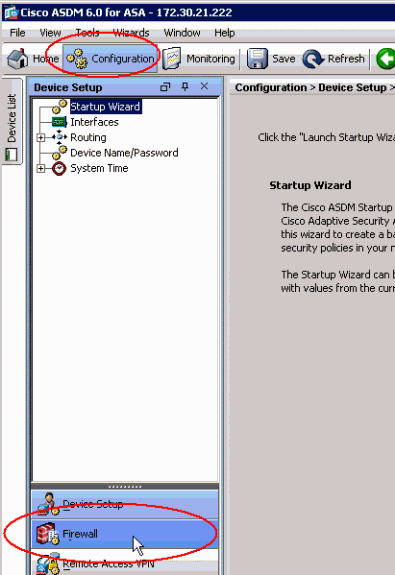

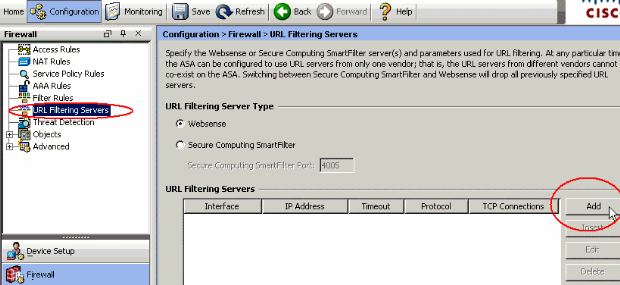

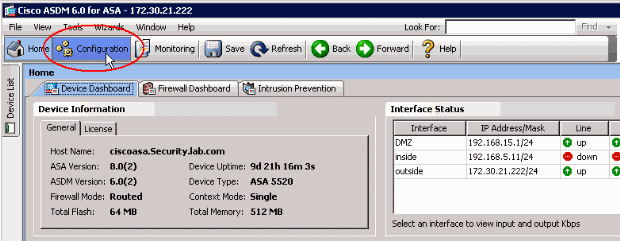

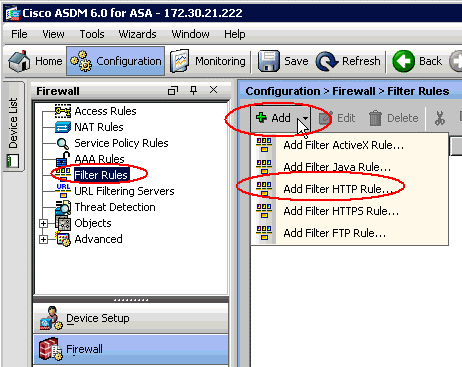

Después de iniciar ASDM, complete estos pasos:

-

Elija el panel Configuration.

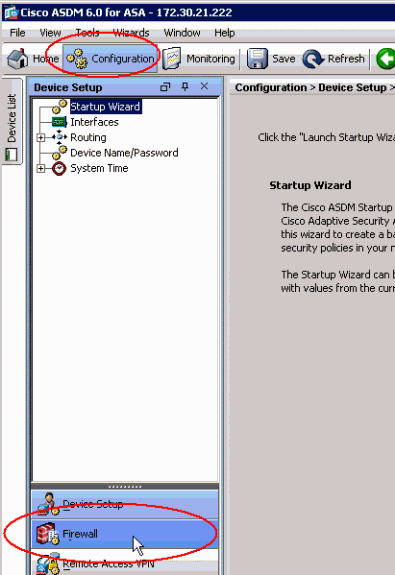

-

Haga clic en Firewall en la lista que se muestra en el panel Configuración.

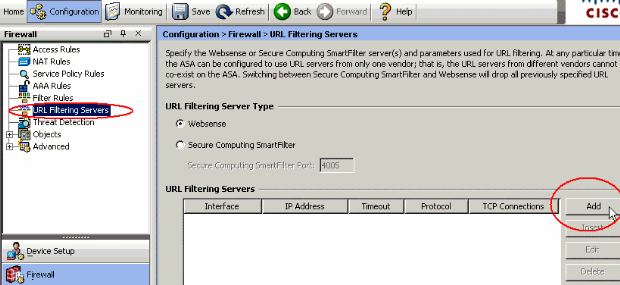

-

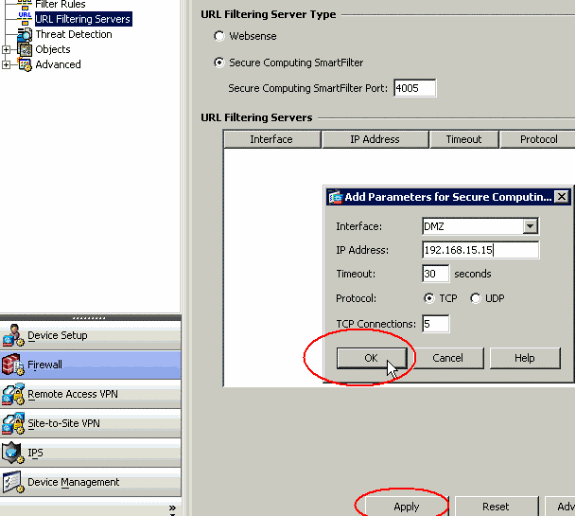

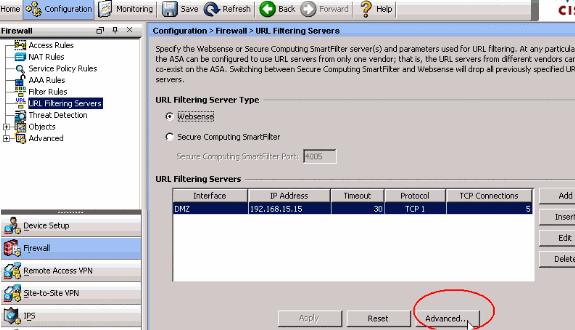

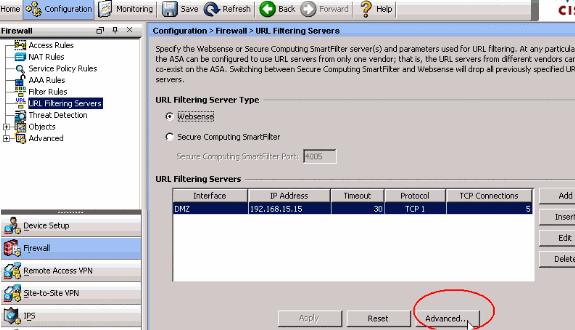

En la lista desplegable Firewall, elija URL Filtering Servers. Elija el tipo de servidor de filtrado de URL que desea utilizar y haga clic en Agregar para configurar sus parámetros.

Nota: Debe agregar el servidor de filtrado para poder configurar el filtrado para las reglas de filtrado HTTP, HTTPS o FTP.

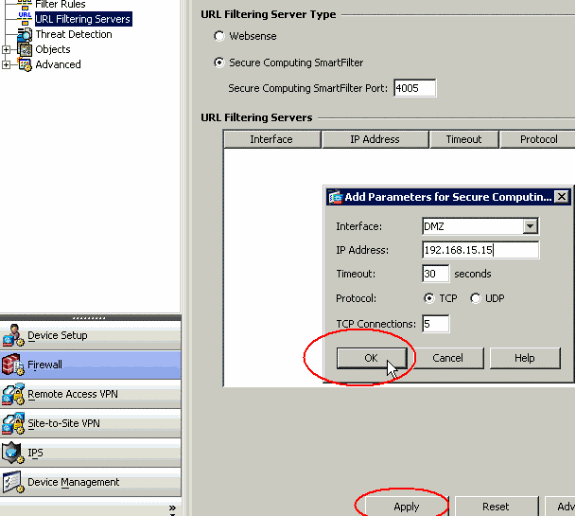

-

Elija los parámetros adecuados en la ventana emergente:

-

Interfaz: muestra la interfaz conectada al servidor de filtrado.

-

Dirección IP: muestra la dirección IP del servidor de filtrado.

-

Límite de tiempo: muestra el número de segundos tras los cuales finaliza el tiempo de espera de la solicitud al servidor de filtrado.

-

Protocolo: muestra el protocolo utilizado para comunicarse con el servidor de filtrado. TCP versión 1 es el valor predeterminado. La versión 4 de TCP permite que el firewall PIX envíe los nombres de usuario autenticados y la información de registro de URL al servidor Websense, si el firewall PIX ya ha autenticado al usuario

-

Conexiones TCP: muestra el número máximo de conexiones TCP que se pueden comunicar con el servidor de filtrado de URL

Después de introducir los parámetros, haga clic en OK en la ventana emergente y en Apply en la ventana principal.

-

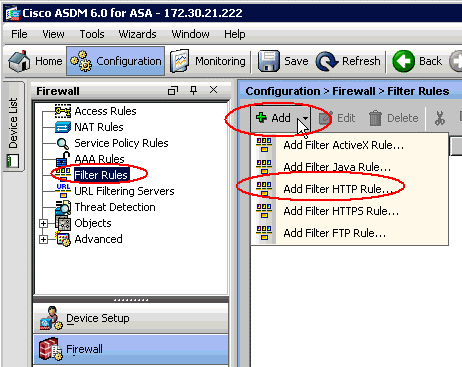

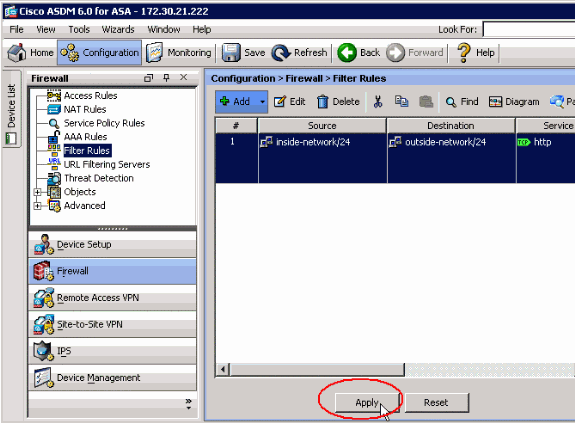

-

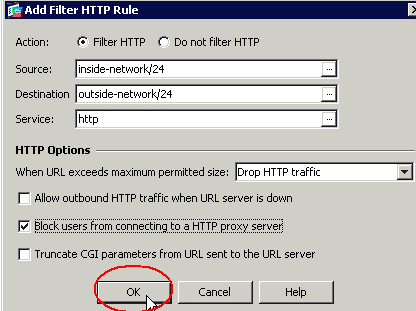

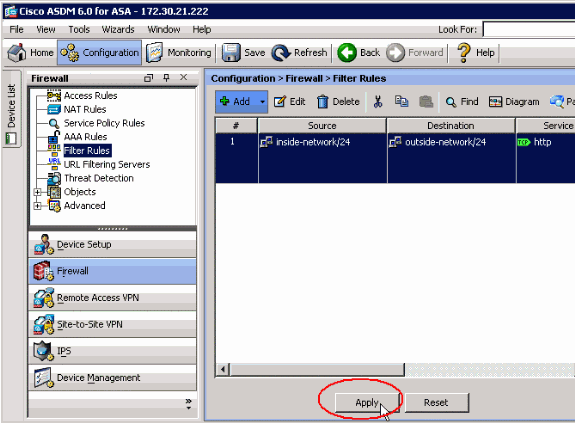

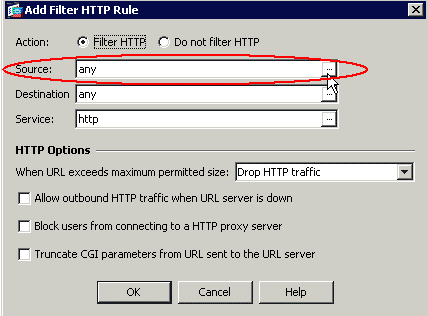

En la lista desplegable Firewall, elija Filter Rules. Haga clic en el botón Add en la ventana principal y elija el tipo de regla que desea agregar. En este ejemplo, se elige la regla HTTP Add Filter.

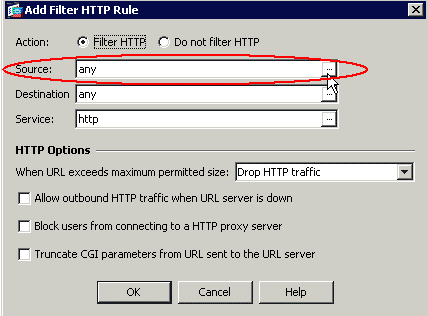

-

Una vez que aparece la ventana emergente, puede hacer clic en los botones de navegación para las opciones Source, Destination y Service para elegir los parámetros apropiados.

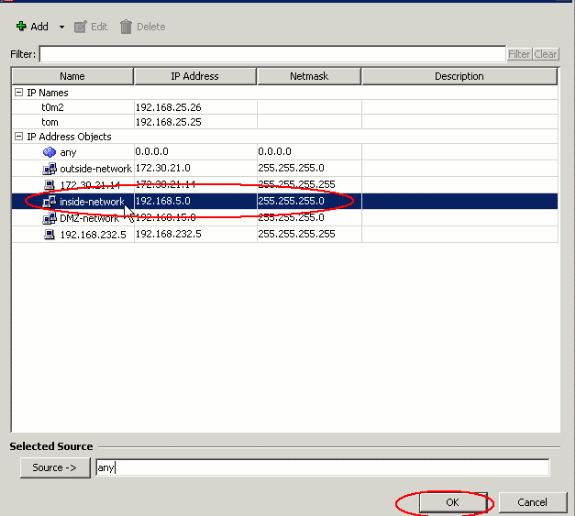

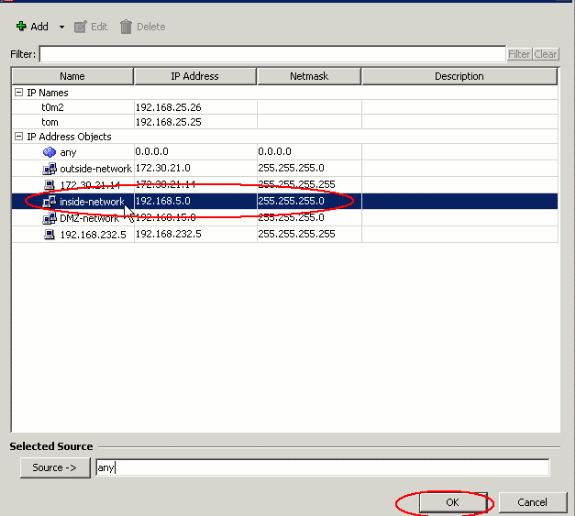

-

Muestra la ventana de exploración de la opción Source. Realice su selección y haga clic en Aceptar.

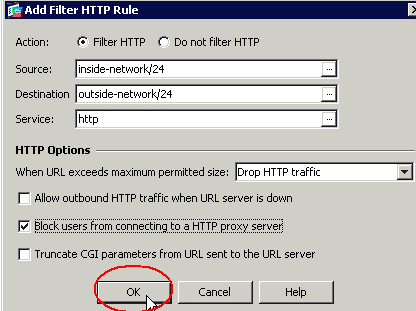

-

Una vez completada la selección de todos los parámetros, haga clic en Aceptar para continuar.

-

Una vez configurados los parámetros apropiados, haga clic en Apply para enviar los cambios.

-

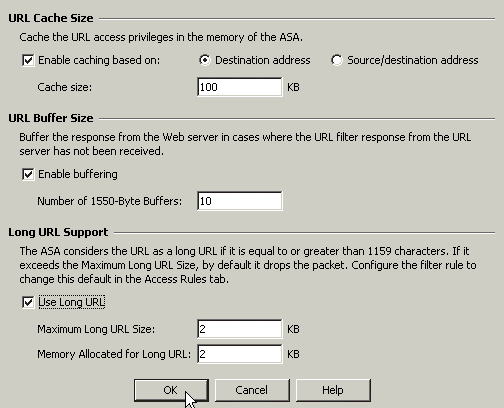

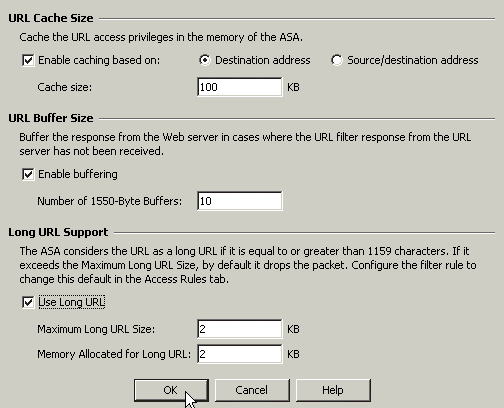

Para las opciones avanzadas de filtrado de URL, elija URL Filtering Servers nuevamente de la lista desplegable Firewall, y haga clic en el botón Advanced en la ventana principal.

-

Configure los parámetros, como el tamaño de la caché de URL, el tamaño del búfer de URL y la compatibilidad con URL largas, en la ventana emergente. Haga clic en Aceptar en la ventana emergente, y haga clic en Aplicar en la ventana principal para continuar.

-

Por último, asegúrese de guardar los cambios realizados antes de finalizar la sesión de ASDM.

Verificación

Utilice los comandos de esta sección para ver la información de filtrado de URL. Puede utilizar estos comandos para verificar su configuración.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilize el OIT para ver una análisis de la salida del comando show.

-

show url-server—Muestra información sobre el servidor de filtrado

Por ejemplo:

hostname#show url-server url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

En la versión de software 7.2 y posterior, ejecute la forma show running-config url-server de este comando.

-

show url-server stats—Muestra información y estadísticas sobre el servidor de filtrado

Para la versión 7.2 del software, ejecute la forma show running-config url-server statistics de este comando.

En la versión de software 8.0 y posteriores, ejecute la forma show url-server statistics de este comando.

Por ejemplo:

hostname#show url-server statistics Global Statistics: -------------------- URLs total/allowed/denied 13/3/10 URLs allowed by cache/server 0/3 URLs denied by cache/server 0/10 HTTPSs total/allowed/denied 138/137/1 HTTPSs allowed by cache/server 0/137 HTTPSs denied by cache/server 0/1 FTPs total/allowed/denied 0/0/0 FTPs allowed by cache/server 0/0 FTPs denied by cache/server 0/0 Requests dropped 0 Server timeouts/retries 0/0 Processed rate average 60s/300s 0/0 requests/second Denied rate average 60s/300s 0/0 requests/second Dropped rate average 60s/300s 0/0 requests/second Server Statistics: -------------------- 192.168.15.15 UP Vendor websense Port 15868 Requests total/allowed/denied 151/140/11 Server timeouts/retries 0/0 Responses received 151 Response time average 60s/300s 0/0 URL Packets Sent and Received Stats: ------------------------------------ Message Sent Received STATUS_REQUEST 1609 1601 LOOKUP_REQUEST 1526 1526 LOG_REQUEST 0 NA Errors: ------- RFC noncompliant GET method 0 URL buffer update failure 0

-

show url-block—Muestra la configuración del buffer de bloques de URL

Por ejemplo:

hostname#show url-block url-block url-mempool 128 url-block url-size 4 url-block block 128En la versión de software 7.2 y posterior, ejecute la forma show running-config url-block de este comando.

-

show url-block statistics—Muestra las estadísticas de bloqueo de URL

Por ejemplo:

hostname#show url-block block statistics URL Pending Packet Buffer Stats with max block 128 ----------------------------------------------------- Cumulative number of packets held: 896 Maximum number of packets held (per URL): 3 Current number of packets held (global): 38 Packets dropped due to exceeding url-block buffer limit: 7546 HTTP server retransmission: 10 Number of packets released back to client: 0Para la versión de software 7.2, ejecute el formulario show running-config url-block statistics de este comando.

-

show url-cache stats—Muestra cómo se utiliza la memoria caché

Por ejemplo:

hostname#show url-cache stats URL Filter Cache Stats ---------------------- Size : 128KB Entries : 1724 In Use : 456 Lookups : 45 Hits : 8En la versión de software 8.0, ejecute la forma show url-cache statistics de este comando.

-

show perfmon: muestra las estadísticas de rendimiento del filtrado de URL, junto con otras estadísticas de rendimiento. Las estadísticas de filtrado se muestran en las filas URL Access y URL Server Req.

Por ejemplo:

hostname#show perfmon PERFMON STATS: Current Average Xlates 0/s 0/s Connections 0/s 2/s TCP Conns 0/s 2/s UDP Conns 0/s 0/s URL Access 0/s 2/s URL Server Req 0/s 3/s TCP Fixup 0/s 0/s TCPIntercept 0/s 0/s HTTP Fixup 0/s 3/s FTP Fixup 0/s 0/s AAA Authen 0/s 0/s AAA Author 0/s 0/s AAA Account 0/s 0/s

-

show filter—Muestra la configuración de filtrado

Por ejemplo:

hostname#show filter filter url http 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

En la versión de software 7.2 y posterior, ejecute la forma show running-config filter de este comando.

Troubleshoot

Esta sección proporciona información sobre cómo resolver problemas de su configuración.

Error: "%ASA-3-304009: Se agotaron los bloques de búfer especificados por el comando url-block"

El firewall se queda sin caché de URL que está diseñada para contener las respuestas del servidor cuando espera a recibir confirmación del servidor de URL.

Solución

El problema se relaciona básicamente con una latencia entre el ASA y el servidor Websense. Para resolver este problema, pruebe estas soluciones alternativas.

-

Intente cambiar el protocolo que se utiliza en ASA a UDP para comunicarse con Websense.

Existe un problema de latencia entre el servidor de Websense y el firewall, en el que las respuestas del servidor de Websense tardan mucho tiempo en volver al firewall, lo que provoca que el búfer de URL se llene mientras espera una respuesta.

Puede utilizar UDP en lugar de TCP para la comunicación entre el servidor Websense y el firewall. Esto se debe a que, cuando utiliza TCP para el filtrado de URL, para cada nueva solicitud de URL, ASA debe establecer una conexión TCP con el servidor de Websense. Dado que UDP es un protocolo sin conexión, ASA no se ve obligado a establecer la conexión para recibir la respuesta del servidor. Esto debería mejorar el rendimiento del servidor.

ASA(config)#url-server (inside) vendor websense host X.X.X.X timeout 30 protocol UDP version 4 connections 5

-

Asegúrese de aumentar el bloque url-block al valor más alto posible, que es 128. Esto se puede verificar con el comando show url-block.

Si muestra 128, tenga en cuenta la mejora de la identificación de error de Cisco CSCta27415 (solo para clientes registrados).

Información Relacionada

- Soporte de producto para dispositivos de seguridad adaptable Cisco ASA de la serie 5500

- Soporte de Productos de Cisco PIX 500 Series Security Appliances

- Soporte de Productos de Cisco Adaptive Security Device Manager

- PIX/ASA: establezca y solucione los problemas de conectividad a través del dispositivo de seguridad de Cisco

- Resolución de problemas de conexiones mediante PIX y ASA

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Jul-2007 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios