PIX/ASA 7.x ASDM: Restrinja el acceso a la red de los usuarios de VPN de acceso remoto

Contenido

Introducción

Este documento proporciona una configuración de ejemplo mediante Cisco Adaptive Security Device Manager (ASDM) para restringir a lo que pueden acceder los usuarios VPN de acceso remoto de las redes internas detrás de PIX Security Appliance o Adaptive Security Appliance (ASA). Puede limitar los usuarios VPN de acceso remoto a solamente las áreas de la red a las que desea que accedan cuando:

-

Cree listas de acceso.

-

Asociarlos a directivas de grupo.

-

Asocie esas políticas de grupo a grupos de túnel.

Consulte Configuración del Concentrador VPN 3000 de Cisco para el Bloqueo con Filtros y la Asignación de Filtros RADIUS para aprender más sobre el escenario donde el Concentrador VPN bloquea el acceso de los usuarios VPN.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

-

El PIX se puede configurar usando el ASDM.

Nota: Consulte Cómo Permitir el Acceso HTTPS para ASDM para permitir que el ASDM configure el PIX.

-

Dispone de al menos una configuración VPN de acceso remoto válida conocida.

Nota: Si no tiene ninguna de estas configuraciones, refiérase a ASA como un Servidor VPN Remoto con el Ejemplo de Configuración de ASDM para obtener información sobre cómo configurar una buena configuración de VPN de acceso remoto.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco Secure PIX 500 Series Security Appliance versión 7.1(1)

Nota: Los PIX 501 y 506E Security Appliances no soportan la versión 7.x.

-

Cisco Adaptive Security Device Manager versión 5.1(1)

Nota: ASDM sólo está disponible en PIX o ASA 7.x.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Productos Relacionados

Esta configuración también se puede utilizar con las siguientes versiones de hardware y software:

-

Cisco ASA 5500 Series Adaptive Security Appliance versión 7.1(1)

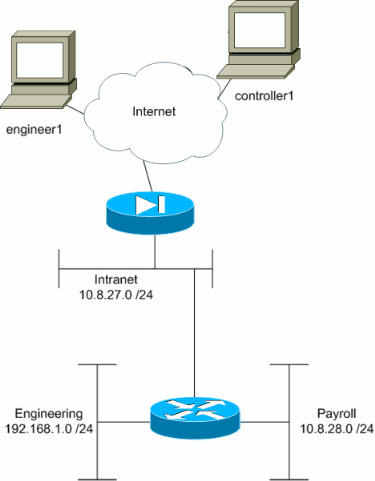

Diagrama de la red

En este documento, se utiliza esta configuración de red:

En este ejemplo de configuración, se supone una pequeña red corporativa con tres subredes. Este diagrama ilustra la topología. Las tres subredes son Intranet, Ingeniería y Nómina. El objetivo de este ejemplo de configuración es permitir el acceso remoto del personal de nóminas a las subredes Intranet y Nómina y evitar que accedan a la subred Ingeniería. Además, los ingenieros deben poder acceder de forma remota a las subredes Intranet e Ingeniería, pero no a la subred Nómina. El usuario de nóminas de este ejemplo es "controller1". El usuario de ingeniería en este ejemplo es "ingeniero1".

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configuración del acceso mediante ASDM

Complete estos pasos para configurar el PIX Security Appliance usando ASDM:

-

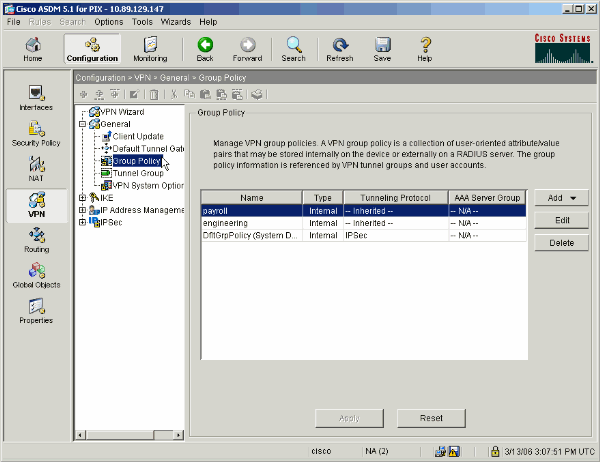

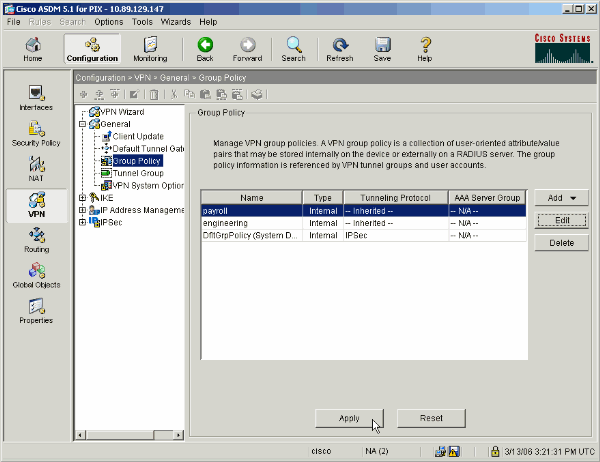

Seleccione Configuration > VPN > General > Group Policy.

-

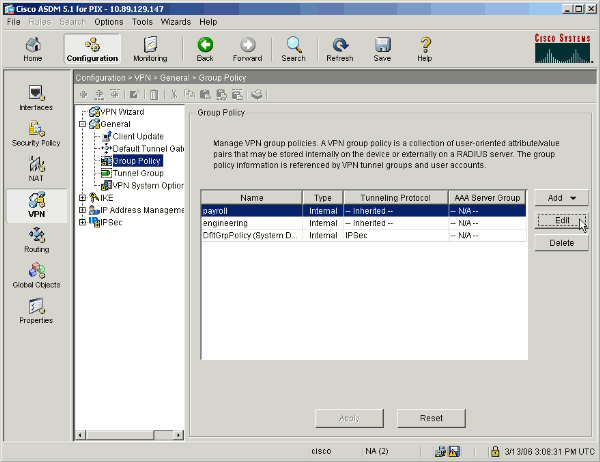

Según los pasos que se tomaron para configurar los grupos de túnel en el PIX, es posible que ya existan políticas de grupo para los grupos de túnel cuyos usuarios desea restringir. Si ya existe una directiva de grupo adecuada, selecciónela y haga clic en Editar. De lo contrario, haga clic en Agregar y elija Directiva de grupo interna...

-

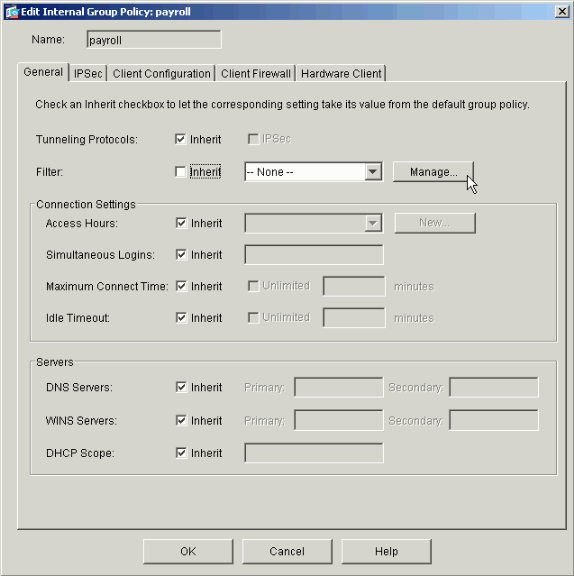

Si es necesario, introduzca o cambie el nombre de la directiva de grupo en la parte superior de la ventana que se abre.

-

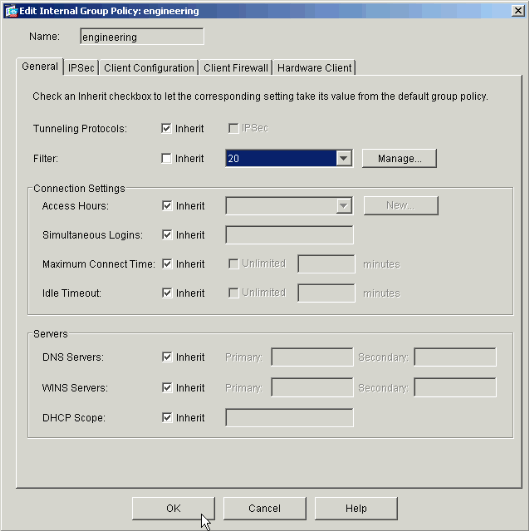

En la ficha General, desactive la casilla Heredar situada junto a Filtro y, a continuación, haga clic en Administrar.

-

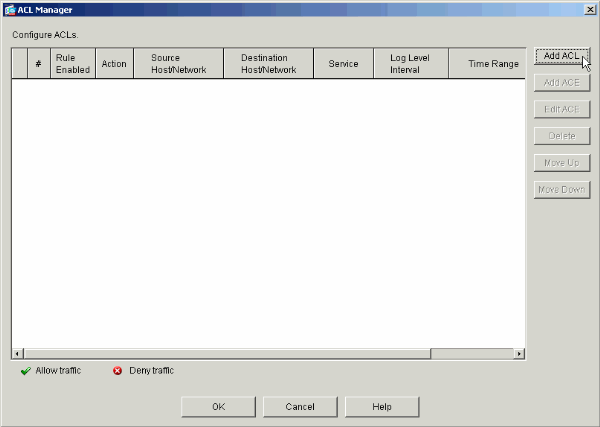

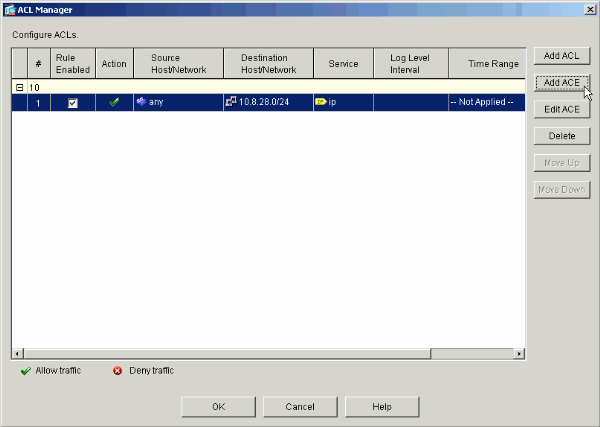

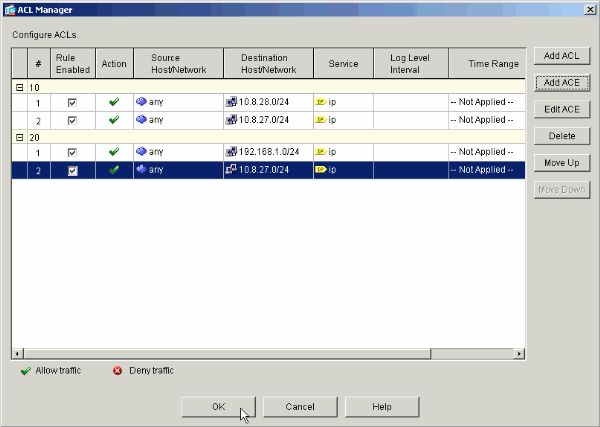

Haga clic en Add ACL para crear una nueva lista de acceso en la ventana ACL Manager que aparece.

-

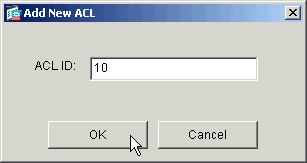

Elija un número para la nueva lista de acceso y haga clic en Aceptar.

-

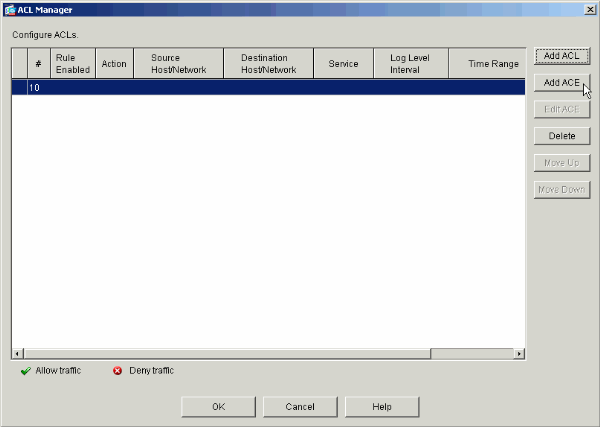

Con la nueva ACL seleccionada a la izquierda, haga clic en Add ACE para agregar una nueva entrada de control de acceso a la lista.

-

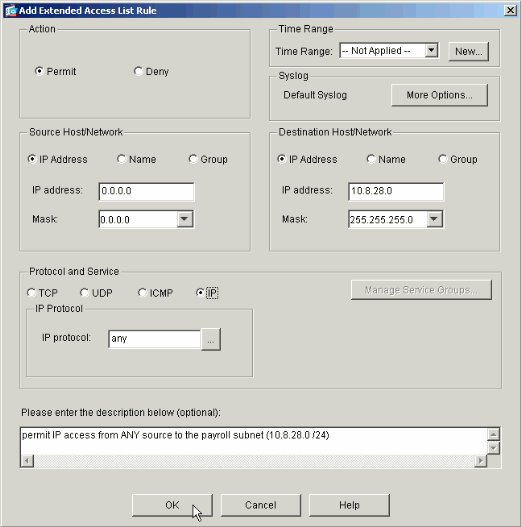

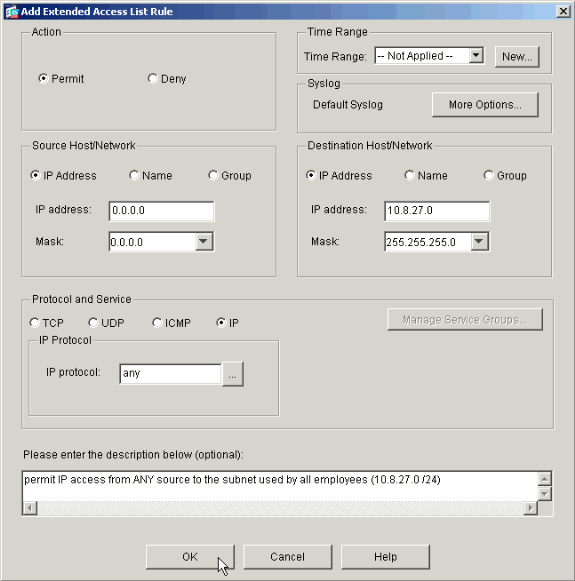

Defina la entrada de control de acceso (ACE) que desea agregar.

En este ejemplo, la primera ACE en ACL 10 permite el acceso IP a la subred de nóminas desde cualquier origen.

Nota: Por defecto, ASDM selecciona solamente TCP como protocolo. Debe elegir IP si desea permitir o denegar a los usuarios el acceso IP completo. Haga clic en Aceptar cuando haya terminado.

-

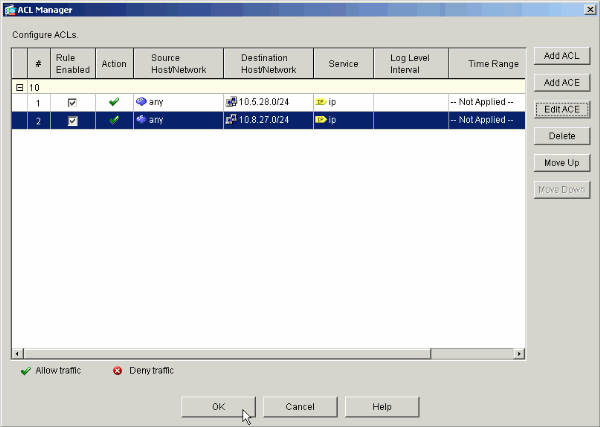

La ACE que acaba de agregar aparece en la lista. Elija Add ACE nuevamente para agregar cualquier línea adicional a la lista de acceso.

En este ejemplo, se agrega una segunda ACE a la ACL 10 para permitir el acceso a la subred de la Intranet.

-

Haga clic en Aceptar una vez que haya terminado de agregar ACE.

-

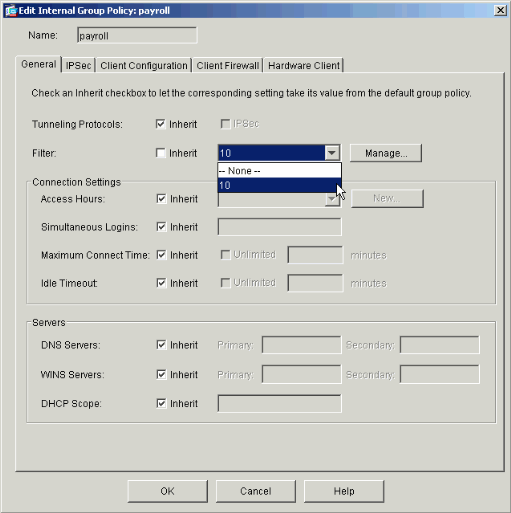

Seleccione la lista de control de acceso que definió y rellenó en los últimos pasos para que sea el filtro de la directiva de grupo. Haga clic en Aceptar cuando haya terminado.

-

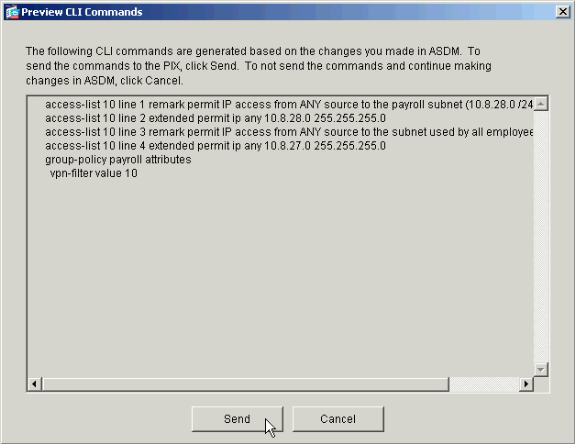

Haga clic en Apply para enviar los cambios al PIX.

-

Si lo tiene configurado para hacerlo en Options > Preferences, el ASDM previsualiza los comandos que está a punto de enviar al PIX. Haga clic en Send.

-

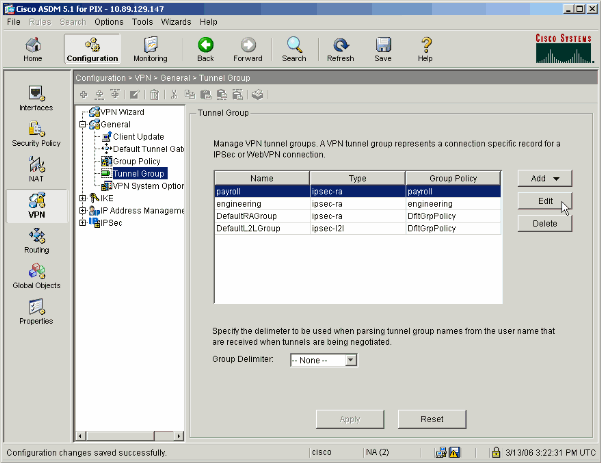

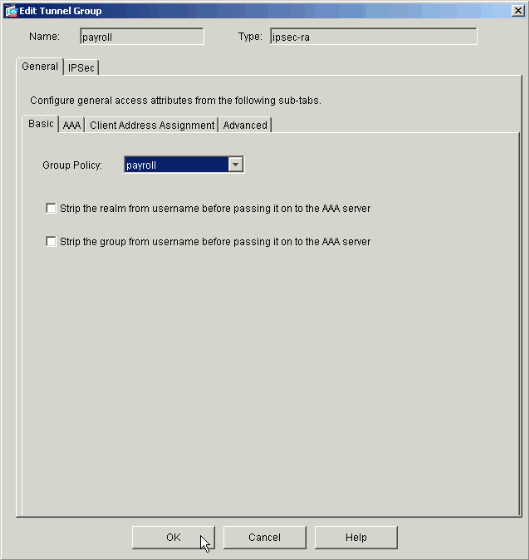

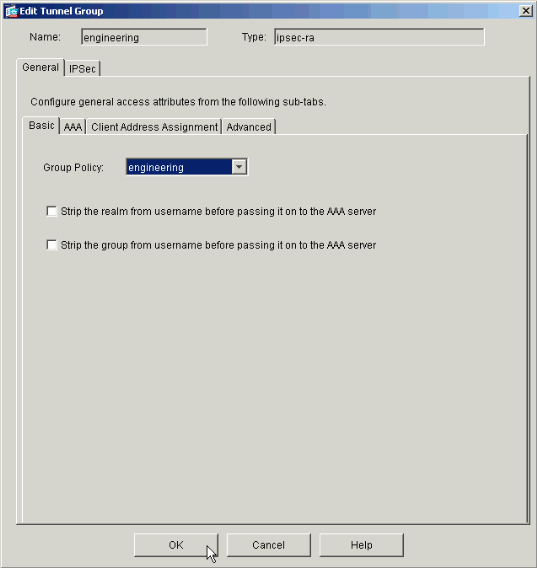

Aplique la política de grupo que se acaba de crear o modificar al grupo de túnel correcto. Haga clic en Grupo de Túnel en el marco izquierdo.

-

Elija el grupo de túnel al que desea aplicar la política de grupo y haga clic en Editar.

-

Si la directiva de grupo se creó automáticamente (consulte el paso 2), compruebe que la directiva de grupo que acaba de configurar está seleccionada en el cuadro desplegable. Si la directiva de grupo no se configuró automáticamente, selecciónela en el cuadro desplegable. Haga clic en Aceptar cuando haya terminado.

-

Haga clic en Apply y, si se le solicita, haga clic en Send para agregar el cambio a la configuración PIX.

Si la directiva de grupo ya estaba seleccionada, es posible que reciba un mensaje que diga "No se realizaron cambios". Click OK.

-

Repita los pasos del 2 al 17 para cualquier grupo de túnel adicional al que desee agregar restricciones.

En este ejemplo de configuración, también es necesario restringir el acceso de los ingenieros. Si bien el procedimiento es el mismo, estas son algunas ventanas en las que las diferencias son notables:

-

Nueva lista de acceso 20

-

Elija Lista de acceso 20 como filtro en la Política de grupo de ingeniería.

-

Verifique que la política de grupo de ingeniería esté configurada para el grupo de túnel de ingeniería.

-

Configurar el acceso mediante CLI

Siga estos pasos para configurar el dispositivo de seguridad mediante la CLI:

Nota: Algunos de los comandos mostrados en esta salida se reducen a una segunda línea debido a razones espaciales.

-

Cree dos listas de control de acceso diferentes (15 y 20) que se aplicarán a los usuarios cuando se conecten a la VPN de acceso remoto. Esta lista de acceso se invoca más adelante en la configuración.

ASAwCSC-CLI(config)#access-list 15 remark permit IP access from ANY source to the payroll subnet (10.8.28.0/24) ASAwCSC-CLI(config)#access-list 15 extended permit ip any 10.8.28.0 255.255.255.0 ASAwCSC-CLI(config)#access-list 15 remark Permit IP access from ANY source to the subnet used by all employees (10.8.27.0) ASAwCSC-CLI(config)#access-list 15 extended permit ip any 10.8.27.0 255.255.255.0 ASAwCSC-CLI(config)#access-list 20 remark Permit IP access from ANY source to the Engineering subnet (192.168.1.0/24) ASAwCSC-CLI(config)#access-list 20 extended permit ip any 192.168.1.0 255.255.255.0 ASAwCSC-CLI(config)#access-list 20 remark Permit IP access from ANY source to the subnet used by all employees (10.8.27.0/24) ASAwCSC-CLI(config)#access-list 20 extended permit ip any 10.8.27.0 255.255.255.0

-

Cree dos grupos de direcciones VPN diferentes. Cree una para los usuarios remotos de Nómina y otra para Ingeniería.

ASAwCSC-CLI(config)#ip local pool Payroll-VPN 172.10.1.100-172.10.1.200 mask 255.255.255.0 ASAwCSC-CLI(config)#ip local pool Engineer-VPN 172.16.2.1-172.16.2.199 mask 255.255.255.0

-

Cree políticas para nóminas que sólo se apliquen a ellas cuando se conecten.

ASAwCSC-CLI(config)#group-policy Payroll internal ASAwCSC-CLI(config)#group-policy Payroll attributes ASAwCSC-CLI(config-group-policy)#dns-server value 10.8.27.10 ASAwCSC-CLI(config-group-policy)#vpn-filter value 15 !--- Call the ACL created in step 1 for Payroll. ASAwCSC-CLI(config-group-policy)#vpn-tunnel-protocol IPSec ASAwCSC-CLI(config-group-policy)#default-domain value payroll.corp.com ASAwCSC-CLI(config-group-policy)#address-pools value Payroll-VPN !--- Call the Payroll address space that you created in step 2.

-

Este paso es el mismo que el paso 3, excepto en el caso del grupo Ingeniería.

ASAwCSC-CLI(config)#group-policy Engineering internal ASAwCSC-CLI(config)#group-policy Engineering attributes ASAwCSC-CLI(config-group-policy)#dns-server value 10.8.27.10 ASAwCSC-CLI(config-group-policy)#vpn-filter value 20 !--- Call the ACL that you created in step 1 for Engineering. ASAwCSC-CLI(config-group-policy)#vpn-tunnel-protocol IPSec ASAwCSC-CLI(config-group-policy)#default-domain value Engineer.corp.com ASAwCSC-CLI(config-group-policy)#address-pools value Engineer-VPN !--- Call the Engineering address space that you created in step 2.

-

Cree usuarios locales y asígneles los atributos que acaba de crear para restringir su acceso a los recursos.

ASAwCSC-CLI(config)#username engineer password cisco123 ASAwCSC-CLI(config)#username engineer attributes ASAwCSC-CLI(config-username)#vpn-group-policy Engineering ASAwCSC-CLI(config-username)#vpn-filter value 20 ASAwCSC-CLI(config)#username marty password cisco456 ASAwCSC-CLI(config)#username marty attributes ASAwCSC-CLI(config-username)#vpn-group-policy Payroll ASAwCSC-CLI(config-username)#vpn-filter value 15

-

Cree grupos de túnel que contengan directivas de conexión para los usuarios de nóminas.

ASAwCSC-CLI(config)#tunnel-group Payroll type ipsec-ra ASAwCSC-CLI(config)#tunnel-group Payroll general-attributes ASAwCSC-CLI(config-tunnel-general)#address-pool Payroll-VPN ASAwCSC-CLI(config-tunnel-general)#default-group-policy Payroll ASAwCSC-CLI(config)#tunnel-group Payroll ipsec-attributes ASAwCSC-CLI(config-tunnel-ipsec)#pre-shared-key time1234

-

Cree grupos de túnel que contengan directivas de conexión para los usuarios de ingeniería.

ASAwCSC-CLI(config)#tunnel-group Engineering type ipsec-ra ASAwCSC-CLI(config)#tunnel-group Engineering general-attributes ASAwCSC-CLI(config-tunnel-general)#address-pool Engineer-VPN ASAwCSC-CLI(config-tunnel-general)#default-group-policy Engineering ASAwCSC-CLI(config)#tunnel-group Engineering ipsec-attributes ASAwCSC-CLI(config-tunnel-ipsec)#pre-shared-key Engine123

Una vez que haya introducido la configuración, podrá ver esta área resaltada en su configuración:

| Nombre del dispositivo 1 |

|---|

ASA-AIP-CLI(config)#show running-config ASA Version 7.2(2) ! hostname ASAwCSC-ASDM domain-name corp.com enable password 9jNfZuG3TC5tCVH0 encrypted names ! interface Ethernet0/0 nameif Intranet security-level 0 ip address 10.8.27.2 255.255.255.0 ! interface Ethernet0/1 nameif Engineer security-level 100 ip address 192.168.1.1 255.255.255.0 ! interface Ethernet0/2 nameif Payroll security-level 100 ip address 10.8.28.0 ! interface Ethernet0/3 no nameif no security-level no ip address ! interface Management0/0 no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name corp.com access-list Inside_nat0_outbound extended permit ip any 172.10.1.0 255.255.255.0 access-list Inside_nat0_outbound extended permit ip any 172.16.2.0 255.255.255.0 access-list 15 remark permit IP access from ANY source to the Payroll subnet (10.8.28.0/24) access-list 15 extended permit ip any 10.8.28.0 255.255.255.0 access-list 15 remark Permit IP access from ANY source to the subnet used by all employees (10.8.27.0) access-list 15 extended permit ip any 10.8.27.0 255.255.255.0 access-list 20 remark Permit IP access from Any source to the Engineering subnet (192.168.1.0/24) access-list 20 extended permit ip any 192.168.1.0 255.255.255.0 access-list 20 remark Permit IP access from Any source to the subnet used by all employees (10.8.27.0/24) access-list 20 extended permit ip any 10.8.27.0 255.255.255.0 pager lines 24 mtu MAN 1500 mtu Outside 1500 mtu Inside 1500 ip local pool Payroll-VPN 172.10.1.100-172.10.1.200 mask 255.255.255.0 ip local pool Engineer-VPN 172.16.2.1-172.16.2.199 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-522.bin no asdm history enable arp timeout 14400 global (Intranet) 1 interface nat (Inside) 0 access-list Inside_nat0_outbound nat (Inside) 1 192.168.1.0 255.255.255.0 nat (Inside) 1 10.8.27.0 255.255.255.0 nat (Inside) 1 10.8.28.0 255.255.255.0 route Intranet 0.0.0.0 0.0.0.0 10.8.27.2 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute group-policy Payroll internal group-policy Payroll attributes dns-server value 10.8.27.10 vpn-filter value 15 vpn-tunnel-protocol IPSec default-domain value payroll.corp.com address-pools value Payroll-VPN group-policy Engineering internal group-policy Engineering attributes dns-server value 10.8.27.10 vpn-filter value 20 vpn-tunnel-protocol IPSec default-domain value Engineer.corp.com address-pools value Engineer-VPN username engineer password LCaPXI.4Xtvclaca encrypted username engineer attributes vpn-group-policy Engineering vpn-filter value 20 username marty password 6XmYwQOO9tiYnUDN encrypted privilege 0 username marty attributes vpn-group-policy Payroll vpn-filter value 15 no snmp-server location no snmp-server contact crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac crypto dynamic-map Outside_dyn_map 20 set pfs crypto dynamic-map Outside_dyn_map 20 set transform-set ESP-3DES-SHA crypto map Outside_map 65535 ipsec-isakmp dynamic Outside_dyn_map crypto map Outside_map interface Outside crypto isakmp enable Outside crypto isakmp policy 10 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 tunnel-group Payroll type ipsec-ra tunnel-group Payroll general-attributes address-pool vpnpool default-group-policy Payroll tunnel-group Payroll ipsec-attributes pre-shared-key * tunnel-group Engineering type ipsec-ra tunnel-group Engineering general-attributes address-pool Engineer-VPN default-group-policy Engineering tunnel-group Engineering ipsec-attributes pre-shared-key * telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns migrated_dns_map_1 parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns migrated_dns_map_1 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:0e579c85004dcfb4071cb561514a392b : end ASA-AIP-CLI(config)# |

Verificación

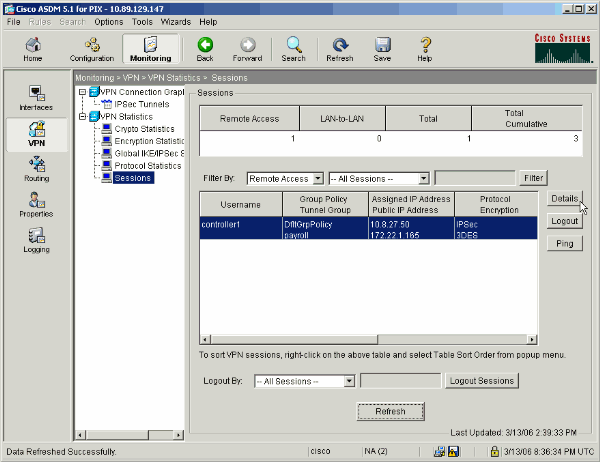

Utilice las capacidades de monitoreo del ASDM para verificar su configuración:

-

Seleccione Monitoring > VPN > VPN Statistics > Sessions.

Verá las sesiones VPN activas en el PIX. Seleccione la sesión que le interese y haga clic en Details.

-

Seleccione la ficha ACL.

Los impactos de ACL reflejan el tráfico que fluye a través del túnel desde el cliente a las redes permitidas.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

- Ejemplo de Configuración de Cisco ASA 5500 Series Adaptive Security Appliances ASA como Servidor VPN Remoto Usando ASDM

- Ejemplos de Configuración y Notas Técnicas de Cisco PIX 500 Series Security Appliances

- Ejemplos de configuración y notas técnicas de Cisco ASA 5500 Series Adaptive Security Appliances

- Ejemplos de Configuración de Cisco VPN Client y Notas Técnicas

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Mar-2006 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios