Ejemplo de Configuración de PIX/ASA : Autenticación Kerberos y Grupos de Servidores de Autorización LDAP para Usuarios de Cliente VPN vía ASDM/CLI

Contenido

Introducción

Este documento describe cómo utilizar el Cisco Adaptive Security Device Manager (ASDM) para configurar la autenticación Kerberos y los grupos de servidores de autorización LDAP en el Cisco PIX 500 Series Security Appliance. En este ejemplo, los grupos de servidores son utilizados por la política de un grupo de túnel VPN para autenticar y autorizar a los usuarios entrantes.

Prerequisites

Requirements

Este documento asume que el PIX está completamente operativo y configurado para permitir que el ASDM haga cambios de configuración.

Nota: Consulte Cómo Permitir el Acceso HTTPS para ASDM para permitir que el ASDM configure el PIX.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Software Cisco PIX Security Appliance versión 7.x y posterior

-

Cisco ASDM versión 5.x y posterior

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Productos Relacionados

Esta configuración también se puede utilizar con Cisco Adaptive Security Appliance (ASA) versión 7.x.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

No todos los métodos de autenticación y autorización posibles disponibles en el software PIX/ASA 7.x son soportados cuando se trata de usuarios VPN. Esta tabla detalla qué métodos están disponibles para los usuarios de VPN:

| Local | RADIUS | TACACS+ | SDI | NT | Kerberos | LDAP | |

|---|---|---|---|---|---|---|---|

| Autenticación | Yes | Yes | Yes | Yes | Yes | Yes | No |

| Autorización | Yes | Yes | No | No | No | No | Yes |

Nota: Kerberos se utiliza para la autenticación y LDAP para la autorización de usuarios VPN en este ejemplo.

Configuración de Autenticación y Autorización para Usuarios de VPN que Usan ASDM

Configurar servidores de autenticación y autorización

Complete estos pasos para configurar los grupos de servidores de autenticación y autorización para los usuarios de VPN a través de ASDM.

-

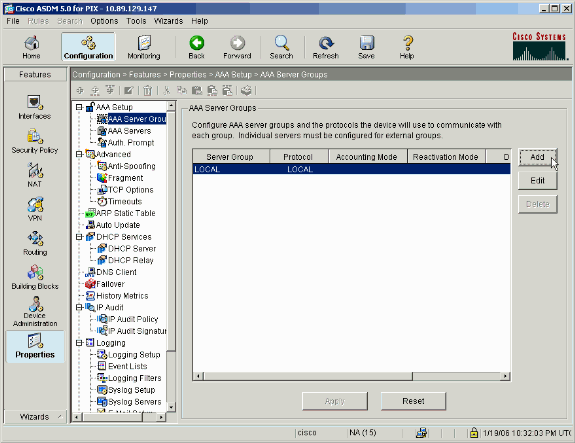

Elija Configuration > Properties > AAA Setup > AAA Server Groups, y haga clic en Add.

-

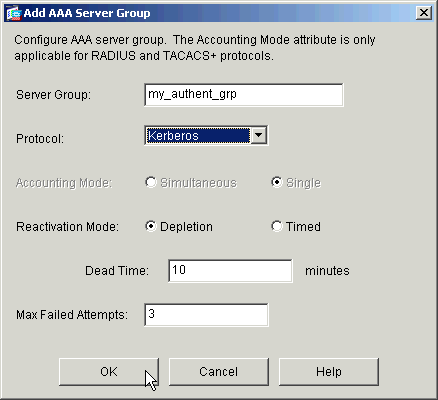

Defina un nombre para el nuevo grupo de servidores de autenticación y elija un protocolo.

La opción Accounting Mode (Modo de contabilización) es sólo para RADIUS y TACACS+. Haga clic en Aceptar cuando haya terminado.

-

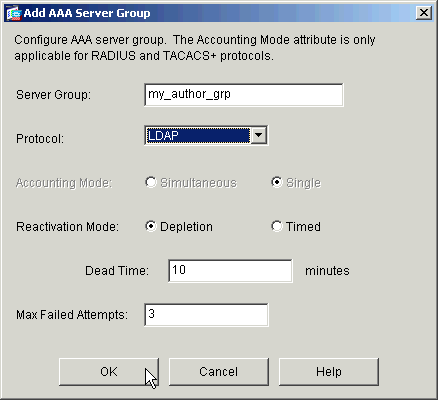

Repita los pasos 1 y 2 para crear un nuevo grupo de servidores de autorización.

-

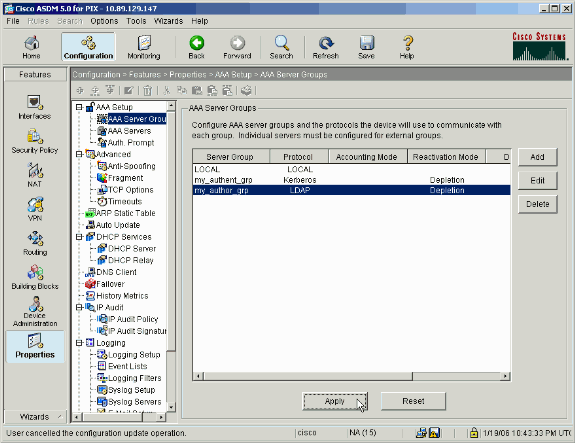

Haga clic en Apply para enviar los cambios al dispositivo.

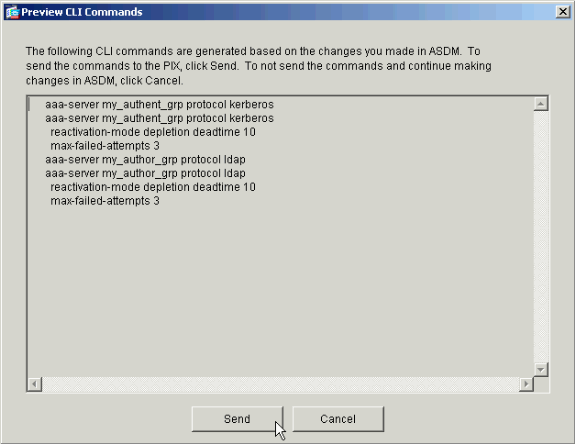

Si lo tiene configurado para hacerlo, el dispositivo ahora previsualiza los comandos que se agregan a la configuración en ejecución.

-

Haga clic en Send para enviar los comandos al dispositivo.

Los grupos de servidores creados recientemente deben rellenarse ahora con servidores de autenticación y autorización.

-

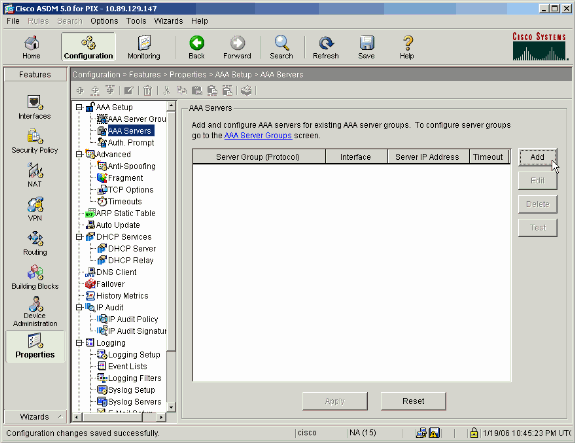

Elija Configuration > Properties > AAA Setup > AAA Servers, y haga clic en Add.

-

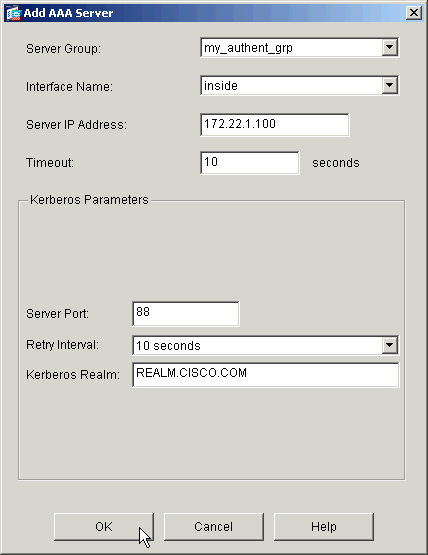

Configure un servidor de autenticación. Haga clic en Aceptar cuando haya terminado.

-

Grupo de servidores: elija el grupo de servidores de autenticación configurado en el paso 2.

-

Nombre de interfaz: elija la interfaz en la que reside el servidor.

-

Dirección IP del servidor: especifique la dirección IP del servidor de autenticación.

-

Tiempo de espera: especifique el tiempo máximo, en segundos, que se esperará una respuesta del servidor.

-

Parámetros Kerberos:

-

Puerto del servidor: 88 es el puerto estándar para Kerberos.

-

Intervalo de reintento: elija el intervalo de reintento que desee.

-

Dominio Kerberos: Introduzca el nombre del dominio Kerberos. Este suele ser el nombre de dominio de Windows en mayúsculas.

-

-

-

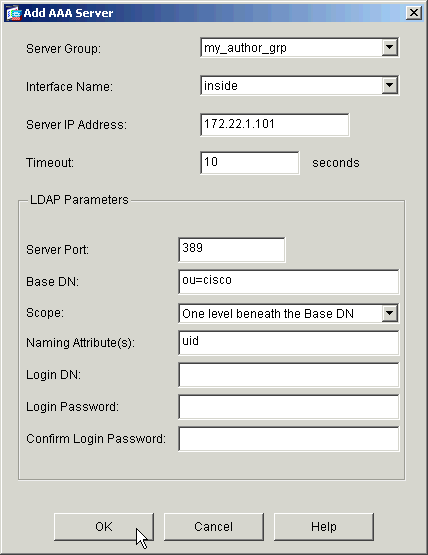

Configure un servidor de autorización. Haga clic en Aceptar cuando termine.

-

Grupo de servidores: elija el grupo de servidores de autorización configurado en el paso 3.

-

Nombre de interfaz: elija la interfaz en la que reside el servidor.

-

Dirección IP del servidor: especifique la dirección IP del servidor de autorización.

-

Tiempo de espera: especifique el tiempo máximo, en segundos, que se esperará una respuesta del servidor.

-

Parámetros de LDAP:

-

Puerto del servidor: 389 es el puerto predeterminado para LDAP.

-

DN base: introduzca la ubicación en la jerarquía LDAP donde el servidor debe comenzar a buscar una vez que reciba una solicitud de autorización.

-

Ámbito: elija la medida en que el servidor debe buscar en la jerarquía LDAP una vez que recibe una solicitud de autorización.

-

Atributo(s) de nombre: introduzca los atributos de nombre distinguido relativo por los que las entradas del servidor LDAP se definen de forma única. Los atributos de nombres comunes son Nombre común (cn) e ID de usuario (uid).

-

DN de inicio de sesión: algunos servidores LDAP, incluido el servidor Microsoft Active Directory, requieren que el dispositivo establezca un protocolo de enlace mediante enlace autenticado antes de aceptar solicitudes para cualquier otra operación LDAP. El campo Login DN define las características de autenticación del dispositivo, que deben corresponderse con las de un usuario con privilegios de administración. Por ejemplo, cn=administrator. Para el acceso anónimo, deje este campo en blanco.

-

Contraseña de conexión: introduzca la contraseña para el DN de conexión.

-

Confirmar contraseña de inicio de sesión: Confirme la contraseña para el DN de inicio de sesión.

-

-

-

Haga clic en Apply para enviar los cambios al dispositivo después de agregar todos los servidores de autenticación y autorización.

Si lo tiene configurado para hacerlo, el PIX ahora previsualiza los comandos que se agregan a la configuración en ejecución.

-

Haga clic en Send para enviar los comandos al dispositivo.

Configuración de un Grupo de Túnel VPN para Autenticación y Autorización

Complete estos pasos para agregar los grupos de servidores que acaba de configurar a un grupo de túnel VPN.

-

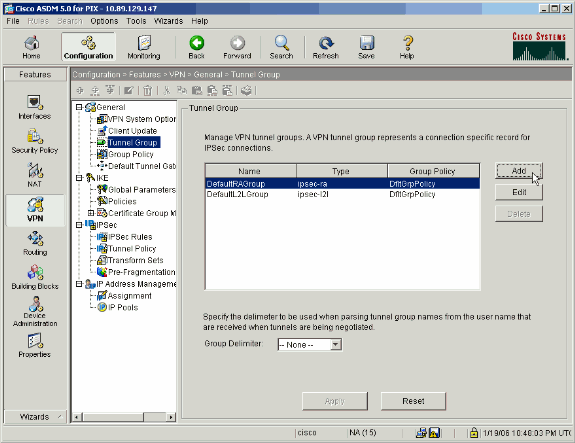

Elija Configuration > VPN > Tunnel Group, y haga clic en Add para crear un nuevo grupo de túnel, o en Edit para modificar un grupo existente.

-

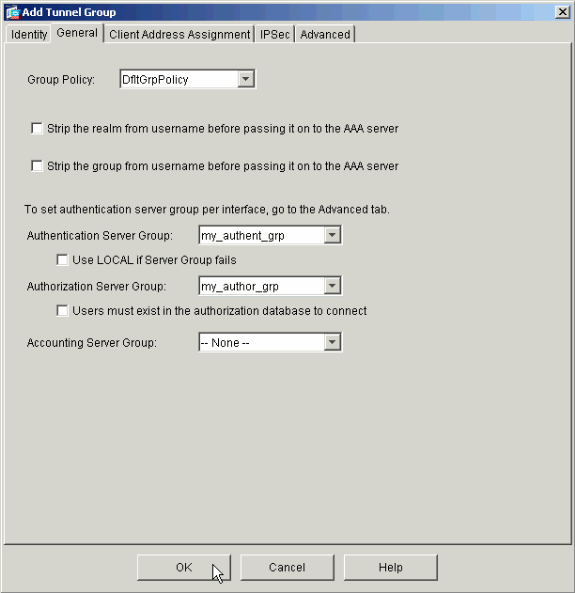

En la ficha General de la ventana que aparece, seleccione los grupos de servidores configurados anteriormente.

-

Opcional: Configure los parámetros restantes en las otras pestañas si agrega un nuevo grupo de túnel.

-

Haga clic en Aceptar cuando haya terminado.

-

Haga clic en Apply para enviar los cambios al dispositivo después de que se complete la configuración del grupo de túnel.

Si lo tiene configurado para hacerlo, el PIX ahora previsualiza los comandos que se agregan a la configuración en ejecución.

-

Haga clic en Send para enviar los comandos al dispositivo.

Configuración de autenticación y autorización para usuarios de VPN mediante CLI

Ésta es la configuración CLI equivalente para los grupos de servidores de autenticación y autorización para los usuarios de VPN.

| Configuración CLI del dispositivo de seguridad |

|---|

pixfirewall#show run : Saved : PIX Version 7.2(2) ! hostname pixfirewall domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 shutdown no nameif no security-level no ip address ! interface Ethernet1 nameif inside security-level 100 ip address 172.22.1.105 255.255.255.0 ! !--- Output is suppressed. ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid pager lines 24 mtu inside 1500 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image flash:/asdm-522.bin !--- Output is suppressed. aaa-server my_authent_grp protocol kerberos aaa-server my_authent_grp host 172.22.1.100 kerberos-realm REALM.CISCO.COM aaa-server my_author_grp protocol ldap aaa-server my_author_grp host 172.22.1.101 ldap-base-dn ou=cisco ldap-scope onelevel ldap-naming-attribute uid http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart tunnel-group DefaultRAGroup general-attributes authentication-server-group my_authent_grp authorization-server-group my_author_grp ! !--- Output is suppressed. |

Verificación

Complete estos pasos para verificar la autenticación de usuario entre el servidor PIX/ASA y AAA:

-

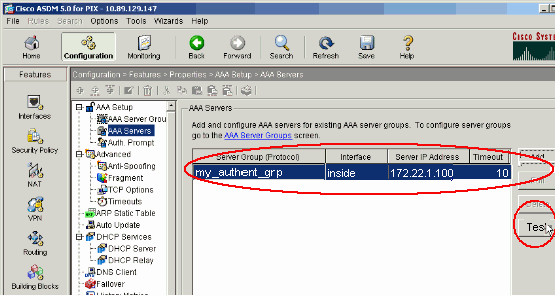

Elija Configuration > Properties > AAA Setup > AAA Servers, y seleccione el grupo de servidores (my_authent_grp). Luego haga clic en Test para validar las credenciales del usuario.

-

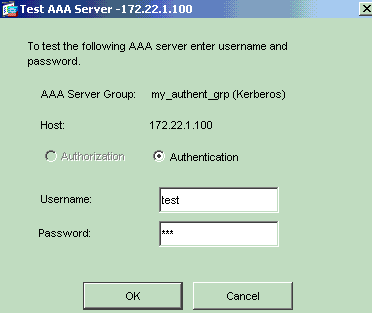

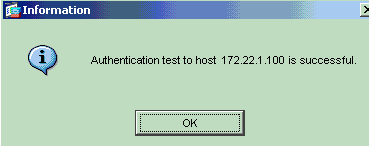

Proporcione el nombre de usuario y la contraseña (por ejemplo, nombre de usuario: prueba y contraseña: prueba), y haga clic en Aceptar para validar.

-

Puede ver que la autenticación se ha realizado correctamente.

Troubleshoot

-

Una causa frecuente de la falla de autenticación es la desviación del reloj. Asegúrese de que los relojes en el PIX o el ASA y su servidor de autenticación estén sincronizados.

Cuando la autenticación falla debido a la desviación del reloj, puede recibir este mensaje de error: :- ERROR: Autenticación rechazada: desviación del reloj superior a 300 segundos.. Además, aparece este mensaje de registro:

%PIX|ASA-3-113020: error de Kerberos: desviación del reloj con dirección_ip del servidor superior a 300 segundosip_address: dirección IP del servidor Kerberos.

Este mensaje se muestra cuando falla la autenticación de un usuario de IPSec o WebVPN a través de un servidor Kerberos porque los relojes del dispositivo de seguridad y del servidor están separados por más de cinco minutos (300 segundos). Cuando esto ocurre, se rechaza el intento de conexión.

Para resolver este problema, sincronice los relojes en el dispositivo de seguridad y el servidor Kerberos.

-

La autenticación previa en Active Directory (AD) debe estar deshabilitada o puede provocar un error de autenticación de usuario.

-

Los usuarios de VPN Client no pueden autenticarse en el servidor de certificados de Microsoft. Aparece este mensaje de error:

"Error al procesar la carga" (Error 14)Para resolver este problema, desmarque la casilla de verificación no requiere autenticación previa de kerberose en el servidor de autenticación.

Información Relacionada

- Configuración de los Servidores AAA y la Base de Datos Local

- Soporte de producto para dispositivos de seguridad adaptable Cisco ASA de la serie 5500

- Cisco PIX Firewall Software

- Referencias de Comandos de Cisco Secure PIX Firewall

- Avisos de campos de productos de seguridad (incluido PIX)

- Solicitudes de Comentarios (RFC)

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

26-Jan-2006 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios