Rechazo de PIX IDS mediante Cisco IDS UNIX Director

Contenido

Introducción

Este documento describe cómo configurar el rechazo en un PIX con la ayuda de Cisco IDS UNIX Director (anteriormente conocido como Netranger Director) y Sensor. Este documento asume que el Sensor y el Director están operativos y que la interfaz de rastreo del Sensor está configurada para abarcar la interfaz exterior PIX.

Prerequisites

Requirements

No hay requisitos previos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

-

Cisco IDS UNIX Director 2.2.3

-

Sensor Cisco IDS UNIX 3.0.5

-

Cisco Secure PIX con 6.1.1

Nota: Si utiliza la versión 6.2.x, puede utilizar la administración de Secure Shell Protocol (SSH), pero no Telnet. Consulte Cisco bug ID CSCdx55215 (sólo clientes registrados) para obtener más información.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

For more information on document conventions, refer to the Cisco Technical Tips Conventions.

Configurar

En esta sección, se presenta la información utilizada para configurar las funciones descritas en este documento.

Cisco IDS UNIX Director y Sensor se utilizan para administrar un Cisco Secure PIX para el rechazo. Cuando considere esta configuración, recuerde estos conceptos:

-

Monte el sensor y asegúrese de que funciona correctamente.

-

Asegúrese de que la interfaz de rastreo se expanda a la interfaz exterior del PIX.

Nota: Para encontrar información adicional sobre los comandos utilizados en este documento, consulte la Command Lookup Tool (sólo para clientes registrados) .

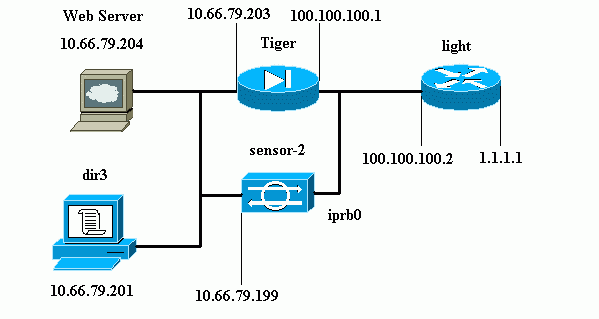

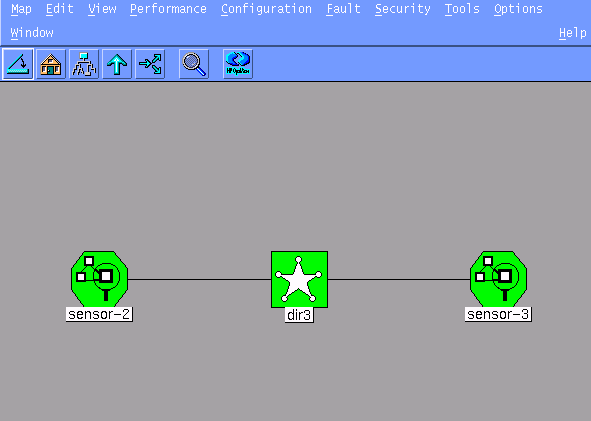

Diagrama de la red

Este documento utiliza esta configuración de red:

Configuraciones

Este documento usa estas configuraciones.

| Luz del router |

|---|

Current configuration : 906 bytes ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname light ! enable password cisco ! username cisco password 0 cisco ip subnet-zero ! ! ! ip ssh time-out 120 ip ssh authentication-retries 3 ! call rsvp-sync ! ! ! fax interface-type modem mta receive maximum-recipients 0 ! controller E1 2/0 ! ! ! interface FastEthernet0/0 ip address 100.100.100.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet0/1 ip address 1.1.1.1 255.255.255.0 duplex auto speed auto ! interface BRI4/0 no ip address shutdown ! interface BRI4/1 no ip address shutdown ! interface BRI4/2 no ip address shutdown ! interface BRI4/3 no ip address shutdown ! ip classless ip route 0.0.0.0 0.0.0.0 100.100.100.1 ip http server ip pim bidir-enable ! ! dial-peer cor custom ! ! line con 0 line 97 108 line aux 0 line vty 0 4 login ! end |

| PIX Tiger |

|---|

PIX Version 6.1(1) nameif gb-ethernet0 intf2 security10 nameif gb-ethernet1 intf3 security15 nameif ethernet0 outside security0 nameif ethernet1 inside security100 enable password 2KFQnbNIdI.2KYOU encrypted passwd 9jNfZuG3TC5tCVH0 encrypted hostname Tiger fixup protocol ftp 21 fixup protocol http 80 fixup protocol h323 1720 fixup protocol rsh 514 fixup protocol rtsp 554 fixup protocol smtp 25 fixup protocol sqlnet 1521 fixup protocol sip 5060 fixup protocol skinny 2000 names !--- Allows ICMP traffic and HTTP to pass through the PIX !--- to the Web Server. access-list 101 permit icmp any host 100.100.100.100 access-list 101 permit tcp any host 100.100.100.100 eq www pager lines 24 logging on logging buffered debugging interface gb-ethernet0 1000auto shutdown interface gb-ethernet1 1000auto shutdown interface ethernet0 auto interface ethernet1 auto mtu intf2 1500 mtu intf3 1500 mtu outside 1500 mtu inside 1500 ip address intf2 127.0.0.1 255.255.255.255 ip address intf3 127.0.0.1 255.255.255.255 ip address outside 100.100.100.1 255.255.255.0 ip address inside 10.66.79.203 255.255.255.224 ip audit info action alarm ip audit attack action alarm no failover failover timeout 0:00:00 failover poll 15 failover ip address intf2 0.0.0.0 failover ip address intf3 0.0.0.0 failover ip address outside 0.0.0.0 failover ip address inside 0.0.0.0 pdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0.0.0.0 0.0.0.0 0 0 !--- Static NAT for the Web Server. static (inside,outside) 100.100.100.100 10.66.79.204 netmask 255.255.255.255 0 0 access-group 101 in interface outside route outside 0.0.0.0 0.0.0.0 100.100.100.2 1 route inside 10.66.0.0 255.255.0.0 10.66.79.193 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h323 0:05:00 s0 timeout uauth 0:05:00 absolute aaa-server TACACS+ protocol tacacs+ aaa-server RADIUS protocol radius aaa-server LOCAL protocol tacacs+ no snmp-server location no snmp-server contact snmp-server community public no snmp-server enable traps floodguard enable no sysopt route dnat !--- Allows Sensor Telnet to the PIX from the inside interface. telnet 10.66.79.199 255.255.255.255 inside telnet timeout 5 ssh timeout 5 terminal width 80 Cryptochecksum:b4c820ba31fbb3996ca8891503ebacbc : end |

Configure el sensor

Estos pasos describen cómo configurar el sensor.

-

Telnet a 10.66.79.199 con el ataque de nombre de usuario root y contraseña.

-

Ingrese sysconfig-sensor.

-

Ingresar esta información

-

Dirección IP: 10.6.79.199

-

Máscara de red IP: 255.255.255.224

-

Nombre de host IP: sensor-2

-

Ruta predeterminada: 10.66.79.193

-

Control de acceso a red

10.

-

Infraestructura de comunicaciones

ID de host del sensor: 49

ID de organización del sensor: 900

Nombre de host del sensor: sensor-2

Nombre de la organización del sensor: cisco

Dirección IP del sensor: 10.66.79.199

ID de host del administrador IDS: 50

ID de organización del administrador IDS: 900

Nombre de host del administrador IDS: dir3

Nombre de la organización de IDS Manager: cisco

Dirección IP del administrador IDS: 10.66.79.201

-

-

Guarde la configuración. A continuación, el sensor se reinicia.

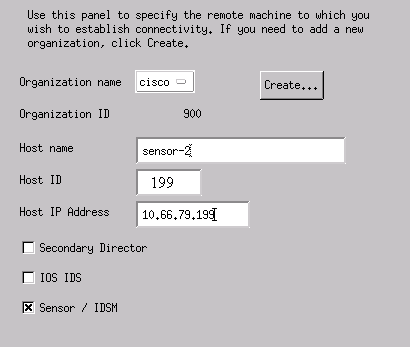

Agregar el sensor al Director

Complete estos pasos para agregar el sensor al Director.

-

Telnet a 10.66.79.201 con netrangr de nombre de usuario y ataque de contraseña.

-

Ingrese ovw& para iniciar HP OpenView.

-

En el menú principal, seleccione Security > Configure.

-

En el menú Netranger Configuration, seleccione File > Add Host, y haga clic en Next.

-

Introduzca esta información y haga clic en Next.

-

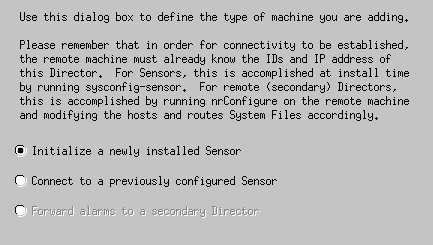

Deje la configuración predeterminada y haga clic en Next.

-

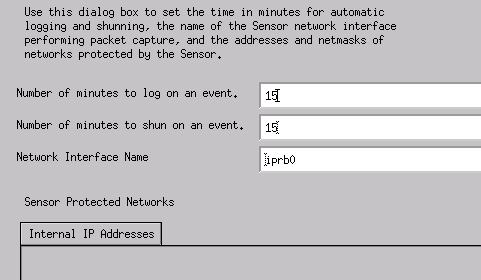

Cambie el registro y rechace los minutos o déjelos como valor predeterminado si los valores son aceptables. Cambie el nombre de la interfaz de red por el nombre de la interfaz de rastreo. En este ejemplo, es "iprb0". Puede ser "spwr0" o cualquier otra cosa basada en el tipo de sensor y cómo se conecta el sensor.

-

Haga clic en Next hasta que haya una opción para hacer clic en Finish.

El sensor se ha agregado correctamente al Director. En el menú principal, se muestra el sensor-2, como se muestra en este ejemplo.

Configuración de Shunning para PIX

Complete estos pasos para configurar el rechazo para PIX.

-

En el menú principal, seleccione Security > Configure.

-

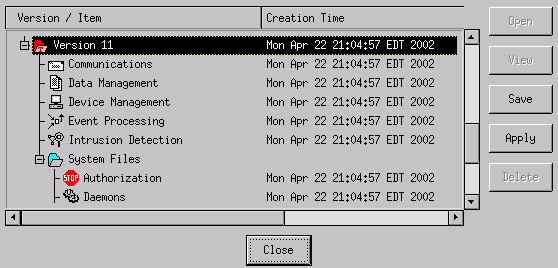

En el menú Netranger Configuration, resalte sensor-2 y haga doble clic en él.

-

Abra Device Management.

-

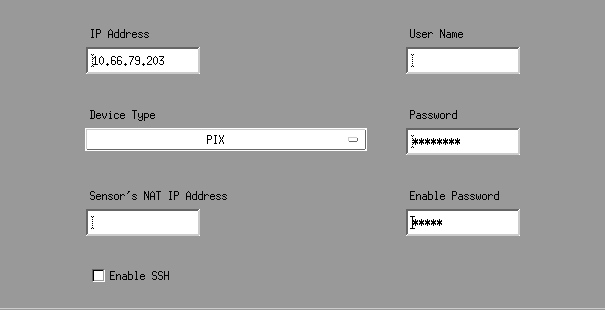

Haga clic en Devices > Add e ingrese la información como se muestra en este ejemplo. Haga clic en Aceptar para continuar. Telnet y la contraseña de habilitación son "Cisco".

-

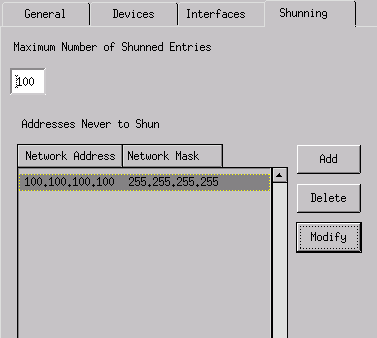

Haga clic en Shunning > Add. Agregue el host 100.100.100.100 bajo "Direcciones que nunca deben evitarse". Haga clic en Aceptar para continuar.

-

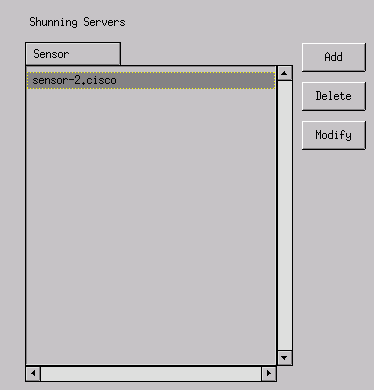

Haga clic en Shunning > Add y seleccione sensor-2.cisco como los servidores de rechazo. Esta parte de la configuración se ha completado. Cierre la ventana Device Management.

-

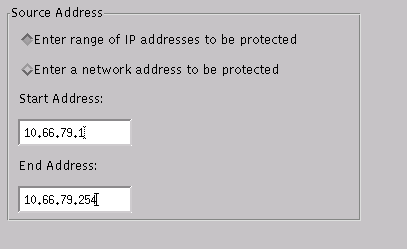

Abra la ventana Intrusion Detection y haga clic en Protected Networks. Agregue 10.66.79.1 a 10.66.79.254 en la red protegida.

-

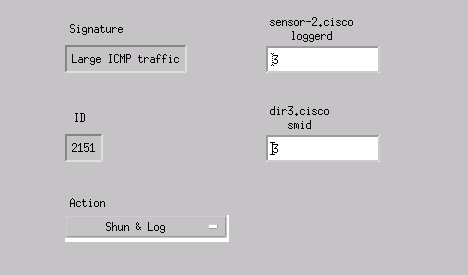

Haga clic en Profile y seleccione Manual Configuration > Modify Signatures. Seleccione Large ICMP Traffic and ID: 2151, haga clic en Modify y cambie la Action de None a Shun and Log. Haga clic en Aceptar para continuar.

-

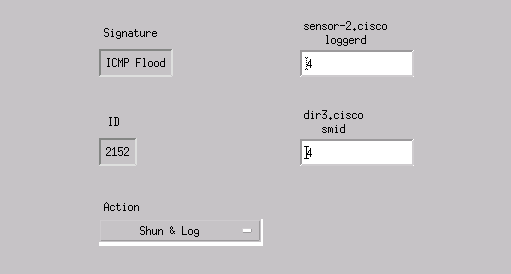

Seleccione ICMP Flood and ID: 2152, haga clic en Modify y cambie la acción de None a Shun and Log. Haga clic en Aceptar para continuar.

-

Esta parte de la configuración ha finalizado. Haga clic en Aceptar para cerrar la ventana de Detección de Intrusiones.

-

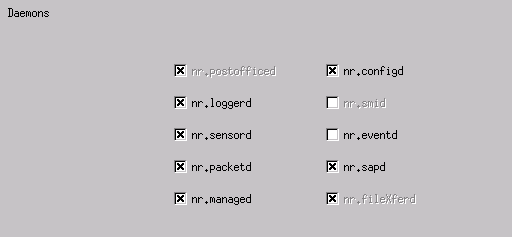

Abra la carpeta System Files y abra la ventana Daemons. Asegúrese de que ha activado estos demonios:

-

Haga clic en Aceptar para continuar y seleccione la versión que acaba de modificar. Haga clic en Guardar > Aplicar. Espere a que el sistema le indique que el sensor ha finalizado, reinicie los servicios y cierre todas las ventanas para la configuración de Netranger.

Verificación

Esta sección proporciona información que le ayudará a confirmar que su configuración funciona correctamente.

Antes de iniciar el ataque

Tiger(config)# show telnet

10.66.79.199 255.255.255.255 inside

Tiger(config)# who

0: 10.66.79.199

Tiger(config)# show xlate

1 in use, 1 most used

Global 100.100.100.100 Local 10.66.79.204 static

Light#ping 100.100.100.100

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 100.100.100.100, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 112/195/217 ms

Light#telnet 100.100.100.100 80

Trying 100.100.100.100, 80 ... Open

Lance el ataque y evite

Light#ping Protocol [ip]: Target IP address: 100.100.100.100 Repeat count [5]: 100000 Datagram size [100]: 18000 Timeout in seconds [2]: Extended commands [n]: Sweep range of sizes [n]: Type escape sequence to abort. Sending 100000, 18000-byte ICMP Echos to 100.100.100.100, timeout is 2 seconds: !.................... Success rate is 4 percent (1/21), round-trip min/avg/max = 281/281/281 ms Light#telnet 100.100.100.100 80 Trying 100.100.100.100, 80 ... % Connection timed out; remote host not responding Tiger(config)# show shun Shun 100.100.100.2 0.0.0 Tiger(config)# show shun stat intf2=OFF, cnt=0 intf3=OFF, cnt=0 outside=ON, cnt=2604 inside=OFF, cnt=0 intf4=OFF, cnt=0 intf5=OFF, cnt=0 intf6=OFF, cnt=0 intf7=OFF, cnt=0 intf8=OFF, cnt=0 intf9=OFF, cnt=0 Shun 100.100.100.2 cnt=403, time=(0:01:00).0 0 0

Quince minutos más tarde, vuelve a la normalidad porque el shunning está configurado en quince minutos.

Tiger(config)# show shun Tiger(config)# show shun stat intf2=OFF, cnt=0 intf3=OFF, cnt=0 outside=OFF, cnt=4437 inside=OFF, cnt=0 intf4=OFF, cnt=0 intf5=OFF, cnt=0 intf6=OFF, cnt=0 intf7=OFF, cnt=0 intf8=OFF, cnt=0 intf9=OFF, cnt=0 Light#ping 100.100.100.100 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 100.100.100.100, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/4 ms Light#telnet 100.100.100.100 80 Trying 100.100.100.100, 80 ... Open

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

- Fin de venta de Cisco IDS Director

- Fin de Vida Útil para Cisco IDS Sensor Software Versión 3.x

- Soporte de productos de Cisco Intrusion Prevention System

- Soporte del Producto Cisco PIX Firewall Software

- Referencias de Comandos de Cisco Secure PIX Firewall

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

23-Jul-2002 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios