Configuración de la autorización de soporte remoto en ISE 3.4

Opciones de descarga

-

ePub (1.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (886.5 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo configurar Remote Support Authorization en Cisco Identity Services Engine (ISE) 3.4 para permitir el acceso de los agentes de Cisco.

Prerequisites

Requirements

Cisco recomienda tener conocimientos básicos de Cisco ISE®.

Para configurar el servicio RADKit, el nodo de administración principal de ISE debe tener conectividad HTTPS con prod.radkit-cloud.cisco.com directamente o a través de un proxy configurado. Además, se necesita una cuenta CCO válida.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Parche 2 de la versión 3.4 de Cisco ISE

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

La función Remote Support Authorization proporciona Cisco RADkita los especialistas de Cisco acceso remoto, auditado y seguro a nodos ISE seleccionados de su entorno para simplificar la resolución de problemas.

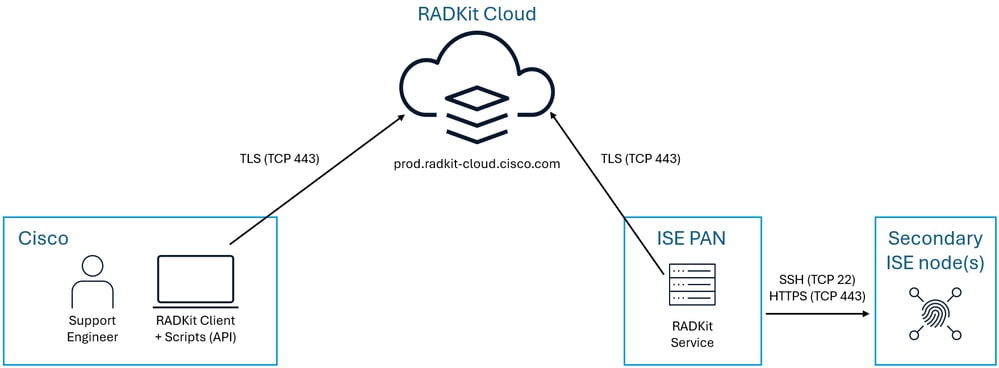

Descripción general de la arquitectura RADKit ISE

Descripción general de la arquitectura RADKit ISE

RADKit está aprobado por el CSDL. CSDL es un proceso de Cisco que revisa el software en busca de riesgos de seguridad, privacidad de datos y cumplimiento de licencias de terceros. RADKit se sometió a una estricta revisión de seguridad: la calidad del código y las dependencias se analizan a lo largo del proceso de desarrollo; nuestros servicios son monitoreados constantemente. Todos los datos en reposo o en tránsito están protegidos por algoritmos estándar del sector (AES, RSA, SHA-2, ECDH...) y protocolos (TLS1.3 autenticado bidireccional, SSH) con parámetros recomendados por el sector.

RADKit solo facilita la transferencia de datos, pero RADKit no recopila ni almacena nada en la nube de RADKit. Se trata simplemente de una forma eficaz de recopilar datos y una forma más segura de intercambiar datos con el ingeniero de soporte técnico que enviar correos electrónicos o cargar manualmente a un SR. La única excepción a esta regla es la pista de auditoría que generamos para su seguridad, que es de su propiedad y que nunca sale de su sistema.

Configuración del servicio RADKit

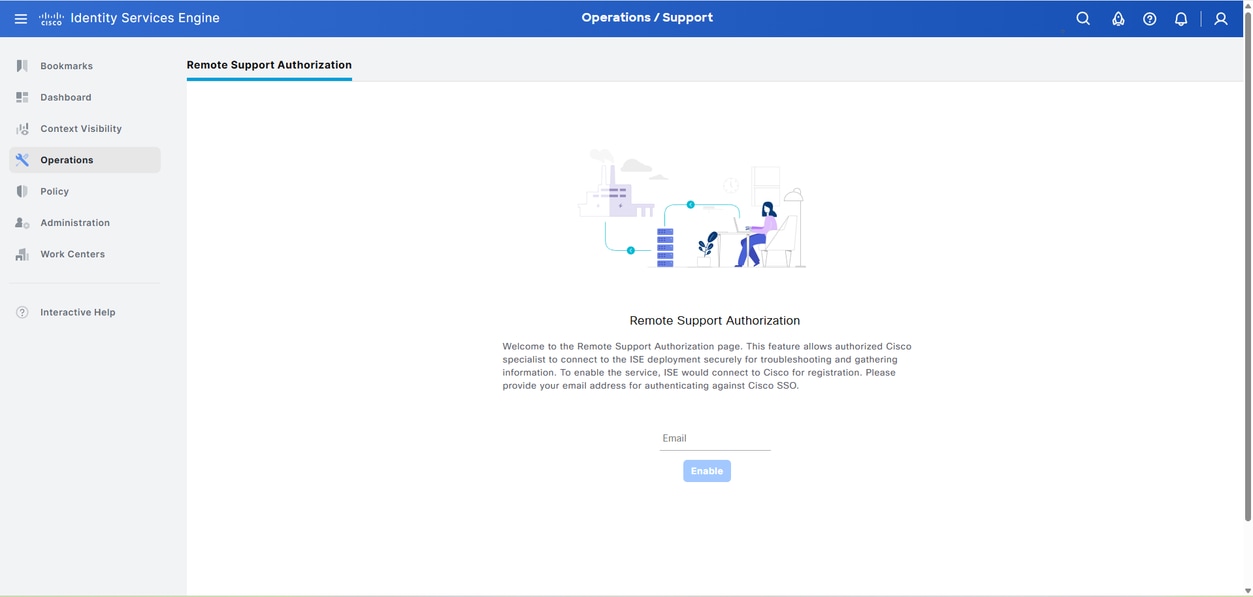

Vaya a . Operations > Support > Remote Support Authorization Introduzca la dirección de correo electrónico asociada a Cisco SSO para la autenticación.

Página de autorización de soporte remoto inicial donde se requiere entrada de correo electrónico

Página de autorización de soporte remoto inicial donde se requiere entrada de correo electrónico

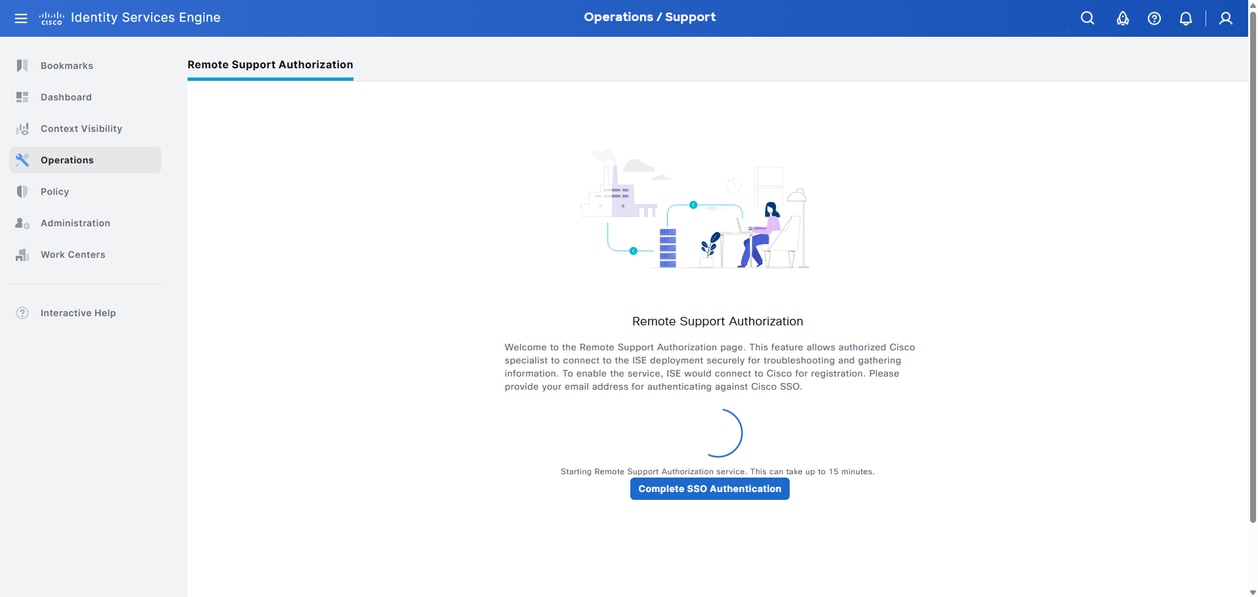

Una vez iniciado el servicio de autorización de soporte remoto, haga clic en Complete SSO Authentication.

Después de introducir el correo electrónico, aparece el botón Complete SSO Authentication (Completar autenticación de SSO)

Después de introducir el correo electrónico, aparece el botón Complete SSO Authentication (Completar autenticación de SSO)

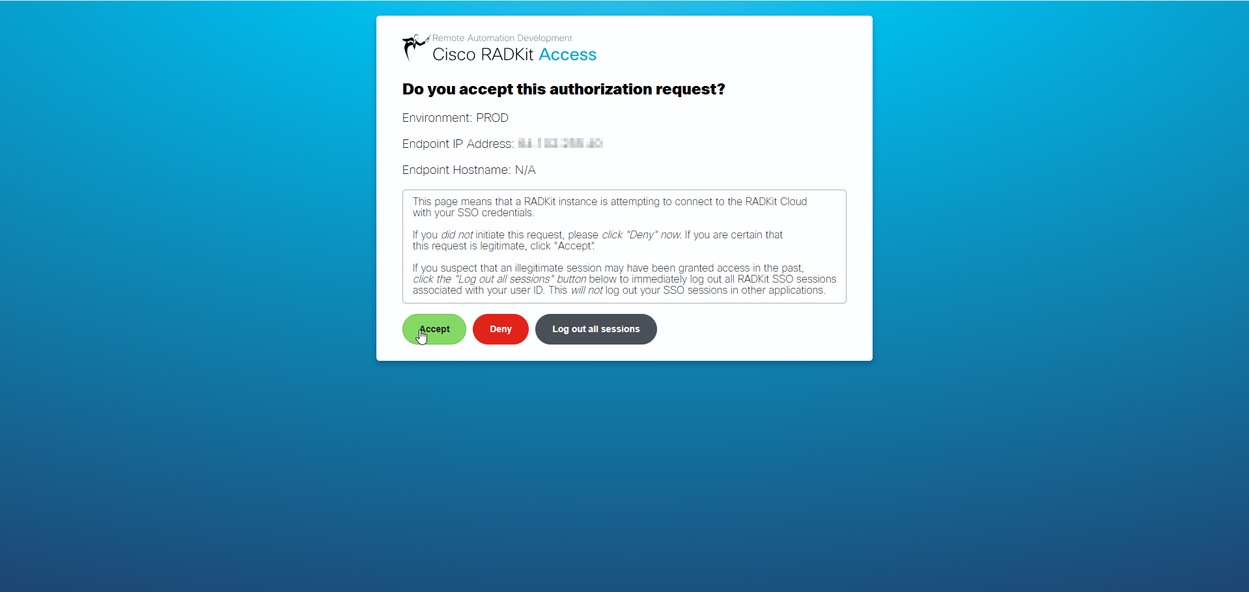

Haga clic Accept en la ventana que acaba de abrir para completar la autorización del Cisco RADkit Cloud.

Página de Autenticación de SSO donde se ha completado la autorización

Página de Autenticación de SSO donde se ha completado la autorización

Configuración de una autorización de soporte remoto

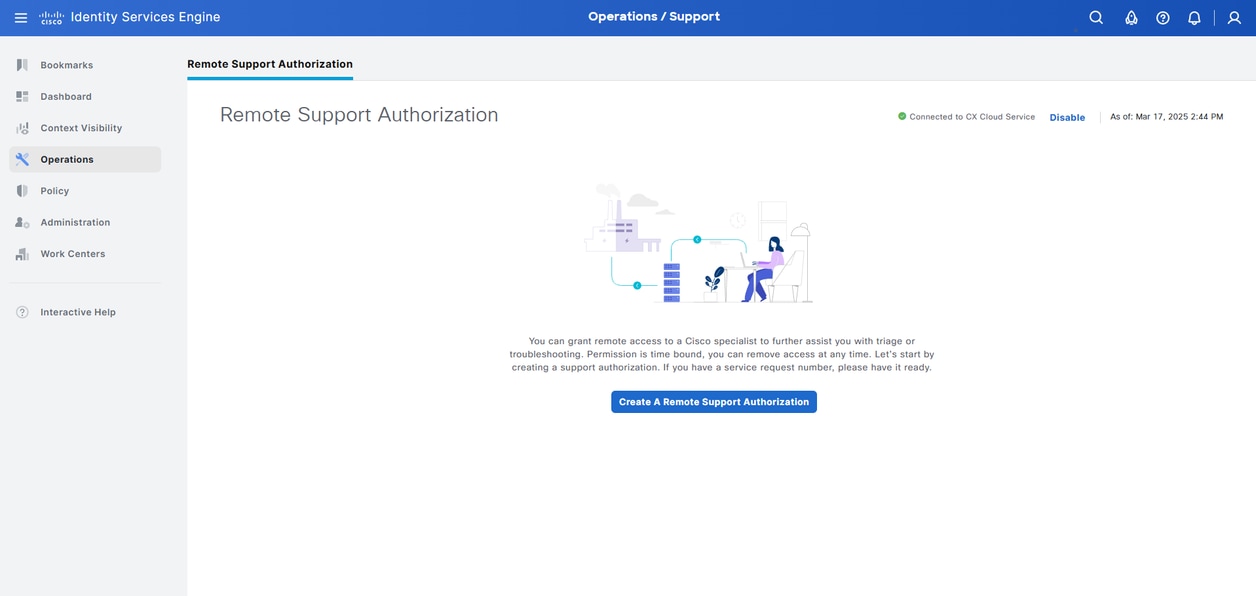

Haga clic Create A Remote Support Authorization para configurar una sesión de acceso remoto.

Después de la autenticación, aparece la opción Crear autorización de soporte remoto

Después de la autenticación, aparece la opción Crear autorización de soporte remoto

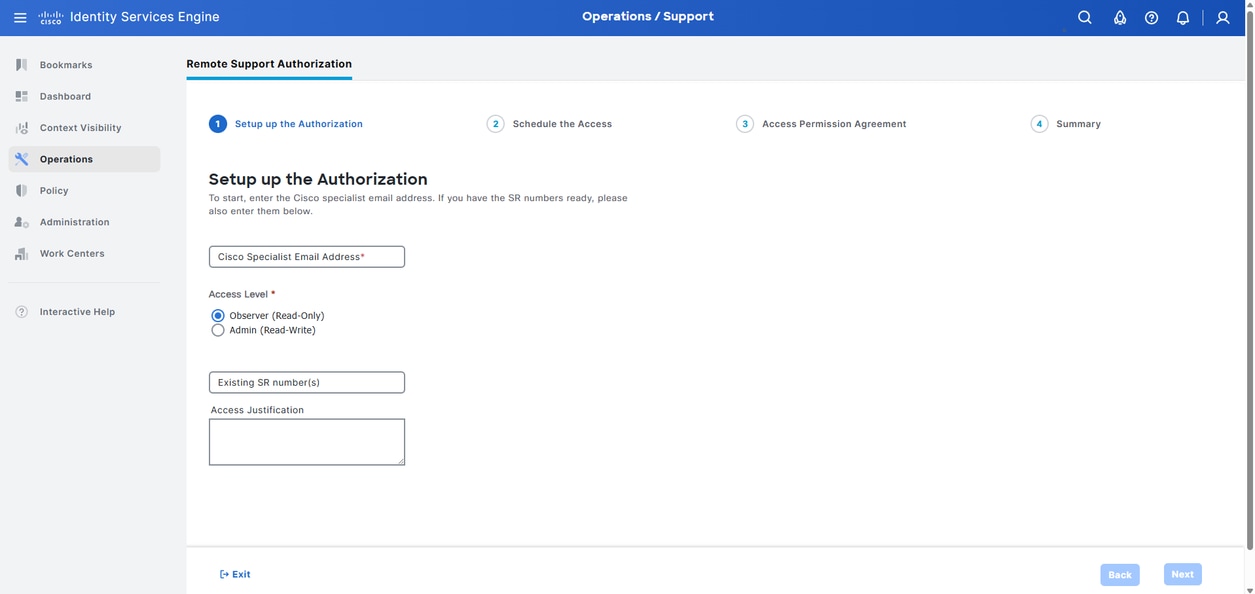

Introduzca la dirección de correo electrónico del especialista de Cisco al que desea proporcionar acceso. Seleccione Observer (Read-Only) esta opción para proporcionar acceso de solo lectura al especialista de Cisco o Admin (Read-Write)para proporcionar acceso de lectura y escritura completo al especialista de Cisco. Si este acceso está relacionado con una petición de servicio del TAC existente, puede introducir el número de SR, así como cualquier otra justificación para el acceso remoto. Haga clic Next en después de introducir la información necesaria.

Nota: Proporcionar los números SR permite al TAC cargar automáticamente los registros recopilados sin ninguna intervención. Además, esto ayuda a documentar la conexión remota y los comandos en el SR.

Primera página de creación de autorización

Primera página de creación de autorización

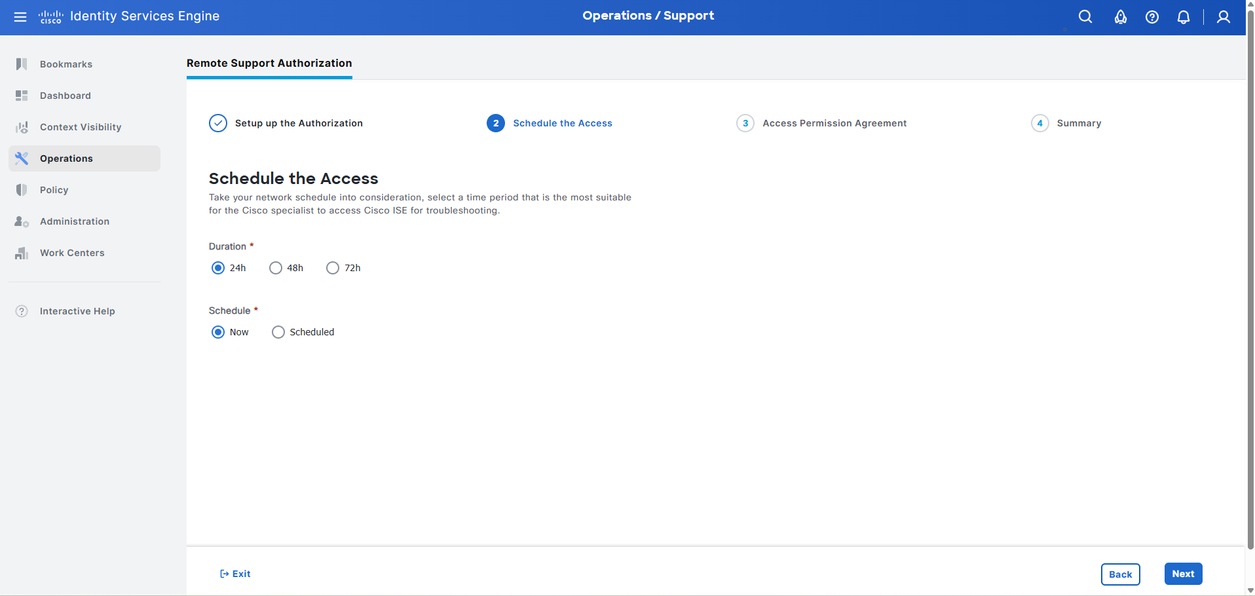

Programe la duración y la temporización de la autorización remota. Para programar el acceso inmediatamente, seleccione Now. Para programar el acceso para una fecha u hora posterior, seleccione Scheduled Start Date y defina la información necesaria en y Start Time. haga clic Next después de introducir la información necesaria.

Segunda página de creación de autorización

Segunda página de creación de autorización

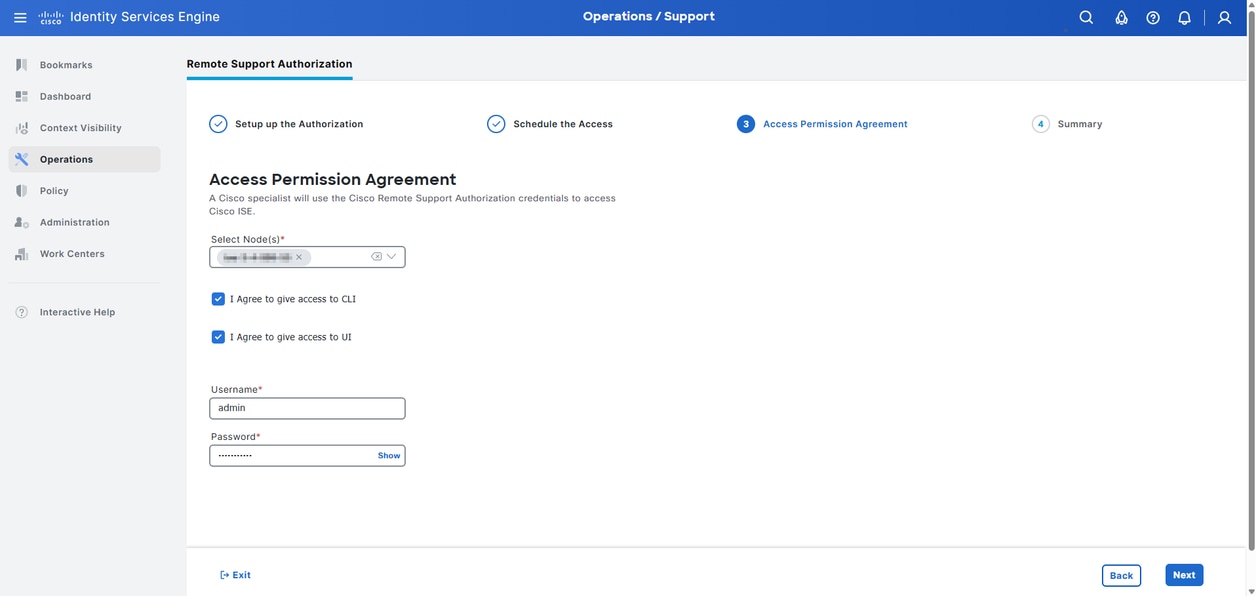

Seleccione cada nodo de ISE al que desee otorgar acceso. Para activar el acceso CLI remoto a los nodos, seleccione I Agree to give access to CLI. Para activar el acceso de la interfaz de usuario remota a los nodos, seleccione I Agree to give access to UI. Haga clic en Next después de introducir la información necesaria.

Nota: Para proporcionar acceso a la interfaz de usuario, debe configurar un nombre de usuario/contraseña de administrador de la interfaz. Esta cuenta se utiliza para crear un nuevo usuario administrador que el especialista de Cisco utiliza para iniciar sesión con el nivel de acceso especificado, por lo que la cuenta introducida debe tener los permisos necesarios para crear una nueva cuenta de administrador. Las credenciales deben ser para un usuario administrador interno, a menos que Active Directory esté configurado como origen de identidad de interfaz de usuario, en cuyo caso también se pueden utilizar las credenciales de administrador de AD.

Tercera página de creación de autorización

Tercera página de creación de autorización

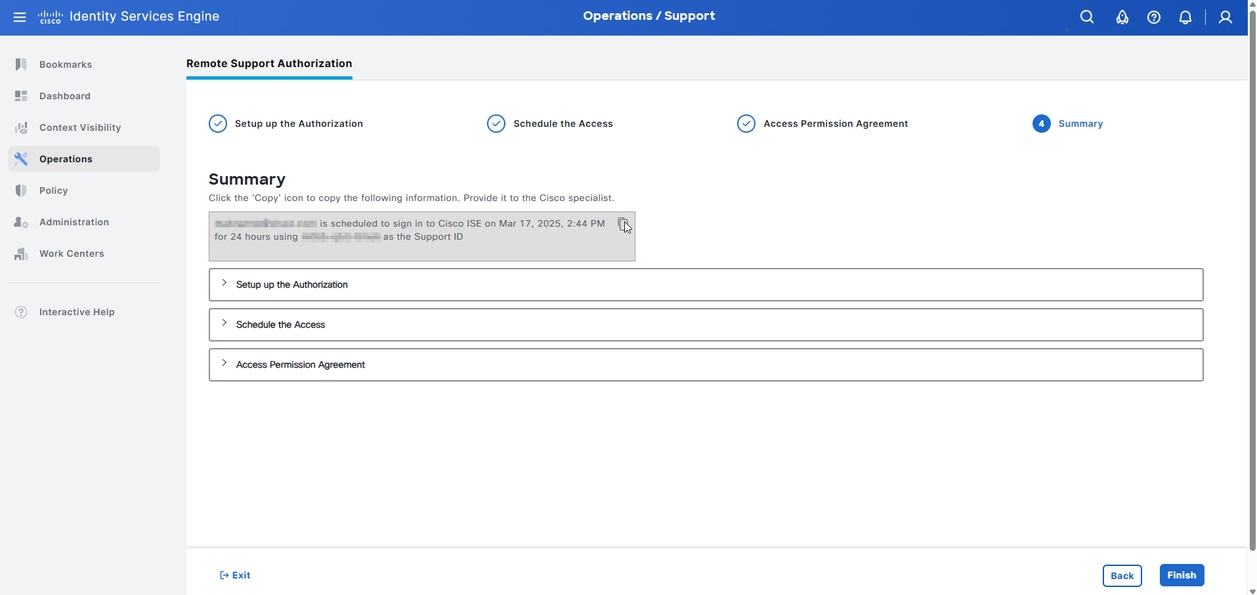

Haga clic en el icono de copia para copiar la información de autorización de soporte remoto y proporcionar esta información al especialista de Cisco. Haga clic para finalizar la autorización de acceso remoto. Finish Haga clic aquí para finalizar la autorización de acceso remoto.

Página de resumen de creación de autorización

Página de resumen de creación de autorización

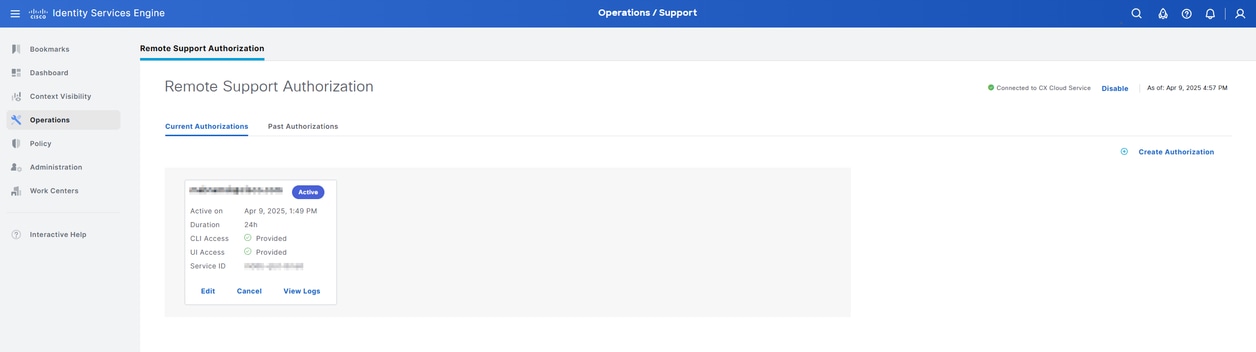

Verificación

Puede comprobar todas las autorizaciones de soporte remoto activas actualmente en la Current Authorizations ficha . Puede ver cualquier autorización de soporte remoto anterior en la Past Authorizations ficha .

Verificar autorizaciones activas

Verificar autorizaciones activas

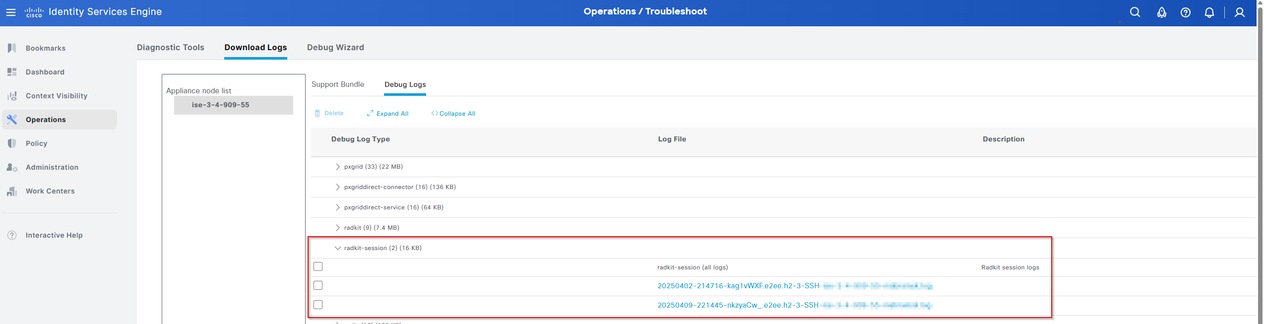

Para ver los registros de auditoría de sesión de CLI de un nodo, desplácese hasta Operations > Support > Troubleshoot > Download Logs, seleccione el nodo para el que desea descargar los registros y, a continuación, seleccione Debug Logs. Todas las sesiones CLI se pueden encontrar en la carpeta radkit-session. Haga clic en el nombre del archivo para descargar los registros de auditoría.

Nota: La supervisión de la sesión CLI se debe realizar por nodo. Cada nodo tiene su propia carpeta radkit-session con registros de auditoría específicos para el nodo.

Registros de auditoría de CLI

Registros de auditoría de CLI

Para ver los registros de auditoría de la IU, puede utilizar los informes de auditoría de la IU de ISE. Desplácese hasta Operations > Reports > Audit > Administrator Logins para ver los inicios de sesión del administrador en la interfaz de usuario o la CLI. Desplácese hasta Operations > Reports > Audit > Change Configuration Audit para ver los cambios realizados por los administradores en la interfaz de usuario.

Nota: Los especialistas de Cisco que inician sesión en la interfaz de usuario utilizan el nombre de usuario <user>-CustomerSupport, donde <user> es el nombre de usuario proporcionado en la autorización de soporte remoto. Los especialistas de Cisco que inician sesión en la CLI utilizan el nombre de usuario customersuppadmin si tienen acceso de administrador (lectura-escritura) o customersuppreadonly si tienen acceso de observador (sólo lectura).

Troubleshoot

Para ver los registros del contenedor que comienzan durante el proceso de configuración inicial en el que se introduce el correo electrónico en la interfaz de usuario, necesitamos ver el archivo ADE.log. Desde la CLI, ingrese el comando show logging system ade/ADE.log tail:

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitISE supervisa el contenedor para comprobar si se está ejecutando y si la aplicación RADKit está lista antes de marcar el servicio de autorización remota como iniciado.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

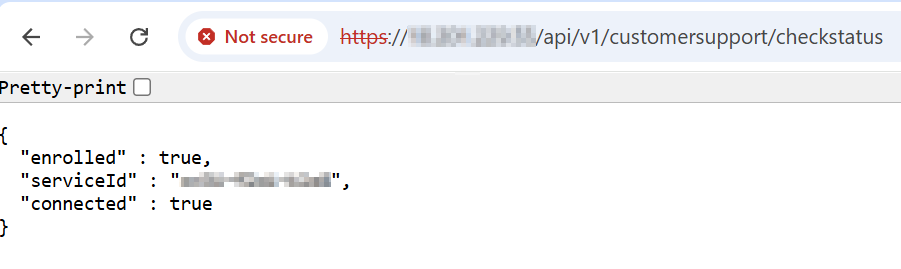

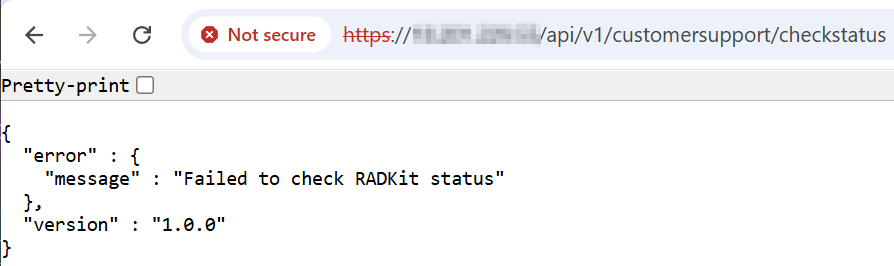

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.También puede comprobar el estado del servicio RADKit mediante la llamada API https://<ISE_PPAN>/api/v1/customersupport/checkstatus.

Salida cuando el servicio RadKit se está ejecutando

Salida cuando el servicio RadKit se está ejecutando

Salida cuando el servicio RadKit no se está ejecutando

Salida cuando el servicio RadKit no se está ejecutando

Para ver los registros del servicio RADKit una vez iniciado el servicio de autorización de soporte remoto, ingrese el comando show logging application radkit/service/service.log. Cuando se inicia el servicio por primera vez, se realiza una configuración básica con la aplicación RADKit.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] Se crea el servicio RADKit que está disponible para las conexiones.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']Al agregar una autorización de soporte remoto en la GUI, el especialista de Cisco se crea como usuario remoto.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Cuando el especialista de Cisco se conecta al servicio y accede a un nodo de ISE, se muestra en estos registros.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']Una vez que la autorización remota caduca o se elimina, el usuario remoto se elimina del servicio RADKit.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

13-Nov-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Max AbramskyTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios