Autenticación basada en atributos de ISE y LDAP

Opciones de descarga

-

ePub (4.2 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.3 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar Cisco Identity Services Engine (ISE) y utilizar los atributos de objetos del protocolo ligero de acceso a directorios (LDAP) para autenticar y autorizar dispositivos dinámicamente.

Nota: Este documento es válido para las configuraciones que utilizan LDAP como origen de identidad externo para la autenticación y autorización de ISE.

Colaboración de Emmanuel Cano y Mauricio Ramos Ingeniero de servicios profesionales de Cisco.

Editado por Neri Cruz Ingeniero del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento de los siguientes temas:

- Conocimiento básico de los conjuntos de políticas de ISE, autenticación y políticas de autorización

- Omisión de autenticación Mac (MAB)

- Conocimiento básico del protocolo Radius

- Conocimiento básico de Windows Server

Componentes Utilizados

La información de este documento se basa en las siguientes versiones de software y hardware:

- parche 11 de Cisco ISE, versión 2.4

- Microsoft Windows Server, versión 2012 R2 x64

- Switch Cisco Catalyst 3650-24PD, Versión 03.07.05.E (15.2(3)E5)

- equipo con Microsoft Windows 7

Nota: La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configuración

Esta sección describe cómo configurar los dispositivos de red, la integración entre ISE y LDAP y, finalmente, cómo configurar los atributos LDAP que se utilizarán en la política de autorización de ISE.

Diagrama de la red

Esta imagen ilustra la topología de red que se utiliza:

Este es el flujo de tráfico, como se ilustra en el diagrama de red:

- El usuario conecta su PC/portátil al puerto de switch designado.

- El switch envía una solicitud de acceso Radius para ese usuario a ISE

- Cuando ISE recibe la información, consulta al servidor LDAP el campo de usuario específico, que contiene los atributos que se deben utilizar en las condiciones de la directiva de autorización.

- Una vez que ISE recibe los atributos (el puerto del switch, el nombre del switch y la dirección MAC del dispositivo), compara la información proporcionada por el switch.

- Si la información de atributos proporcionada por el switch es la misma que la proporcionada por LDAP, ISE enviará una aceptación de acceso RADIUS con los permisos configurados en el perfil de autorización.

Configuraciones

Utilice esta sección para configurar LDAP, el switch y ISE.

Configurar LDAP

Complete los siguientes pasos para configurar el servidor LDAP:

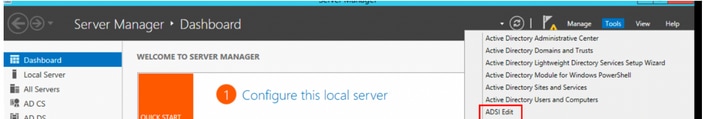

1. Vaya a Administrador del servidor > Panel > Herramientas > Editar ADSI

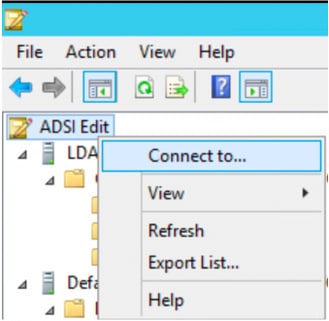

2. Haga clic con el botón derecho del ratón en el icono de edición de ADSI y seleccione Conectar a...

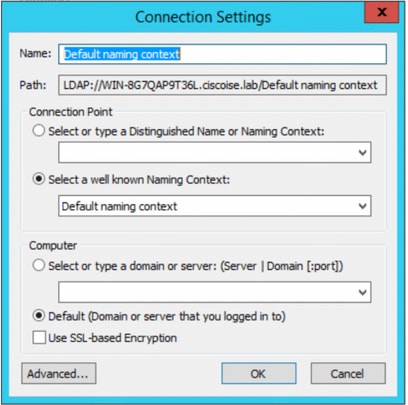

3. En configuración de conexión defina un nombre y seleccione el botón Aceptar para iniciar la conexión.

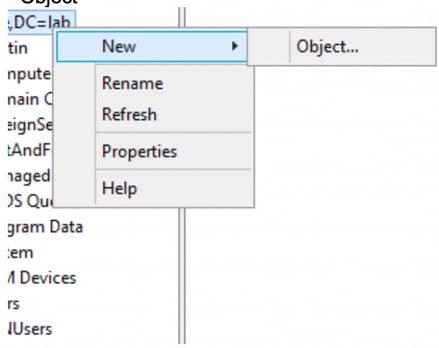

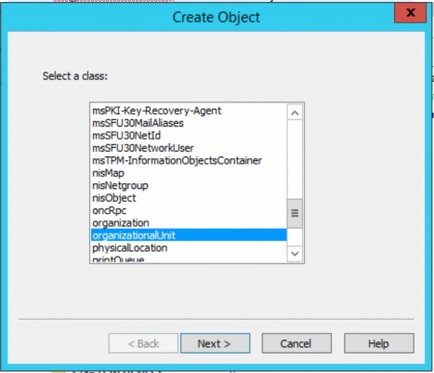

4. En el mismo menú de edición ADSI, haga clic con el botón derecho del ratón en la conexión DC (DC=ciscodemo, DC=laboratorio), seleccione Nuevo y, a continuación, seleccione la opción Objeto

5. Seleccione la opción OrganizationalUnit como el nuevo objeto y seleccione next (siguiente).

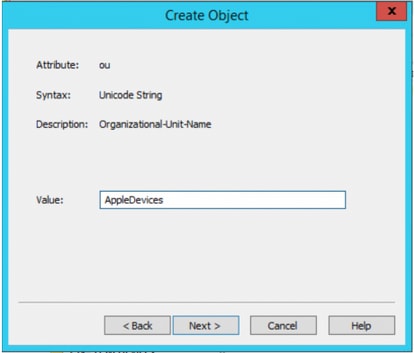

6. Defina un nombre para la nueva unidad organizativa y seleccione Siguiente

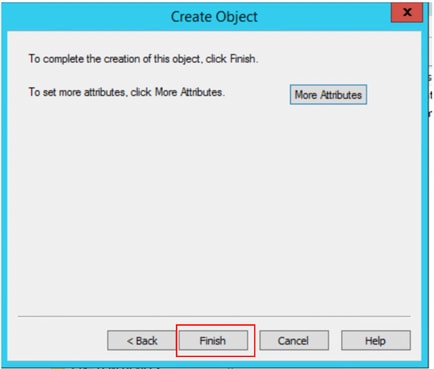

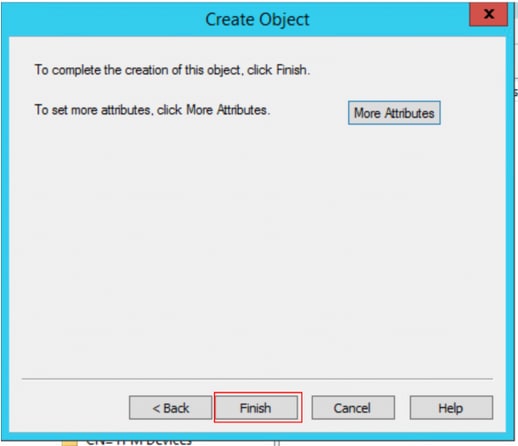

7. Seleccione Finalizar para crear la nueva unidad organizativa

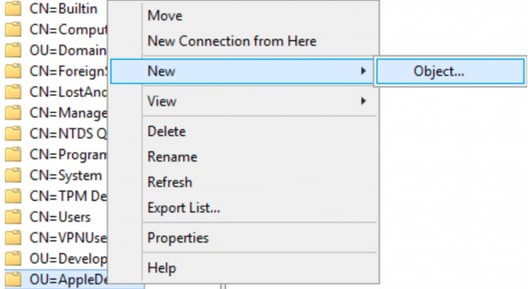

8. Haga clic con el botón derecho del ratón en la unidad organizativa recién creada y seleccione Nuevo > Objeto

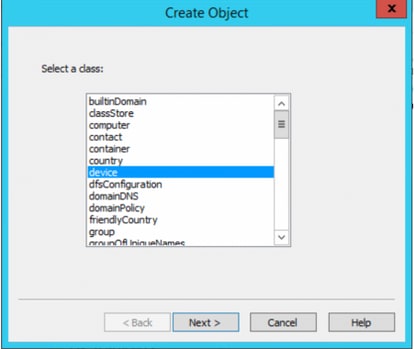

9.Seleccione device como object class y seleccione next

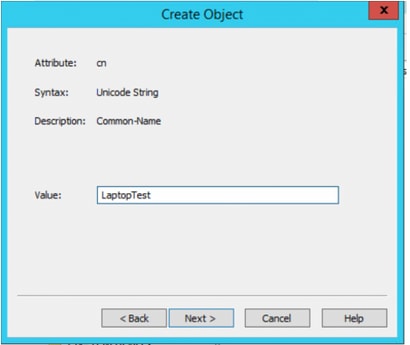

10.Defina un nombre en el campo Valor y seleccione Siguiente

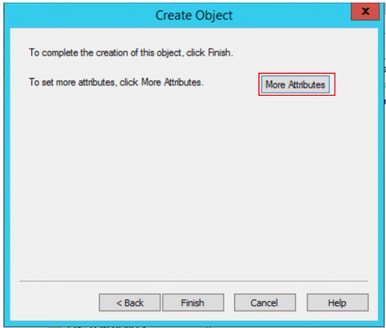

11. Seleccione la opción Más Atributos

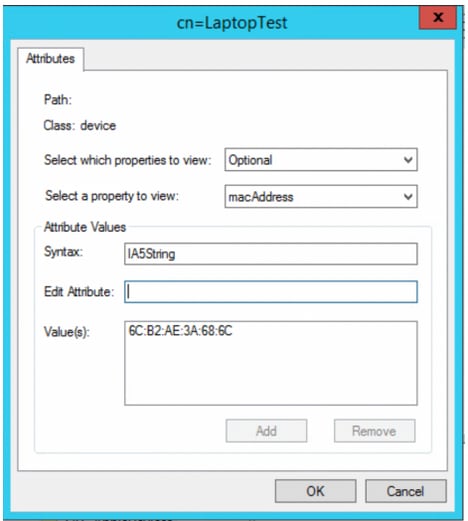

11. En el menú desplegable, seleccione una propiedad para ver, seleccione la opción macAddress y, a continuación, defina la dirección MAC del terminal que se autenticará en el campo Editar atributo y seleccione el botón Agregar para guardar la dirección MAC del dispositivo.

Nota: Utilice dos puntos en lugar de puntos o guiones entre octetos de direcciones MAC.

12. Seleccione Aceptar para guardar la información y continuar con la configuración del objeto de dispositivo

13. Seleccione Finalizar para crear el nuevo objeto de dispositivo

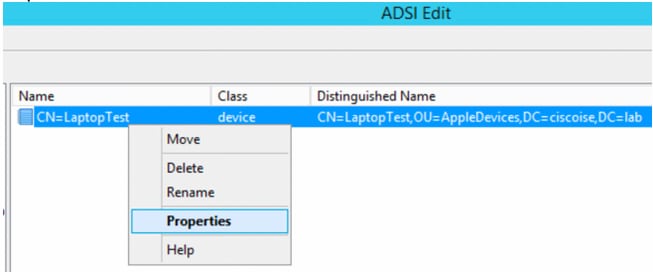

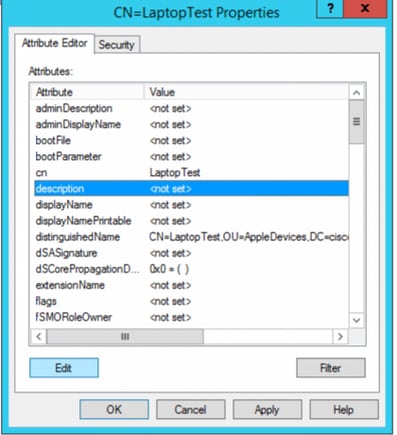

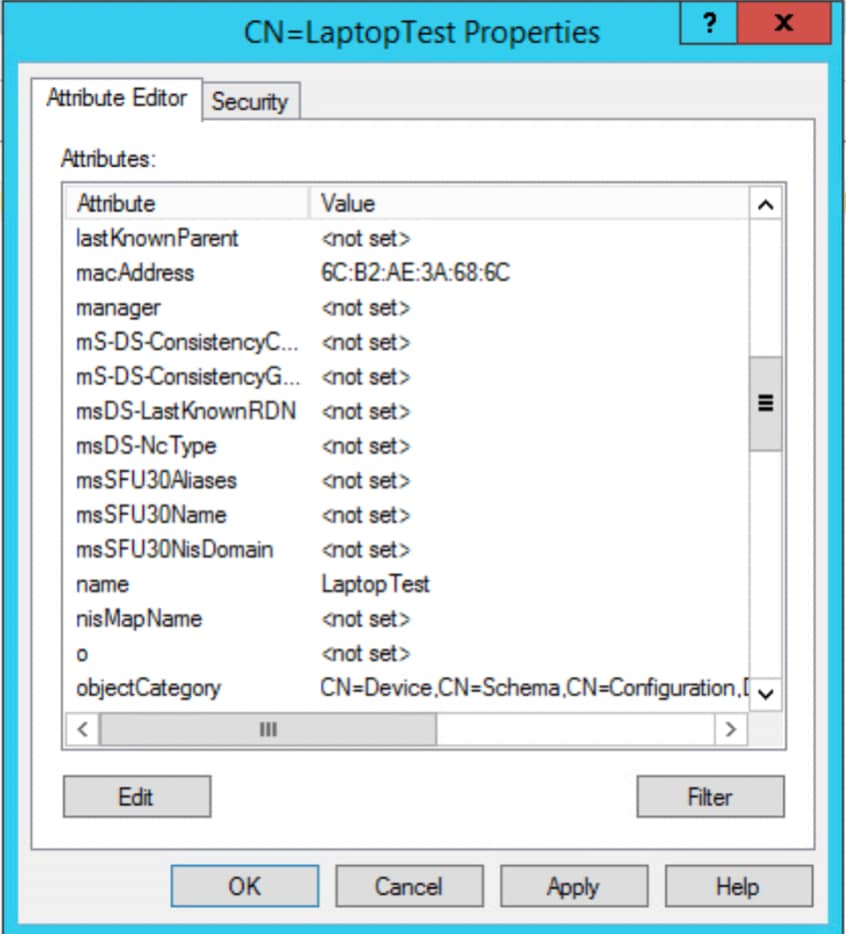

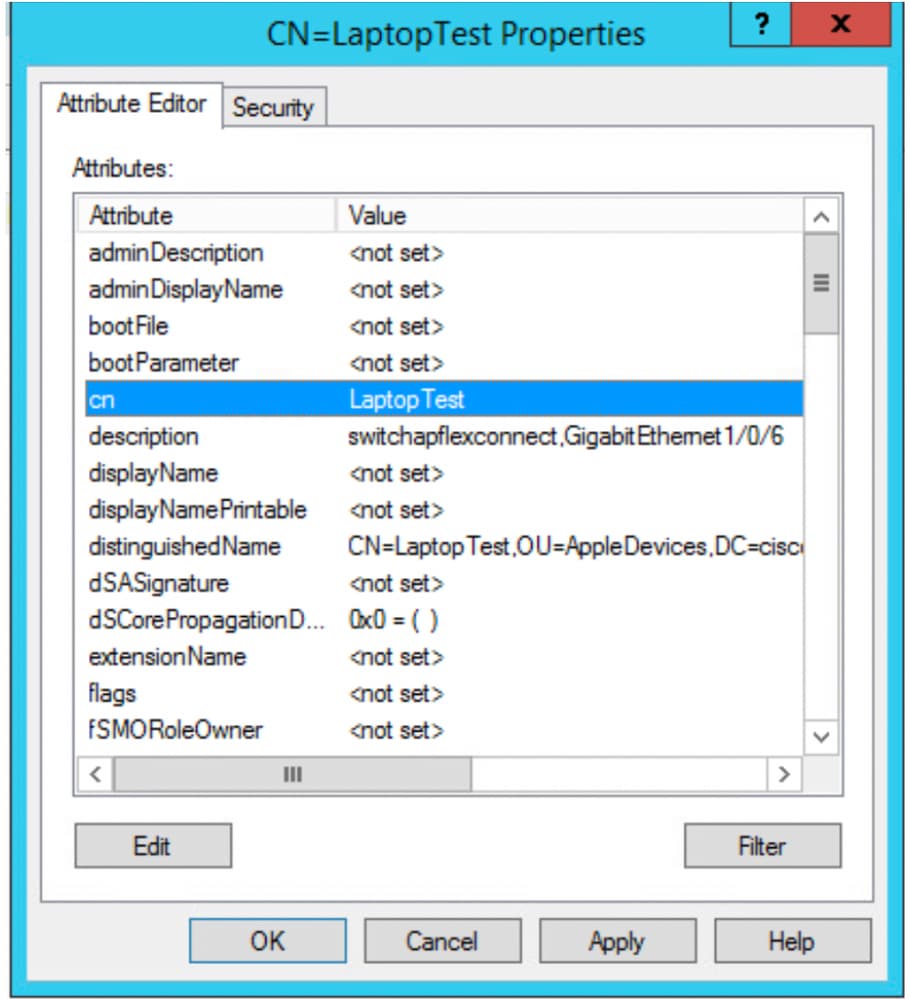

14. Haga clic con el botón derecho del ratón en el objeto del dispositivo y seleccione la opción Propiedades

15. Seleccione la opción description y seleccione Edit para definir el nombre del switch y el puerto del switch al que se conectará el dispositivo.

16. Defina el nombre del switch y el puerto del switch; asegúrese de que utiliza una coma para separar cada valor. Seleccione Agregar y luego Aceptar para guardar la información.

- Switchapflexconnect es el nombre del switch.

- GigabitEthernet1/0/6 es el puerto del switch al que se conecta el terminal.

Nota: Es posible utilizar scripts para agregar atributos a un campo específico, sin embargo, para este ejemplo estamos definiendo los valores manualmente

Nota: AD-attribute distingue entre mayúsculas y minúsculas, si utiliza todas las direcciones Mac en minúsculas, ISE las convierte a mayúsculas durante la consulta LDAP. Para evitar este comportamiento, Inhabilite Process Host Lookup en los protocolos permitidos. Los detalles se pueden encontrar en este enlace: https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

Configuración del switch

A continuación se describe la configuración de la comunicación 802.1x entre ISE y el switch.

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

! Nota: Es posible que sea necesario ajustar la configuración global y de la interfaz en su entorno

Configuración de ISE

A continuación se describe la configuración en ISE para obtener los atributos del servidor LDAP y configurar las políticas de ISE.

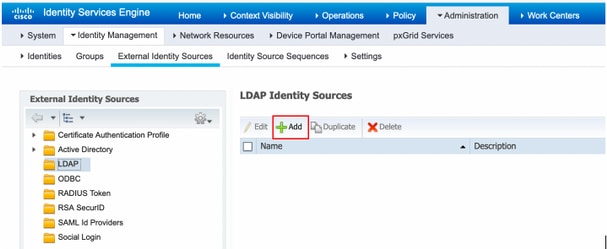

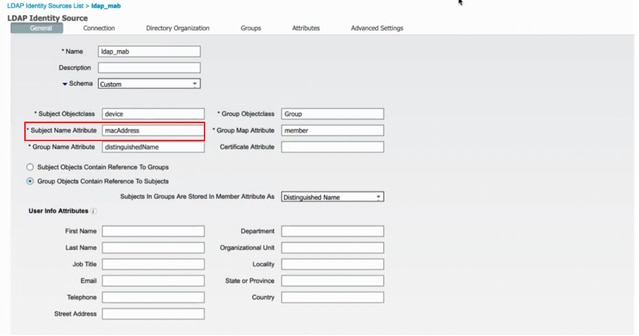

- En ISE, vaya a Administration->Identity Management->External Identity Sources y seleccione la carpeta LDAP y haga clic en Add para crear una nueva conexión con LDAP

2. En la pestaña General defina un nombre y seleccione la dirección MAC como el atributo de nombre de sujeto

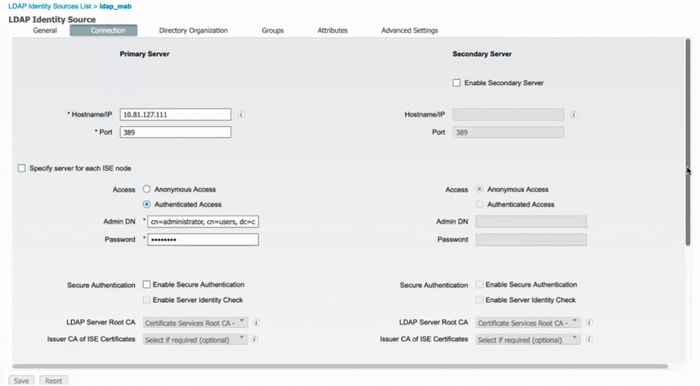

3. En la pestaña Conexión, configure la dirección IP, el DN de administración y la contraseña del servidor LDAP para obtener una conexión exitosa.

Nota: El puerto 389 es el puerto predeterminado que se utiliza.

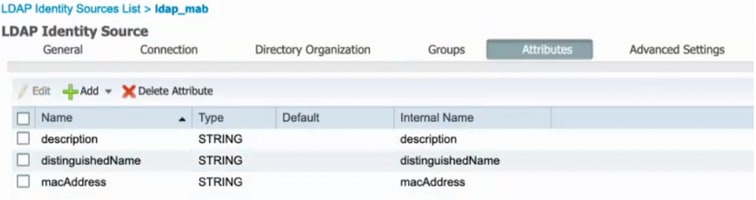

4. En la pestaña Atributos, seleccione los atributos macAddress y description; estos atributos se utilizarán en la política de autorización

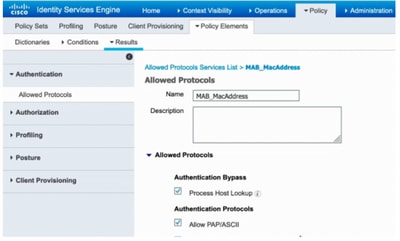

5. Para crear un protocolo permitido, vaya a Política->Elementos de Política->Resultados->Autenticación->Protocolos Permitidos. Defina y seleccione Process Host Lookup y Allow PAP/ASCII como los únicos protocolos permitidos. Por último, seleccione Guardar

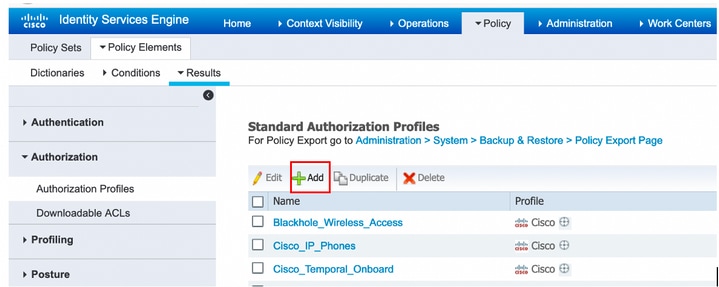

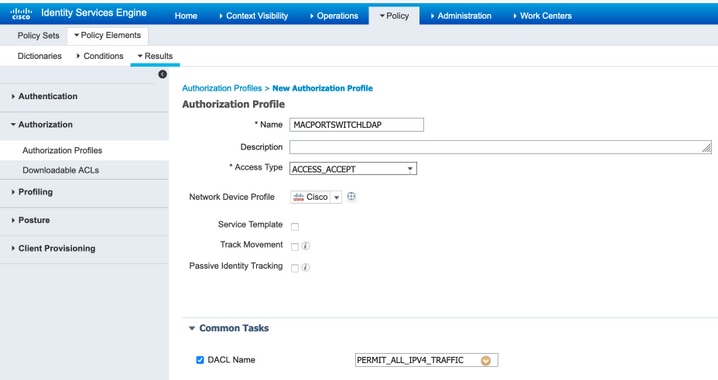

6. Para crear un perfil de autorización, vaya a Política->Elementos de Política->Resultados->Autorización->Perfiles de Autorización. Seleccione Agregar y defina los permisos que se asignarán al extremo.

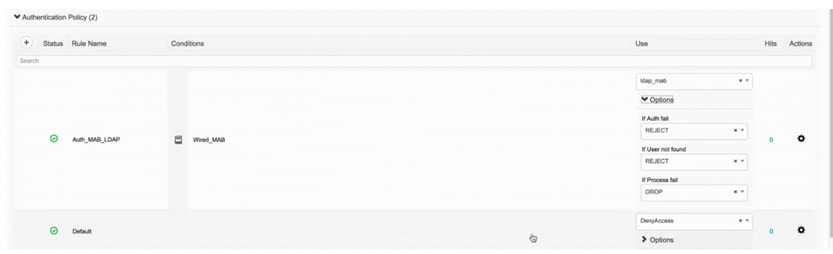

7.Vaya a Policy-> Policy Set y cree un conjunto de políticas utilizando la condición predefinida Wired_MAB y el protocolo permitido creado en el paso 5.

8.Bajo el nuevo conjunto de políticas creado, cree una política de autenticación utilizando la biblioteca Wired_MAB predefinida y la conexión LDAP como secuencia de origen de identidad externa

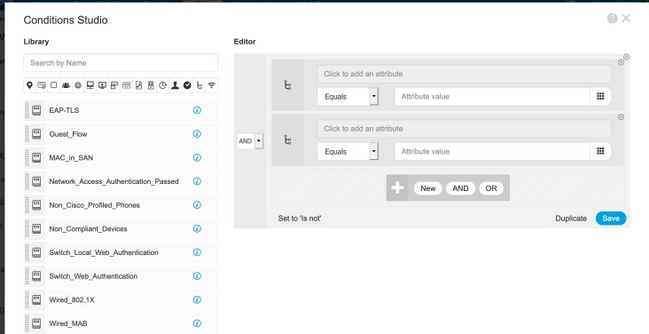

9. En Authorization Policy defina un nombre y cree una condición compuesta usando la descripción de atributo LDAP, Radius NAS-Port-Id y NetworkDeviceName. Por último, agregue el perfil de autorización creado en el paso 6.

Después de aplicar la configuración, debería poder conectarse a la red sin la intervención del usuario.

Verificación

Una vez conectado al puerto de switch designado, puede escribir show authentication session interface GigabitEthernet X/X/X details para validar el estado de autenticación y autorización del dispositivo.

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc SuccessEn ISE puede utilizar los registros en directo de Radius para obtener confirmación.

Troubleshoot

En el servidor LDAP, valide que el dispositivo creado tenga la dirección MAC, el nombre de switch adecuado y el puerto de switch configurado

En ISE, puede realizar una captura de paquetes (vaya a Operaciones->Solución de problemas->Herramienta de diagnóstico->Volcados TCP) para validar que los valores se envían desde LDAP a ISE

Contribución realizada por

- Emmanuel CanoCisco Professional Services

- Mauricio RamosCisco Professional Services

- Edited by Neri CruzCisco TAC engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios