Introducción

Este documento describe cómo configurar Firepower Threat Defence (FTD) versión 6.4.0 para exponer a los usuarios de VPN frente a Identity Services Engine (ISE).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- VPN de acceso remoto AnyConnect

- Configuración de VPN de acceso remoto en el FTD

- Identity Services Engine y servicios de estado

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Software Cisco Firepower Threat Defense (FTD), versiones 6.4.0

- Software Cisco Firepower Management Console (FMC) versión 6.5.0

- Microsoft Windows 10 con Cisco AnyConnect Secure Mobility Client versión 4.7

- Cisco Identity Services Engine (ISE) versión 2.6 con parche 3

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

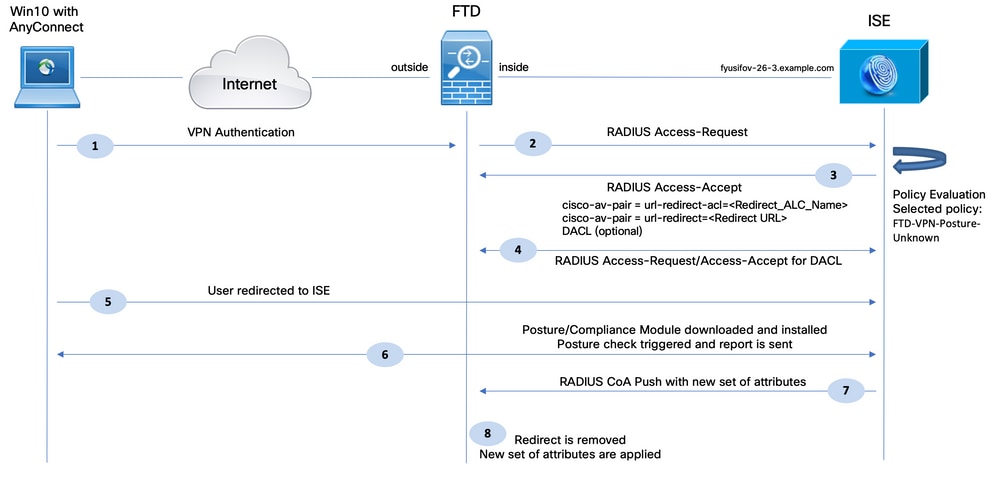

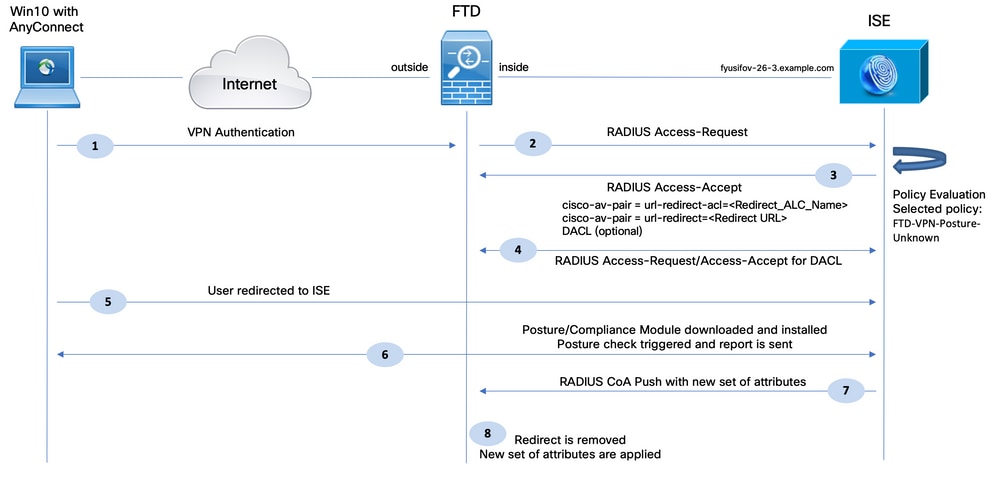

Diagrama de red y flujo de tráfico

1. El usuario remoto utiliza Cisco Anyconnect para el acceso VPN al FTD.

2. El FTD envía una solicitud de acceso RADIUS para ese usuario a ISE.

3. Esa solicitud llega a la política denominada FTD-VPN-Posture-Unknown en ISE. ISE envía una aceptación de acceso RADIUS con tres atributos:

4. Si se envía la DACL, se intercambia RADIUS Access-Request/Access-Accept para descargar el contenido de la DACL

5. Cuando el tráfico del usuario VPN coincide con la ACL definida localmente, se redirige al portal de aprovisionamiento de clientes de ISE. ISE aprovisiona el módulo de estado de AnyConnect y el módulo de conformidad.

6. Una vez instalado el agente en el equipo cliente, busca ISE con sondeos automáticamente. Cuando se detecta ISE correctamente, se comprueban los requisitos de estado en el terminal. En este ejemplo, el agente comprueba si hay software antimalware instalado. A continuación, envía un informe de estado al ISE.

7. Cuando ISE recibe el informe de estado del agente, ISE cambia el estado de estado de esta sesión y activa el tipo de RADIUS CoA Push con nuevos atributos. Esta vez, se conoce el estado de postura y se aplica otra regla.

- Si el usuario cumple con la normativa, se envía un nombre de DACL que permite el acceso completo.

- Si el usuario no cumple con la normativa, se envía un nombre de DACL que permite el acceso limitado.

8. El FTD elimina la redirección. FTD envía Access-Request para descargar DACL desde ISE. La DACL específica se asocia a la sesión VPN.

Configuraciones

FTD/FMC

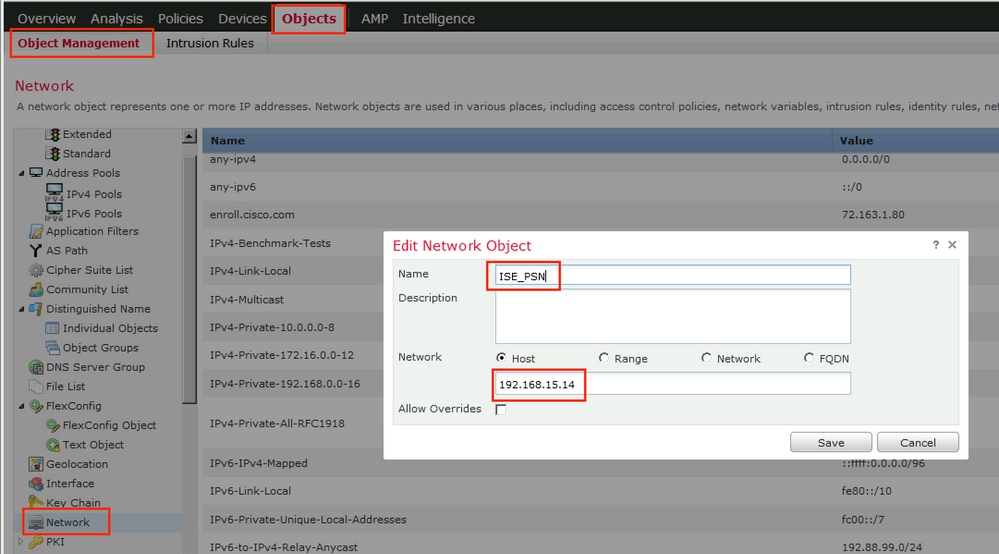

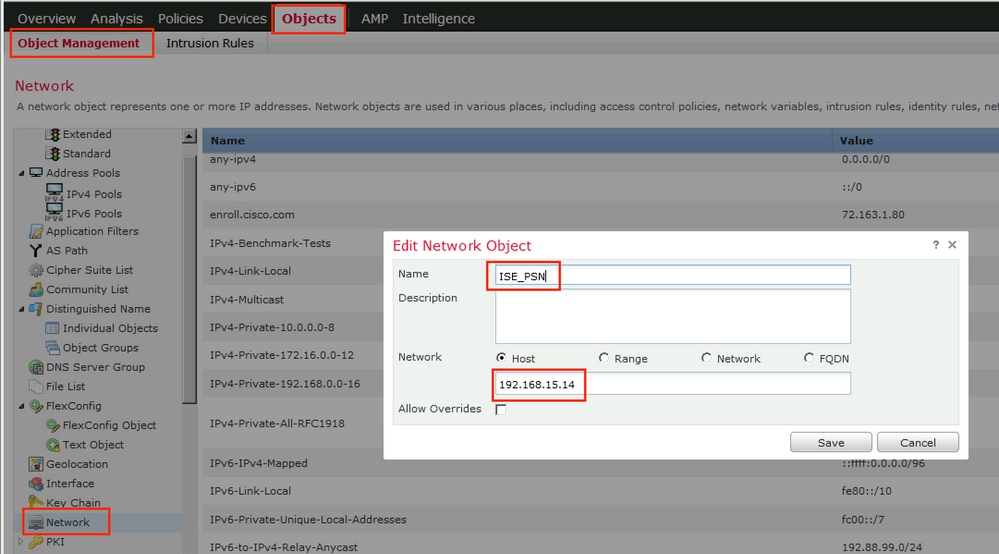

Paso 1. Crear un grupo de objetos de red para ISE y servidores de corrección (si los hay). Navegue hasta Objetos > Administración de objetos > Red.

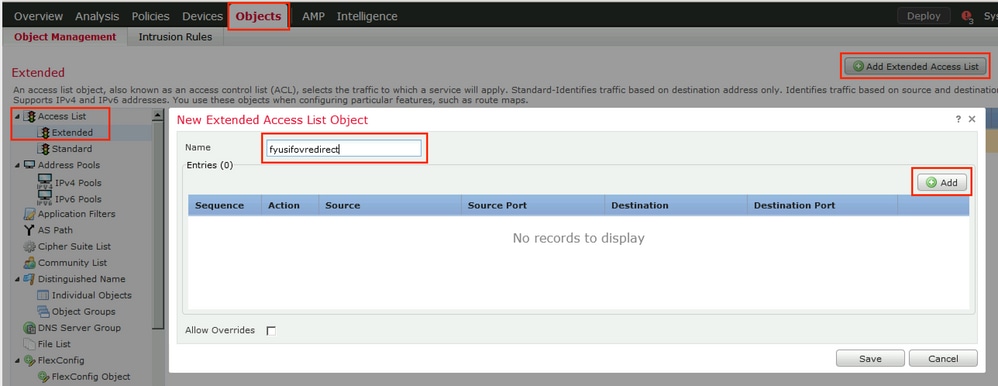

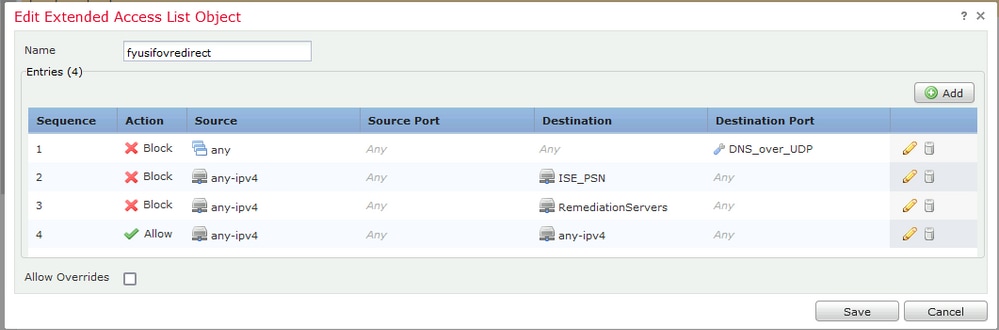

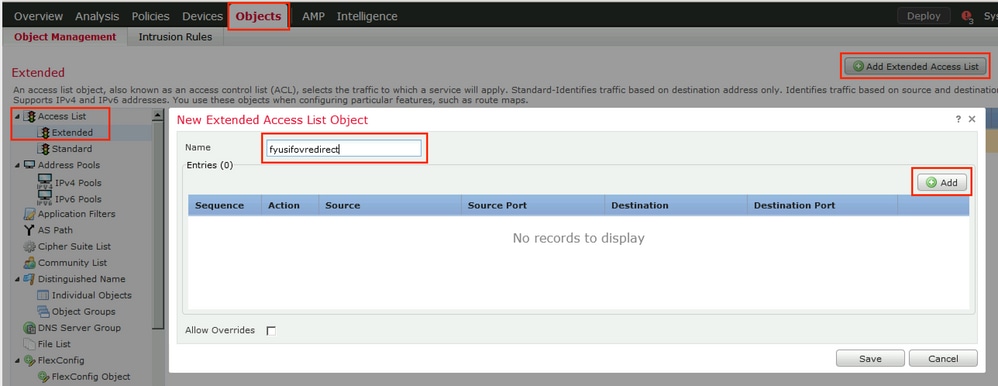

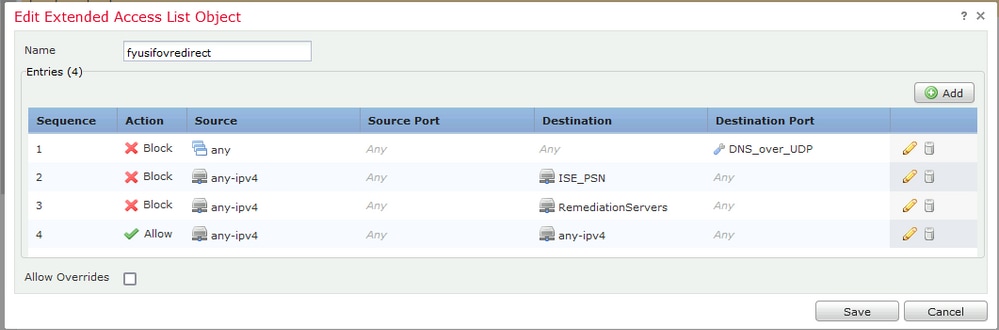

Paso 2. Crear ACL de redirección. Navegue hasta Objetos > Administración de objetos > Lista de acceso > Extendida. Haga clic en Add Extended Access List y proporcione el nombre de Redirect ACL. Este nombre debe ser el mismo que en el resultado de la autorización de ISE.

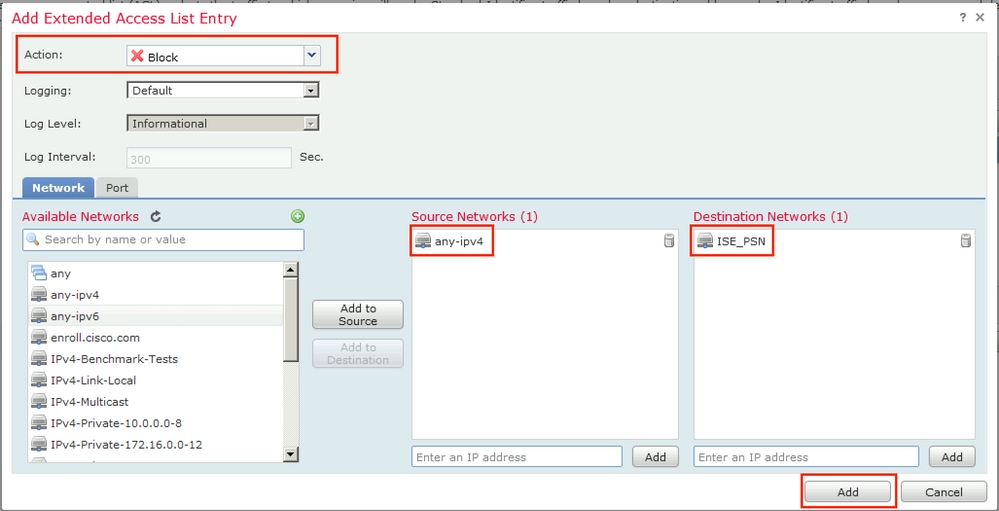

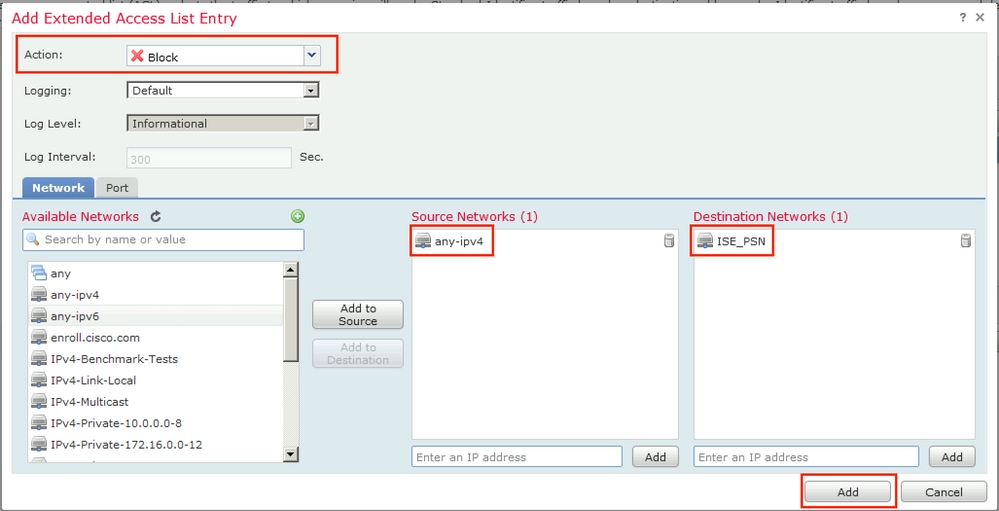

Paso 3. Agregar entradas de ACL de redirección. ‘Haga clic en el botón Add (Agregar).’ Bloquee el tráfico a DNS, ISE y a los servidores de corrección para excluirlos de la redirección. Permitir el resto del tráfico, esto activa la redirección (las entradas de ACL podrían ser más específicas si fueran necesarias).

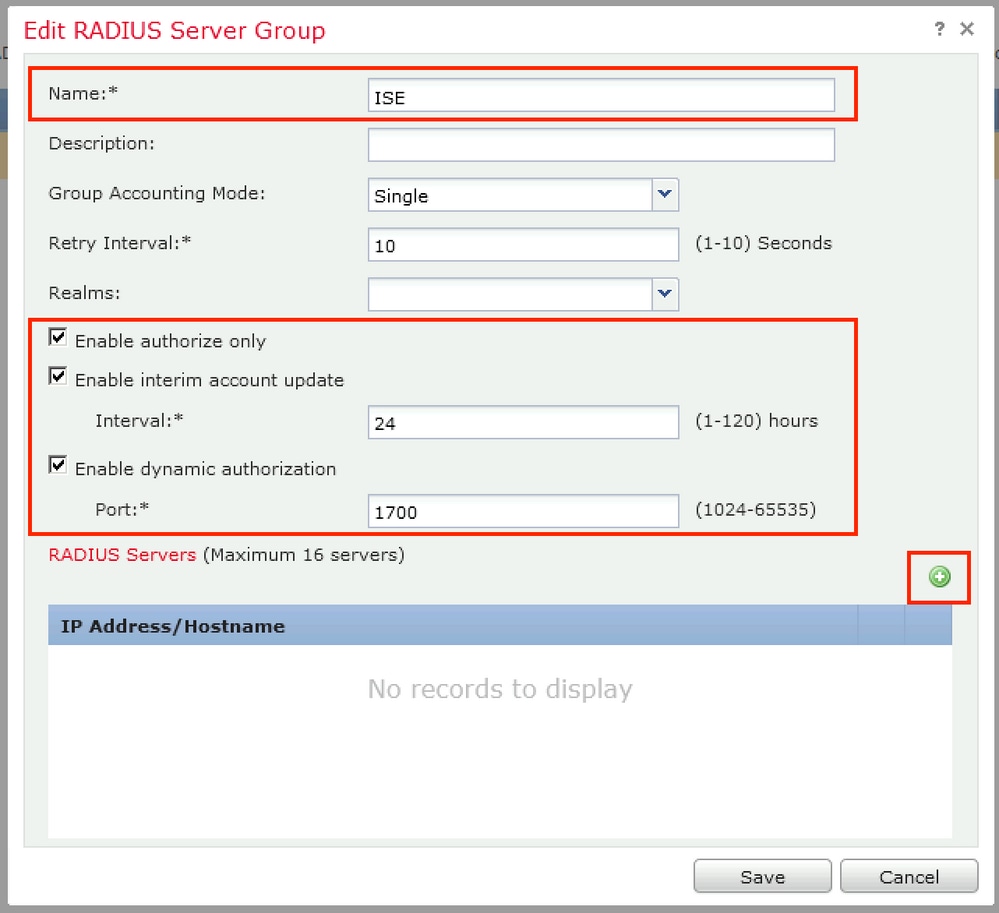

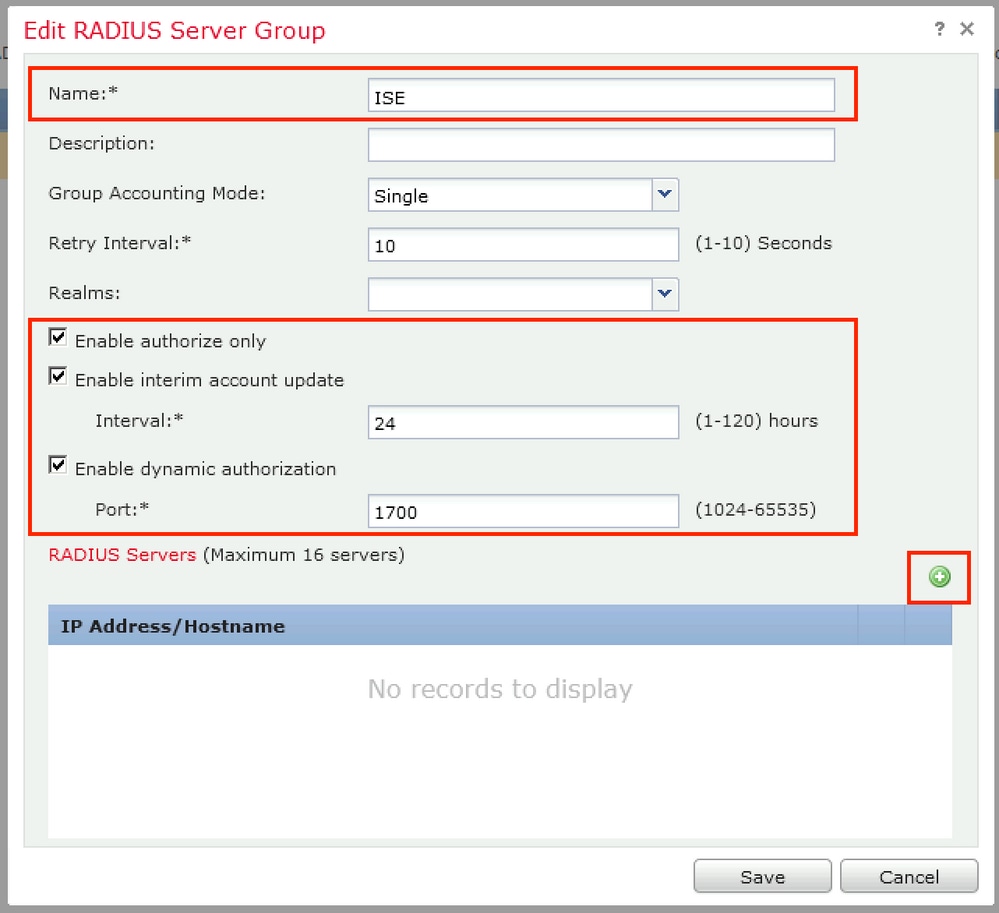

Paso 4. Agregar nodos PSN de ISE. Navegue hasta Objetos > Administración de objetos > Grupo de servidores RADIUS. Haga clic en Agregar grupo de servidores RADIUS, luego indique el nombre, active todas las casillas de verificación y haga clic en el icono más.

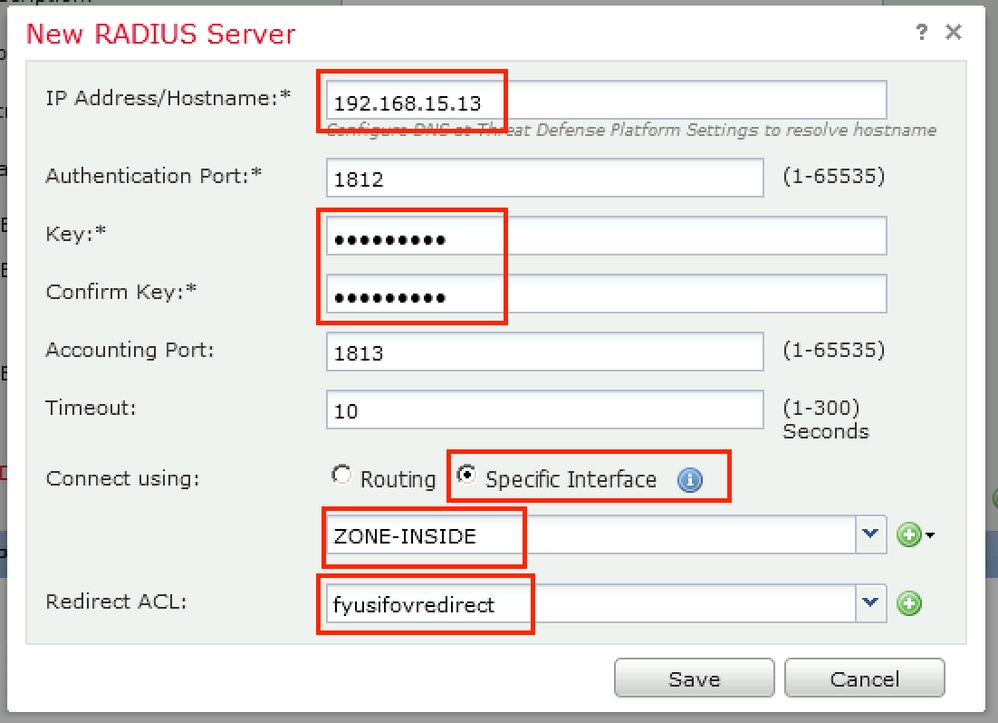

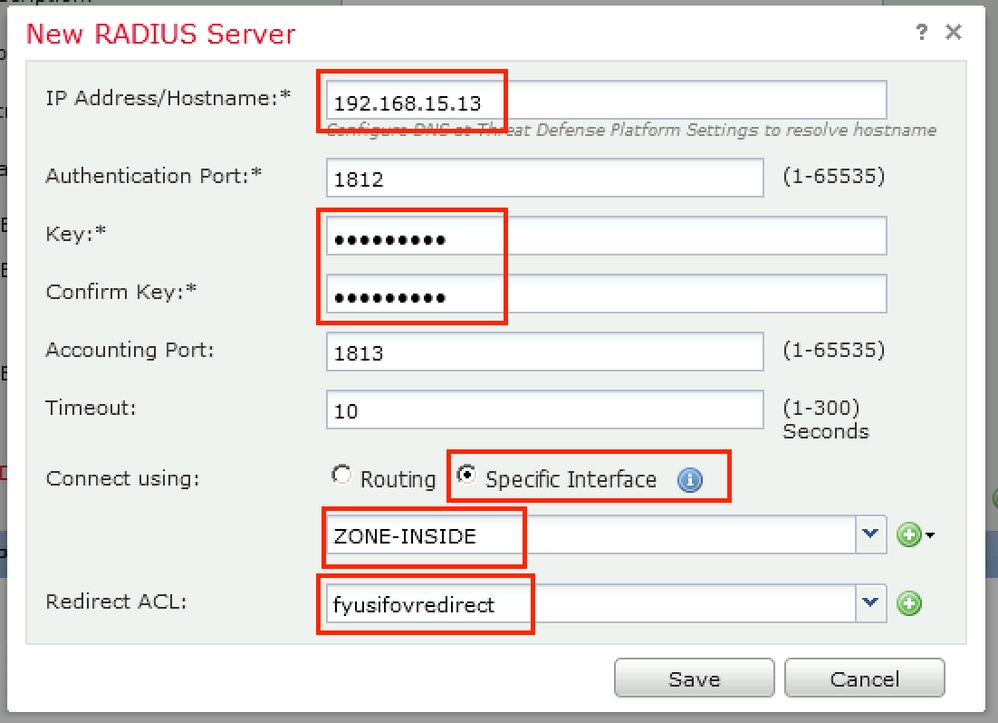

Paso 5. En la ventana abierta, proporcione la dirección IP PSN de ISE, la clave RADIUS, seleccione Specific Interface y seleccione la interfaz desde la que se puede alcanzar ISE (esta interfaz se utiliza como origen del tráfico RADIUS) y, a continuación, seleccione Redirect ACL que se configuró anteriormente.

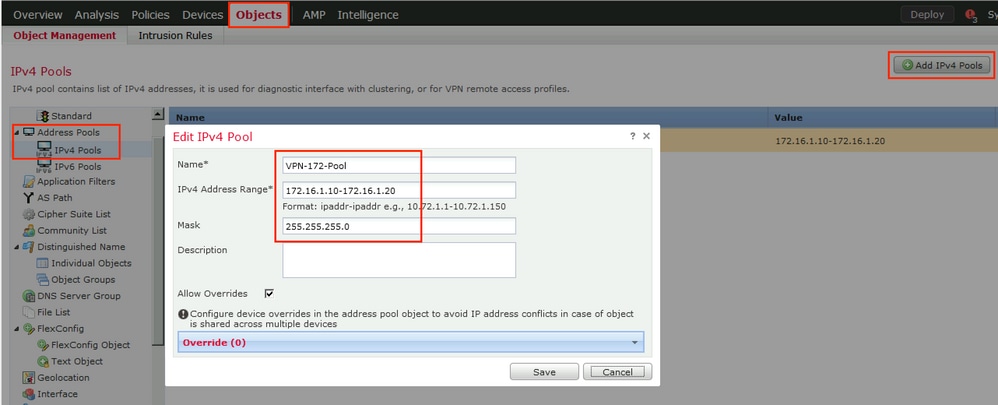

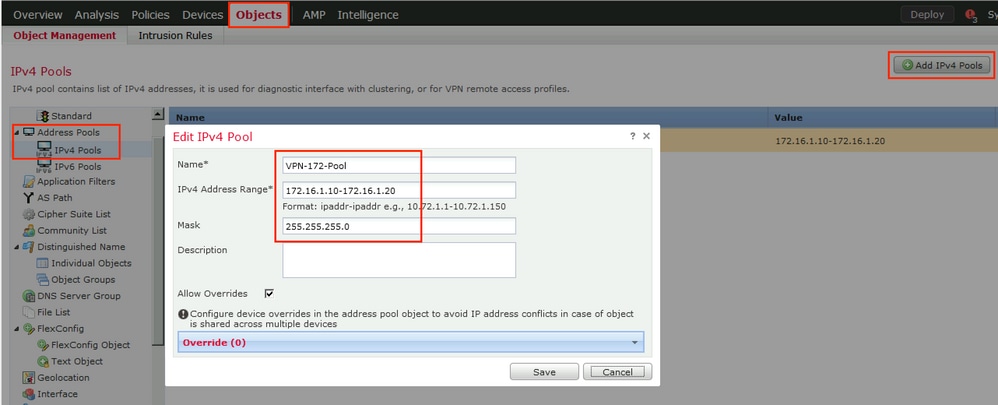

Paso 6. Crear conjunto de direcciones para usuarios de VPN. Navegue hasta Objetos > Administración de objetos > Pools de direcciones > Pools IPv4. Haga clic en Add IPv4 Pools y rellene los detalles.

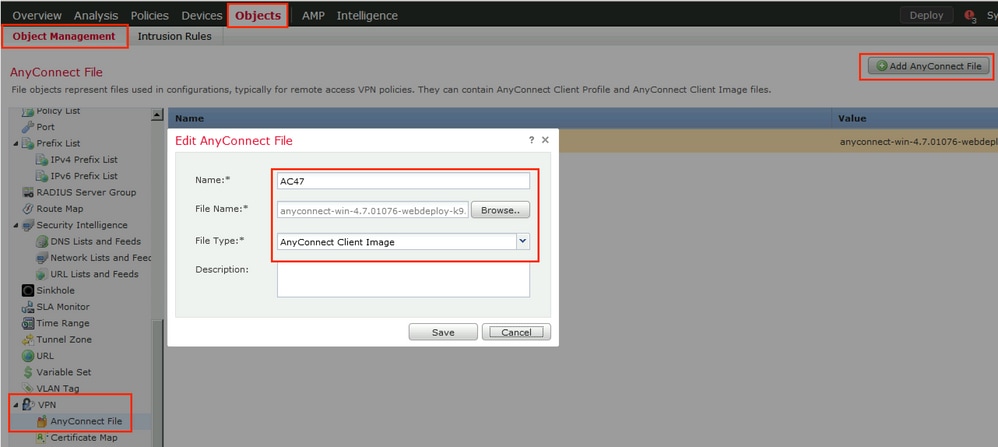

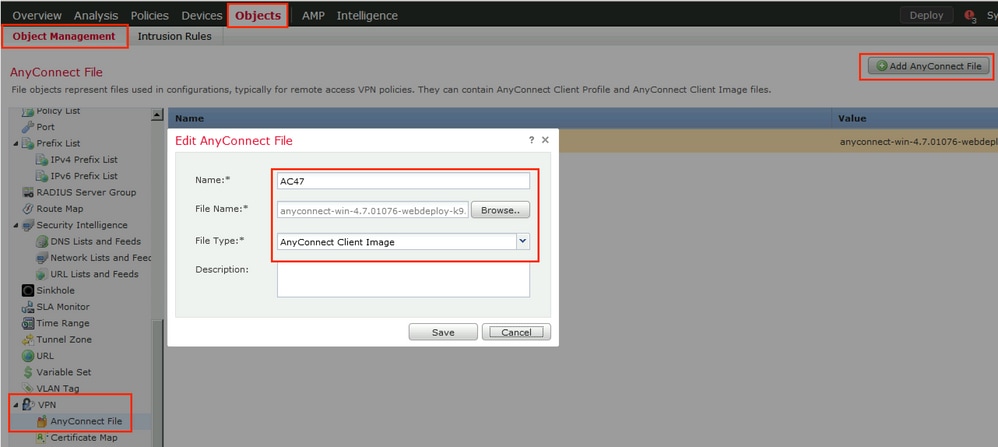

Paso 7. Crear paquete de AnyConnect. Navegue hasta Objetos > Administración de objetos > VPN > Archivo de AnyConnect. Haga clic en Agregar archivo de AnyConnect, proporcione el nombre del paquete, descargue el paquete de Descarga de software de Cisco y seleccione el tipo de archivo Imagen de cliente de Anyconnect.

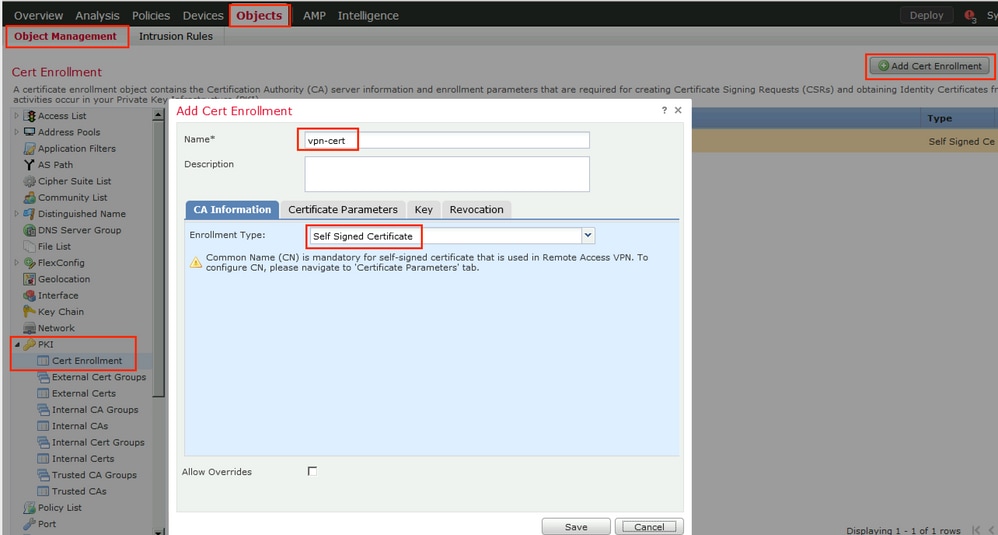

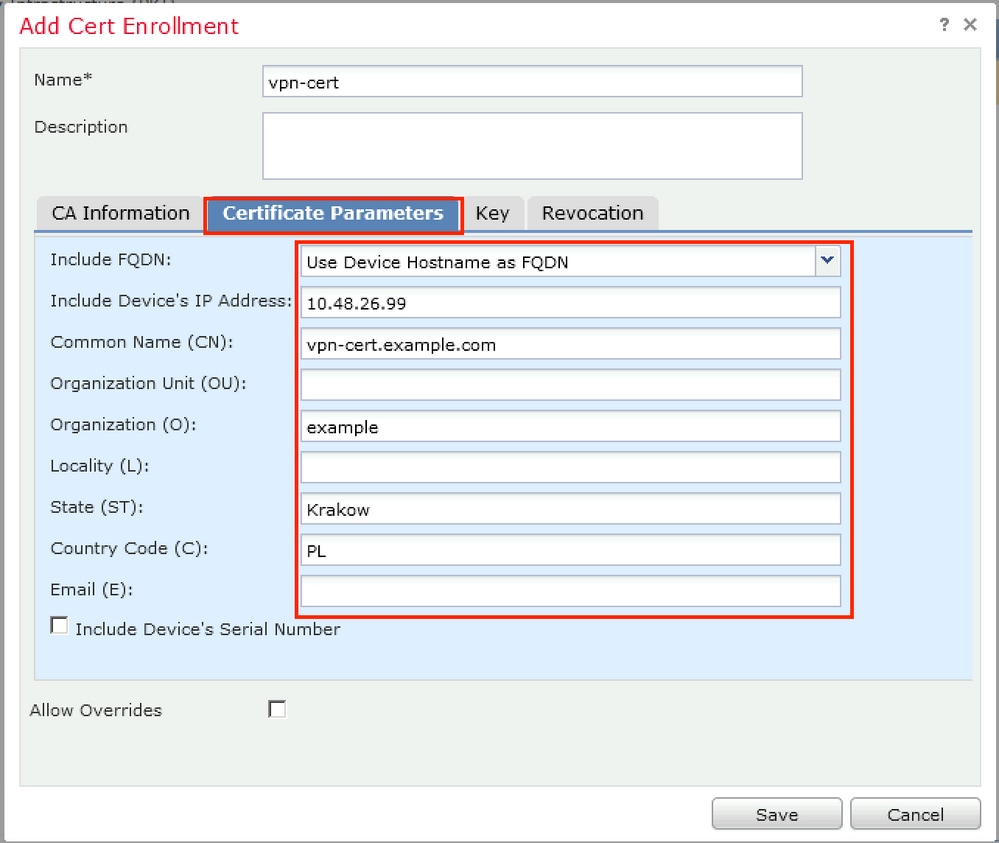

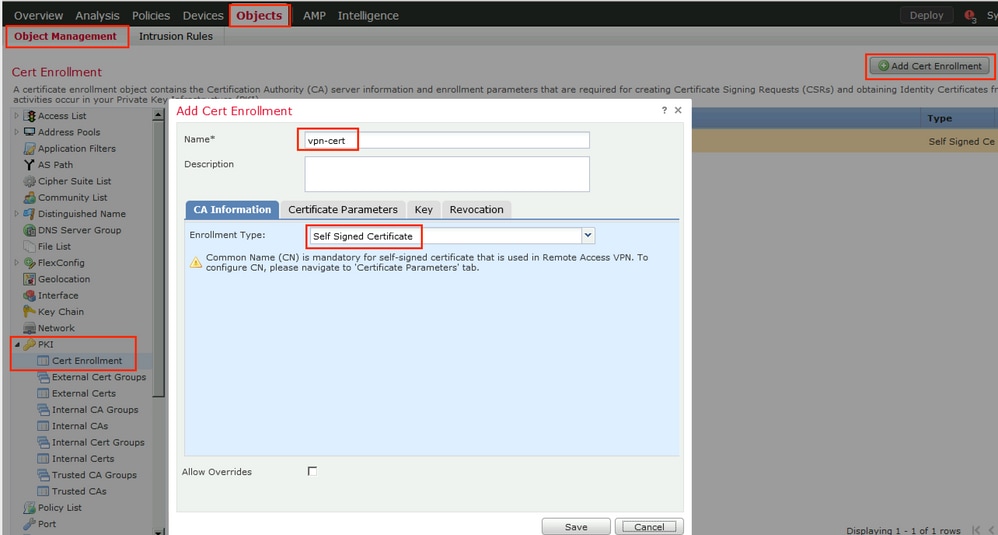

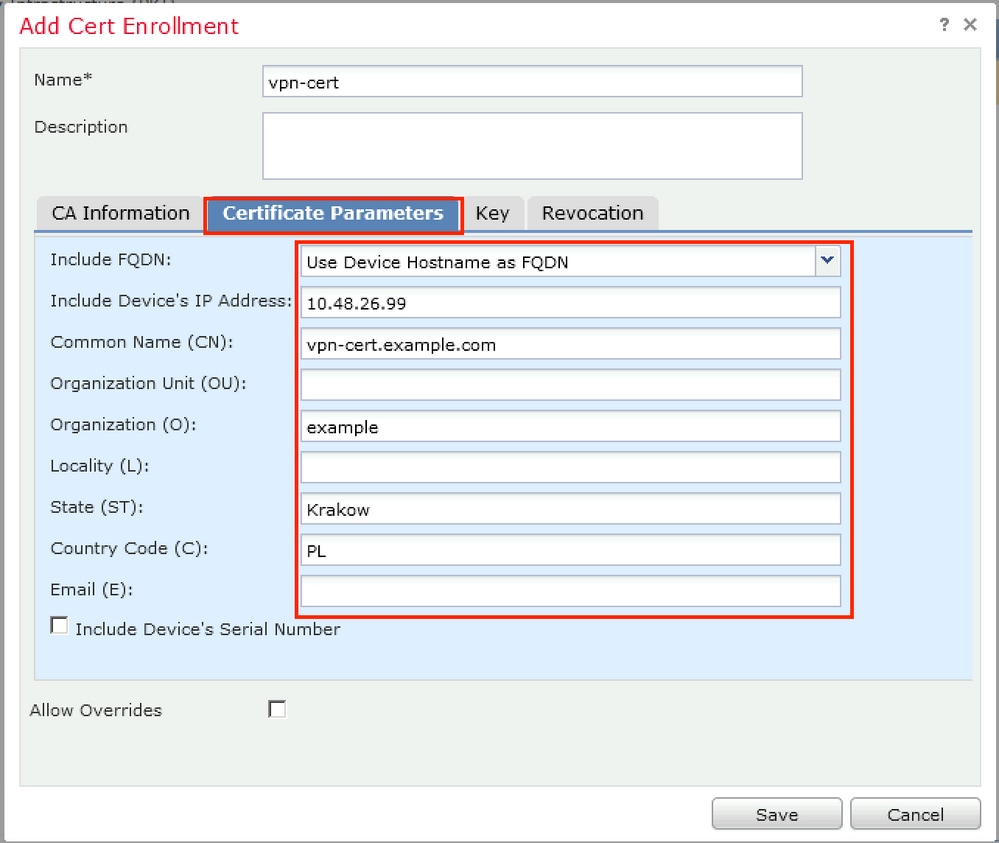

Paso 8. Navegue hasta Objetos de Certificado > Administración de Objetos > PKI > Inscripción de Certificados. Haga clic en Add Cert Enrollment, proporcione el nombre y elija Self Signed Certificate en Enrollment Type. Haga clic en la ficha Parámetros de certificado y proporcione CN.

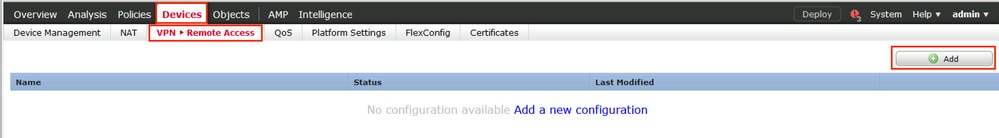

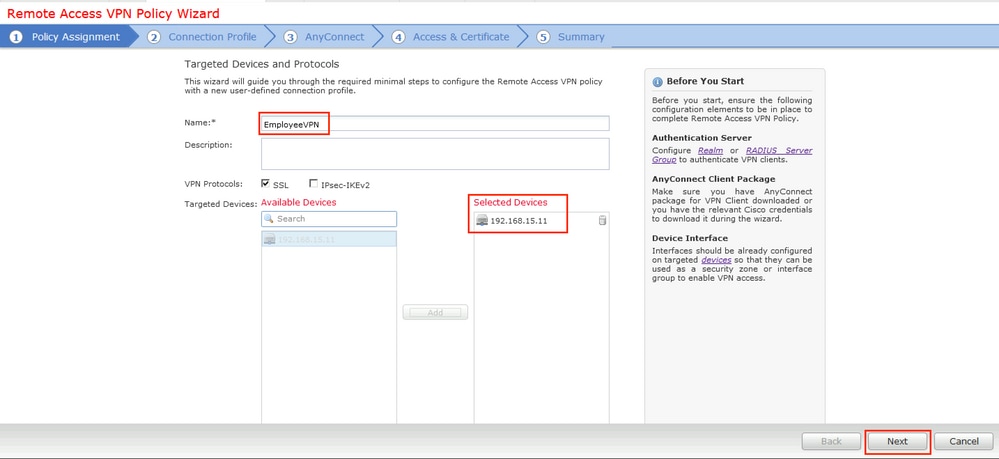

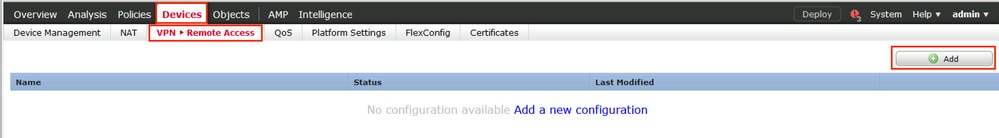

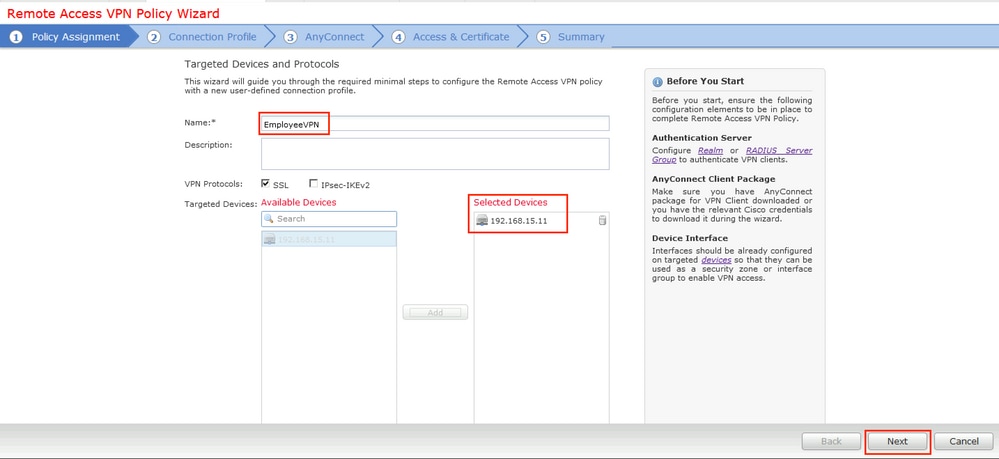

Paso 9. Inicie el asistente para VPN de acceso remoto. Navegue hasta Devices > VPN > Remote Access y haga clic en Add.

Paso 10. Proporcione el nombre, marque SSL como protocolo VPN, elija FTD que se utiliza como concentrador VPN y haga clic en Next.

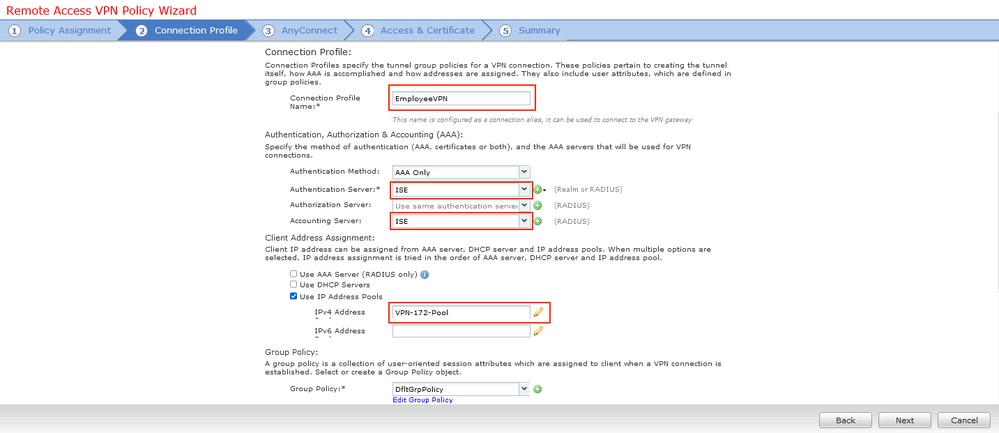

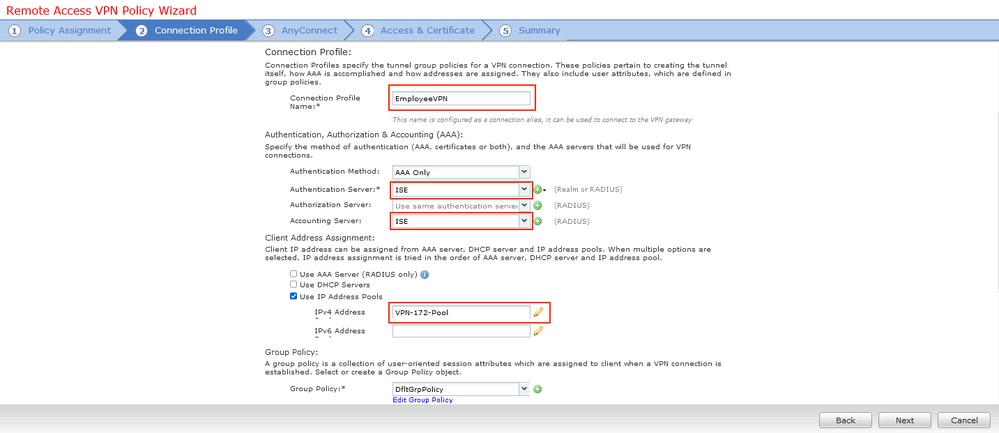

Paso 11. Proporcione el nombre del perfil de conexión, seleccione Servidores de autenticación/contabilidad, seleccione el pool de direcciones que se configuró previamente y haga clic en Siguiente.

Nota: No seleccione el servidor de autorización. Activa dos solicitudes de acceso para un único usuario (una con la contraseña de usuario y la segunda con la contraseña de cisco).

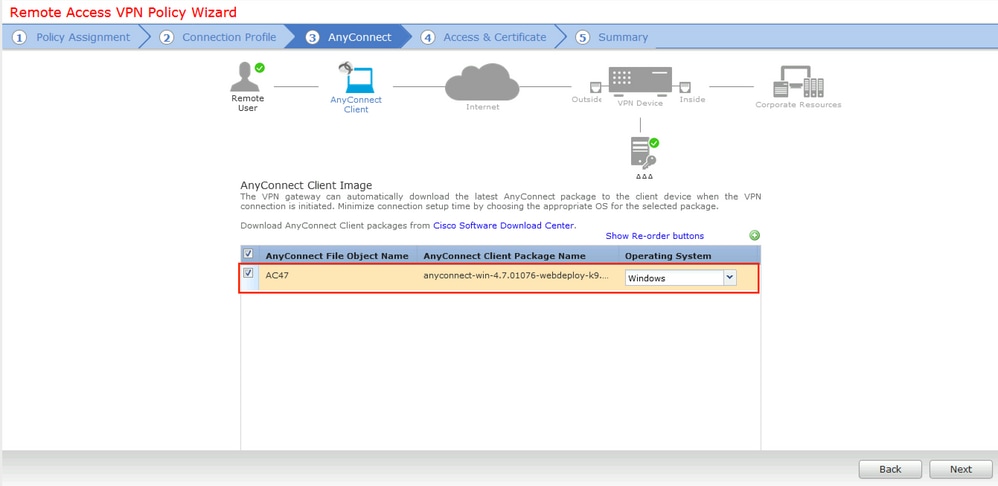

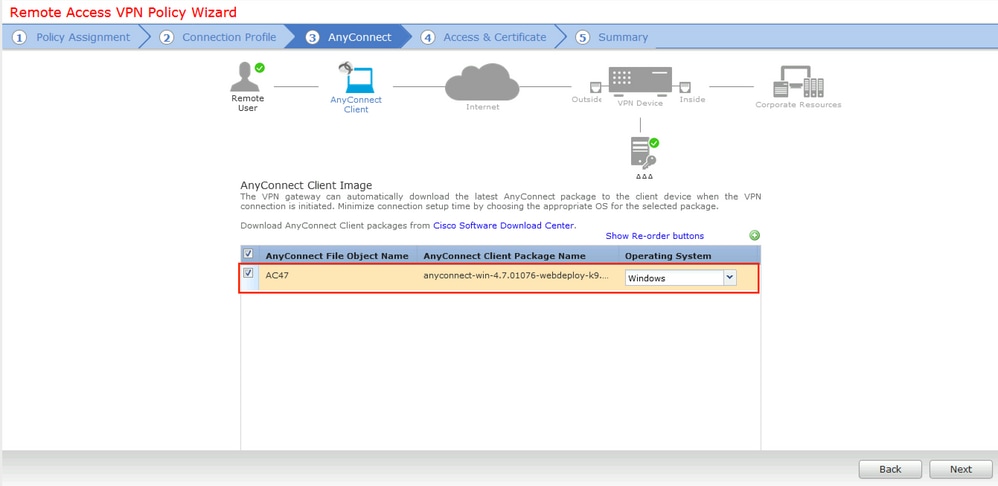

Paso 12. Seleccione el paquete de AnyConnect que se configuró anteriormente y haga clic en Siguiente.

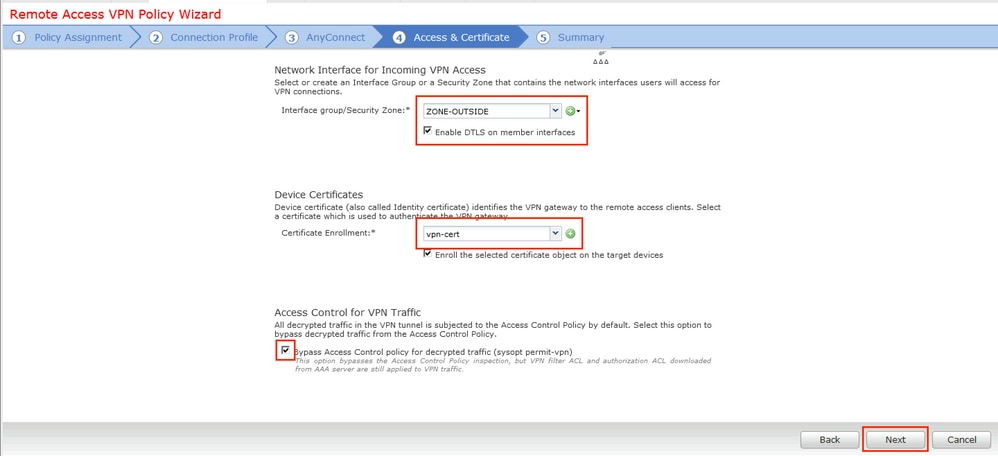

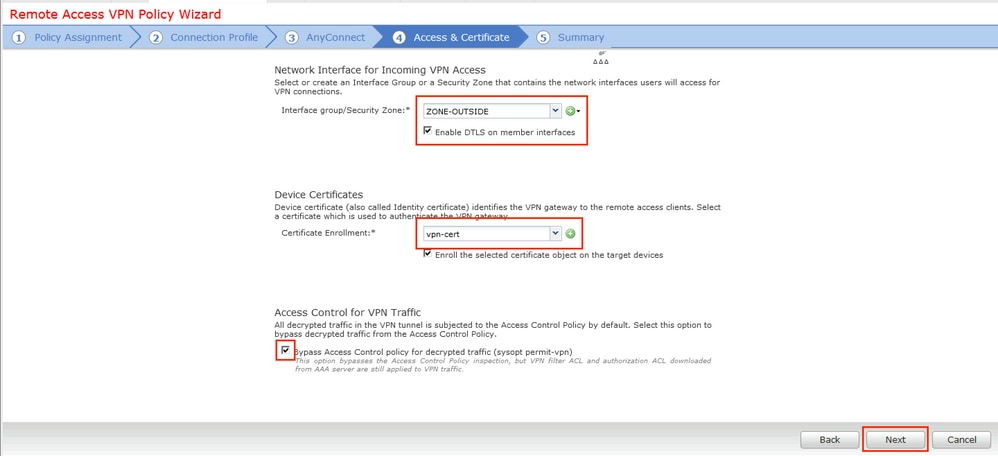

Paso 13. Seleccione la interfaz de la que se espera tráfico VPN, seleccione Inscripción de certificados que se configuró anteriormente y haga clic en Siguiente.

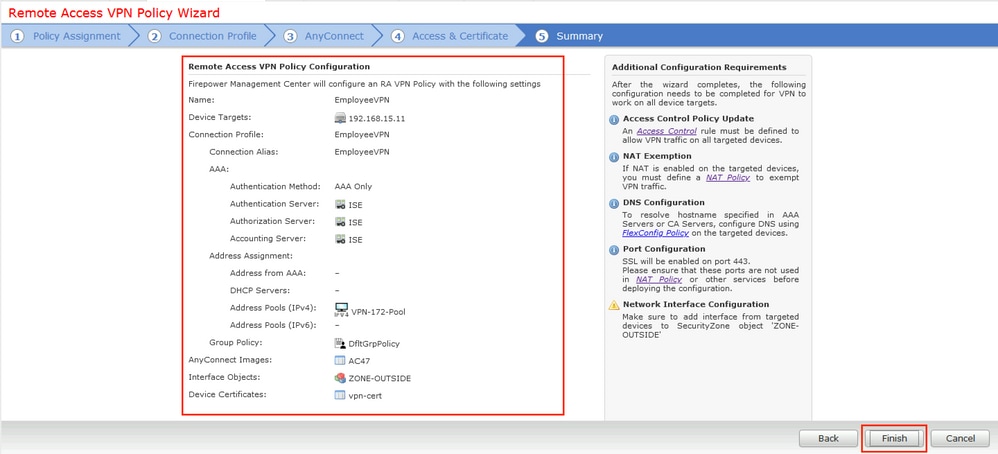

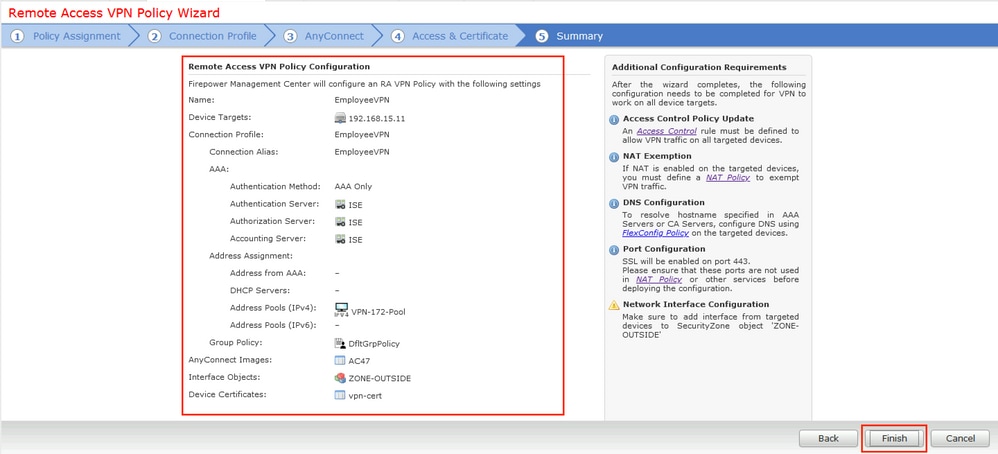

Paso 14. Compruebe la página de resumen y haga clic en Finalizar.

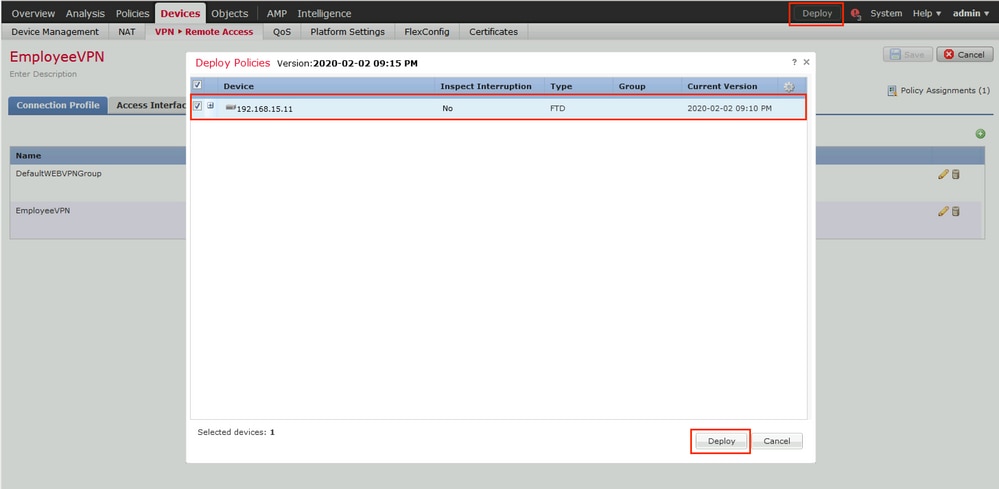

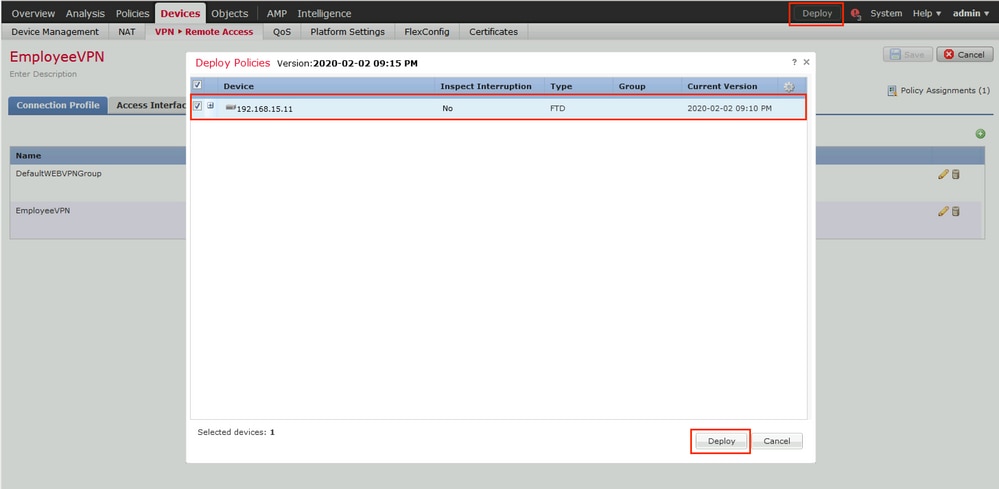

Paso 15. Implemente la configuración en FTD. Haga clic en Deploy y seleccione FTD que se utiliza como concentrador VPN.

ISE

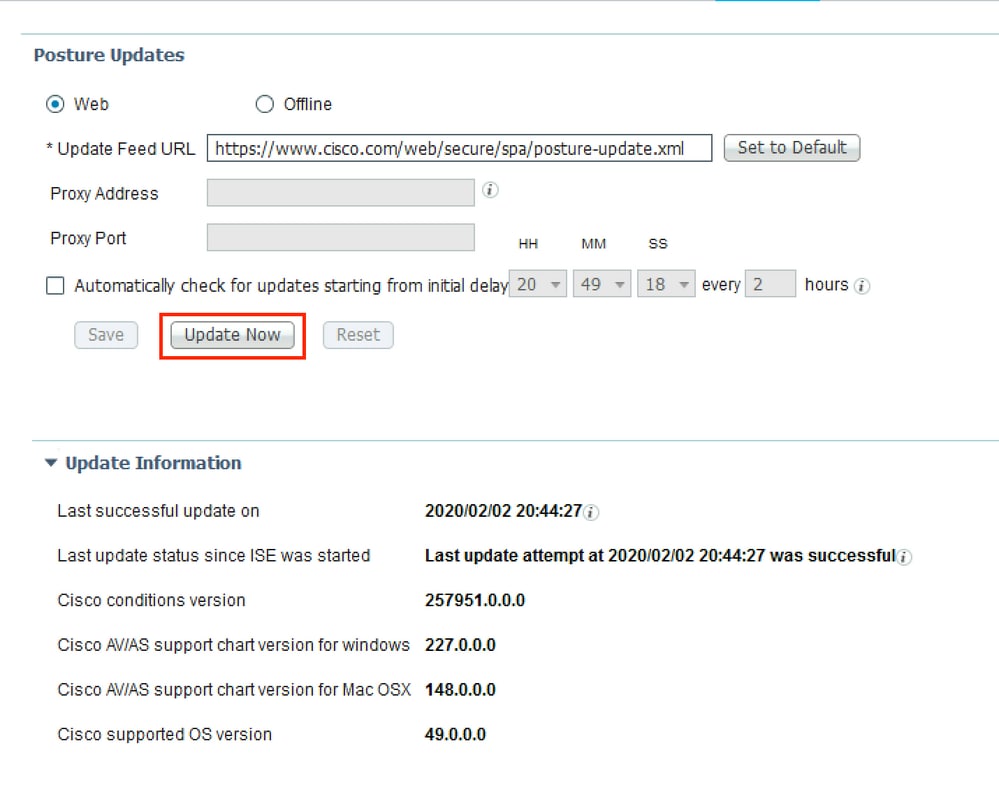

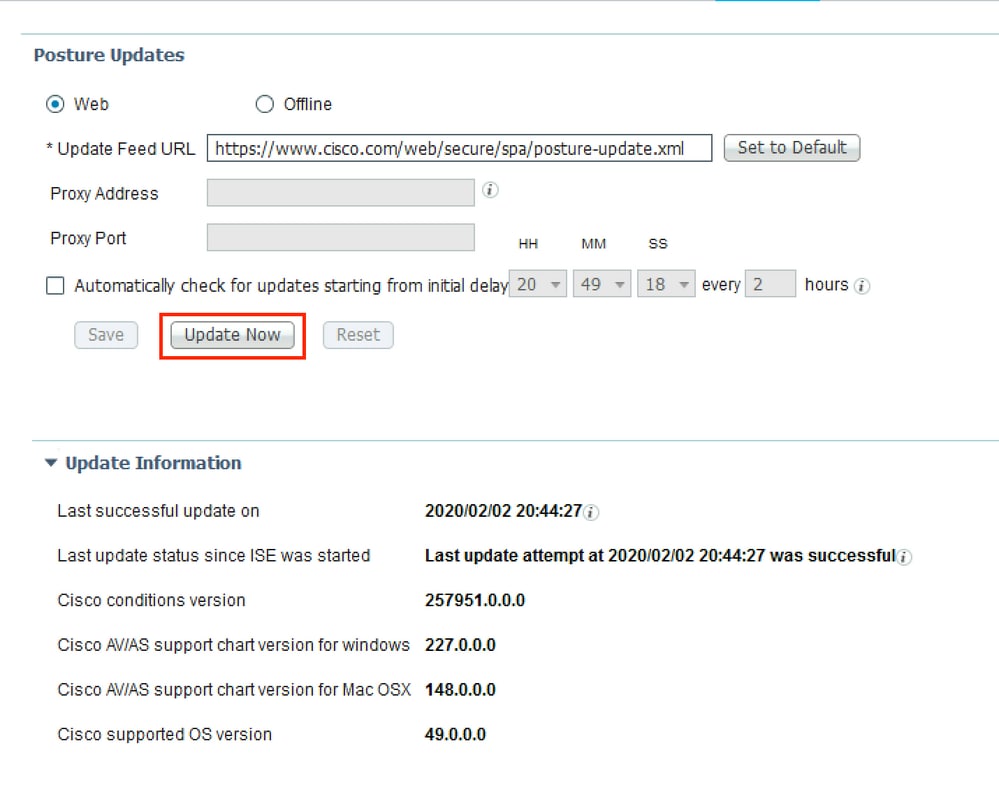

Paso 1. Ejecutar actualizaciones de estado. Vaya a Administration > System > Settings > Posture > Updates.

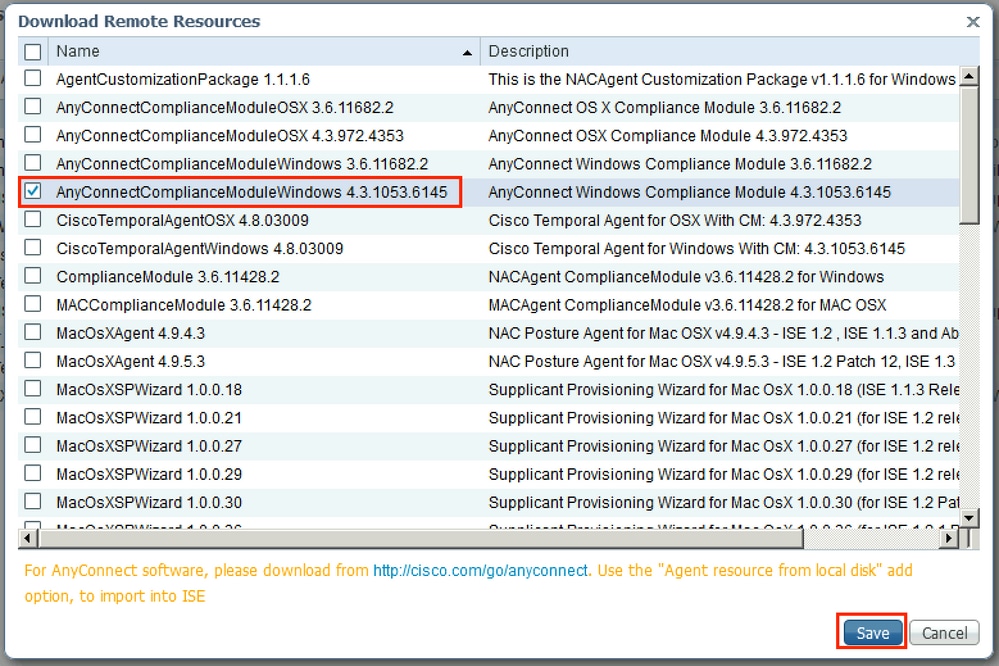

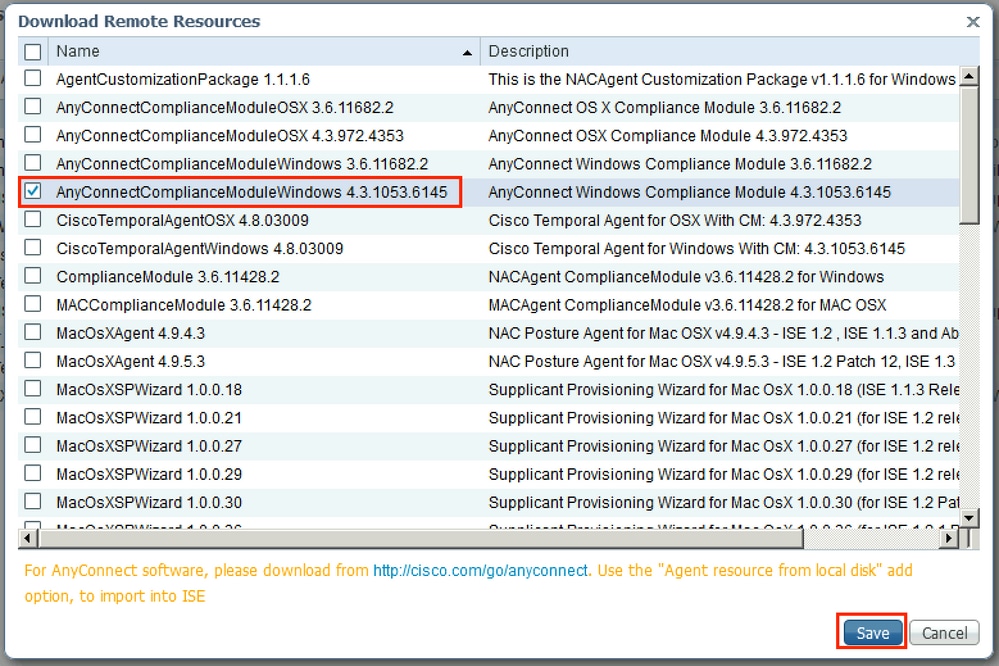

Paso 2. Cargue el módulo de cumplimiento. Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos. Haga clic en Agregar y seleccione Recursos de agente del sitio de Cisco

Paso 3. Descargue AnyConnect de Cisco Software Download y cárguelo en ISE. Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos.

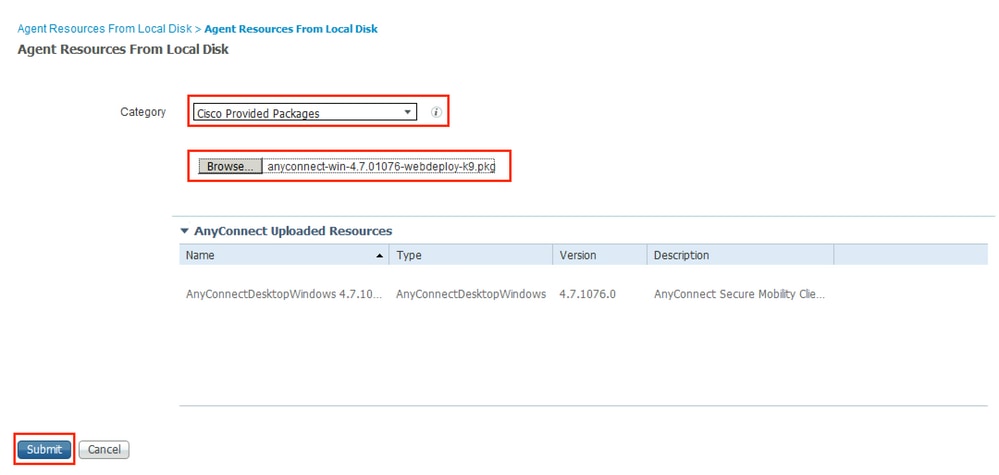

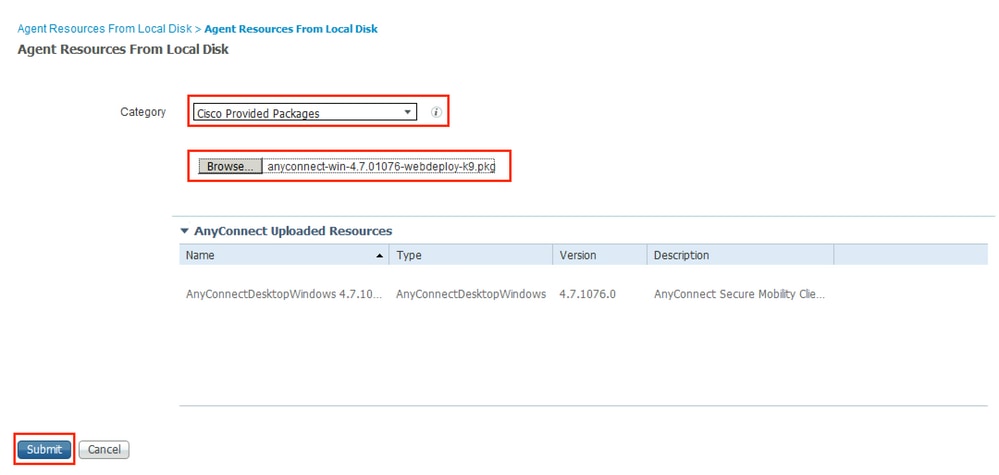

Haga clic en Add y seleccione Agent Resources From Local Disk. Elija Cisco Provided Packages en Category, seleccione el paquete de AnyConnect del disco local y haga clic en Submit.

Paso 4. Crear perfil de postura de AnyConnect. Vaya a Directiva > Elementos de directiva > Resultados > Aprovisionamiento de cliente > Recursos.

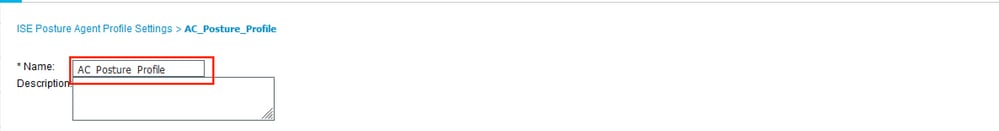

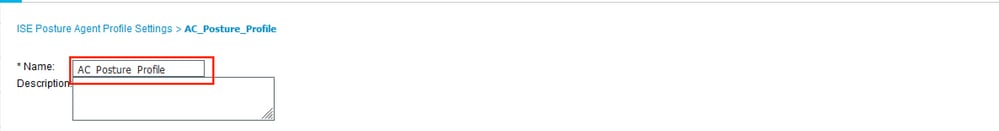

Haga clic en Agregar y seleccione Perfil de postura de AnyConnect. Rellene el nombre y el protocolo de posición.

Bajo *Server name rules put * y put any dummy IP address under Discovery host.

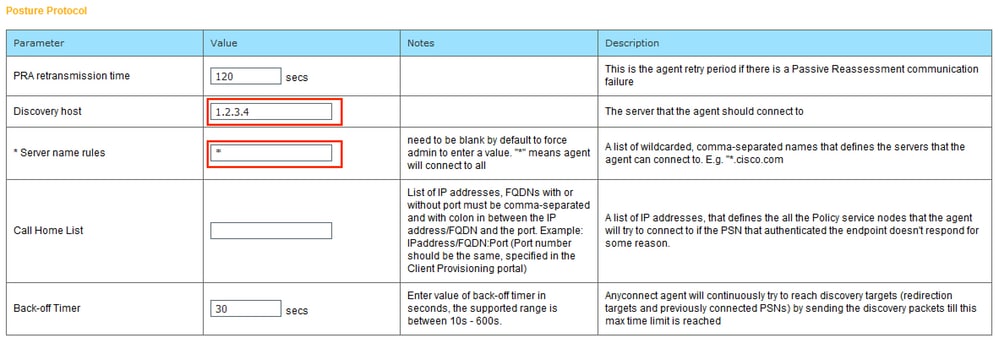

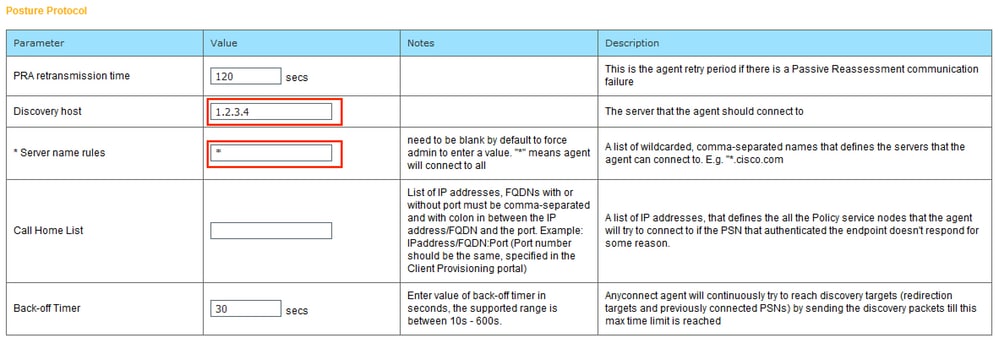

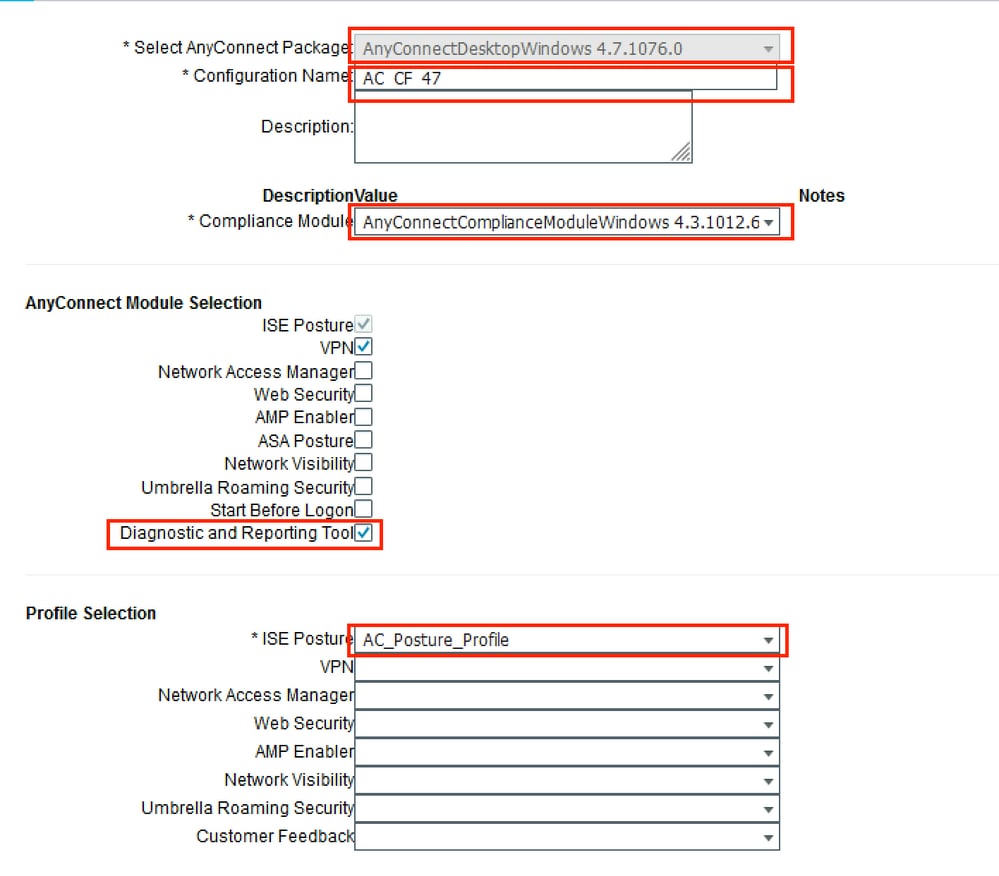

Paso 5. Navegue hasta Política > Elementos de Política > Resultados > Aprovisionamiento de Cliente > Recursos y cree la configuración de AnyConnect. Haga clic en Agregar y seleccione Configuración de AnyConnect. Seleccione el paquete AnyConnect, proporcione el nombre de la configuración, seleccione el módulo de cumplimiento, verifique la herramienta de diagnóstico e informes, seleccione el perfil de postura y haga clic en Guardar.

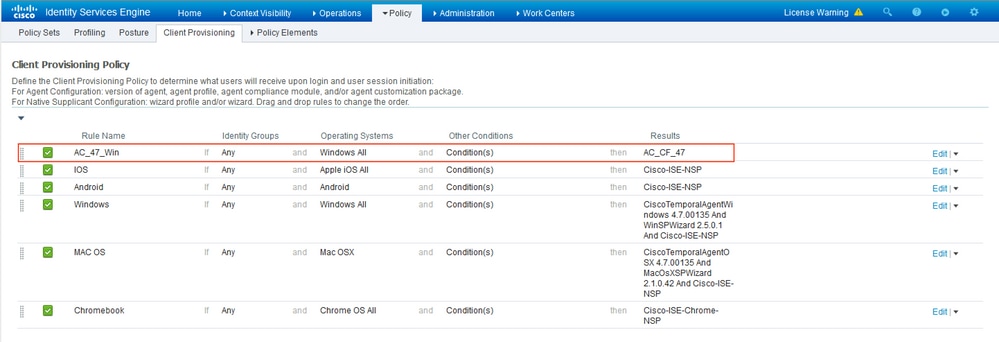

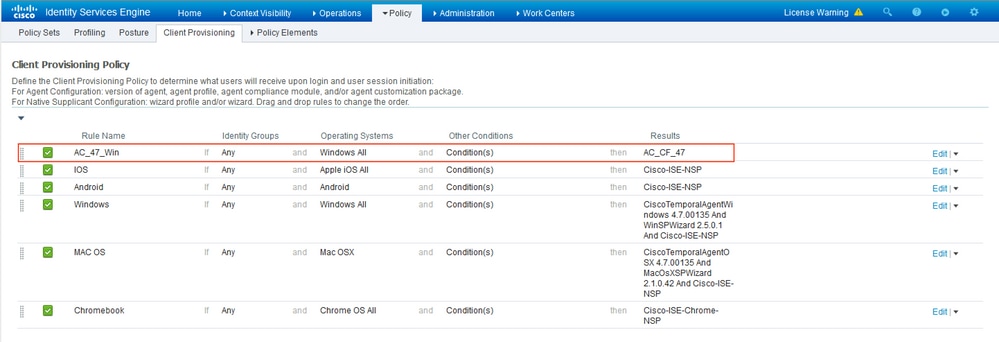

Paso 6. Navegue hasta Policy > Client Provisioning y cree Client Provisioning Policy. Haga clic en Edit y luego seleccione Insert Rule Above, proporcione el nombre, seleccione OS y elija AnyConnect Configuration que se creó en el paso anterior.

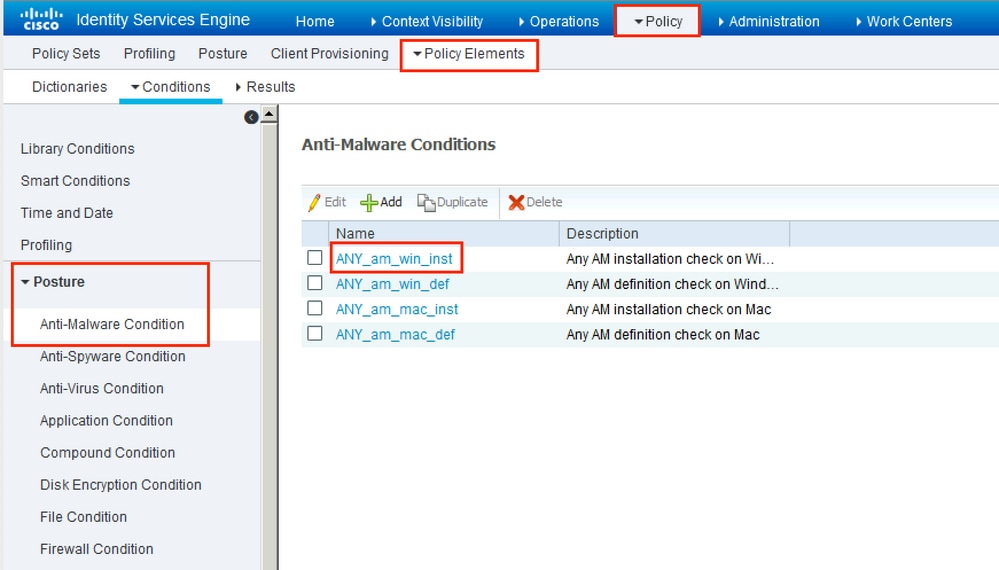

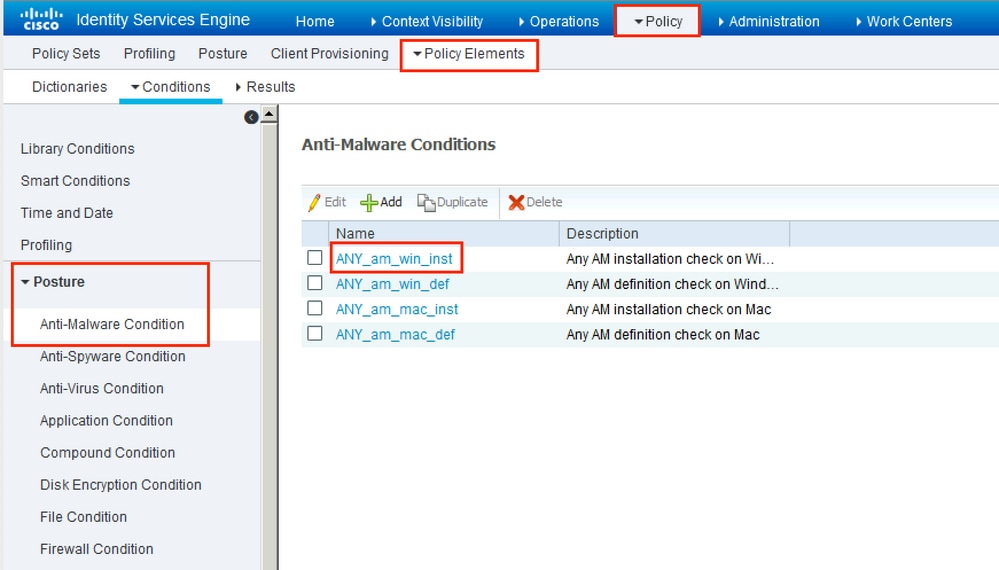

Paso 7. Cree la condición de estado en Política > Elementos de política > Condiciones > Condición > Condición Anti-Malware. En este ejemplo, se utiliza "ANY_am_win_inst" predefinido.

.

Paso 8. Navegue hasta Política > Elementos de Política > Resultados > Postura > Acciones de Remediación y cree Remediación de Postura. En este ejemplo, se omite. La acción de remediación puede ser un mensaje de texto.

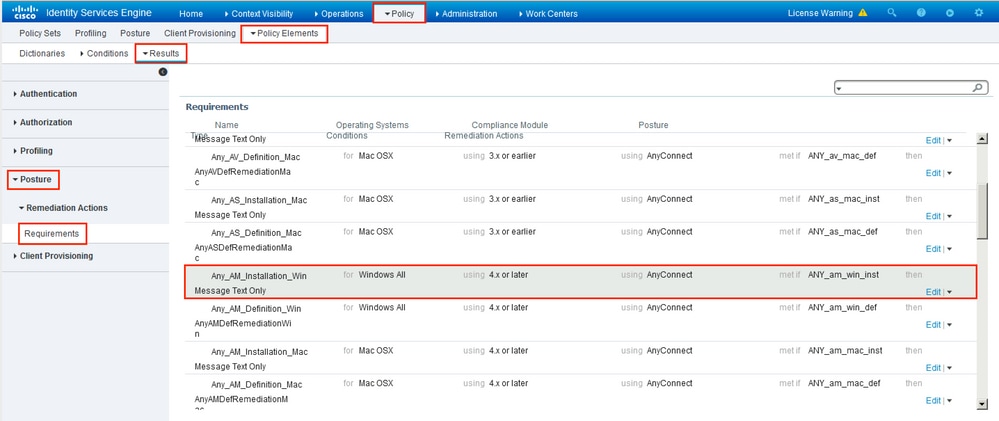

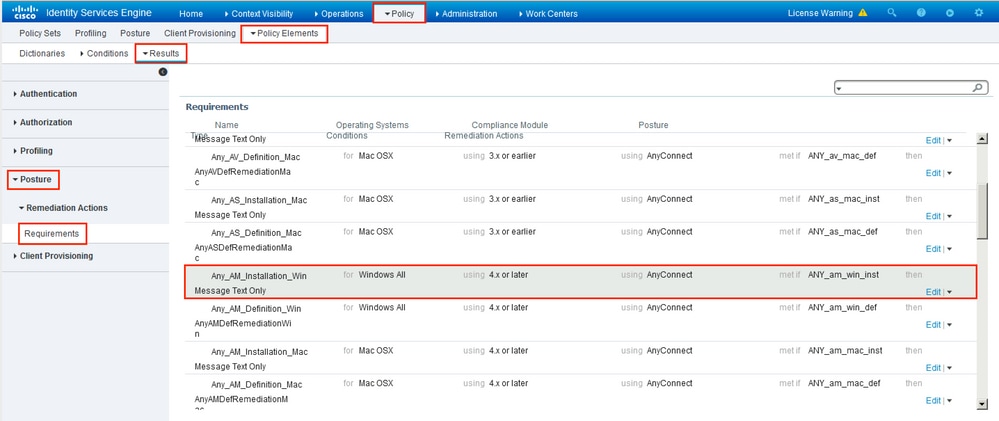

Paso 9. Vaya a Política > Elementos de Política > Resultados > Postura > Requisitos y cree Requisitos de Postura. Requisito predefinido Se utiliza Any_AM_Installation_Win.

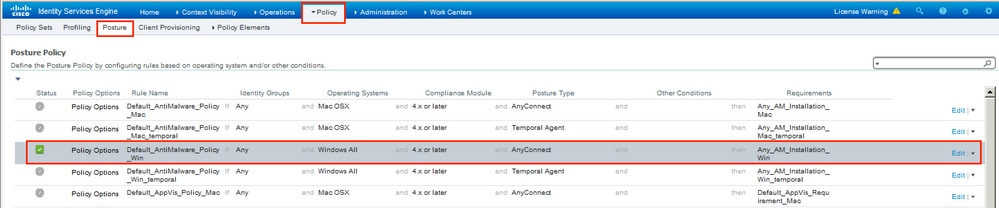

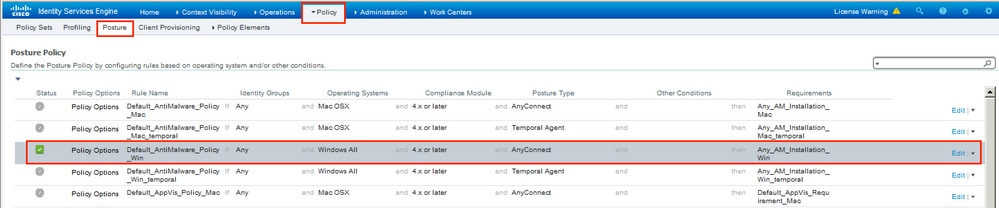

Paso 10. Cree Políticas de Postura en Políticas > Postura. Se utiliza la política de estado predeterminada para cualquier comprobación de AntiMalware para el SO Windows.

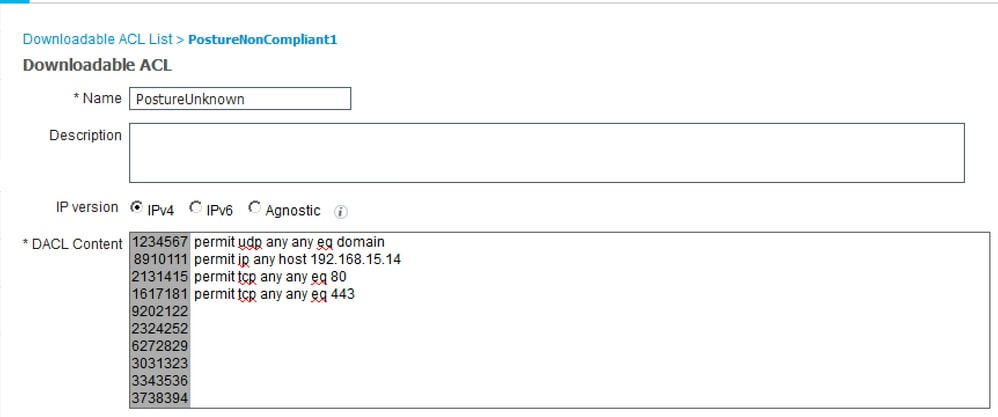

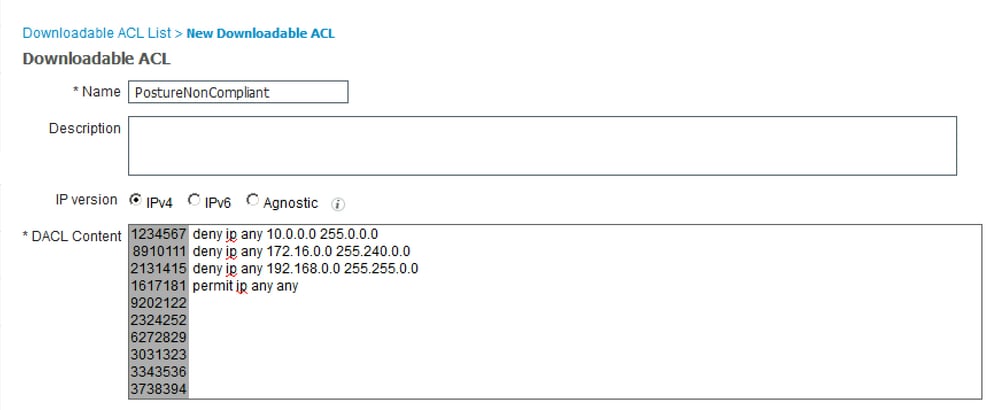

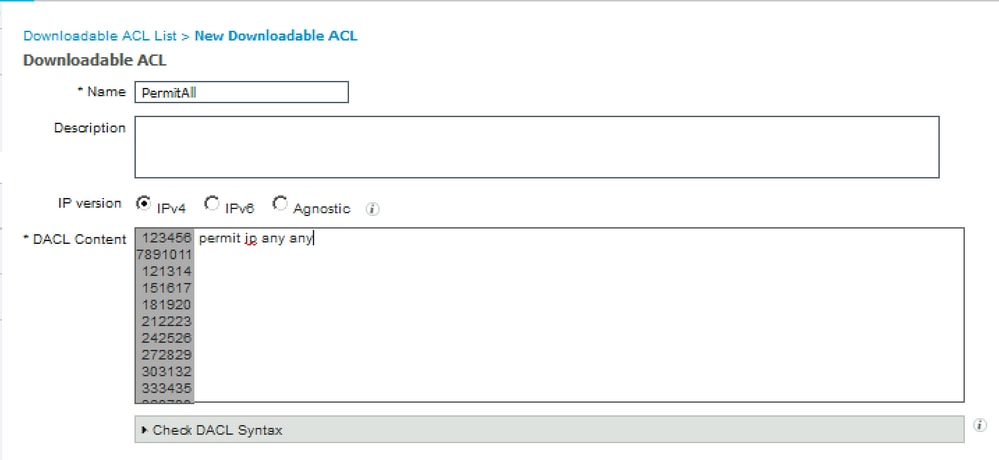

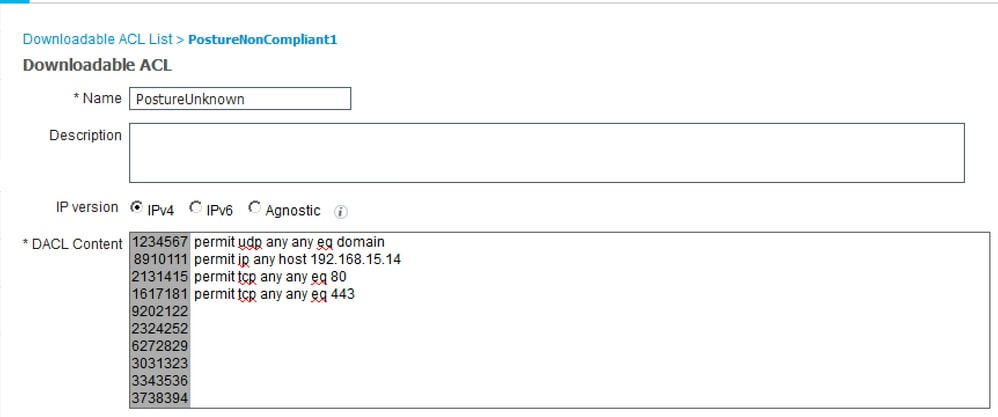

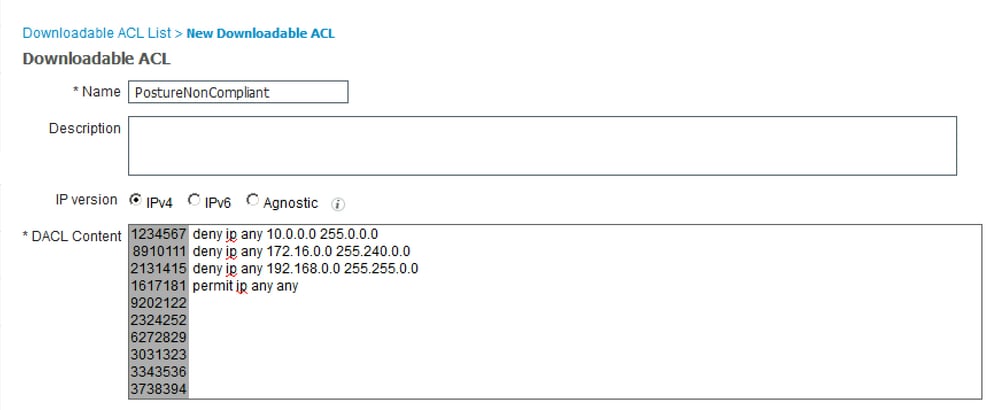

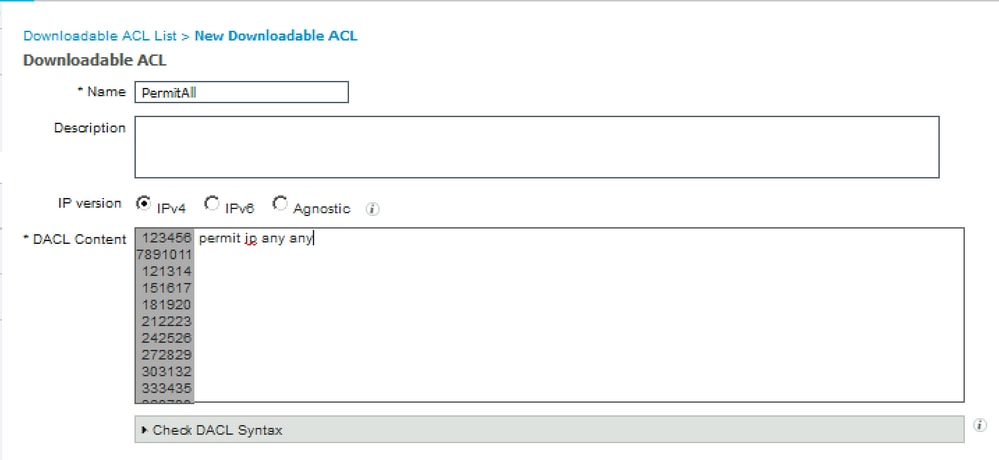

Paso 11. Navegue hasta Política > Elementos de Política > Resultados > Autorización > ACL descargables y cree DACL para diferentes estados de estado.

En este ejemplo:

- DACL de estado desconocido: permite el tráfico a DNS, PSN y HTTP y HTTPS.

- DACL de condición no conforme: deniega el acceso a las subredes privadas y permite únicamente el tráfico de Internet.

- Permitir todas las DACL: permite todo el tráfico para el estado de cumplimiento de condición.

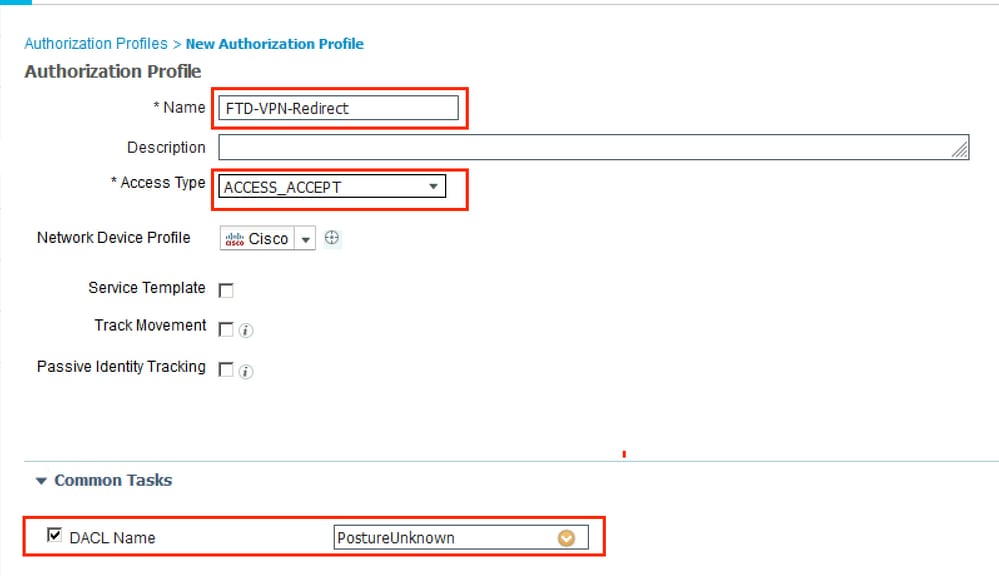

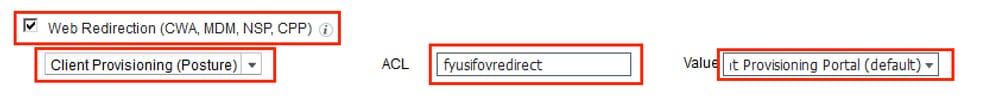

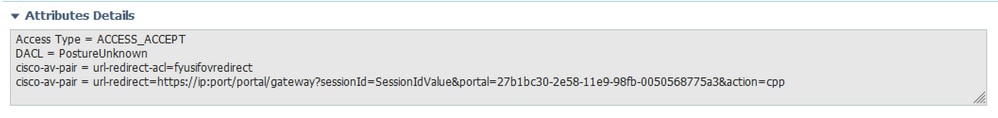

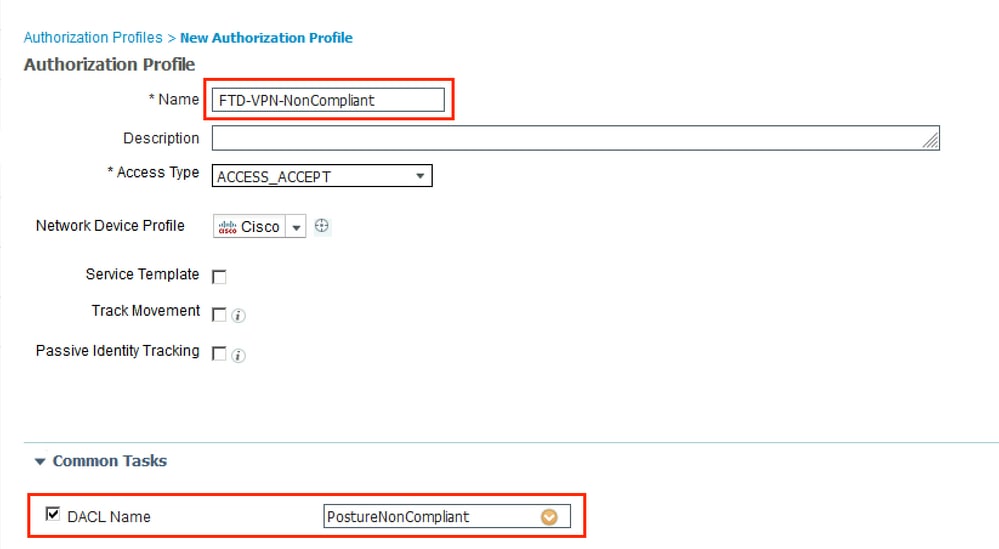

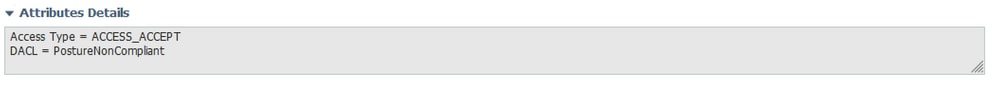

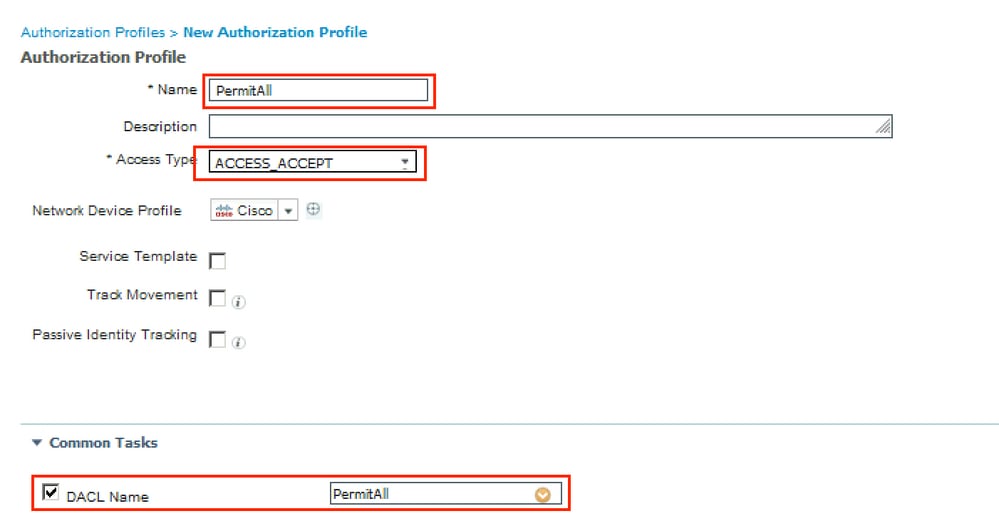

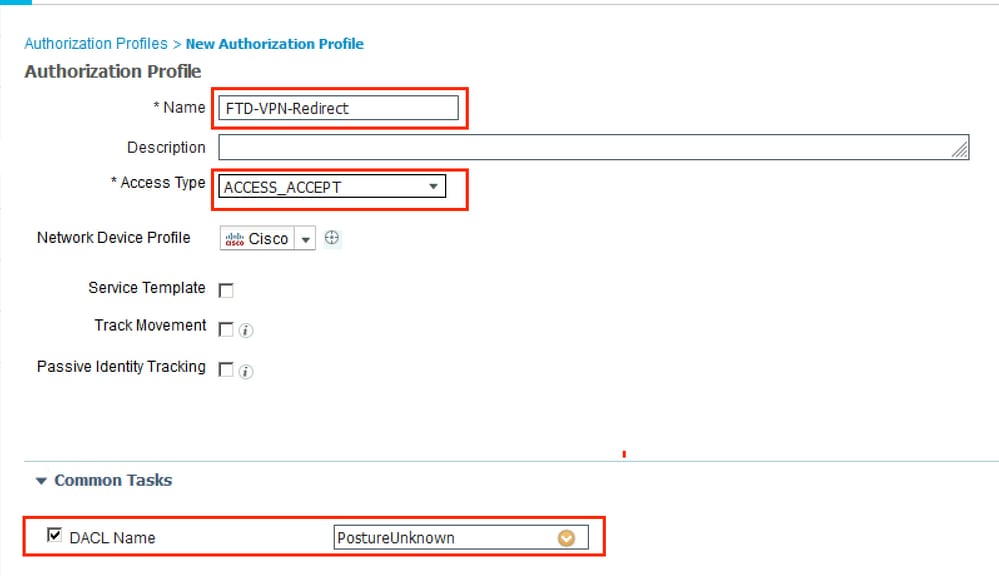

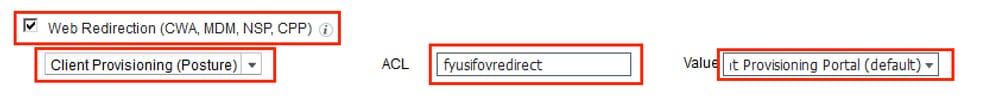

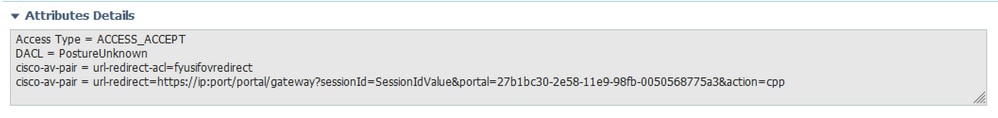

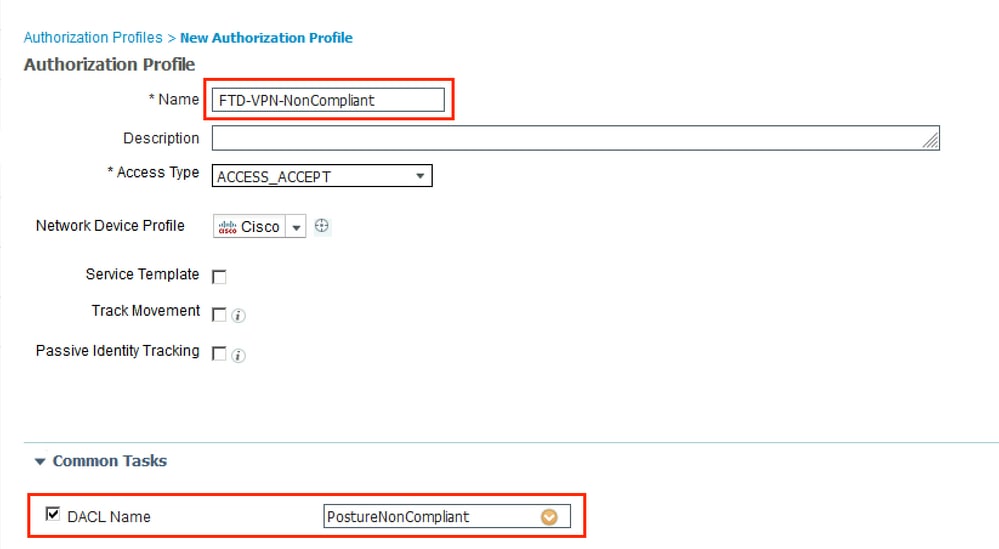

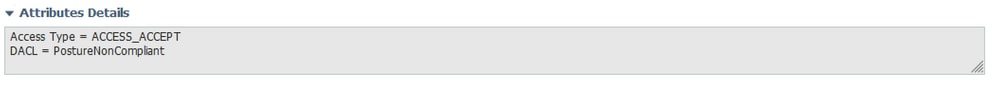

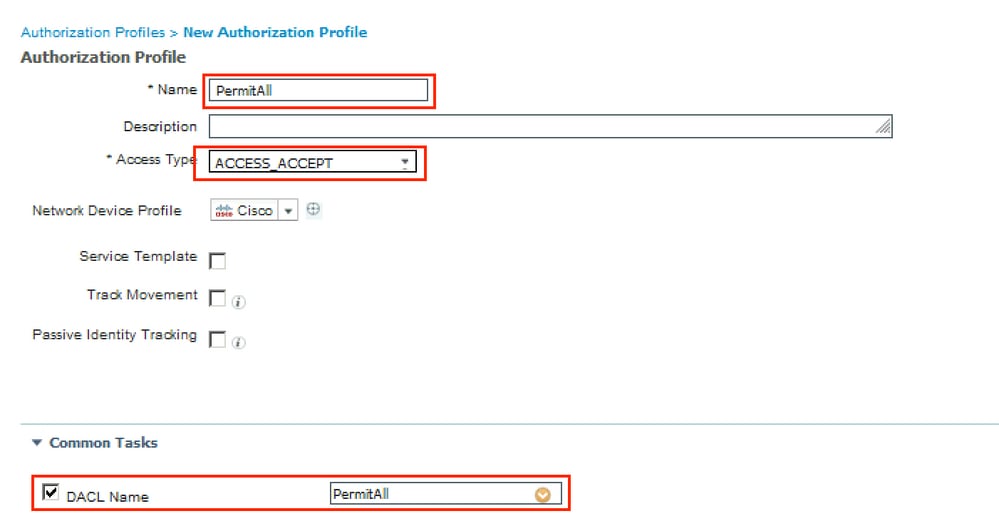

Paso 12. Cree tres perfiles de autorización para los estados Postura desconocida, Postura no conforme y Postura conforme. Para hacerlo, navegue hasta Política > Elementos de Política > Resultados > Autorización > Perfiles de Autorización. En el perfil Posture Unknown, seleccione Posture Unknown DACL, verifique Web Redirection, seleccione Client Provisioning, proporcione un nombre de ACL de redirección (que se configura en FTD) y seleccione el portal.

En el perfil Posture NonCompliant, seleccione DACL para limitar el acceso a la red.

En el perfil Posture Compliant, seleccione DACL para permitir el acceso completo a la red.

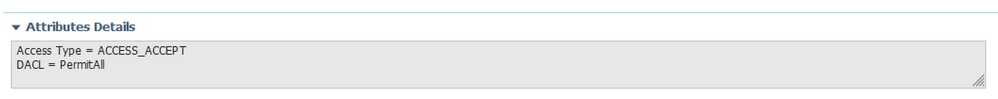

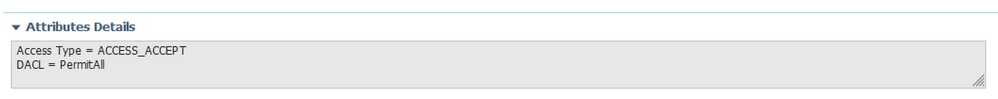

Paso 13. Cree Políticas de Autorización en Política > Conjuntos de Políticas > Predeterminado > Política de Autorización. Como condición se utiliza Estado de postura y Nombre de grupo de túnel VPN.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

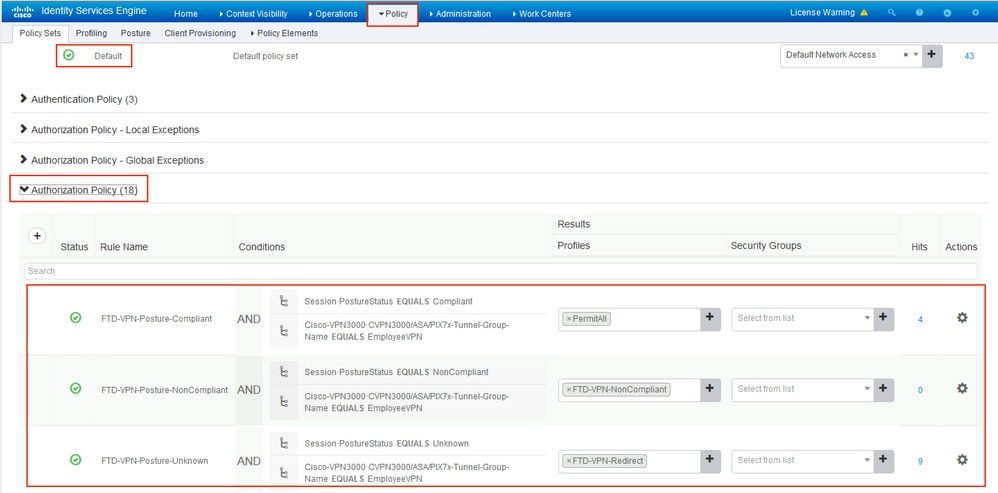

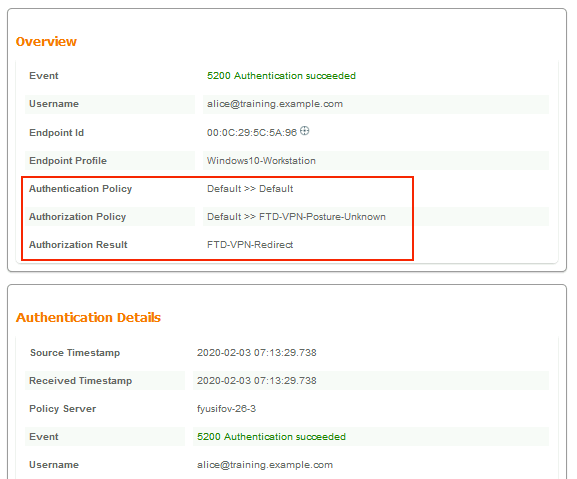

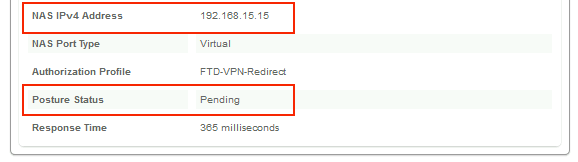

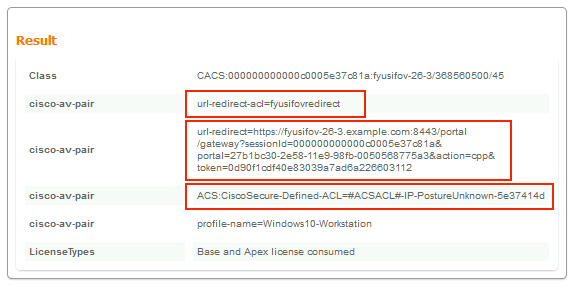

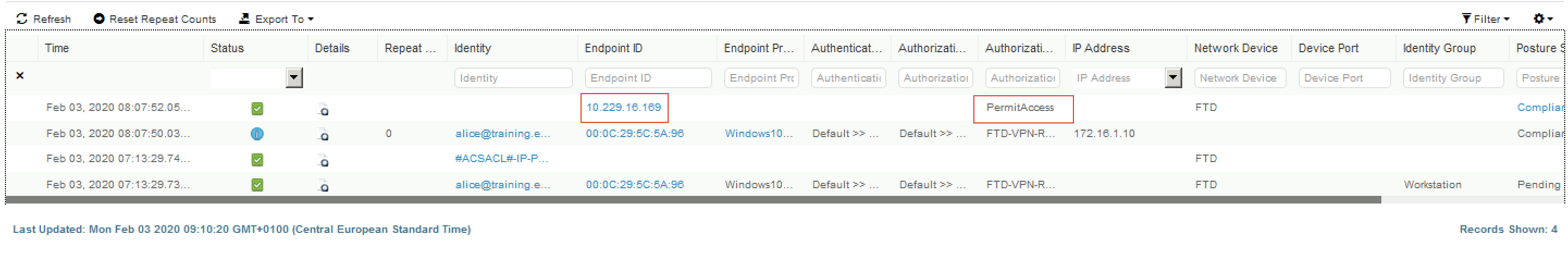

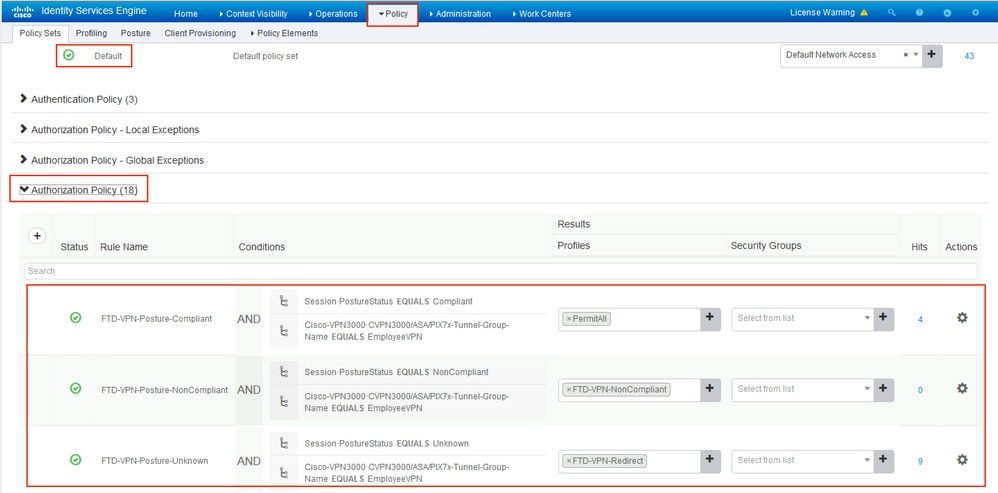

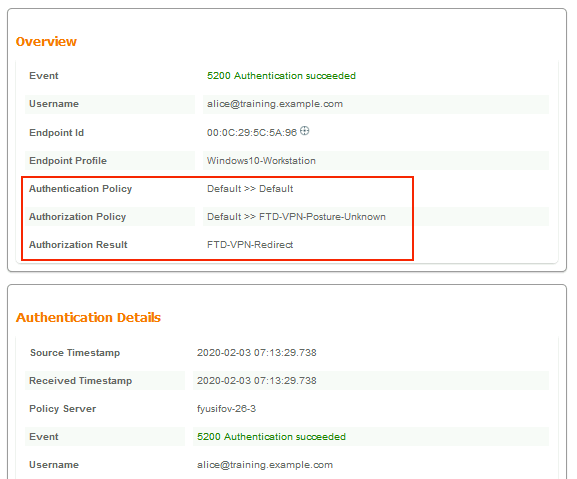

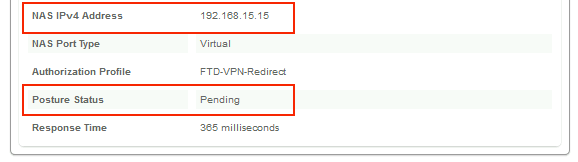

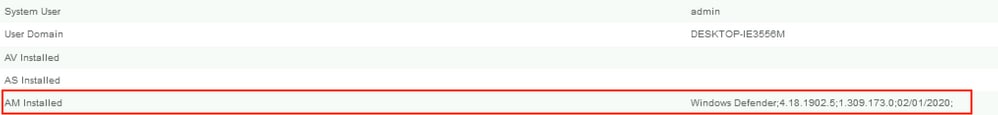

En ISE, el primer paso de verificación es RADIUS Live Log. Vaya a Operaciones > Registro de actividad de RADIUS. Aquí, el usuario Alice está conectado y se selecciona la política de autorización esperada.

La política de autorización FTD-VPN-Posture-Unknown coincide y, como resultado, FTD-VPN-Profile se envía a FTD.

Estado de estado pendiente.

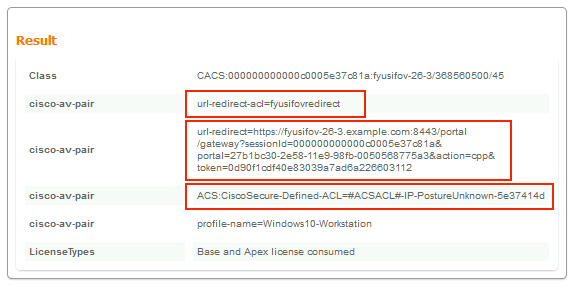

La sección Resultado muestra qué atributos se envían al FTD.

En FTD, para verificar la conexión VPN, SSH al equipo, ejecute system support diagnostic-cli y luego show vpn-sessiondb detail anyconnect. A partir de esta salida, verifique que los atributos enviados desde ISE se apliquen para esta sesión VPN.

fyusifov-ftd-64# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : alice@training.example.com

Index : 12

Assigned IP : 172.16.1.10 Public IP : 10.229.16.169

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 15326 Bytes Rx : 13362

Pkts Tx : 10 Pkts Rx : 49

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : DfltGrpPolicy Tunnel Group : EmployeeVPN

Login Time : 07:13:30 UTC Mon Feb 3 2020

Duration : 0h:06m:43s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 000000000000c0005e37c81a

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 12.1

Public IP : 10.229.16.169

Encryption : none Hashing : none

TCP Src Port : 56491 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 23 Minutes

Client OS : win

Client OS Ver: 10.0.18363

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.7.01076

Bytes Tx : 7663 Bytes Rx : 0

Pkts Tx : 5 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 12.2

Assigned IP : 172.16.1.10 Public IP : 10.229.16.169

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 56495

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 23 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.7.01076

Bytes Tx : 7663 Bytes Rx : 592

Pkts Tx : 5 Pkts Rx : 7

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PostureUnknown-5e37414d

DTLS-Tunnel:

Tunnel ID : 12.3

Assigned IP : 172.16.1.10 Public IP : 10.229.16.169

Encryption : AES256 Hashing : SHA1

Ciphersuite : DHE-RSA-AES256-SHA

Encapsulation: DTLSv1.0 UDP Src Port : 59396

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.7.01076

Bytes Tx : 0 Bytes Rx : 12770

Pkts Tx : 0 Pkts Rx : 42

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PostureUnknown-5e37414d

ISE Posture:

Redirect URL : https://fyusifov-26-3.example.com:8443/portal/gateway?sessionId=000000000000c0005e37c81a&portal=27b1bc...

Redirect ACL : fyusifovredirect

fyusifov-ftd-64#

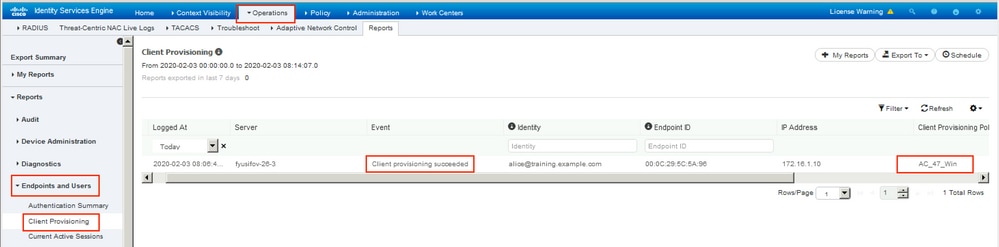

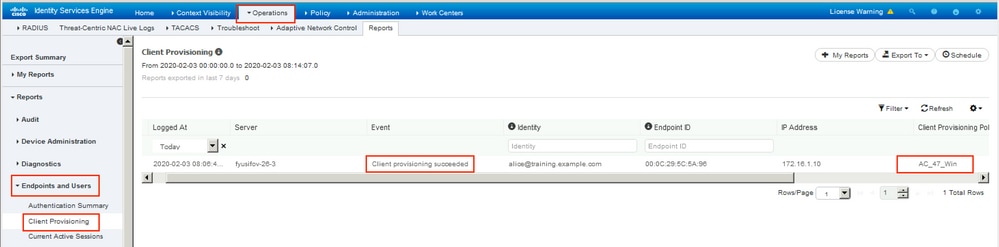

Se pueden verificar las políticas de aprovisionamiento de clientes. Vaya a Operaciones > Informes > Terminales y usuarios > Aprovisionamiento del cliente.

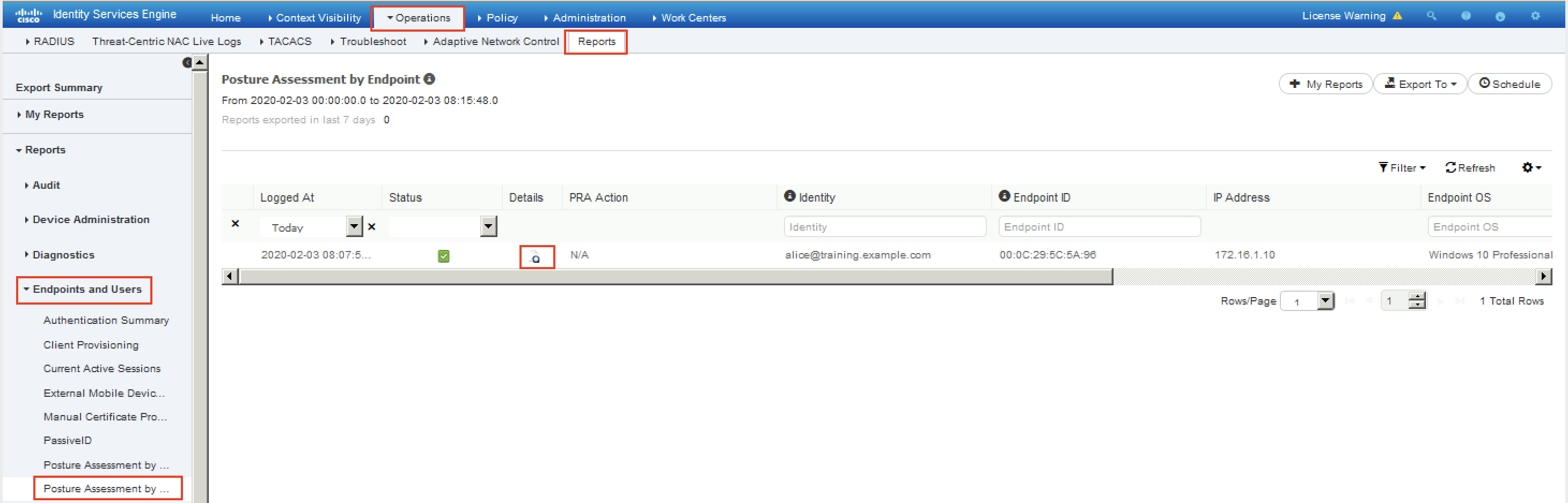

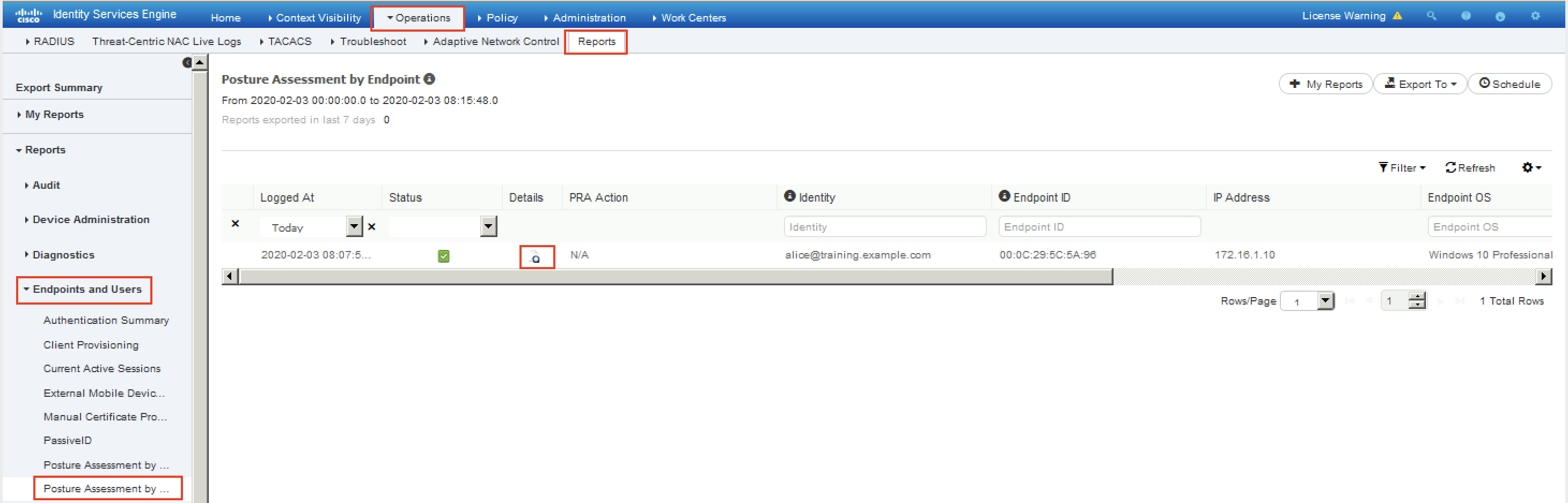

El informe de estado enviado desde AnyConnect se puede comprobar. Vaya a Operaciones > Informes > Terminales y usuarios > Evaluación de estado por terminal.

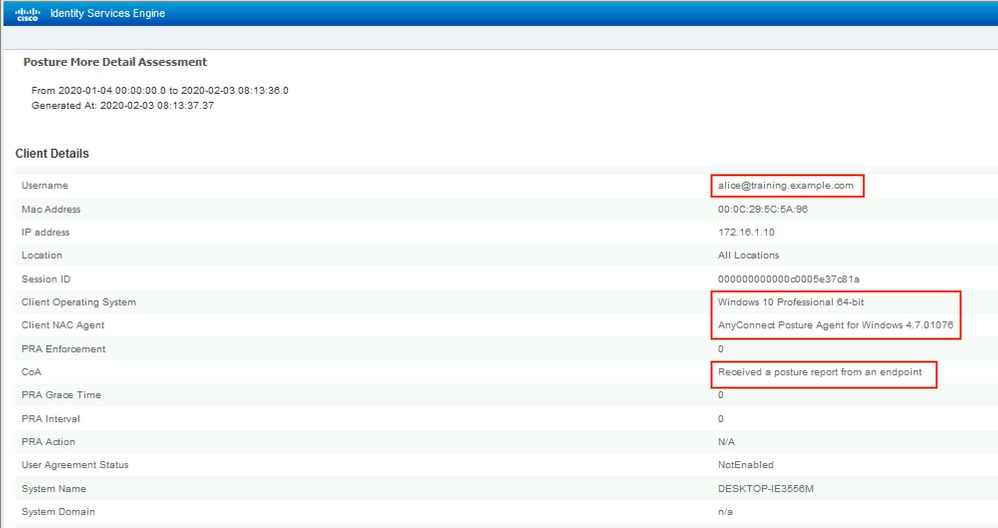

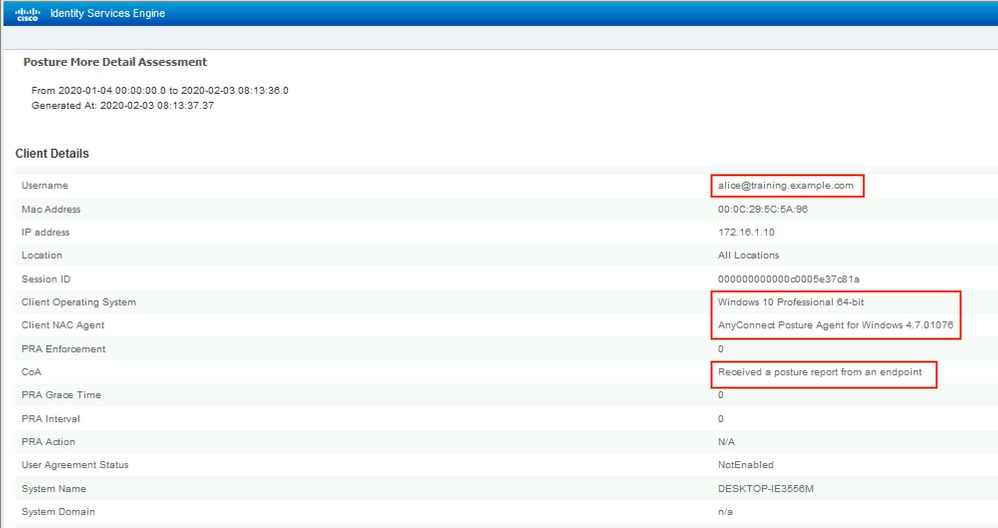

Para ver más detalles sobre el informe de estado, haga clic en Detalles.

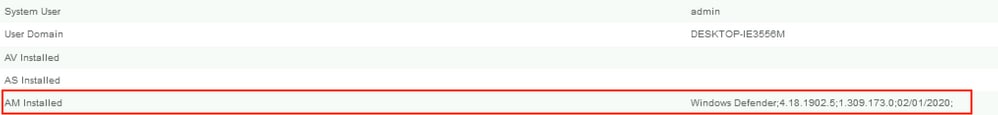

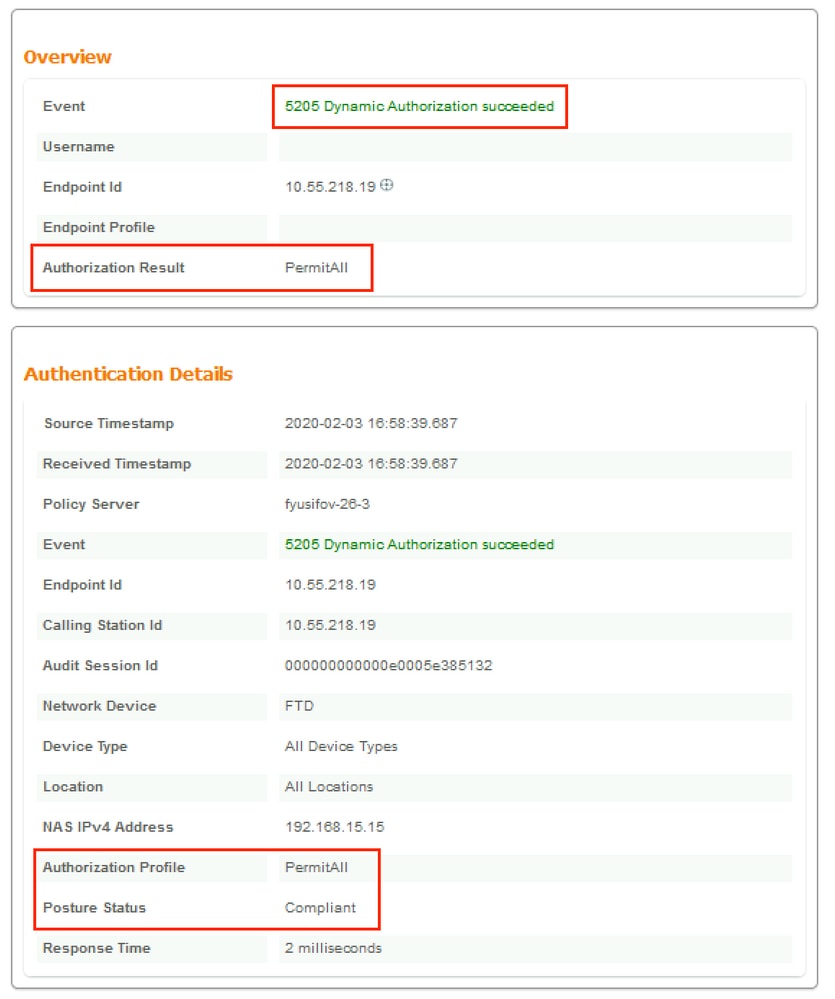

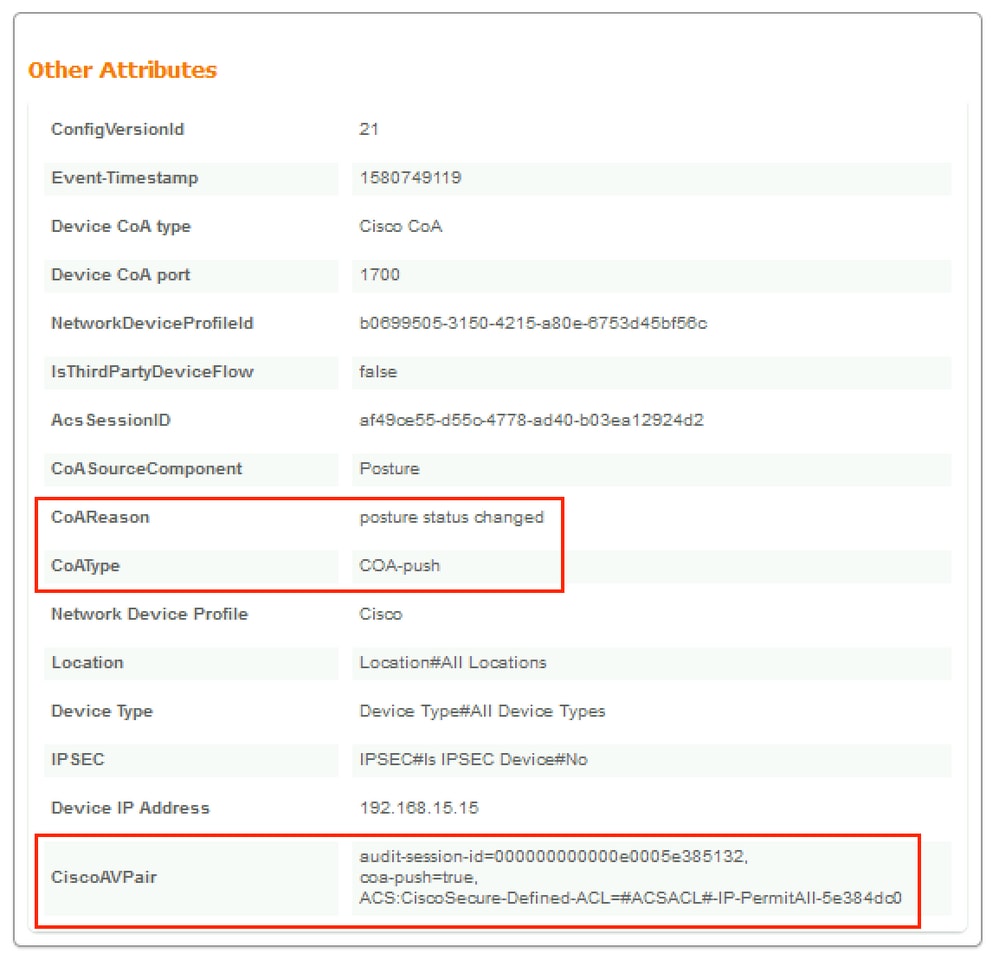

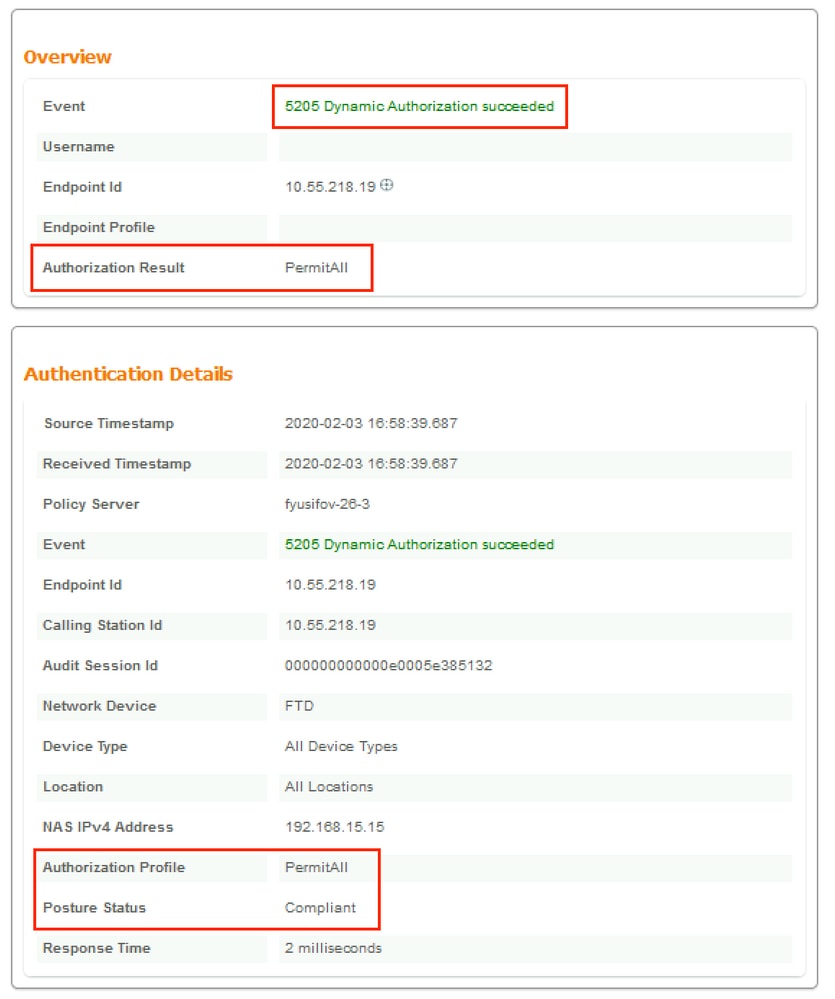

Una vez recibido el informe sobre ISE, se actualiza el estado. En este ejemplo, el estado de estado es compatible y CoA Push se activa con un nuevo conjunto de atributos.

Verifique en el FTD que la nueva ACL de redireccionamiento y la URL de redireccionamiento se eliminen para la sesión VPN y que se aplique PermitAll DACL.

fyusifov-ftd-64# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : alice@training.example.com

Index : 14

Assigned IP : 172.16.1.10 Public IP : 10.55.218.19

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53990 Bytes Rx : 23808

Pkts Tx : 73 Pkts Rx : 120

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : DfltGrpPolicy Tunnel Group : EmployeeVPN

Login Time : 16:58:26 UTC Mon Feb 3 2020

Duration : 0h:02m:24s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 000000000000e0005e385132

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 14.1

Public IP : 10.55.218.19

Encryption : none Hashing : none

TCP Src Port : 51965 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Client OS : win

Client OS Ver: 10.0.18363

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.7.01076

Bytes Tx : 7663 Bytes Rx : 0

Pkts Tx : 5 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 14.2

Assigned IP : 172.16.1.10 Public IP : 10.55.218.19

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 51970

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 27 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.7.01076

Bytes Tx : 7715 Bytes Rx : 10157

Pkts Tx : 6 Pkts Rx : 33

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PermitAll-5e384dc0

DTLS-Tunnel:

Tunnel ID : 14.3

Assigned IP : 172.16.1.10 Public IP : 10.55.218.19

Encryption : AES256 Hashing : SHA1

Ciphersuite : DHE-RSA-AES256-SHA

Encapsulation: DTLSv1.0 UDP Src Port : 51536

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.7.01076

Bytes Tx : 38612 Bytes Rx : 13651

Pkts Tx : 62 Pkts Rx : 87

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PermitAll-5e384dc0

fyusifov-ftd-64#

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Para obtener un flujo de estado detallado y solucionar problemas de AnyConnect e ISE, consulte este enlace: Comparación del estilo de postura de ISE para Pre y Post 2.2.

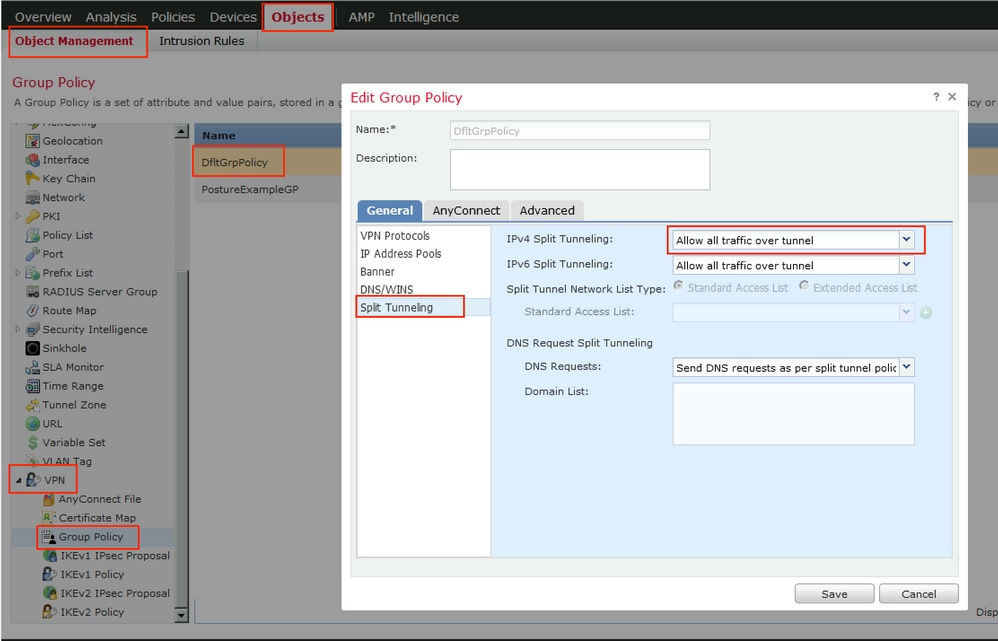

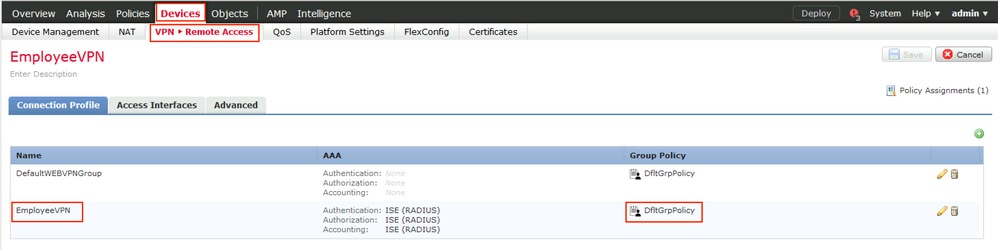

Uno de los problemas comunes, cuando hay un túnel de escupir se configura. En este ejemplo, se utiliza la directiva de grupo predeterminada, que establece túneles para todo el tráfico. En caso de que solo se tunelice tráfico específico, los sondeos de AnyConnect (enroll.cisco.com y host de detección) deben pasar a través del túnel, además del tráfico a ISE y otros recursos internos.

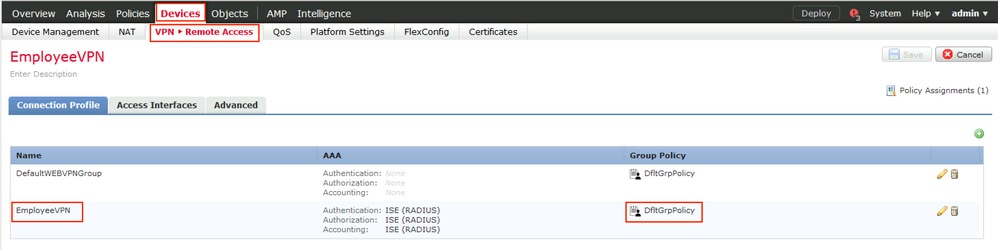

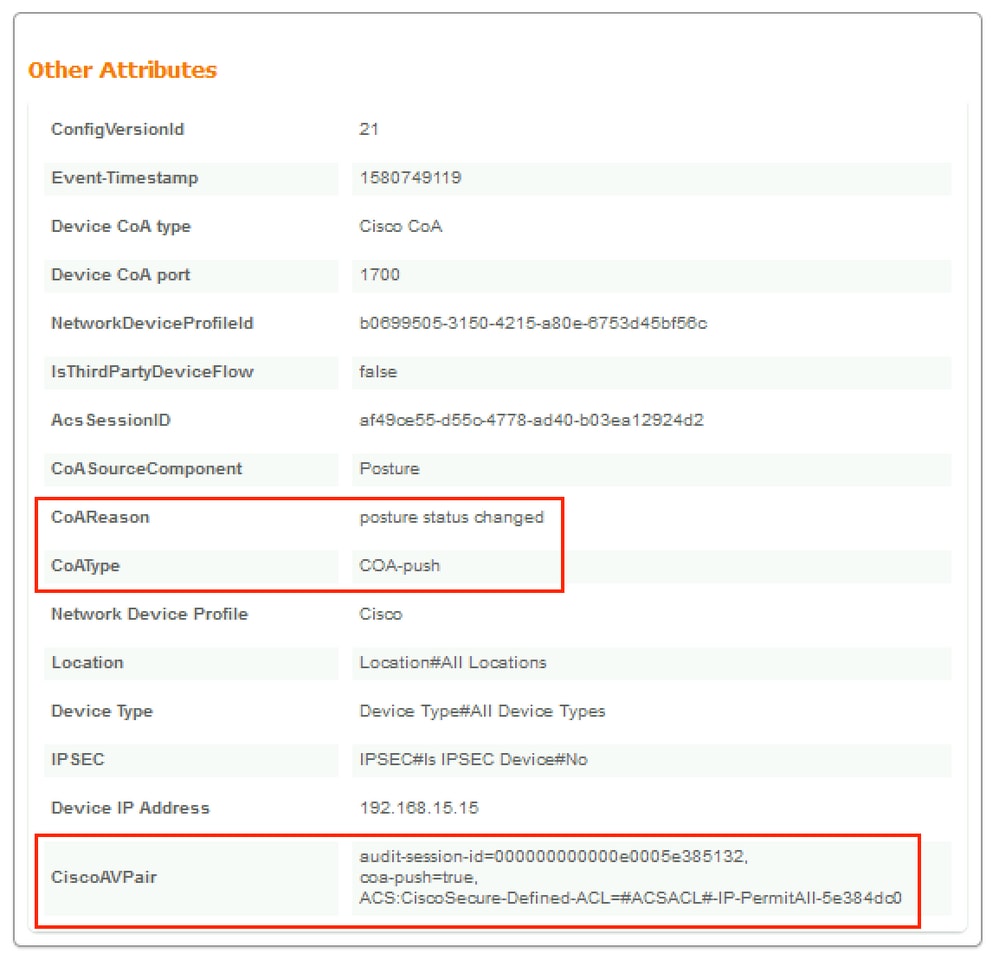

Para verificar la política de túnel en FMC, primero, verifique qué política de grupo se utiliza para la conexión VPN. Vaya a Devices > VPN Remote Access.

Luego, navegue hasta Objetos > Administración de objetos > VPN > Política de grupo y haga clic en Política de grupo configurada para VPN.

Otro problema común, cuando el tráfico de retorno de los usuarios de VPN se traduce con el uso de una entrada de NAT incorrecta. Para solucionar este problema, la identidad NAT debe crearse en un orden apropiado.

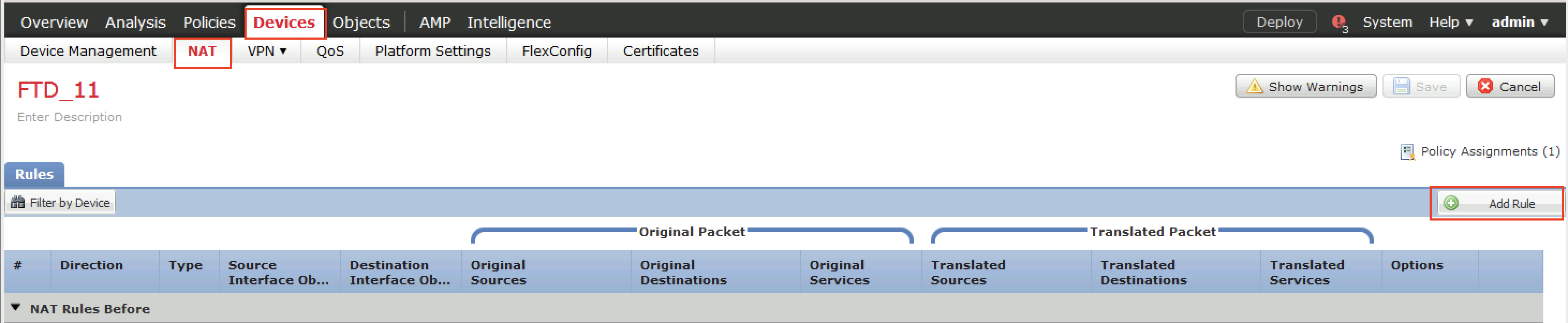

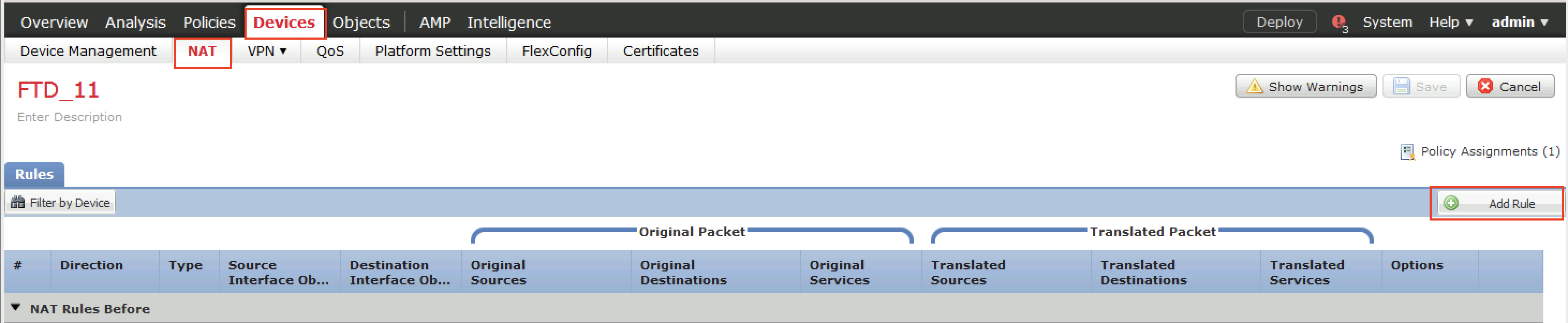

Primero, verifique las reglas NAT para este dispositivo. Navegue hasta Devices > NAT y luego haga clic en Add Rule para crear una nueva regla.

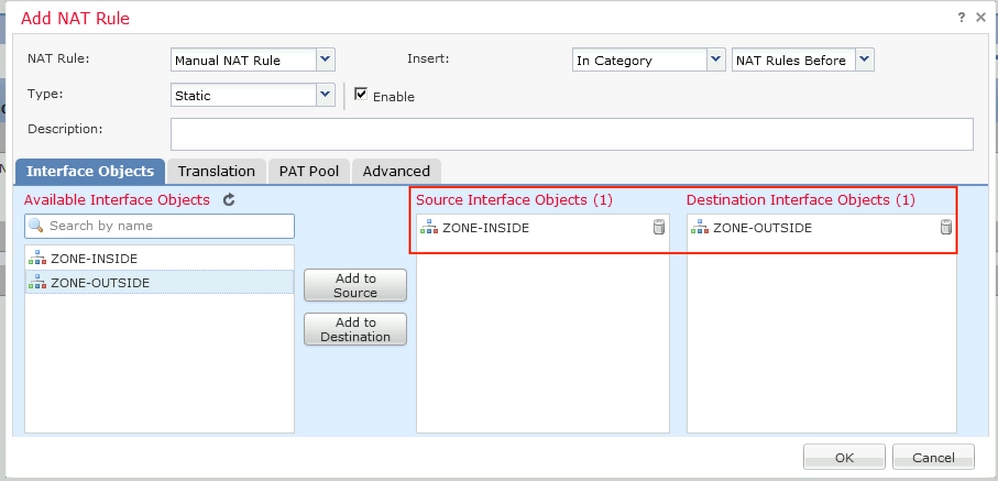

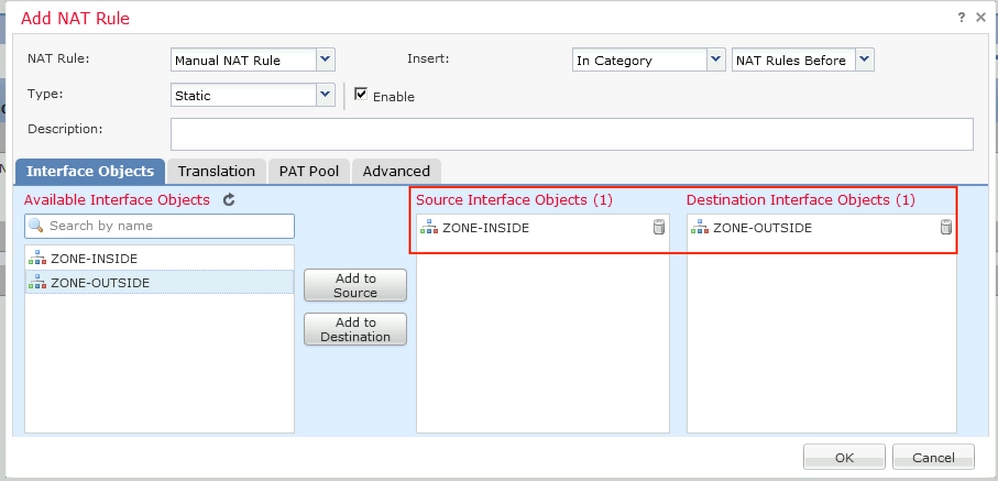

En la ventana abierta, en la pestaña Objetos de interfaz, seleccione Zonas de seguridad. En este ejemplo, la entrada NAT se crea de ZONE-INSIDE a ZONE-OUTSIDE.

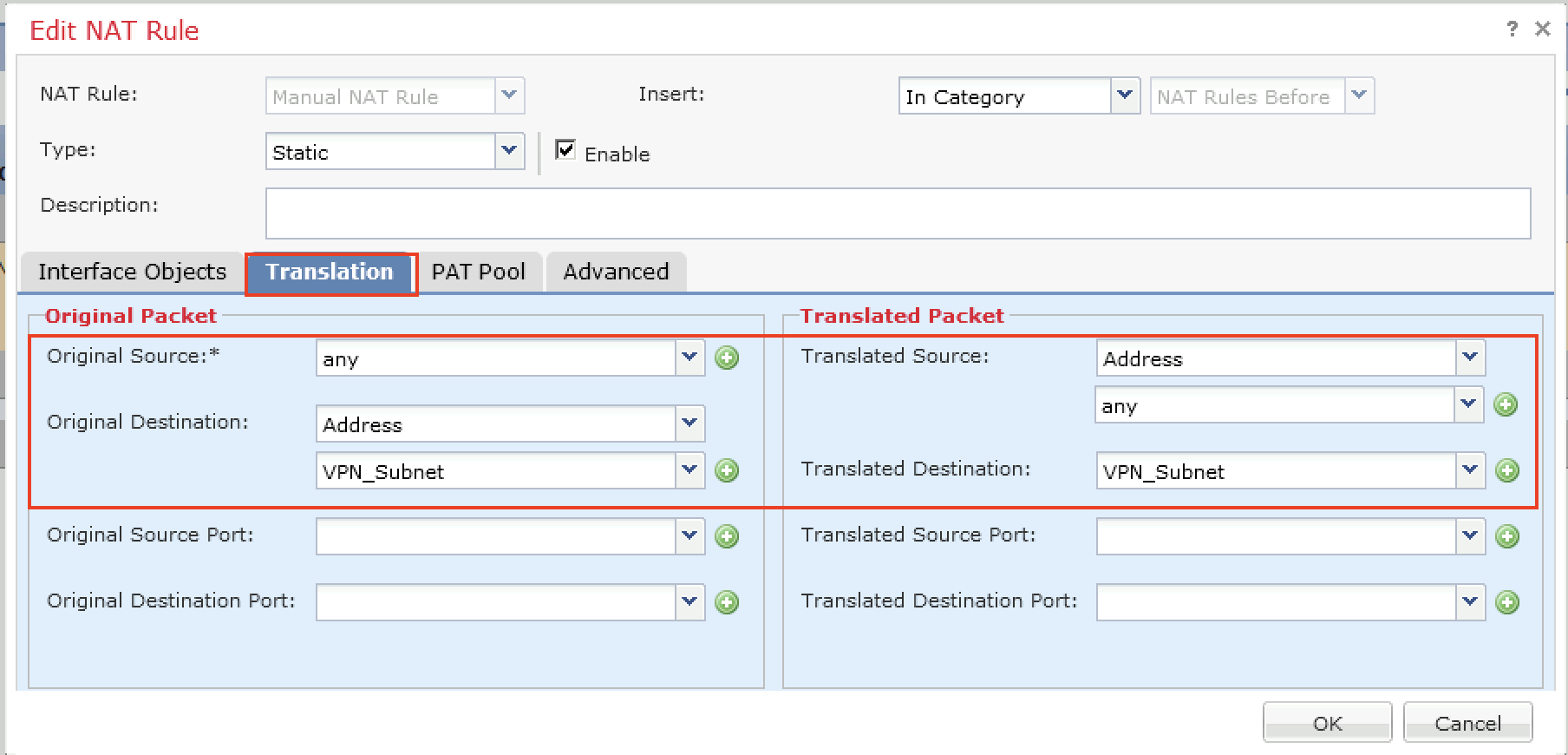

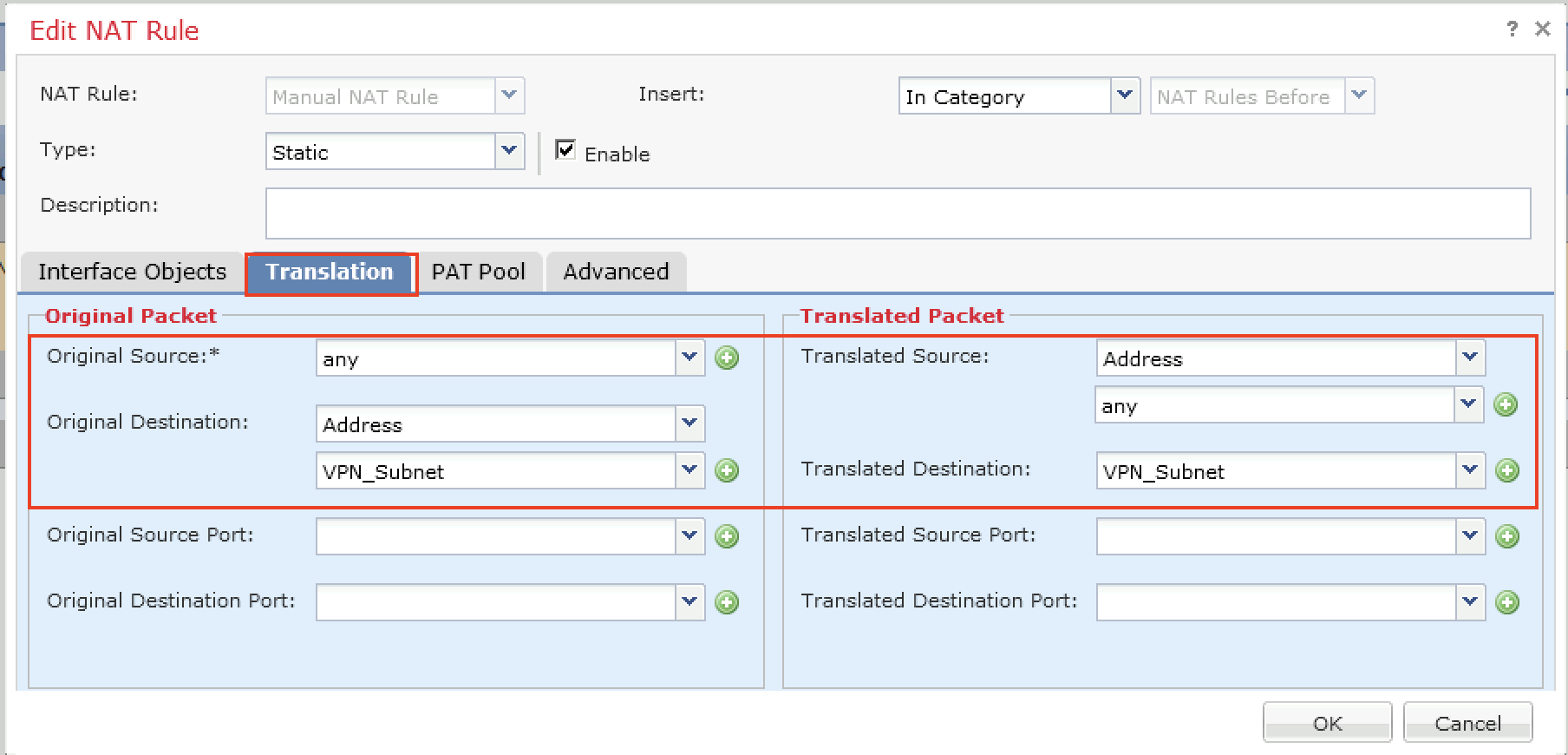

En la pestaña Translation, seleccione los detalles del paquete original y traducido. Como es identidad NAT, el origen y el destino se mantienen sin cambios:

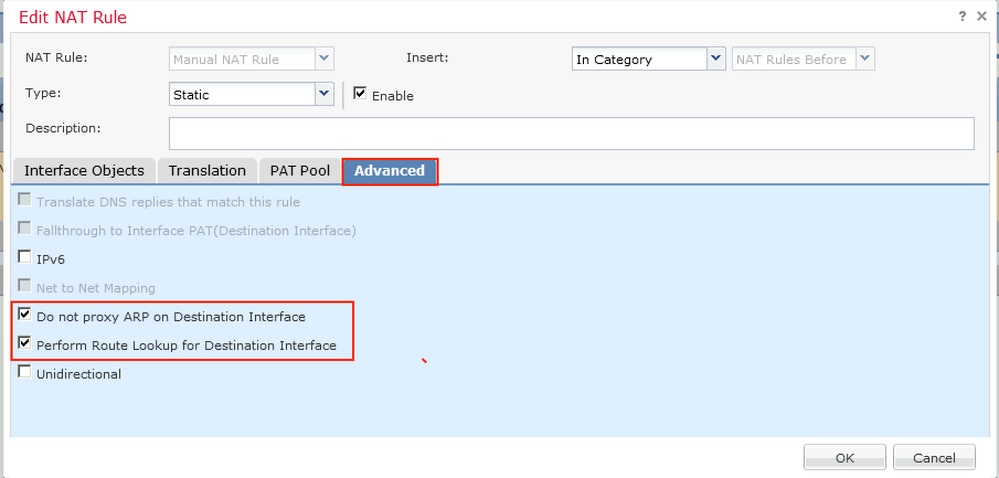

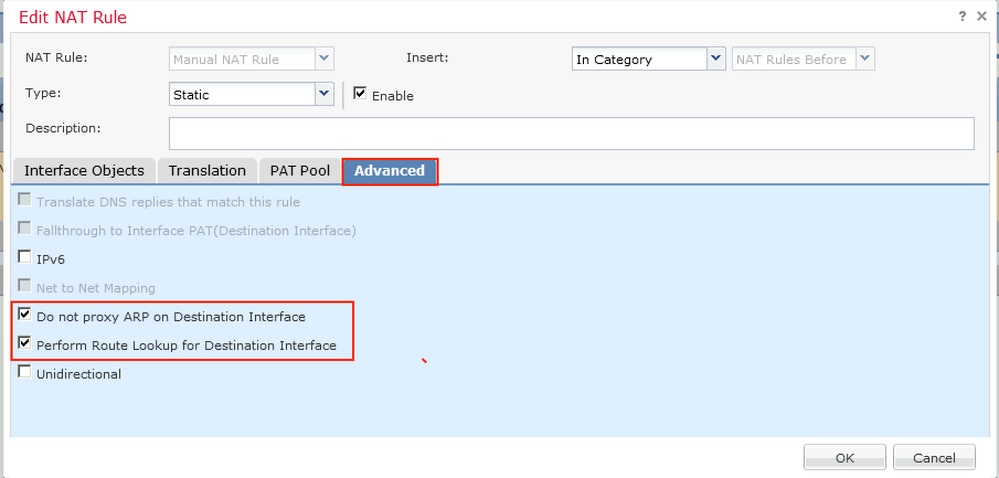

En la pestaña Advanced, marque las casillas de verificación como se muestra en esta imagen:

Comentarios

Comentarios