Introducción

Este documento describe cómo configurar Prime Infrastructure para la autenticación mediante TACACS con ISE 2.x.

Requirements

Cisco recomienda que tenga conocimientos básicos sobre estos temas:

- Identity Services Engine (ISE)

- Prime Infrastructure

Configurar

Cisco Prime Network Control System 3.1

Cisco Identity Service Engine 2.0 o posterior.

(Nota: ISE solo admite TACACS a partir de la versión 2.0; sin embargo, es posible configurar Prime para utilizar Radius. Prime incluye la lista de atributos Radius además de TACACS si prefiere utilizar Radius, con una versión anterior de ISE o una solución de terceros.)

Configuración Prime

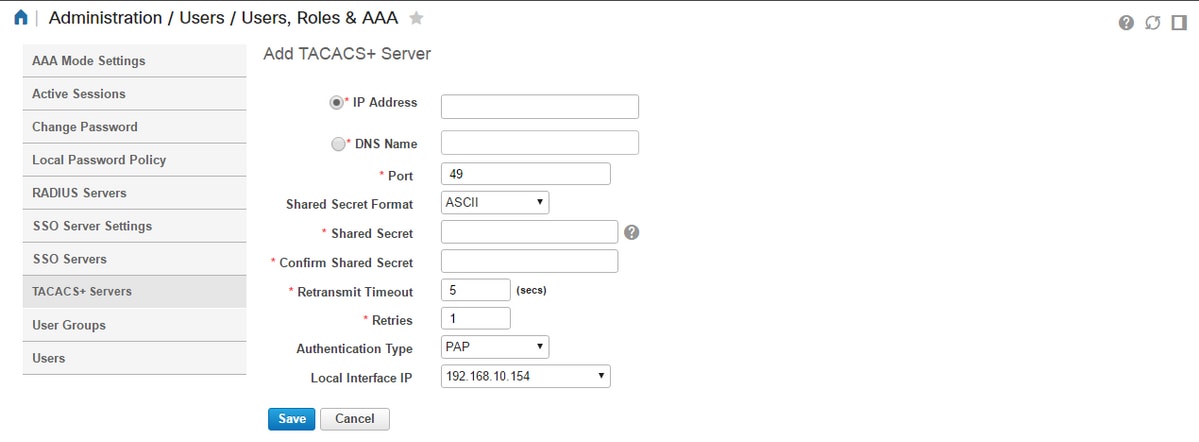

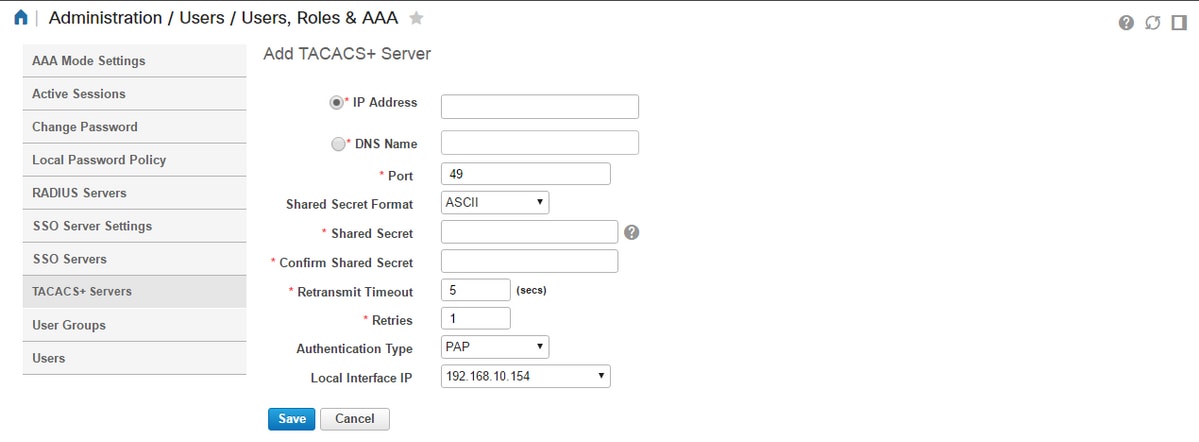

Vaya a la siguiente pantalla: Administration / Users/ Users, Roles & AAA (Administración / Usuarios/ Usuarios, Roles & AAA), como se muestra a continuación.

Una vez allí, seleccione la pestaña Servidores TACACS+, luego seleccione la opción Agregar servidor TACACS+ en la esquina superior derecha y seleccione ir.

En la siguiente pantalla está disponible la configuración de la entrada del servidor TACACS (esto tendrá que hacerse para cada servidor TACACS individual)

Aquí tendrá que introducir la dirección IP o la dirección DNS del servidor, así como la clave secreta compartida. Tenga en cuenta también la IP de la interfaz local que desea utilizar, ya que esta misma dirección IP debe utilizarse para el cliente AAA en ISE más adelante.

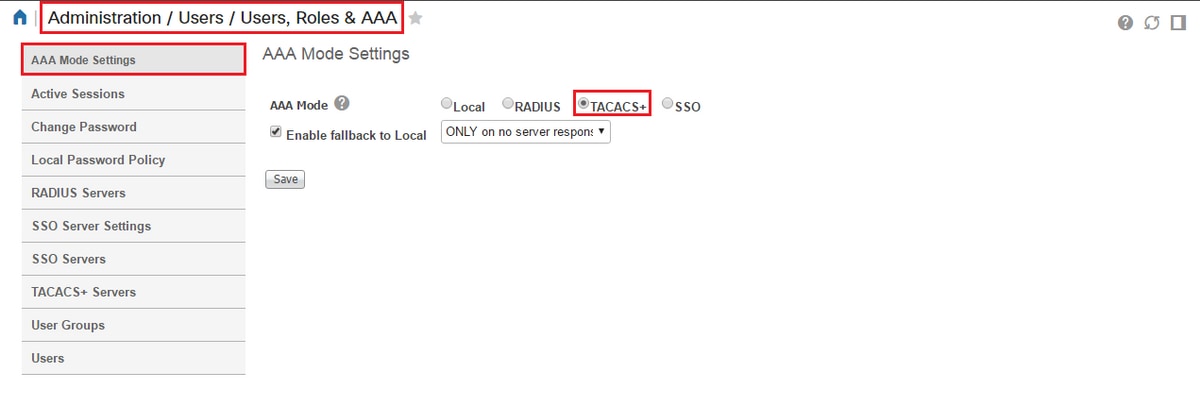

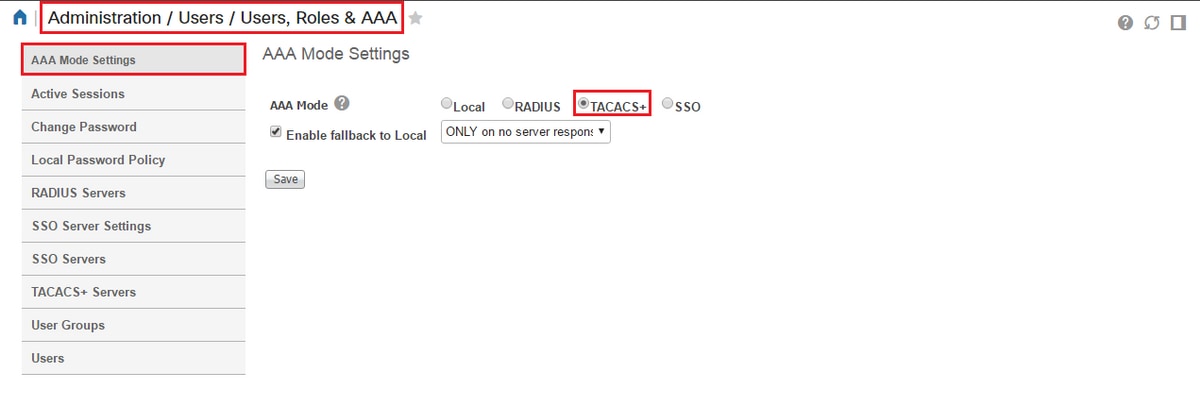

Para completar la configuración en Prime. Tendrá que habilitar TACACS en Administration / Users / Users, Roles & AAA en la pestaña de configuración de modo AAA.

(Nota: se recomienda activar la opción Enable fallback to Local (Activar repliegue a local), con SOLO en caso de que no haya respuesta del servidor o con la opción On no response or failure (En caso de no respuesta o fallo), especialmente durante la prueba de la configuración)

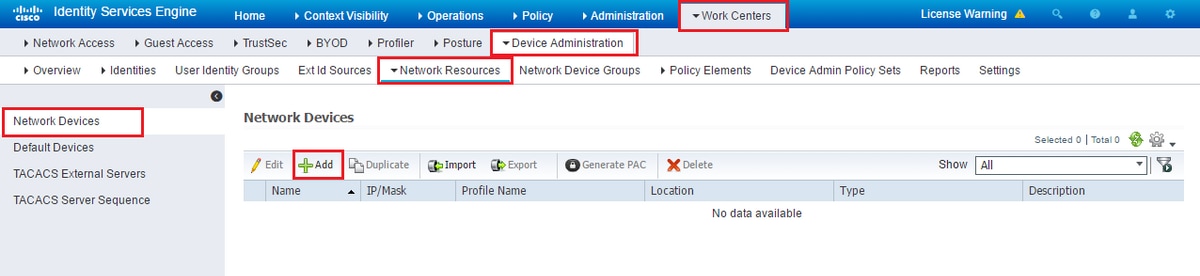

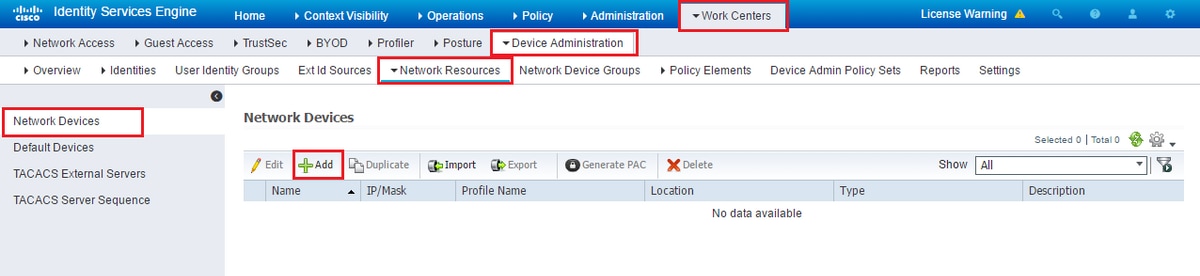

Configuración de ISE

Configuración de Prime como cliente AAA en ISE en centros de trabajo/administración de dispositivos/recursos de red/dispositivos de red/adición

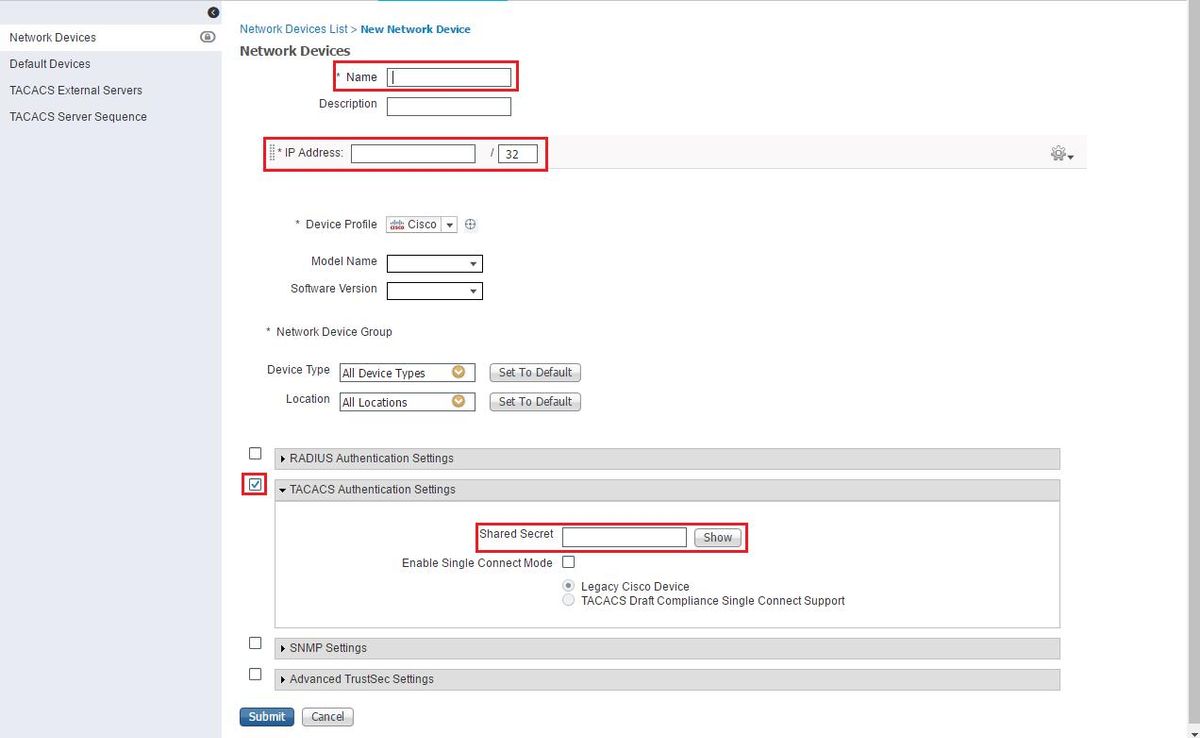

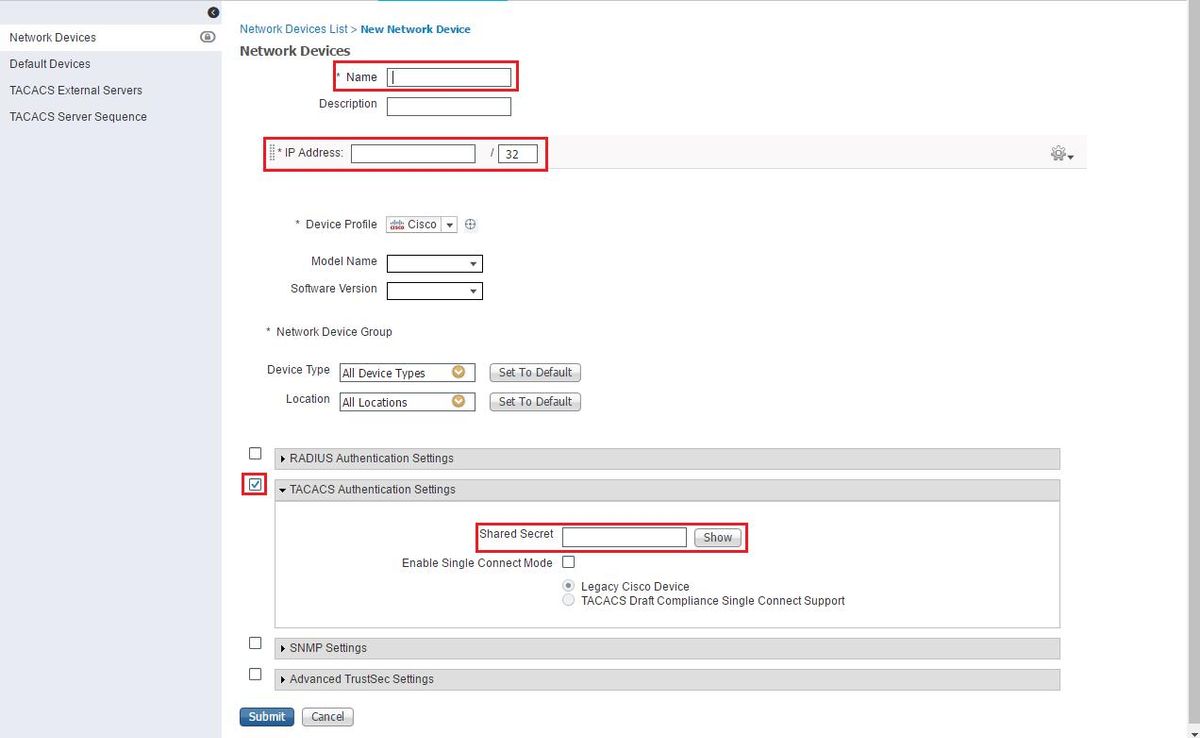

Introduzca la información del servidor Prime. Los atributos requeridos que debe incluir son Nombre, Dirección IP, seleccione la opción para TACACS y la clave secreta compartida. Además, puede agregar un tipo de dispositivo, específicamente para Prime, para utilizarlo posteriormente como condición para la regla de autorización u otra información; sin embargo, esto es opcional.

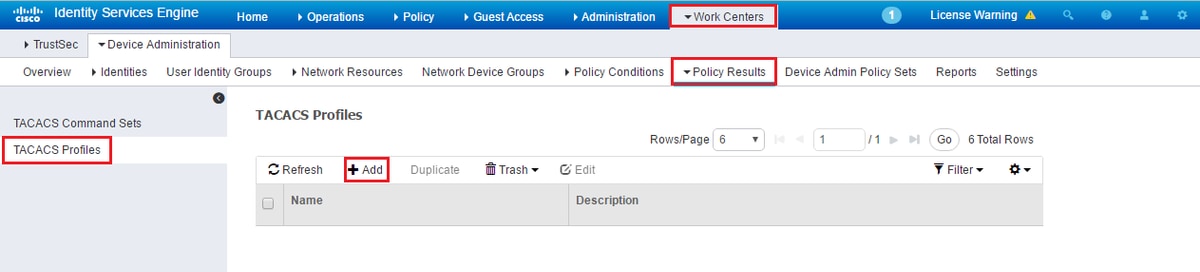

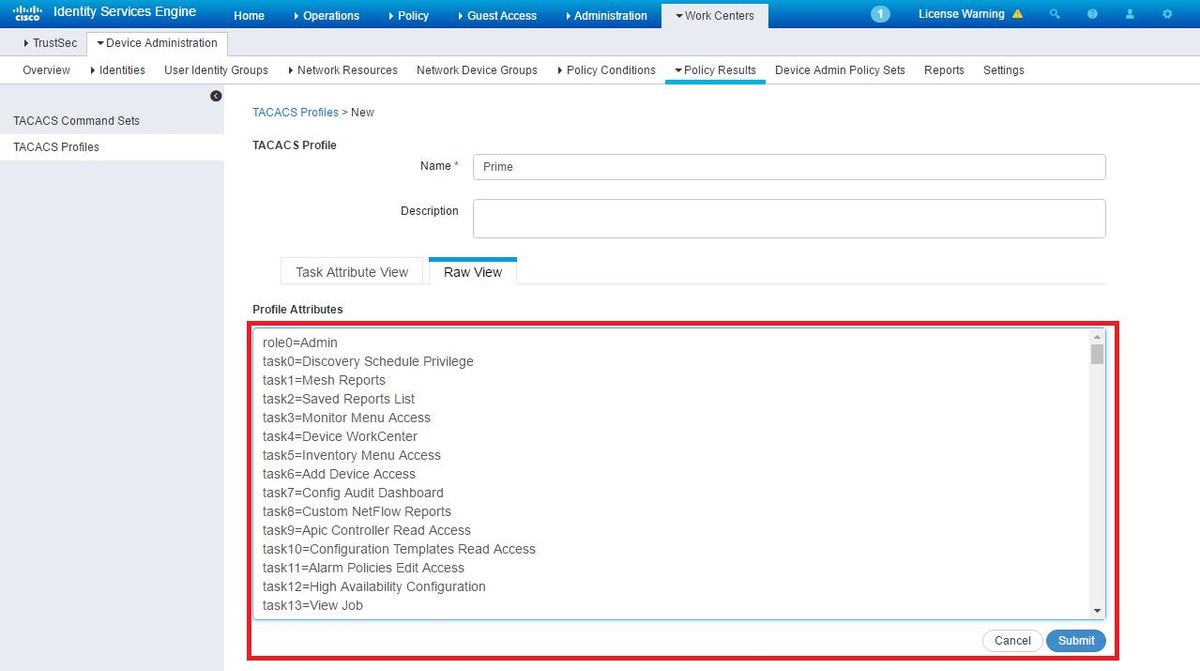

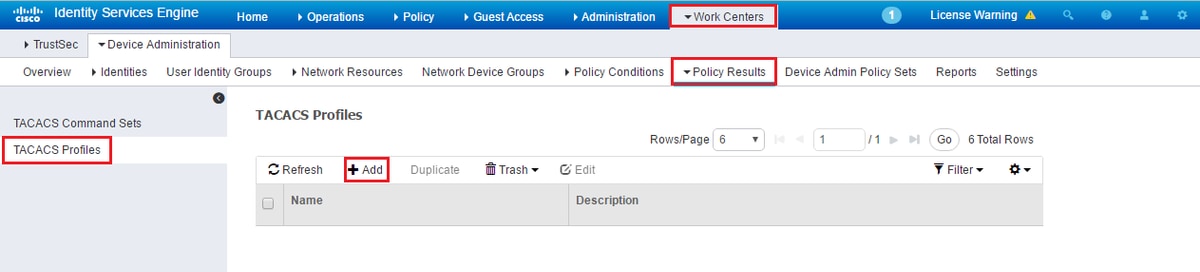

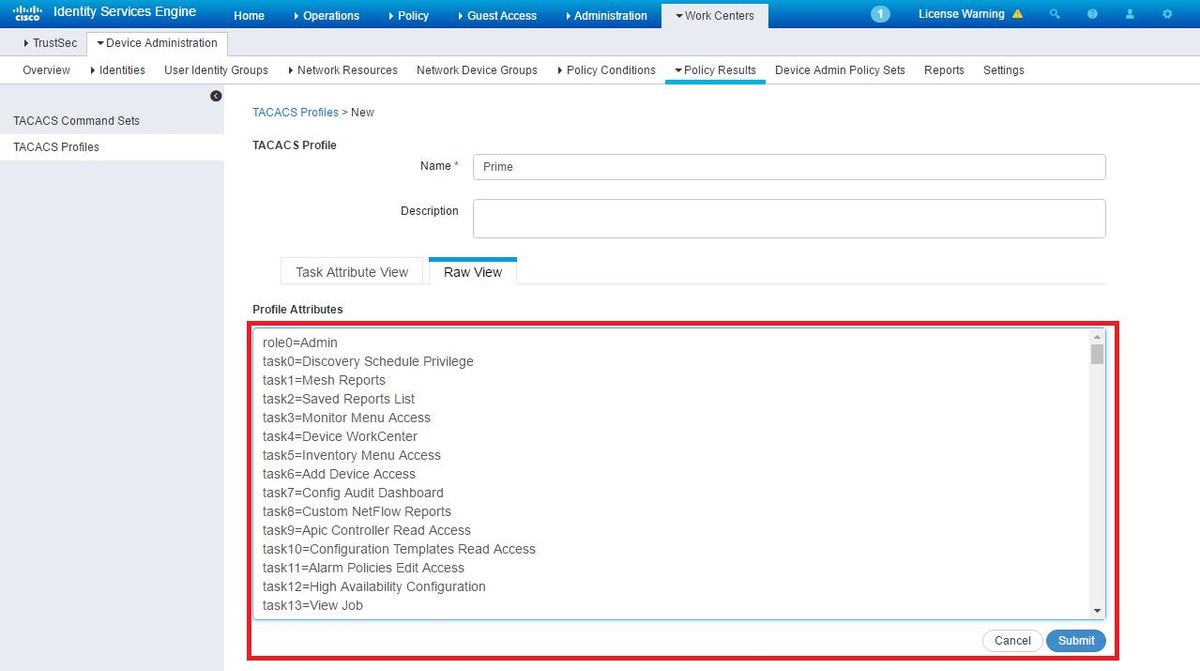

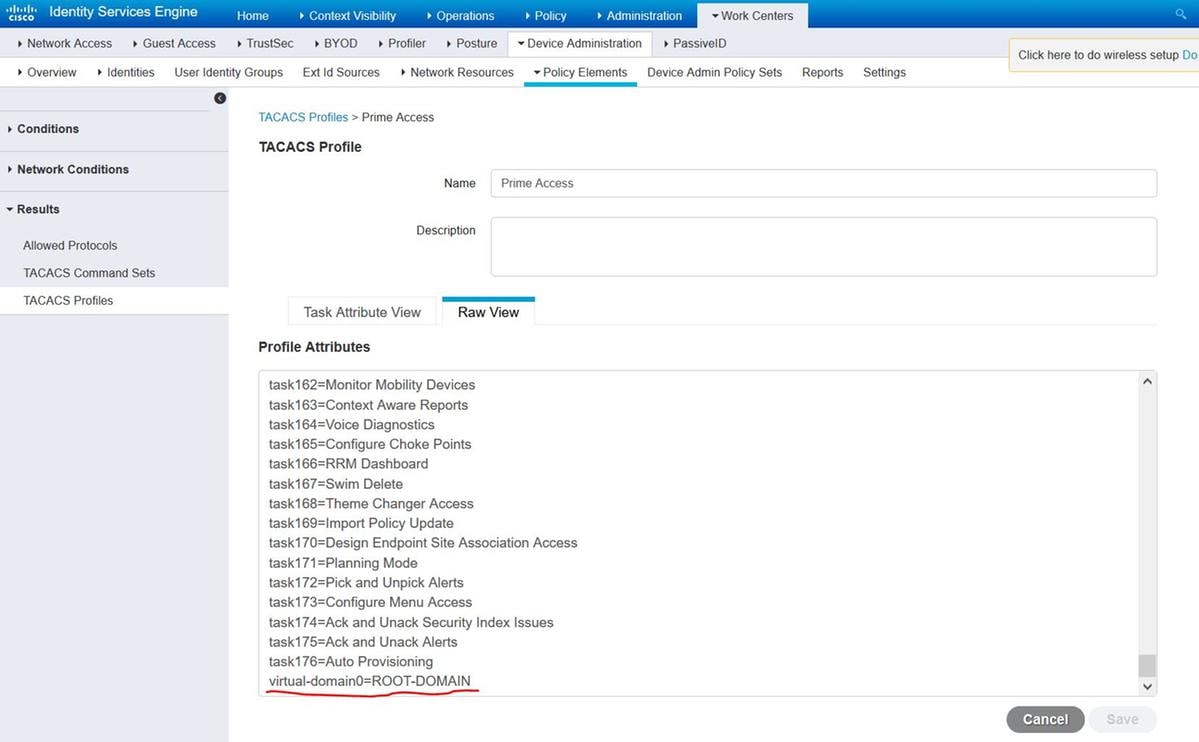

A continuación, cree un resultado de perfil TACACS para enviar los atributos necesarios desde ISE a Prime, con el fin de proporcionar el nivel de acceso correcto. Desplácese hasta Centros de trabajo / Resultados de políticas / Perfiles de tacacs y seleccione la opción Agregar.

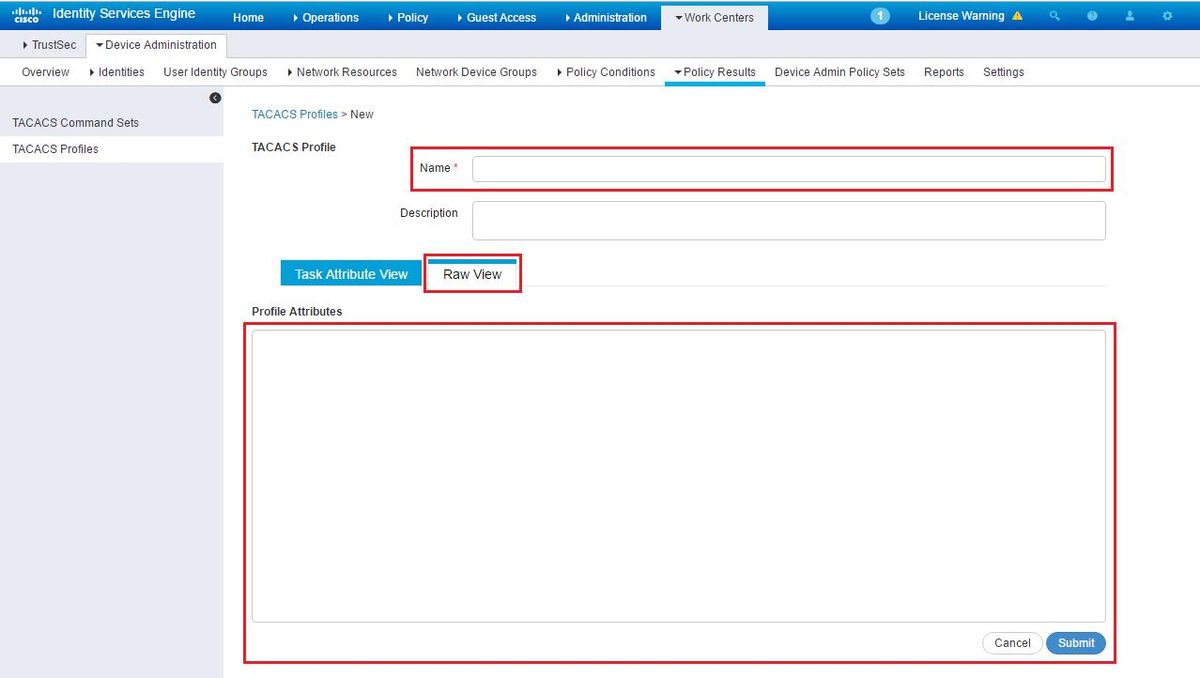

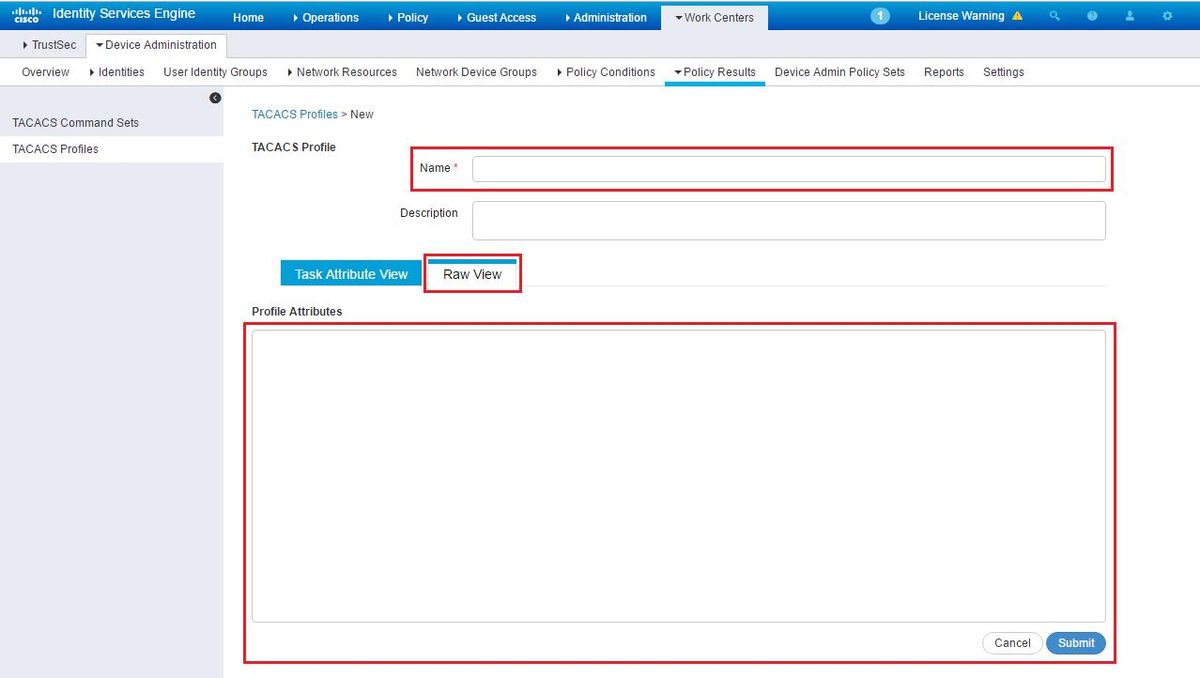

Configure el nombre y utilice la opción Raw View para ingresar los atributos bajo el cuadro Profile attributes. Los atributos procederán del propio servidor de imprimación.

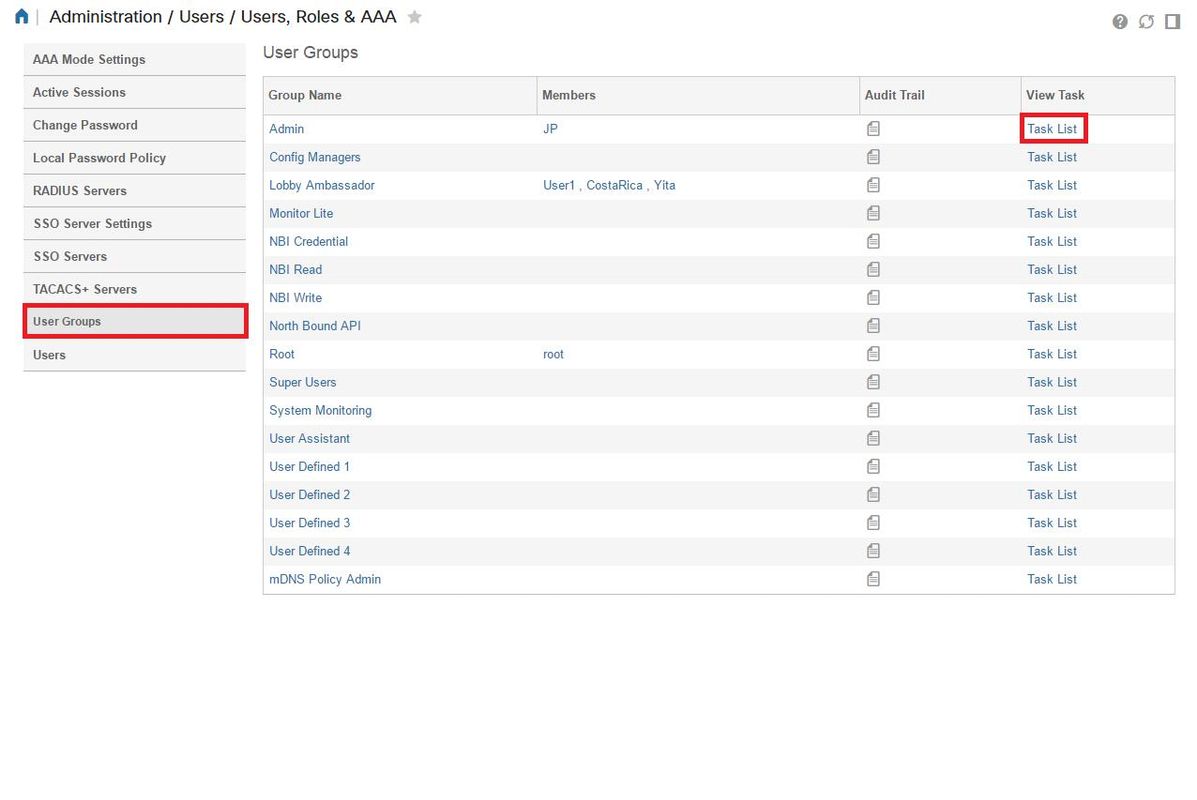

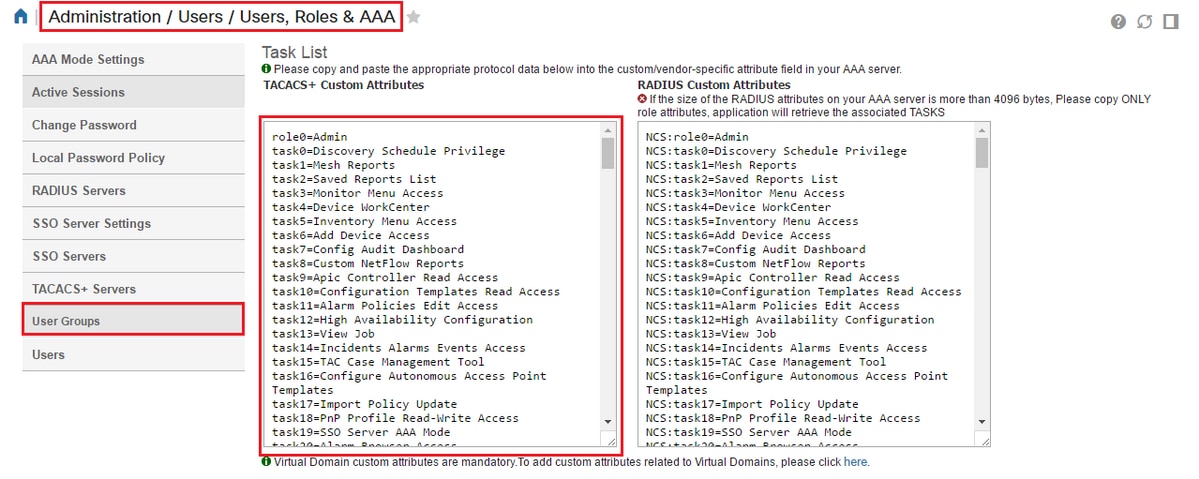

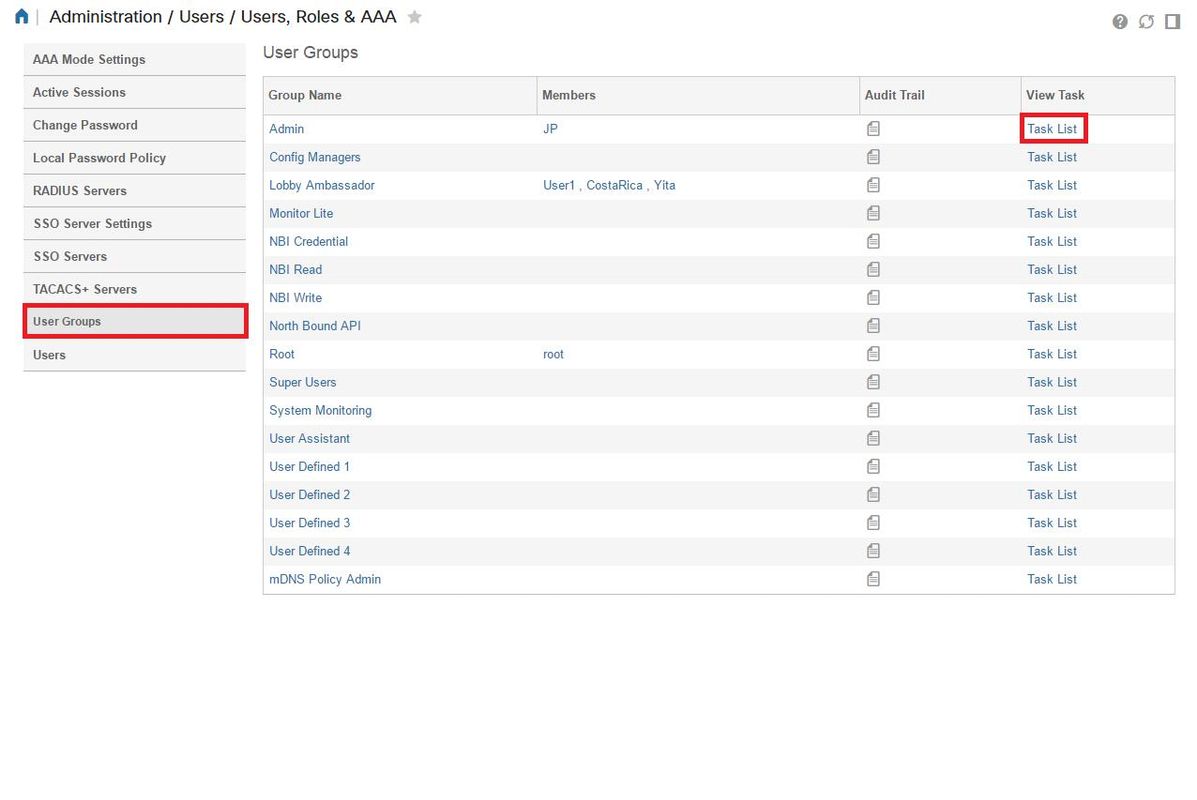

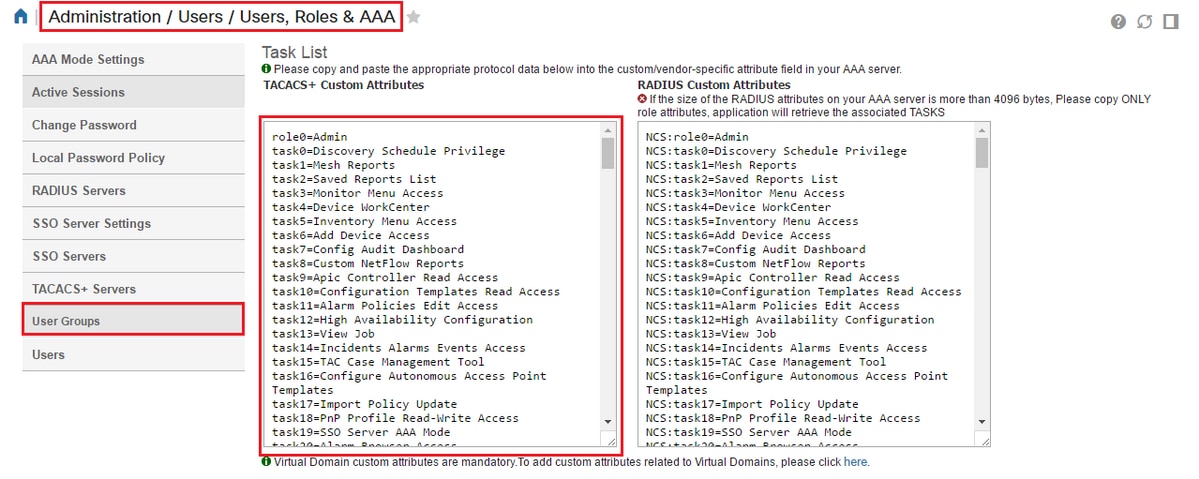

Obtenga los atributos en la pantalla Administration / Users/ Users, Roles & AAA (Administración / Usuarios/ Usuarios, Roles & AAA) y seleccione la ficha User Groups (Grupos de usuarios). Seleccione aquí el nivel de acceso de grupo que desea proporcionar. En este ejemplo, el acceso de administrador se proporciona seleccionando la lista de tareas correspondiente en el lado izquierdo.

Copie todos los atributos personalizados de TACACS.

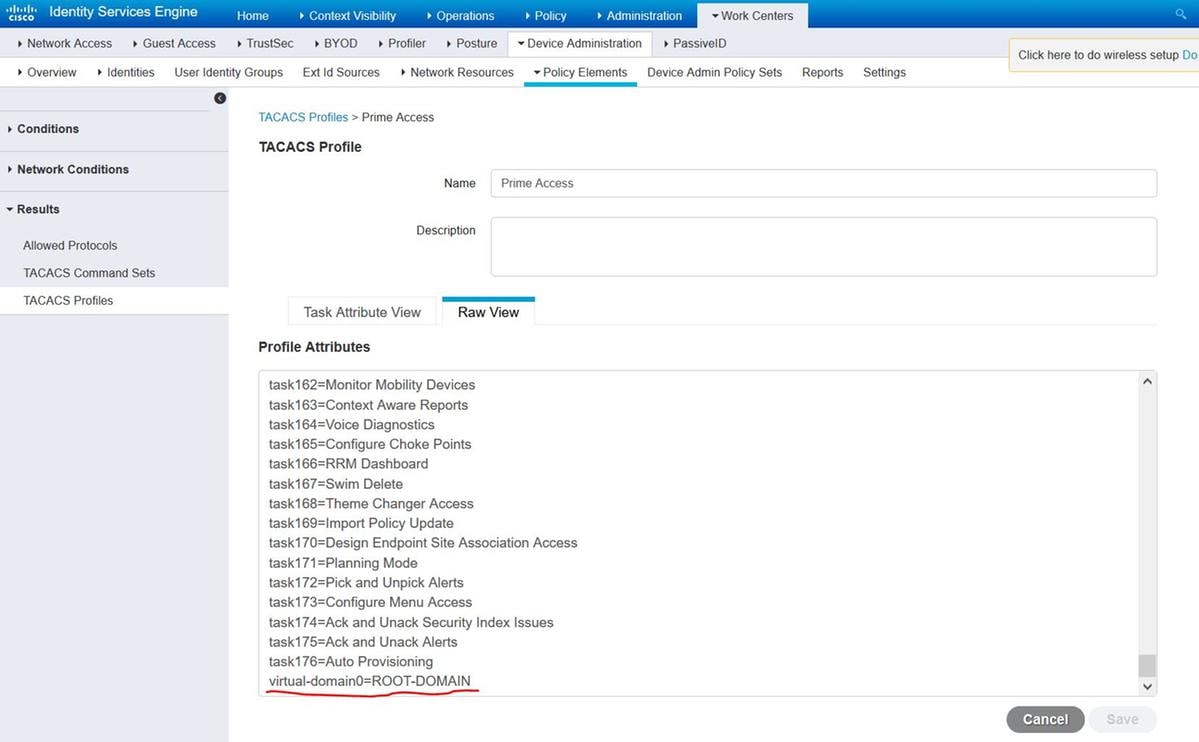

A continuación, péguelos en la sección Raw View (Vista sin procesar) del perfil en ISE.

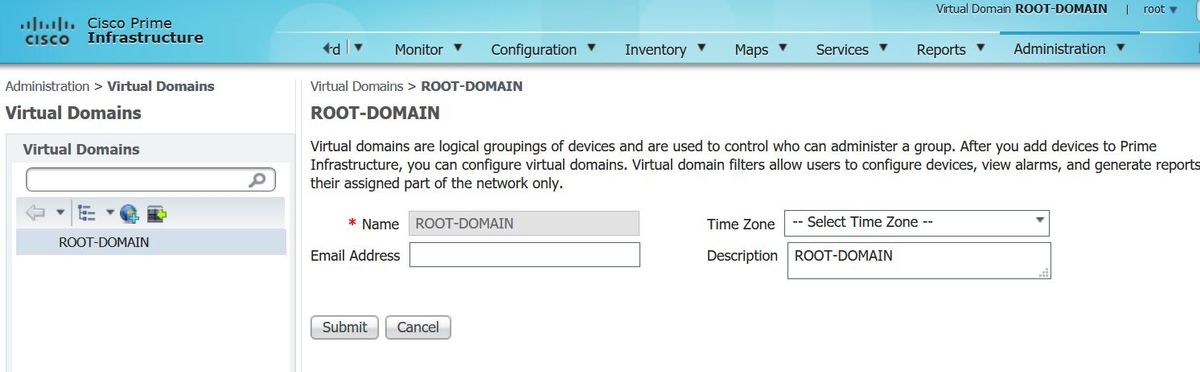

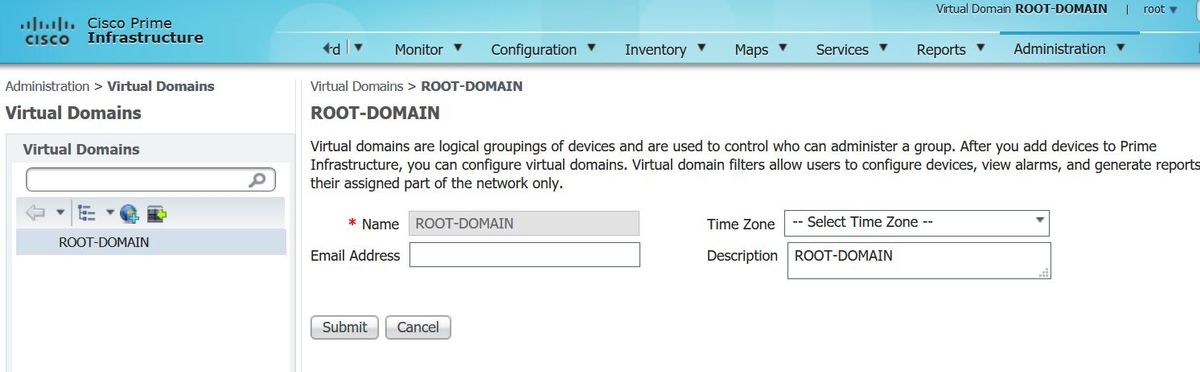

Los atributos personalizados de dominio virtual son obligatorios. La información del dominio raíz se puede encontrar en Prime Administration -> Virtual Domains.

El nombre del dominio virtual principal debe agregarse como atributo virtual-domain0="nombre de dominio virtual"

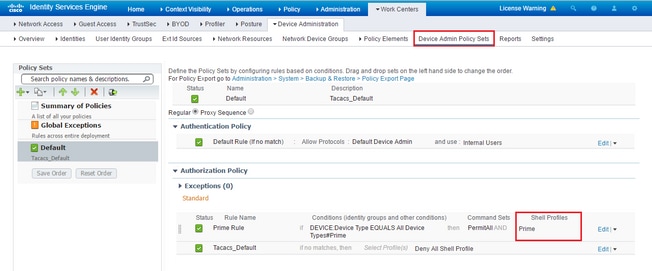

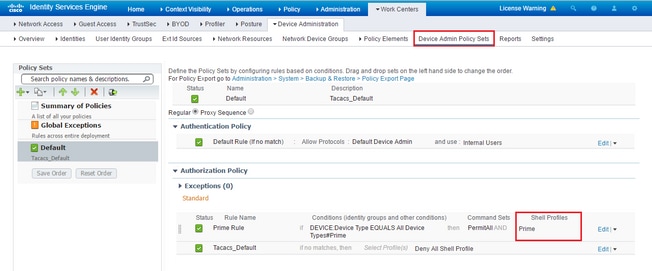

Una vez hecho esto, todo lo que tiene que hacer es crear una regla para asignar el perfil de shell creado en el paso anterior, en Centros de trabajo / Administración de dispositivos / Conjuntos de políticas de administración de dispositivos

(Nota: Las "condiciones" variarán en función de la implementación; sin embargo, puede utilizar "Tipo de dispositivo" específicamente para Prime u otro tipo de filtro, como la dirección IP de Prime, como una de las "condiciones" para que esta regla filtre correctamente las solicitudes)

En este momento, la configuración debe estar completa.

Troubleshoot

Si esta configuración no se realiza correctamente y la opción de recuperación local estaba activada en Prime, puede forzar una recuperación de fallos desde ISE, eliminando la dirección IP de Prime. Esto hará que ISE no responda y forzará el uso de credenciales locales. Si se configura la reserva local para que se realice en caso de rechazo, las cuentas locales seguirán funcionando y proporcionarán acceso al cliente.

Si ISE muestra una autenticación correcta y coincide con la regla correcta, sin embargo Prime sigue rechazando la solicitud. Es posible que desee volver a comprobar que los atributos están configurados correctamente en el perfil y que no se envían atributos adicionales.

Comentarios

Comentarios