Introducción

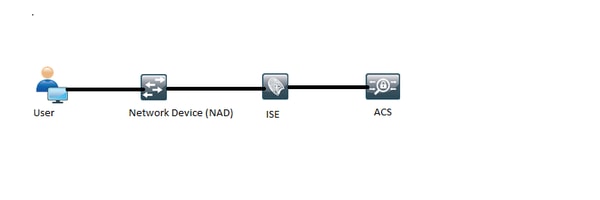

Este documento describe la función para utilizar el servidor TACACS+ externo en una implementación utilizando Identity Service Engine (ISE) como proxy.

Prerequisites

Requirements

- Conocimientos básicos sobre la administración de dispositivos en ISE.

- Este documento se basa en Identity Service Engine versión 2.0, aplicable a cualquier versión de Identity Service Engine superior a la 2.0.

Componentes Utilizados

Nota: Cualquier referencia a ACS en este documento se puede interpretar como una referencia a cualquier servidor TACACS+ externo. Sin embargo, la configuración en ACS y la configuración en cualquier otro servidor TACACS puede variar.

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Identity Service Engine 2.0

- Sistema de control de acceso (ACS) 5.7

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si su red está activa, asegúrese de comprender el impacto potencial de cualquier cambio en la configuración.

Configurar

Esta sección ayuda a configurar ISE para proxy las solicitudes TACACS+ a ACS.

Diagrama de la red

Configuración de ISE

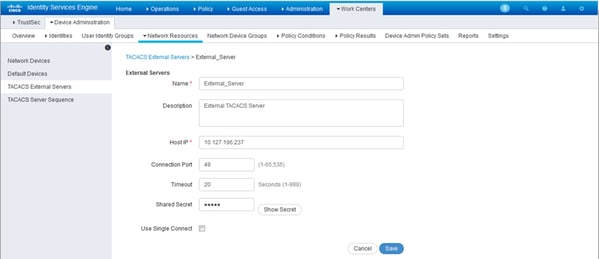

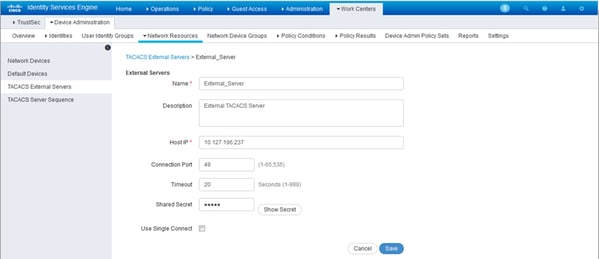

- Se pueden configurar varios servidores TACACS externos en ISE y se pueden utilizar para autenticar a los usuarios. Para configurar el servidor TACACS+ externo en ISE, navegue hasta Centros de trabajo > Administración de dispositivos > Recursos de red > Servidores externos TACACS. Haga clic en Add y rellene los detalles de External Server Details.

El secreto compartido proporcionado en esta sección debe ser el mismo secreto utilizado en el ACS.

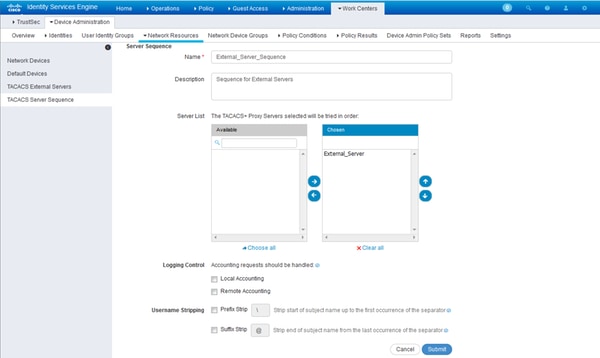

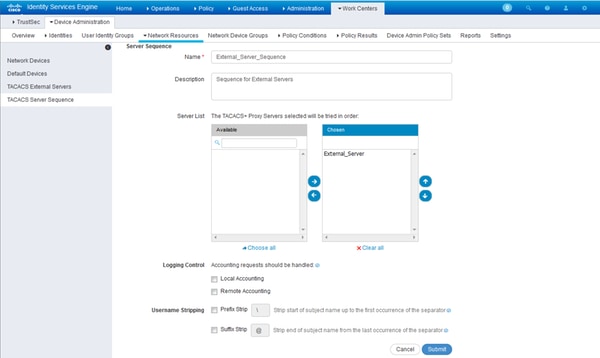

- Para utilizar el servidor TACACS externo configurado, debe agregarse en una secuencia de servidor TACACS para ser utilizado en los conjuntos de políticas. Para configurar la secuencia del servidor TACACS, navegue hasta Centros de trabajo > Administración de dispositivos > Recursos de red > Secuencia del servidor TACACS. Haga clic en Agregar, rellene los detalles y elija los servidores que se deben utilizar en esa secuencia.

Además de la secuencia del servidor, se han proporcionado otras dos opciones. Control de registro y eliminación de nombre de usuario.

Logging Control ofrece la opción de registrar las solicitudes de contabilización localmente en ISE o registrar las solicitudes de contabilización en el servidor externo que también gestiona la autenticación.

La eliminación de nombres de usuario se utiliza para eliminar el prefijo o el sufijo especificando un delimitador antes de reenviar la solicitud a un servidor TACACS externo.

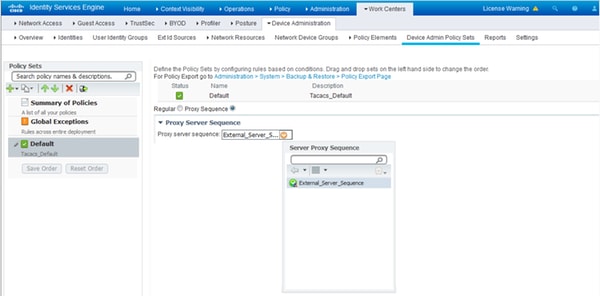

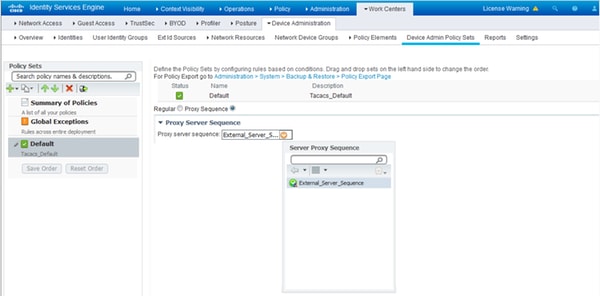

- Para utilizar la secuencia de servidor TACACS externa configurada, los conjuntos de políticas deben configurarse para utilizar la secuencia creada. Para configurar los conjuntos de políticas para utilizar la secuencia de servidor externo, navegue hasta Centros de trabajo > Administración de dispositivos > Conjuntos de políticas de administración de dispositivos > [seleccione el conjunto de políticas]. Botón de opción de alternancia que indica Secuencia de proxy. Elija la secuencia de servidor externa creada.

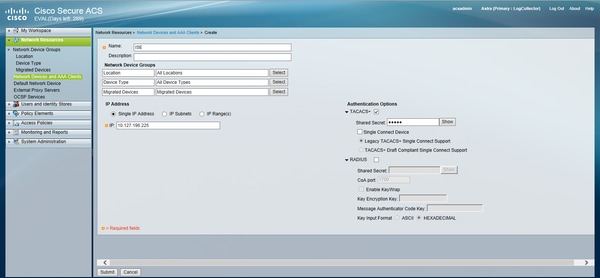

Configurar ACS

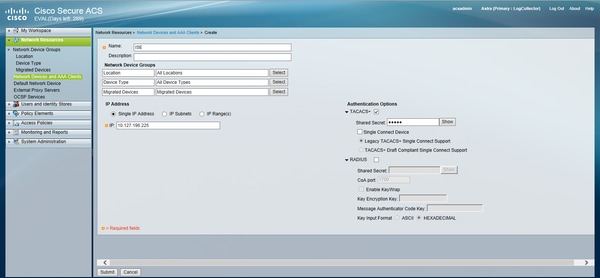

Para ACS, ISE es otro dispositivo de red más que enviará una solicitud TACACS. Para configurar ISE como dispositivo de red en ACS, navegue hasta Recursos de red > Dispositivos de red y clientes AAA. Haga clic en Create y rellene los detalles del servidor ISE con el mismo secreto compartido configurado en ISE.

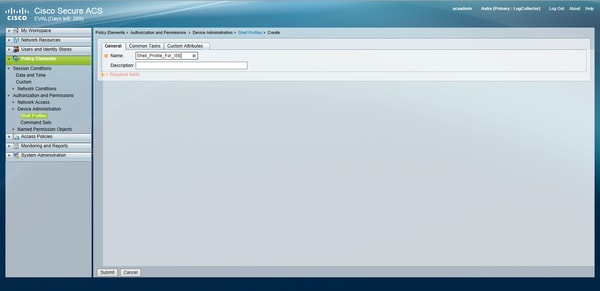

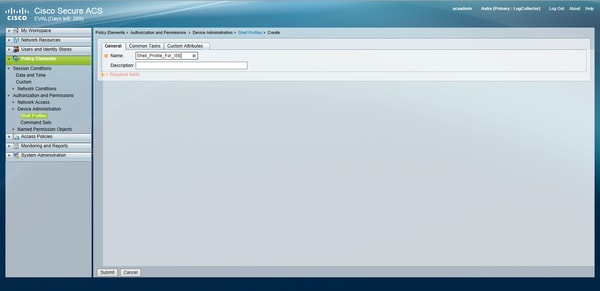

Configure los parámetros de administración de dispositivos en ACS, que son los perfiles de shell y los conjuntos de comandos. Para configurar Perfiles de Shell, navegue hasta Elementos de política > Autorización y permisos > Administración de dispositivos > Perfiles de Shell. Haga clic en Create y configure el nombre, las tareas comunes y los atributos personalizados según los requisitos.

Para configurar los Conjuntos de Comandos, navegue hasta Elementos de Política > Autorización y Permisos > Administración de Dispositivos > Conjuntos de Comandos. Haga clic en Create y rellene los detalles según el requisito.

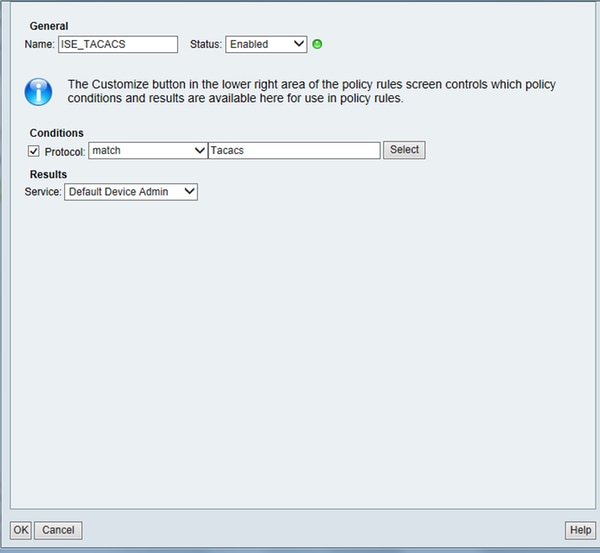

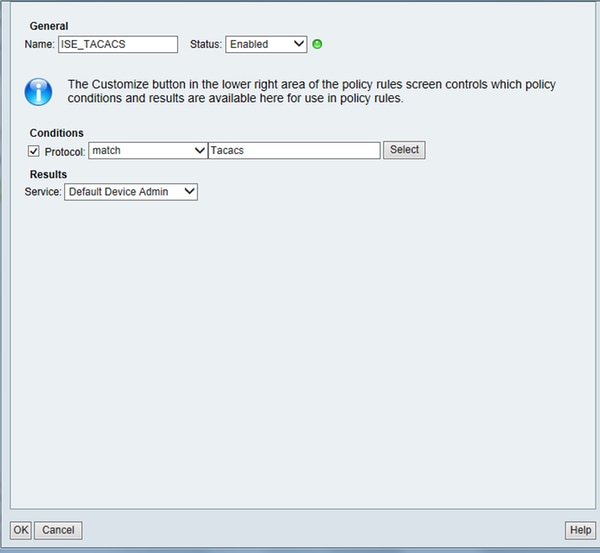

Configure el servicio de acceso seleccionado en la regla de selección de servicio según el requisito.Para configurar las reglas del servicio de acceso, navegue hasta Access Policies > Access Services >Default Device Admin > Identity , donde el almacén de identidad que necesita ser utilizado puede ser seleccionado para la autenticación. Las reglas de autorización se pueden configurar navegando hasta Access Policies > Access Services >Default Device Admin > Authorization.

Nota: La configuración de las políticas de autorización y los perfiles de shell para dispositivos específicos puede variar y eso está fuera del alcance de este documento.

Verificación

Utilice esta sección para confirmar que la configuración funciona correctamente.

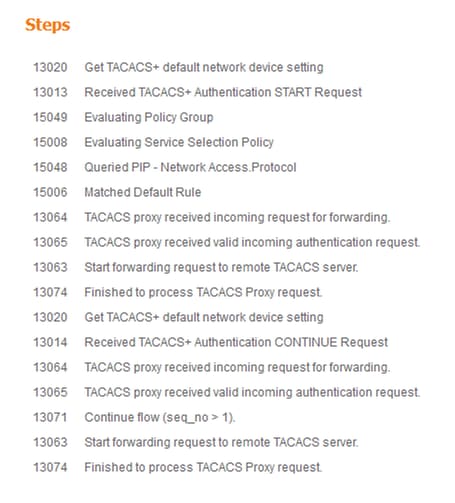

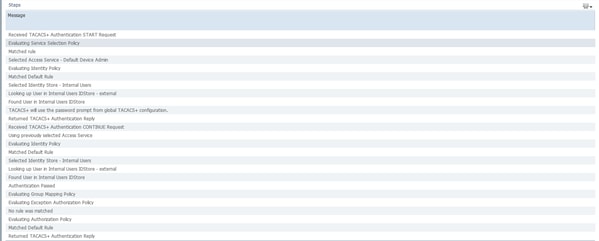

La verificación se puede realizar tanto en ISE como en ACS. Cualquier error en la configuración de ISE o ACS dará lugar a un error de autenticación. ACS es el servidor principal que gestionará la autenticación y las solicitudes de autorización. ISE tiene la responsabilidad hacia y desde el servidor ACS y actúa como proxy para las solicitudes. Dado que el paquete atraviesa ambos servidores, la verificación de la autenticación o la solicitud de autorización se puede realizar en ambos servidores.

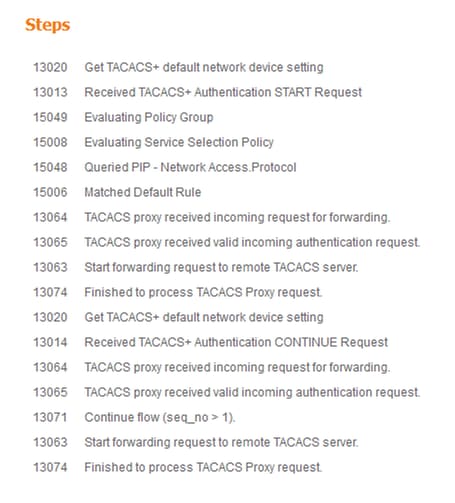

Los dispositivos de red se configuran con ISE como servidor TACACS y no ACS. Por lo tanto, la solicitud llega primero a ISE y, en función de las reglas configuradas, ISE decide si la solicitud debe reenviarse a un servidor externo. Esto se puede verificar en los registros de TACACS Live en ISE.

Para ver los registros activos en ISE, navegue hasta Operaciones > TACACS > Registros activos. Los informes en directo se pueden ver en esta página y los detalles de una solicitud en particular se pueden comprobar haciendo clic en el icono de lupa correspondiente a esa solicitud específica que sea de interés.

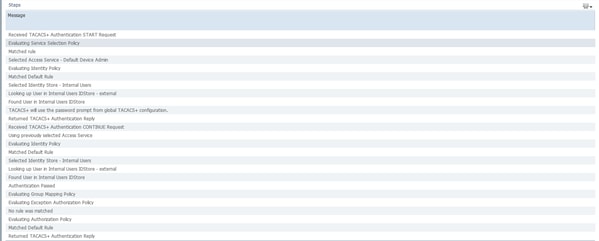

Para ver los informes de autenticación en ACS, navegue hasta Monitoring and Reports > Launch Monitoring and Report Viewer > Monitoring and Reports > Reports > AAA Protocol > TACACS Authentication . Al igual que ISE, para comprobar los detalles de una solicitud concreta, haga clic en el icono de lupa correspondiente a esa solicitud específica que le interese

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración

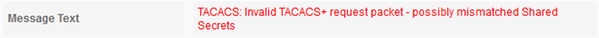

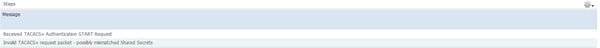

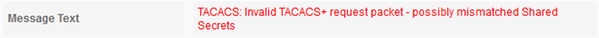

1. Si los detalles del informe sobre ISE muestran el mensaje de error que se muestra en la figura, indica un secreto compartido no válido configurado en ISE o en el dispositivo de red (NAD).

2. Si no existe un informe de autenticación para una solicitud en ISE pero se deniega el acceso al usuario final a un dispositivo de red, esto suele indicar varios motivos.

- La solicitud en sí no llegó al servidor ISE.

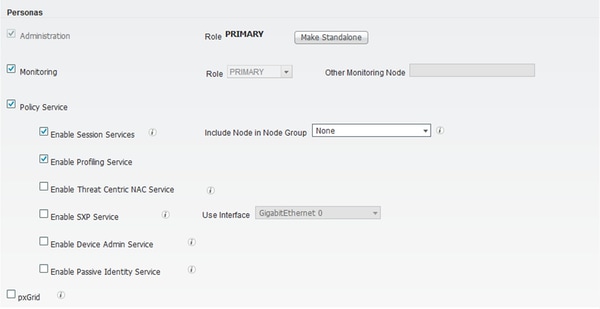

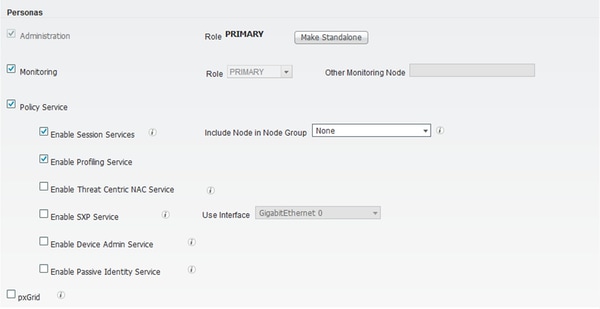

- Si el personaje Device Administration está desactivado en ISE, cualquier solicitud TACACS+ a ISE se descartará de forma silenciosa. No se mostrará ningún registro que indique lo mismo en los informes ni en los registros en directo. Para verificarlo, navegue hasta Administration > System > Deployment > [select the node]. Haga clic en Edit y observe la casilla de verificación "Enable Device Admin Service" en la pestaña General Settings, como se muestra en la figura. Es necesario marcar esta casilla para que Device Administration funcione en ISE.

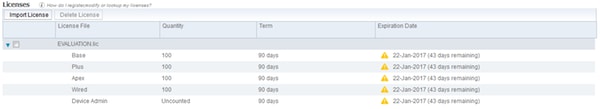

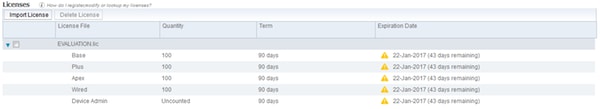

- Si una licencia Device Administration no está presente o ha caducado, todas las solicitudes TACACS+ se descartarán de forma silenciosa. No se muestran registros en la GUI para el mismo. Vaya a Administration > System > Licensing para verificar la licencia de administración de dispositivos.

- Si el dispositivo de red no está configurado o si se ha configurado una IP de dispositivo de red incorrecta en ISE, ISE descartará el paquete de forma silenciosa. No se devuelve ninguna respuesta al cliente y no se muestran registros en la GUI. Se trata de un cambio de comportamiento en ISE para TACACS+ en comparación con ACS, que informa de que la solicitud provino de un dispositivo de red o cliente AAA desconocido.

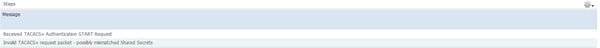

- La solicitud llegó al ACS, pero la respuesta no se devolvió al ISE. Este escenario se puede verificar desde los informes en el ACS como se muestra en la figura. Por lo general, esto se debe a un secreto compartido no válido en el ACS configurado para ISE o en el ISE configurado para ACS.

- La respuesta no se enviará incluso si el ISE no está configurado o si la dirección IP de la interfaz de administración de ISE no está configurada en el ACS en la configuración del dispositivo de red. En tal escenario, el mensaje de la figura puede observarse en el ACS.

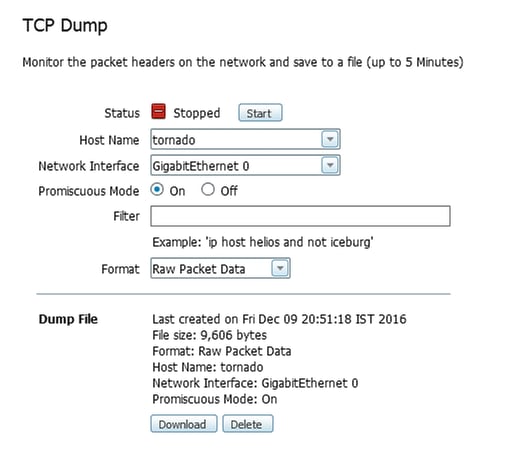

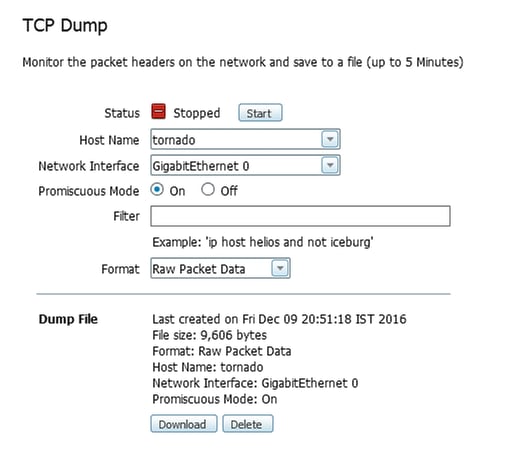

- Si se ve un informe de autenticación exitoso en el ACS pero no se ven informes en el ISE y el usuario está siendo rechazado, entonces bien podría ser un problema en la red. Esto se puede verificar mediante una captura de paquetes en ISE con los filtros necesarios. Para recopilar una captura de paquetes en ISE, navegue hasta Operaciones > Solución de problemas > Herramientas de diagnóstico > Herramientas generales > Volcado TCP.

3. Si los informes se pueden ver en ISE pero no en ACS, podría significar que la solicitud no ha llegado a ACS debido a una configuración incorrecta de los conjuntos de políticas en ISE que se pueden resolver en función del informe detallado sobre ISE o debido a un problema de red que se puede identificar mediante una captura de paquetes en ACS.

4. Si los informes se ven tanto en ISE como en ACS, pero se sigue denegando el acceso al usuario, lo más frecuente es que se trate de un problema en la configuración de las políticas de acceso en ACS que se pueda solucionar en función del informe detallado sobre ACS. Además, se debe permitir el tráfico de retorno de ISE al dispositivo de red.

Comentarios

Comentarios