Configuración de ISE 2.0 y cifrado del cifrado Bitlocker de estado de AnyConnect 4.2

Opciones de descarga

-

ePub (1.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.9 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo cifrar la partición de disco del terminal con el uso de Microsoft BitLocker y cómo configurar Cisco Identity Services Engine (ISE) para proporcionar acceso completo a la red, solo cuando se configura el cifrado correcto. Cisco ISE versión 2.0 junto con AnyConnect Secure Mobility Client 4.2 admiten el estado del cifrado de disco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Configuración de CLI del dispositivo de seguridad adaptable (ASA) y configuración VPN de capa de conexión segura (SSL)

- Configuración de VPN de acceso remoto en ASA

- ISE y servicios de estado

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Software Cisco ASA versiones 9.2.1 y posteriores

- Microsoft Windows versión 7 con Cisco AnyConnect Secure Mobility Client versión 4.2 y posteriores

- Cisco ISE, versión 2.0 y posteriores

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

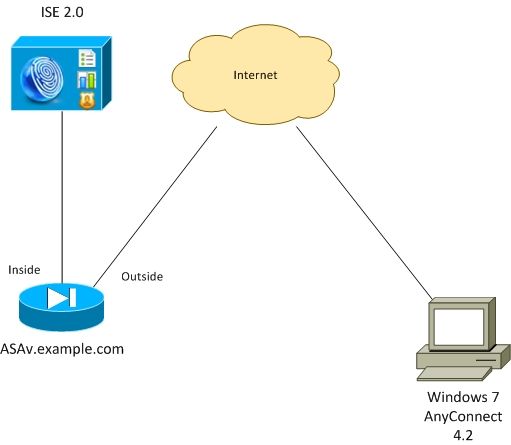

Diagrama de la red

El flujo es el siguiente:

- La sesión VPN iniciada por el cliente AnyConnect se autentica mediante ISE. Se desconoce el estado del terminal, se aplica la regla ASA VPN unknown y, como resultado, la sesión se redirige al ISE para su aprovisionamiento

- El usuario abre el navegador web y el tráfico HTTP es redirigido por ASA a ISE. ISE ofrece la versión más reciente de AnyConnect, junto con el módulo de cumplimiento de normativas y estado, al terminal

- Una vez que se ejecuta el módulo de estado, éste comprueba si la partición E: está totalmente cifrada por BitLocker. En caso afirmativo, el informe se envía a ISE, que activa el cambio de autorización de RADIUS (CoA) sin ninguna ACL (acceso completo)

- Se actualiza la sesión VPN en ASA, se elimina la ACL de redirección y la sesión tiene acceso completo

La sesión VPN se presenta como un ejemplo. La funcionalidad de estado también funciona bien para otros tipos de acceso.

ASA

Se configura a partir del acceso VPN SSL remoto con el uso de ISE como servidor de autenticación, autorización y administración de cuentas (AAA). Radius CoA junto con REDIRECT ACL deben configurarse:

aaa-server ISE20 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE20 (inside) host 10.48.17.235

key cisco

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE20

accounting-server-group ISE20

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.2.00096-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

access-list REDIRECT extended deny udp any any eq domain

access-list REDIRECT extended deny ip any host 10.48.17.235

access-list REDIRECT extended deny icmp any any

access-list REDIRECT extended permit tcp any any eq www

ip local pool POOL 172.16.31.10-172.16.31.20 mask 255.255.255.0

Para obtener más información, consulte:

Ejemplo de Configuración de Integración de AnyConnect 4.0 con ISE Versión 1.3

BitLocker en Windows 7

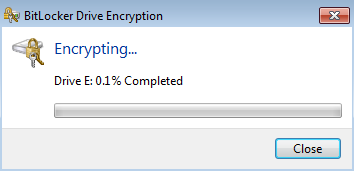

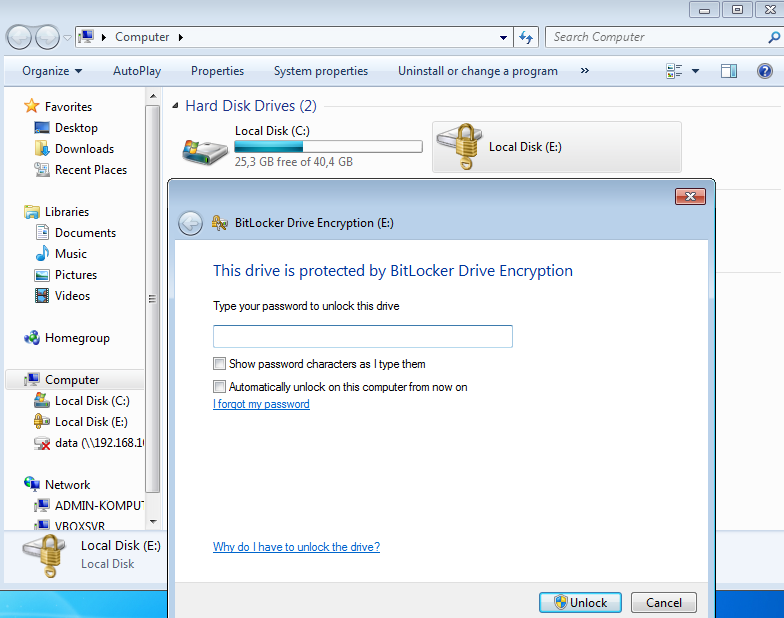

Vaya a Panel de control > Sistema y seguridad > Cifrado de unidad BitLocker, habilite E: cifrado de partición. Protéjalo con una contraseña (PIN), como se muestra en la imagen.

Una vez encriptado, montarlo (con la provisión de la contraseña) y asegurarse de que es accesible como se muestra en la imagen.

Para obtener más información, siga la documentación de Microsoft:

Guía paso a paso del Cifrado de unidad BitLocker de Windows

ISE

Paso 1. Dispositivo de red

Vaya a Administration > Network Resources > Network Devices, Add ASA with Device Type = ASA. Se utiliza como condición en las reglas de autorización, pero no es obligatorio (se pueden utilizar otros tipos de condiciones).

Si procede, el grupo de dispositivos de red no existe. Para crear, navegue hasta Administration > Network Resources > Network Device Groups.

Paso 2. Condición de estado y políticas

Asegúrese de que se actualizan las condiciones de estado: Vaya a Administration > System > Settings > Posture > Updates > Update Now.

Vaya a Policy > Policy Elements > Conditions > Posture > Disk Encryption Condition, agregue una nueva condición como se muestra en la imagen.

Esta condición comprueba si BitLocker para Windows 7 está instalado y si la partición E: está completamente cifrada.

Nota: BitLocker es cifrado a nivel de disco y no admite Ubicación específica con el argumento ruta de acceso, solo letra de disco.

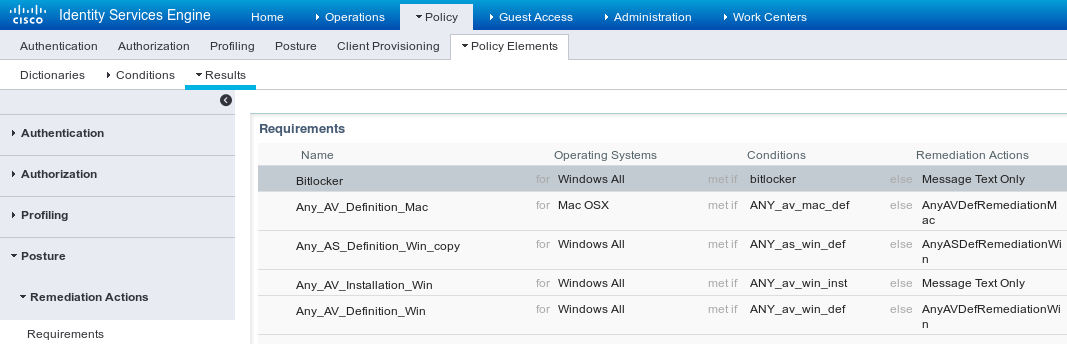

Navegue hasta Política > Elementos de Política > Resultados > Postura > Requisitos para crear un nuevo requisito que utilice la condición como se muestra en la imagen.

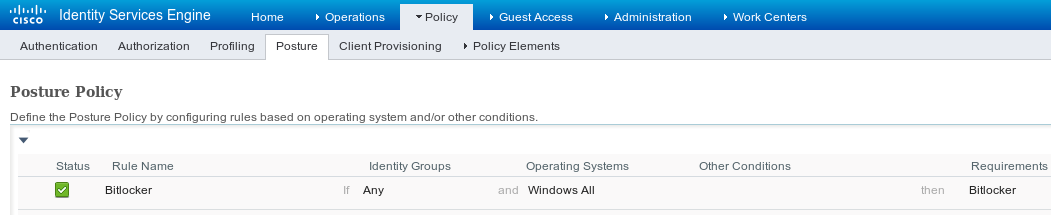

Navegue hasta Policy > Posture, agregue una condición para todas las ventanas para utilizar el requisito como se muestra en la imagen.

Paso 3. Recursos y política de aprovisionamiento de clientes

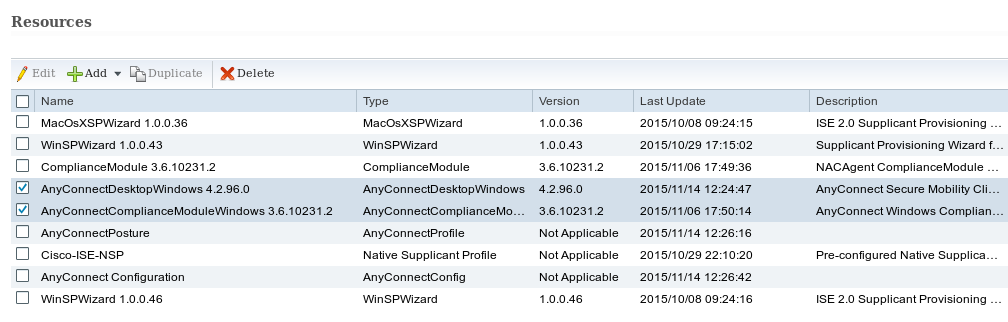

Navegue hasta Policy > Policy Elements > Client Provisioning > Resources, descargue Compliance Module de Cisco.com y cargue manualmente el paquete AnyConnect 4.2 como se muestra en la imagen.

Navegue hasta Agregar > Agente NAC o Perfil de postura de AnyConnect, cree el perfil de postura de AnyConnect (nombre: AnyConnectPosture) con la configuración predeterminada.

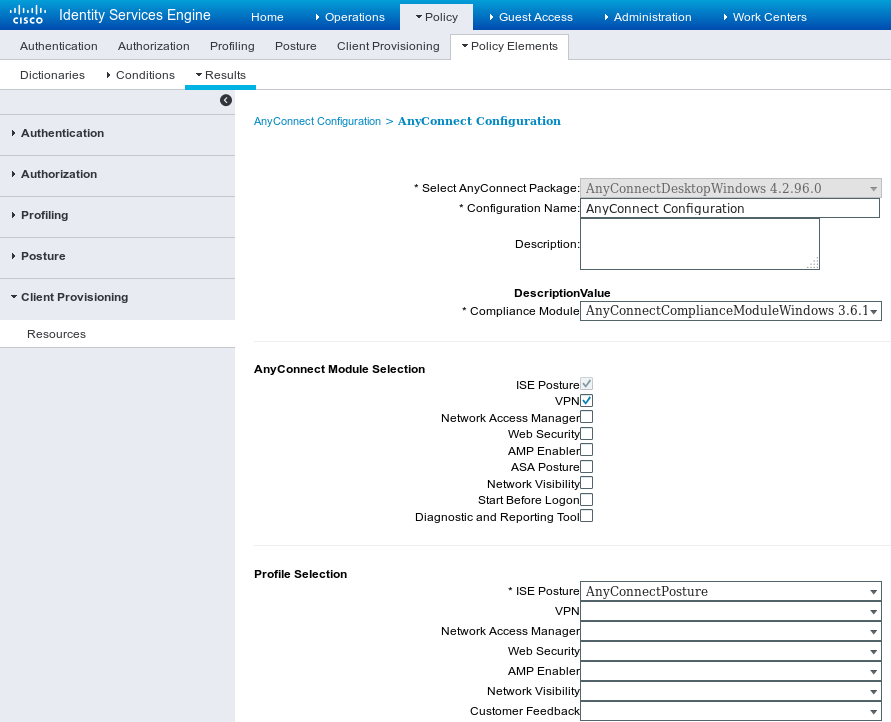

Vaya a Add > AnyConnect Configuration, add AnyConnect profile (nombre: AnyConnect Configuration) como se muestra en la imagen.

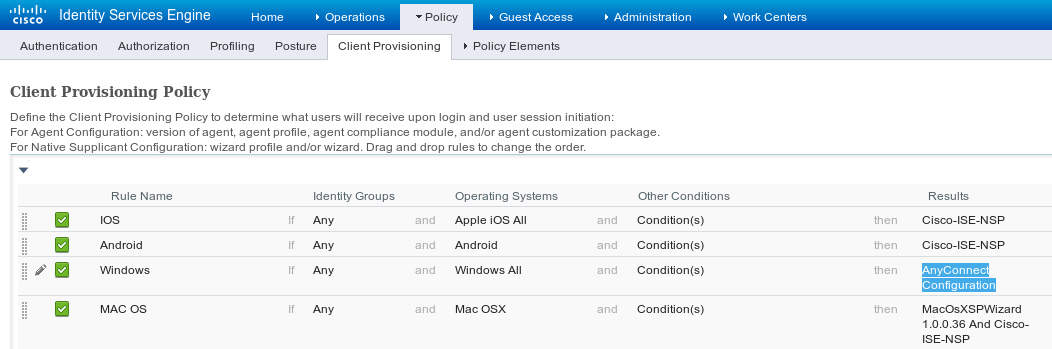

Navegue hasta Policy > Client Provisioning y modifique la política predeterminada para Windows para utilizar el perfil de AnyConnect configurado como se muestra en la imagen.

Paso 4. Reglas de autorización

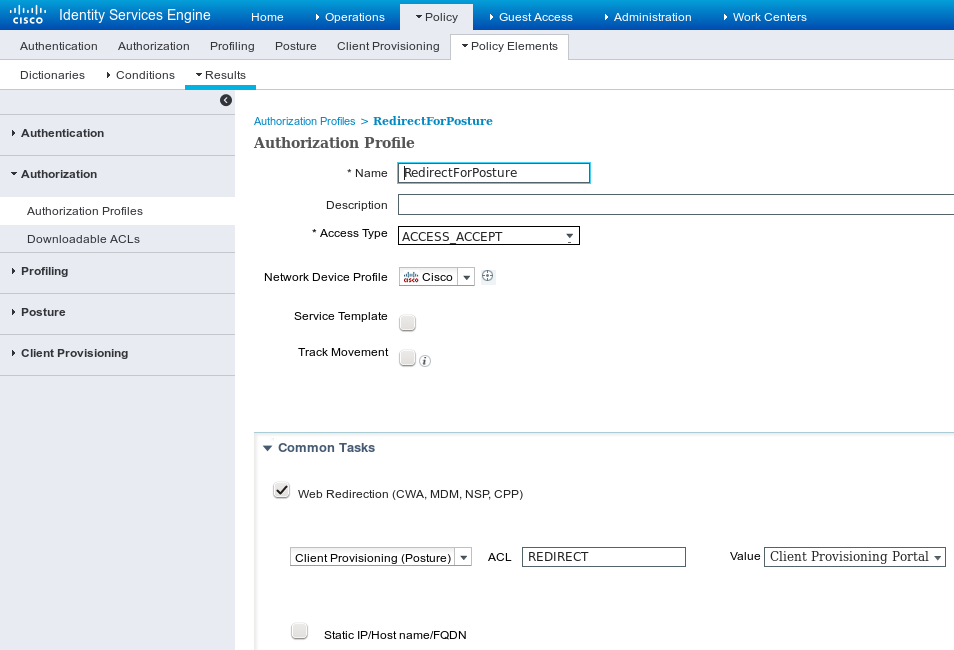

Vaya a Policy > Policy Elements > Results > Authorization, agregue Authorization Profile (nombre: RedirectForPosture) que redirige a un Client Provisioning Portal predeterminado, como se muestra en la imagen.

La ACL de REDIRECCIÓN se define en el ASA.

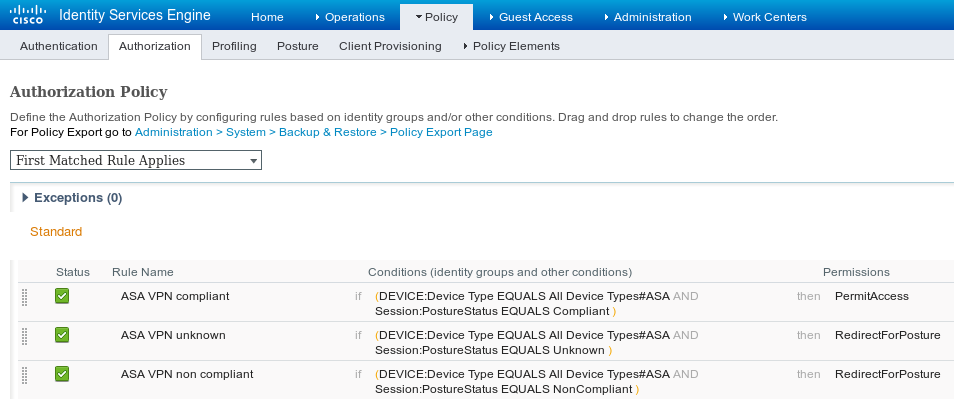

Vaya a Policy > Authorization, cree 3 reglas de autorización como se muestra en la imagen.

Si el terminal es compatible, se proporciona acceso completo. Si el estado es desconocido o no conforme, se devuelve la redirección para el aprovisionamiento de clientes.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Paso 1. Establecimiento de sesión VPN

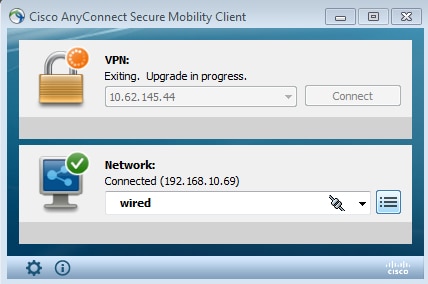

Una vez establecida la sesión VPN, es posible que ASA desee realizar una actualización de los módulos de AnyConnect, como se muestra en la imagen.

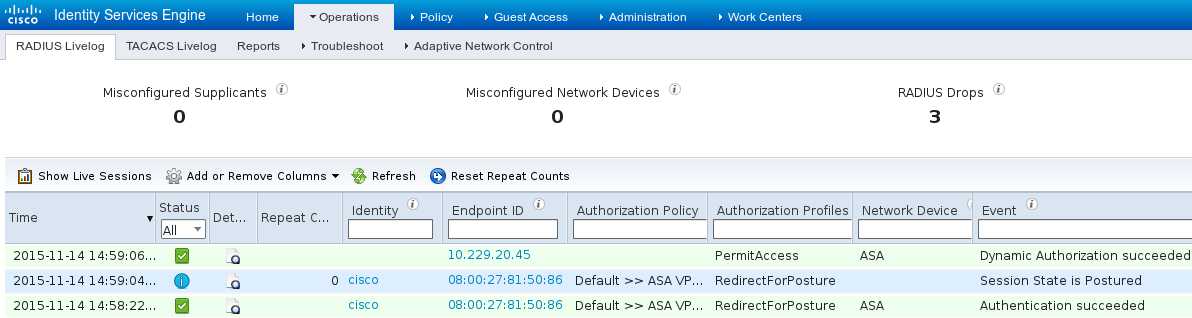

En ISE, se aplica la última regla, por lo que se devuelven los permisos RedirectForPosture, como se muestra en la imagen.

Una vez que ASA finaliza la construcción de la sesión VPN, informa que debe ocurrir la redirección:

ASAv# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 32

Assigned IP : 172.16.31.10 Public IP : 10.61.90.226

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53201 Bytes Rx : 122712

Pkts Tx : 134 Pkts Rx : 557

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 21:29:50 UTC Sat Nov 14 2015

Duration : 0h:56m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a80101000200005647a7ce

Security Grp : none

<some output omitted for clarity>

ISE Posture:

Redirect URL : https://mgarcarz-ise20.example.com:8443/portal/gateway?sessionId=&portal=0d2ed780-6d90-11e5-978e-00505...

Redirect ACL : REDIRECT

Paso 2. Aprovisionamiento de clientes

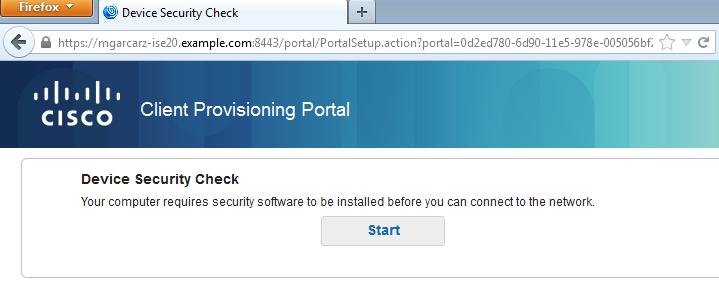

En ese momento, el tráfico del navegador web del terminal se redirige a ISE para el aprovisionamiento del cliente, como se muestra en la imagen.

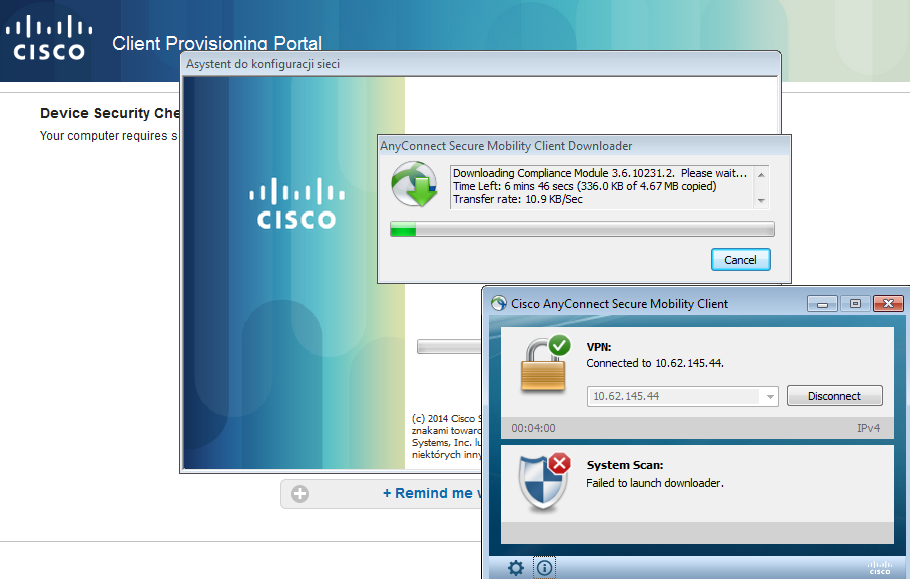

Si es necesario, AnyConnect junto con el módulo de condición y cumplimiento se actualiza como se muestra en la imagen.

Paso 3. Comprobación de estado y CoA

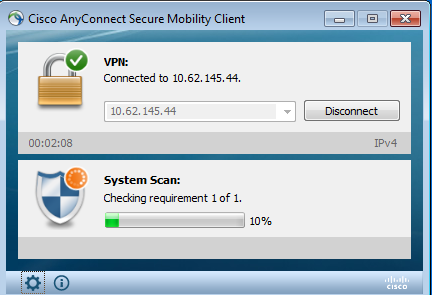

Se ejecuta el módulo de estado, se detecta ISE (es posible que sea necesario tener un registro A de DNS para enroll.cisco.com para tener éxito), se descarga y se comprueban las condiciones de estado como se muestra en la imagen.

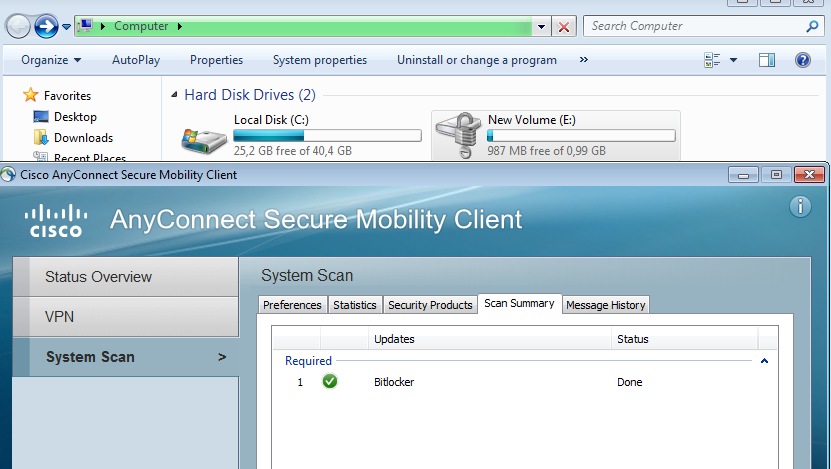

Una vez que se confirma que la partición E: está completamente cifrada por BitLocker, se envía el informe correcto a ISE, como se muestra en la imagen.

Esto hace que CoA reautorice la sesión VPN, como se muestra en la imagen.

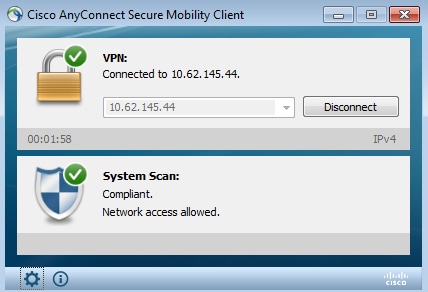

ASA elimina la ACL de redirección que proporciona acceso completo. AnyConnect informa de la conformidad, como se muestra en la imagen.

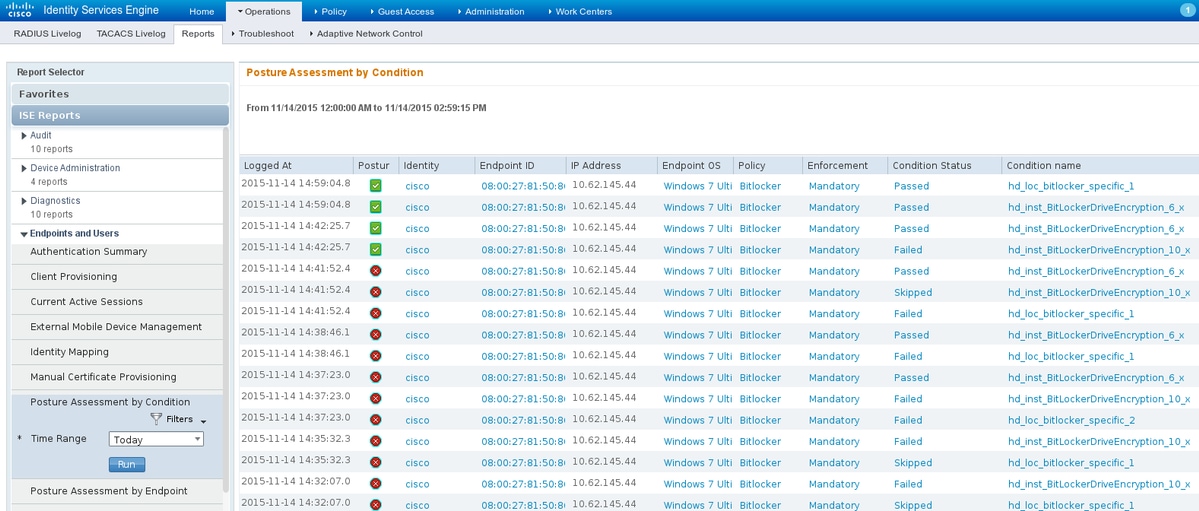

Además, los informes detallados sobre ISE pueden confirmar que se cumplen ambas condiciones (Evaluación de posición por condición es el nuevo informe de ISE 2.0 que muestra todas las condiciones). La primera condición (hd_inst_BitLockerDriveEncryption_6_x) comprueba la instalación o el proceso, la segunda (hd_loc_bitlocker_specific_1) comprueba si la ubicación específica (E:) está completamente cifrada, como se muestra en la imagen.

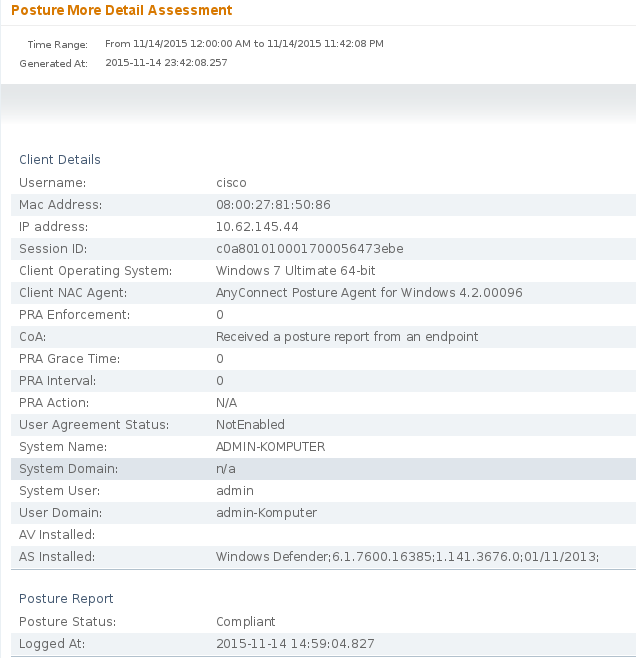

El informe ISE Posture Assessment by Endpoint confirma que se cumplen todas las condiciones, como se muestra en la imagen.

Lo mismo se puede confirmar desde los debugs de ise-psc.log. Solicitud de estado recibida por ISE y respuesta:

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -::c0a801010001700056473ebe:::- Received posture request [parameters: reqtype=validate, userip=10.62.145.44, clientmac=08-00-27-81-50-86, os=WINDOWS, osVerison=1.2.1.6.1.1, architecture=9, provider=Device Filter, state=, ops=1, avpid=, avvname=Microsoft Corp.:!::!::!:, avpname=Windows Defender:!::!::!:, avpversion=6.1.7600.16385:!::!::!:, avpfeature=AS:!::!::!:, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.1; AnyConnect Posture Agent v.4.2.00096), session_id=c0a801010001700056473ebe

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Creating a new session info for mac 08-00-27-81-50-86

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Turning on enryption for endpoint with mac 08-00-27-81-50-86 and os WINDOWS, osVersion=1.2.1.6.1.1

2015-11-14 14:59:01,974 DEBUG [portal-http-service28][] cpm.posture.runtime.agent.AgentXmlGenerator -:cisco:c0a801010001700056473ebe:::- Agent criteria for rule [Name=bitlocker, Description=, Operating Systems=[Windows All], Vendor=com.cisco.cpm.posture.edf.AVASVendor@96b084e, Check Type=Installation, Allow older def date=0, Days Allowed=Undefined, Product Name=[com.cisco.cpm.posture.edf.AVASProduct@44870fea]] - ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) )

La respuesta con el requisito de estado (condición + remediación) está en formato XML:

2015-11-14 14:59:02,052 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

Bitlocker

<version/>

Bitlocker encryption not enabled on the endpoint. Station not compliant.

<type>3</type>

<optional>0</optional>

<action>3</action>

<check>

<id>hd_loc_bitlocker_specific_1</id>

<category>10</category>

<type>1002</type>

<param>180</param>

E:

full

<value_type>2</value_type>

</check>

<check>

hd_inst_BitLockerDriveEncryption_6_x

<category>10</category>

<type>1001</type>

<param>180</param>

<operation>regex match</operation>

<value>^6\..+$|^6$</value>

<value_type>3</value_type>

</check>

<criteria>( ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) ) )</criteria>

</package>

</cleanmachines>

Después de que ISE reciba el informe cifrado:

2015-11-14 14:59:04,816 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypting report

2015-11-14 14:59:04,817 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypted report [[ <report><version>1000</version><encryption>0</encryption><key></key><os_type>WINDOWS</os_type><osversion>1.2.1.6.1.1</osversion><build_number>7600</build_number><architecture>9</architecture><user_name>[device-filter-AC]</user_name><agent>x.y.z.d-todo</agent><sys_name>ADMIN-KOMPUTER</sys_name><sys_user>admin</sys_user><sys_domain>n/a</sys_domain><sys_user_domain>admin-Komputer</sys_user_domain><av><av_vendor_name>Microsoft Corp.</av_vendor_name><av_prod_name>Windows Defender</av_prod_name><av_prod_version>6.1.7600.16385</av_prod_version><av_def_version>1.141.3676.0</av_def_version><av_def_date>01/11/2013</av_def_date><av_prod_features>AS</av_prod_features></av><package><id>10</id><status>1</status><check><chk_id>hd_loc_bitlocker_specific_1</chk_id>1 </check><check><chk_id>hd_inst_BitLockerDriveEncryption_6_x</chk_id><chk_status>1></check></package></report> ]]

La estación se marca como conforme e ISE envía CoA:

2015-11-14 14:59:04,823 INFO [portal-http-service28][] cisco.cpm.posture.runtime.PostureManager -:cisco:c0a801010001700056473ebe:::- Posture state is compliant for endpoint with mac 08-00-27-81-50-86

2015-11-14 14:59:06,825 DEBUG [pool-5399-thread-1][] cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a801010000f0005647358b:::- Posture CoA is triggered for endpoint [08-00-27-81-50-86] with session [c0a801010001700056473ebe

Además, ISE envía la configuración final:

2015-11-14 14:59:04,827 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Sending response to endpoint 08-00-27-81-50-86 http response [[ <!--X-Perfigo-DM-Error=0--><!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0--><!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0--><!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey--><!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=--><!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter--><!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4--><!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:81:50:86--> ]]

Estos pasos también se pueden confirmar desde el lado del cliente (AnyConnect DART):

Date : 11/14/2015

Time : 14:58:41

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Scanning system ... ]

******************************************

Date : 11/14/2015

Time : 14:58:43

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Checking requirement 1 of 1. ]

******************************************

Date : 11/14/2015

Time : 14:58:46

Type : Warning

Source : acvpnui

Description : Function: CNacApiShim::PostureNotification

File: .\NacShim.cpp

Line: 461

Clearing Posture List.

Para que la sesión se realice correctamente, AnyConnect UI System Scan / Message History informa:

14:41:59 Searching for policy server.

14:42:03 Checking for product updates...

14:42:03 The AnyConnect Downloader is performing update checks...

14:42:04 Checking for profile updates...

14:42:04 Checking for product updates...

14:42:04 Checking for customization updates...

14:42:04 Performing any required updates...

14:42:04 The AnyConnect Downloader updates have been completed.

14:42:03 Update complete.

14:42:03 Scanning system ...

14:42:05 Checking requirement 1 of 1.

14:42:05 Updating network settings.

14:42:10 Compliant.

Errores

CSCux15941  - Cifrado de bitlocker de estado ISE 2.0 y AC4.2 con fallo de ubicación (char \ / no compatible)

- Cifrado de bitlocker de estado ISE 2.0 y AC4.2 con fallo de ubicación (char \ / no compatible)

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

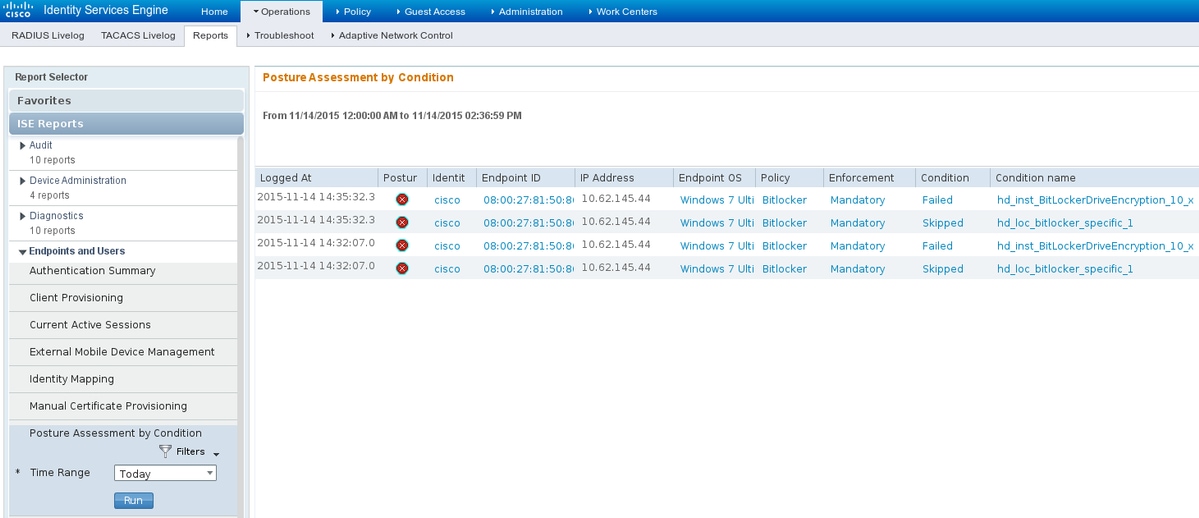

Si el terminal no cumple las normas, la interfaz de usuario de AnyConnect lo notifica (también se ejecuta la remediación configurada), como se muestra en la imagen.

ISE puede proporcionar los detalles de las condiciones de fallo, como se muestra en la imagen.

Lo mismo se puede comprobar desde los registros de CLI (ejemplos de los registros en la sección Verificar).

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

21-Nov-2015

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Michal GarcarzCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios