Introducción

Este documento describe cómo configurar la autenticación TACACS+ y la autorización de comandos en Cisco Adaptive Security Appliance (ASA) con Identity Service Engine (ISE) 2.0 y versiones posteriores. ISE utiliza el almacén de identidades locales para almacenar recursos como usuarios, grupos y terminales.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- El firewall ASA está completamente operativo

- Conectividad entre ASA e ISE

- El servidor ISE se ha iniciado

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Service Engine 2.0

- Software Cisco ASA versión 9.5(1)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Consulte Convenciones de Consejos TécnicosCisco para obtener más información sobre las convenciones del documento.

Configurar

El objetivo de la configuración es:

- Autenticar usuario ssh a través del Almacén de identidades interno

- Autorice al usuario ssh para que se ponga en el modo EXEC privilegiado después del login

- Verifique y envíe cada comando ejecutado a ISE para su verificación

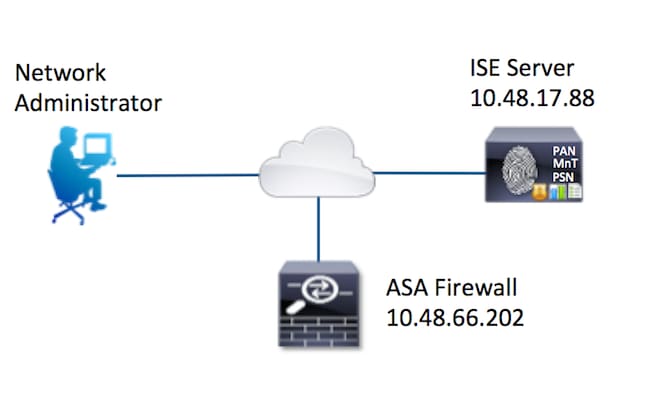

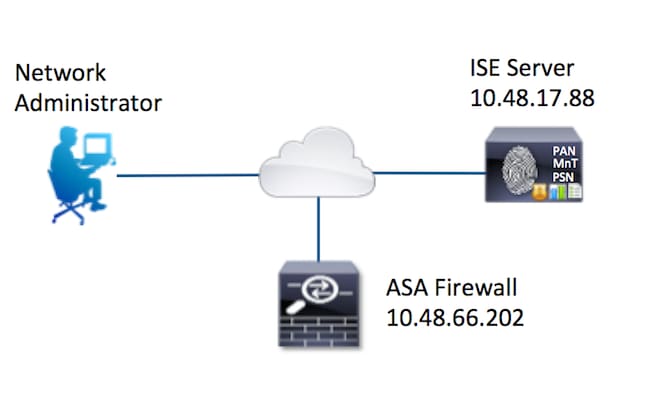

Diagrama de la red

Configuraciones

Configuración de ISE para autenticación y autorización

Se crean dos usuarios. El administrador de usuarios forma parte del grupo de identidad local Administradores de red en ISE. Este usuario dispone de todos los privilegios de CLI. El usuario user forma parte del grupo de identidad local Equipo de mantenimiento de red en ISE. Este usuario sólo puede ejecutar los comandos show y ping.

Agregar dispositivo de red

Vaya a Centros de trabajo > Administración de dispositivos > Recursos de red > Dispositivos de red. Haga clic en Add (Agregar). Proporcione el nombre, la dirección IP, seleccione la casilla de verificación Configuración de autenticación TACACS+ y proporcione la clave secreta compartida. Opcionalmente, se puede especificar el tipo/ubicación del dispositivo.

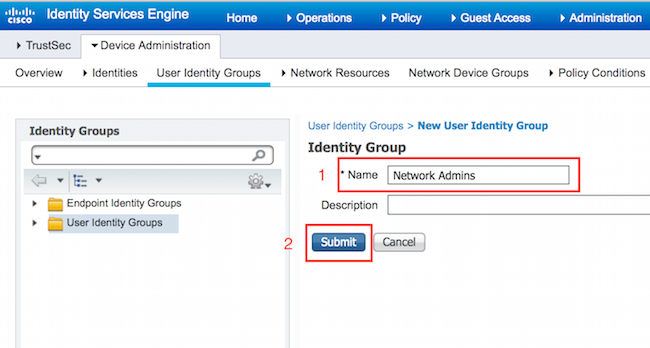

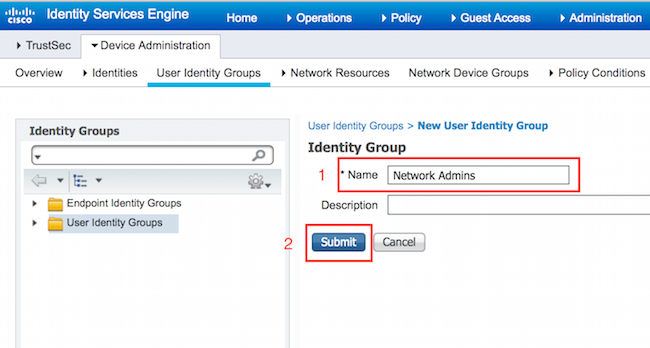

Configuración de grupos de identidades de usuario

Vaya a Centros de trabajo > Administración de dispositivos > Grupos de identidades de usuario. Haga clic en Add (Agregar). Proporcione un nombre y haga clic en Enviar.

Repita el mismo paso para configurar el grupo de identidad de usuario del equipo de mantenimiento de red.

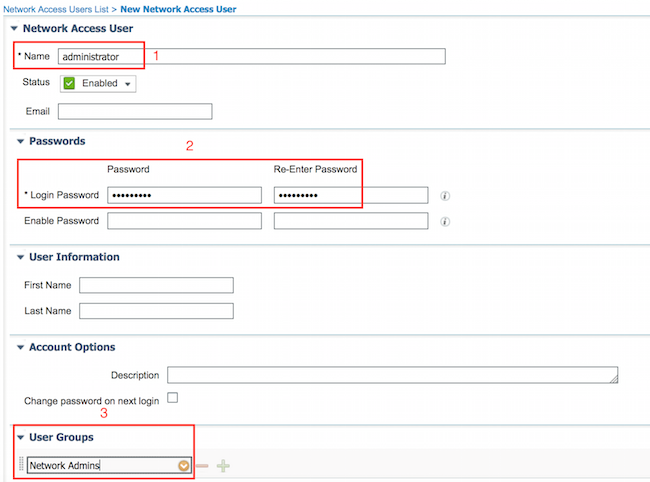

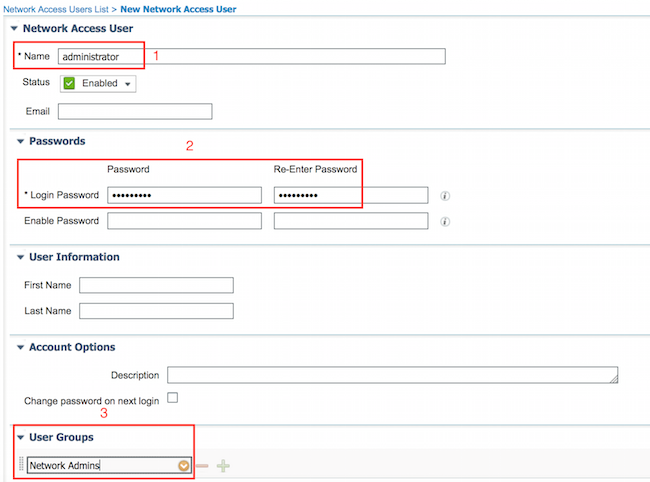

Configuración de usuarios

Vaya a Centros de trabajo > Administración de dispositivos > Identidades > Usuarios. Haga clic en Add (Agregar). Proporcione el nombre, la contraseña de inicio de sesión, especifique el grupo de usuarios y haga clic en Enviar.

Repita los pasos para configurar el usuario user y asignar el grupo de identidad de usuario del equipo de mantenimiento de red.

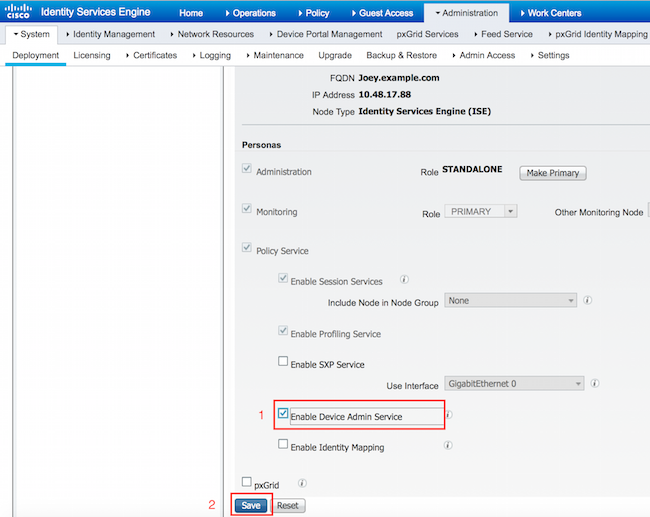

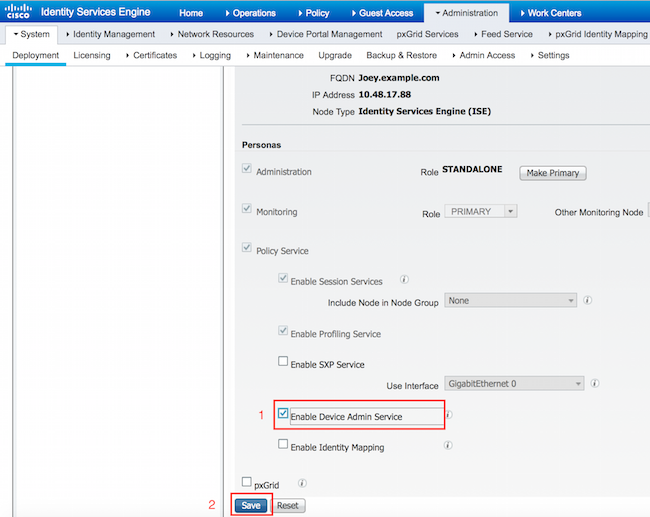

Habilitar servicio de administración de dispositivos

Vaya a Administration > System > Deployment. Seleccione el nodo necesario. Seleccione la casilla de verificación Enable Device Admin Service y haga clic en Save.

Nota: Para TACACS debe tener instalada una licencia independiente.

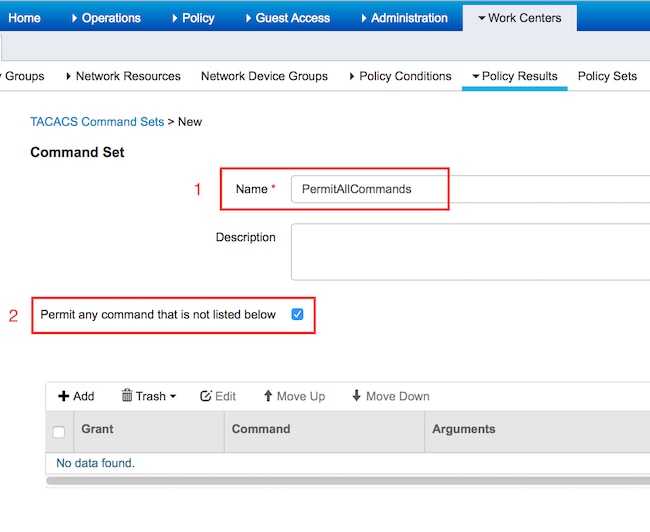

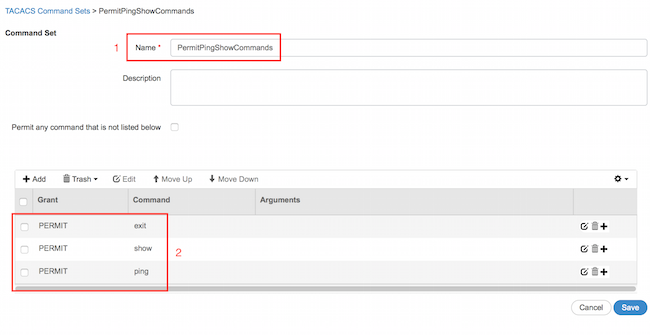

Configuración de Conjuntos de Comandos TACACS

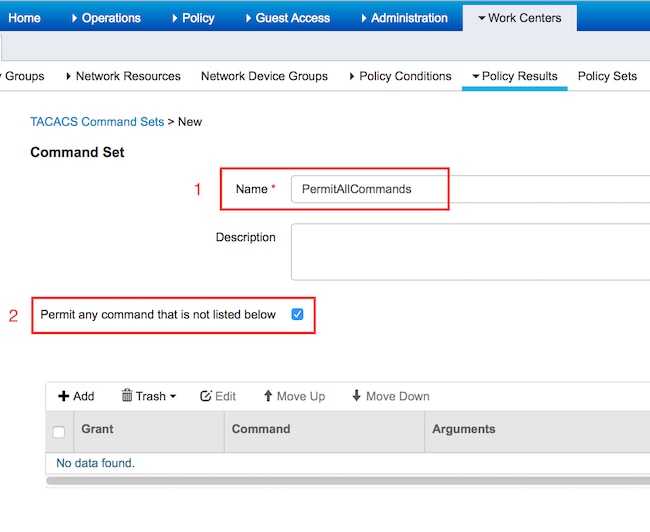

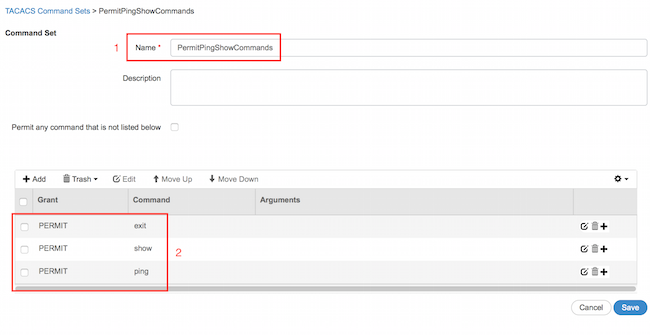

Se configuran dos conjuntos de comandos. First PermitAllCommands para el usuario administrator, que permite todos los comandos del dispositivo. Segundo PermitPingShowCommands para el usuario user que sólo permite comandos show y ping.

1. Vaya a Centros de trabajo > Administración de dispositivos > Resultados de políticas > Conjuntos de comandos TACACS. Haga clic en Add (Agregar). Proporcione la casilla de verificación Name PermitAllCommands, seleccione Permit any command that is not listed below y haga clic en Submit.

2. Vaya a Centros de trabajo > Administración de dispositivos > Resultados de política > Conjuntos de comandos TACACS. Haga clic en Add (Agregar). Proporcione el nombre PermitPingShowCommands, haga clic en los comandos Add y permit show, ping y exit. De forma predeterminada, si los argumentos se dejan en blanco, se incluyen todos los argumentos. Haga clic en Submit (Enviar).

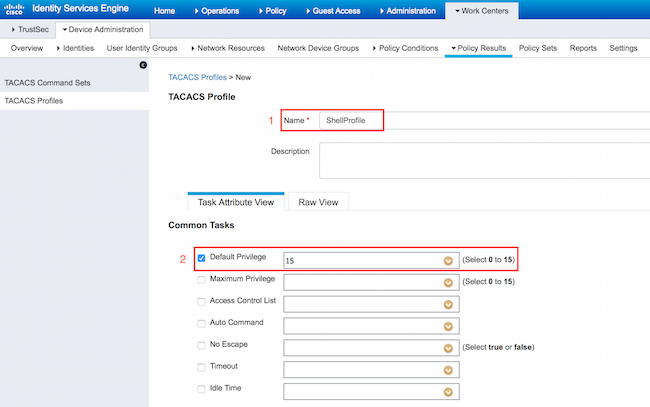

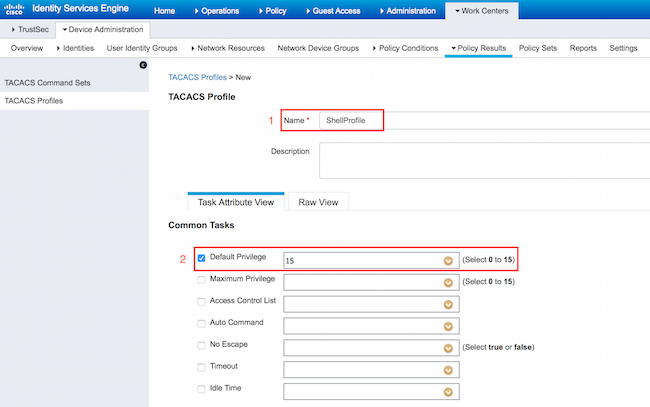

Configuración del perfil TACACS

Se configurará un único perfil TACACS. La aplicación real de los comandos se hará a través de conjuntos de comandos. Vaya a Centros de trabajo > Administración de dispositivos > Resultados de política > Perfiles TACACS. Haga clic en Add (Agregar). Proporcione Name ShellProfile, active la casilla de verificación Default Privilege e introduzca el valor de 15. Haga clic en Submit.

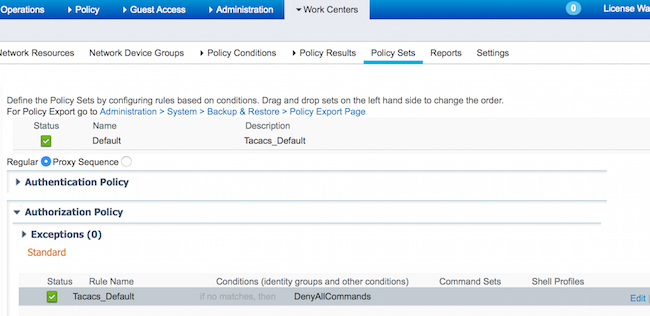

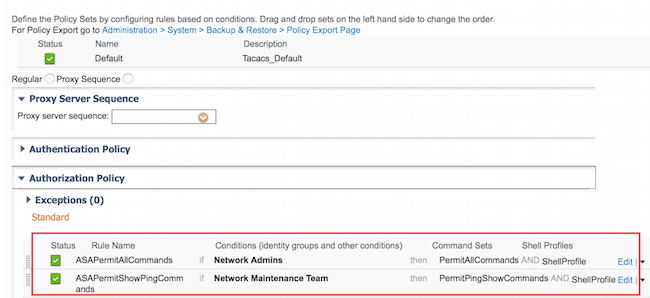

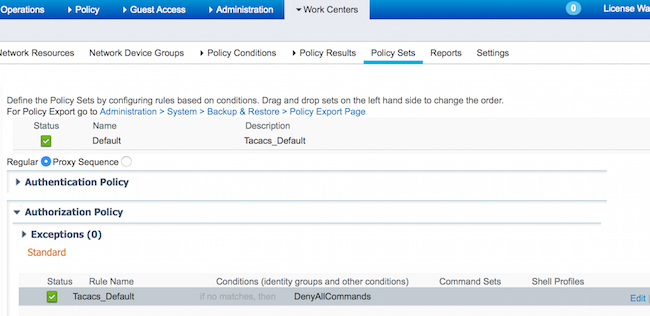

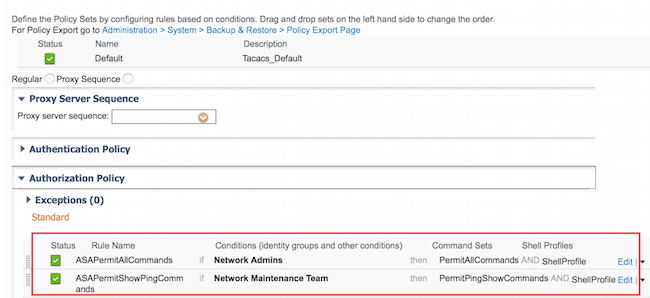

Configuración de la Política de Autorización TACACS

La directiva de autenticación de forma predeterminada señala a All_User_ID_Stores, que también incluye el almacén local, por lo que no se modifica.

Navegue hasta Centros de trabajo > Administración de dispositivos > Conjuntos de políticas > Predeterminado > Política de autorización > Editar > Insertar nueva regla arriba.

Se configuran dos reglas de autorización, la primera asigna el perfil TACACS ShellProfile y el comando Set PermitAllCommands en función de la pertenencia al grupo de identidad de usuario de Network Admins. La segunda regla asigna el perfil TACACS ShellProfile y el comando Set PermitPingShowCommands en función de la pertenencia al grupo de identidad de usuario del equipo de mantenimiento de red.

Configuración del firewall Cisco ASA para autenticación y autorización

1. Cree un usuario local con privilegios completos para el respaldo con el comando username como se muestra aquí

ciscoasa(config)# username cisco password cisco privilege 15

2. Defina el ISE del servidor TACACS, especifique la interfaz, la dirección IP del protocolo y la clave tacacs.

aaa-server ISE protocol tacacs+

aaa-server ISE (mgmt) host 10.48.17.88

key cisco

Nota: La clave del servidor debe coincidir con la definida anteriormente en el servidor ISE.

3. Pruebe la disponibilidad del servidor TACACS con el comando test aaa como se muestra.

ciscoasa# test aaa authentication ISE host 10.48.17.88 username administrator Krakow123

INFO: Attempting Authentication test to IP address <10.48.17.88> (timeout: 12 seconds)

INFO: Authentication Successful

El resultado del comando anterior muestra que el servidor TACACS es accesible y que el usuario se ha autenticado correctamente.

4. Configure la autenticación para ssh, la autorización exec y las autorizaciones de comando como se muestra a continuación. Con aaa authorization exec authentication-server auto-enable se le colocará en el modo EXEC privilegiado automáticamente.

aaa authentication ssh console ISE

aaa authorization command ISE

aaa authorization exec authentication-server auto-enable

Nota: Con los comandos anteriores, la autenticación se realiza en ISE, el usuario se coloca directamente en el modo de privilegio y tiene lugar la autorización de comandos.

5. Permitir shh en la interfaz de administración.

ssh 0.0.0.0 0.0.0.0 mgmt

Verificación

Verificación de firewall Cisco ASA

1. Ssh al firewall ASA como administrador que pertenece al grupo de identidad de usuario de acceso completo. El grupo Network Admins está asignado al conjunto de comandos ShellProfile y PermitAllCommands en ISE. Intente ejecutar cualquier comando para garantizar el acceso completo.

EKORNEYC-M-K04E:~ ekorneyc$ ssh administrator@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)# crypto ikev1 policy 10

ciscoasa(config-ikev1-policy)# encryption aes

ciscoasa(config-ikev1-policy)# exit

ciscoasa(config)# exit

ciscoasa#

2. Ssh al firewall ASA como usuario que pertenece al grupo de identidad de usuario de acceso limitado. El grupo de mantenimiento de red se asigna al conjunto de comandos ShellProfile y PermitPingShowCommands en ISE. Intente ejecutar cualquier comando para asegurarse de que sólo se puedan ejecutar los comandos show y ping.

EKORNEYC-M-K04E:~ ekorneyc$ ssh user@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# show version | include Software

Cisco Adaptive Security Appliance Software Version 9.5(1)

ciscoasa# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/24/30 ms

ciscoasa# configure terminal

Command authorization failed

ciscoasa# traceroute 8.8.8.8

Command authorization failed

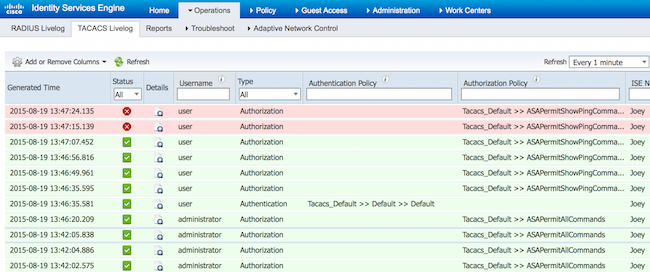

Verificación de ISE 2.0

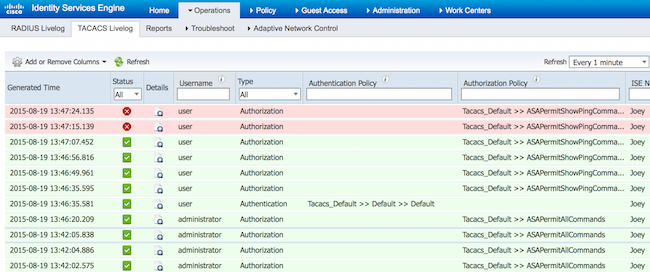

1. Vaya a Operaciones > Livellog TACACS. Asegúrese de que se vean los intentos realizados anteriormente.

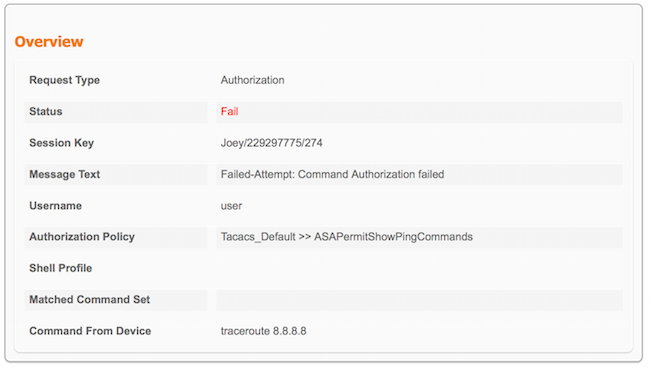

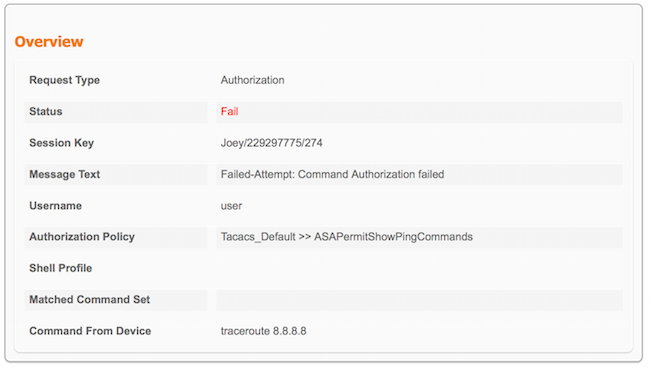

2. Haga clic en los detalles de uno de los informes rojos, comando fallido ejecutado anteriormente se puede ver.

Troubleshoot

Error: Fallo-Intento: Error de autorización de comando

Compruebe los atributos SelectedCommandSet para comprobar que la directiva de autorización ha seleccionado los conjuntos de comandos esperados

Información Relacionada

Soporte Técnico y Documentación - Cisco Systems

Notas de la versión de ISE 2.0

Guía de instalación de hardware de ISE 2.0

Guía de actualización a ISE 2.0

Guía de la herramienta de migración de ACS a ISE

Guía de integración de Active Directory de ISE 2.0

Guía del administrador del motor ISE 2.0

Comentarios

Comentarios