Configuración del estado de ISE versión 1.4 con Microsoft WSUS

Contenido

Introducción

Este documento describe cómo configurar la funcionalidad de estado de Cisco Identity Services Engine (ISE) cuando se integra con Microsoft Windows Server Update Services (WSUS).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Implementaciones, autenticación y autorización de Cisco ISE

- Conocimientos básicos sobre el funcionamiento de ISE y Cisco AnyConnect Posture Agent

- Configuración del Cisco Adaptive Security Appliance (ASA)

- Conocimiento básico de VPN y 802.1x

- Configuración de Microsoft WSUS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Microsoft Windows versión 7

- Microsoft Windows versión 2012 con WSUS versión 6.3

- Cisco ASA versiones 9.3.1 y posteriores

- Software Cisco ISE versiones 1.3 y posteriores

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

En esta sección se describe cómo configurar ISE y los elementos de red relacionados.

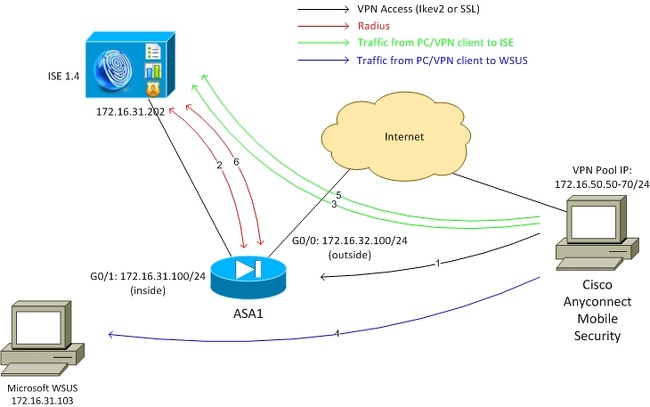

Diagrama de la red

Esta es la topología que se utiliza para los ejemplos a lo largo de este documento:

Este es el flujo de tráfico, como se ilustra en el diagrama de red:

- El usuario remoto se conecta a través de Cisco AnyConnect para obtener acceso VPN al ASA. Puede tratarse de cualquier tipo de acceso unificado, como una sesión con cable de omisión de autenticación 802.1x/MAC (MAB) que finaliza en el switch o una sesión inalámbrica que finaliza en el controlador de LAN inalámbrica (WLC).

- Como parte del proceso de autenticación, ISE confirma que el estado de la estación final no es igual a conforme (regla de autorización ASA-VPN_quarantine) y que los atributos de redirección se devuelven en el mensaje Radius Access-Accept. Como resultado, ASA redirige todo el tráfico HTTP a ISE.

- El usuario abre un navegador web e introduce cualquier dirección. Después de la redirección a ISE, el módulo de estado de Cisco AnyConnect 4 se instala en la estación. A continuación, el módulo de estado descarga las políticas de ISE (requisito para WSUS).

- El módulo de estado busca Microsoft WSUS y realiza la corrección.

- Tras la corrección correcta, el módulo de estado envía un informe a ISE.

- ISE emite un cambio de autorización (CoA) Radius que proporciona acceso completo a la red a un usuario de VPN compatible (regla de autorización Compliance).

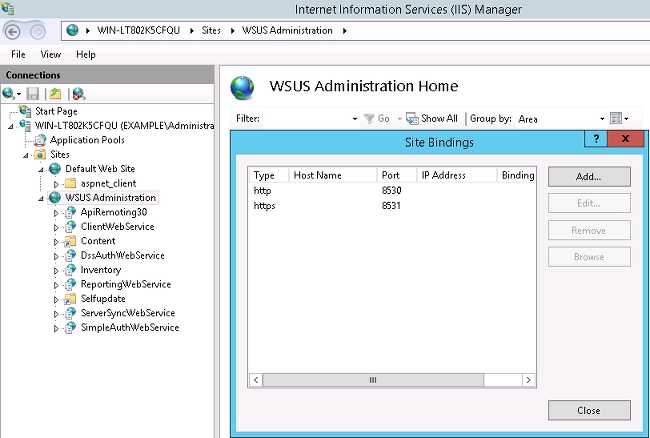

Microsoft WSUS

El servicio WSUS se implementa a través del puerto TCP estándar 8530. Es importante recordar que, para la remediación, también se utilizan otros puertos. Esta es la razón por la que es seguro agregar la dirección IP de WSUS a la lista de control de acceso (ACL) de redirección en ASA (descrita más adelante en este documento).

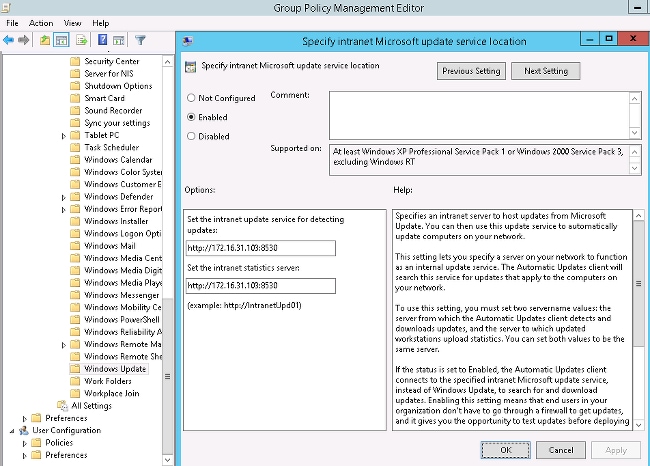

La directiva de grupo para el dominio está configurada para las actualizaciones de Microsoft Windows y señala al servidor WSUS local:

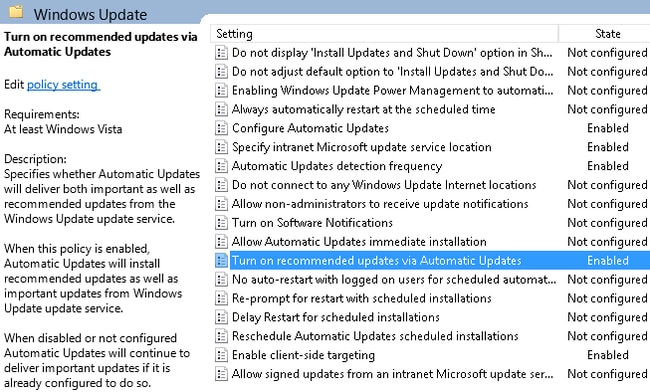

Estas son las actualizaciones recomendadas que están habilitadas para las políticas granulares que se basan en diferentes niveles de gravedad:

La orientación al cliente permite una flexibilidad mucho mayor. ISE puede utilizar directivas de estado basadas en los distintos contenedores de equipos de Microsoft Active Directory (AD). El WSUS puede aprobar actualizaciones basadas en esta pertenencia.

ASA

Se emplea el acceso VPN a nivel simple de capa de conexión segura (SSL) para el usuario remoto (cuyos detalles están fuera del alcance de este documento).

Aquí hay un ejemplo de configuración:

interface GigabitEthernet0/0

nameif outside

security-level 10

ip address 172.16.32.100 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.31.100 255.255.255.0

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy POLICY internal

group-policy POLICY attributes

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

tunnel-group SSLVPN type remote-access

tunnel-group SSLVPN general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

ip local pool POOL-VPN 172.16.50.50-172.16.50.60 mask 255.255.255.0

Es importante configurar una lista de acceso en el ASA, que se utiliza para determinar el tráfico que debe redirigirse al ISE (para los usuarios que aún no cumplen con la normativa):

access-list Posture-redirect extended deny udp any any eq domain

access-list Posture-redirect extended deny ip any host 172.16.31.103

access-list Posture-redirect extended deny ip any host 172.16.31.202

access-list Posture-redirect extended deny icmp any any

access-list Posture-redirect extended permit tcp any any eq www

Solo se permite el tráfico del sistema de nombres de dominio (DNS), ISE, WSUS y el protocolo de mensajes de control de Internet (ICMP) para los usuarios que no cumplen las normas. El resto del tráfico (HTTP) se redirige al ISE para el aprovisionamiento de AnyConnect 4, que es el responsable del estado y la remediación.

ISE

Corrección de estado para WSUS

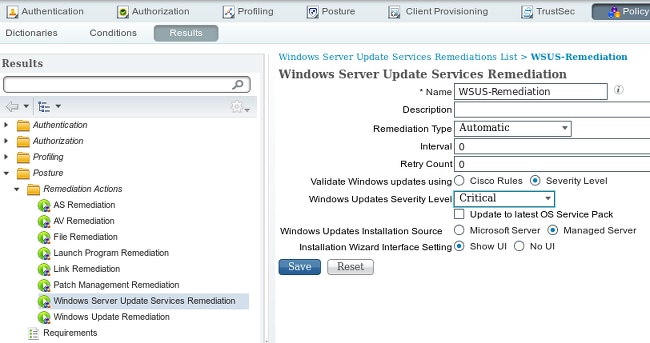

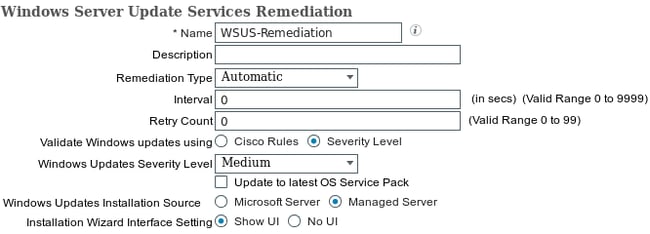

Complete estos pasos para configurar la remediación de estado para WSUS:

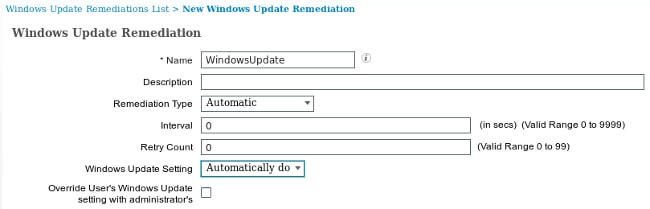

- Navegue hasta Directiva > Condiciones > Condición > Acciones de remediación > Remediación de Windows Server Update Services para crear una nueva regla.

- Compruebe que la configuración de Actualizaciones de Microsoft Windows está establecida en Nivel de gravedad. Esta parte es responsable de la detección si se inicia el proceso de remediación.

A continuación, el Agente de actualización de Microsoft Windows se conecta al WSUS y comprueba si hay alguna actualización Crítica para ese equipo que espere a la instalación:

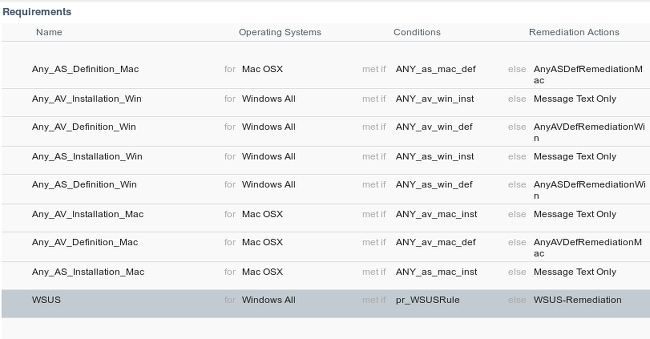

Requisito de estado para WSUS

Navegue hasta Política > Condiciones > Postura > Requisitos para crear una nueva regla. La regla utiliza una condición ficticia denominada pr_WSUSRule, lo que significa que se entra en contacto con el WSUS para comprobar la condición cuando es necesaria la remediación (actualizaciones críticas).

Una vez que se cumple esta condición, el WSUS instala las actualizaciones que se han configurado para ese PC. Estos pueden incluir cualquier tipo de actualización, así como aquellas con niveles de gravedad más bajos:

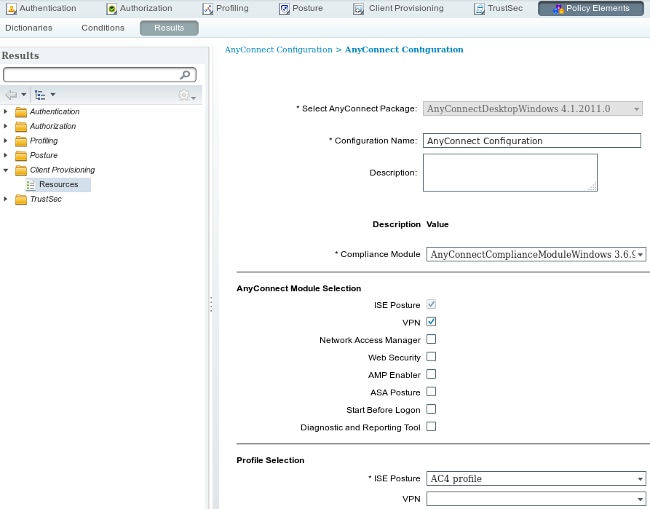

Perfil de AnyConnect

Configure el perfil del módulo de estado, junto con el perfil de AnyConnect 4 (como se describe en el Ejemplo de Configuración de AnyConnect 4.0 Integration with ISE Version 1.3):

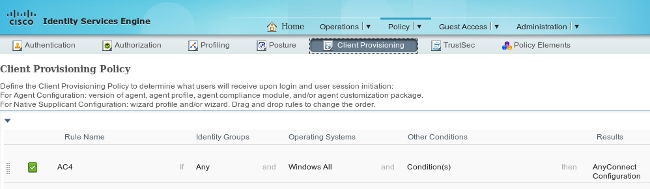

Reglas de aprovisionamiento de clientes

Una vez que el perfil de AnyConnect está listo, se puede hacer referencia a él desde la política de aprovisionamiento de clientes:

Toda la aplicación, junto con la configuración, se instala en el terminal, que se redirige a la página del portal de aprovisionamiento de clientes. AnyConnect 4 se puede actualizar e instalar un módulo (estado) adicional.

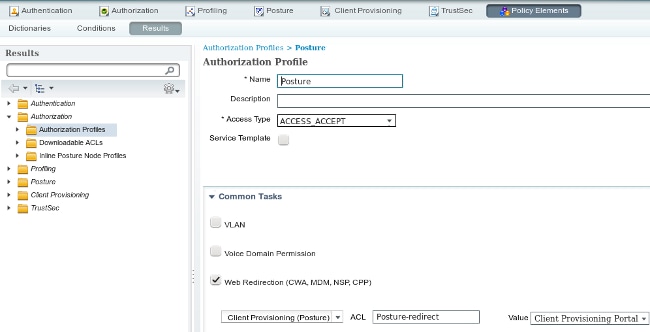

Perfiles de autorización

Cree un perfil de autorización para redirigir al perfil de aprovisionamiento de clientes:

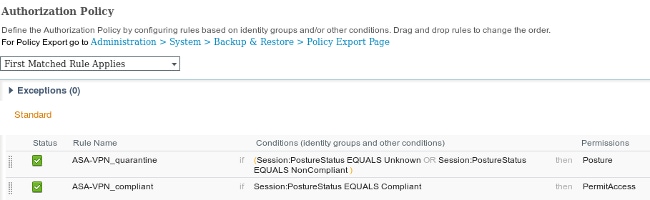

Reglas de autorización

Esta imagen muestra las reglas de autorización:

Por primera vez, se utiliza la regla ASA-VPN_quarantine. Como resultado, se devuelve el perfil de autorización Posture y el terminal se redirige al portal de aprovisionamiento de clientes para el aprovisionamiento de AnyConnect 4 (con módulo de estado).

Una vez cumplida la normativa, se utiliza la regla ASA-VPN_compliance y se permite el acceso completo a la red.

Verificación

Esta sección proporciona información que puede utilizar para verificar que su configuración funcione correctamente.

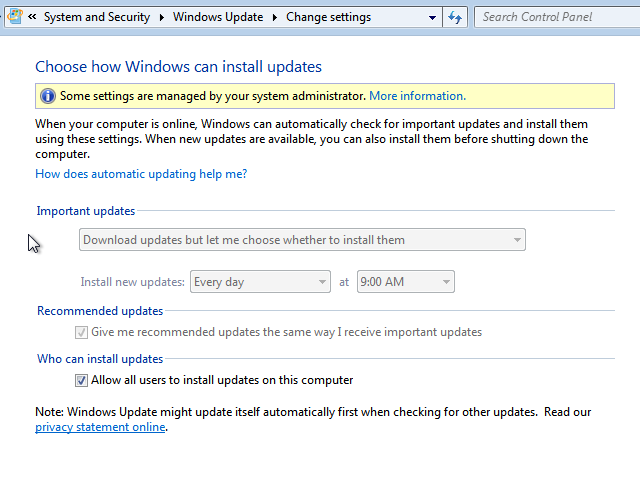

PC con directivas GPO actualizadas

Las directivas de dominio con la configuración de WSUS deben enviarse después de que el equipo inicie sesión en el dominio. Esto puede ocurrir antes de que se establezca la sesión VPN (fuera de banda) o después de que se utilice la funcionalidad Start Before Logon (también se puede utilizar para el acceso por cable/inalámbrico 802.1x).

Una vez que el cliente de Microsoft Windows tiene la configuración correcta, esto se puede reflejar en la configuración de Windows Update:

Si es necesario, se puede utilizar una actualización de un objeto de directiva de grupo (GPO) y la detección de servidor del Agente de Microsoft Windows Update:

C:\Users\Administrator>gpupdate /force

Updating Policy...

User Policy update has completed successfully.

Computer Policy update has completed successfully.

C:\Users\Administrator>wuauclt.exe /detectnow

C:\Users\Administrator>

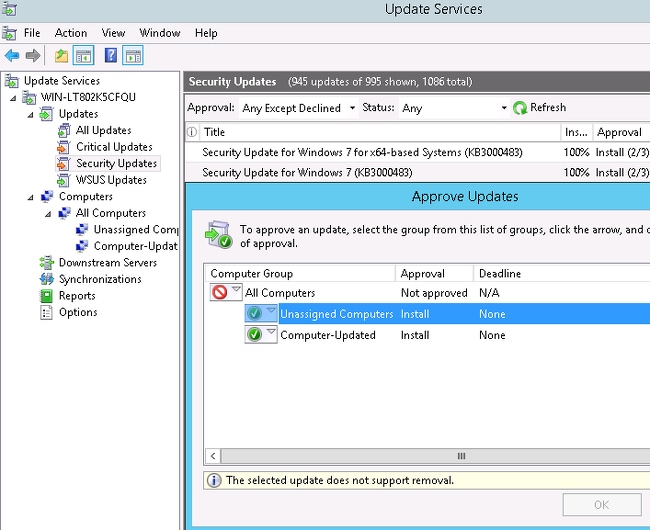

Aprobar una actualización crítica en el WSUS

El proceso de aprobación puede beneficiarse de la orientación al sitio del cliente:

Reenvíe el informe con wuauclt si es necesario.

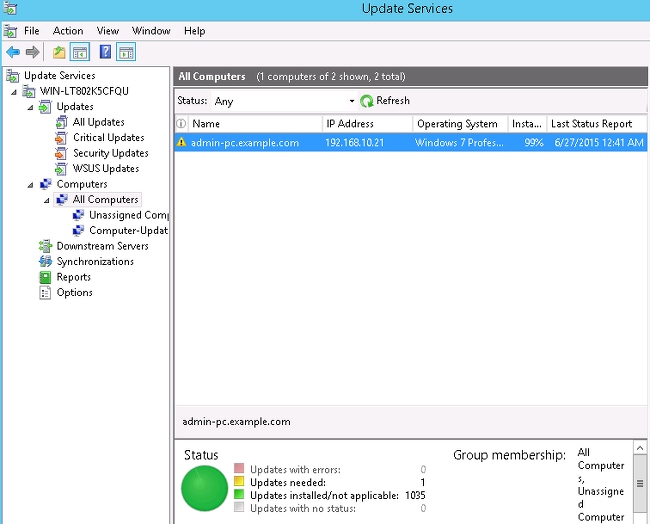

Compruebe el estado del PC en el WSUS

Esta imagen muestra cómo comprobar el estado del PC en el WSUS:

Se debe instalar una actualización para la siguiente actualización con el WSUS.

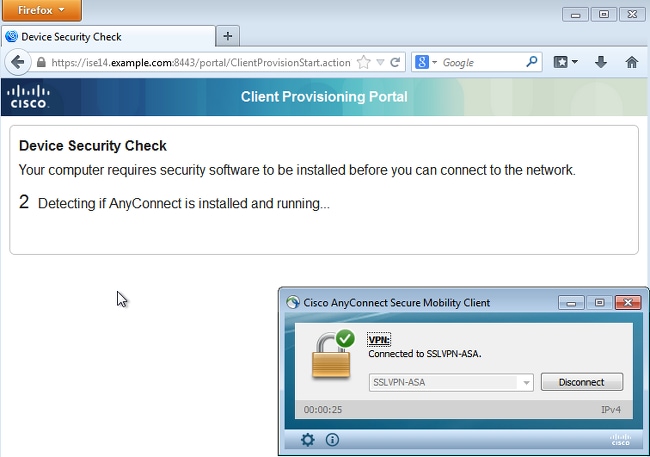

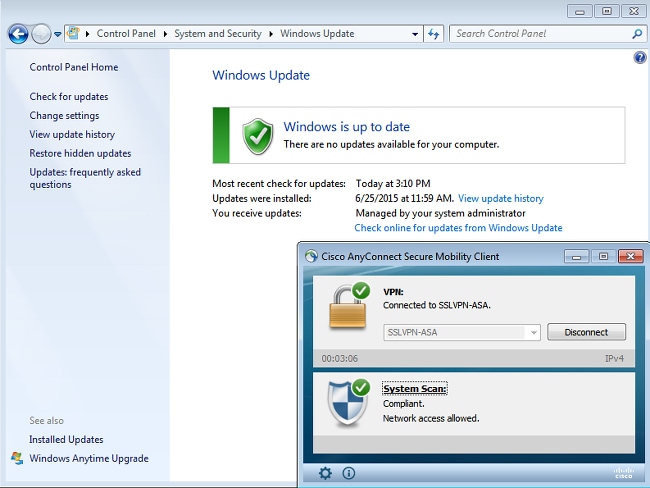

Sesión VPN establecida

Una vez establecida la sesión VPN, se utiliza la regla de autorización de ISE , que devuelve el perfil de autorización Posture. Como resultado, el tráfico HTTP del terminal se redirige al aprovisionamiento del módulo de estado y actualización de AnyConnect 4:

En este momento, el estado de la sesión en ASA indica un acceso limitado con la redirección del tráfico HTTP a ISE:

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 69

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

<...some output omitted for clarity...>

ISE Posture:

Redirect URL : https://ise14.example.com:8443/portal/gateway?sessionId=ac101f64000

45000556b6a3b&portal=283258a0-e96e-...

Redirect ACL : Posture-redirec

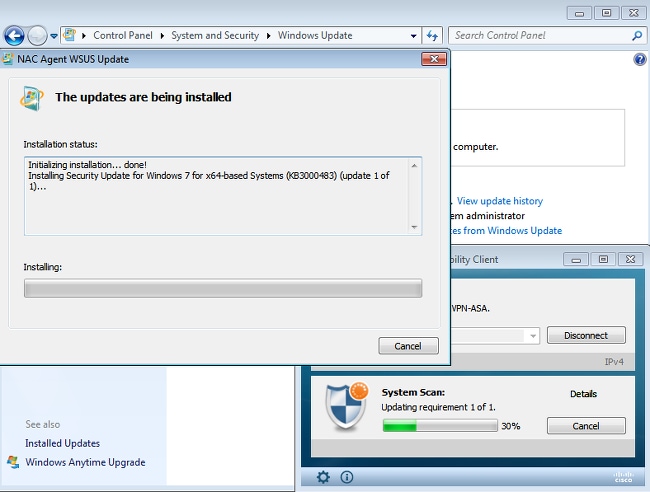

El módulo de estado recibe las políticas de ISE y realiza la remediación

El módulo de estado recibe las políticas de ISE. Las depuraciones de ise-psc.log muestran el requisito que se envía al módulo de estado:

2015-06-05 07:33:40,493 DEBUG [portal-http-service12][] cisco.cpm.posture.runtime.

PostureHandlerImpl -:cisco:ac101f6400037000556b40c1:::- NAC agent xml

<?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

WSUS

<version/>

<description>This endpoint has failed check for any AS installation</description>

<type>10</type>

<optional>0</optional>

42#1

<remediation_type>1</remediation_type>

<remediation_retry>0</remediation_retry>

<remediation_delay>0</remediation_delay>

<action>10</action>

<check>

pr_WSUSCheck

</check>

<criteria/>

</package>

</cleanmachines>

El módulo de estado activa automáticamente el Agente de actualización de Microsoft Windows para conectarse al WSUS y descargar las actualizaciones según lo configurado en las directivas de WSUS (todo automáticamente sin la intervención del usuario):

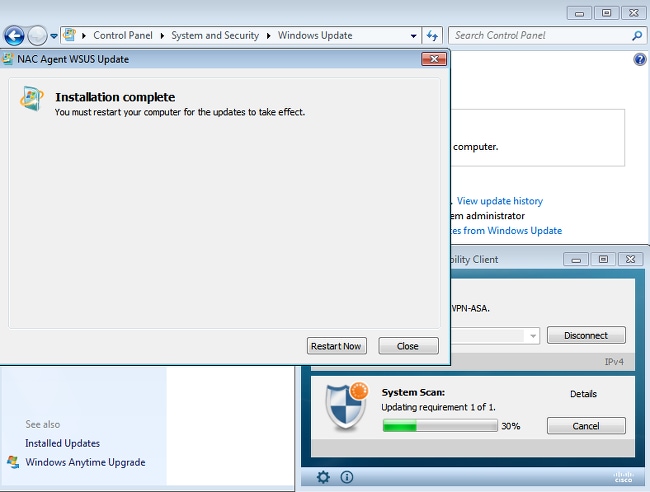

Acceso completo a la red

Verá esto después de que el módulo de estado de AnyConnect notifique que la estación cumple con los requisitos:

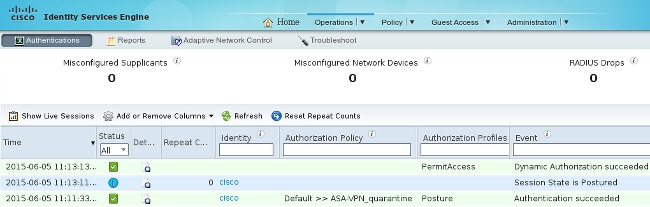

El informe se envía a ISE, que vuelve a evaluar la política y accede a la regla de autorización . Esto proporciona acceso completo a la red (a través de Radius CoA). Navegue hasta Operaciones > Autenticaciones para confirmar esto:

Los debugs (ise-psc.log) también confirman el estado de cumplimiento, el disparador CoA y la configuración final para el estado:

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureManager -:cisco:

ac101f6400039000556b4200:::- Posture report token for endpoint mac

08-00-27-DA-EF-AD is Healthy

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400039000556b4200:::- entering triggerPostureCoA for session

ac101f6400039000556b4200

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:ac

101f6400039000556b4200:::- Posture CoA is scheduled for session id

[ac101f6400039000556b4200]

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:

ac101f6400039000556b4200:::- DM_PKG report non-AUP:html = <!--X-Perfigo-DM-Error=0-->

<!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0-->

<!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0-->

<!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey-->

<!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=-->

<!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter-->

<!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4-->

<!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:DA:EF:AD-->

DEBUG [pool-183-thread-1][]cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400036000556b3f52:::- Posture CoA is triggered for endpoint [08-00-27-da-ef-ad]

with session [ac101f6400039000556b4200]

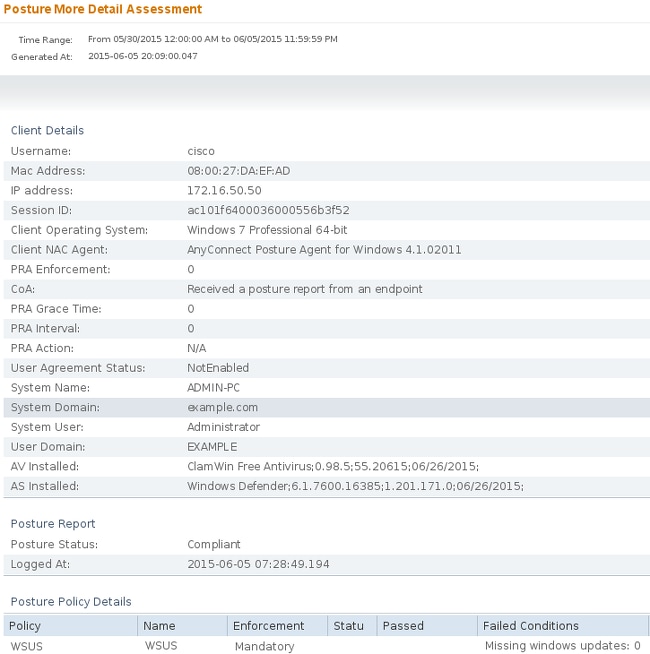

Además, el informe de evaluación detallada de la postura de ISE confirma que la estación cumple los siguientes requisitos:

Troubleshoot

Actualmente no hay información disponible para solucionar problemas de esta configuración.

Notas importantes

Esta sección proporciona información importante sobre la configuración que se describe en este documento.

Detalles de la opción para remediación de WSUS

Es importante diferenciar la condición de requisito de la remediación. AnyConnect activa el Agente de Microsoft Windows Update para comprobar la conformidad, según la configuración de Validar actualizaciones de Windows mediante corrección.

Para este ejemplo, se utiliza el Nivel de gravedad. Con la opción Crítico, el Agente de Microsoft Windows comprueba si hay actualizaciones críticas pendientes (no instaladas). Si los hay, se inicia la remediación.

El proceso de corrección podría instalar todas las actualizaciones críticas y menos importantes según la configuración de WSUS (actualizaciones aprobadas para el equipo específico).

Con la opción Validar actualizaciones de Windows establecida como Reglas de Cisco, las condiciones que se detallan en el requisito deciden si la estación es compatible.

Servicio de Windows Update

Para las implementaciones sin un servidor WSUS, existe otro tipo de corrección que se puede utilizar denominado corrección de Windows Update:

Este tipo de corrección permite controlar la configuración de Microsoft Windows Update y realizar actualizaciones inmediatas. Una condición típica que se utiliza con este tipo de corrección es pc_AutoUpdateCheck. Esto le permite comprobar si la configuración de Microsoft Windows Update está habilitada en el extremo. Si no es así, puede activarla y realizar la actualización.

Integración de SCCM

Una nueva función para la versión 1.4 de ISE denominada administración de parches permite la integración con muchos proveedores de terceros. Según el proveedor, hay disponibles varias opciones tanto para las condiciones como para las soluciones.

Para Microsoft, se admiten tanto el servidor de administración del sistema (SMS) como el Administrador de configuración de System Center (SCCM).

Información Relacionada

- Servicios de estado en la Guía de configuración de Cisco ISE

- Guía del administrador de Cisco Identity Services Engine, versión 1.4

- Guía del administrador de Cisco Identity Services Engine, versión 1.3

- Implementar Windows Server Update Services en su organización

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Aug-2015

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios