Ejemplo de Configuración de Publicación de Listas de Revocación de Certificados para ISE en un Servidor CA de Microsoft

Contenido

Introducción

Este documento describe la configuración de un servidor de la Autoridad de certificados (CA) de Microsoft que ejecuta Servicios de Internet Information Server (IIS) para publicar actualizaciones de la Lista de revocación de certificados (CRL). También se explica cómo configurar Cisco Identity Services Engine (ISE) (versiones 1.1 y posteriores) para recuperar las actualizaciones para su uso en la validación de certificados. ISE se puede configurar para recuperar CRL para los distintos certificados raíz de CA que utiliza en la validación de certificados.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco Identity Services Engine versión 1.1.2.145

-

Microsoft Windows® Server® 2008 R2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Utilice la herramienta Command Lookup (sólo para clientes registrados) para obtener más información sobre los comandos utilizados en esta sección.

Configuraciones

En este documento, se utilizan estas configuraciones:

-

Sección 1. Creación y configuración de una carpeta en la CA para alojar los archivos CRL

-

Sección 2. Crear un sitio en IIS para exponer el nuevo punto de distribución CRL

-

Sección 3. Configurar Microsoft CA Server para publicar archivos CRL en el punto de distribución

-

Sección 4. Compruebe que el archivo CRL existe y que es accesible a través de IIS

-

Sección 5. Configuración de ISE para utilizar el nuevo punto de distribución de CRL

Sección 1. Creación y configuración de una carpeta en la CA para alojar los archivos CRL

La primera tarea consiste en configurar una ubicación en el servidor de la CA para almacenar los archivos CRL. De forma predeterminada, el servidor de la CA de Microsoft publica los archivos en C:\Windows\system32\CertSrv\CertEnroll\ . En lugar de utilizar esta carpeta del sistema, cree una nueva carpeta para los archivos.

-

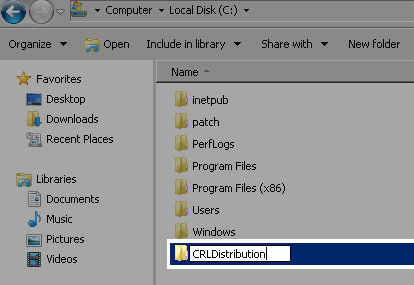

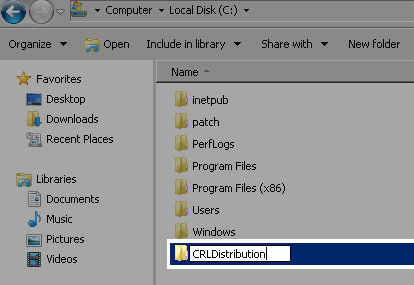

En el servidor IIS, elija una ubicación en el sistema de archivos y cree una nueva carpeta. En este ejemplo, se crea la carpeta C:\CRLDistribution.

-

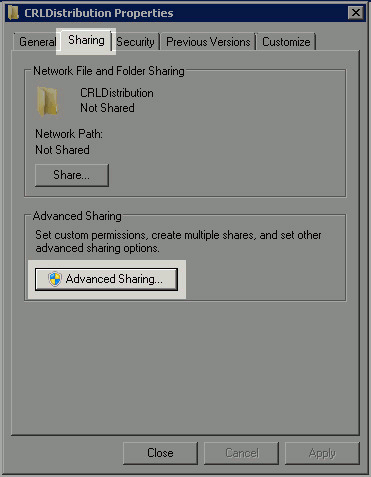

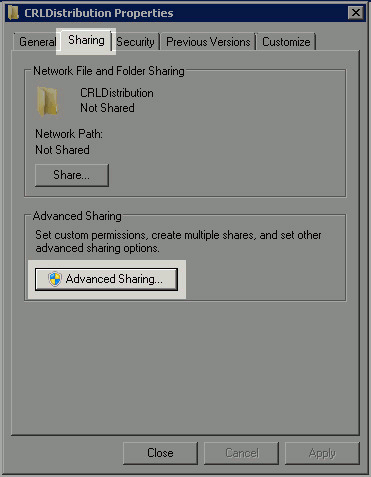

Para que la CA escriba los archivos CRL en la nueva carpeta, debe estar habilitado el uso compartido. Haga clic con el botón secundario en la nueva carpeta, elija Propiedades, haga clic en la ficha Compartir y, a continuación, haga clic en Compartir avanzado.

-

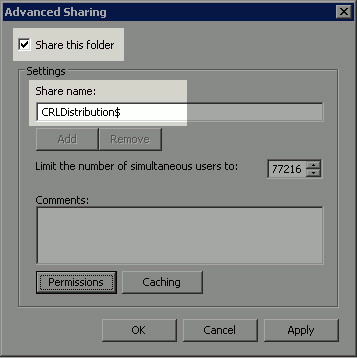

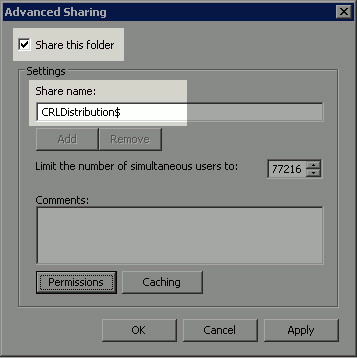

Para compartir la carpeta, active la casilla de verificación Compartir esta carpeta y, a continuación, agregue un signo de dólar ($) al final del nombre del recurso compartido en el campo Nombre del recurso compartido para ocultar el recurso compartido.

-

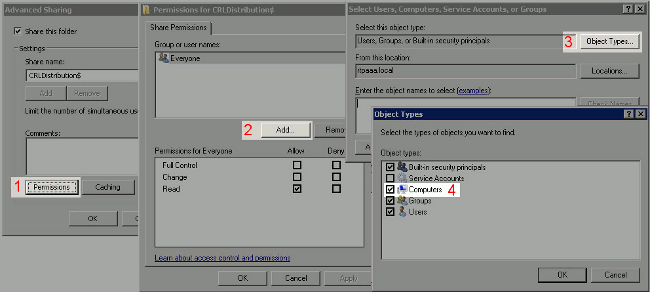

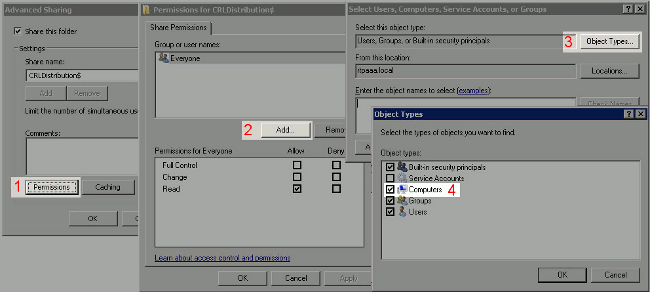

Haga clic en Permisos (1), haga clic en Agregar (2), haga clic en Tipos de objeto (3) y active la casilla de verificación Equipos (4).

-

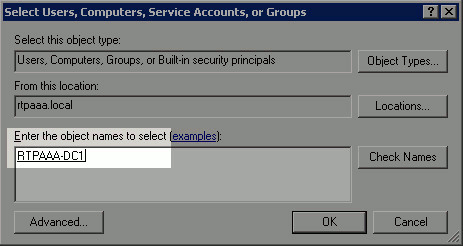

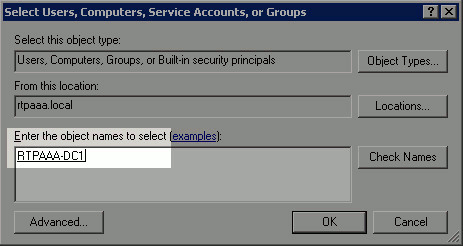

Para volver a la ventana Seleccionar usuarios, equipos, cuentas de servicio o grupos, haga clic en Aceptar. En el campo Escriba los nombres de objeto que desea seleccionar, escriba el nombre de equipo del servidor de la CA y haga clic en Comprobar nombres. Si el nombre introducido es válido, se actualiza y aparece subrayado. Click OK.

-

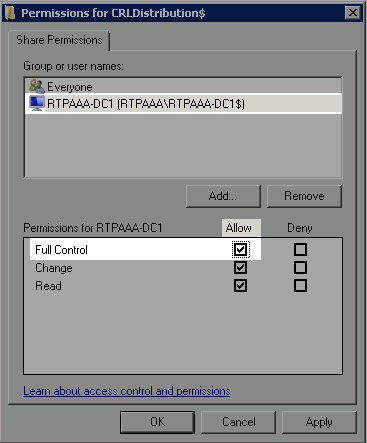

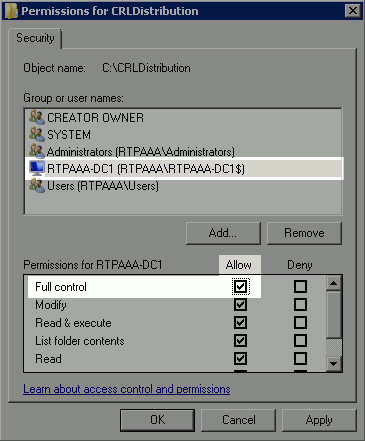

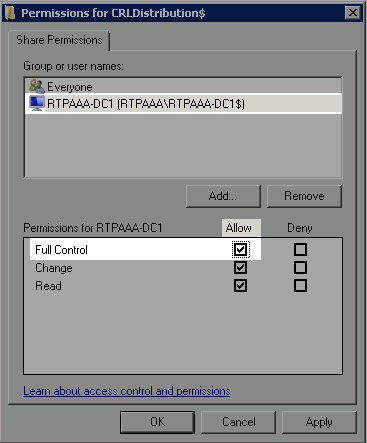

En el campo Nombres de grupos o usuarios, elija el equipo de la CA. Marque Allow for Full Control para otorgar acceso completo a la CA. Click OK. Vuelva a hacer clic en Aceptar para cerrar la ventana Uso compartido avanzado y volver a la ventana Propiedades.

-

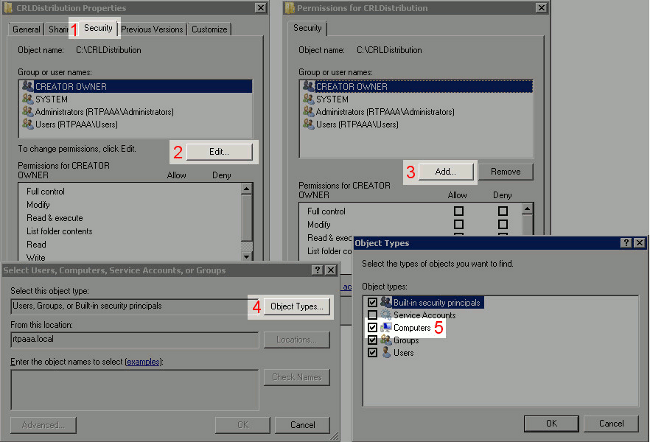

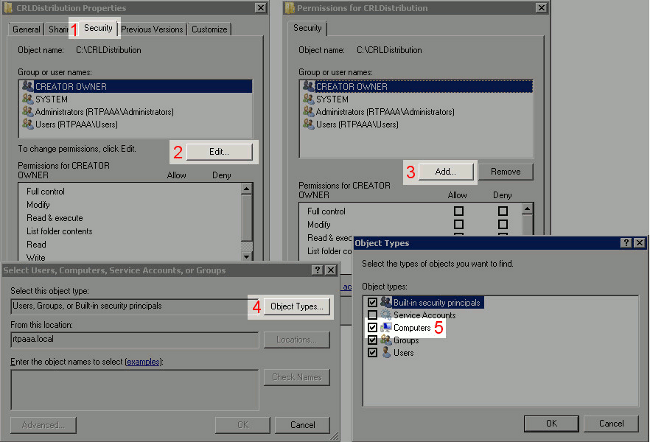

Para permitir que la CA escriba los archivos CRL en la nueva carpeta, configure los permisos de seguridad adecuados. Haga clic en la ficha Seguridad (1), haga clic en Editar (2), haga clic en Agregar (3), haga clic en Tipos de objeto (4) y active la casilla de verificación Equipos (5).

-

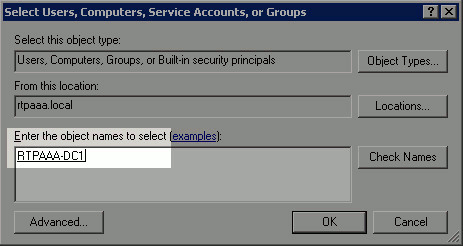

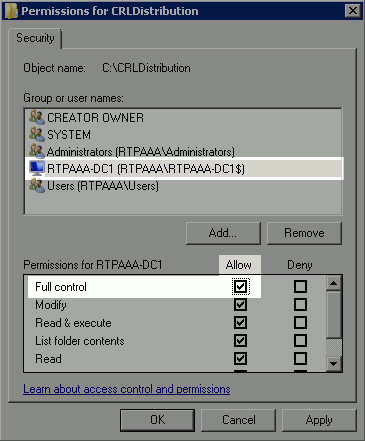

En el campo Escriba los nombres de objeto que desea seleccionar, escriba el nombre de equipo del servidor de la CA y haga clic en Comprobar nombres. Si el nombre introducido es válido, se actualiza y aparece subrayado. Click OK.

-

Elija el equipo de la CA en el campo Nombres de grupos o usuarios y, a continuación, active Permitir control total para conceder acceso completo a la CA. Haga clic en Aceptar y, a continuación, haga clic en Cerrar para completar la tarea.

Sección 2. Crear un sitio en IIS para exponer el nuevo punto de distribución CRL

Para que ISE tenga acceso a los archivos CRL, haga que el directorio que contiene los archivos CRL sea accesible a través de IIS.

-

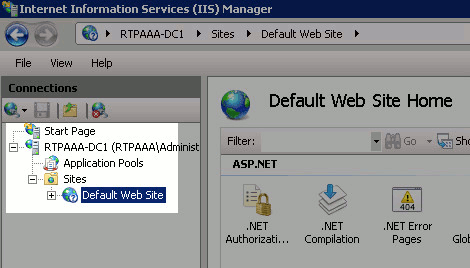

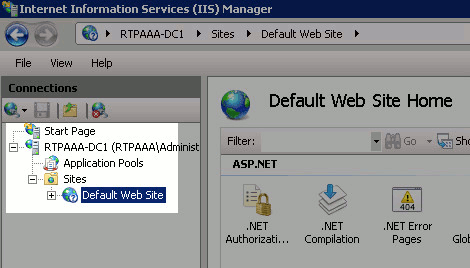

En la barra de tareas del servidor IIS, haga clic en Inicio. Elija Herramientas administrativas > Administrador de Internet Information Services (IIS).

-

En el panel izquierdo (denominado árbol de la consola), expanda el nombre del servidor IIS y, a continuación, expanda Sitios.

-

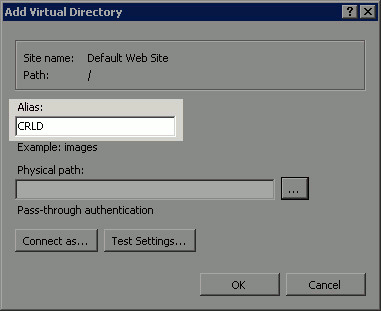

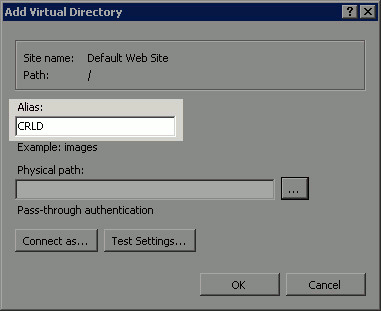

Haga clic con el botón derecho del mouse en Default Web Site y elija Add Virtual Directory.

-

En el campo Alias, introduzca un nombre de dirección para el punto de distribución de CRL. En este ejemplo, se ingresa CRLD.

-

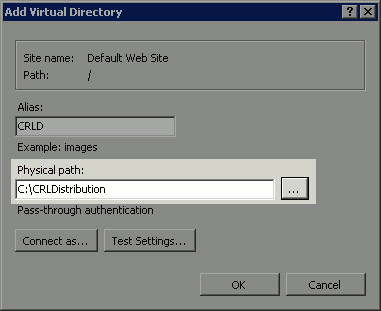

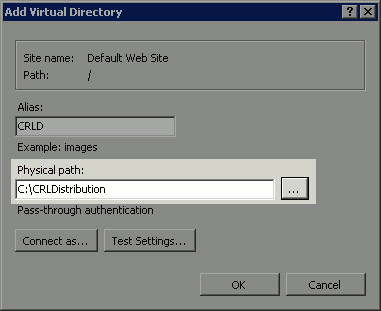

Haga clic en los puntos suspensivos (. . .) a la derecha del campo Ruta física y busque la carpeta creada en la sección 1. Seleccione la carpeta y haga clic en Aceptar. Haga clic en Aceptar para cerrar la ventana Agregar directorio virtual.

-

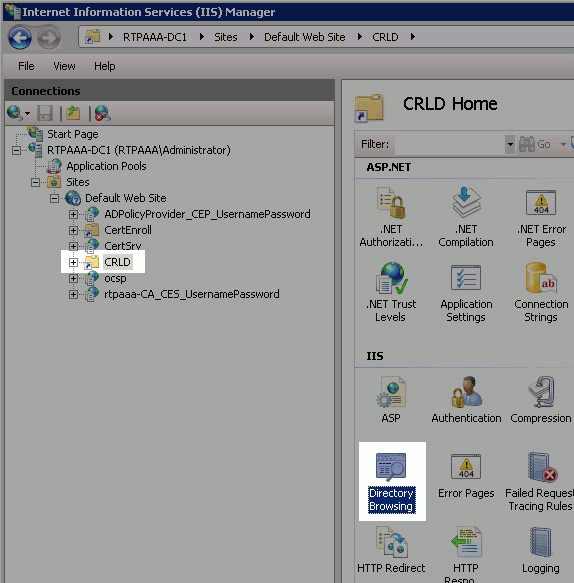

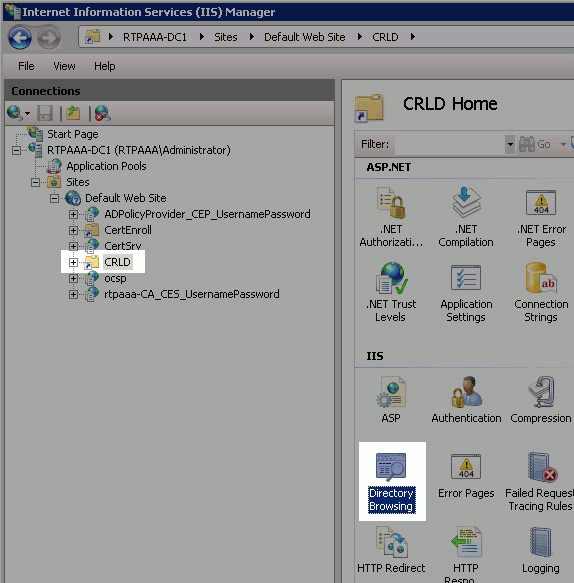

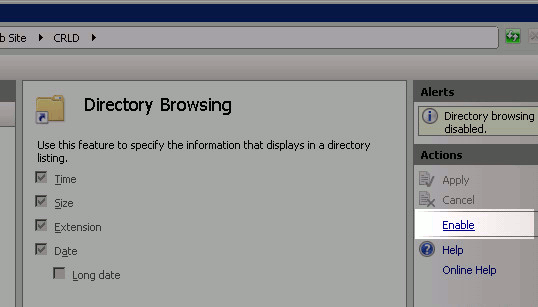

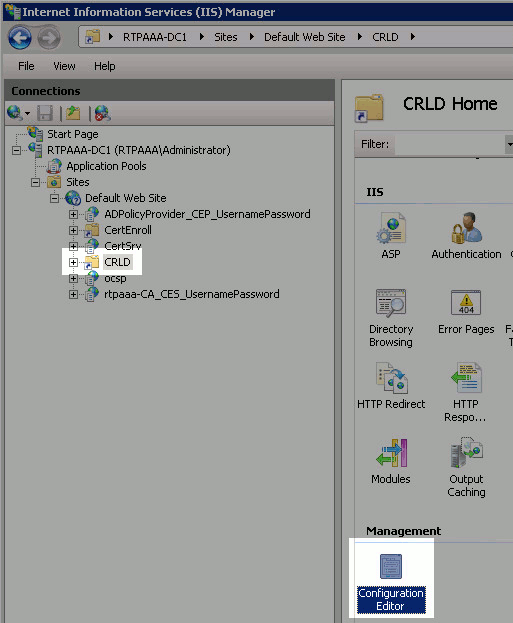

El nombre del sitio introducido en el paso 4 debe estar resaltado en el panel izquierdo. Si no es así, selecciónela ahora. En el panel central, haga doble clic en Exploración de directorios.

-

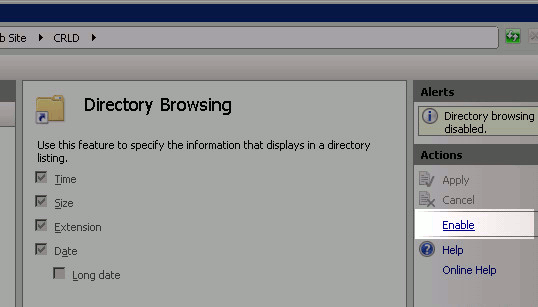

En el panel derecho, haga clic en Enable para habilitar la exploración de directorios.

-

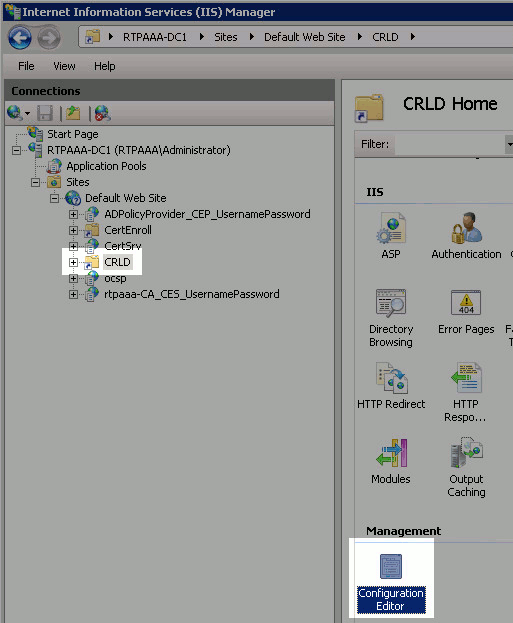

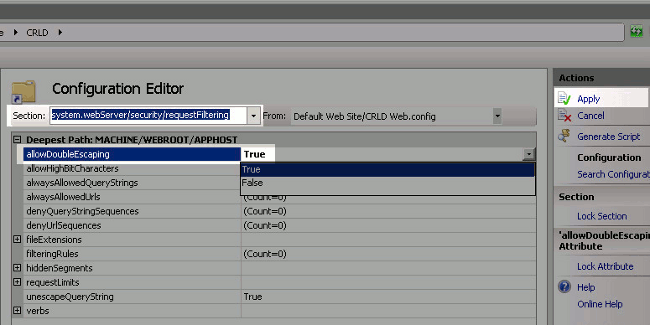

En el panel izquierdo, elija de nuevo el nombre del sitio. En el panel central, haga doble clic en Editor de configuración.

-

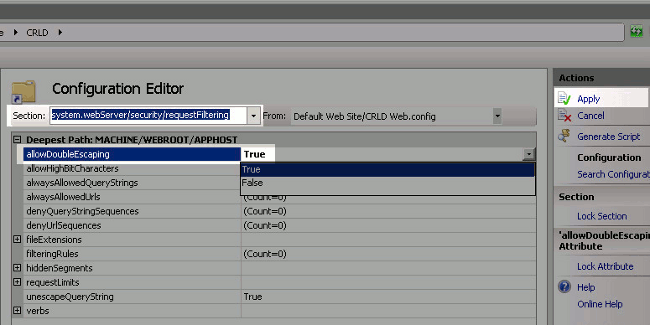

En la lista desplegable Sección, seleccione system.webServer/security/requestFiltering. En la lista desplegable allowDoubleEscaping, elija True. En el panel derecho, haga clic en Aplicar.

Ahora se debe poder tener acceso a la carpeta a través de IIS.

Sección 3. Configurar Microsoft CA Server para publicar archivos CRL en el punto de distribución

Ahora que se ha configurado una nueva carpeta para alojar los archivos CRL y que la carpeta se ha expuesto en IIS, configure el servidor de la CA de Microsoft para publicar los archivos CRL en la nueva ubicación.

-

En la barra de tareas del servidor de la CA, haga clic en Inicio. Elija Administrative Tools > Certificate Authority.

-

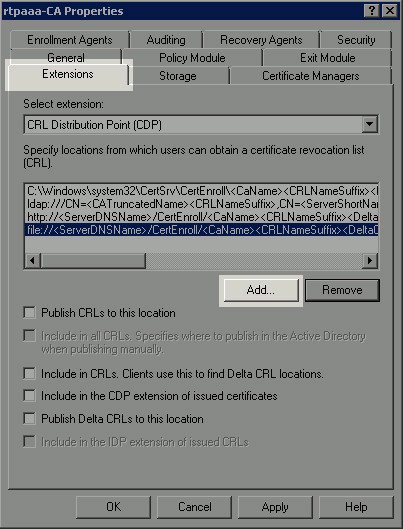

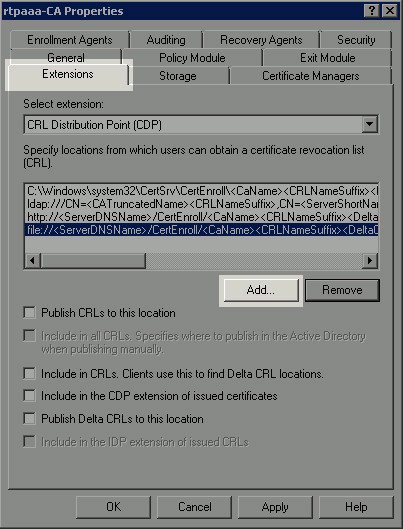

En el panel izquierdo, haga clic con el botón secundario en el nombre de la CA. Elija Properties y luego haga clic en la pestaña Extensions. Para agregar un nuevo punto de distribución CRL, haga clic en Agregar.

-

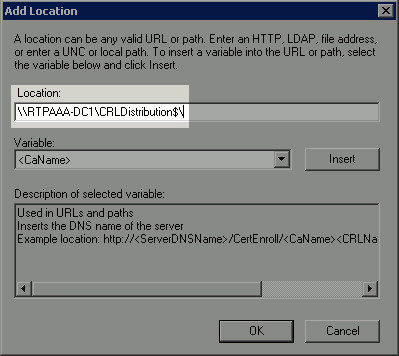

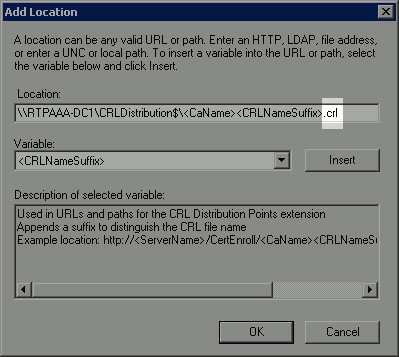

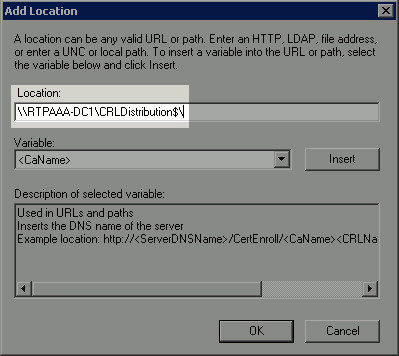

En el campo Ubicación, escriba la ruta de acceso a la carpeta creada y compartida en la sección 1. En el ejemplo de la sección 1, la ruta de acceso es:

\\RTPAAA-DC1\CRLDistribution$\

-

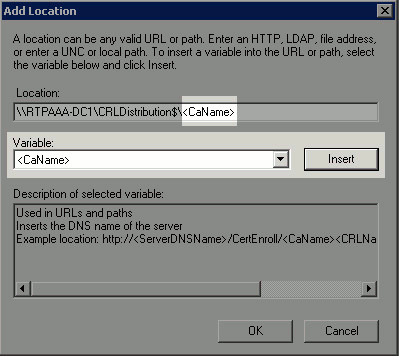

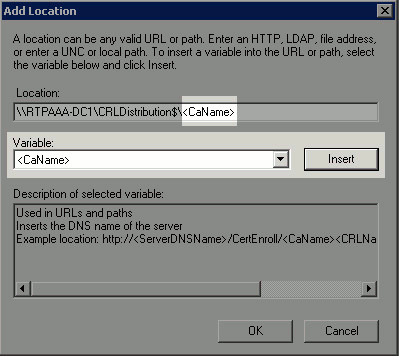

Con el campo Ubicación rellenado, elija <NombreDeCa> en la lista desplegable Variable y, a continuación, haga clic en Insertar.

-

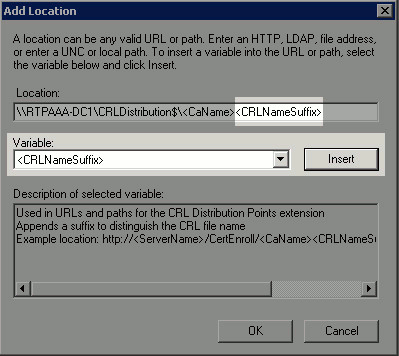

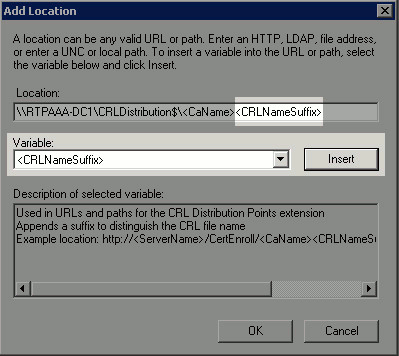

En la lista desplegable Variable, elija <CRLNameSuffix> y, a continuación, haga clic en Insertar.

-

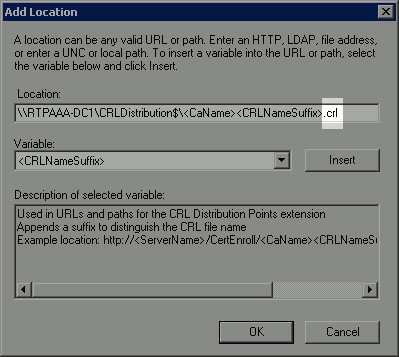

En el campo Location (Ubicación), añada .crl al final de la ruta. En este ejemplo, Location es:

\\RTPAAA-DC1\CRLDistribution$\<CaName><CRLNameSuffix>.crl

-

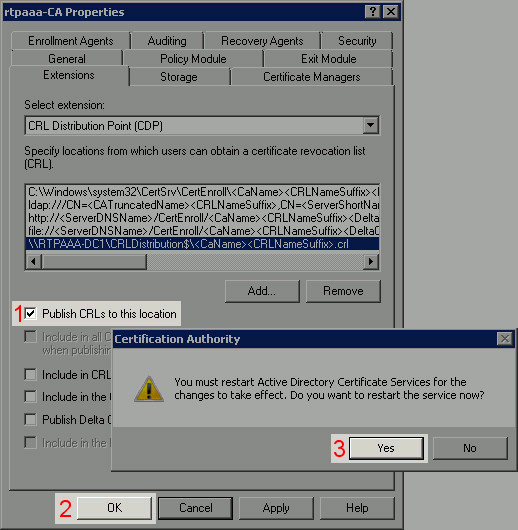

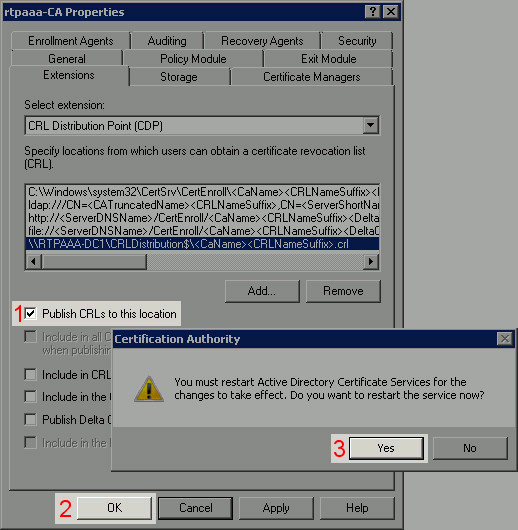

Haga clic en Aceptar para volver a la ficha Extensiones. Marque la casilla de verificación Publicar CRL en esta ubicación (1) y, a continuación, haga clic en Aceptar (2) para cerrar la ventana Propiedades. Aparece una solicitud de permiso para reiniciar Servicios de certificados de Active Directory. Haga clic en Yes (3).

-

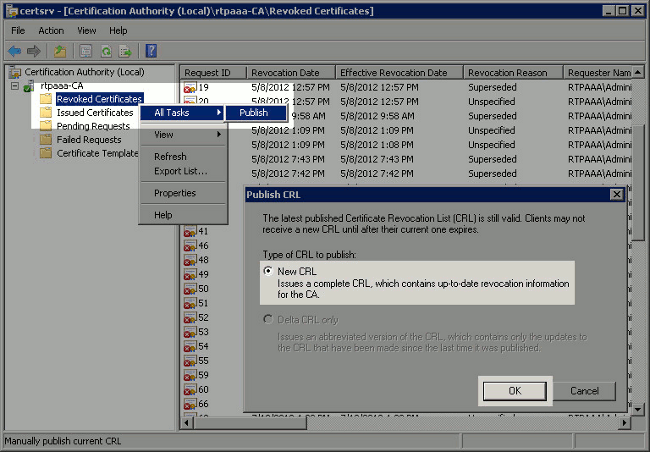

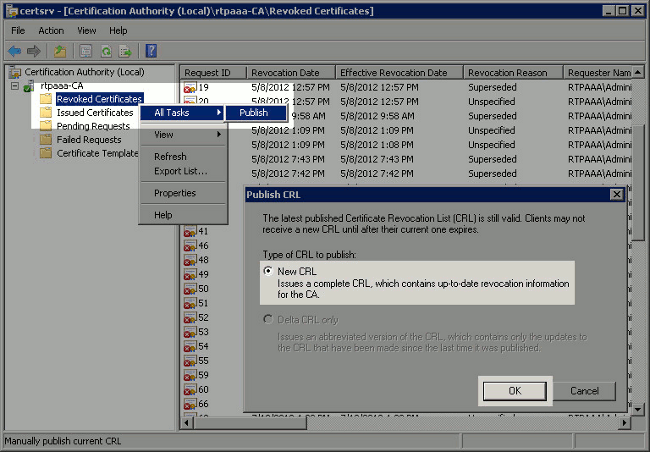

En el panel izquierdo, haga clic con el botón derecho en Certificados revocados. Elija Todas las tareas > Publicar. Asegúrese de que esté seleccionada la opción Nueva CRL y, a continuación, haga clic en Aceptar.

El servidor de la CA de Microsoft debe crear un nuevo archivo .crl en la carpeta creada en la sección 1. Si el nuevo archivo CRL se crea correctamente, no habrá ningún cuadro de diálogo después de hacer clic en Aceptar. Si se devuelve un error con respecto a la nueva carpeta de puntos de distribución, repita cuidadosamente cada paso de esta sección.

Sección 4. Compruebe que el archivo CRL existe y que es accesible a través de IIS

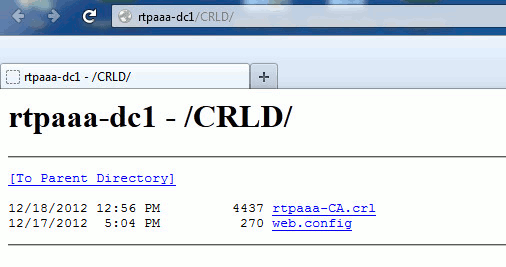

Compruebe que los nuevos archivos CRL existen y que se puede obtener acceso a ellos a través de IIS desde otra estación de trabajo antes de iniciar esta sección.

-

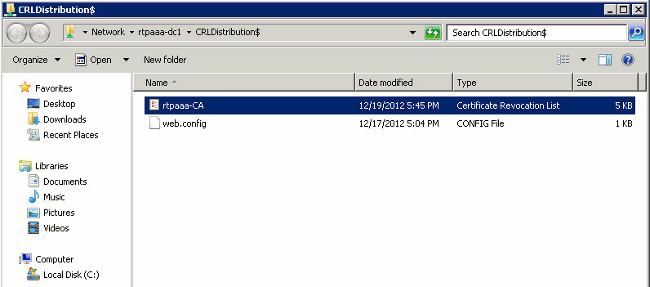

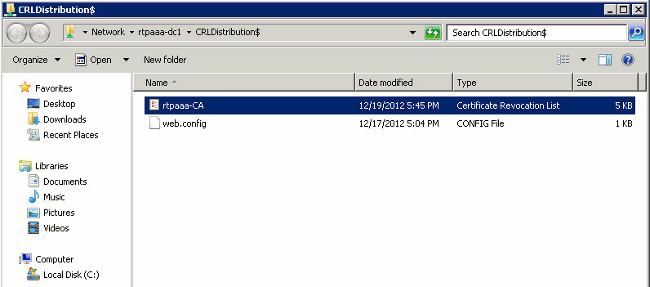

En el servidor IIS, abra la carpeta creada en la sección 1. Debe haber un único archivo .crl con el formato <CANAME>.crl, donde <CANAME> es el nombre del servidor de la CA. En este ejemplo, el nombre de archivo es:

rtpaaa-CA.crl

-

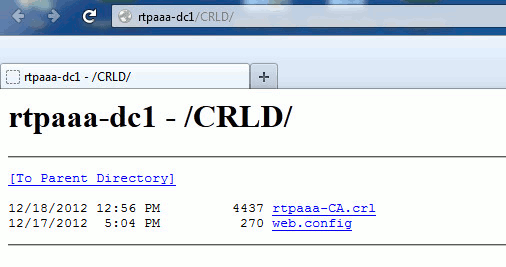

Desde una estación de trabajo de la red (idealmente en la misma red que el nodo de administración principal de ISE), abra un navegador web y navegue hasta http://<SERVER>/<CRLSITE>, donde <SERVER> es el nombre del servidor IIS configurado en la sección 2 y <CRLSITE> es el nombre del sitio elegido para el punto de distribución en la sección 2. En este ejemplo, la URL es:

http://RTPAAA-DC1/CRLD

Aparece el índice de directorio, que incluye el archivo observado en el paso 1.

Sección 5. Configuración de ISE para utilizar el nuevo punto de distribución de CRL

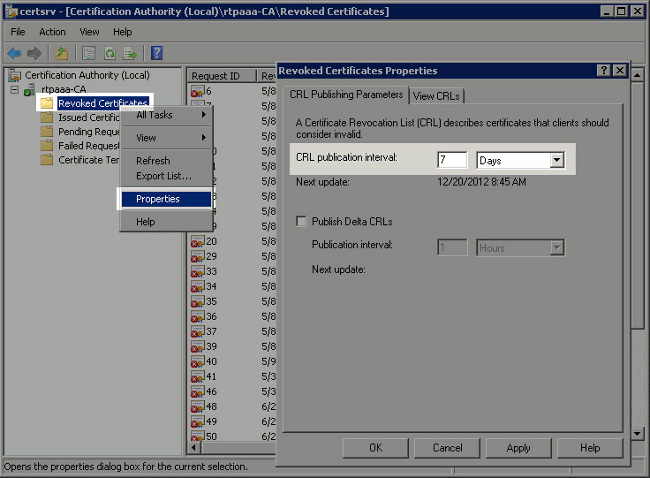

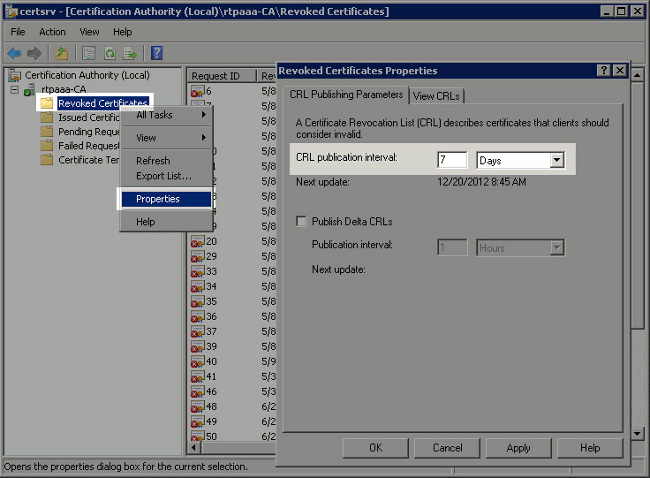

Antes de configurar ISE para recuperar la CRL, defina el intervalo para publicar la CRL. La estrategia para determinar este intervalo está fuera del alcance de este documento. Los valores potenciales (en Microsoft CA) oscilan entre 1 hora y 41 años, ambos incluidos. El valor predeterminado es 1 semana. Una vez determinado el intervalo adecuado para su entorno, configúrelo con estas instrucciones:

-

En la barra de tareas del servidor de la CA, haga clic en Inicio. Elija Administrative Tools > Certificate Authority.

-

En el panel izquierdo, expanda la CA. Haga clic con el botón derecho del mouse en la carpeta Certificados revocados y elija Propiedades.

-

En los campos Intervalo de publicación de CRL, escriba el número necesario y elija el período de tiempo. Haga clic en Aceptar para cerrar la ventana y aplicar el cambio. En este ejemplo, se configura un intervalo de publicación de 7 días.

Ahora debe confirmar varios valores del Registro, que le ayudarán a determinar la configuración de recuperación de CRL en ISE.

-

Ingrese el comando certutil -getreg CA\Clock* para confirmar el valor de ClockSkew. El valor predeterminado es 10 minutos.

Ejemplo de salida:

Values: ClockSkewMinutes REG_DWORS = a (10) CertUtil: -getreg command completed successfully. -

Ingrese el comando certutil -getreg CA\CRLov* para verificar si CRLOverlapPeriod se ha configurado manualmente. De forma predeterminada, el valor de CRLOverlapUnit es 0, lo que indica que no se ha establecido ningún valor manual. Si el valor es un valor distinto de 0, registre el valor y las unidades.

Ejemplo de salida:

Values: CRLOverlapPeriod REG_SZ = Hours CRLOverlapUnits REG_DWORD = 0 CertUtil: -getreg command completed successfully. -

Ingrese el comando certutil -getreg CA\CRLpe* para verificar el CRLPeriod, que se estableció en el paso 3.

Ejemplo de salida:

Values: CRLPeriod REG_SZ = Days CRLUnits REG_DWORD = 7 CertUtil: -getreg command completed successfully. -

Calcule el período de gracia de CRL de la siguiente manera:

-

Si CRLOverlapPeriod se estableció en el paso 5: OVERLAP = CRLOverlapPeriod, en minutos;

Otros: SUPERPOSICIÓN = (CRLPeriod / 10), en minutos

-

Si SOLAPA > 720, entonces SOLAPA = 720

-

Si SOLAPA < (1,5 * ClockSkewMinutes), entonces SOLAPA = (1,5 * ClockSkewMinutes)

-

Si SOLAPAMIENTO > CRLPeriod, en minutos, SOLAPAMIENTO = CRLPeriod en minutos

-

Período de gracia = 720 minutos + 10 minutos = 730 minutos

Ejemplo:

As stated above, CRLPeriod was set to 7 days, or 10248 minutes and CRLOverlapPeriod was not set. a. OVERLAP = (10248 / 10) = 1024.8 minutes b. 1024.8 minutes is > 720 minutes : OVERLAP = 720 minutes c. 720 minutes is NOT < 15 minutes : OVERLAP = 720 minutes d. 720 minutes is NOT > 10248 minutes : OVERLAP = 720 minutes e. Grace Period = 720 minutes + 10 minutes = 730 minutes

El período de gracia calculado es la cantidad de tiempo entre el momento en que la CA publica la siguiente CRL y el momento en que caduca la CRL actual. ISE debe configurarse para recuperar las CRL en consecuencia.

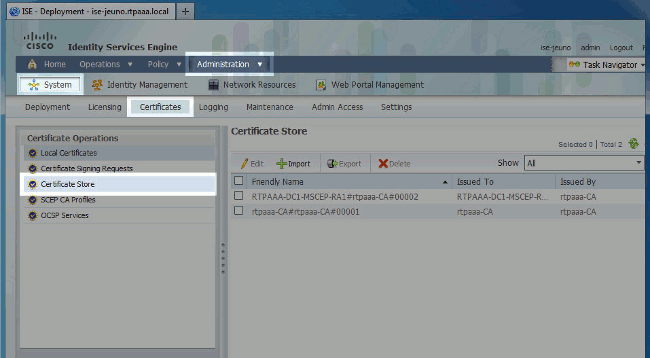

-

-

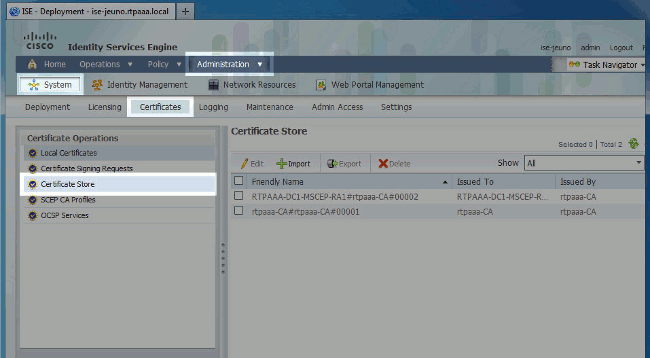

Inicie sesión en el nodo principal Admin y elija Administration > System > Certificates. En el panel izquierdo, seleccione Almacén de certificados.

-

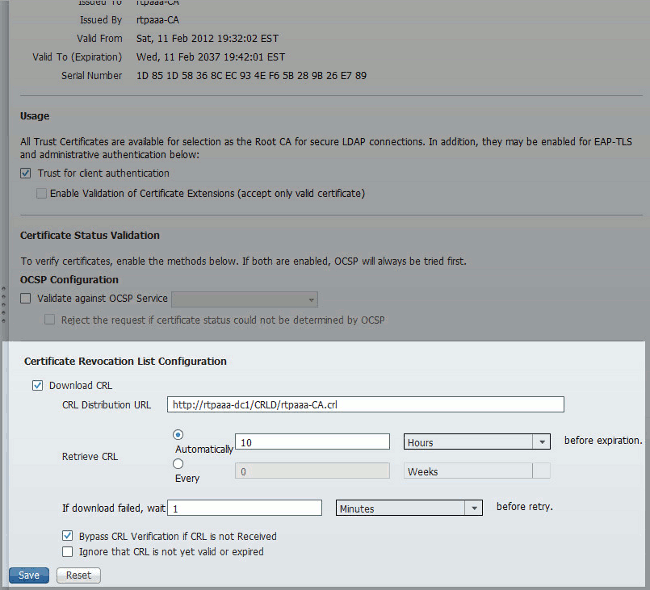

Marque la casilla de verificación Almacén de certificados junto al certificado de la CA para el que desea configurar CRL. Haga clic en Editar.

-

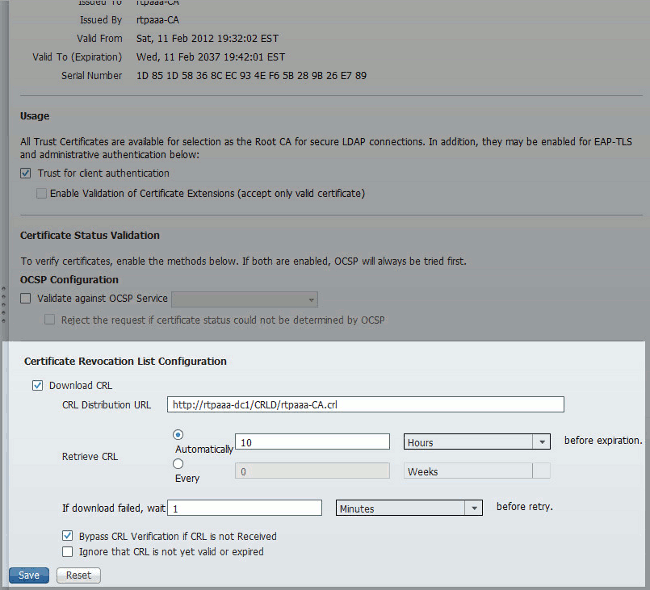

Cerca de la parte inferior de la ventana, marque la casilla de verificación Descargar CRL.

-

En el campo URL de distribución CRL, escriba la ruta de acceso al punto de distribución CRL, que incluye el archivo .crl, creado en la sección 2. En este ejemplo, la dirección URL es:

http://RTPAAA-DC1/CRLD/rtpaaa-ca.crl

-

ISE se puede configurar para recuperar la CRL a intervalos regulares o en función del vencimiento (que, en general, también es un intervalo regular). Cuando el intervalo de publicación de CRL es estático, se obtienen actualizaciones de CRL más oportunas cuando se utiliza esta última opción. Haga clic en el botón de opción Automatically.

-

Establezca el valor de recuperación en un valor inferior al período de gracia calculado en el paso 7. Si el valor establecido es superior al período de gracia, ISE comprueba el punto de distribución de CRL antes de que la CA haya publicado la siguiente CRL. En este ejemplo, el período de gracia se calcula en 730 minutos, o 12 horas y 10 minutos. Se utilizará un valor de 10 horas para la recuperación.

-

Defina el intervalo de reintento como corresponda a su entorno. Si ISE no puede recuperar la CRL en el intervalo configurado en el paso anterior, volverá a intentarlo en este intervalo más corto.

-

Marque la casilla de verificación Omitir verificación de CRL si no se recibe CRL para permitir que la autenticación basada en certificados continúe normalmente (y sin una comprobación de CRL) si ISE no pudo recuperar la CRL para esta CA en su último intento de descarga. Si esta casilla de verificación no está activada, se producirá un error en toda la autenticación basada en certificados con certificados emitidos por esta CA si no se puede recuperar la CRL.

-

Marque la casilla de verificación Ignorar que la CRL aún no es válida o ha caducado para permitir que ISE utilice archivos de CRL caducados (o aún no válidos) como si fueran válidos. Si esta casilla de verificación no está activada, ISE considera que una CRL no es válida antes de la fecha en vigor y después de la siguiente actualización. Haga clic en Save para completar la configuración.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

21-Dec-2012

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios