Estado en línea de VPN con iPEP ISE y ASA

Contenido

Introducción

Este documento proporciona información sobre cómo configurar el estado en línea con un Adaptive Security Appliance (ASA) y un Identity Services Engine (ISE).

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información de este documento se basa en la versión 8.2(4) para ASA y la versión 1.1.0.665 para ISE.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

ISE proporciona muchos servicios AAA (estado, definición de perfiles, autenticación, etc.). Algunos dispositivos de red (NAD) son compatibles con el cambio de autorización (CoA) de RADIUS, que permite cambiar dinámicamente el perfil de autorización de un dispositivo final en función de su estado o del resultado del perfil. Otros NAD como ASA aún no admiten esta función. Esto significa que se necesita un ISE que se ejecute en modo de aplicación de posición en línea (iPEP) para cambiar dinámicamente la política de acceso a la red de un dispositivo final.

El concepto básico es que todo el tráfico de usuario pasará a través de iPEP, con el nodo que también actúa como un proxy Radius.

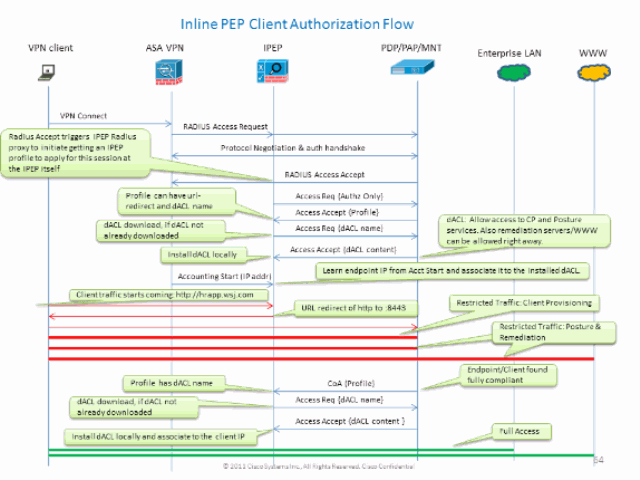

Flujo básico

-

El usuario VPN inicia sesión.

-

ASA envía la solicitud al nodo iPEP (ISE).

-

El iPEP vuelve a escribir la solicitud (agregando atributos AV-PAIR de Cisco para indicar que se trata de una autenticación iPEP) y envía la solicitud al nodo de políticas de ISE (PDP).

-

El PDP responde al iPEP que reenviará al NAD.

-

Si el usuario está autenticado, el NAD DEBE enviar una solicitud de inicio de contabilidad (consulte CSCtz84826 ). Esto activará el inicio de la sesión en el iPEP. En esta etapa, se redirige al usuario para que adopte una postura. Además, debe habilitar la actualización de cuentas provisionales para el túnel establecido desde el portal WEBVPN, ya que ISE espera tener el atributo framed-ip-address en la contabilidad RADIUS. Sin embargo, al conectarse al portal, la dirección IP de VPN del cliente aún no se conoce porque el túnel no está establecido. Esto garantizará que el ASA envíe actualizaciones provisionales, como cuando se establecerá el túnel.

-

El usuario pasa por la evaluación de estado y, en función de los resultados, el PDP actualizará la sesión mediante CoA en el iPEP.

Esta captura de pantalla ilustra este proceso:

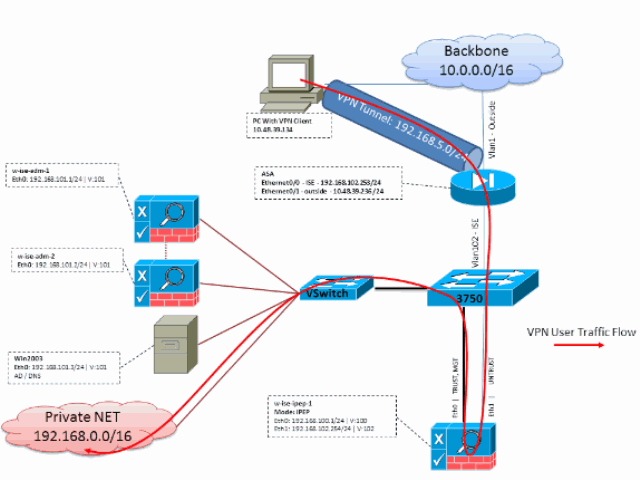

Topología de ejemplo

Configuración de ASA

La configuración de ASA es una VPN remota IPSEC simple:

! interface Ethernet0/0 nameif ISE security-level 50 ip address 192.168.102.253 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 10.48.39.236 255.255.255.0 ! access-list split extended permit ip 192.168.0.0 255.255.0.0 any ! aaa-server ISE protocol radius interim-accounting-update !--- Mandatory if tunnel established from WEBVPN Portal aaa-server ISE (ISE) host 192.168.102.254 !--- this is the iPEP IP key cisco crypto ipsec transform-set TS1 esp-aes esp-sha-hmac crypto ipsec security-association lifetime seconds 28800 crypto ipsec security-association lifetime kilobytes 4608000 crypto dynamic-map DMAP1 10 set transform-set TS1 crypto dynamic-map DMAP1 10 set reverse-route crypto map CM1 10 ipsec-isakmp dynamic DMAP1 crypto map CM1 interface outside crypto isakmp enable outside crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400 ! ip local pool VPN 192.168.5.1-192.168.5.100 ! group-policy DfltGrpPolicy attributes dns-server value 192.168.101.3 !--- The VPN User needs to be able to resolve the CN from the !--- ISE HTTPS Certificate (which is sent in the radius response) vpn-tunnel-protocol IPSec svc webvpn split-tunnel-policy tunnelspecified split-tunnel-network-list value split address-pools value VPN ! tunnel-group cisco general-attributes address-pool VPN authentication-server-group ISE accounting-server-group ISE !--- Does not work without this (see introduction) ! tunnel-group cisco ipsec-attributes pre-shared-key cisco ! route outside 0.0.0.0 0.0.0.0 10.48.39.5 1 route ISE 192.168.0.0 255.255.0.0 192.168.102.254 1 !--- You need to make sure the traffic to the local subnets !--- are going through the inline ISE !

Configuración de ISE

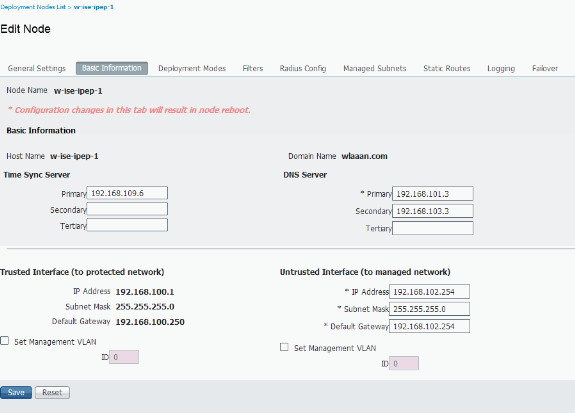

Configuración de iPEP

Lo primero que hay que hacer es agregar un ISE como nodo iPEP. Puede encontrar información adicional sobre el proceso aquí:

http://www.cisco.com/en/US/docs/security/ise/1.1/user_guide/ise_ipep_deploy.html#wp1110248.

Esto es básicamente lo que tiene que configurar en las diversas pestañas (capturas de pantalla proporcionadas en esta sección ilustran esto):

-

Configure la IP no fiable y la configuración de IP global (en este caso, la IP no fiable es 192.168.102.254).

-

La implementación se realiza en modo enrutado.

-

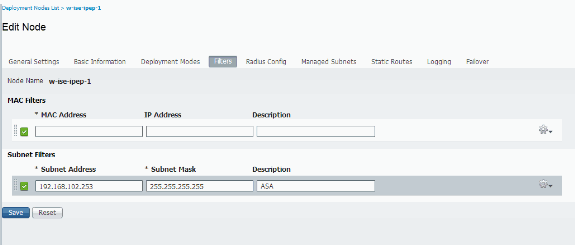

Coloque un filtro estático para que ASA pueda pasar a través del cuadro iPEP (de lo contrario, se descartará la conectividad hacia/desde el cuadro ISE a través de iPEP).

-

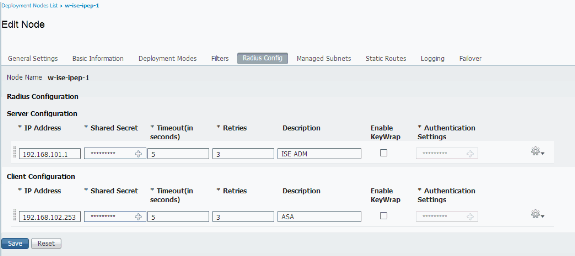

Configure el ISE de políticas como servidor Radius y ASA como cliente Radius.

-

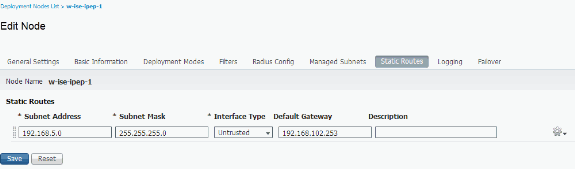

Agregue una ruta a la subred VPN que apunte al ASA.

-

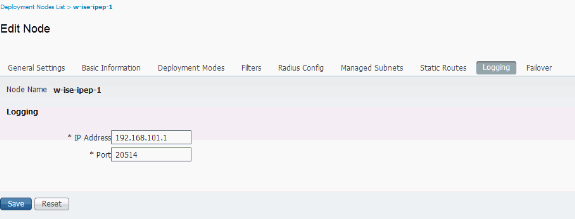

Establezca el ISE de supervisión como el host de registro (puerto 20514 de forma predeterminada; en este caso, la política ISE también está supervisando).

Requisitos de configuración de certificado importantes:

Antes de intentar registrar un nodo iPEP, asegúrese de que se cumplen los siguientes requisitos de uso de clave ampliada del certificado. Si los certificados no están correctamente configurados en los nodos iPEP y Admin, el proceso de registro se completará. Sin embargo, perderá el acceso de administrador al nodo iPEP. Los siguientes detalles se han extrapolado de la Guía de implementación de ISE 1.1.x iPEP:

La presencia de ciertas combinaciones de atributos en los certificados locales de los nodos Administration y Inline Posture puede impedir que funcione la autenticación mutua.

Los atributos son:

-

Uso extendido de claves (EKU): autenticación de servidor

-

Uso extendido de claves (EKU): autenticación de cliente

-

Tipo de certificado de Netscape: autenticación de servidor SSL

-

Tipo de certificado de Netscape: autenticación de cliente SSL

Se requiere una de las siguientes combinaciones para el certificado de administración:

-

Ambos atributos EKU deben estar desactivados, si ambos atributos EKU están desactivados en el certificado de posición en línea, o ambos atributos EKU deben activarse, si el atributo del servidor está activado en el certificado de posición en línea.

-

Ambos atributos de tipo de certificado de Netscape deben estar desactivados o activados.

Se requiere una de las siguientes combinaciones para el certificado de postura en línea:

-

Ambos atributos EKU deben estar desactivados, o ambos deben activarse, o el atributo del servidor debe activarse solo.

-

Ambos atributos de tipo de certificado de Netscape deben estar desactivados, o ambos deben activarse, o bien sólo el atributo de servidor debe activarse.

-

Cuando se utilizan certificados locales autofirmados en los nodos Administración y Estado en línea, debe instalar el certificado autofirmado del nodo Administración en la lista de confianza del nodo Estado en línea. Además, si tiene nodos de administración principales y secundarios en la implementación, debe instalar el certificado autofirmado de ambos nodos de administración en la lista de confianza del nodo de posición en línea.

-

Cuando se utilizan certificados locales firmados por CA en los nodos Administración y Estado en línea, la autenticación mutua debe funcionar correctamente. En este caso, el certificado de la CA de firma se instala en el nodo de administración antes del registro y este certificado se replica en el nodo de posición en línea.

-

Si se utilizan claves emitidas por la CA para proteger la comunicación entre los nodos Administración y Postura en línea, antes de registrar el nodo Postura en línea, debe agregar la clave pública (certificado de CA) del nodo Administración a la lista de certificados de CA del nodo Postura en línea.

Configuración Básica:

Configuración del modo de implementación:

Configuración de filtros:

Configuración RADIUS:

rutas estáticas:

Registro:

Configuración de autenticación y estado

Hay tres estados de postura:

-

Desconocido: la postura aún no se ha establecido

-

Conforme: se establece la condición y el sistema cumple los requisitos

-

No conforme: se ha realizado la condición, pero el sistema ha fallado al menos una comprobación

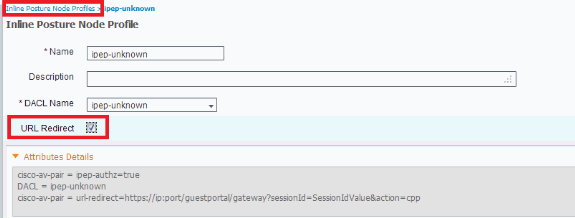

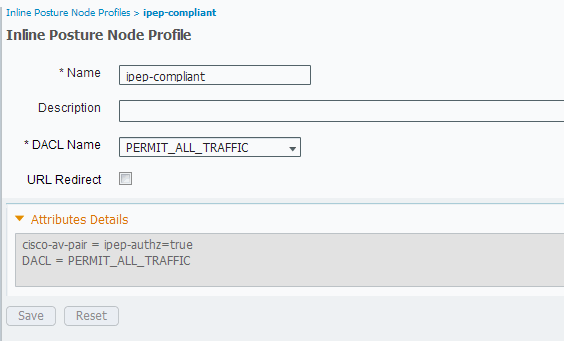

Ahora deben crearse los perfiles de autorización (que serán Perfiles de autorización en línea: Esto agregará el atributo ipep-authz=true en el par AV de Cisco) que se utilizarán para los diferentes casos.

Normalmente, el perfil Unknown (Desconocido) devuelve la URL de redirección (detección de estado) que reenviará el tráfico del usuario a ISE y le pedirá que instale el agente NAC. Si el agente NAC ya está instalado, esto permitirá reenviar su solicitud de HTTP Discovery al ISE.

En este perfil, se utiliza una ACL que permite el tráfico HTTP a ISE y DNS al menos.

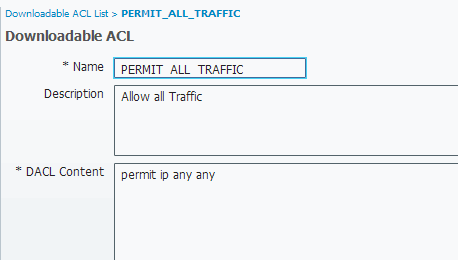

Los perfiles conformes y no conformes suelen devolver una ACL descargable para conceder acceso a la red en función del perfil de usuario. El perfil no conforme puede permitir a los usuarios acceder a un servidor web para descargar un antivirus, por ejemplo, o conceder acceso limitado a la red.

En este ejemplo, se crean los perfiles Unknown (Desconocido) y Compliant (Compatible) y se comprueba la presencia de notepad.exe como requisitos.

Configuración de perfiles de postura

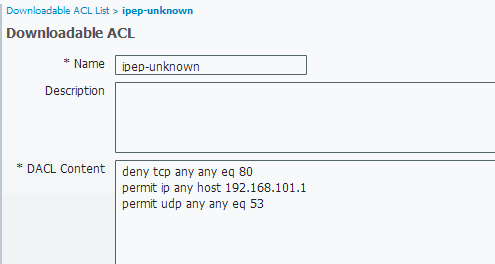

Lo primero que hay que hacer es crear las ACL descargables (dACL) y los perfiles:

Nota: No es obligatorio que el nombre de dACL coincida con el nombre del perfil.

-

Conforme

-

ACL: ipep-unknown

-

Perfil de autorización: ipep-unknown

-

-

No conforme

-

ACL: no conforme a ipep

-

Perfil de autorización: no conforme con ipep

-

dACL desconocido:

Perfil desconocido:

dACL conforme:

Perfil conforme:

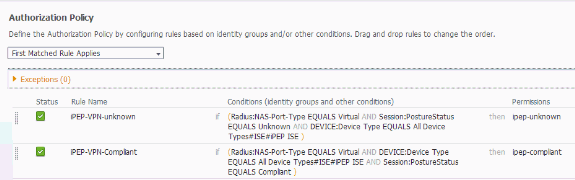

Configuración de autorización

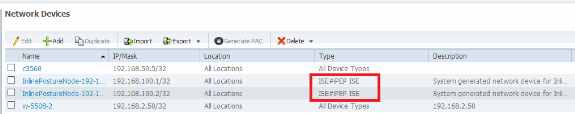

Ahora que se ha creado el perfil, debe hacer coincidir la solicitud de RADIUS que proviene del iPEP y aplicarles los perfiles correctos. Los ISE iPEP se definen con un tipo de dispositivo especial que se utilizará en las reglas de autorización:

NAD:

Autorización:

Nota: Si el agente no está instalado en la máquina, puede definir reglas de aprovisionamiento de clientes.

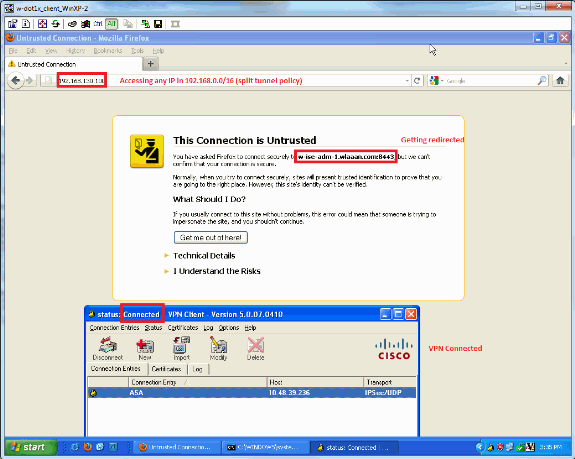

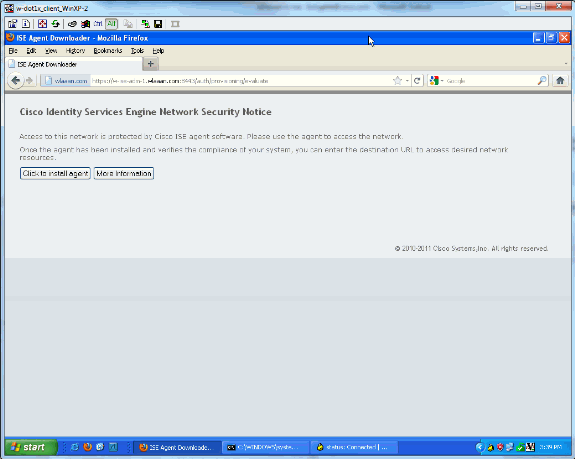

Resultado

Se le solicita que instale el agente (en este ejemplo, el aprovisionamiento de clientes ya está configurado):

Algunos resultados en esta etapa:

ciscoasa# show vpn-sessiondb remote Session Type: IPsec Username : cisco Index : 26 Assigned IP : 192.168.5.2 Public IP : 10.48.39.134 Protocol : IKE IPsec License : IPsec Encryption : AES128 Hashing : SHA1 Bytes Tx : 143862 Bytes Rx : 30628 Group Policy : DfltGrpPolicy Tunnel Group : cisco Login Time : 13:43:55 UTC Mon May 14 2012 Duration : 0h:09m:37s Inactivity : 0h:00m:00s NAC Result : Unknown VLAN Mapping : N/A VLAN : none

Y desde el iPEP:

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 2 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53

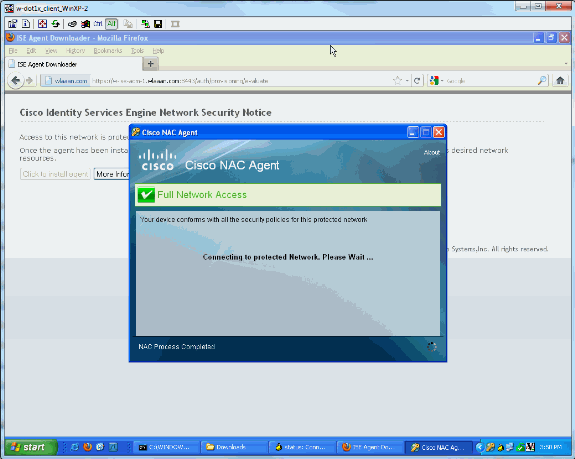

Una vez descargado e instalado el agente:

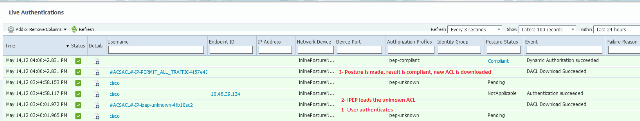

El agente debe detectar automáticamente el ISE y ejecutar la evaluación de estado (suponiendo que ya se han definido las reglas de estado, que es otro asunto). En este ejemplo, la postura es exitosa, y esto aparece:

Nota: Hay dos autenticaciones en la captura de pantalla anterior. Sin embargo, debido a que el cuadro iPEP almacena en caché las ACL, no se descarga cada vez.

En el iPEP:

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 3 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-PERMIT_ALL_TRAFFIC-4f57e406: permit ip any any #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53 w-ise-ipep-1/admin#

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

19-Dec-2012 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios