Actualización de Java aplica comprobaciones de CRL de forma predeterminada, lo que impide los flujos de invitados y NSP

Contenido

Introducción

En este documento se describe un problema que se ha producido cuando la última actualización de Java interrumpe el aprovisionamiento de suplicantes y algunos flujos de invitados que utilizan listas de control de acceso (ACL) y redirección.

Antecedentes

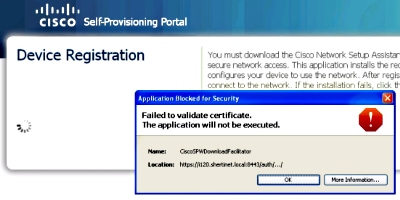

El error se encuentra en CiscoSPWDownloadFacilitator y dice "Error al validar el certificado. La aplicación no se ejecutará."

Si hace clic en Más información, recibirá un resultado que se queja de la Lista de revocación de certificados (CRL).

java.security.cert.CertificateException: java.security.cert.

CertPathValidatorException: java.io.IOException: DerInputStream.getLength():

lengthTag=127, too big.

at com.sun.deploy.security.RevocationChecker.checkOCSP(Unknown Source)

at com.sun.deploy.security.RevocationChecker.check(Unknown Source)

at com.sun.deploy.security.TrustDecider.checkRevocationStatus(Unknown Source)

at com.sun.deploy.security.TrustDecider.getValidationState(Unknown Source)

at com.sun.deploy.security.TrustDecider.validateChain(Unknown Source)

at com.sun.deploy.security.TrustDecider.isAllPermissionGranted(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.isTrustedByTrustDecider

(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.getTrustedCodeSources(Unknown Source)

at com.sun.deploy.security.CPCallbackHandler$ParentCallback.strategy

(Unknown Source)

at com.sun.deploy.security.CPCallbackHandler$ParentCallback.openClassPathElement

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.getJarFile

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.access$1000

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader$1.run(Unknown Source)

at java.security.AccessController.doPrivileged(Native Method)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.ensureOpen

(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$JarLoader.<init>(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath$3.run(Unknown Source)

at java.security.AccessController.doPrivileged(Native Method)

at com.sun.deploy.security.DeployURLClassPath.getLoader(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath.getLoader(Unknown Source)

at com.sun.deploy.security.DeployURLClassPath.getResource(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader$2.run(Unknown Source)

at java.security.AccessController.doPrivileged(Native Method)

at sun.plugin2.applet.Plugin2ClassLoader.findClassHelper(Unknown Source)

at sun.plugin2.applet.Applet2ClassLoader.findClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass0(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass0(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadClass(Unknown Source)

at java.lang.ClassLoader.loadClass(Unknown Source)

at sun.plugin2.applet.Plugin2ClassLoader.loadCode(Unknown Source)

at sun.plugin2.applet.Plugin2Manager.initAppletAdapter(Unknown Source)

at sun.plugin2.applet.Plugin2Manager$AppletExecutionRunnable.run(Unknown Source)

at java.lang.Thread.run(Unknown Source)

Suppressed: com.sun.deploy.security.RevocationChecker$StatusUnknownException

at com.sun.deploy.security.RevocationChecker.checkCRLs(Unknown Source)

... 34 more

Caused by: java.security.cert.CertPathValidatorException:

java.io.IOException: DerInputStream.getLength(): lengthTag=127, too big.

at sun.security.provider.certpath.OCSP.check(Unknown Source)

at sun.security.provider.certpath.OCSP.check(Unknown Source)

at sun.security.provider.certpath.OCSP.check(Unknown Source)

... 35 more

Caused by: java.io.IOException: DerInputStream.getLength(): lengthTag=127, too big.

at sun.security.util.DerInputStream.getLength(Unknown Source)

at sun.security.util.DerValue.init(Unknown Source)

at sun.security.util.DerValue.<init>(Unknown Source)

at sun.security.provider.certpath.OCSPResponse.<init>(Unknown Source)

... 38 more

Problema

En la última versión de Java (versión 7, actualización 25, publicada el 5 de agosto de 2013), Oracle introdujo una nueva configuración por defecto que obliga al cliente a validar el certificado asociado con cualquier applet con cualquier CRL o protocolo de estado de certificados en línea (OCSP).

El certificado de firma que Cisco asocia a estos applets tiene una lista de CRL y OCSP con Thawte. Debido a este nuevo cambio, cuando el cliente Java intenta llegar a Thawte, es bloqueado por una ACL de puerto y/o una ACL de redirección.

El problema se rastrea bajo el Id. de bug Cisco CSCui46739.

Solución

Opción 1: corrección lateral del switch o controlador inalámbrico

- Reescriba cualquier ACL basada en puerto o redireccionamiento para permitir el tráfico a Thawte y Verisign. Desafortunadamente, una limitación de esta opción es que las ACL no se pueden crear a partir de nombres de dominio.

- Resuelva la lista de CRL manualmente y colóquela en la ACL de redirección.

[user@user-linux logs]$ nslookup

> crl.thawte.com

Server: 64.102.6.247

Address: 64.102.6.247#53

Non-authoritative answer:

crl.thawte.com canonical name = crl.ws.symantec.com.edgekey.net.

crl.ws.symantec.com.edgekey.net canonical name = e6845.ce.akamaiedge.net.

Name: e6845.ce.akamaiedge.net

Address: 23.5.245.163

> ocsp.thawte.com

Server: 64.102.6.247

Address: 64.102.6.247#53

Non-authoritative answer:

ocsp.thawte.com canonical name = ocsp.verisign.net.

Name: ocsp.verisign.net

Address: 199.7.48.72

Si estos nombres DNS cambian y los clientes resuelven algo más, reescriba la URL de redirección con las direcciones actualizadas.

Ejemplo de ACL de redirección:

5 remark ISE IP address

10 deny ip any host X.X.X.X (467 matches)

15 remark crl.thawte.com

20 deny ip any host 23.5.245.163 (22 matches)

25 remark ocsp.thawte.com

30 deny ip any host 199.7.52.72

40 deny udp any any eq domain (10 matches)

50 permit tcp any any eq www (92 matches)

60 permit tcp any any eq 443 (58 matches)

Las pruebas han mostrado que las URL de OSCP y CRL se resuelven en estas direcciones IP:

OCSP

199.7.48.72

199.7.51.72

199.7.52.72

199.7.55.72

199.7.54.72

199.7.57.72

199.7.59.72

CRL

23.4.53.163

23.5.245.163

23.13.165.163

23.60.133.163

23.61.69.163

23.61.181.163

Es posible que esta no sea una lista completa y que cambie en función de la geografía, por lo que es necesario realizar pruebas para descubrir a qué direcciones IP se dirigen los hosts en cada instancia.

Opción 2: corrección en el lado del cliente

Dentro de la sección Avanzado del Panel de control de Java, establezca Realizar comprobaciones de revocación de certificados en No comprobar (no recomendado).

OSX: Preferencias del sistema > Java

Avanzado

Realizar revocación de certificados mediante: Cambiar a 'No comprobar (no recomendado)'

Windows: Panel de control > Java

Avanzado

Realizar revocación de certificados mediante: Cambiar a 'No comprobar (no recomendado)'

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

05-Aug-2013 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios