Integre ISE 3.3 con DNAC

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los procedimientos para integrar ISE 3.3 con Cisco DNA Center (DNAC) mediante conexiones pxGrid.

Prerequisites

- Acceso de lectura y escritura ERS.

- No hay servidor proxy entre ISE y Catalyst Center.

- PxGrid debe habilitarse en ISE.

- Se requiere FQDN para la integración, no sólo una dirección IP (certificado).

- Si utiliza un certificado emitido por la empresa, necesita VIP + IP real para el clúster de Catalyst Center.

- Las credenciales CLI de ISE ya no se utilizan para la integración; solo se admite el acceso basado en API.

- Se requiere disponibilidad de Ip.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Identity Services Engine 3.3

- DNA de Cisco

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Identity Services Engine versión 3.3

-

DNA de Cisco

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La solución SD-Access se proporciona a través de una combinación de Cisco Catalyst Center, Cisco® Identity Services Engine (ISE) y plataformas de dispositivos por cable e inalámbricos con funcionalidad de fabric.

La automatización, el análisis, la visibilidad y la gestión de Cisco Catalyst Center se habilitan a través del software Cisco Catalyst Center. SD-Access forma parte de este software y se utiliza para diseñar, aprovisionar, aplicar políticas y facilitar la creación de una red de campus por cable e inalámbrica inteligente con seguridad.

ISE es un componente integral de SD-Access para implementar la política de control de acceso a la red. ISE realiza la implementación de políticas, lo que permite la asignación dinámica de usuarios y dispositivos a grupos escalables y simplifica la aplicación de políticas de seguridad de extremo a extremo. En ISE, los usuarios y los dispositivos se muestran en una interfaz sencilla y flexible. ISE se integra con Cisco Catalyst Center mediante las API Cisco Platform Exchange Grid (pxGrid) y Representational State Transfer (REST) para las notificaciones de eventos de terminales y la automatización de las configuraciones de políticas en ISE.

Es esencial comprender que Cisco Identity Services Engine (ISE) es una parte vital de Cisco DNA Center. Ofrece servicios básicos basados en objetivos como:

1. AAA (RADIUS y TACACS+)

2. Visibilidad de la red

3. Incorporación de usuarios y dispositivos

4. Políticas de seguridad

5. Macrosegmentación y microsegmentación

Para utilizar estos servicios, Cisco DNA Center debe estar integrado con ISE para establecer una relación de confianza. Esta guía proporciona instrucciones paso a paso para completar el proceso de integración.

Configurar

Configuración de ISE

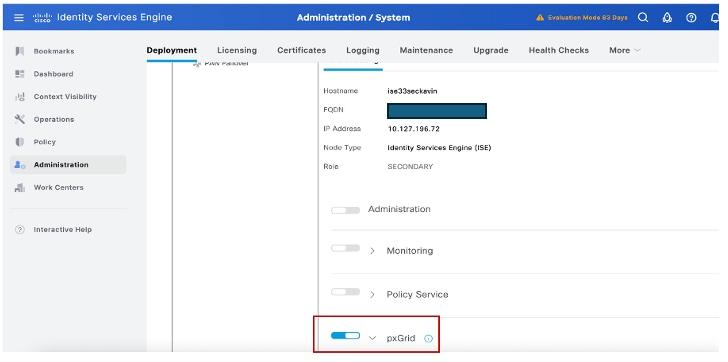

Paso 1: Pxgrid debe estar habilitado en ISE .

El servicio PxGrid debe estar habilitado en System > Deployment > Edit Node > PxGrid, como se muestra en la imagen:

Nota: En el caso de un entorno distribuido, puede tener pxgrid persona ejecutándose en dos nodos ISE. La recomendación en un entorno distribuido es ejecutar pxgrid persona en nodos no administradores.

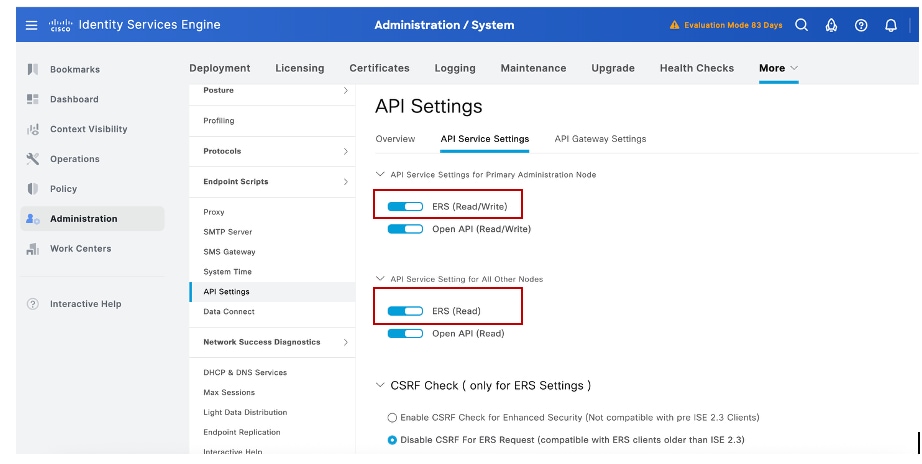

Paso 2: Habilitar lectura/escritura de servicios RESTful (ERS):

Para habilitar los servicios de transferencia de estado representacional (REST) y de interfaz de programación de aplicaciones (API) en ISE, la lectura/escritura de ERS debe habilitarse en Administration > System > Settings > ERS Settings > Enable ERS for Read/Write, como se muestra en la imagen:

Nota: En un entorno de ISE distribuido, asegúrese de que esté seleccionada la opción Habilitar ERS para lectura; de lo contrario, la sesión ERS puede aparecer en el administrador principal, pero no en el secundario.

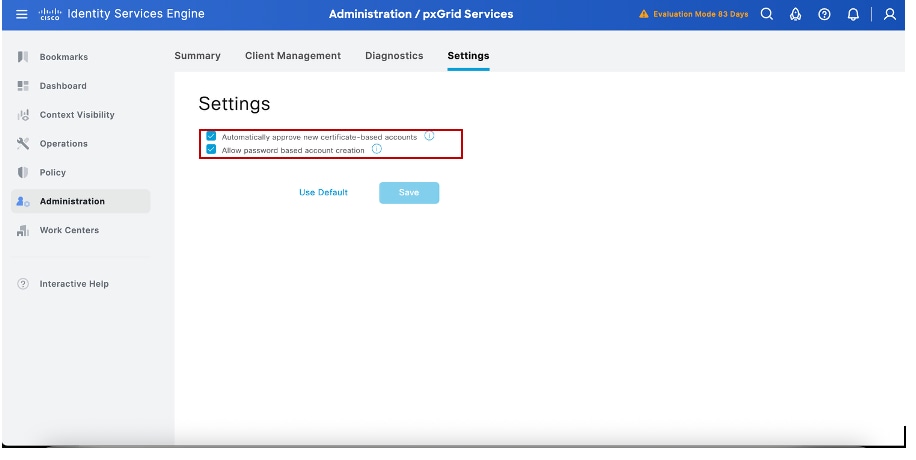

Paso 3: Asegúrese de que ambas configuraciones estén habilitadas como se muestra en Administration > pxGrid Services > Settings.

Habilitar Aprobar automáticamente nuevas cuentas basadas en certificados.

Habilite Allow password based account creation.

Esto permite que los clientes pxGrid se aprueben automáticamente.

Configuración de DNA de Cisco

Paso 1: Inicie sesión en Cisco DNAGUI.

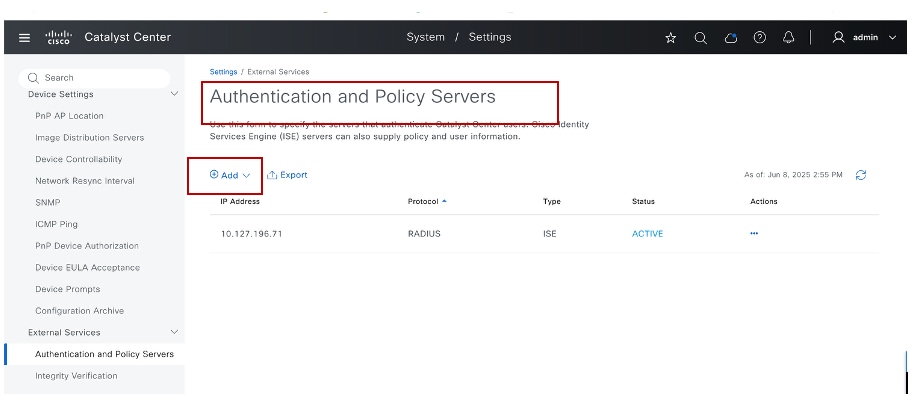

Paso 2: Vaya a System Settings > Settings > Authentication and Policy Servers.

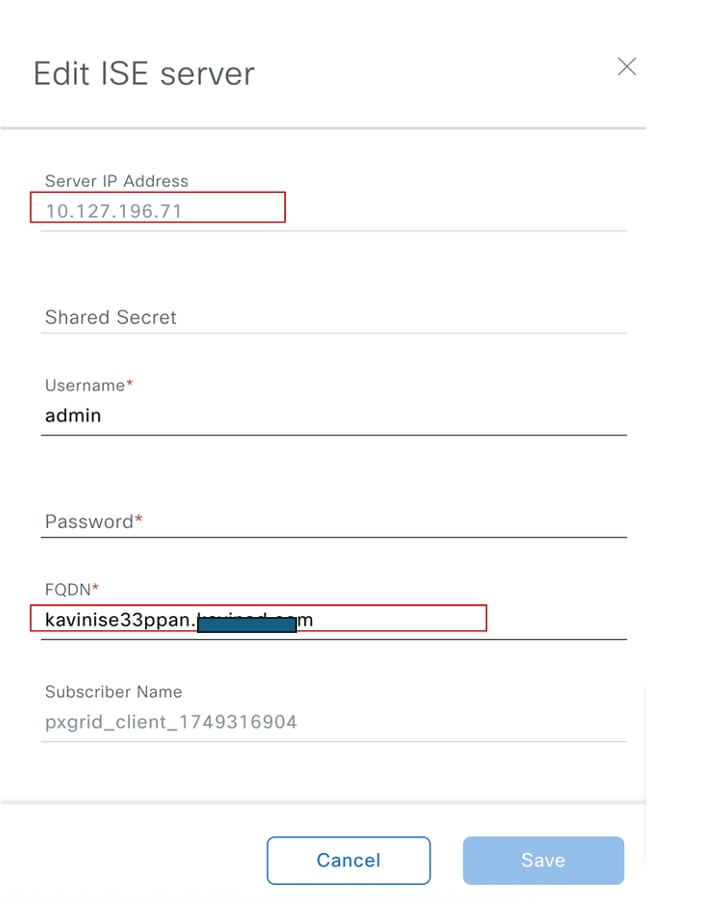

Paso 3: Haga clic en Add (Agregar). En el menú desplegable, seleccione ISE:

Paso 4: Agregue todos los detalles como se muestra:

Dirección IP del servidor: dirección IP del nodo de administración principal de ISE.

Secreto compartido: Este es el secreto compartido de Radius para los switches cuando DNA de Cisco los envía a ISE como dispositivos de red.

Nombre de usuario/Contraseña: Credenciales de administración de ISE.

FQDN: FQDN del nodo de administración principal de ISE.

Nombre del suscriptor: Este es el nombre que se muestra en Servicios de Pxgrid en ISE cuando DNA de Cisco inicia una solicitud de suscripción a ISE Pxgrid.

Verificación

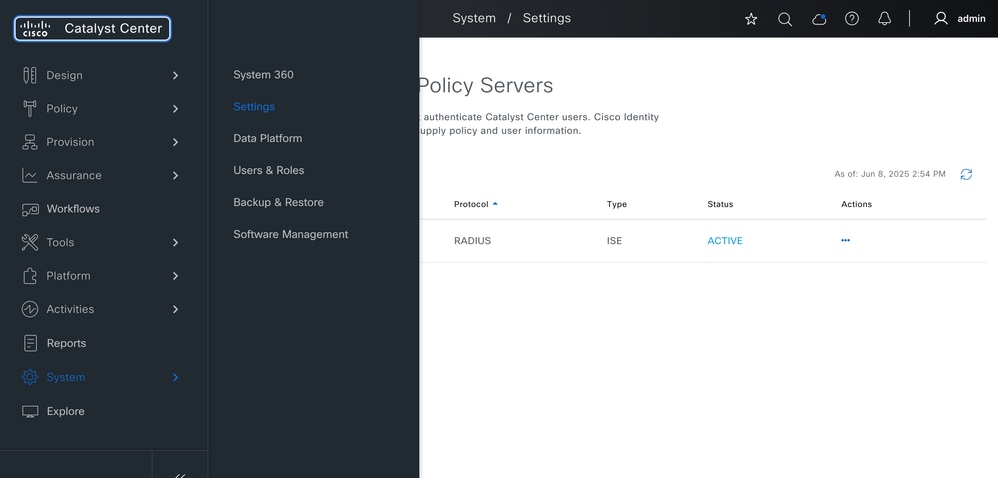

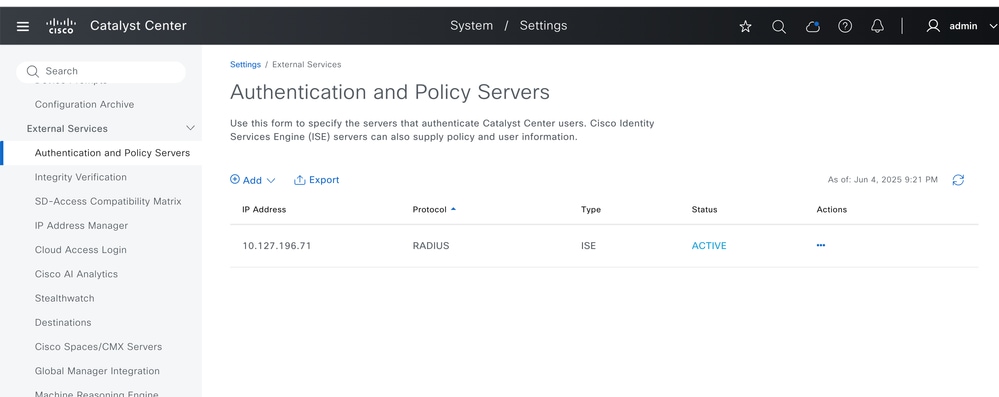

- Vaya a System Settings > Settings > Authentication and Policy Servers.

- El estado de integración de ISE se mostrará como Activo.

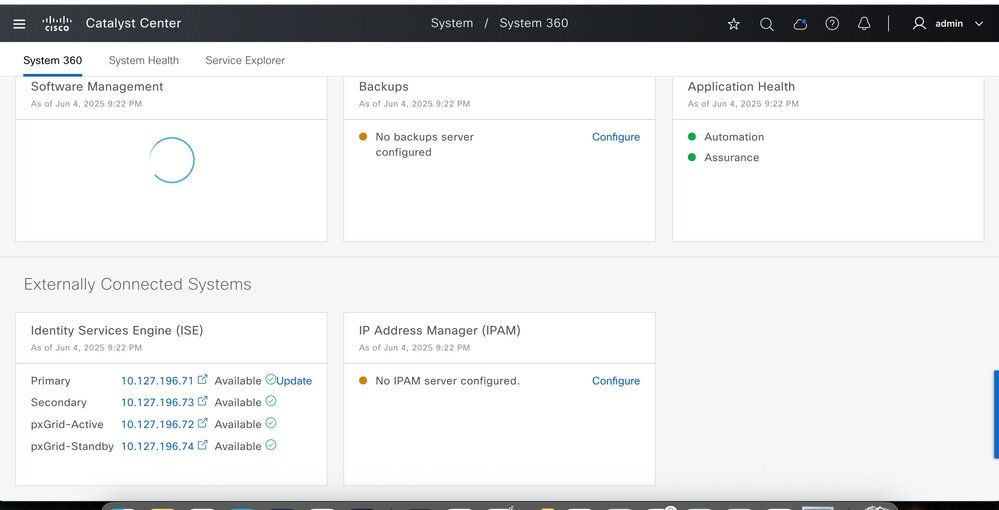

Vaya a Configuración >Sistema 360:

Los servidores ISE se muestran como Disponible en Sistemas conectados externamente, como se muestra a continuación:

Troubleshoot

Establezca estos componentes en el nivel de depuración en ISE:

- PxGrid

- Infraestructura

- ERS

Nota: Antes de iniciar la integración de Cisco DNA-ISE, siga los registros del servicio con estos comandos:

Los registros se pueden verificar en vivo en Cisco DNA CLI mediante estos comandos:

- maglev$ magctl service logs -rf ise-bridge

- maglev$ magctl service logs -rf network-design -c network-design-service

Sección A: Flujo de mensajes de registro en el ADN de Cisco para una integración satisfactoria

Paso 1: Obteniendo credenciales de ISE.

2025/06/07 17:21:41 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

025-06-07 17:21:41,905 | INFO | MessageListenerContainer-6 | | c.c.a.c.c.impl.AAARasClientImpl | AAARasClientImpl - crear api. Uuid de RBAC: nulo | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Paso: Obtención de iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.a.c.s.trust.CiscoISEManager | Llamando al servicio GO para que ISE confíe en CREATE | correlationId=1978f306-0857-467d-b974-644a163f742

2025-06-07 17:21:41,917 | INFO | MessageListenerContainer-6 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Creación de una carga de API para llamar al servicio GO para la solicitud CREATE de ISE con ip: 10.127.196.71 y nombre de host: l | correlationId=1978f306-0857-467d-b974-644a163f742

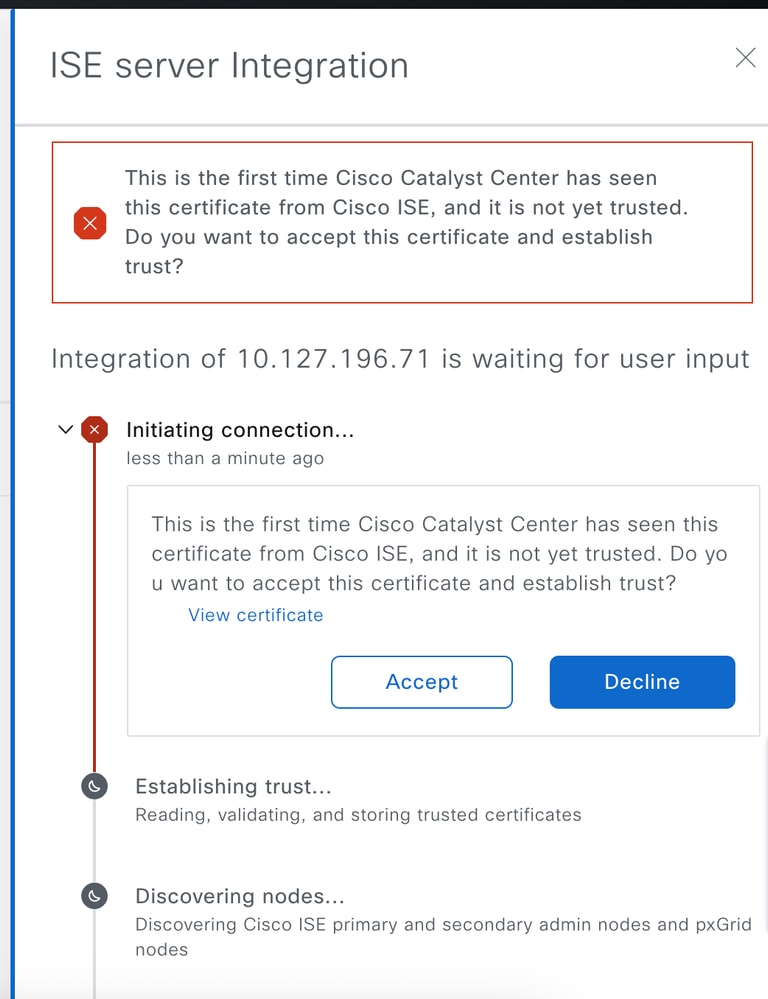

Paso 2: Error de certificado a la espera de aceptación si el certificado se firma automáticamente y no es de confianza.

06/07 17:21:42 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:21:42 [DEBUG] GET https://10.127.196.71/admin/API/PKI/TrustCertificates

2025/06/07 17:21:44 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025-06-07 17:21:44,730 | INFO | qtp480903748-238 | | c.c.a.c.s.c.IseIntegrationStatusController | Actualizar el estado de integración de ISE Paso 1 para StepName =INITIATE_CONNECTION_TO_ISE | correlationId=831c9c36-d534-415d-86d6-

2025-06-07 17:21:44,964 | ERROR | MessageListenerContainer-6 | | c.c.a.c.s.h.CreateAaaMessageHandler | Certificado en espera de aceptación del usuario {} | correlationId=1978f306-0857-467d-b974-644a163f742

com.cisco.apicem.commonsettings.service.exception.CertificateWaitingUserAcceptanceException: {"i18n":{"code":"NCND80015"}}

en com.cisco.apicem.commonsettings.service.util.GoTrustEstablishmentUtil.callGoServiceForTrustProcessing(GoTrustEstablishmentUtil.java:139) ~[classes/:na]

en com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establTrustWithPAN(CiscoISEManager.java:215) ~[classes/:na]

en com.cisco.apicem.commonsettings.service.trust.CiscoISEManager.establTrust(CiscoISEManager.java:184) ~[classes/:na]

en com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:554) ~[classes/:na]

en com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRBACInvocation(CreateAaaMessageHandler.java:536) ~[classes/:na]

en com.cisco.apicem.commonsettings.service.handler.CreateAaaMessageHandler.handleRequest(CreateAaaMessageHandler.java:143) ~[classes/:na]

en com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler_aroundBody0(GrapevineMessageListener.java:485) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at com.cisco.grapevine.amqp.impl.GrapevineMessageListener$AjcClosure1.run(GrapevineMessageListener.java:1) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at org.aspectj.runtime.reflejar.JoinPointImpl.proceder(JoinPointImpl.java:167) ~[aspectjrt-1.9.6.jar:na]

at com.cisco.enc.i18n.localization.aop.EnableI18nOnRequestHandler.getEmptyResponse(EnableI18nOnRequestHandler.java:26) ~[i18n-7.1.722.60901.jar:7.1.722.60901]

en com.cisco.grapevine.amqp.impl.GrapevineMessageListener.invokeHandler(GrapevineMessageListener.java:452) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

en com.cisco.grapevine.amqp.impl.GrapevineMessageListener.onMessage(GrapevineMessageListener.java:273) ~[message-queue-sdk-7.0.722.60901.jar:7.0.722.60901]

at org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.doInvokeListener(AbstractMessageListenerContainer.java:856) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.invokeListener(AbstractMessageListenerContainer.java:779) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$001(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$1.invokeListener(SimpleMessageListenerContainer.java:208) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.invokeListener(SimpleMessageListenerContainer.java:1381) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.AbstractMessageListenerContainer.executeListener(AbstractMessageListenerContainer.java:760) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.doReceiveAndExecute(SimpleMessageListenerContainer.java:1324) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.receiveAndExecute(SimpleMessageListenerContainer.java:1294) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer.access$1800(SimpleMessageListenerContainer.java:105) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

at org.springframework.amqp.rabbit.listener.SimpleMessageListenerContainer$AsyncMessageProcessingConsumer.run(SimpleMessageListenerContainer.java:1550) ~[spring-rabbit-1.7.15.RELEASE.jar:na]

en java.base/java.lang.Thread.run(Thread.java:834) ~[na:na]

2025-06-07 17:21:46,284 | INFO | qtp480903748-916 | | c.c.a.c.s.util.CommonSettingsUtil | Valor de base de datos recuperado para MultiCisco DNAConfigurationTable = MultiCisco DNAConfigurationTable[clusterUuid=878771ce-8f93-44a5-82c9-3561e14c2d77,createTime=2024-08-23 14:18:11.381,inMultiCisco DNAMode=false,lastUpdatedTime=2024-08-23 14:18:11.381,multiCisco DNAFeatureEnabled=false,instanceUuid=7f606daa-ca05-472b-b45c-fe8dfead1717,instanceId=7007,authEntityId=7007,authEntityClass=1586401731,instanceTenantId=66c88fc4104bfb741d05instancia<es<instancia ordenada<Integer><instancia<instancia<instancia<instancia<Ifb<instancia<IdcIdcIdcIdcIdcValor<EH><IdcValor<Timer><ValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValorValor | correlationId=588c4bb-f407-4771-97e6-e5c9a9e08746

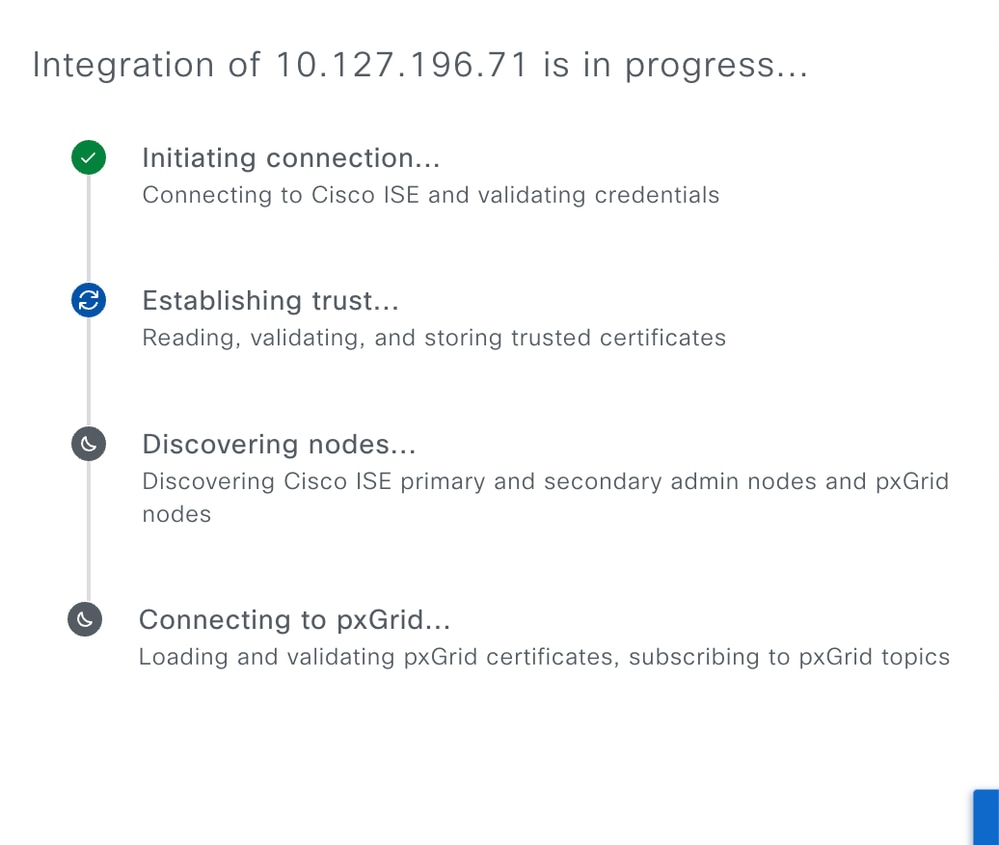

Paso 3: Se invocó la aceptación del certificado.

17:22:05,574 | INFO | qtp480903748-909 | | c.c.a.c.s.controller.AAAController | ¿El usuario ha aceptado el certificado entrante?: verdadero | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,581 | INFO | MessageListenerContainer-9 | | c.c.a.c.s.h.CreateAaaMessageHandler | Introducción de la fase de reconocimiento de certificados de usuario | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Paso: Obtención de iseUsername, isePassword, iseHostIp, iseHostName, iseSshKey, apicEmIp, apicEmFqdn | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager |------------------------------------------------------------------------------------------------ | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | MessageListenerContainer-9 | | c.c.a.c.s.trust.CiscoISEManager | Llamada al servicio GO para ISE trust CERT_ACCEPT | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

2025-06-07 17:22:05,605 | INFO | MessageListenerContainer-9 | | c.c.a.c.s.u.GoTrustEstablishmentUtil | Creación de una carga de API para llamar al servicio GO para la solicitud CERT_ACCEPT de ISE con ip: 10.127.196.71 y nombre de host: | correlationId=8b73524a-a3b1-4ebd-9d3a-b70830d64c83

Paso 4: Construyendo Confianza.

2025-06-07 17:22:06,365 | INFO | qtp480903748-246 | | c.c.a.c.s.c.IseIntegrationStatusController | Actualizar el estado de integración de ISE Paso 1 para StepName =INITIATE_CONNECTION_TO_ISE | correlationId=c1bfde32-4cec-4c9f-afab-06291f1bc437

2025-06-07 17:22:06,375 | INFO | qtp480903748-909 | | c.c.a.c.s.c.IseIntegrationStatusController | Actualizar el estado de integración de ISE Paso a paso para StepName =ESTABLISHING_TRUST_WITH_ISE | correlationId=fbba646c-bdae-4554-8c70-0a5836f4c860

Paso 5: Comprobando la configuración de ISE ERS.

2025/06/07 17:22:06 [DEBUG] GET https://10.127.196.71/admin/API/NetworkAccessConfig/ERS

{"asctime":"2025-06-07T17:22:07.529Z","correlationId":"","level":"info","msg":"Current ERS config on ISE {XMLName:{Espacio: Local:ersConfig} ID:1 ISCSRF:false IsPAP:true IsPSNS:true}","packagename":"ISE Connection Manager"}

Paso 6: Validando la versión de ISE.

2025/06/07 17:22:07 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:07 [DEBUG] GET https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

{"asctime":"2025-06-07T17:22:09.065Z","correlationId":"","level":"info","msg":" La versión de ISE es {Version:3.3 Patch:0 PatchList:0}","packagename":"ISE Connection Manager"}

Paso 7: Obteniendo información de telemetría.

2025/06/07 17:22:09 [DEBUG] GET https://10.127.196.71:9060/ers/config/telemetryinfo

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":"","level":"info","msg":"Telemetry ID 30d43265-1577-4e02-a10b-6b549099f544","packagename":"Utilities"}

{"asctime":"2025-06-07T17:22:10.161Z","correlationId":"","level":"info","msg":"Check and enable openAPI on ISE nodes","packagename":"ISE Connection Manager"}

Paso 8: Obteniendo el estado de API de ISE.

2025/06/07 17:22:10 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:10 [DEBUG] GET https://10.127.196.71/admin/API/apiService/get

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":"","level":"info","msg":"OpenAPI ya está habilitado, {true}","packagename":"ISE Connection Manager"}

Paso 9: Establecimiento de la confianza con ISE completado.

{"asctime":"2025-06-07T17:22:11.291Z","correlationId":"","level":"info","msg":"Actualizando el estado general a trusted","packagename":"ISE Connection Manager"}

2025/06/07 17:22:11 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:11.304Z","correlationId":"","level":"info","msg":"Enviando actualización del estado del nodo a NDS. 1749316904 Carga {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"acc84e0a-cfdb-48a4-2f56eafe5490\",\"descripción\" del estado\"\\\"\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Node update status to NDS, response code 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Enviando certificados a NDS","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Agregando {17487437175958362366089997042 CREATE}","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.319Z","correlationId":"","level":"info","msg":"Enviando actualización del estado del nodo a NDS. Carga [{\"serialNumber\":\"17487437175958362366089997042\",\"emisor\":\"CN=l\",\"operationType\":\"CREATE\"}]","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/iseCerts

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"Estado de actualización del nodo a NDS, código de respuesta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"Actualizando el paso de ISE ESTABLISHING_TRUST_WITH_ISE con el estado COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.329Z","correlationId":"","level":"info","msg":"Enviando solicitud a NDS {\"StepName\":\"ESTABLISHING_TRUST_WITH_ISE\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

Paso 10: Detección de nodos en la implementación de ISE.

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":"","level":"info","msg":"Actualizando ISE Step DISCOVERING_NODES con el estado IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:11.339Z","correlationId":"","level":"info","msg":"Enviando solicitud a NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:11.348Z","correlationId":"","level":"info","msg":"Posted ISE integration Step to NDS, http response code=200","packagename":"ndsutil"}

2025/06/07 17:22:11 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:11 [DEBUG] GET https://10.127.196.71/admin/API/Infra/Node/SimpleList

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":"","level":"info","msg":"66c88fc4104bfb741d052de9:b745dd4f-2a22-47d8-a216-6a5a a85f3ea69 Se recibieron 4 nodos de ISE","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:12.512Z","correlationId":"","level":"info","msg":"Agregar nodo PAN principal localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

de localize33ppan/10.127.196.71, role PRIMARY","packagename":"ISE Connection Manager"}

2025/06/07 17:22:12 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:12 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33localspan

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":"","level":"info","msg":"Adición de nodo PAN secundario i

{"asctime":"2025-06-07T17:22:13.612Z","correlationId":"","level":"info","msg":"Agregar nodo principal de MnT

2025/06/07 17:22:13 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:13 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/ise33seclocal

{"asctime":"2025-06-07T17:22:14.737Z","correlationId":"","level":"info","msg":"Agregando nodo pxgrid

2025/06/07 17:22:14 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:14 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/isepxgrid2025

{"asctime":"2025-06-07T17:22:15.863Z","correlationId":"","level":"info","msg":"Agregando nodo PSN isepxgrid2025.localad.com/10.127.196.74","packagename":"ISE Connection Manager"}

2025/06/07 17:22:15 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:15 [DEBUG] GET https://10.127.196.71:9060/ers/config/node/name/localise33ppan

{"asctime":"2025-06-07T17:22:17.047Z","correlationId":"","level":"info","msg":"Agregar nodo PSN l/10.127.196.71","packagename":"ISE Connection Manager"}

Paso 11: Detección de nodos completada.

2025/06/07 17:22:17 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:17.843Z","correlationId":"","level":"info","msg":"Enviando actualización del estado del nodo a NDS. Carga {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[\"ciscoIseId\\":\"495231749316904 ddb-e1d5-c53d-1e20-01f8509a3c28\"\", \"estado\"\"\"\"\"contraseña\":\"TRUSTED\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:17 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"Estado de actualización del nodo a NDS, código de respuesta 200 OK","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"Actualizando ISE Step DISCOVERING_NODES con el estado COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:17.860Z","correlationId":"","level":"info","msg":"Enviando solicitud a NDS {\"StepName\":\"DISCOVERING_NODES\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

Paso 12: Obtención de certificados ISE locales.

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":"","level":"info","msg":"GetCertChainForISERole , role EAP and node l","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:17.871Z","correlationId":"","level":"info","msg":"Obteniendo certificados locales de ISE 10.127.196.71","packagename":"Certificate Manager"}

2025/06/07 17:22:17 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:17 [DEBUG] GET https://10.127.196.71/admin/API/PKI/LocalCertificates

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":"","level":"info","msg":"Creación de una cadena de certificados para un certificado de hoja. Node=10.127.196.71;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":"","level":"info","msg":"El certificado está firmado por uno mismo. Subject=CN y Issuer=CN, omitir compilación de cadena de certificados","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.264Z","correlationId":"","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:19.276Z","correlationId":"","level":"info","msg":"Insertado correctamente en iseCerts","packagename":"DAL"}

2025/06/07 17:22:19 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

Paso 13: Comprobación de la conexión Pxgrid.

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"PxGrid está habilitado","packagename":"ISE Connection Manager"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"Actualizando el paso de ISE PXGRID_CONNECTION con el estado IN_PROGRESS","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.336Z","correlationId":"","level":"info","msg":"Enviando solicitud a NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"IN_PROGRESS\"}","packagename":"ndsutil"}

2025/06/07 17:22:19 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"Posted ISE integration Step to NDS, http response code=200","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"Obtención y creación de la cadena de certificados de administración para el nodo 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:19.349Z","correlationId":"","level":"info","msg":"Obteniendo certificado de servidor para 10.127.196.72","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"cadena de certificados de servidor obtenida para 10.127.196.72, longitud de cadena 4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"Compruebe si el par ha proporcionado una cadena de certificados completa, chain length=4","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"Build/update cert-chain for Node=10.127.196.72;cname=","packagename":"Certificate Manager"}

{"asctime":"2025-06-07T17:22:20.907Z","correlationId":"","level":"info","msg":"Inserting to ise-bridge certpool. Issuer=CN=Certificate Services Node CA - localize33ppan; Subject=CN=Certificate Services Endpoint Sub CA - ise33seclocal; Número de serie=336164adf99b4663b51c7d8787b671e2","packagename":"Certificate Manager"}

2025/06/07 17:22:20 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

{"asctime":"2025-06-07T17:22:20.920Z","correlationId":"","level":"info","msg":"Enviando actualización del estado del nodo a NDS. Carga {\"aaaServerId\":\"b745dd4f-2a22-47d8-a216-6a5a85f3ea69\",\"ciscoIseList\":[{\"ciscoIseId\":\"dad546ca-fe8f-28d9-a112-56ecade00239 1749316904\",\"descripción\"\":\"fallo\"\"\"estado\"\"ID\"\"\"\":\"\"}],\"ipAddress\":\"10.127.196.71\",\"iseConnectionType\":\"TRUST\"}","packagename":"ndsutil"}

2025/06/07 17:22:20 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo

{"asctime":"2025-06-07T17:22:20.936Z","correlationId":"","level":"info","msg":"Estado de actualización del nodo a NDS, código de respuesta 200 OK","packagename":"ndsutil"}

Paso 14: Actualización del certificado.

{"asctime":"2025-06-07T17:22:22.585Z","correlationId":"","level":"info","msg":"Obtener certificados de terminales de ISE , \u0026{CertTemplateName:pxGrid_Certificate_Template_Format:PKCS8_CHAIN Contraseña: CertificateRequest:{San:52:ad:88:67:42:58 Cn:admin_66c88fc4104bfb741d052de9}}","packagename":"PxGridClient"}

2025/06/07 17:22:22 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

2025/06/07 17:22:22 [DEBUG] PUT https://10.127.196.71:9060/ers/config/endpointcert/certRequest

{"asctime":"2025-06-07T17:22:24.071Z","correlationId":"","level":"info","msg":"Inserting into iseCerts","packagename":"DAL"}

{"asctime":"2025-06-07T17:22:24.072Z","correlationId":"","level":"info","msg":"Insertado correctamente en iseCerts","packagename":"DAL"}

Paso 15: Activación del cliente Pxgrid.

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":"","level":"info","msg":"PrivateKey cargado correctamente desde certificados de terminales","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:24.074Z","correlationId":"","level":"info","msg":"Número de entradas de certificado en la cadena de certificado de cliente 1 ","packagename":"PxGridClient"}

2025/06/07 17:22:24 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccountActivate

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.72:8910/pxgrid/control/AccountActivate","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:25.247Z","correlationId":"","level":"info","msg":"GOT ACCOUNT ACTIVATE RESPONSE: \u0026{AccountState:ENABLED Version:2.0}","packagename":"PxGridClient"}

2025/06/07 17:22:25 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/ServiceLookup

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.72:8910/pxgrid/control/ServiceLookup","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"Intente conectar pubsub service \u0026{Name:com.cisco.ise.pubsub NodeName:~ise-pubsub-ise33seclocal Properties:map[wsUrl:wss://:8910/pxgrid/ise/pubsub]} ","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:26.311Z","correlationId":"","level":"info","msg":"ISE Pubsub Web Service URL: wss://10.127.196.72:8910/pxgrid/ise/pubsub","nombrepaquete":"PxGridClient"}

2025/06/07 17:22:26 [DEBUG] POST https://10.127.196.72:8910/pxgrid/control/AccessSecret

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.72:8910/pxgrid/control/AccessSecret","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:27.461Z","correlationId":"","level":"info","msg":"Intentando marcar para wsurl wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":"","level":"info","msg":"Conectado correctamente a wss://10.127.196.72:8910/pxgrid/ise/pubsub","packagename":"ws-endpoint"}

2025/06/07 17:22:28 [DEBUG] POST https://credentialmanager.maglev-system.svc.cluster.local:443/api/v1/credentialmanager/decryption

{"asctime":"2025-06-07T17:22:28.479Z","correlationId":"","level":"info","msg":"Setting as active pxgrid node","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":"","level":"info","msg":"Actualizando el paso de ISE PXGRID_CONNECTION con el estado COMPLETE","packagename":"ndsutil"}

{"asctime":"2025-06-07T17:22:28.533Z","correlationId":"","level":"info","msg":"Enviando solicitud a NDS {\"StepName\":\"PXGRID_CONNECTION\",\"StepStatus\":\"COMPLETE\"}","packagename":"ndsutil"}

2025/06/07 17:22:28 [DEBUG] PUT http://network-design-service.fusion.svc.cluster.local:32765/iseIntegrationStatus/Step

2025/06/07 17:22:28 [DEBUG] GET http://network-design-service.fusion.svc.cluster.local:32765/aaaStatusInfo/b745dd4f-2a22-47d8-a216-6a5a85f3ea69

Paso 16: descarga de SGT de Trustsec.

{"asctime":"2025-06-07T17:22:34.370Z","correlationId":"","level":"info","msg":"BULK DOWNLOADING FOR SERVICE com.cisco.ise.config.trustsec TOPIC securityGroupTopic","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":"","level":"info","msg":"Bulkdownload URLs: [https://10.127.196.71:8910/pxgrid/ise/config/trustsec]","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:34.371Z","correlationId":"","level":"info","msg":"Intentando la descarga masiva de com.cisco.ise.config.trustsec mediante https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

2025/06/07 17:22:34 [DEBUG] POST https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Got Response 200 , para URL https://10.127.196.71:8910/pxgrid/ise/config/trustsec/getSecurityGroups","packagename":"PxGridClient"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Reset Security Group Cache.","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Actualización de la caché del grupo de seguridad","packagename":"cache"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"SG bulkdownload data, ACA no está registrado para ello todavía, no presione para RMQ","packagename":"Subscribers"}

{"asctime":"2025-06-07T17:22:35.424Z","correlationId":"","level":"info","msg":"Suscripción finalizada a todos los temas y descargas masivas finalizadas","packagename":"ISE Connection Manager"}

Sección B: Flujo de mensajes de registro en ISE (registro PSC de ISE)

Paso 1: Obteniendo detalles del nodo.

2025-06-07 22:45:22,788 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticación básica satisfactoria. Usuario: admin

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/node

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:45:22,788 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@2ff9a8ef

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@39c857df

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@24e4889c

2025-06-07 22:45:22,794 DEBUG [ers-http-pool15][[]] ers.app.impl.handlers.NodeCRUDHandler -::::- DEBUG INFO — RESULT com.cisco.cpm.ers.app.proxy.HostConfigProxy@73eb7edf

2025-06-07 22:45:22,802 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- La solicitud de recursos GET ALL para el tipo de recurso 'node' se completó correctamente

Paso 2: Comprobación de la versión en ISE.

2025-06-07 22:48:39,847 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticación básica exitosa. Usuario: admin

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::- La autenticación está basada en contraseña, omitiendo la autenticación basada en certificados

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- # RateLimitFilter Servlet => Continuar con la solicitud ERS, el recuento de bucket actual es: 49

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- ### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,848 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::::- ### PAPFilter.doFilter —> getPathInfo=/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getMethod=GET

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -:::::- ### PAPFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/op/systemconfig/iseversion

2025-06-07 22:48:39,849 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getRemoteHost=10.62.113.211

Paso 3: Obteniendo información de telemetría.

2025-06-07 22:48:41,371 INFO [ers-http-pool15][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticación básica exitosa. Usuario: admin

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.CertificateAuthenticator -::::- La autenticación está basada en contraseña, omitiendo la autenticación basada en certificados

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- # RateLimitFilter Servlet => Continuar con la solicitud ERS, el recuento de bucket actual es: 49

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -:::::- ### PICFilter.doFilter —> getRequestURL=https://10.127.196.71:9060/ers/config/telemetryinfo

2025-06-07 22:48:41,371 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:48:41,372 DEBUG [ers-http-pool15][[]] cpm.ers.app.web.PAPFilter -::::- ### PAPFilter.doFilter —> getPathInfo=/telemetryinfo

2025-06-07 22:48:41,374 INFO [ers-http-pool15][[]] ers.app.impl.handlers.TelemetryInfoCRUDHandler -:::- Dentro de GET ALL API

2025-06-07 22:48:41,377 INFO [ers-http-pool15][[]] cisco.cpm.ers.fw.CRUDService -::::- La solicitud de recursos GET ALL para el tipo de recurso 'telemetryinfo' se completó correctamente

Paso 4: ISE utiliza las solicitudes basadas en REST para obtener información sobre la integración.

2025-06-07 22:49:00,957 INFO [ers-http-pool18][[]] cpm.ers.app.web.BasicAndTokenAuthenticator -::::- Autenticación básica exitosa. Usuario: admin

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- ### MaxThreadsFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getRemoteHost=10.62.113.211

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -::::::- ### MaxThreadsFilter.doFilter —> getLocalPort=9060

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.MaxThreadsLimiterFilter -:::::- # RateLimitFilter Servlet => Continuar con la solicitud ERS, el recuento de bucket actual es: 49

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getPathInfo=/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getMethod=GET

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -:::::- ### PICFilter.doFilter —> getRequestURL=https://ise-bridge.ise-bridge.svc.cluster.local:8080/ers/config/sessionservicenode

2025-06-07 22:49:00,957 DEBUG [ers-http-pool18][[]] cpm.ers.app.web.PICFilter -::::- ### PICFilter.doFilter —> getRemoteHost=10.62.113.211

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

27-Jun-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Divya SinhaIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios