Configuración de ISE 2.2 Threat-Centric NAC (TC-NAC) con Rapid7

Opciones de descarga

-

ePub (3.1 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar y solucionar problemas de NAC centrado en las amenazas con Rapid7 en Identity Service Engine (ISE) 2.2. La función Threat Centric Network Access Control (TC-NAC) permite crear políticas de autorización basadas en los atributos de amenaza y vulnerabilidad recibidos de los adaptadores de amenaza y vulnerabilidad.

Prerequisites

Requirements

Cisco recomienda tener conocimientos básicos sobre estos temas:

-

Cisco Identity Service Engine

-

Analizador de vulnerabilidades de Nexpose

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Service Engine versión 2.2

- Switch Cisco Catalyst 2960S 15.2(2a)E1

- Rapid7 Nexpose Vulnerability Scanner Enterprise Edition

- Windows 7 Service Pack 1

- Windows Server 2012 R2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

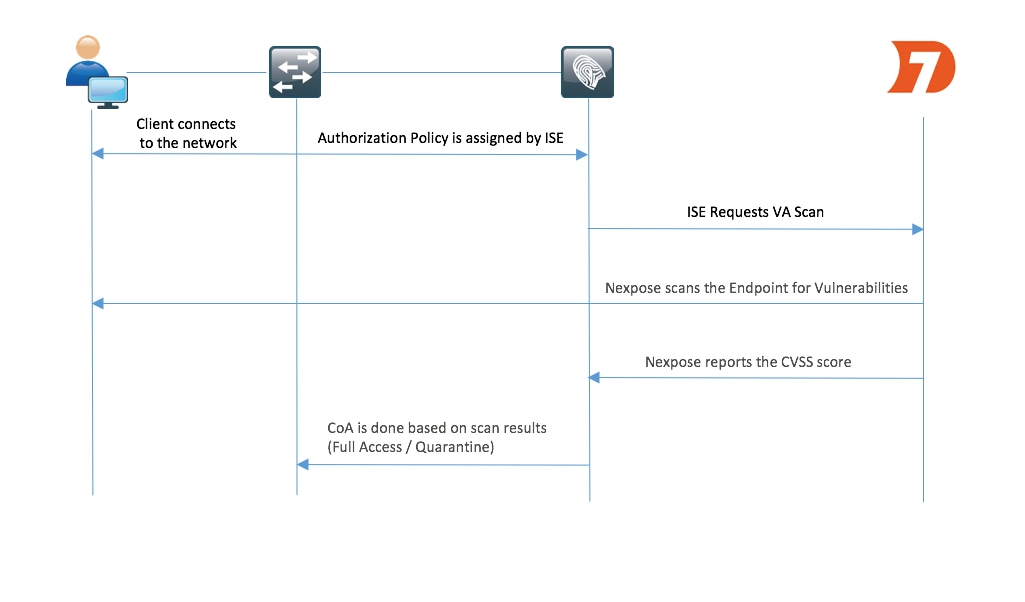

Diagrama de flujo de alto nivel

Este es el flujo:

- El cliente se conecta a la red, se otorga acceso limitado y se asigna el perfil con la casilla de verificación Evaluar vulnerabilidades habilitada.

- El nodo PSN envía un mensaje de Syslog al nodo MNT para confirmar que se ha realizado la autenticación y que el análisis de VA ha sido el resultado de la directiva de autorización.

- El nodo MNT envía SCAN al nodo TC-NAC (mediante Admin WebApp) utilizando estos datos:

-Dirección MAC

-IP Address

- Intervalo de análisis

- Análisis periódico habilitado

- PSN de origen - Nexpose TC-NAC (encapsulado en Docker Container) se comunica con Nexpose Scanner para activar el análisis si es necesario.

- Nexpose Scanner analiza el terminal solicitado por ISE.

- Nexpose Scanner envía los resultados del análisis a ISE.

- Los resultados del análisis se envían de vuelta a TC-NAC:

-Dirección MAC

- Todas las puntuaciones de CVSS

- Todas las vulnerabilidades (título, CVEID) - TC-NAC actualiza PAN con todos los datos del paso 7.

- CoA se activa si es necesario de acuerdo con la política de autorización configurada.

Implementación y configuración de Nexpose Scanner

Precaución: la configuración de Nexpose de este documento se realiza para fines de laboratorio. Consulte a los ingenieros de Rapid7 para obtener información sobre el diseño

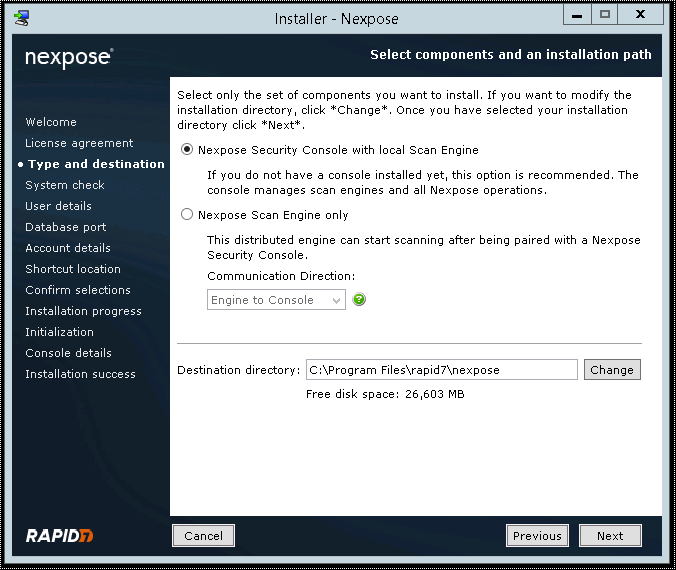

Paso 1. Implemente Nexpose Scanner.

El analizador de Nexpose se puede implementar desde un archivo OVA, instalado sobre el sistema operativo Linux y Windows. En este documento, la instalación se realiza en Windows Server 2012 R2. Descargue la imagen del sitio web Rapid7 e inicie la instalación. Cuando configure Type y destination, seleccione Nexpose Security Console con el motor de análisis local

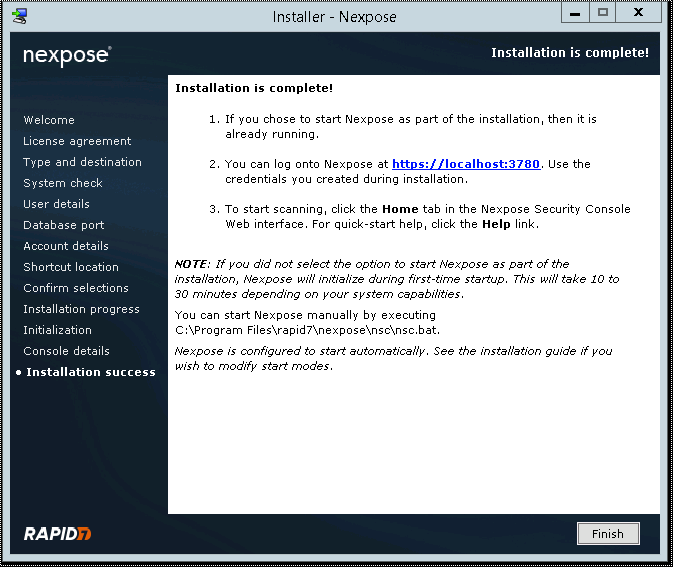

Una vez finalizada la instalación, el servidor se reinicia. Después del inicio, se debe poder acceder al escáner Nexpose a través del puerto 3780, como se muestra en la imagen:

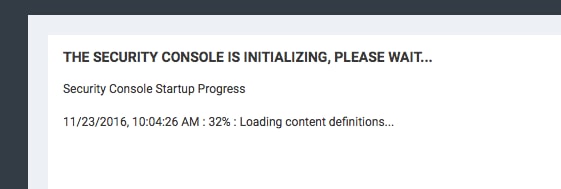

Como se muestra en la imagen, el analizador pasa por el proceso de inicio de la consola de seguridad:

Después de obtener acceso a la GUI, se debe proporcionar la clave de licencia. Tenga en cuenta que se requiere Enterprise Edition de Nexpose Scanner, los análisis no se activan si se ha instalado Community Edition.

Paso 2. Configuración del escáner Nexpose.

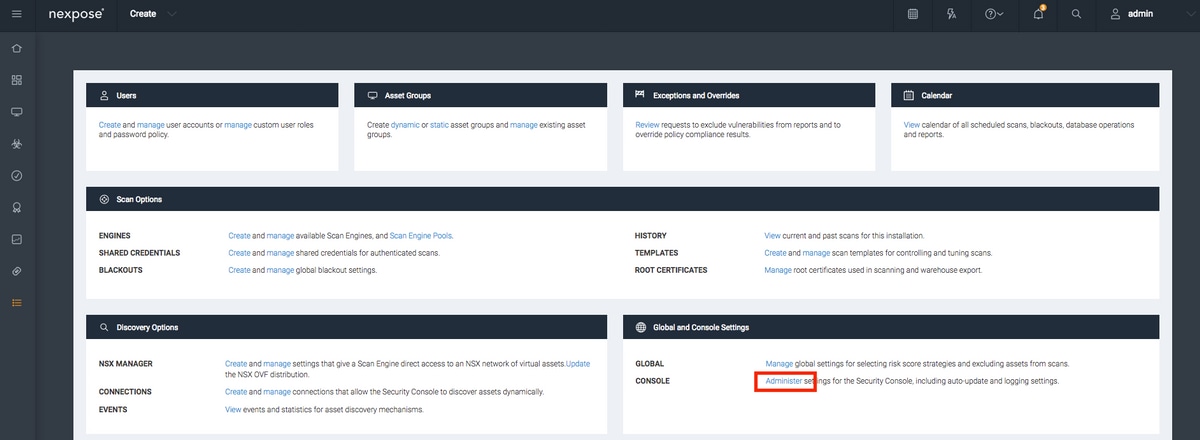

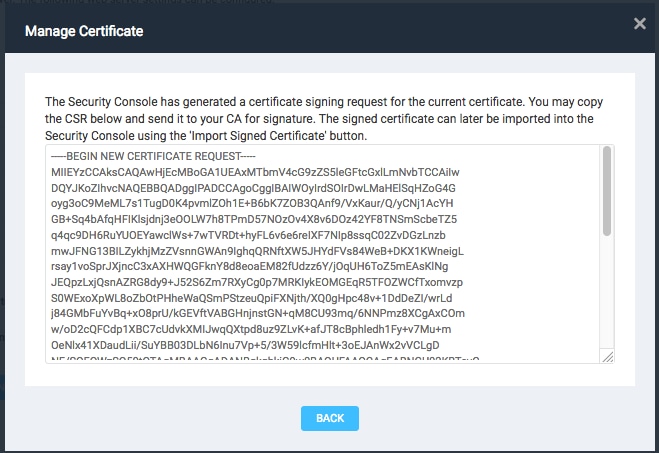

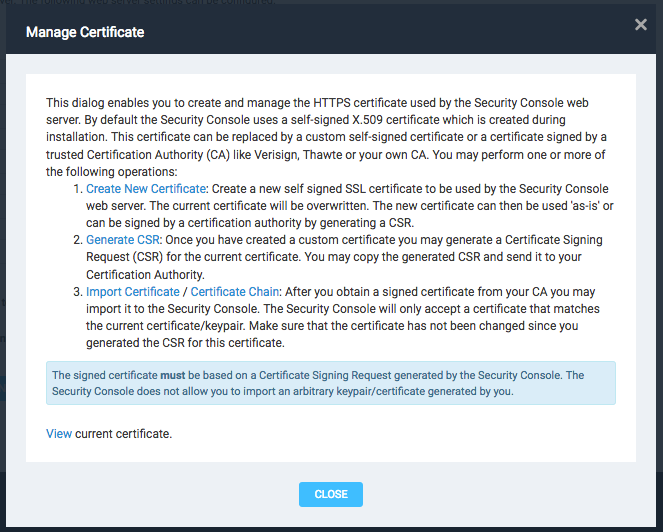

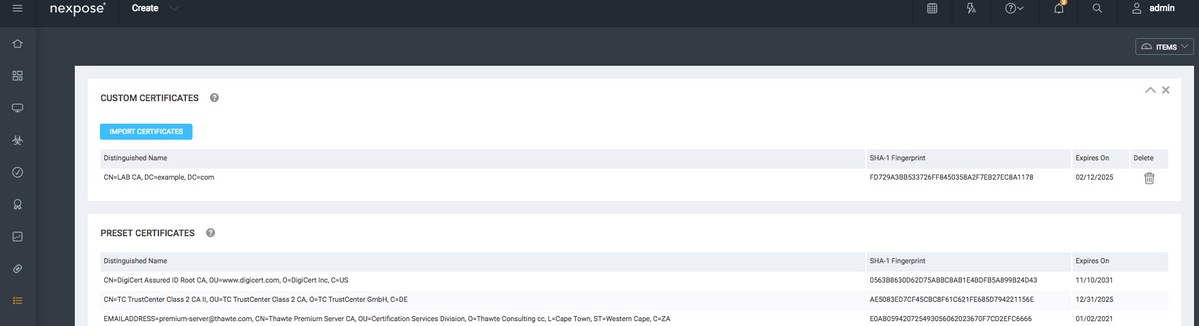

El primer paso es instalar el certificado en Nexpose Scanner. El certificado de este documento lo emite la misma CA que el certificado de administrador para ISE (LAB CA). Vaya a Administration > Global and Console Settings. Seleccione Administrar en Consola, como se muestra en la imagen.

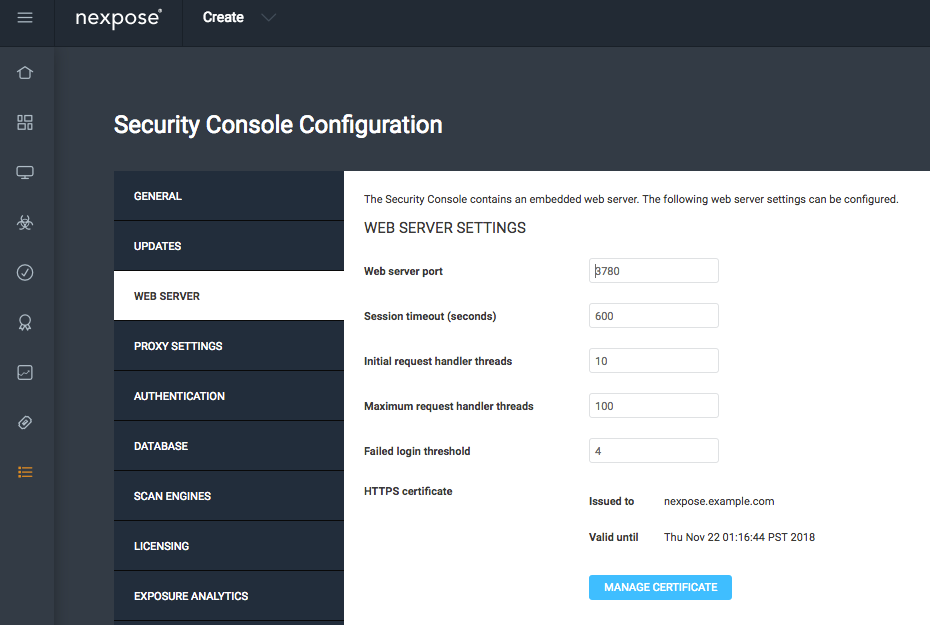

Haga clic en Administrar certificado, como se muestra en la imagen:

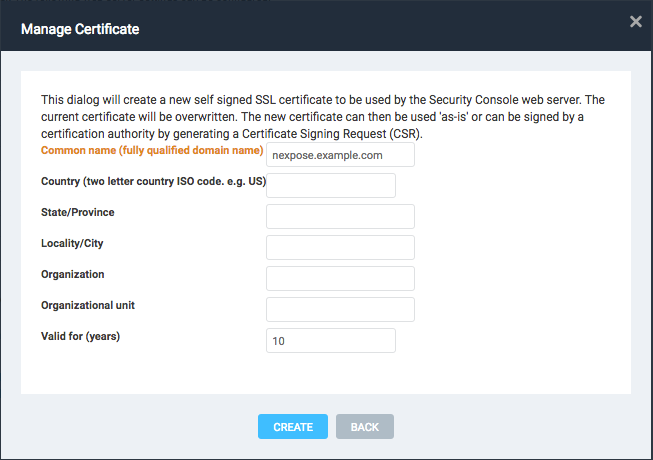

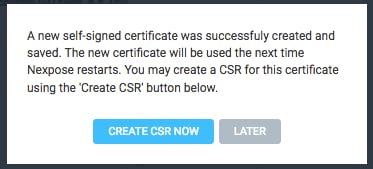

Como se muestra en la imagen, haga clic en Create New Certificate. Ingrese Common Name y cualquier otro dato que desee tener en el certificado de identidad de Nexpose Scanner. Asegúrese de que ISE pueda resolver el FQDN del escáner Nexpose con DNS.

Exportar la solicitud de firma de certificado (CSR) al terminal.

En este momento, debe firmar el CSR con la autoridad de certificación (CA).

Importe el certificado emitido por la CA haciendo clic en Importar certificado.

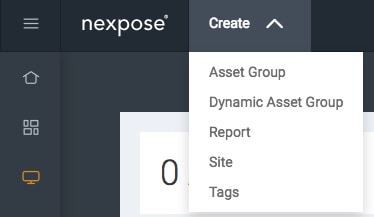

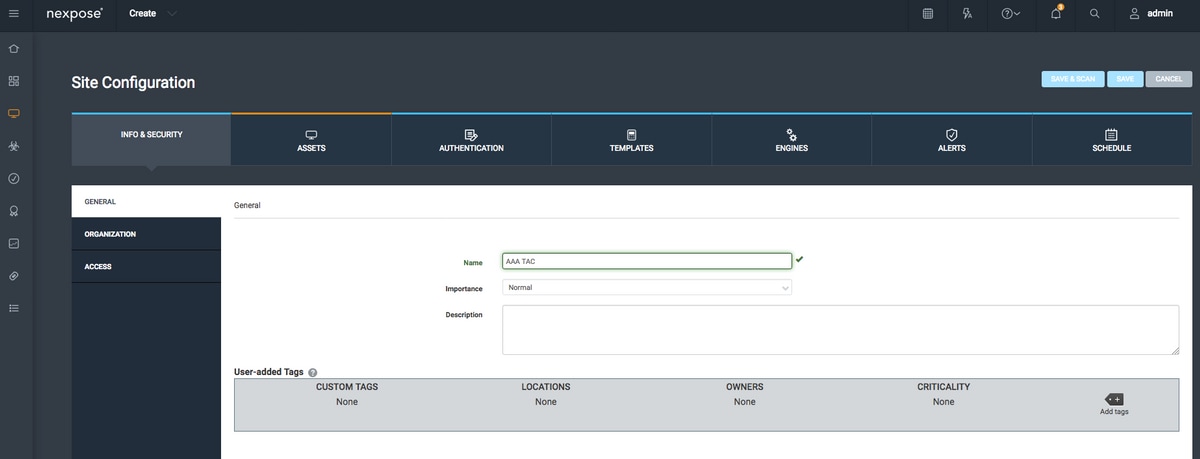

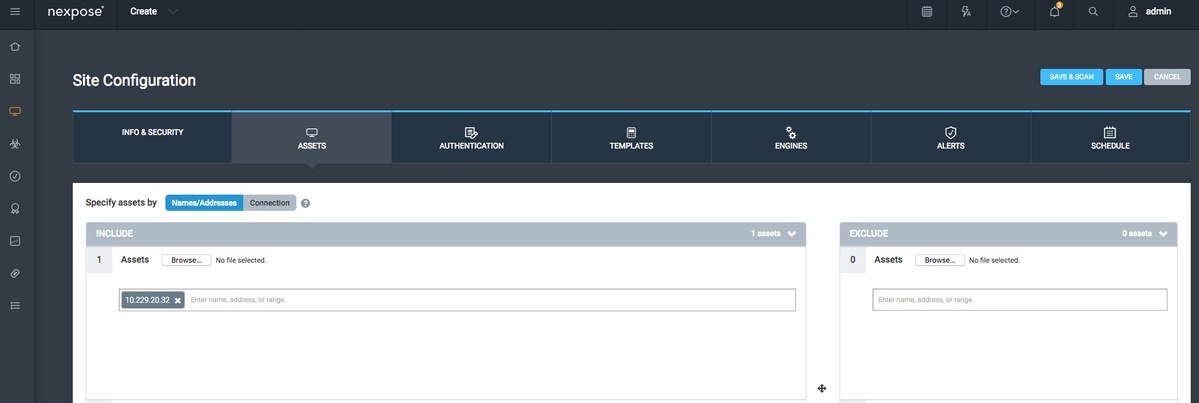

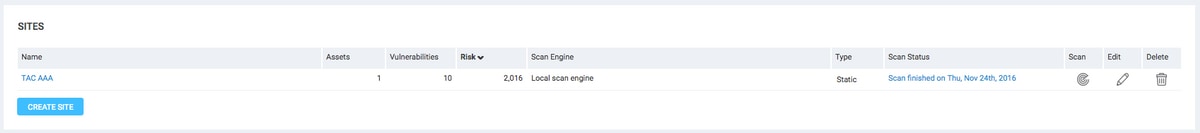

Configurar un sitio. El sitio contiene recursos que debe poder analizar y la cuenta que se utiliza para integrar ISE con Nexpose Scanner debe tener privilegios para administrar sitios y crear informes. Vaya a Create > Site, como se muestra en la imagen.

Como se muestra en la imagen, introduzca el nombre del sitio en la ficha Información y seguridad. La ficha Activos debe contener las direcciones IP de los activos válidos, los terminales que pueden ser objeto de análisis de vulnerabilidades.

Importe el certificado de CA que firmó el certificado de ISE en el almacén de confianza. Vaya a Administration > Root Certificates > Manage > Import Certificates.

Configuración de ISE

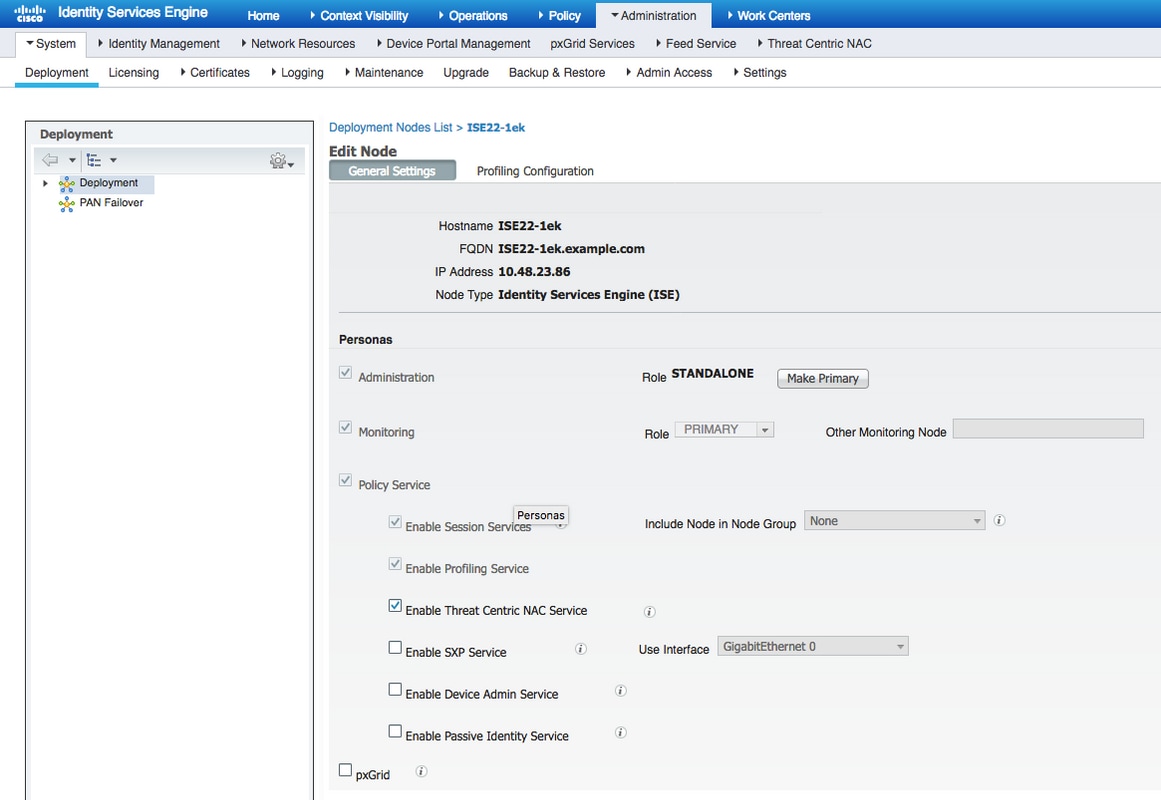

Paso 1. Habilitar servicios de TC-NAC.

Habilite los servicios de TC-NAC en el nodo ISE. Tenga en cuenta lo siguiente:

- El servicio NAC centrado en amenazas requiere una licencia Apex.

- Necesita un nodo de servicios de políticas (PSN) independiente para el servicio NAC centrado en las amenazas.

- El servicio NAC centrado en amenazas solo se puede habilitar en un nodo de una implementación.

- Solo puede agregar una instancia de un adaptador por proveedor para el servicio de evaluación de vulnerabilidades.

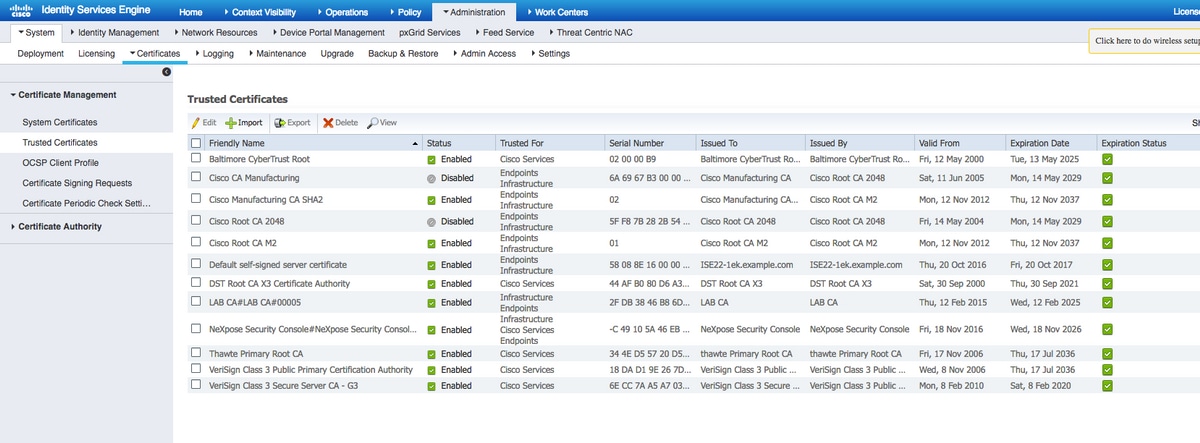

Paso 2. Importar certificado de escáner Nexpose.

Importe el certificado de CA de Nexpose Scanner en el almacén de certificados protegidos de Cisco ISE (Administración > Certificados > Administración de certificados > Certificados protegidos > Importar). Asegúrese de que los certificados raíz e intermedios adecuados se importen (o estén presentes) en el almacén de certificados de confianza de Cisco ISE

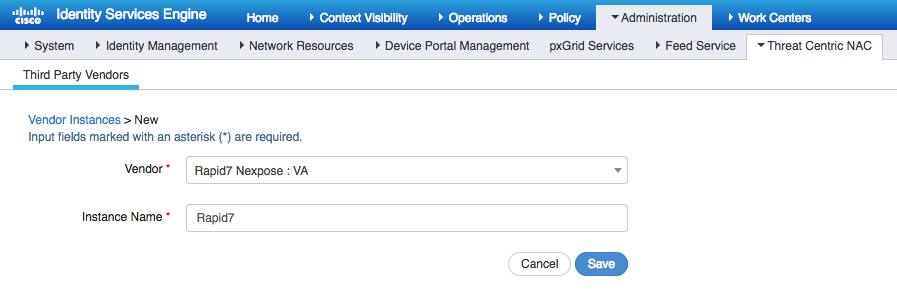

Paso 3. Configuración de la instancia TC-NAC de Nexpose Scanner.

Agregue Rapid7 Instance en Administration > Threat Centric NAC > Third Party Vendors.

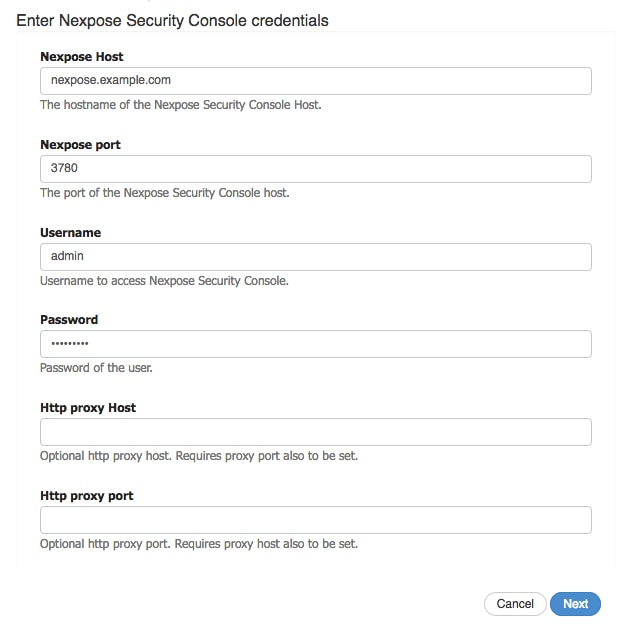

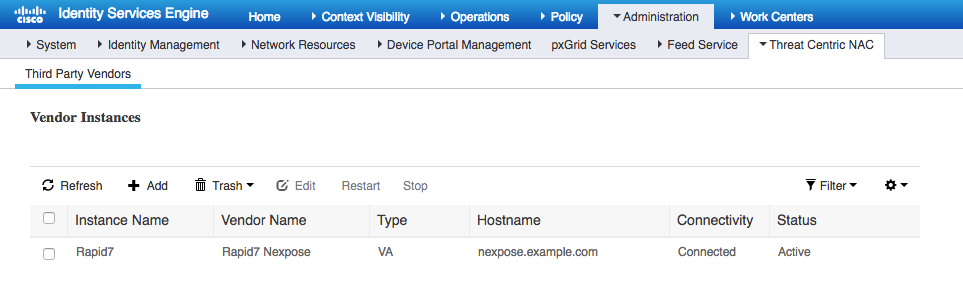

Una vez agregada, la instancia pasa al estado Preparado para configurar. Haga clic en este enlace. Configure Nexpose Host (Scanner) y Port; de forma predeterminada es 3780. Especifique el nombre de usuario y la contraseña con acceso al sitio correcto.

La configuración avanzada está bien documentada en la Guía de administración de ISE 2.2. El enlace se encuentra en la sección Referencias de este documento. Haga clic en Next y Finish. Se inician las transiciones de Nexpose Instance al estado Activo y la descarga de la base de conocimientos.

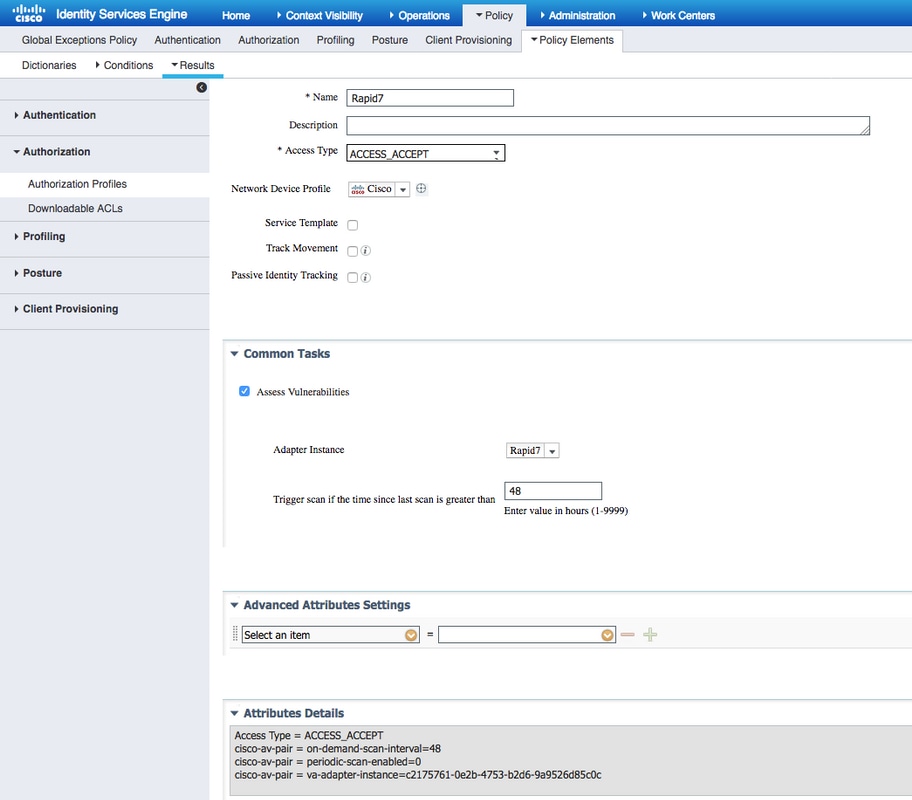

Paso 4. Configure el perfil de autorización para activar el análisis VA.

Vaya a Política > Elementos de política > Resultados > Autorización > Perfiles de autorización. Agregar nuevo perfil. En Tareas comunes, seleccione la casilla de verificación Evaluación de vulnerabilidades. El intervalo de análisis Bajo demanda debe seleccionarse en función del diseño de la red.

El perfil de autorización contiene estos pares AV:

cisco-av-pair = on-demand-scan-interval=48 cisco-av-pair = periodic-scan-enabled=0 cisco-av-pair = va-adapter-instance=c2175761-0e2b-4753-b2d6-9a9526d85c0c

Se envían a los dispositivos de red dentro del paquete de aceptación de acceso, aunque el objetivo real de los mismos es indicar al nodo de supervisión (MNT) que debe activarse el análisis. MNT indica al nodo TC-NAC que se comunique con el escáner Nexpose.

Paso 5. Configurar directivas de autorización.

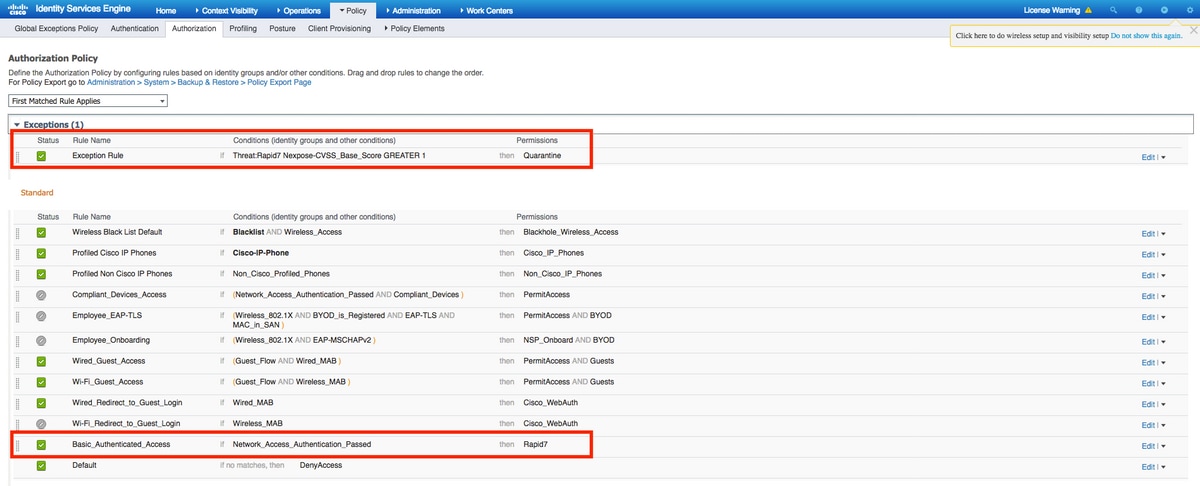

- Configure la directiva de autorización para utilizar el nuevo perfil de autorización configurado en el paso 4. Navegue hasta Policy > Authorization > Authorization Policy, localice la regla Basic_Authenticated_Access y haga clic en Edit. Cambie los permisos de PermitAccess al Standard Rapid7 recién creado. Esto provoca una exploración de vulnerabilidades para todos los usuarios. Haga clic en Guardar.

- Crear directiva de autorización para equipos en cuarentena. Navegue hasta Política > Autorización > Política de autorización > Excepciones y cree una Regla de excepción. Ahora navegue hasta Condiciones > Crear nueva condición (opción avanzada) > Seleccionar atributo, desplácese hacia abajo y seleccione Amenaza. Expanda el atributo Threat y seleccione Nexpose-CVSS_Base_Score. Cambie el operador a Mayor que e introduzca un valor según la política de seguridad. El perfil de autorización de cuarentena debe proporcionar acceso limitado a la máquina vulnerable.

Verificación

Identity Services Engine

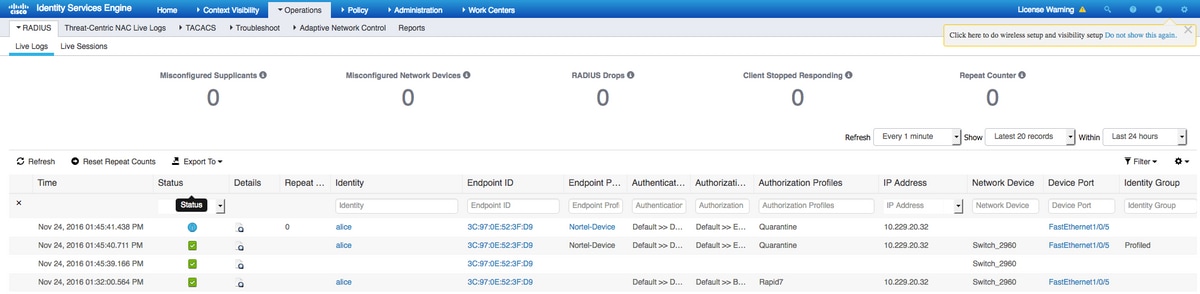

La primera conexión activa el análisis VA. Una vez finalizado el análisis, se activa la reautenticación de CoA para aplicar la nueva directiva si coincide.

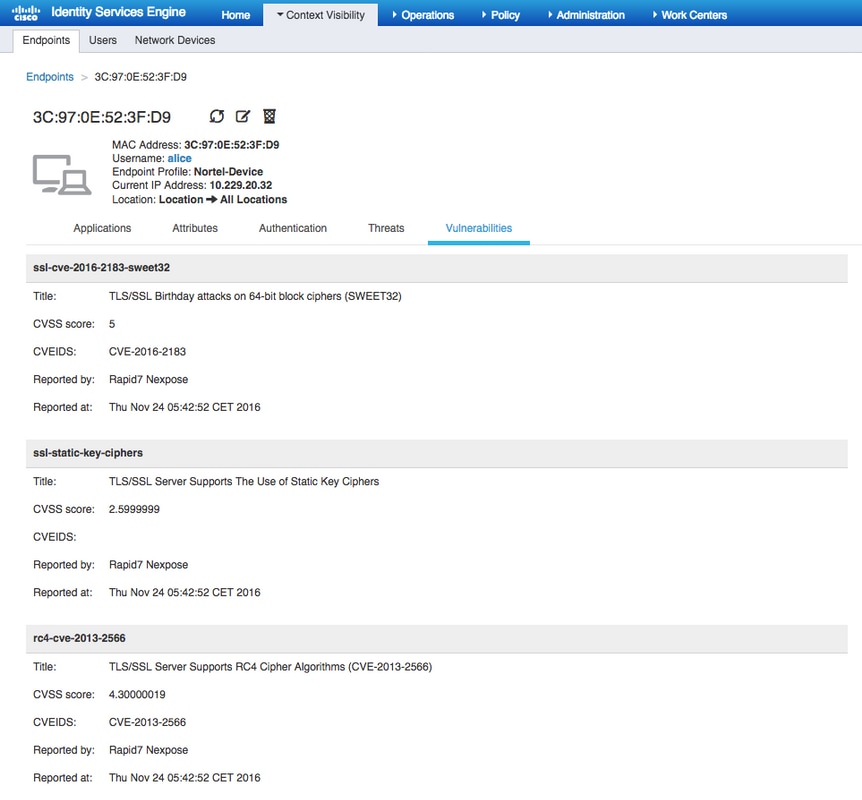

Para verificar qué vulnerabilidades se detectaron, navegue hasta Visibilidad del contexto > Terminales. Compruebe las vulnerabilidades por terminales con las puntuaciones que le ha proporcionado Nexpose Scanner.

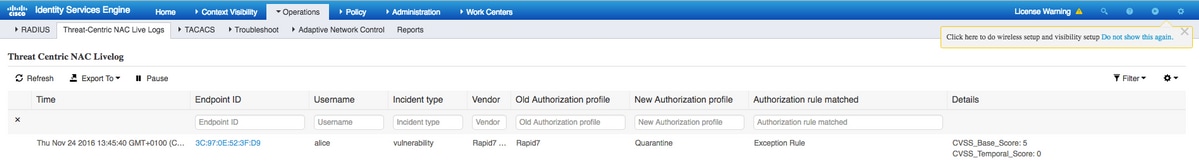

En Operations > TC-NAC Live Logs, puede ver las políticas de autorización aplicadas y los detalles en CVSS_Base_Score.

Escáner Nexpose

Cuando el análisis VA es activado por TC-NAC Nexpose Scan pasa al estado En curso, y el analizador comienza a sondear el punto final, si ejecuta la captura wireshark en el punto final, verá intercambio de paquetes entre la estación final y el analizador en este punto. Una vez que el escáner ha terminado, los resultados están disponibles en la página de inicio.

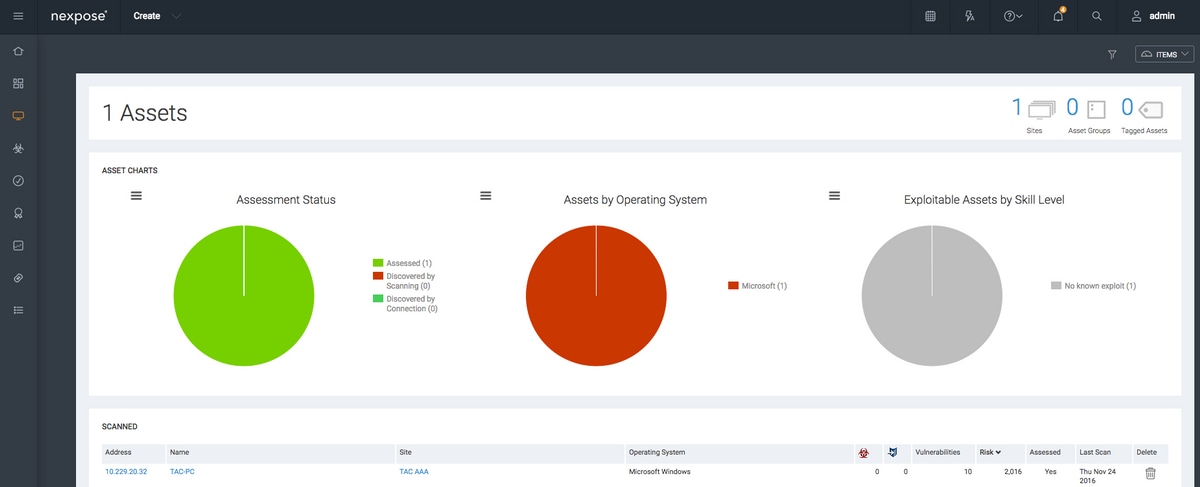

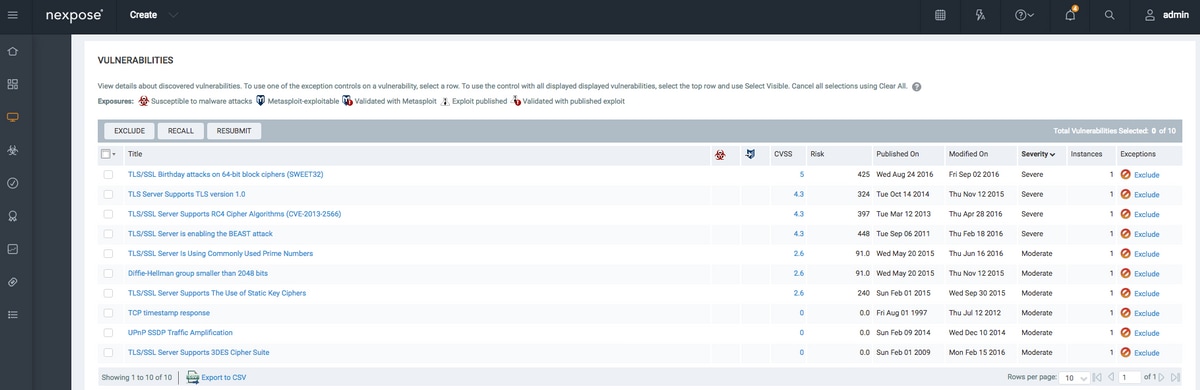

En la página Assets, puede ver que hay un nuevo terminal disponible con los resultados del análisis, se identifica el sistema operativo y se detectan 10 vulnerabilidades.

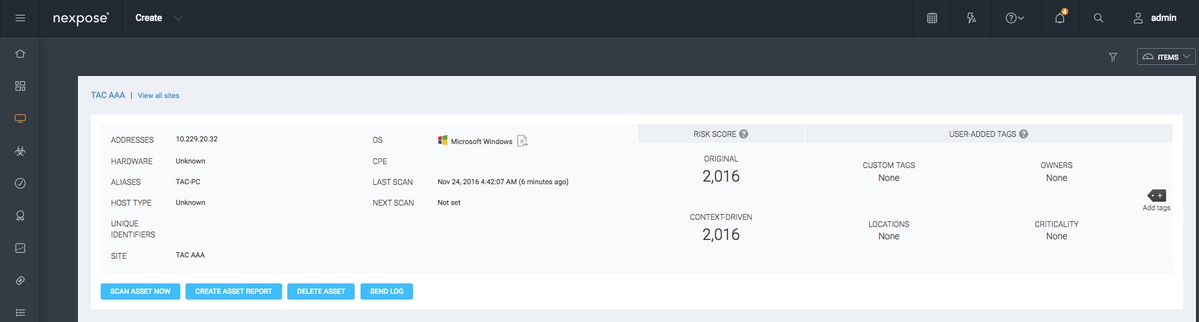

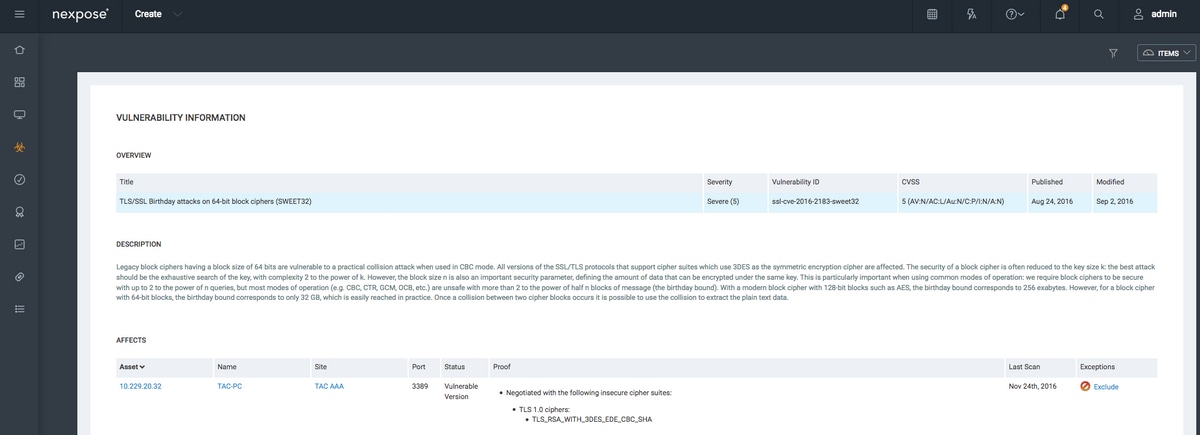

Al hacer clic en la dirección IP del terminal, Nexpose Scanner le lleva al nuevo menú, donde puede ver más información, incluidos el nombre de host, la puntuación de Risc y una lista detallada de vulnerabilidades

Al hacer clic en la vulnerabilidad en sí, se muestra una descripción completa en la imagen.

Troubleshoot

Depuraciones en ISE

Para habilitar los debugs en ISE, navegue hasta Administration > System > Logging > Debug Log Configuration, seleccione TC-NAC Node y cambie el componente Log Level va-runtime y va-service a DEBUG.

Registros a verificar - varuntime.log. Puede seguirlo directamente desde la CLI de ISE:

ISE21-3ek/admin# show logging application varuntime.log tail

TC-NAC Docker recibió instrucciones para realizar el análisis de un terminal determinado.

2016-11-24 13:32:04,436 DEBUG [Thread-94][] va.runtime.admin.mnt.EndpointFileReader -:::::- VA: Read va runtime. [{"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"c2175761-0e2b-4753-b2d6-9a9526d85c0c","psnHostName":"ISE22-1ek","heartBeatTime":0,"lastScanTime":0}, {"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","isPeriodicScanEnabled":false,"heartBeatTime":0,"lastScanTime":0}]

2016-11-24 13:32:04,437 DEBUG [Thread-94][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: received data from Mnt: {"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"c2175761-0e2b-4753-b2d6-9a9526d85c0c","psnHostName":"ISE22-1ek","heartBeatTime":0,"lastScanTime":0}

2016-11-24 13:32:04,439 DEBUG [Thread-94][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: received data from Mnt: {"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","isPeriodicScanEnabled":false,"heartBeatTime":0,"lastScanTime":0}

Una vez recibido el resultado, almacena todos los datos de vulnerabilidad en el directorio de contexto.

2016-11-24 13:45:28,378 DEBUG [Thread-94][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: received data from Mnt: {"operationType":2,"isPeriodicScanEnabled":false,"heartBeatTime":1479991526437,"lastScanTime":0}

2016-11-24 13:45:33,642 DEBUG [pool-115-thread-19][] va.runtime.admin.vaservice.VaServiceMessageListener -:::::- Got message from VaService: [{"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","lastScanTime":1479962572758,"vulnerabilities":["{\"vulnerabilityId\":\"ssl-cve-2016-2183-sweet32\",\"cveIds\":\"CVE-2016-2183\",\"cvssBaseScore\":\"5\",\"vulnerabilityTitle\":\"TLS/SSL Birthday attacks on 64-bit block ciphers (SWEET32)\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"ssl-static-key-ciphers\",\"cveIds\":\"\",\"cvssBaseScore\":\"2.5999999\",\"vulnerabilityTitle\":\"TLS/SSL Server Supports The Use of Static Key Ciphers\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"rc4-cve-2013-2566\",\"cveIds\":\"CVE-2013-2566\",\"cvssBaseScore\":\"4.30000019\",\"vulnerabilityTitle\":\"TLS/SSL Server Supports RC4 Cipher Algorithms (CVE-2013-2566)\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"tls-dh-prime-under-2048-bits\",\"cveIds\":\"\",\"cvssBaseScore\":\"2.5999999\",\"vulnerabilityTitle\":\"Diffie-Hellman group smaller than 2048 bits\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"tls-dh-primes\",\"cveIds\":\"\",\"cvssBaseScore\":\"2.5999999\",\"vulnerabilityTitle\":\"TLS/SSL Server Is Using Commonly Used Prime Numbers\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"ssl-cve-2011-3389-beast\",\"cveIds\":\"CVE-2011-3389\",\"cvssBaseScore\":\"4.30000019\",\"vulnerabilityTitle\":\"TLS/SSL Server is enabling the BEAST attack\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"tlsv1_0-enabled\",\"cveIds\":\"\",\"cvssBaseScore\":\"4.30000019\",\"vulnerabilityTitle\":\"TLS Server Supports TLS version 1.0\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}"]}]

2016-11-24 13:45:33,643 DEBUG [pool-115-thread-19][] va.runtime.admin.vaservice.VaServiceMessageListener -:::::- VA: Save to context db, lastscantime: 1479962572758, mac: 3C:97:0E:52:3F:D9

2016-11-24 13:45:33,675 DEBUG [pool-115-thread-19][] va.runtime.admin.vaservice.VaPanRemotingHandler -:::::- VA: Saved to elastic search: {3C:97:0E:52:3F:D9=[{"vulnerabilityId":"ssl-cve-2016-2183-sweet32","cveIds":"CVE-2016-2183","cvssBaseScore":"5","vulnerabilityTitle":"TLS/SSL Birthday attacks on 64-bit block ciphers (SWEET32)","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"ssl-static-key-ciphers","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Supports The Use of Static Key Ciphers","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"rc4-cve-2013-2566","cveIds":"CVE-2013-2566","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server Supports RC4 Cipher Algorithms (CVE-2013-2566)","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"tls-dh-prime-under-2048-bits","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"Diffie-Hellman group smaller than 2048 bits","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"tls-dh-primes","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Is Using Commonly Used Prime Numbers","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"ssl-cve-2011-3389-beast","cveIds":"CVE-2011-3389","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server is enabling the BEAST attack","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"tlsv1_0-enabled","cveIds":"","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS Server Supports TLS version 1.0","vulnerabilityVendor":"Rapid7 Nexpose"}]}

Registros a revisar - vaservice.log. Puede seguirlo directamente desde la CLI de ISE:

ISE21-3ek/admin# show logging application vaservice.log tail

Solicitud de evaluación de vulnerabilidades enviada al adaptador.

2016-11-24 12:32:05,783 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA request submitted to adapter","TC-NAC.Details","VA request submitted to adapter for processing","TC-NAC.MACAddress","3C:97:0E:52:3F:D9","TC-NAC.IpAddress","10.229.20.32","TC-NAC.AdapterInstanceUuid","c2175761-0e2b-4753-b2d6-9a9526d85c0c","TC-NAC.VendorName","Rapid7 Nexpose","TC-NAC.AdapterInstanceName","Rapid7"]}]

2016-11-24 12:32:05,810 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg res: {"status":"SUCCESS","statusMessages":["SUCCESS"]}

AdapterMessageListener comprueba cada 5 minutos el estado del análisis hasta que finaliza.

2016-11-24 12:36:28,143 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- Message from adapter : {"AdapterInstanceName":"Rapid7","AdapterInstanceUid":"7a2415e7-980d-4c0c-b5ed-fe4e9fadadbd","VendorName":"Rapid7 Nexpose","OperationMessageText":"Number of endpoints queued for checking scan results: 0, Number of endpoints queued for scan: 0, Number of endpoints for which the scan is in progress: 1"}

2016-11-24 12:36:28,880 DEBUG [endpointPollerScheduler-5][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","Adapter Statistics","TC-NAC.Details","Number of endpoints queued for checking scan results: 0, Number of endpoints queued for scan: 0, Number of endpoints for which the scan is in progress: 1","TC-NAC.AdapterInstanceUuid","7a2415e7-980d-4c0c-b5ed-fe4e9fadadbd","TC-NAC.VendorName","Rapid7 Nexpose","TC-NAC.AdapterInstanceName","Rapid7"]}]

El adaptador obtiene CVE junto con las puntuaciones de CVSS.

2016-11-24 12:45:33,132 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- Message from adapter : {"returnedMacAddress":"","requestedMacAddress":"3C:97:0E:52:3F:D9","scanStatus":"ASSESSMENT_SUCCESS","lastScanTimeLong":1479962572758,"ipAddress":"10.229.20.32","vulnerabilities":[{"vulnerabilityId":"tlsv1_0-enabled","cveIds":"","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS Server Supports TLS version 1.0","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"rc4-cve-2013-2566","cveIds":"CVE-2013-2566","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server Supports RC4 Cipher Algorithms (CVE-2013-2566)","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"ssl-cve-2016-2183-sweet32","cveIds":"CVE-2016-2183","cvssBaseScore":"5","vulnerabilityTitle":"TLS/SSL Birthday attacks on 64-bit block ciphers (SWEET32)","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"ssl-static-key-ciphers","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Supports The Use of Static Key Ciphers","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"tls-dh-primes","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Is Using Commonly Used Prime Numbers","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"tls-dh-prime-under-2048-bits","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"Diffie-Hellman group smaller than 2048 bits","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"ssl-cve-2011-3389-beast","cveIds":"CVE-2011-3389","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server is enabling the BEAST attack","vulnerabilityVendor":"Rapid7 Nexpose"}]}

2016-11-24 12:45:33,137 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- Endpoint Details sent to IRF is {"3C:97:0E:52:3F:D9":[{"vulnerability":{"CVSS_Base_Score":5.0,"CVSS_Temporal_Score":0.0},"time-stamp":1479962572758,"title":"Vulnerability","vendor":"Rapid7 Nexpose"}]}

2016-11-24 12:45:33,221 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA successfully completed","TC-NAC.Details","VA completed; number of vulnerabilities found: 7","TC-NAC.MACAddress","3C:97:0E:52:3F:D9","TC-NAC.IpAddress","10.229.20.32","TC-NAC.AdapterInstanceUuid","c2175761-0e2b-4753-b2d6-9a9526d85c0c","TC-NAC.VendorName","Rapid7 Nexpose","TC-NAC.AdapterInstanceName","Rapid7"]}]

2016-11-24 12:45:33,299 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg res: {"status":"SUCCESS","statusMessages":["SUCCESS"]}

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

14-Feb-2017 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Eugene KorneychukIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios