Configuración de varias matrices TrustSec en ISE 2.2

Opciones de descarga

-

ePub (2.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el uso de varias matrices TrustSec y matrices DefCon en Cisco Identity Services Engine (ISE) 2.2. Se trata de una nueva función TrustSec introducida en ISE 2.2 para mejorar la granularidad de la red.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimientos básicos de los componentes de Cisco TrustSec (CTS)

- Conocimientos básicos sobre la configuración CLI de los switches Catalyst

- Experiencia con la configuración de Identity Services Engine (ISE)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Identity Services Engine 2.2

- Switch Cisco Catalyst 3850 03.07.03.E

- Switch Cisco Catalyst 3750X 15.2(4)E1

- Equipos con Windows 7

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

En ISE 2.0 existe la posibilidad de utilizar una sola matriz TrustSec de producción para todos los dispositivos de red. ISE 2.1 ha añadido una función denominada matriz de desarrollo que se puede utilizar con fines de prueba e implementación. Las políticas creadas en la matriz de ensayo se aplican sólo a los dispositivos de red utilizados para las pruebas. El resto de los dispositivos todavía utilizan la matriz de producción. Una vez que se confirma que la matriz de desarrollo funciona correctamente, todos los demás dispositivos se pueden mover a ella y se convierte en una nueva matriz de producción.

ISE 2.2 incluye dos nuevas funciones de TrustSec:

- Varias matrices: capacidad de asignar diferentes matrices a dispositivos de red.

- Matriz de defCon: esta matriz se envía a todos los dispositivos de red en una situación concreta, activada por el administrador

Es posible utilizar una única función de matriz o una función de matriz de producción y desarrollo en ISE 2.2.

Matrices múltiples

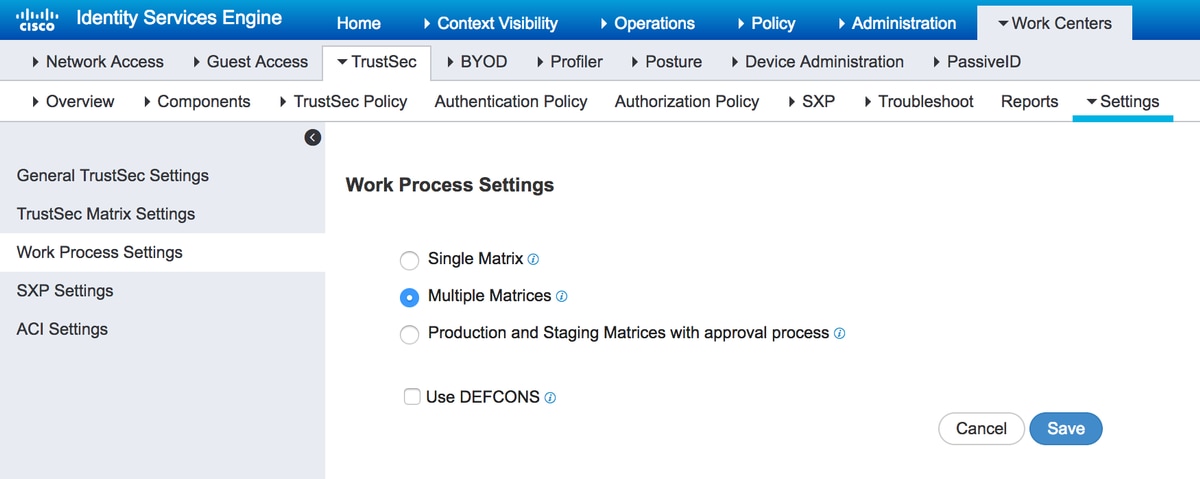

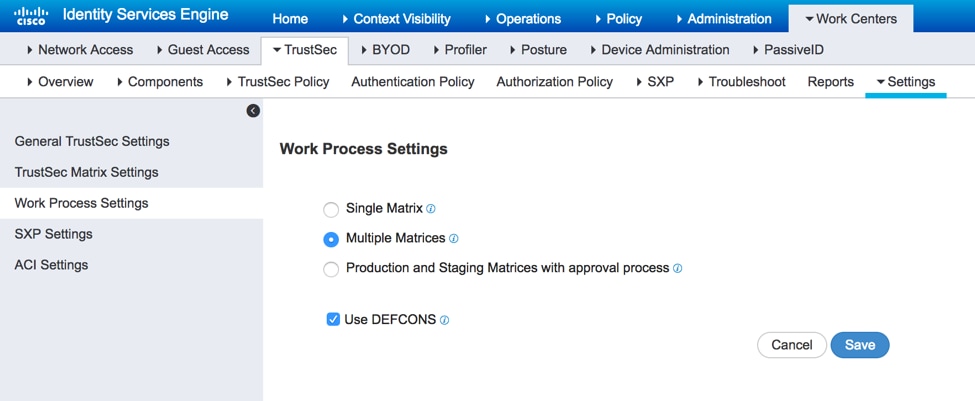

Para utilizar varias matrices, debe habilitar esta opción en Centros de trabajo > TrustSec > Configuración > Configuración de proceso de trabajo, como se muestra en la imagen:

Una vez habilitada, puede crear nuevas matrices y, posteriormente, asignar dispositivos de red a la matriz específica.

Matrices de defCon

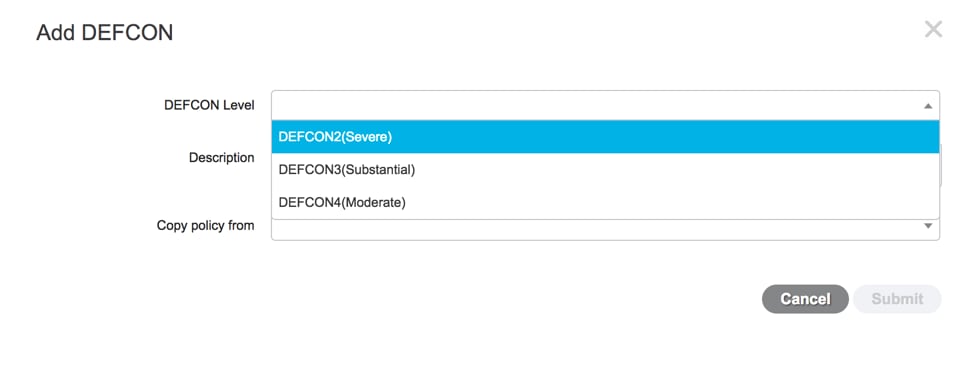

Las matrices DefCon son matrices especiales, listas para ser implementadas en cualquier momento. Cuando se implementan, todos los dispositivos de red se asignan automáticamente a esta matriz. ISE todavía recuerda la última matriz de producción para todos los dispositivos de red, por lo que este cambio puede revertirse en cualquier momento cuando se desactiva la DefCon. Puede definir hasta cuatro matrices DefCon diferentes:

- DefCon1 - Crítico

- DefCon2 - Grave

- DefCon3 - Sustancial

- DefCon4 - Moderado

Las matrices DefCon se pueden utilizar en combinación con las tres opciones de proceso de trabajo:

Configurar

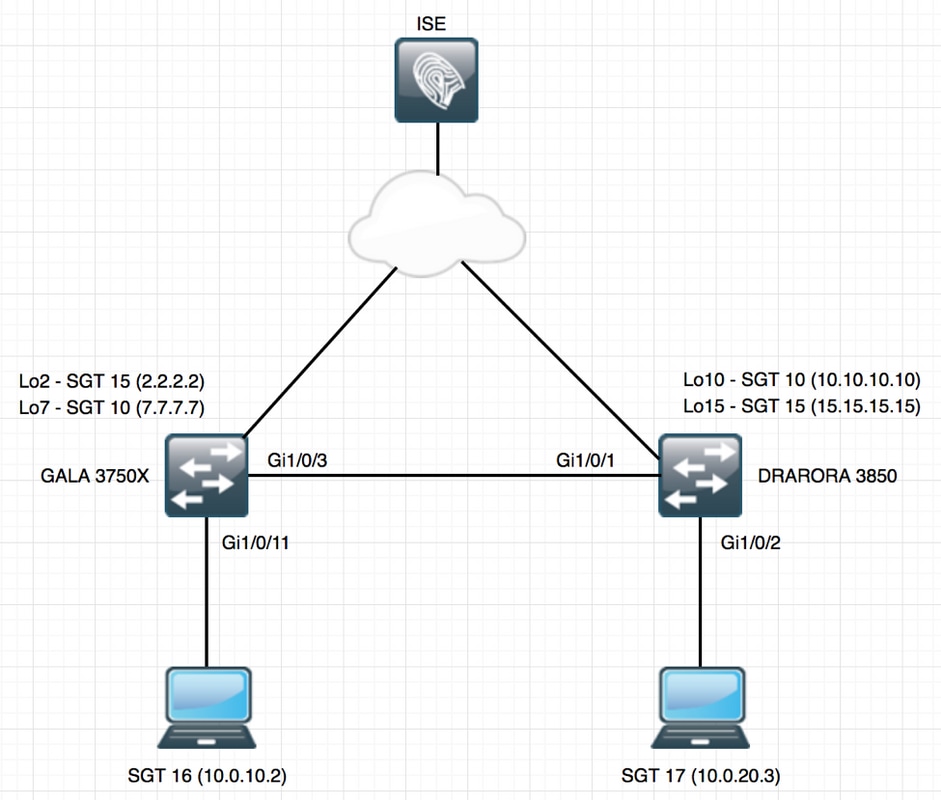

Diagrama de la red

Configuraciones

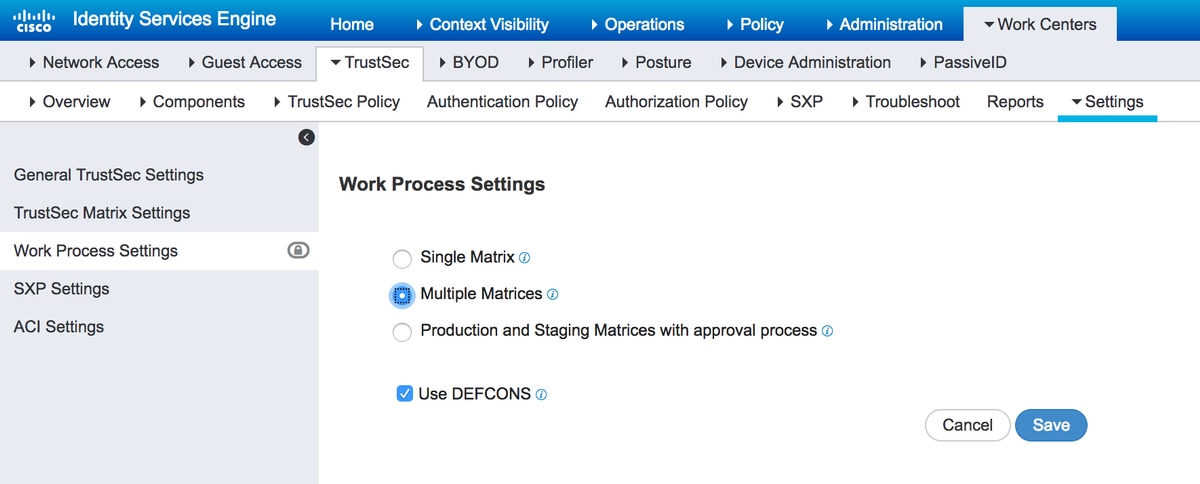

Para utilizar varias matrices, debe activarla en Configuración de procesos de trabajo. En este ejemplo, habilite también la matriz DefCon.

1. Configuración básica del switch para RADIUS/CTS

radius server ISE address ipv4 10.48.17.161 auth-port 1812 acct-port 1813 pac key cisco aaa group server radius ISE server name ISE ip radius source-interface FastEthernet0 ip radius source-interface FastEthernet0 aaa server radius dynamic-author client 10.48.17.161 server-key cisco

aaa new-model aaa authentication dot1x default group ISE aaa accounting dot1x default start-stop group ISE

Para obtener información de CTS, debe crear una lista de autorización de CTS:

cts authorization list LIST aaa authorization network LIST group ISE

2. CTS PAC

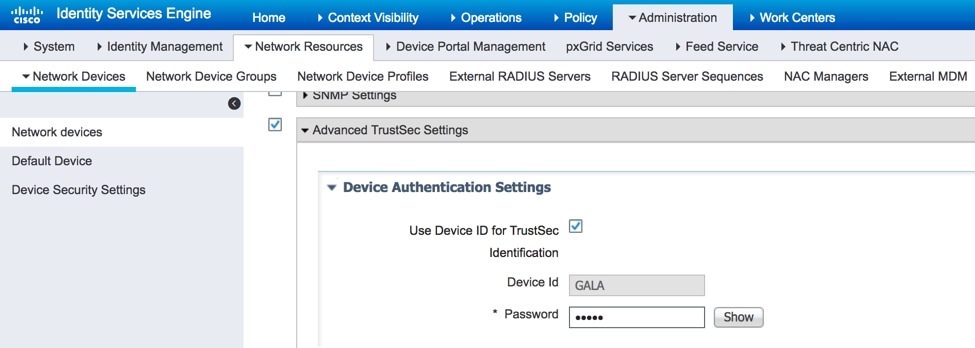

Para recibir CTS PAC (credenciales de acceso protegido) de ISE, debe configurar las mismas credenciales en el switch e ISE en la configuración avanzada TrustSec para el dispositivo de red:

cts credentials id GALA password cisco

Una vez configurado, un switch puede descargar CTS PAC. Una parte (PAC-Opaco) se envía como par AV en cada solicitud RADIUS a ISE, de modo que ISE puede verificar si PAC para este dispositivo de red sigue siendo válido:

GALA#show cts pacs

AID: E6796CD7BBF2FA4111AD9FB4FEFB5A50

PAC-Info:

PAC-type = Cisco Trustsec

AID: E6796CD7BBF2FA4111AD9FB4FEFB5A50

I-ID: GALA

A-ID-Info: Identity Services Engine

Credential Lifetime: 17:05:50 CEST Apr 5 2017

PAC-Opaque: 000200B00003000100040010E6796CD7BBF2FA4111AD9FB4FEFB5A50000600940003010012FABE10F3DCBCB152C54FA5BFE124CB00000013586BB31500093A809E11A93189C7BE6EBDFB8FDD15B9B7252EB741ADCA3B2ACC5FD923AEB7BDFE48A3A771338926A1F48141AF091469EE4AFC8C3E92A510BA214A407A33F469282A780E8F50F17A271E92D1FEE1A29ED427B985F9A0E00D6CDC934087716F4DEAF84AC11AA05F7587E898CA908463BDA9EC7E65D827

Refresh timer is set for 11y13w

3. Configuración de CTS en un switch.

Una vez descargada la PAC, el switch puede solicitar información CTS adicional (datos de entorno y políticas):

GALA#cts refresh environment-data

GALA#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 0-06:Unknown

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.48.17.161, port 1812, A-ID E6796CD7BBF2FA4111AD9FB4FEFB5A50

Status = ALIVE

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0-ce:Unknown

2-ce:TrustSec_Devices

3-ce:Network_Services

4-ce:Employees

5-ce:Contractors

6-ce:Guests

7-ce:Production_Users

8-ce:Developers

9-ce:Auditors

10-ce:Point_of_Sale_Systems

11-ce:Production_Servers

12-ce:Development_Servers

13-ce:Test_Servers

14-ce:PCI_Servers

15-ce:BYOD

255-ce:Quarantined_Systems

Environment Data Lifetime = 86400 secs

Last update time = 07:48:41 CET Mon Jan 2 2006

Env-data expires in 0:23:56:02 (dd:hr:mm:sec)

Env-data refreshes in 0:23:56:02 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is running

GALA#cts refresh policy GALA#show cts role-based permissions RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Es posible que observe que no se está descargando ninguna política desde ISE. El motivo es que la aplicación de CTS no está habilitada en el switch:

cts role-based enforcement cts role-based enforcement vlan-list 1-4094 GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

En ambos resultados, puede ver los valores predeterminados: SGT creados de forma predeterminada (0, 2-15, 255) y la política Permit IP predeterminada.

4. Configuración CTS básica en ISE.

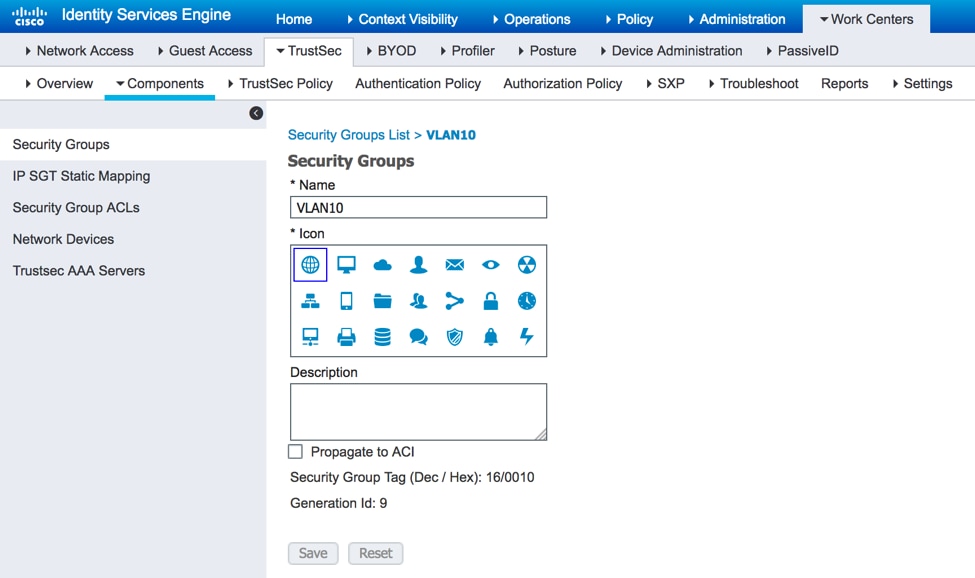

Cree nuevas etiquetas de grupos de seguridad (SGT) y pocas políticas en ISE para utilizarlas más adelante. Navegue hasta Centros de trabajo > TrustSec > Componentes > Grupos de seguridad, haga clic en Agregar para crear una nueva SGT:

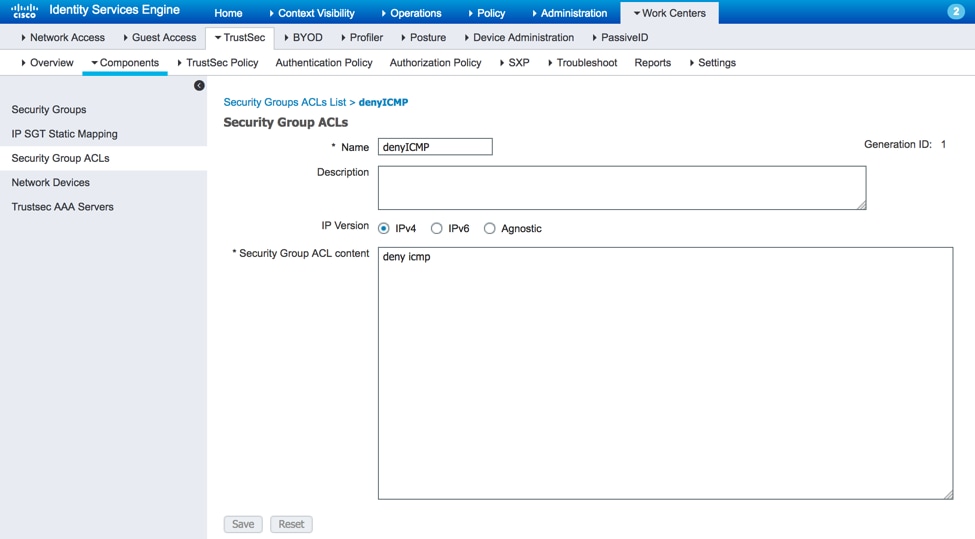

Para crear una lista de control de acceso del grupo de seguridad (SGACL) para el filtrado de tráfico, elija Security Group ACLs, como se muestra en la imagen:

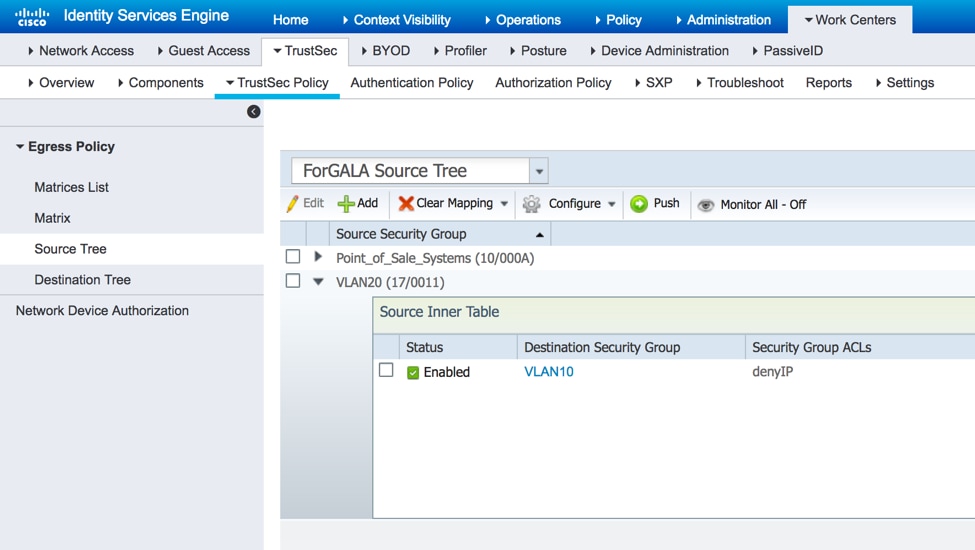

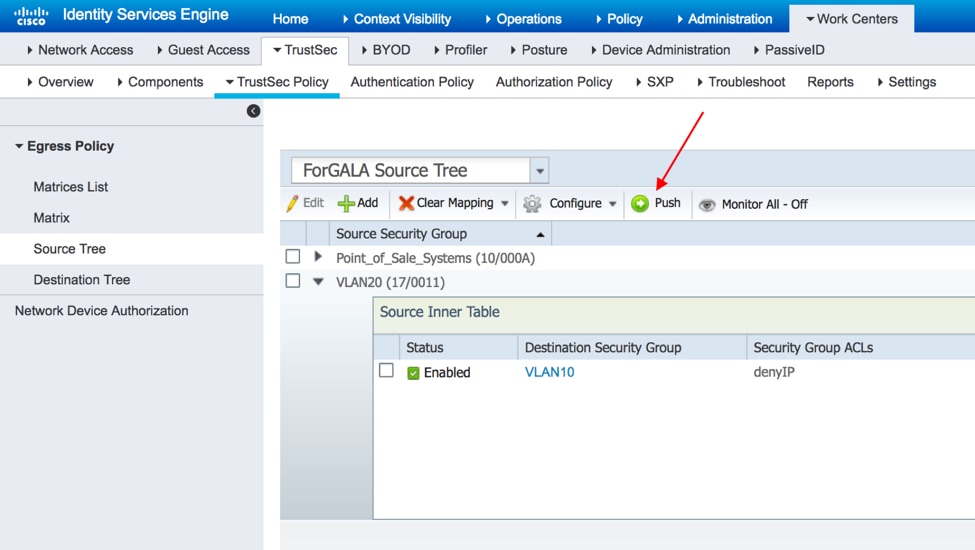

De forma similar, puede crear otros SGT y SGACL. Una vez creados los SGT y los SGACL, puede vincularlos en políticas CTS. Para ello, vaya a Centros de trabajo > TrustSec > Directiva TrustSec > Política de salida > Árbol de origen, como se muestra en la imagen:

5. Múltiples matrices y configuración DefCon en ISE.

En este ejemplo, ha configurado las políticas para la matriz ForGALA. Para cambiar entre matrices, puede utilizar el menú desplegable. Para habilitar múltiples matrices, navegue hasta Centros de trabajo > TrustSec > Configuraciones > Configuraciones de proceso de trabajo y habilite Matrices múltiples y matrices DefCon, como se muestra en la imagen:

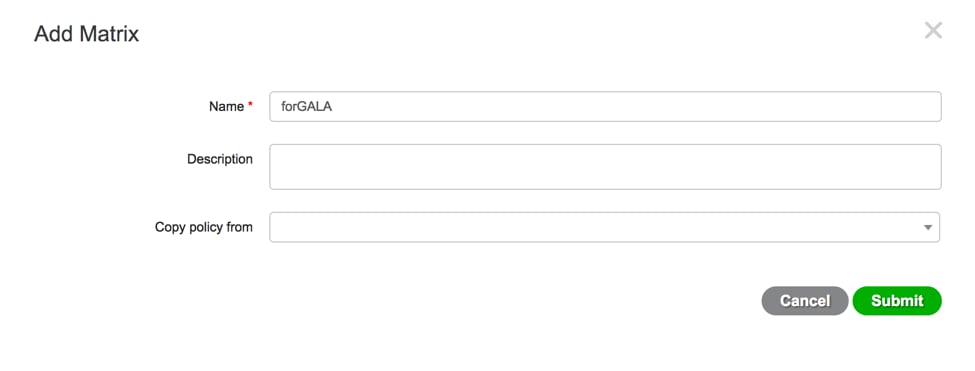

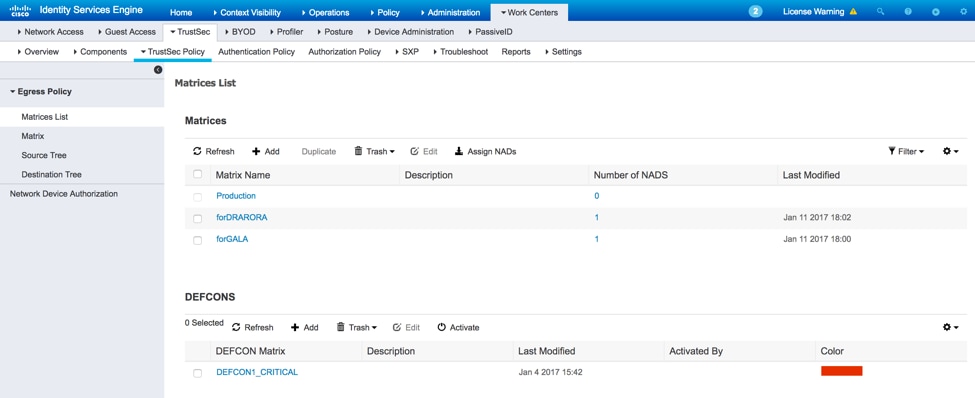

Cuando esta opción está habilitada, hay disponible una matriz de producción predeterminada, aunque puede crear otras matrices. Navegue hasta Centros de trabajo > TrustSec > Política TrustSec > Política de egreso > Lista de matrices y haga clic en Agregar:

Existe la opción de copiar las políticas que deberían formar parte de la nueva desde la matriz existente. Cree dos matrices: una para el switch 3750X y otra para el switch 3850. Una vez creadas las matrices, debe asignar dispositivos de red a dichas matrices, ya que, de forma predeterminada, todos los dispositivos de acceso a la red habilitados para TrustSec se asignan a la matriz de producción.

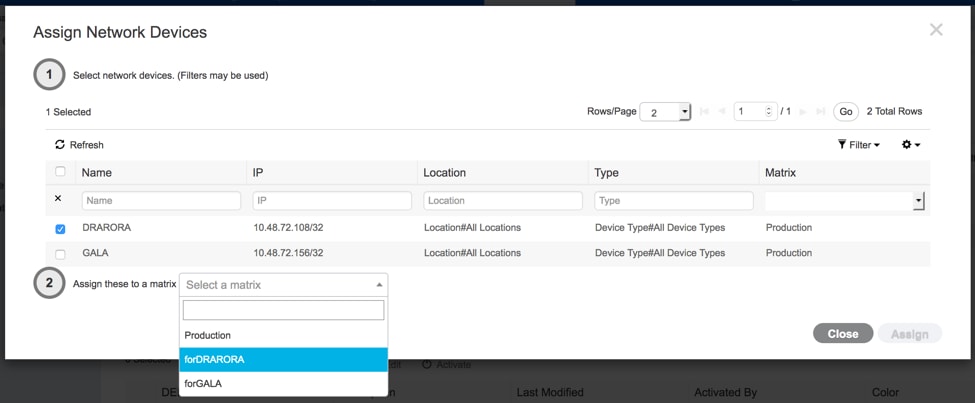

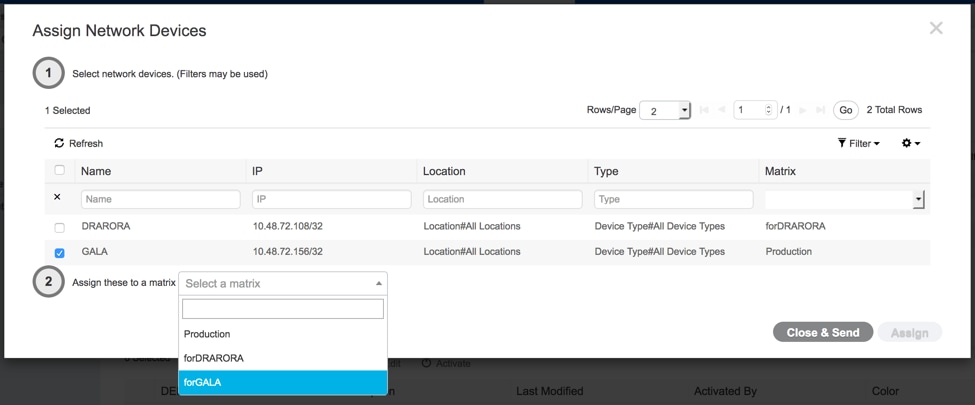

Para asignar NAD, haga clic en la opción Assign NADs bajo Matrices List, marque el dispositivo al que desea asignar la matriz y seleccione la matriz creada en el menú desplegable y haga clic en Assign, como se muestra en la imagen:

Puede hacer lo mismo con otros dispositivos, seguido por el clic en el botón Assign:

Una vez realizados todos los cambios, haga clic en Close&Send, que envía todas las actualizaciones a los dispositivos para realizar una actualización de las políticas CTS y descargar las nuevas. De manera similar, cree una matriz DefCon, que puede copiar de las matrices existentes:

Las políticas finales son las siguientes:

6. Clasificación de SGT

Existen dos opciones para las etiquetas de las asignaciones de clientes (crear asignaciones IP-SGT):

- static - with cts role-based sgt-map IP_address sgt tag

- dinámica: mediante autenticación dot1x (la etiqueta se asigna como resultado de una autenticación exitosa)

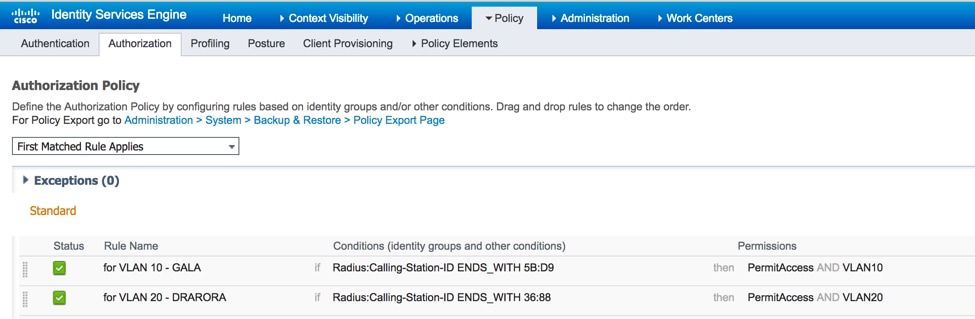

Utilice ambas opciones aquí, dos máquinas de Windows obtienen la etiqueta SGT a través de la autenticación dot1x e interfaces de loopback con la etiqueta SGT estática. Para implementar la asignación dinámica, cree directivas de autorización para los clientes finales:

Para crear una asignación IP-SGT estática, utilice comandos (ejemplo para el switch GALA):

interface Loopback7 ip address 7.7.7.7 255.255.255.0 interface Loopback2 ip address 2.2.2.2 255.255.255.0 cts role-based sgt-map 2.2.2.2 sgt 15 cts role-based sgt-map 7.7.7.7 sgt 10

Después de una autenticación exitosa, el cliente alcanza la política de autorización con una etiqueta SGT específica en un resultado:

GALA#show authentication sessions interface Gi1/0/11 details

Interface: GigabitEthernet1/0/11

MAC Address: 0050.5699.5bd9

IPv6 Address: Unknown

IPv4 Address: 10.0.10.2

User-Name: 00-50-56-99-5B-D9

Status: Authorized

Domain: DATA

Oper host mode: single-host

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A30489C000000120002330D

Acct Session ID: 0x00000008

Handle: 0xCE000001

Current Policy: POLICY_Gi1/0/11

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Server Policies:

SGT Value: 16

Method status list:

Method State

mab Authc Success

Puede verificar todos los mapeos IP-SGT con el comando show cts role-based sgt-map all, donde puede ver el origen de cada mapping (LOCAL - a través de la autenticación dot1x, CLI - asignación estática):

GALA#show cts role-based sgt-map all Active IPv4-SGT Bindings Information IP Address SGT Source ============================================ 2.2.2.2 15 CLI 7.7.7.7 10 CLI 10.0.10.2 16 LOCAL IP-SGT Active Bindings Summary ============================================ Total number of CLI bindings = 2 Total number of LOCAL bindings = 1 Total number of active bindings = 3

7. Descarga de la política CTS

Una vez que el switch tiene CTS PAC y se descargan los datos del entorno, puede solicitar políticas CTS. El switch no descarga todas las políticas, sino solo las que son necesarias (políticas para el tráfico destinado a etiquetas SGT conocidas). En el caso del switch GALA, solicita a ISE dichas políticas:

- política para el tráfico a SGT 15

- política para el tráfico a SGT 10

- política para el tráfico a SGT 16

El resultado de todas las políticas para el switch GALA:

GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD: denyIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10: denyIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

El switch obtiene las políticas de dos maneras:

- Actualización de CTS desde el propio switch:

GALA#cts refresh policy

- Transferencia manual desde ISE:

Verificación

Matrices múltiples

Las asignaciones SGT-IP finales y las políticas CTS en ambos switches para este ejemplo:

Interruptor GALA:

GALA#show cts role-based sgt-map all Active IPv4-SGT Bindings Information IP Address SGT Source ============================================ 2.2.2.2 15 CLI 7.7.7.7 10 CLI 10.0.10.2 16 LOCAL IP-SGT Active Bindings Summary ============================================ Total number of CLI bindings = 2 Total number of LOCAL bindings = 1 Total number of active bindings = 3

GALA#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD:

denyIP-20

IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD:

permitIP-20

IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10:

permitIP-20

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

GALA#show cts rbacl | s permitIP

name = permitIP-20

permit ip

GALA#show cts rbacl | s deny

name = denyIP-20

deny ip

Interruptor DRARORA:

DRARORA#show cts role-based sgt-map all Active IPv4-SGT Bindings Information IP Address SGT Source ============================================ 10.0.20.3 17 LOCAL 10.10.10.10 10 CLI 15.15.15.15 15 CLI IP-SGT Active Bindings Summary ============================================ Total number of CLI bindings = 2 Total number of LOCAL bindings = 1 Total number of active bindings = 3

DRARORA#show cts role-based permissions

IPv4 Role-based permissions default:

Permit IP-00

IPv4 Role-based permissions from group 17:VLAN20 to group 10:Point_of_Sale_Systems:

permitIP-20

IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD:

permitIP-20

IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD:

permitIP-20

IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 17:VLAN20:

denyIP-20

IPv4 Role-based permissions from group 16:VLAN10 to group 17:VLAN20:

permitIP-20

RBACL Monitor All for Dynamic Policies : FALSE

RBACL Monitor All for Configured Policies : FALSE

Observe que las políticas para ambos switches son diferentes (incluso la misma política de 10 a 15 es diferente para el switch GALA y DRARORA). Esto significa que el tráfico de SGT 10 a 15 está permitido en DRARORA, pero bloqueado en GALA:

DRARORA#ping 15.15.15.15 source Loopback 10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 15.15.15.15, timeout is 2 seconds: Packet sent with a source address of 10.10.10.10 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms GALA#ping 2.2.2.2 source Loopback 7 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds: Packet sent with a source address of 7.7.7.7 U.U.U Success rate is 0 percent (0/5)

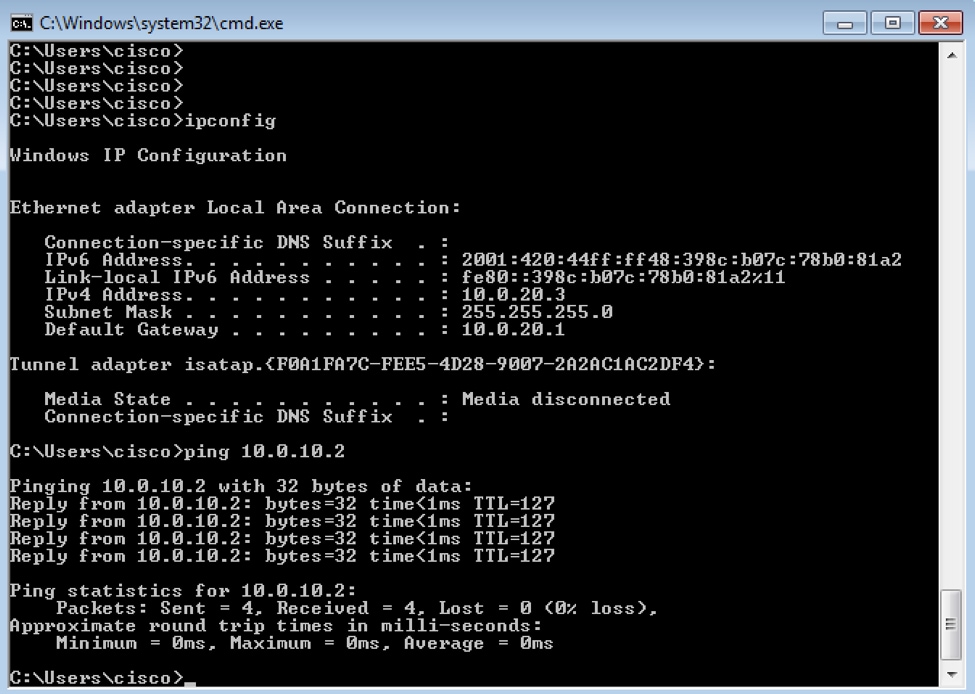

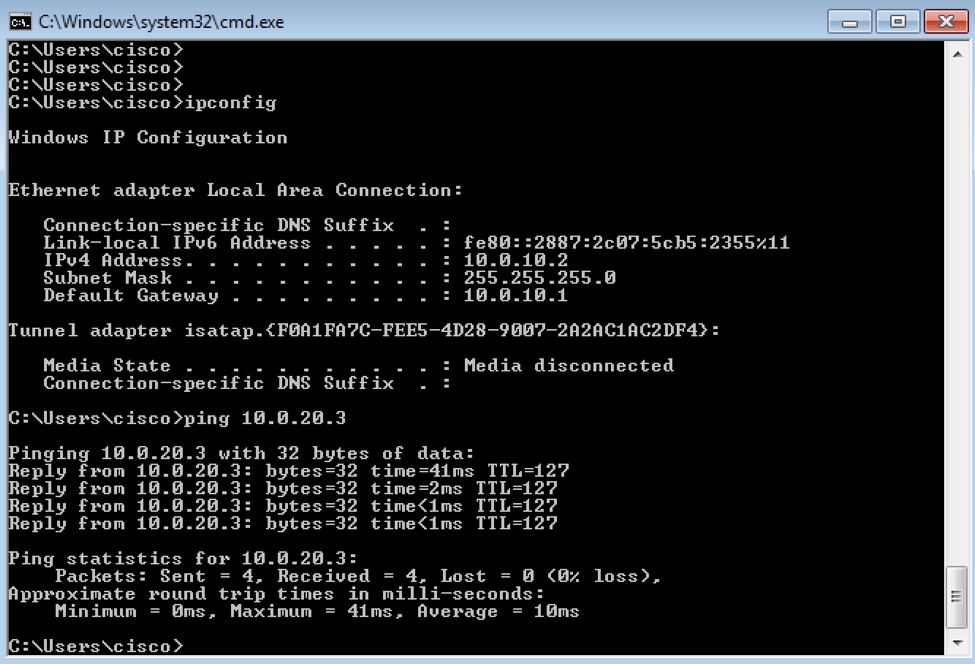

Del mismo modo, desde una ventana, puede acceder a otra (SGT 17 -> SGT 16):

Y de otra manera (SGT 16 -> SGT 17):

Para confirmar que se aplicó la política CTS correcta, verifique la salida de show cts role-based counters:

GALA#sh cts role-based counters Role-based IPv4 counters # '-' in hardware counters field indicates sharing among cells with identical policies From To SW-Denied HW-Denied SW-Permitted HW-Permitted 17 16 0 0 0 8 17 15 0 - 0 - 10 15 4 0 0 0 * * 0 0 127 26

GALA tiene 8 paquetes permitidos (4 de ping 17->16 y 4 de ping 16->17).

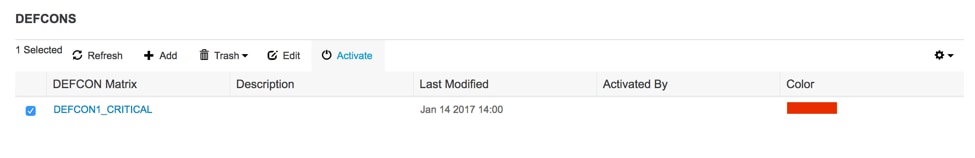

implementación de DefCon

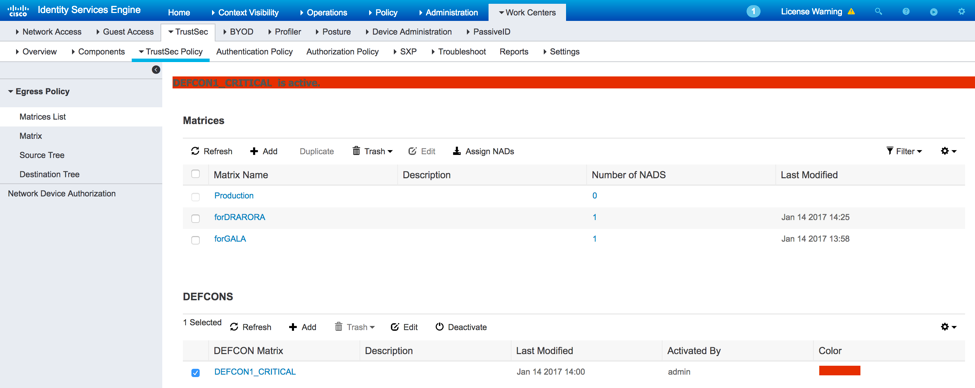

Cuando sea necesario, implemente la matriz DefCon en Centros de trabajo > TrustSec > Política TrustSec > Política de egreso > Lista de matrices, marque la matriz DefCon que desea activar y haga clic en Activar:

Una vez que DefCon está activado, el menú en ISE se ve así:

Y políticas sobre switches:

GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 15:BYOD to group 10:Point_of_Sale_Systems: denyIP-20 IPv4 Role-based permissions from group 15:BYOD to group 16:VLAN10: denyIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10: denyIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE DRARORA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 15:BYOD to group 10:Point_of_Sale_Systems: denyIP-20 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 17:VLAN20: permitIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

El tráfico de SGT 15 a SGT 10 no está permitido en ambos switches:

DRARORA#ping 10.10.10.10 source Loopback 15 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.10.10.10, timeout is 2 seconds: Packet sent with a source address of 15.15.15.15 U.U.U Success rate is 0 percent (0/5) GALA#ping 7.7.7.7 source Loopback 2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 7.7.7.7, timeout is 2 seconds: Packet sent with a source address of 2.2.2.2 U.U.U Success rate is 0 percent (0/5)

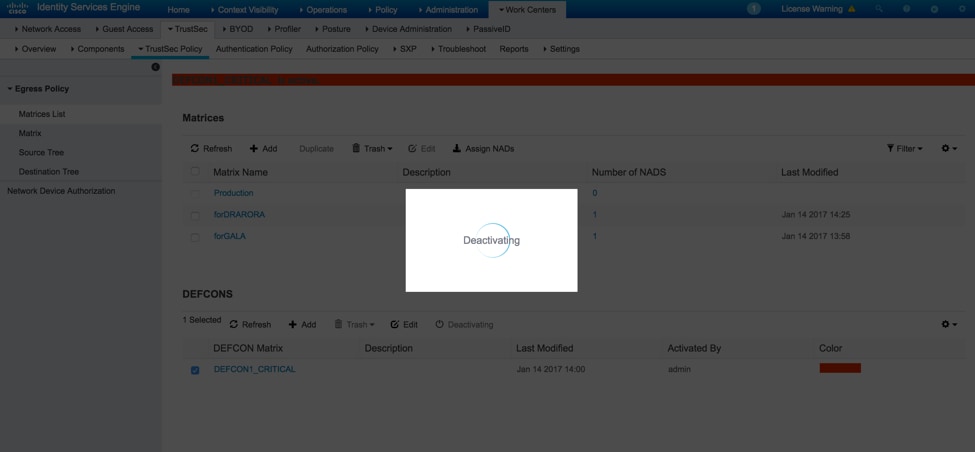

Una vez que la implementación es estable de nuevo, puede desactivar DefCon y los switches solicitan las políticas antiguas. Para desactivar DefCon, navegue hasta Centros de trabajo > TrustSec > Política TrustSec > Política de egreso > Lista de matrices, verifique la matriz DefCon activa y haga clic en Desactivar:

Ambos switches solicitan políticas antiguas inmediatamente:

DRARORA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 17:VLAN20 to group 10:Point_of_Sale_Systems: permitIP-20 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD: permitIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD: permitIP-20 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 17:VLAN20: denyIP-20 IPv4 Role-based permissions from group 16:VLAN10 to group 17:VLAN20: permitIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE GALA#show cts role-based permissions IPv4 Role-based permissions default: Permit IP-00 IPv4 Role-based permissions from group 10:Point_of_Sale_Systems to group 15:BYOD: denyIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 15:BYOD: permitIP-20 IPv4 Role-based permissions from group 17:VLAN20 to group 16:VLAN10: permitIP-20 RBACL Monitor All for Dynamic Policies : FALSE RBACL Monitor All for Configured Policies : FALSE

Troubleshoot

aprovisionamiento de PAC

Esto forma parte del aprovisionamiento correcto de PAC:

GALA#debug cts provisioning packets GALA#debug cts provisioning events *Jan 2 04:39:05.707: %SYS-5-CONFIG_I: Configured from console by console *Jan 2 04:39:05.707: CTS-provisioning: Starting new control block for server 10.48.17.161: *Jan 2 04:39:05.707: CTS-provisioning: cts_provi_init_socket: Checking for any vrf associated with 10.48.17.161 *Jan 2 04:39:05.707: CTS-provisioning: New session socket: src=10.48.72.156:65242 dst=10.48.17.161:1812 *Jan 2 04:39:05.716: CTS-provisioning: cts_provi_init_socket: Checking for any vrf associated with 10.48.17.161 *Jan 2 04:39:05.716: CTS-provisioning: cts_provi_init_socket: Adding vrf-tableid: 0 to socket *Jan 2 04:39:05.716: CTS-provisioning: New session socket: src=10.48.72.156:65242 dst=10.48.17.161:1812 *Jan 2 04:39:05.716: CTS-provisioning: Sending EAP Response/Identity to 10.48.17.161 *Jan 2 04:39:05.716: CTS-provisioning: OUTGOING RADIUS msg to 10.48.17.161: 1E010EE0: 01010090 64BCBC01 7BEF347B 1E010EF0: 1E32C02E 8402A83D 010C4354 5320636C 1E010F00: 69656E74 04060A30 489C3D06 00000000 1E010F10: 06060000 00021F0E 30303037 37643862 1E010F20: 64663830 1A2D0000 00090127 4141413A 1E010F30: 73657276 6963652D 74797065 3D637473 1E010F40: 2D706163 2D70726F 76697369 6F6E696E 1E010F50: 674F1102 00000F01 43545320 636C6965 1E010F60: 6E745012 73EBE7F5 CDA0CF73 BFE4AFB6 1E010F70: 40D723B6 00 *Jan 2 04:39:06.035: CTS-provisioning: INCOMING RADIUS msg from 10.48.17.161: 1EC68460: 0B0100B5 E4C3C3C1 ED472766 1EC68470: 183F41A9 026453ED 18733634 43504D53 1EC68480: 65737369 6F6E4944 3D306133 30313161 1EC68490: 314C3767 78484956 62414976 37316D59 1EC684A0: 525F4D56 34517741 4C362F69 73517A72 1EC684B0: 7A586132 51566852 79635638 3B343353 1EC684C0: 65737369 6F6E4944 3D766368 72656E65 1EC684D0: 6B2D6973 6532322D 3432332F 32373238 1EC684E0: 32373637 362F3137 37343B4F 1C017400 1EC684F0: 1A2B2100 040010E6 796CD7BB F2FA4111 1EC68500: AD9FB4FE FB5A5050 124B76A2 E7D34684 1EC68510: DD8A1583 175C2627 9F00 *Jan 2 04:39:06.035: CTS-provisioning: Received RADIUS challenge from 10.48.17.161. *Jan 2 04:39:06.035: CTS-provisioning: A-ID for server 10.48.17.161 is "e6796cd7bbf2fa4111ad9fb4fefb5a50" *Jan 2 04:39:06.043: CTS-provisioning: Received TX_PKT from EAP method *Jan 2 04:39:06.043: CTS-provisioning: Sending EAPFAST response to 10.48.17.161 *Jan 2 04:39:06.043: CTS-provisioning: OUTGOING RADIUS msg to 10.48.17.161: <...> *Jan 2 04:39:09.549: CTS-provisioning: INCOMING RADIUS msg from 10.48.17.161: 1EC66C50: 0309002C 1A370BBB 58B828C3 1EC66C60: 3F0D490A 4469E8BB 4F06047B 00045012 1EC66C70: 7ECF8177 E3F4B9CB 8B0280BD 78A14CAA 1EC66C80: 4D *Jan 2 04:39:09.549: CTS-provisioning: Received RADIUS reject from 10.48.17.161. *Jan 2 04:39:09.549: CTS-provisioning: Successfully obtained PAC for A-ID e6796cd7bbf2fa4111ad9fb4fefb5a50

Se espera un rechazo de RADIUS ya que el aprovisionamiento de PAC ha finalizado correctamente.

Descarga de datos de entorno

Esto muestra la descarga exitosa de datos de entorno desde el switch:

GALA#debug cts environment-data

GALA#

*Jan 2 04:33:24.702: CTS env-data: Force environment-data refresh

*Jan 2 04:33:24.702: CTS env-data: download transport-type = CTS_TRANSPORT_IP_UDP

*Jan 2 04:33:24.702: cts_env_data START: during state env_data_complete, got event 0(env_data_request)

*Jan 2 04:33:24.702: cts_aaa_attr_add: AAA req(0x5F417F8)

*Jan 2 04:33:24.702: username = #CTSREQUEST#

*Jan 2 04:33:24.702: cts_aaa_context_add_attr: (CTS env-data SM)attr(GALA)

*Jan 2 04:33:24.702: cts-environment-data = GALA

*Jan 2 04:33:24.702: cts_aaa_attr_add: AAA req(0x5F417F8)

*Jan 2 04:33:24.702: cts_aaa_context_add_attr: (CTS env-data SM)attr(env-data-fragment)

*Jan 2 04:33:24.702: cts-device-capability = env-data-fragment

*Jan 2 04:33:24.702: cts_aaa_req_send: AAA req(0x5F417F8) successfully sent to AAA.

*Jan 2 04:33:25.474: cts_aaa_callback: (CTS env-data SM)AAA req(0x5F417F8) response success

*Jan 2 04:33:25.474: cts_aaa_context_fragment_cleanup: (CTS env-data SM)attr(GALA)

*Jan 2 04:33:25.474: cts_aaa_context_fragment_cleanup: (CTS env-data SM)attr(env-data-fragment)

*Jan 2 04:33:25.474: AAA attr: Unknown type (450).

*Jan 2 04:33:25.474: AAA attr: Unknown type (274).

*Jan 2 04:33:25.474: AAA attr: server-list = CTSServerList1-0001.

*Jan 2 04:33:25.482: AAA attr: security-group-tag = 0000-10.

*Jan 2 04:33:25.482: AAA attr: environment-data-expiry = 86400.

*Jan 2 04:33:25.482: AAA attr: security-group-table = 0001-19.

*Jan 2 04:33:25.482: CTS env-data: Receiving AAA attributes

CTS_AAA_SLIST

slist name(CTSServerList1) received in 1st Access-Accept

slist name(CTSServerList1) created

CTS_AAA_SECURITY_GROUP_TAG - SGT = 0-10:unicast-unknown

CTS_AAA_ENVIRONMENT_DATA_EXPIRY = 86400.

CTS_AAA_SGT_NAME_LIST

table(0001) received in 1st Access-Accept

need a 2nd request for the SGT to SG NAME entries

new name(0001), gen(19)

CTS_AAA_DATA_END

*Jan 2 04:33:25.784: cts_aaa_callback: (CTS env-data SM)AAA req(0x8853E60) response success

*Jan 2 04:33:25.784: cts_aaa_context_fragment_cleanup: (CTS env-data SM)attr(0001)

*Jan 2 04:33:25.784: AAA attr: Unknown type (450).

*Jan 2 04:33:25.784: AAA attr: Unknown type (274).

*Jan 2 04:33:25.784: AAA attr: security-group-table = 0001-19.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 0-10-00-Unknown.

*Jan 2 04:33:25.784: AAA attr: security-group-info = ffff-13-00-ANY.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 9-10-00-Auditors.

*Jan 2 04:33:25.784: AAA attr: security-group-info = f-32-00-BYOD.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 5-10-00-Contractors.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 8-10-00-Developers.

*Jan 2 04:33:25.784: AAA attr: security-group-info = c-10-00-Development_Servers.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 4-10-00-Employees.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 6-10-00-Guests.

*Jan 2 04:33:25.784: AAA attr: security-group-info = 3-10-00-Network_Services.

*Jan 2 04:33:25.784: AAA attr: security-group-info = e-10-00-PCI_Servers.

*Jan 2 04:33:25.784: AAA attr: security-group-info = a-23-00-Point_of_Sale_Systems.

*Jan 2 04:33:25.784: AAA attr: security-group-info = b-10-00-Production_Servers.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 7-10-00-Production_Users.

*Jan 2 04:33:25.793: AAA attr: security-group-info = ff-10-00-Quarantined_Systems.

*Jan 2 04:33:25.793: AAA attr: security-group-info = d-10-00-Test_Servers.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 2-10-00-TrustSec_Devices.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 10-24-00-VLAN10.

*Jan 2 04:33:25.793: AAA attr: security-group-info = 11-22-00-VLAN20.

*Jan 2 04:33:25.793: CTS env-data: Receiving AAA attributes

CTS_AAA_SGT_NAME_LIST

table(0001) received in 2nd Access-Accept

old name(0001), gen(19)

new name(0001), gen(19)

CTS_AAA_SGT_NAME_INBOUND - SGT = 0-68:unicast-unknown

flag (128) sgname (Unknown) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 65535-68:unicast-default

flag (128) sgname (ANY) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 9-68

flag (128) sgname (Auditors) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 15-68

flag (128) sgname (BYOD) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 5-68

flag (128) sgname (Contractors) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 8-68

flag (128) sgname (Developers) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 12-68

flag (128) sgname (Development_Servers) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, name = 0001, req = 1, rcv = 1

Setting SG Name receving bit CTS_ENV_DATA_SGT_NAME_ENTRY on

CTS_AAA_SGT_NAME_INBOUND - SGT = 4-68

flag (128) sgname (Employees) added

name (0001), request (1), receive (1)

cts_env_data_aaa_sgt_sgname, na

*Jan 2 04:33:25.793: cts_env_data WAITING_RESPONSE: during state env_data_waiting_rsp, got event 1(env_data_received)

*Jan 2 04:33:25.793: @@@ cts_env_data WAITING_RESPONSE: env_data_waiting_rsp -> env_data_assessing

*Jan 2 04:33:25.793: env_data_assessing_enter: state = ASSESSING

*Jan 2 04:33:25.793: cts_aaa_is_fragmented: (CTS env-data SM)NOT-FRAG attr_q(0)

*Jan 2 04:33:25.793: env_data_assessing_action: state = ASSESSING

*Jan 2 04:33:25.793: cts_env_data_is_complete: FALSE, req(x1085), rec(x1487)

*Jan 2 04:33:25.793: cts_env_data_is_complete: TRUE, req(x1085), rec(x1487), expect(x81), complete1(x85), complete2(xB5), complete3(x1485)

*Jan 2 04:33:25.793: cts_env_data ASSESSING: during state env_data_assessing, got event 4(env_data_complete)

*Jan 2 04:33:25.793: @@@ cts_env_data ASSESSING: env_data_assessing -> env_data_complete

*Jan 2 04:33:25.793: env_data_complete_enter: state = COMPLETE

*Jan 2 04:33:25.793: env_data_install_action: state = COMPLETE

políticas CTS

Las políticas CTS se aplican como parte de los mensajes RADIUS, por lo que el componente de registro Runtime-AAA configurado para depurar en ISE (Administration > Logging > Debug Log Configuration) y los siguientes debugs en el switch deberían ser suficientes para resolver cualquier problema relacionado con CTS:

debug cts coa debug radius

Además, compruebe qué políticas coinciden en el switch (en el 3750X):

GALA#show cts role-based counters Role-based IPv4 counters # '-' in hardware counters field indicates sharing among cells with identical policies From To SW-Denied HW-Denied SW-Permitted HW-Permitted 10 15 5 0 0 0 * * 0 0 815 31 17 15 0 0 0 0 17 16 0 - 0 -

No puede utilizar el mismo comando en 3850, debido a CiscoBugID CSCuu32958.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

14-Feb-2017 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Veronika ChrenekovaIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios