Problemas de Java 7 con AnyConnect, CSD/Hostscan y WebVPN: guía de solución de problemas

Opciones de descarga

-

ePub (1.2 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (703.1 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo resolver problemas con Java 7 en Cisco AnyConnect Secure Mobility Client, Cisco Secure Desktop (CSD)/Cisco Hostscan y VPN SSL sin cliente (WebVPN).

Nota: Las ID de bug de Cisco marcadas como de investigación no se limitan a los síntomas descritos. Si tiene problemas con Java 7, asegúrese de actualizar la versión del cliente de AnyConnect a la última versión del cliente o, al menos, a la versión 3.1 de mantenimiento disponible en Cisco Connection Online (CCO).

Resolución general de problemas

Ejecute el Verificador de Java para verificar si Java es compatible con los navegadores en uso. Si Java está habilitado correctamente, revise los registros de la consola Java para analizar el problema.

Windows:

Este procedimiento describe cómo habilitar los registros de la consola en Windows:

- Abra el Panel de control de Windows y busque Java.

- Haga doble clic en Java (el icono de la taza de café). Aparecerá el Panel de control de Java.

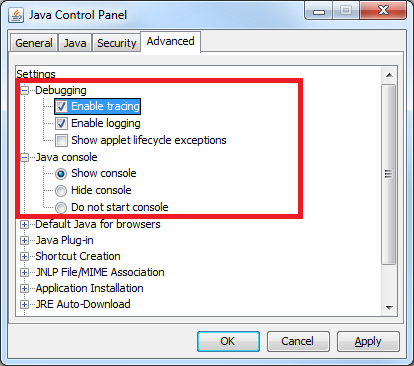

- Haga clic en la ficha Advanced (Opciones avanzadas).

- Expanda Depuración y seleccione Habilitar seguimiento y Habilitar registro.

- Expanda Java console y haga clic en Show console.

Mac

Este procedimiento describe cómo habilitar los registros de la consola en un Mac:

- Abra Preferencias del sistema y haga doble clic en el icono de Java (taza de café). Aparecerá el Panel de control de Java.

- Haga clic en la ficha Advanced (Opciones avanzadas).

- En Consola Java, haga clic en Mostrar consola.

- En Depuración, haga clic en Habilitar seguimiento y Habilitar registro.

Troubleshooting Específico

AnyConnect

Para los problemas relacionados con AnyConnect, recopile los registros de informes de diagnóstico de AnyConnect (DART), así como los registros de la consola Java.

Windows:

El ID de bug de Cisco CSCuc5720, "IE se bloquea con Java 7 cuando el paquete 3.1.1 está habilitado en el ASA", era un problema conocido, donde Internet Explorer se bloquea cuando se realiza un WebLaunch y AnyConnect 3.1 está habilitado en la cabecera. Este error de funcionamiento se ha corregido.

Es posible que tenga problemas al utilizar algunas versiones de AnyConnect y Java 7 con aplicaciones Java. Para obtener más información, consulte Cisco bug ID CSCue48916, "Java App(s) Break when using AnyConnect 3.1.00495 or 3.1.02026 & Java v7".

Problemas con llamadas de socket Java 7 e IPv6

Si AnyConnect no se conecta incluso después de actualizar Java Runtime Environment (JRE) a Java 7, o si una aplicación Java no puede conectarse a través del túnel VPN, revise los registros de la consola Java y busque estos mensajes:

java.net.SocketException: Permission denied: connect

at java.net.DualStackPlainSocketImpl.waitForConnect(Native Method)

at java.net.DualStackPlainSocketImpl.socketConnect(Unknown Source)

Estas entradas de registro indican que el cliente/aplicación realiza llamadas IPv6.

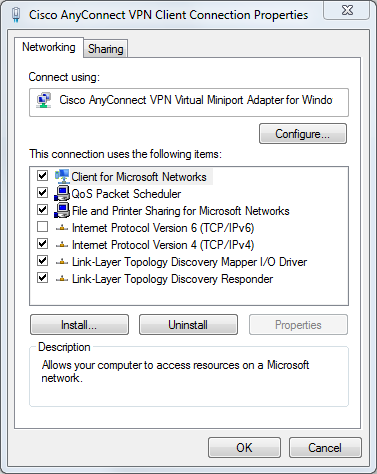

Una solución para este problema es deshabilitar IPv6 (si no está en uso) en el adaptador Ethernet y el adaptador virtual AnyConnect (VA):

Una segunda solución es configurar Java para que prefiera IPv4 sobre IPv6. Establezca la propiedad del sistema 'java.net.preferIPv4Stack' en 'true' como se muestra en estos ejemplos:

- Agregue código para la propiedad del sistema al código Java (para aplicaciones Java escritas por el cliente):

System.setProperty("java.net.preferIPv4Stack" , "true"); - Agregue código para la propiedad del sistema desde la línea de comandos:

-Djava.net.preferIPv4Stack=true

- Establezca las variables de entorno _JPI_VM_OPTIONS y _JAVA_OPTIONS para incluir la propiedad del sistema:

-Djava.net.preferIPv4Stack=true

Para obtener información adicional, consulte:

- ¿Cómo se establece java.net.preferIPv4Stack=true en el código Java?

- ¿Cómo forzar java a utilizar ipv4 en lugar de ipv6?

Una tercera solución es inhabilitar IPv6 completamente en las máquinas Windows; editar esta entrada del registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\TCPIP6\Parameters

Para obtener información adicional, vea Cómo deshabilitar IP versión 6 o sus componentes específicos en Windows.

Problemas con AnyConnect WebLaunch después de la actualización a Java 7

Anteriormente, el código JavaScript de Cisco buscaba Sun como valor para el proveedor de Java. Sin embargo, Oracle ha cambiado ese valor tal y como se describe en JDK7: Cambios en la propiedad del proveedor Java. Este problema se solucionó con la identificación de error de Cisco CSCub46241, "AnyConnect weblaunch failed from Internet Explorer with Java 7".

Mac

No se han notificado problemas. Las pruebas con AnyConnect 3.1 (con la configuración WebLaunch / Safari / Mac 10.7.4 / Java 7.10) no muestran errores.

Miscelánea

Problemas con las aplicaciones Java 7 en Cisco AnyConnect

El ID de bug de Cisco CSCue48916, "Java App(s) Break when using AnyConnect 3.1.00495 or 3.1.02026 & Java v7," ha sido archivado. La investigación inicial indica que los problemas no son un error de funcionamiento del cliente, sino que podrían estar relacionados con la configuración de la máquina virtual (VM) de Java.

Anteriormente, para utilizar aplicaciones Java 7 en el cliente AnyConnect 3.1(2026), desmarcó la configuración del adaptador virtual IPv6. Sin embargo, ahora es necesario completar todos los pasos de este procedimiento:

- Instale AnyConnect versión 3.1(2026).

- Desinstale Java 7.

- Reiniciar.

- Instale Java SE 6, actualización 38, disponible en la dirección Web de Oracle.

- Vaya a la configuración del panel de control de Java 6 y, a continuación, haga clic en la pestaña Update para actualizar a la última versión de Java 7.

- Abra un símbolo del sistema e introduzca:

setx _JAVA_OPTIONS -Djava.net.preferIPv4Stack=true

- Inicie sesión con AnyConnect y las aplicaciones Java funcionarán.

Nota: Este procedimiento se ha probado con las actualizaciones 9, 10 y 11 de Java 7.

CSD/Hostscan

Para los problemas relacionados con CSD/Hostscan, recopile los registros de DART así como los registros de la consola Java.

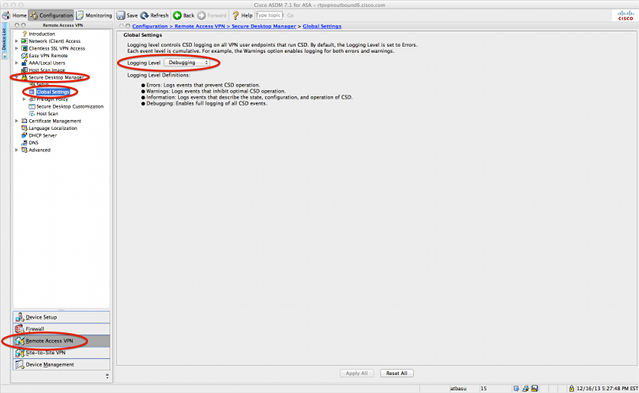

Para obtener los registros de DART, el nivel de registro de CSD se debe convertir en debugging en ASA:

- Vaya a ASDM > Configuration > Remote Access VPN > Secure Desktop Manager > Global Settings.

- Active el registro de CSD para depurar en el Administrador adaptable de dispositivos de seguridad de Cisco (ASDM).

- Utilice DART para recopilar los registros de CSD/HostScan.

Windows:

Hostscan es susceptible a fallos similares a los descritos anteriormente para AnyConnect en Windows (Id. de error de Cisco CSCuc5720). El problema de hostscan ha sido resuelto por el ID de bug de Cisco CSCuc48299, "IE with Java 7 crashes on HostScan Webaunch".

Mac

Problemas con las versiones 3.5.x y Java 7 de CSD

En CSD 3.5.x, todas las conexiones WebVPN fallan; esto incluye los lanzamientos web de AnyConnect. Los registros de la consola Java no revelan ningún problema:

Java Plug-in 10.10.2.12

Using JRE version 1.7.0_10-ea-b12 Java HotSpot(TM) 64-Bit Server VM

User home directory = /Users/rtpvpn

----------------------------------------------------

c: clear console window

f: finalize objects on finalization queue

g: garbage collect

h: display this help message

l: dump classloader list

m: print memory usage

o: trigger logging

q: hide console

r: reload policy configuration

s: dump system and deployment properties

t: dump thread list

v: dump thread stack

x: clear classloader cache

0-5: set trace level to <n>

----------------------------------------------------

Si realiza una actualización a JRE 6 o una actualización de CSD a 3.6.6020 o posterior, los registros de la consola Java revelan los problemas:

Java Plug-in 10.10.2.12

Using JRE version 1.7.0_10-ea-b12 Java HotSpot(TM) 64-Bit Server VM

User home directory = /Users/rtpvpn

----------------------------------------------------

c: clear console window

f: finalize objects on finalization queue

g: garbage collect

h: display this help message

l: dump classloader list

m: print memory usage

o: trigger logging

q: hide console

r: reload policy configuration

s: dump system and deployment properties

t: dump thread list

v: dump thread stack

x: clear classloader cache

0-5: set trace level to <n>

----------------------------------------------------

CacheEntry[ https://rtpvpnoutbound6.cisco.com/CACHE/sdesktop/install/binaries/

instjava.jar ]: updateAvailable=false,lastModified=Wed Dec 31 19:00:00 EST

1969,length=105313

Fri Oct 19 18:12:20 EDT 2012 Downloaded

https://rtpvpnoutbound6.cisco.com/CACHE/sdesktop/hostscan/darwin_i386/cstub

to /var/folders/zq/w7l9gxks7512fsl4vk07v9nc0000gn/T/848638312.tmp/cstub

Fri Oct 19 18:12:20 EDT 2012 file signature verification

PASS: /var/folders/zq/w7l9gxks7512fsl4vk07v9nc0000gn/T/848638312.tmp/cstub

Fri Oct 19 18:12:20 EDT 2012 Spawned CSD stub.

La resolución es actualizar CSD o rebajar Java. Como Cisco recomienda que ejecute la última versión de CSD, debe actualizar CSD, en lugar de actualizar Java, sobre todo porque una reducción de Java puede ser difícil en un Mac.

Problemas con Chrome y Safari con WebLaunch en Mac 10.8

Problemas con Chrome y Safari se esperan comportamiento:

- Chrome es un navegador de 32 bits y no es compatible con Java 7.

- Chrome nunca ha sido un navegador oficialmente compatible con WebLaunch.

- Mac 10.8 deshabilitó el uso de Java 7 en Safari, y las versiones más antiguas de Java no están habilitadas de forma predeterminada.

Si ya tiene Java 7 instalado, las resoluciones son las siguientes:

- Utilice Firefox.

- Habilite Java 7 en Safari:

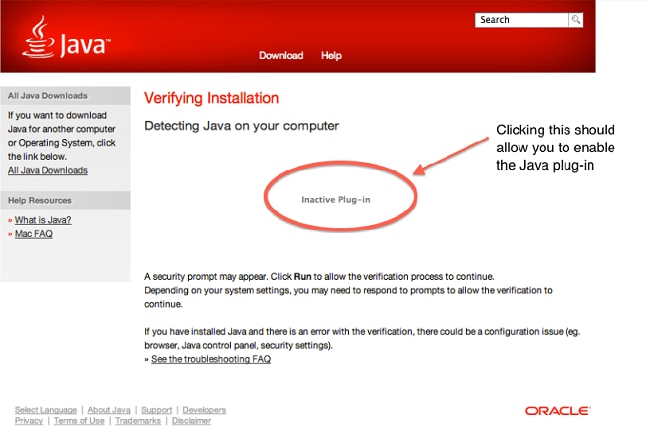

- Verifique que Java 7 esté instalado en el Mac y que el Mac se haya reiniciado. Abra Firefox y vaya al Comprobador de Java.

- Abra Safari y vuelva a utilizar el Comprobador de Java. Ahora debería ver esta pantalla:

- Desactive Java 7 y active Java SE 6 proporcionado por Apple.

Consejo: Si no tiene Java instalado o tiene una versión anterior de Java, es probable que vea el mensaje de error 'Java bloqueado para este sitio web' en java.com . Consulte las actualizaciones de Java disponibles para OS X el 28 de agosto de 2013 en el foro de soporte de Apple para obtener información sobre la instalación de las actualizaciones de Java.

Problemas con Safari con WebLaunch en Mac 10.9

Si usted está en Mac 10.9 y ya tiene el plugin de Java habilitado (como se describe en la Problemas con Chrome y Safari con WebLaunch en Mac 10.8 sección), el WebLaunch puede continuar fallando. Se inician todos los subprogramas de Java, pero el navegador simplemente continúa girando. Si se habilitan los registros de Java como se describe en la sección Resolución de problemas general, los registros se llenan rápidamente como se muestra a continuación:

at java.lang.Thread.run(Thread.java:744)

Mon Dec 16 16:00:17 EST 2013 Failed to download cstub

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

Busque este tipo de entrada anteriormente en el registro:

Mon Dec 16 16:00:17 EST 2013 Downloaded https://rave.na.sage.com/CACHE/

sdesktop/hostscan/darwin_i386/manifest java.io.FileNotFoundException:

/Users/user1/.cisco/hostscan/bin/cstub (Operation not permitted) at

java.io.FileInputStream.open(Native Method)

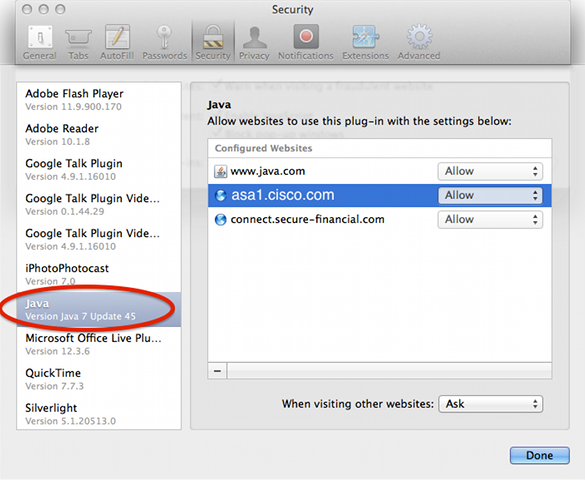

Esto indica que está encontrando el ID de bug de Cisco CSCuj02425, "WebLaunch on OSX 10.9 falla si el modo java unsafe está inhabilitado." Para solucionar este problema, modifique las preferencias de Java para que Java pueda ejecutarse en modo no seguro para Safari:

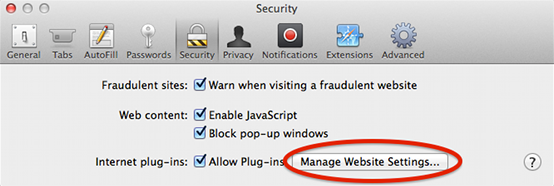

- Haga clic en Preferencias.

- Haga clic en Administrar configuración del sitio web.

- En la pestaña Seguridad, seleccione Java, y observe que Permitir está seleccionado de forma predeterminada.

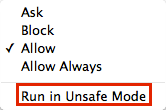

- Cambie Allow a Run in Unsafe Mode.

WebVPN

Para problemas de WebVPN relacionados con Java, recopile estos datos para fines de troubleshooting:

- Salida del comando showtech-support.

- Los registros de la consola Java con y sin el dispositivo de seguridad adaptable (ASA), tal y como se explica en la sección Resolución de problemas generales.

- Capturas WebVPN.

- Capturas de observación HTTP en la máquina local con y sin ASA.

- Capturas de paquetes estándar en el ASA y en la máquina local.

- En el equipo local, estas capturas se pueden realizar con Wireshark.

- Para obtener información sobre cómo capturar el tráfico en el ASA, vea Configuración de Capturas de Paquetes.

- Todos los archivos jar descargados a la memoria caché de Java al pasar por ASA. Este es un ejemplo de la consola Java:

Reading Signers from 8412

En este ejemplo, 6a0665e9-1f510559.idx es la versión en caché de mffta.jar 7. Si no tiene acceso a estos archivos, puede recopilarlos de la caché de Java cuando utilice una conexión directa.

https://rtpvpnoutbound6.cisco.com/+CSCO+00756767633A2F2F7A2D73767972662E6

E7067727A76687A2E6179++/mffta.jar

C:\Users\wvoosteren\AppData\LocalLow\Sun\Java\Deployment\cache\6.0\41\

6a0665e9-1f510559.idx

Una configuración de prueba puede acelerar la resolución.

Características de seguridad en Java 7 U51 y cómo afecta a los usuarios de WebVPN

Los cambios anunciados recientemente programados para la actualización 51 de Java 7 (enero de 2014) han establecido que el control deslizante de seguridad predeterminado requiere firmas de código y el atributo de manifiesto de permisos. En resumen, todos los subprogramas de Java requieren:

- que se firmarán (aplicaciones Applets y Web Start).

- para establecer el atributo "Permissions" dentro del manifiesto.

Las aplicaciones se ven afectadas si utiliza Java iniciado a través de un navegador web. Las aplicaciones que se ejecutan desde cualquier lugar fuera de un navegador web están bien. Lo que esto significa para WevVPN es que todos los plugins de cliente que son distribuidos por Cisco podrían verse afectados. Dado que Cisco no mantiene ni admite estos complementos, Cisco no puede realizar cambios en el certificado de firma de código ni en el applet para garantizar que cumple con estas restricciones. La solución adecuada para esto es utilizar el certificado de firma de código temporal en el ASA. Los ASA proporcionan un certificado de firma de código temporal para firmar los applets de Java (para el reescritor y los plugins de Java). El certificado temporal permite a los subprogramas Java realizar las funciones deseadas sin un mensaje de advertencia. Los administradores de ASA deben sustituir el certificado temporal antes de que caduque por su propio certificado de firma de código emitido por una entidad de certificación (CA) de confianza. Si esta no es una opción viable, la solución alternativa es completar estos pasos:

- Puede utilizar la función de lista Sitio de excepciones en la configuración de Java del equipo cliente final para ejecutar las aplicaciones bloqueadas por la configuración de seguridad. Los pasos para realizar esta operación se describen en la .

- También puede reducir la configuración de seguridad de Java. Esta configuración también se establece en la configuración de Java del equipo cliente, como se muestra aquí:

Advertencia: El uso de estas soluciones alternativas todavía le da algunos errores, pero Java no bloquea la aplicación como lo habría hecho sin las soluciones alternativas en su lugar

Windows:

Se ha informado de que las aplicaciones que inician subprogramas Java conmutan por error WebVPN después de una actualización a Java 7. Este problema se debe a la falta de compatibilidad con el algoritmo hash seguro (SHA)-256 para el reescritor de Java. La identificación de error de Cisco CSCud54080, "SHA-256 support for webvpn Java rewriter", se ha registrado para este problema.

Las aplicaciones que inician subprogramas Java a través del portal con Smart Tunnel podrían fallar cuando se utiliza JRE7; esto es más común con los sistemas de 64 bits. En las capturas, observe que la VM de Java envía los paquetes en texto sin formato, no a través de la conexión de Túnel Inteligente al ASA . Esto ha sido resuelto por el ID de bug de Cisco CSCue17876, "Algunos applets de Java no se conectarán a través del túnel inteligente en Windows con jre1.7."

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

17-Dec-2013

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios