Introducción

En este documento se describe cómo comparar diferentes directivas de análisis de red (NAP) para dispositivos firepower administrados por Firepower Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de Snort de código abierto

- Centro de administración Firepower (FMC)

- Firepower Threat Defense (FTD)

Componentes Utilizados

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando. La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Este artículo es aplicable a todas las plataformas Firepower

-

Cisco Firepower Threat Defense (FTD), que ejecuta la versión de software 6.4.0

-

Firepower Management Center Virtual (FMC), que ejecuta la versión de software 6.4.0

Antecedentes

El Snort utiliza técnicas de coincidencia de patrones para buscar y evitar vulnerabilidades en los paquetes de red. Para ello, el motor Snort necesita que los paquetes de red se preparen de forma que se pueda realizar esta comparación. Este proceso se realiza con la ayuda del NAP y puede pasar por estas tres etapas:

- Decodificación

- Normalización

- Preprocesamiento

Una política de análisis de red procesa los paquetes por fases: en primer lugar, el sistema descodifica los paquetes a través de las tres primeras capas de TCP/IP y, a continuación, continúa con la normalización, el procesamiento previo y la detección de anomalías de protocolo.

Los preprocesadores proporcionan dos funciones principales:

- Normalización del tráfico para inspección adicional

- Identificar anomalías de protocolo

Nota: Algunas reglas de directiva de intrusiones requieren ciertas opciones de preprocesador para realizar la detección

Para obtener información sobre Snort de código abierto, visite https://www.snort.org/

Verificar configuración de NAP

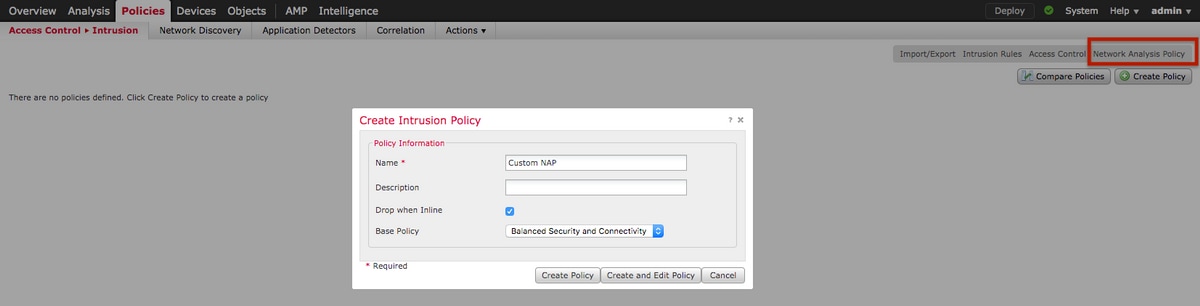

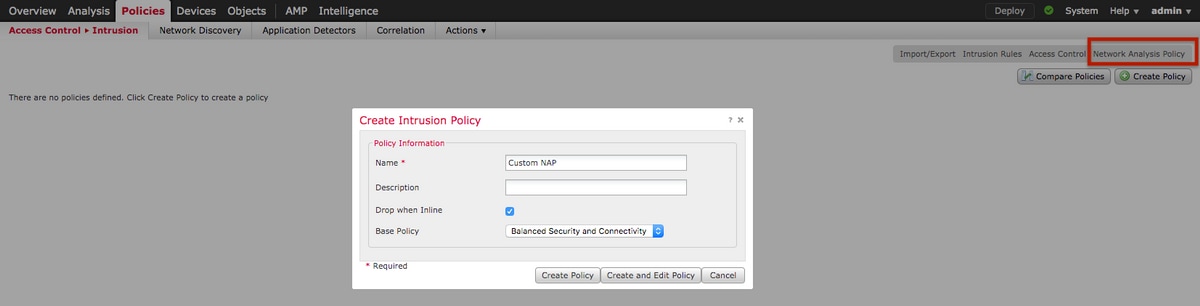

Para crear o editar las políticas NAP de firepower, navegue hasta FMC Policies > Access Control > Intrusion, luego haga clic en la opción Network Analysis Policy en la esquina superior derecha, como se muestra en la imagen:

Verificación de la Política de Análisis de Red predeterminada

Compruebe la directiva predeterminada de Análisis de red (NAP) aplicada en la directiva de control de acceso (ACP)

Navegue hasta Políticas > Control de acceso y edite el ACP que desea verificar. Haga clic en la pestaña Advanced y desplácese hacia abajo hasta la sección Network Analysis and Intrusion Policies.

La Política de Análisis de Red Predeterminada asociada con el ACP es Seguridad Equilibrada y Conectividad, como se muestra en la imagen:

Nota: No confunda la seguridad y la conectividad equilibradas para las políticas de intrusión y la seguridad y la conectividad equilibradas para el análisis de la red. El primero es para reglas Snort mientras que el segundo es para pre-procesamiento y decodificación.

Comparar directivas de análisis de red (NAP)

Las directivas NAP se pueden comparar con los cambios realizados y esta característica puede ayudar a identificar y solucionar los problemas. Además, también se podían generar y exportar al mismo tiempo informes de comparación de los PAN.

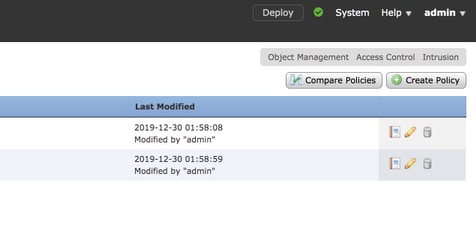

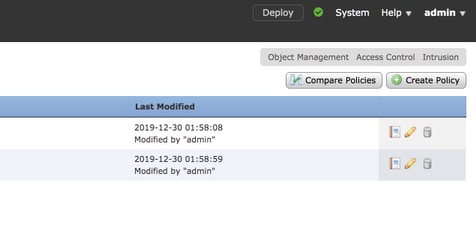

Vaya a Políticas > Control de acceso > Intrusión. A continuación, haga clic en la opción Network Analysis Policy en la parte superior derecha. En la página de directivas de NAP, puede ver la ficha Comparar directivas en la parte superior derecha, como se muestra en la imagen:

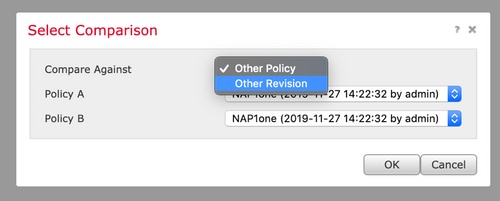

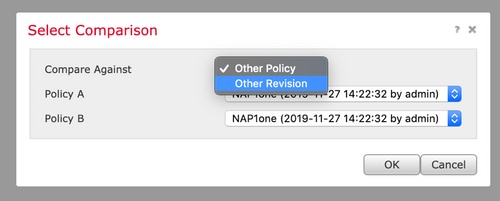

La comparación de políticas de análisis de red está disponible en dos variantes:

- Entre dos directivas NAP diferentes

- Entre dos revisiones diferentes de la misma directiva NAP

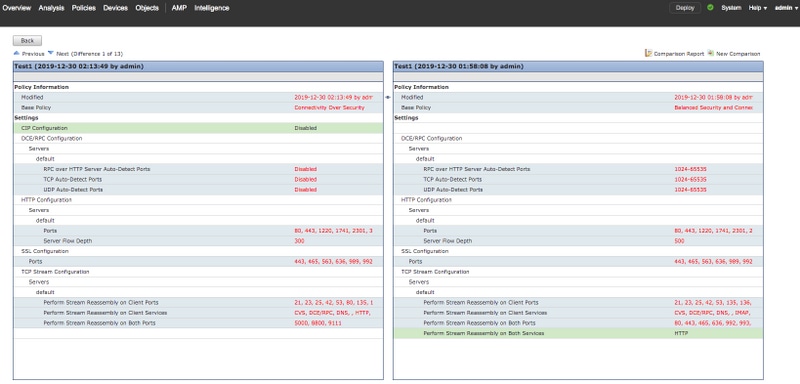

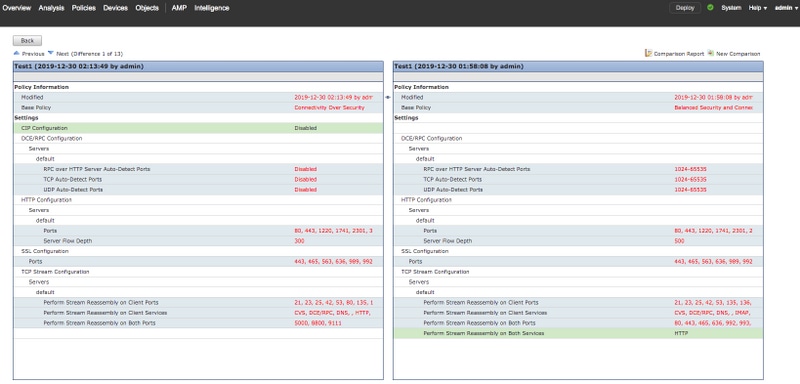

La ventana de comparación proporciona una comparación línea por línea comparativa entre dos directivas NAP seleccionadas y la misma se puede exportar como un informe desde la pestaña informe de comparación en la parte superior derecha, como se muestra en la imagen:

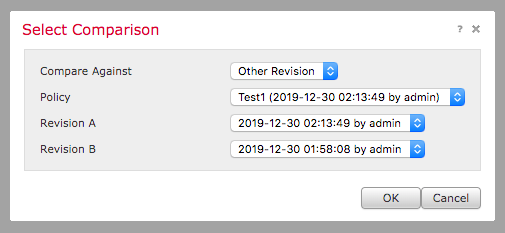

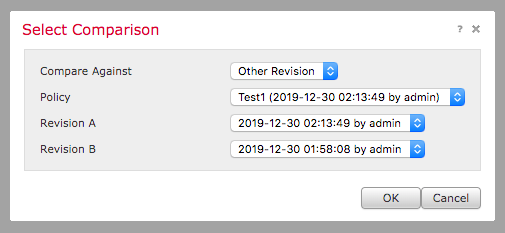

Para la comparación entre dos versiones de la misma directiva NAP, se puede optar por la opción de revisión para seleccionar la ID de revisión necesaria, como se muestra en la imagen:

Comentarios

Comentarios