Configuración de los niveles de seguridad en el perfil de cifrado de ESA CRES

Opciones de descarga

-

ePub (207.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (195.9 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe la configuración de los perfiles de Cisco Registered Envelope Service Encryption (CRES) dentro del dispositivo de seguridad Email Security Appliance (ESA), centrados en los diferentes niveles de seguridad permitidos.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- configuración básica de ESA

- Cifrado basado en la configuración del filtro de contenido

- Servicio Cisco Registered Envelope Service

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La creación del perfil de CRES es una tarea fundamental para la activación y el uso del servicio de cifrado a través del ESA. Antes de crear varios perfiles, asegúrese de haber aprovisionado una cuenta completa para un ESA con la creación de una cuenta CRES.

Puede haber más de un perfil y cada perfil se puede configurar con un nivel de seguridad diferente. Esto permite a la red mantener diferentes niveles de seguridad por dominio, usuario o grupo.

Configurar

Puede habilitar y configurar un perfil de cifrado con el comando CLI encryptionconfig, o a través de Servicios de seguridad > Cifrado de correo electrónico Cisco IronPort en la GUI.

Configuración desde la GUI

En ESA, vaya a Servicios de seguridad > Cifrado de correo electrónico Cisco IronPort > Agregar perfil de cifrado.

Se muestra una pantalla con Encryption Profile Settings (Parámetros del perfil de cifrado). El nombre del perfil y el resto de la configuración se pueden personalizar y depende de las etiquetas de identificación o los métodos de la organización.

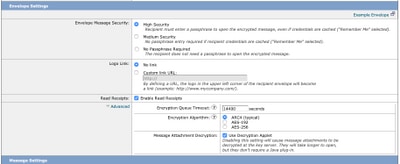

La configuración que define el nivel de seguridad por perfil es Envelope Settings, como se muestra en la imagen:

Nota: Se sugiere que el nombre del perfil contenga: "Alto", "Bajo", etc., para coincidir con el nivel de seguridad configurado o el nombre del grupo con el que está asociado el perfil para una rápida identificación en la creación de filtros de contenido y verificación.

Los tres niveles de seguridad permitidos por la ESA son:

- Gran seguridad: El destinatario siempre debe introducir una frase de contraseña para abrir los mensajes cifrados.

- Seguridad media: El destinatario no necesita introducir credenciales para abrir el mensaje cifrado si las credenciales del destinatario están almacenadas en caché.

- No se requiere frase de contraseña: Este es el nivel más bajo de seguridad de mensajes cifrados. El destinatario no necesita introducir una frase de paso para abrir el mensaje cifrado. Aún puede activar las funciones confirmaciones de lectura, Responder a todos de forma segura y Reenvío seguro de mensajes para sobres que no estén protegidos mediante frase de paso.

Puede configurar los distintos niveles de seguridad en estos objetos:

Seguridad de mensajes de sobres:

- · Gran seguridad

- Seguridad media

- No se requiere frase de paso

Enlace del logotipo: Para permitir que los usuarios abran la URL de su organización, haga clic en su logotipo; puede agregar un enlace al logotipo. Elija una de estas opciones:

- Sin link. No se agrega un vínculo activo al sobre del mensaje.

- URL de enlace personalizado. Introduzca la URL para agregar un enlace directo al sobre del mensaje.

Leer recepciones: Si activa esta opción, el remitente recibe una confirmación cuando los destinatarios abren el sobre seguro. Esta es una selección opcional.

Avanzado:

Límite de tiempo de cifrado: Introduzca el tiempo (en segundos) que un mensaje puede estar en la cola de cifrado antes de que se agote el tiempo de espera. Una vez que se agota el tiempo de espera de un mensaje, el dispositivo rebota el mensaje y envía una notificación al remitente.

Algoritmo de encripción:

- ARC4. ARC4 es la opción más común, ya que proporciona cifrado fiable con mínimos retrasos de descifrado para los destinatarios de mensajes.

- AES. AES proporciona un cifrado más fiable, pero también tarda más en descifrarse e introduce retrasos para los destinatarios. AES se utiliza normalmente en aplicaciones gubernamentales y bancarias.

Descifrado de archivos adjuntos al mensaje: Active o desactive el applet de descifrado. Después de activar esta opción, el mensaje adjunto se abre en el entorno del explorador. Después de deshabilitar esta opción, los archivos adjuntos a los mensajes se descifran en el servidor de claves. De forma predeterminada, el subprograma Java está deshabilitado en el sobre.

Nota: Los navegadores más utilizados han deshabilitado Java Applet por razones de seguridad.

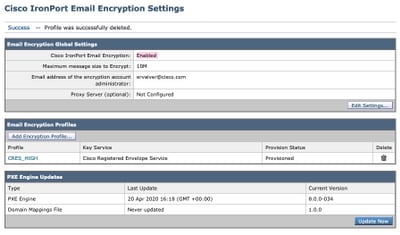

Una vez creados los perfiles de cifrado. Asegúrese de que está aprovisionado, como se muestra en la imagen:

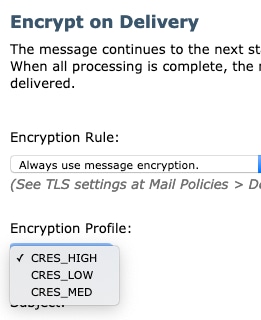

Cada uno de estos perfiles debe asociarse a través de un filtro de contenido para poder aplicarse.

Precaución: Si un filtro de contenido no llama al perfil, no se puede aplicar la configuración de cifrado.

Desde ESA, navegue hasta Políticas de correo > Filtros de contenido saliente > Agregar un filtro

Una vez configurada la condición de usuarios, sujetos, grupos, remitentes, etc. dentro del filtro, defina el nivel de cifrado para el filtro saliente, como se muestra en la imagen:

Precaución: Todos los filtros de contenido deben estar asociados con las políticas de correo saliente para que funcionen correctamente.

Nota: Puede configurar varios perfiles de cifrado para un servicio de claves hospedadas. Si su organización tiene varias marcas, esto le permitirá hacer referencia a los diferentes logotipos almacenados en el servidor de claves para los sobres PXE.

Configuración desde CLI

Desde el comando ESA CLI type encryptionconfig:

ESA.com> encryptionconfig

IronPort Email Encryption: Enabled

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> profiles

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- NEW - Create a new encryption profile

- EDIT - Edit an existing encryption profile

- DELETE - Delete an encryption profile

- PRINT - Print all configuration profiles

- CLEAR - Clear all configuration profiles

- PROXY - Configure a key server proxy

[]> new

1. Cisco Registered Envelope Service

2. IronPort Encryption Appliance (in network)

Choose a key service:

[1]>

Enter a name for this encryption profile:

[]> HIGH

Current Cisco Registered Key Service URL: https://res.cisco.com

Do you wish to alter the Cisco Registered Envelope Service URL? [N]> N

1. ARC4

2. AES-192

3. AES-256

Please enter the encryption algorithm to use when encrypting envelopes:

[1]>

1. Use envelope service URL with HTTP (Recommended). Improves performance for opening envelopes.

2. Use the envelope service URL with HTTPS.

3. Specify a separate URL for payload transport.

Configure the Payload Transport URL

[1]>

1. High Security (Recipient must enter a passphrase to open the encrypted message, even if credentials are cached ("Remember Me" selected).)

2. Medium Security (No passphrase entry required if recipient credentials are cached ("Remember Me" selected).)

3. No Passphrase Required (The recipient does not need a passphrase to open the encrypted message.)

Please enter the envelope security level:

[1]>

Would you like to enable read receipts? [Y]>

Would you like to enable "Secure Reply All"? [N]> y

Would you like to enable "Secure Forward"? [N]> y

Enter a URL to serve as a link for the envelope logo image (may be blank):

[]>

Would you like envelopes to be displayed in a language other than English ? [N]>

Enter the maximum number of seconds for which a message could remain queued waiting to be encrypted. Delays could be caused by key server outages or resource limitations:

[14400]>

Enter the subject to use for failure notifications:

[[ENCRYPTION FAILURE]]>

Please enter file name of the envelope attached to the encryption notification:

[securedoc_${date}T${time}.html]>

A Cisco Registered Envelope Service profile "HIGH" was added.

1. Commit this configuration change before continuing.

2. Return to the encryptionconfig menu and select PROVISION to complete

the configuration.

Proxy: Not Configured

Profile Name Key Service Proxied Provision Status

------------ ----------- ------- ----------------

HIGH-CRES Hosted Service No Not Provisioned

LOW-CRES Hosted Service No Not Provisioned

Choose the operation you want to perform:

- SETUP - Enable/Disable IronPort Email Encryption

- PROFILES - Configure email encryption profiles

- PROVISION - Provision with the Cisco Registered Envelope Service

[]> provision

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Verificación desde la GUI

Desde ESA, vaya a Servicios de seguridad > Cisco IronPort Email Encryption, como se muestra en la imagen:

Nota: Asegúrese de que el cifrado esté habilitado y de que el perfil configurado esté aprovisionado. Como se muestra en la imagen.

Verificación desde CLI

Desde CLI, escriba el comando encryptconfig y type profiles.

ESA.com> encryptionconfig IronPort Email Encryption: Enabled Choose the operation you want to perform: - SETUP - Enable/Disable IronPort Email Encryption - PROFILES - Configure email encryption profiles - PROVISION - Provision with the Cisco Registered Envelope Service []> profiles Proxy: Not Configured Profile Name Key Service Proxied Provision Status ------------ ----------- ------- ---------------- CRES_HIGH Hosted Service No Provisioned

Nota: Asegúrese de que el cifrado esté habilitado y de que el perfil configurado esté aprovisionado. Como se muestra en la imagen.

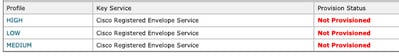

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Desde el ESA, navegue hasta Administración del sistema > teclas de función

Compruebe que la clave de característica está aplicada y activa. La clave: El cifrado de correo electrónico de IronPort debe estar activo.

En ESA, vaya a Servicios de seguridad > Cifrado de correo electrónico Cisco IronPort

Compruebe que el servicio de cifrado está habilitado correctamente.

Verifique que el perfil de cifrado no se encuentre en estado No aprovisionado, como se muestra en la imagen:

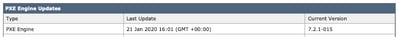

Verifique la última actualización del motor, como se muestra en la imagen:

En Detalles de rastreo de mensajes, compruebe si se muestra un error.

Errores más comunes:

5.x.3 - Temporary PXE Encryption failure

Solución: El servicio no está disponible o no está disponible en este momento. Verifique la conectividad y los problemas de red.

5.x.3 - PXE Encryption failure. (Message could not be encrypted due to a system configuration issue. Please contact your administrator

Solución: Este error está asociado con:

- Problemas de licencia. Verifique las claves de característica

- El perfil utilizado no está configurado. Identificar desde el seguimiento de mensajes el perfil configurado en el filtro de contenido y el aprovisionamiento

- No hay ningún perfil asociado a un filtro de contenido. A veces, los perfiles de cifrado se eliminan, se modifican con nombres diferentes, etc. Y el filtro de contenido configurado no puede encontrar el perfil asociado

5.x.3 - PXE Encryption failure. (Error 30 - The message has an invalid "From" address.)

5.x.3 - PXE Encryption failure. (Error 102 - The message has an invalid "To" address.)

Solución: Regularmente, este problema es causado por el cliente de correo electrónico interno del remitente (por ejemplo, Outlook) que rellena automáticamente la dirección de correo electrónico del destinatario que contiene una dirección "De"/"Para" inválida.

Normalmente, esto se debe a que la dirección de correo electrónico está entrecomillada u otros caracteres no válidos en la dirección de correo electrónico.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

27-Sep-2020

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Erika Valverde

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios