Introducción

La entrega incontrolada de grandes volúmenes de correo electrónico puede saturar los dominios de los destinatarios. AsyncOS le ofrece un control total de la entrega de mensajes mediante la definición del número de conexiones que abrirá su servicio Email Security o el número de mensajes que se enviarán a cada dominio de destino.

En este documento, trataremos los siguientes temas:

- Configuración de la verificación de rebote para proteger su organización frente a ataques de rebote

- Uso de la Tabla de control de destino para practicar buenas políticas de vecino

- Implementación de autenticación de entidades con nombre (DANE) basada en DNS SMTP para proporcionar entrega segura de mensajes

Verificación de rebote

La activación de la verificación de rebote es una buena manera de combatir los ataques de retrodispersión/rebote. El concepto detrás de la verificación de rebote es simple. En primer lugar, marque los mensajes que salen de su ESA. Busque esa marca en cualquier mensaje de rebote, si la marca está presente, significa que este es un rebote de un mensaje que se originó en su entorno. Si falta el marcador, el rebote es fraudulento y se puede rechazar o descartar.

Por ejemplo, MAIL FROM: joe@example.com se convierte en MAIL FROM: prvs=joe=123ABCDEFG@example.com. La cadena 123... del ejemplo es el rebote etiqueta de verificación que se agrega al remitente del sobre cuando lo envía el dispositivo ESA. Si Si el mensaje rebota, la dirección del destinatario del sobre del mensaje rebotado incluirá la etiqueta de verificación de rebote, que permite al ESA saber que es un rebote legítimo mensaje.

Puede activar o desactivar el etiquetado de verificación de rebote en todo el sistema como opción predeterminada. Usted puede también habilita o deshabilita el etiquetado de verificación de rebote para dominios específicos. En la mayoría de está habilitada de forma predeterminada para todos los dominios.

Configuración ESA

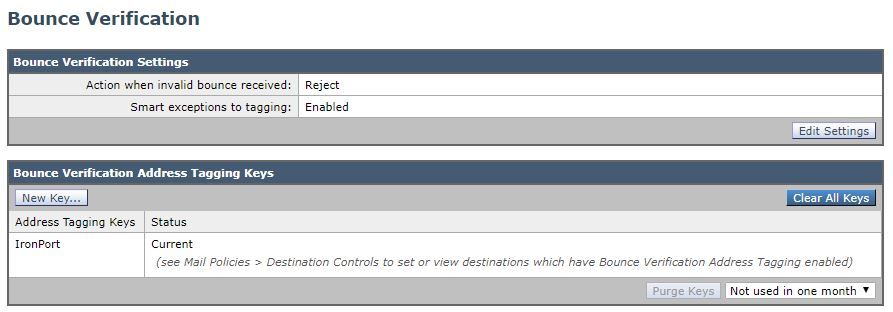

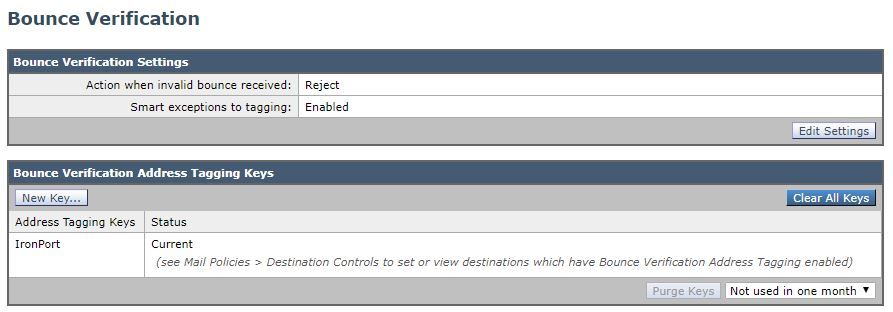

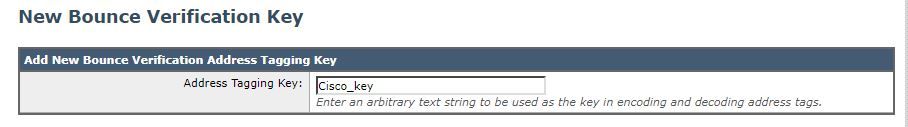

- Vaya a Políticas de correo > Verificación de rebote y haga clic en Nueva clave

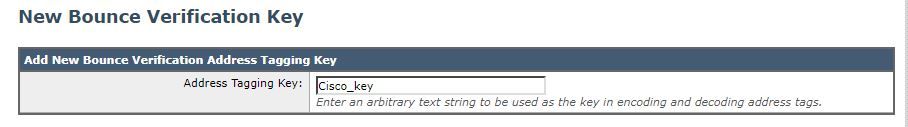

- Introduzca cualquier texto arbitrario que se vaya a utilizar como clave en las etiquetas de dirección de codificación y descodificación. Por ejemplo, "Cisco_key".

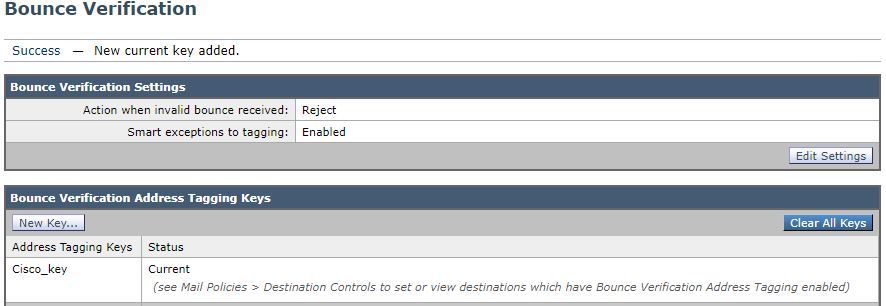

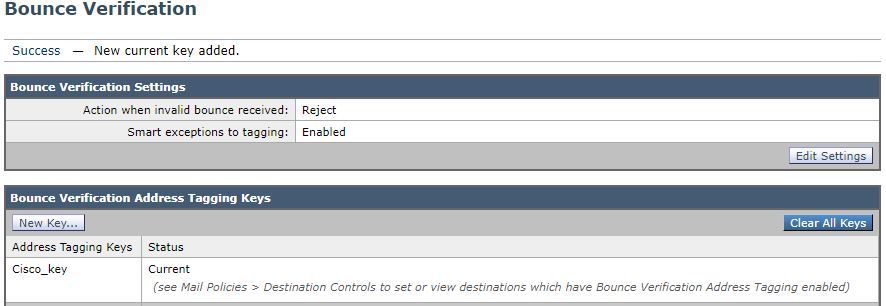

- Haga clic en Enviar y verifique la nueva clave de etiquetado de dirección

Ahora, habilitemos la verificación de rebote para nuestro dominio "predeterminado":

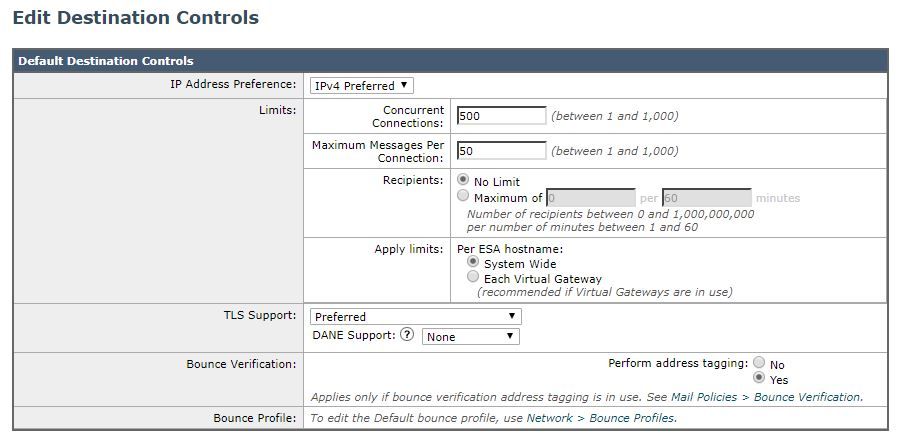

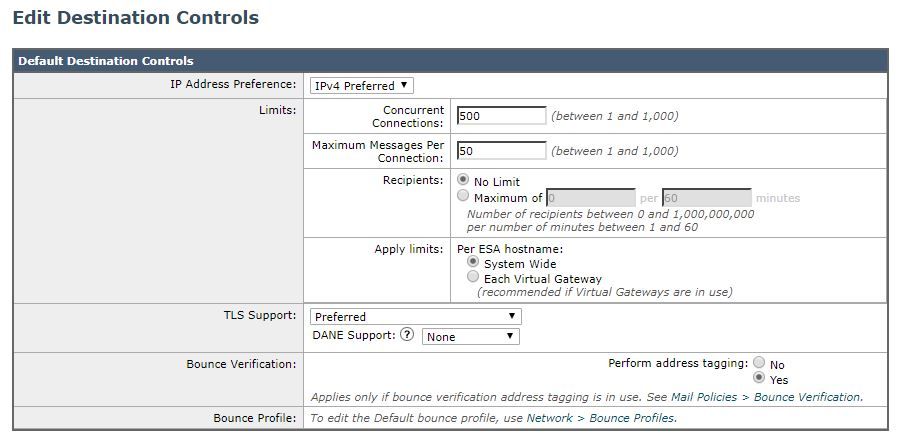

- Navegue hasta Políticas de correo > Controles de destino y haga clic en Predeterminado.

- Configurar verificación de rebote: realizar etiquetado de dirección: sí

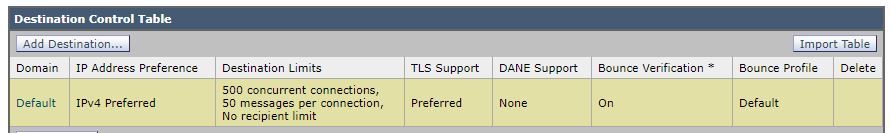

- Haga clic en Enviar y registrar cambios. Tenga en cuenta que la verificación de rebote está activada para el dominio predeterminado.

Uso de la tabla de control de destino

La entrega de correo electrónico no controlada puede saturar los dominios de los destinatarios. El ESA le ofrece un control total de entrega de mensajes mediante la definición del número de conexiones que abrirá su dispositivo o el número de mensajes que el dispositivo enviará a cada dominio de destino. La tabla de controles de destino proporciona la configuración de las velocidades de conexión y de mensajes cuando el ESA está entrega a destinos remotos. También proporciona la configuración para intentar o imponer el uso de TLS a estos destinos. El ESA se configura con una configuración predeterminada para la Tabla de control de destino.

Lo que trataremos en este documento es cómo podemos administrar y configurar el control sobre los destinos donde el valor predeterminado no es adecuado. Por ejemplo, Google tiene un conjunto de reglas de recepción que los usuarios de Gmail deben seguir o se arriesgan a enviar un código de respuesta SMTP 4XX y un mensaje que dice que está enviando demasiado rápido, o el buzón del destinatario ha excedido su límite de almacenamiento. Agregaremos el dominio de Gmail a la tabla de control de destino limitando la cantidad de mensajes enviados a un destinatario de Gmail a continuación.

Adición de un nuevo dominio a la tabla de control de destino

Como se mencionó, Google tiene limitaciones para los remitentes que envían a Gmail. Los límites de recepción se pueden verificar consultando las limitaciones de remitentes de Gmail publicadas aquí - https://support.google.com/a/answer/1366776?hl=en

Configuremos el dominio de destino para Gmail como ejemplo de buenas políticas de vecino.

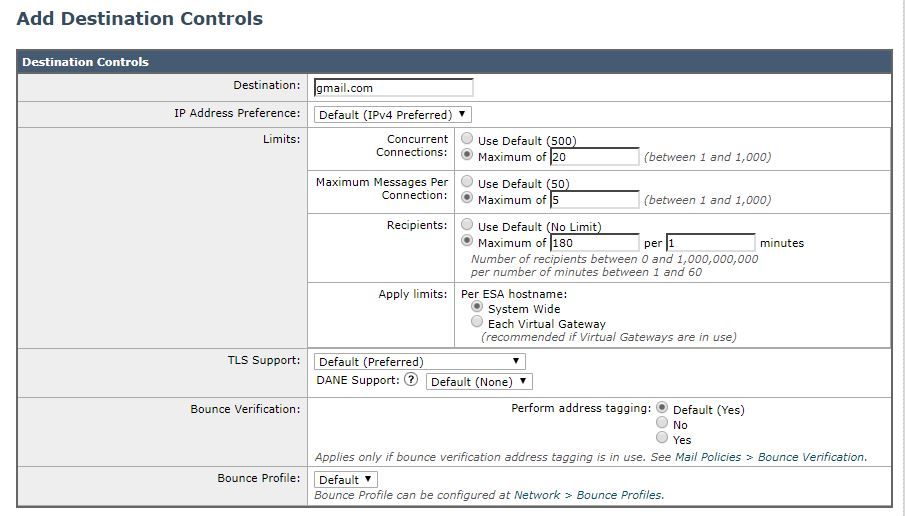

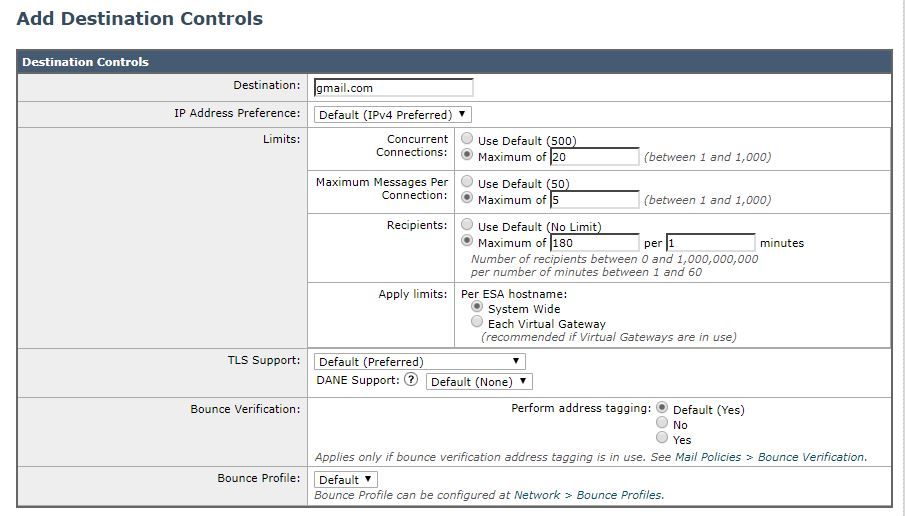

- Navegue hasta Políticas de correo > Controles de destino y haga clic en Agregar destino y cree un nuevo perfil usando los siguientes parámetros:

- Destino: gmail.com

- Preferencia de dirección IP: se prefiere IPv4

- Conexiones simultáneas: máximo de 20

- Máximo de mensajes por conexión: 5

- Destinatarios: máximo de 180 por 1 minuto

- Verificación de rebote: Realizar etiquetado de dirección: Predeterminado (Sí)

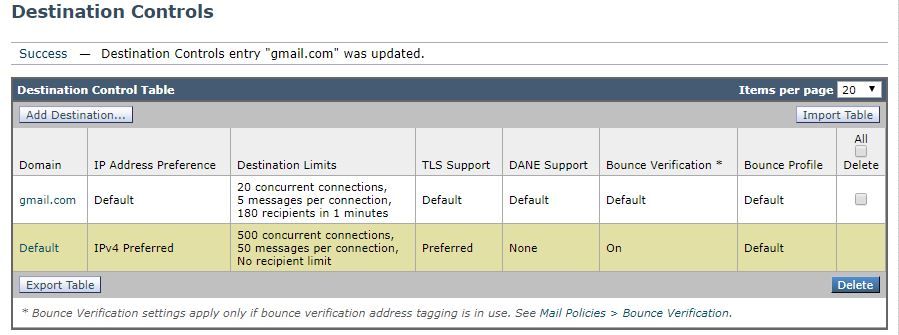

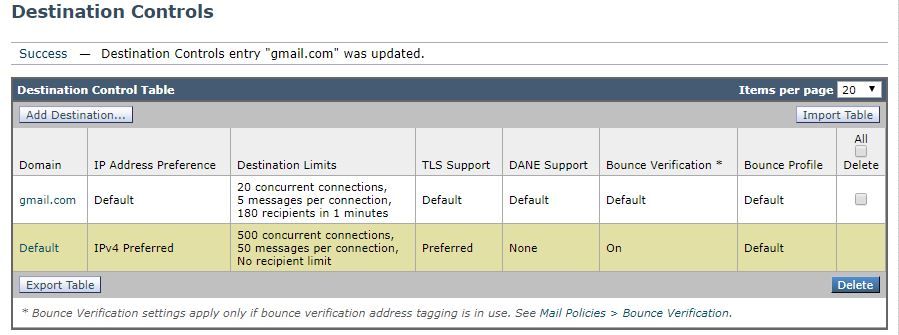

- Haga clic en Enviar y registrar cambios. Este es el aspecto de nuestra tabla de control de destino después de agregar el dominio.

Observe los cambios "Límites de destino" y "Verificación de rebote" en la siguiente imagen:

Implementación de autenticación de entidades con nombre (DANE) basada en DNS SMTP

El protocolo de autenticación de entidades con nombre (DANE) basado en DNS SMTP valida los certificados X.509 con nombres DNS mediante una extensión de Seguridad del sistema de nombres de dominio (DNSSEC) configurada en el servidor DNS y un registro de recursos DNS, también conocido como registro TLSA.

El registro TLSA se agrega en el certificado que contiene detalles sobre la autoridad certificadora (CA), el certificado de entidad final o el anclaje de confianza utilizado para el nombre DNS descrito en RFC 6698. Las extensiones de Seguridad del sistema de nombres de dominio (DNSSEC) proporcionan mayor seguridad en el DNS al abordar las vulnerabilidades de la seguridad de DNS. DNSSEC con claves criptográficas y firmas digitales garantiza que los datos de búsqueda sean correctos y se conecta a servidores legítimos.

Las siguientes son las ventajas de utilizar SMTP DANE para las conexiones TLS salientes:

- Proporciona entrega segura de mensajes al evitar ataques de degradación de Man-in-the-Middle (MITM), intercepciones y ataques de envenenamiento de caché DNS.

- Proporciona autenticidad de certificados TLS e información DNS, cuando está protegida por DNSSEC.

Configuración ESA

Antes de comenzar a configurar DANE en el ESA, asegúrese de que el remitente del sobre y el registro de recursos de TLSA estén verificados por DNSSEC y de que el dominio receptor esté protegido por DANE. Puede hacer esto en el ESA usando el comando CLI daneverify.

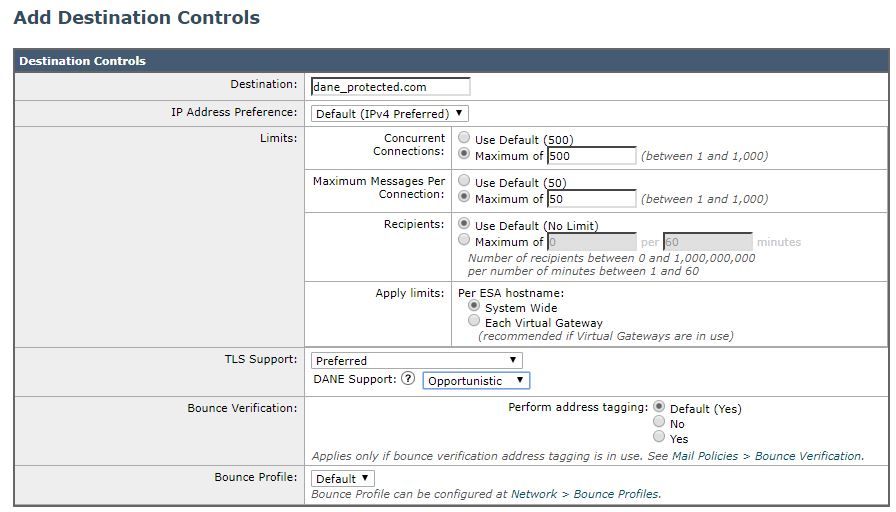

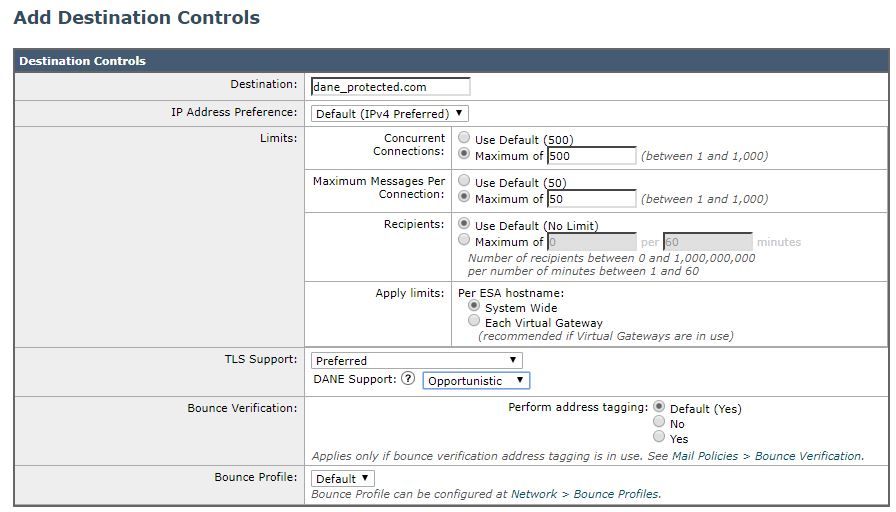

- Navegue hasta Políticas de correo > Controles de destino y haga clic en Agregar destino y cree un nuevo perfil usando los siguientes parámetros:

- Destino: dane_protected.com

- Compatibilidad con TLS: preferida

- Soporte del DANE: Oportunista

- Haga clic en Enviar y registrar cambios.

Comentarios

Comentarios