Introducción

Este documento describe por qué los correos electrónicos Secure/Multipurpose Internet Mail Extensions (S/MIME) recibidos en la bandeja de entrada de los destinatarios no contienen contenido tras pasar por Email Security Appliance (ESA) o Cloud Email Security (CES).

Problema: los correos electrónicos pierden su contenido después de las etiquetas ESA/CES.

Una organización ha configurado sus correos electrónicos para que estén firmados o cifrados mediante certificados S/MIME y, después de enviarlos a través de un dispositivo Cisco ESA/CES, parece que el correo electrónico ha perdido su contenido cuando llega a la bandeja de entrada de los destinatarios finales. Este comportamiento suele producirse cuando el ESA/CES está configurado para modificar el contenido del correo electrónico. La modificación típica del ESA/CES es el etiquetado de exención de responsabilidad.

Cuando un correo electrónico está firmado o cifrado con S/MIME, todo el contenido del cuerpo se codifica para proteger su integridad. Cuando cualquier servidor de correo manipula el contenido modificando el cuerpo, el hash ya no coincide con el que estaba firmado/cifrado y, a su vez, hace que se pierda el contenido del cuerpo.

Además, es posible que el software S/MIME no reconozca automáticamente los correos electrónicos cifrados con S/MIME o que utilicen firmas S/MIME 'opacas' (es decir, archivos p7m) en el extremo receptor si se modifican. En el caso de un correo electrónico S/MIME p7m, el contenido del correo electrónico, incluidos los archivos adjuntos, se incluye en el archivo .p7m. Si la estructura se reorganiza cuando el ESA/CES agrega el sello de renuncia, este archivo .p7m puede no estar en un lugar donde el software MUA que maneja el S/MIME pueda entenderlo correctamente.

Normalmente, los correos electrónicos firmados o cifrados por S/MIME no deben modificarse en absoluto. Cuando el ESA/CES es el gateway configurado para firmar/cifrar un correo electrónico, esto debe hacerse después de que se requiera cualquier modificación del correo electrónico, y generalmente cuando el ESA/CES es el último salto que maneja el correo electrónico antes de enviarlo al servidor de correo del destinatario.

Solución

Para evitar la manipulación o modificación de ESA/CES de correos electrónicos entrantes de Internet que están cifrados con S/MIME, configure un filtro de mensajes para localizar el correo electrónico para agregar un X-Header y saltar cualquier filtro de mensajes restante, seguido de la creación de un filtro de contenido para localizar este X-Header y saltar los filtros de contenido restantes que pueden alterar el contenido del cuerpo/adjunto.

Precaución: Al trabajar con skip-filters(); action u Skip Remaining Content Filters (Acción final), el orden de los filtros es muy crítico. Establecer un filtro de omisión en un orden incorrecto puede permitir que el mensaje omita algunos filtros sin intención.

Esto incluye, entre otros:

- Reescrituras de filtrado de URL, tanto de defang como de proxy seguro.

- Descargo de responsabilidad etiquetado en el correo electrónico.

- Análisis y sustitución del cuerpo del correo electrónico.

Nota: para obtener acceso a la línea de comandos de la solución CES, consulte la Guía de CLI de CES.

Para configurar un filtro de mensajes, inicie sesión en ESA/CES desde la CLI:

C680.esa.lab> filters

Choose the operation you want to perform:

- NEW - Create a new filter.

- DELETE - Remove a filter.

- IMPORT - Import a filter script from a file.

- EXPORT - Export filters to a file

- MOVE - Move a filter to a different position.

- SET - Set a filter attribute.

- LIST - List the filters.

- DETAIL - Get detailed information on the filters.

- LOGCONFIG - Configure log subscriptions used by filters.

- ROLLOVERNOW - Roll over a filter log file.

[]> new

Enter filter script. Enter '.' on its own line to end.

encrypted_skip:

if (encrypted)

{

insert-header("X-Encrypted", "true");

skip-filters();

}

.

1 filters added.

Nota: Cisco Virus Outbreak Filters cuando se configura con Message Modification también hace que falle el hash de firma/cifrado S/MIME. En caso de que la política de correo tenga Virus Outbreak Filters habilitados con la modificación de mensajes, se recomienda deshabilitar la modificación de mensajes en la política de correo coincidente o omitir el filtrado de brotes, así como con una acción de filtrado de mensajes de skip-outbreakcheck(); .

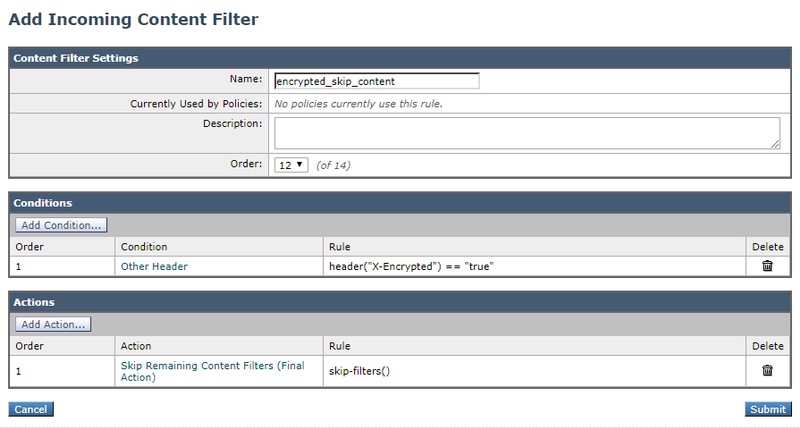

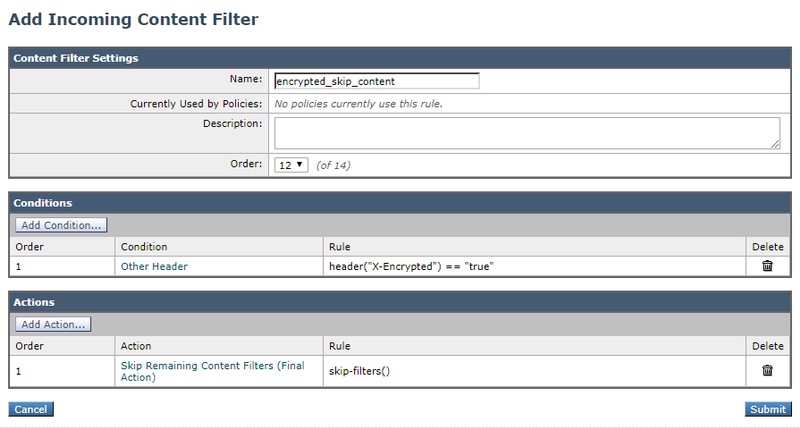

Una vez configurado el filtro de mensajes para etiquetar correos electrónicos cifrados con un X-Header, cree un filtro de contenido para localizar este encabezado y aplique la acción de omitir el filtro de contenido restante.

Configure este filtro de contenido en sus políticas de correo entrante existentes, donde los correos cifrados deberían omitir los filtros de contenido que permanecen.

Información Relacionada

Comentarios

Comentarios