Configurar la configuración de la cuenta de Cisco Secure Email para la API de Microsoft Azure (Microsoft 365)

Opciones de descarga

-

ePub (1.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.1 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

En este documento se describe paso a paso el procedimiento para registrar una nueva aplicación en Microsoft Azure (Azure Active Directory) con el fin de generar el ID de cliente, el ID de arrendatario y las credenciales de cliente necesarios. A continuación, se describe la configuración de la configuración de la cuenta en Cisco Secure Email Gateway o Cloud Gateway. La configuración de la configuración de la cuenta y el perfil de cuenta asociado son obligatorios cuando un administrador de correo configura la corrección automática del buzón (MAR) para la protección frente a malware avanzado (AMP) o el filtrado de URL, o utiliza la acción Remediar del rastreo de mensajes en Cisco Secure Email and Web Manager o Cisco Secure Gateway/Cloud Gateway.

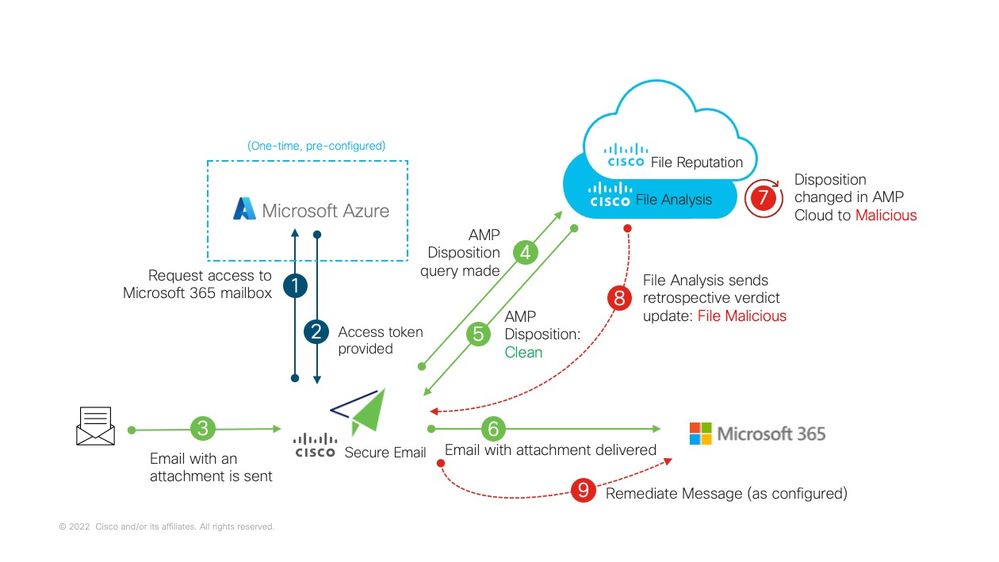

Flujo del proceso de corrección automática de buzones

Un adjunto (archivo) de su correo electrónico o una URL puede calificarse de malicioso en cualquier momento, incluso después de haber llegado al buzón de correo de un usuario. AMP en Cisco Secure Email (a través de Cisco Secure Malware Analytics) puede identificar este desarrollo a medida que surge nueva información y enviará alertas retrospectivas a Cisco Secure Email. Cisco Talos proporciona lo mismo con el análisis de URL, a partir de AsyncOS 14.2 para Cisco Secure Email Cloud Gateway. Si su organización utiliza Microsoft 365 para administrar buzones de correo, puede configurar Cisco Secure Email para que realice acciones de corrección automática en los mensajes del buzón de un usuario cuando cambien estos veredictos de amenazas.

Cisco Secure Email se comunica de forma segura y directa con Microsoft Azure Active Directory para obtener acceso a los buzones de Microsoft 365. Por ejemplo, si un mensaje de correo electrónico con un adjunto se procesa a través del gateway y AMP lo analiza, el archivo adjunto (SHA256) se proporciona a AMP para la reputación del archivo. La disposición de AMP se puede marcar como limpia (paso 5, figura 1) y, a continuación, entregarse al buzón de correo de Microsoft 365 del destinatario final. Posteriormente, la disposición de AMP se cambia a maliciosa. Cisco Malware Analytics envía una actualización de veredicto retrospectiva (paso 8, figura 1) a cualquier gateway que haya procesado ese SHA256 específico. Una vez que la puerta de enlace recibe la actualización de veredicto retrospectivo de Malintencionado (si se ha configurado), la puerta de enlace realizará una de las siguientes acciones de remediación automática de buzón (MAR): Reenviar, Eliminar o Reenviar y eliminar.

Figura 1: MAR (para AMP) en Cisco Secure Email

Figura 1: MAR (para AMP) en Cisco Secure Email

En esta guía se explica cómo configurar Cisco Secure Email con Microsoft 365 para la corrección automática de buzones de correo únicamente. Ya se debe configurar AMP (Reputación de archivos y análisis de archivos) o filtrado de URL en el gateway. Para obtener más información sobre Reputación de archivos y Análisis de archivos, consulte la guía del usuario de la versión de AsyncOS que ha implementado.

Prerequisites

1. Suscripción de cuenta Microsoft 365 (Asegúrese de que la suscripción de cuenta Microsoft 365 incluye acceso a Exchange, como una cuenta Enterprise E3 o Enterprise E5.)

2. Cuenta de administrador de Microsoft Azure y acceso a http://portal.azure.com

3. Tanto las cuentas de Microsoft 365 como las de Microsoft Azure AD están vinculadas correctamente a una dirección de correo electrónico "user@domain.com" activa, y usted puede enviar y recibir correos electrónicos a través de esa dirección de correo electrónico.

Creará los siguientes valores para configurar la comunicación de la API de gateway de Cisco Secure Email con Microsoft Azure AD:

- ID del cliente

- ID de arrendatario

- Secreto del cliente

Nota: A partir de AsyncOS 14.0, Account Settings permite la configuración mediante un secreto de cliente al crear el registro de la aplicación de Microsoft Azure. Este es el método más sencillo y preferido.

Opcional: si NO utiliza el secreto de cliente, deberá crear y tener listo:

- Huella digital

- La clave privada (archivo PEM)

La creación de la huella digital y la clave privada se tratan en el apéndice de esta guía:

- Un certificado público (o privado) activo (CER) y la clave privada utilizada para firmar el certificado (PEM), o la capacidad de crear un certificado público (CER) y la capacidad de guardar la clave privada utilizada para firmar el certificado (PEM). Cisco proporciona dos métodos en este documento para realizar esta tarea según sus preferencias de administración:

- Certificado: Unix/Linux/OS X (con OpenSSL)

- Certificado: Windows (con PowerShell)

- Acceso a Windows PowerShell, normalmente administrado desde un host o servidor de Windows o acceso a la aplicación Terminal a través de Unix/Linux

Para generar estos valores requeridos, deberá completar los pasos proporcionados en este documento.

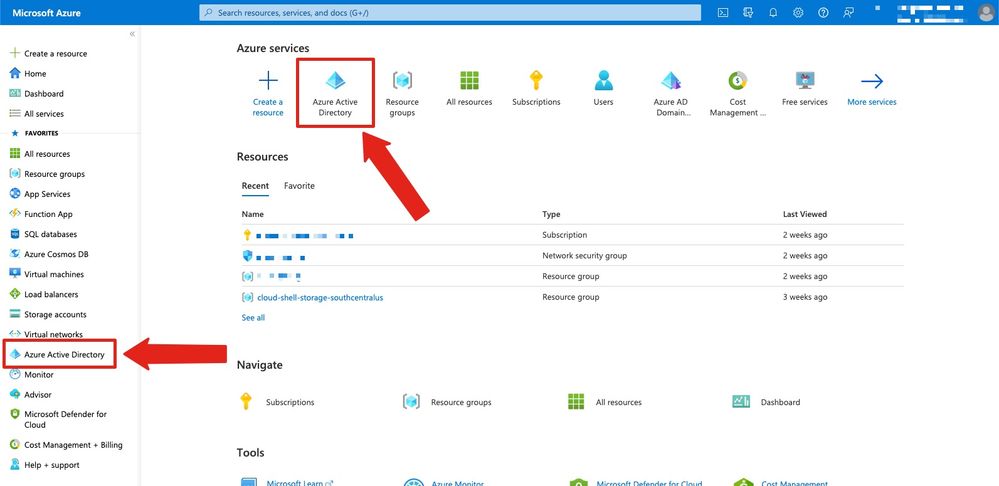

Registrar una aplicación de Azure para su uso con Cisco Secure Email

Registro de aplicaciones

|

Inicie sesión en el portal de Microsoft Azure 1. Haga clic en Azure Active Directory (Figura 2) 2. Haga clic en Registros de aplicaciones 3. Haga clic en + Nuevo registro 4. En la página "Registrar una solicitud": a. Nombre: Cisco Secure Email MAR (o el nombre de su elección) [Nota: Puede dejar este espacio en blanco o utilizar https://id.cisco.com/app/ciscoid_aemcloudprodsaml_1/exk14lk1xf6SKDANc5d7/sso/saml para rellenar el formulario] |

|

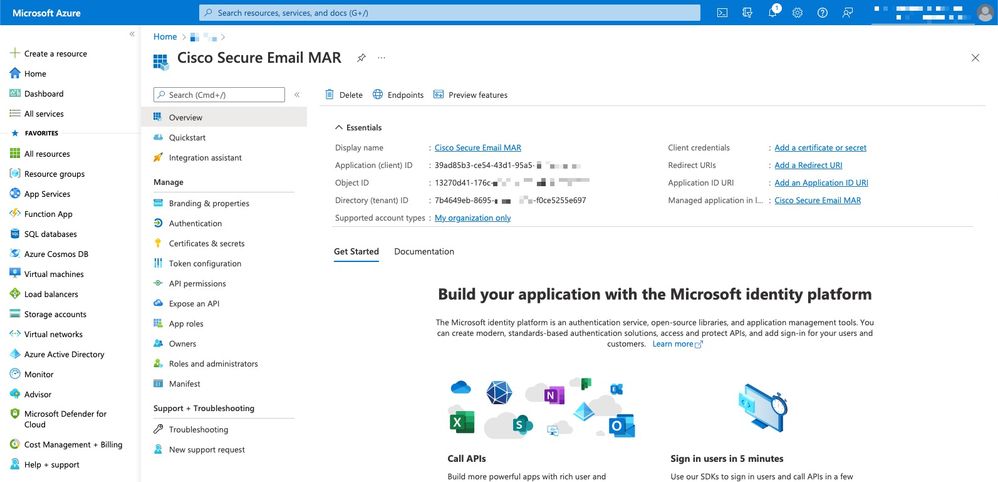

Una vez completados los pasos anteriores, se le presentará su solicitud:

Figura 3: página de aplicación de Microsoft Azure Active Directory

Figura 3: página de aplicación de Microsoft Azure Active Directory

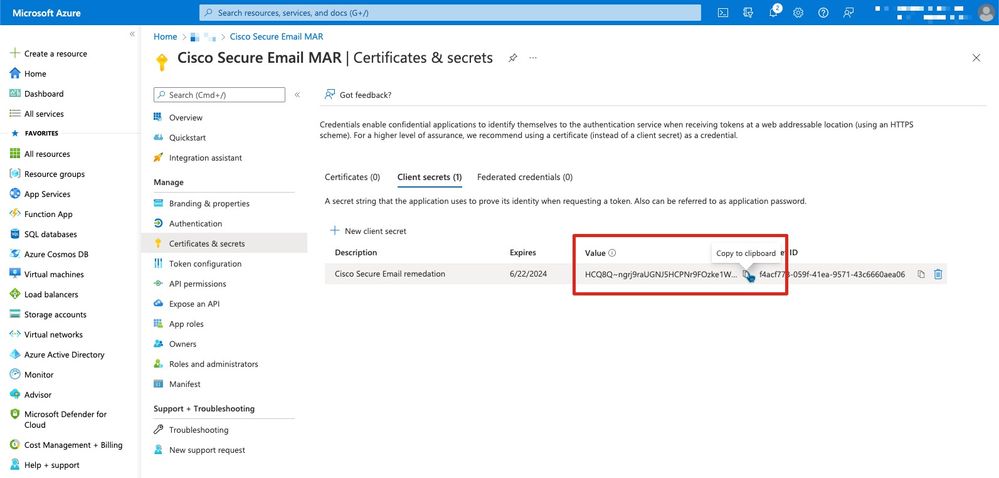

Certificados y secretos

Si ejecuta AsyncOS 14.0 o posterior, Cisco recomienda configurar la aplicación de Azure para utilizar un secreto de cliente. En el panel de la aplicación, en Opciones de administración:

1. Seleccione Certificados y secretos

2. En la sección Secretos de cliente, haga clic en + Nuevo secreto de cliente

3. Añada una descripción para ayudar a identificar para qué sirve este secreto de cliente, p. ej. "Solución Cisco Secure Email"

4. Seleccione un período de vencimiento

5. Haga clic en Agregar

6. Sitúe el ratón a la derecha del valor generado y haga clic en el icono Copiar al Portapapeles

7. Guarde este valor en las notas, anótelo como "Secreto del cliente"

Figura 4: ejemplo de secreto de cliente de creación de Microsoft Azure

Figura 4: ejemplo de secreto de cliente de creación de Microsoft Azure

Nota: Una vez que salga de la sesión activa de Microsoft Azure, el valor del secreto de cliente que acaba de generar ***saldrá del valor. Si no registra y protege el valor antes de salir, deberá volver a crear el secreto de cliente para ver el resultado de texto no cifrado.

Opcional: si no está configurando su aplicación de Azure con un secreto de cliente, configure su aplicación de Azure para usar su certificado. En el panel de la aplicación, en Opciones de administración:

- Seleccionar certificados y secretos

- Haga clic en Cargar certificado

- Seleccione el archivo CRT (como se creó anteriormente)

- Haga clic en Add (Agregar)

Permisos de API

Nota: A partir de AsyncOS 13.0 para Email Security, los permisos de la API para Microsoft Azure a Cisco Secure Email Communication necesarios han cambiado de Microsoft Exchange a Microsoft Graph. Si ya ha configurado MAR y está actualizando su gateway de Cisco Secure Email a AsyncOS 13.0, puede simplemente actualizar/agregar los nuevos permisos de la API. (Si ejecuta una versión anterior de AsyncOS, 11.x o 12.x, consulte el Apéndice B antes de continuar.)

En el panel de la aplicación, en Opciones de administración:

- Seleccionar permisos de API

- Haga clic en + Agregar un permiso.

- Seleccione Microsoft Graph

- Seleccione los permisos siguientes en Permisos de aplicación:

- Mail > "Mail.Read" (Lea el correo en todos los buzones)

- Mail > "Mail.ReadWrite" (Leer y escribir correo en todos los buzones)

- Mail > "Mail.Send" (Enviar correo como cualquier usuario)

- Directory > "Directory.Read.All" (Leer datos de directorio) [*Opcional: Si está utilizando el conector LDAP/sincronización LDAP, habilite. Si no es así, no es necesario].

- Opcional: Verá que Microsoft Graph está habilitado de forma predeterminada para los permisos "User.Read"; puede dejar esta opción como configurada o hacer clic en Leer y hacer clic en Quitar permiso para quitarla de los permisos de la API asociados a su aplicación.

- Haga clic en Agregar permisos (o en Actualizar permisos, si Microsoft Graph ya estaba en la lista)

- Por último, haga clic en Conceder consentimiento de administrador para... para garantizar que los nuevos permisos se aplican a la aplicación

- Aparecerá una ventana emergente en el panel que le preguntará:

"¿Desea conceder el consentimiento para los permisos solicitados para todas las cuentas de <Azure Name>? Esto actualizará cualquier registro de consentimiento del administrador existente que esta aplicación ya tenga para que coincida con lo que se enumera a continuación."

Haga clic en Sí

Llegados a este punto, debería ver un mensaje de confirmación de color verde y la columna "Admin Consent Required" (Se requiere consentimiento del administrador) muestra Granted (Otorgado).

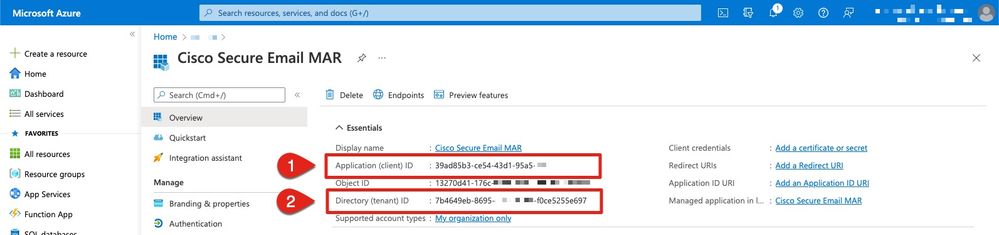

Obtención de su ID de cliente e ID de arrendatario

En el panel de la aplicación, en Opciones de administración:

- Haga clic en Descripción general

- Sitúe el ratón a la derecha de la ID de aplicación (cliente) y haga clic en el icono Copiar al portapapeles

- Guarde este valor en sus notas, anote esto como "ID de cliente"

- Sitúe el ratón a la derecha de su ID de directorio (arrendatario) y haga clic en el icono Copiar al portapapeles

- Guarde este valor en sus notas, anótelo como "ID de arrendatario"

Figura 5: Microsoft Azure... Ejemplo de ID de cliente, ID de arrendatario

Figura 5: Microsoft Azure... Ejemplo de ID de cliente, ID de arrendatario

Configuración de Cisco Secure Email Gateway/Cloud Gateway

En este momento, debe tener preparados y guardados los siguientes valores en sus notas:

- ID del cliente

- ID de arrendatario

- Secreto del cliente

Opcional, si no utiliza el secreto de cliente:

- Huella digital

- La clave privada (archivo PEM)

Ya puede utilizar los valores creados en sus notas y configurar los parámetros de la cuenta en el gateway de Cisco Secure Email.

Crear perfil de cuenta

- Inicie sesión en el gateway

- Vaya a Administración del sistema > Configuración de la cuenta

- Nota: Si está ejecutando una versión anterior a AsyncOS 13.x, será Administración del sistema > Configuración del buzón

- Haga clic en Enable

- Haga clic en la casilla de verificación Habilitar configuración de cuenta y haga clic en Enviar

- Haga clic en Crear perfil de cuenta

- Proporcione un nombre y una descripción de perfil (algo que describa de forma exclusiva su cuenta si tiene varios dominios)

- Cuando esté definiendo una conexión de Microsoft 365, deje el tipo de perfil como Office 365 / Hybrid (Graph API)

- Introduzca su ID de cliente

- Introduzca su ID de arrendatario

- Para las credenciales de cliente, realice una de las siguientes acciones, tal y como ha configurado en Azure:

- Haga clic en Client Secret y pegue el secreto de cliente configurado o...

- Haga clic en Client Certificate e introduzca su huella digital y también proporcione su PEM haciendo clic en "Choose File" (Elegir archivo)

- Haga clic en Submit (Enviar)

- Haga clic en Registrar cambios en la parte superior derecha de la interfaz de usuario

- Ingrese cualquier comentario y complete los cambios de configuración haciendo clic en Registrar cambios

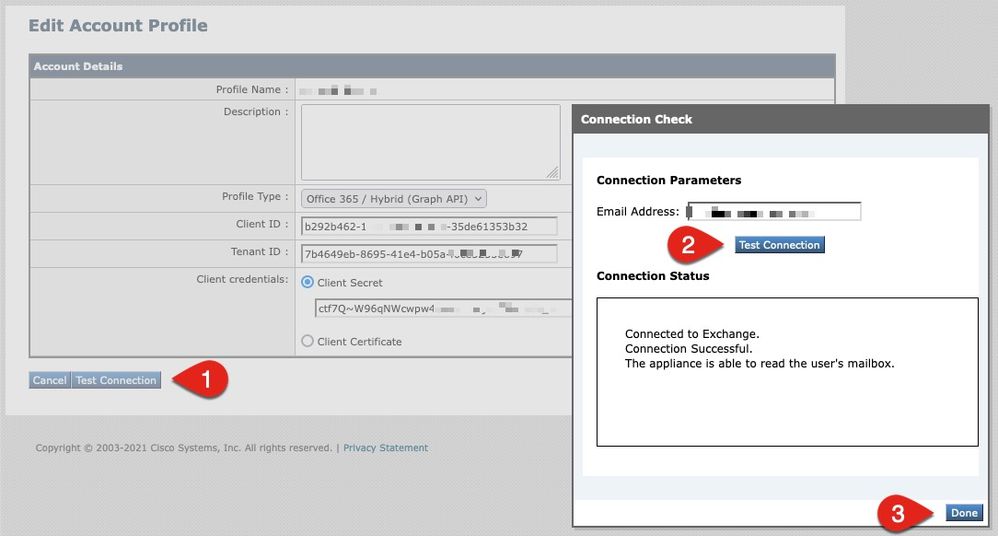

Comprobar conexión

El siguiente paso es solo para verificar la conexión de la API desde su gateway de Cisco Secure Email a Microsoft Azure:

- En la misma página Detalles de cuenta, haga clic en Probar conexión

- Introduzca una dirección de correo electrónico válida para el dominio administrado en su cuenta de Microsoft 365

- Haga clic en Probar conexión

- Debería recibir un mensaje de confirmación (Figura 6)

- Haga clic en Finalizado para finalizar

Figura 6: Ejemplo de verificación de conexión/perfil de cuenta

Figura 6: Ejemplo de verificación de conexión/perfil de cuenta

6. En la sección Asignación de dominios, haga clic en Crear asignación de dominios

7. Introduzca los nombres de dominio asociados a la cuenta de Microsoft 365 para la que acaba de validar la conexión API

A continuación se muestra una lista de formatos de dominio válidos que se pueden utilizar para asignar un perfil de buzón:

- El dominio puede ser la palabra clave especial 'ALL' para coincidir con todos los dominios a fin de crear una asignación de dominio predeterminada.

- Nombres de dominio como 'example.com' - Coincide con cualquier dirección de este dominio.

- Nombres de dominio parciales como '@.partial.example.com' - Coincide con cualquier dirección que termine con este dominio

- Se pueden introducir varios dominios mediante una lista de dominios separados por comas.

8. Haga clic en Enviar

9. Haga clic en Registrar cambios en la parte superior derecha de la interfaz de usuario

10. Introduzca cualquier comentario y complete los cambios de configuración haciendo clic en Registrar Cambios

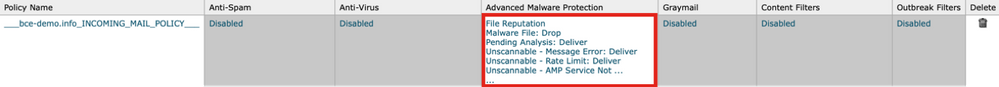

Habilitar Remediación automática de buzones (MAR) para la protección frente a malware avanzado en la política de correo

Complete este paso para habilitar MAR en la configuración de AMP para las políticas de correo.

- Vaya a Políticas de correo > Políticas de correo entrante

- Haga clic en la configuración de la columna Protección frente a malware avanzado del nombre de directiva que desea configurar (por ejemplo, Figura 7):

Figura 7: Habilitar MAR (políticas de correo entrante)

Figura 7: Habilitar MAR (políticas de correo entrante)

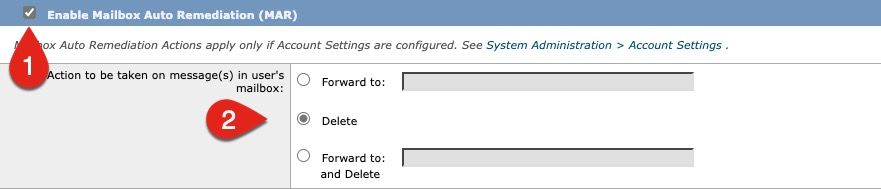

- Desplácese hasta la parte inferior de la página

- Haga clic en la casilla de verificación Habilitar corrección automática del buzón (MAR)

- Seleccione una de las siguientes acciones que desea llevar a cabo para MAR (por ejemplo, Figura 8):

- Reenviar a: <introduzca la dirección de correo electrónico>

- Eliminar

- Reenviar a: <introducir dirección de correo electrónico> y Eliminar

Figura 8: Ejemplo de configuración de Habilitar MAR para AMP

Figura 8: Ejemplo de configuración de Habilitar MAR para AMP

- Haga clic en Submit (Enviar)

- Haga clic en Registrar cambios en la parte superior derecha de la interfaz de usuario

- Ingrese cualquier comentario y complete los cambios de configuración haciendo clic en Registrar cambios

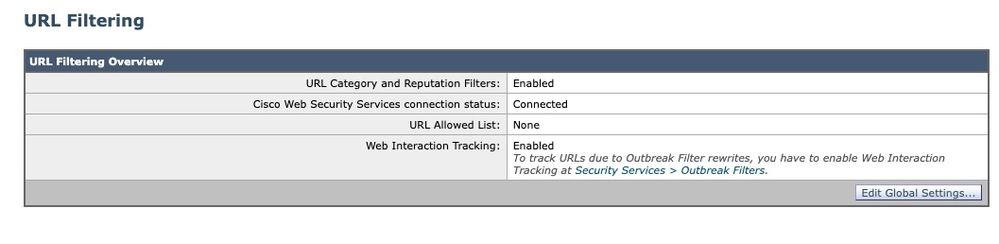

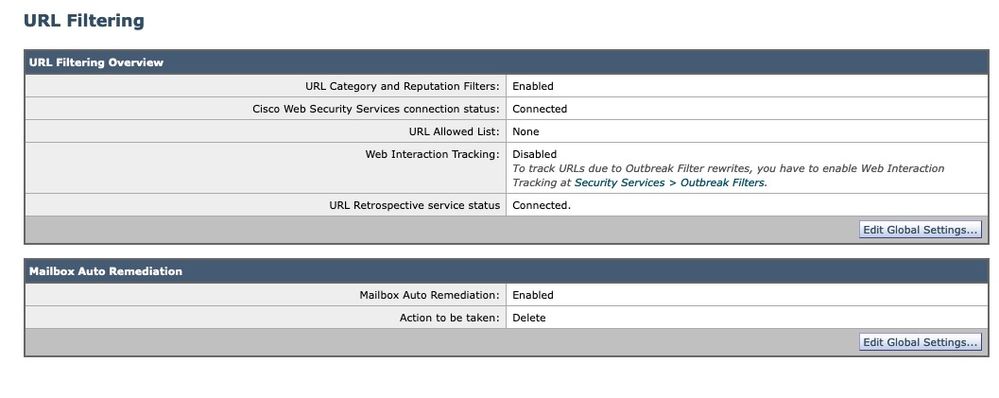

Habilitar la corrección automática de buzones (MAR) para el filtrado de URL

A partir de AsyncOS 14.2 para Cisco Secure Email Cloud Gateway, el filtrado de URL ahora incluye veredicto retrospectivo de URL y remediación de URL.

- Vaya a Servicios de seguridad > Filtrado de URL

- Si aún no tiene configurado el filtrado de URL, haga clic en Enable (Activar)

- Haga clic en la casilla de verificación "Habilitar categoría de URL y filtros de reputación".

- La Configuración avanzada con la configuración predeterminada

- Haga clic en Submit (Enviar)

El filtrado de URL debe tener un aspecto similar al siguiente:

Figura 9: Ejemplo posterior a la activación del filtrado de URL

Figura 9: Ejemplo posterior a la activación del filtrado de URL

Para ver la retrospección de URL con filtrado de URL integrado, realice lo siguiente o abra un caso de soporte para que Cisco lo realice:

esa1.hcxxyy-zz.iphmx.com> urlretroservice enable

URL Retro Service is enabled.

esa1.hcxxyy-zz.iphmx.com> websecurityconfig

URL Filtering is enabled.

No URL list used.

Web Interaction Tracking is enabled.

URL Retrospective service based Mail Auto Remediation is disabled.

URL Retrospective service status - Unavailable

Disable URL Filtering? [N]>

Do you wish to disable Web Interaction Tracking? [N]>

Do you wish to add URLs to the allowed list using a URL list? [N]>

Enable URL Retrospective service based Mail Auto Remediation to configure remediation actions.

Do you wish to enable Mailbox Auto Remediation action? [N]> y

URL Retrospective service based Mail Auto Remediation is enabled.

Please select a Mailbox Auto Remediation action:

1. Delete

2. Forward and Delete

3. Forward

[1]> 1

esa1.hcxxyy-zz.iphmx.com> commit

Please enter some comments describing your changes:

[]>

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Mar 29 19:43:48 2022 EDT

Una vez completada, actualice su interfaz de usuario en la página Filtrado de URL y ahora verá una imagen similar a la siguiente:

Figura 10: Filtrado de URL (AsyncOS 14.2 para Cisco Secure Email Cloud Gateway)

Figura 10: Filtrado de URL (AsyncOS 14.2 para Cisco Secure Email Cloud Gateway)

La protección de URL ahora está lista para realizar acciones correctivas cuando un veredicto cambia la puntuación. Para obtener más información, consulte Protección contra URL malintencionadas o no deseadas en la Guía del usuario de AsyncOS 14.2 para Cisco Secure Email Cloud Gateway.

Configuración finalizada.

En este momento, Cisco Secure Email está preparado para evaluar continuamente las amenazas emergentes a medida que haya nueva información disponible y para notificarle acerca de los archivos que se considera que son amenazas después de que hayan entrado en la red.

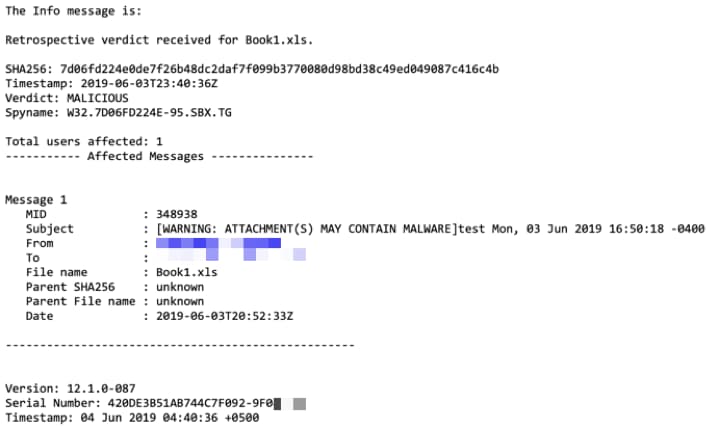

Cuando se genera un veredicto retrospectivo a partir del análisis de archivos (Cisco Secure Malware Analytics), se envía un mensaje de información al administrador de Email Security (si se ha configurado). Ejemplo:

La corrección automática del buzón se tomará según la configuración si se configura con la directiva de correo.

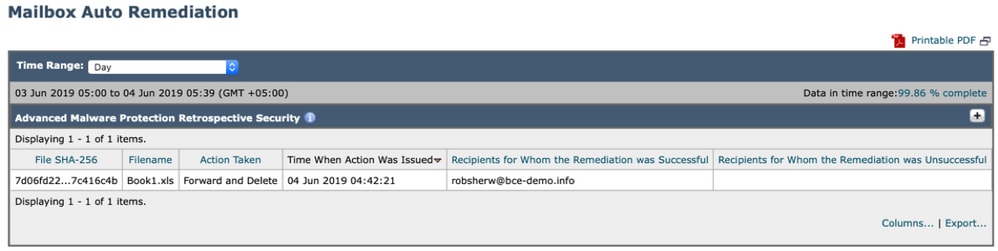

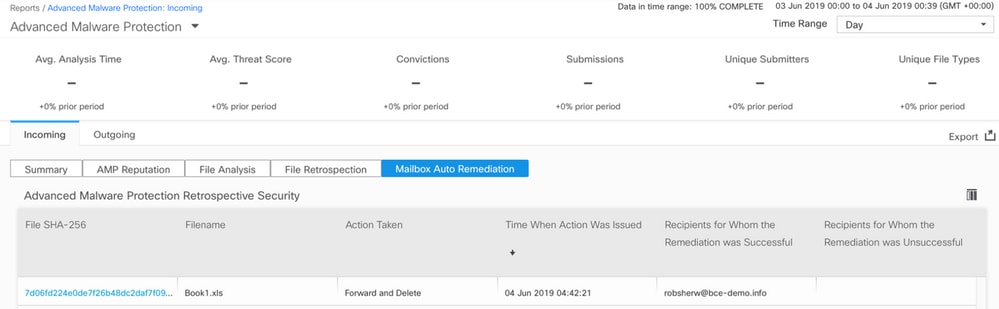

Ejemplos de informe de corrección automática de buzones

Los informes de cualquier SHA256 que se haya corregido se incluirán en el informe de corrección automática del buzón, disponible tanto en el gateway de Cisco Secure Email como en Cisco Secure Email and Web Manager.

Figura 11: Informe de corrección automática de buzones (IU heredada)

Figura 11: Informe de corrección automática de buzones (IU heredada)

Figura 12: (NG UI) Informe de corrección automática de buzones

Figura 12: (NG UI) Informe de corrección automática de buzones

Registro de corrección automática del buzón

La solución automática del buzón tiene un registro individual, "mar". Los registros de corrección automática del buzón contendrán toda la actividad de comunicación entre el gateway de Cisco Secure Email y Microsoft Azure, Microsoft 365.

Un ejemplo de los registros de marcas:

Mon May 27 02:24:28 2019 Info: Version: 12.1.0-087 SN: 420DE3B51AB744C7F092-9F0000000000

Mon May 27 02:24:28 2019 Info: Time offset from UTC: 18000 seconds

Fri May 31 01:11:53 2019 Info: Process ready for Mailbox Auto Remediation

Fri May 31 01:17:57 2019 Info: Trying to connect to Azure AD.

Fri May 31 01:17:57 2019 Info: Requesting token from Azure AD.

Fri May 31 01:17:58 2019 Info: Token request successful.

Fri May 31 01:17:58 2019 Info: The appliance is able to read the user's(robsherw@bce-demo.info) mailbox.

Fri May 31 04:41:54 2019 Info: Trying to perform the configured action on MID:312391 SHA256:de4dd03acda0a24d0f7e375875320538952f1fa30228d1f031ec00870ed39f62 Recipient:robsherw@bce-demo.info.

Fri May 31 04:41:55 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Tue Jun 4 04:42:20 2019 Info: Trying to perform the configured action on MID:348938 SHA256:7d06fd224e0de7f26b48dc2daf7f099b3770080d98bd38c49ed049087c416c4b Recipient:robsherw@bce-demo.info.

Tue Jun 4 04:42:21 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Solución de problemas de Cisco Secure Email Gateway

Si no ve resultados satisfactorios en la prueba de estado de conexión, puede revisar el registro de la aplicación realizado desde Microsoft Azure AD.

En el gateway de Cisco Secure Email, establezca los registros de MAR en el nivel de "seguimiento" y vuelva a probar la conexión.

En el caso de conexiones fallidas, los registros pueden mostrarse de forma similar a:

Thu Mar 30 16:08:49 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 16:08:49 2017 Info: Requesting token from Azure AD.

Thu Mar 30 16:08:50 2017 Info: Error in requesting token: AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Thu Mar 30 16:08:50 2017 Info: Error while requesting token AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Confirme el Id. de aplicación, el Id. de directorio (que es el mismo que el Id. de arrendatario) u otros identificadores asociados del registro con su aplicación en Azure AD. Si no está seguro de los valores, elimine la aplicación del portal de Azure AD y comience de nuevo.

Para una conexión exitosa, los registros deben ser similares a:

Thu Mar 30 15:51:58 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 15:51:58 2017 Info: Requesting token from Azure AD.

Thu Mar 30 15:51:58 2017 Trace: command session starting

Thu Mar 30 15:52:00 2017 Info: Token request successful.

Thu Mar 30 15:52:00 2017 Info: The appliance is able to read the user's(myuser@mydomain.onmicrosoft.com) mailbox.

Solución de problemas de Azure AD

Nota: El TAC de Cisco y el Soporte técnico de Cisco no están autorizados a resolver problemas del lado del cliente con Microsoft Exchange, Microsoft Azure AD u Office 365.

Para los problemas del lado del cliente con Microsoft Azure AD, deberá ponerse en contacto con el Soporte técnico de Microsoft. Consulte la opción "Ayuda y soporte técnico" en el panel de Microsoft Azure. Es posible que pueda abrir solicitudes de soporte directo al Soporte técnico de Microsoft desde el panel.

Apéndice A

Nota: SÓLO es necesario si NO utiliza el secreto de cliente para configurar la aplicación de Azure.

Creación de un par de claves y certificados públicos y privados

Consejo: Por favor, guarde el resultado localmente para $base64Value, $base64Thumbprint, y $keyid, ya que serán necesarios más adelante en los pasos de configuración. Tenga el archivo .crt y el archivo .pem asociado del certificado en una carpeta local disponible del equipo.

Nota: Si ya dispone de un certificado (formato x509/estándar) y una clave privada, omita esta sección. Asegúrese de que dispone de archivos CRT y PEM, ya que los necesitará en las siguientes secciones.

Certificado: Unix/Linux (utilizando openssl)

|

Valores que se van a crear: |

|

● Huella digital ● Certificado público (archivo CRT) ● Clave privada (archivo PEM) |

Los administradores que utilizan Unix/Linux/OS X, para el propósito y la ejecución del script proporcionado, se da por supuesto que tiene OpenSSL instalado.

Nota: Ejecute los comandos 'which openssl' y 'openssl version' para verificar la instalación de OpenSSL. Instale OpenSSL si no está presente.

Consulte el siguiente documento para obtener ayuda: Script de configuración de Azure AD para Cisco Secure Email

Desde el host (UNIX/Linux/OS X):

- Desde una aplicación de terminal, editor de texto (o como se sienta cómodo creando un script de shell), cree un script copiando lo siguiente: https://raw.githubusercontent.com/robsherw/my_azure/master/my_azure.sh

- Pegar el script

- Asegúrese de hacer que el script sea ejecutable. Ejecute el siguiente comando: chmod u+x my_azure.sh

- Ejecute el script: ./my_azure.sh

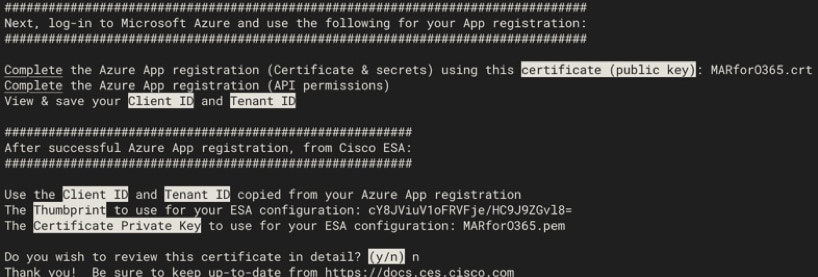

Figura 13: salida de pantalla de my_azure.sh

Figura 13: salida de pantalla de my_azure.sh

Como puede ver en la Figura 2, el script se genera y llama al Certificado público (archivo CER) necesario para el registro de la aplicación de Azure. El script también llama a laHuella digitalyClave privada de certificado (archivo PEM)que utilizará en la sección Configuración de Cisco Secure Email.

tiene los valores necesarios para registrar nuestra aplicación en Microsoft Azure.

[Sáltese la siguiente sección. Continúe con "Registrar una aplicación de Azure para su uso con Cisco Secure Email"]

Certificado: Windows (con PowerShell)

Para los administradores que utilizan Windows, deberá utilizar una aplicación o tener los conocimientos necesarios para crear un certificado autofirmado. Este certificado se utiliza para crear la aplicación de Microsoft Azure y asociar la comunicación API.

|

Valores que se van a crear: |

|

● Huella digital ● Certificado público (archivo CRT) ● Clave privada (archivo PEM) |

Nuestro ejemplo para que este documento cree un certificado autofirmado es utilizar XCA (https://hohnstaedt.de/xca/,https://sourceforge.net/projects/xca/).

Nota: XCA se puede descargar para Mac, Linux o Windows.

|

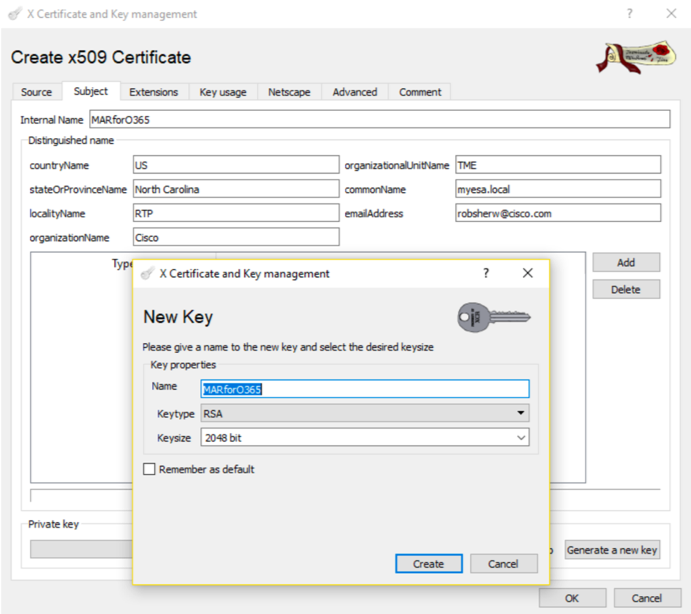

1. Cree una base de datos para el certificado y las claves: a. Seleccione Archivo en la barra de herramientas b. Seleccionar nueva base de datos c. Cree una contraseña para la base de datos (lo necesitará en pasos posteriores, así que recuérdelo). 2. Haga clic en la pestaña Certificados y, a continuación, haga clic en Nuevo certificado |

|

|

3. Haga clic en la pestaña Asunto y rellene lo siguiente: a. Nombre interno b. countryName c. stateOrProvinceName d. localityName e. organizationName f. OrganizationUnitName (OU) g commonName (CN) h. direcciónCorreoElectrónico 4. Haga clic en Generar una Nueva Clave 5. En la ventana emergente, verifique la información proporcionada (cambiando según se desee): a. Nombre b. Tipo de clave: RSA c. Tamaño de clave: 2048 bit d. Haga clic en Crear e. Haga clic en Aceptar para confirmar que la clave privada RSA 'Nombre' se ha creado correctamente. |

Figura 14: Uso de XCA (pasos 3-5) Figura 14: Uso de XCA (pasos 3-5) |

|

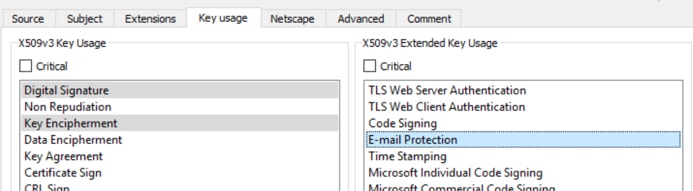

6. Haga clic en la pestaña Uso de Claves y seleccione lo siguiente: a. En Uso de claves de X509v3: Firma digital, cifrado de clave b. En Uso De Clave Extendida X509v3: Protección de correo electrónico |

Figura 15: Uso de XCA (paso 6) Figura 15: Uso de XCA (paso 6) |

|

7. Haga clic en Aceptar para aplicar los cambios al certificado 8. Confirme que ha creado correctamente el certificado 'Nombre' emergente haciendo clic en Aceptar |

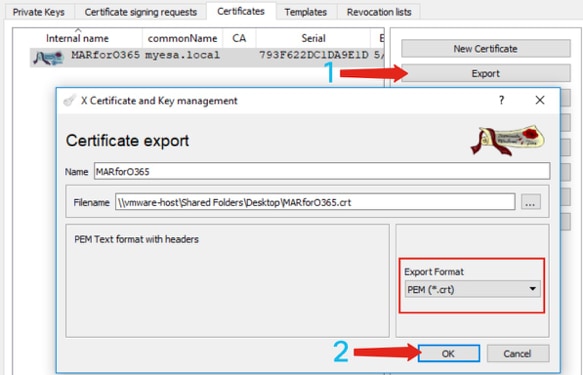

A continuación, deberá exportar el Certificado público (archivo CER) y la Clave privada del certificado (archivo PEM) para utilizarlos en los comandos de PowerShell que se muestran a continuación y para utilizarlos en los pasos de Configuración de Cisco Secure Email:

|

1. Haga clic y resalte el nombre interno del certificado recién creado. 2. Haga clic en Exportar a. Configure el directorio de almacenamiento para facilitar el acceso (cambiando según desee) b. Asegúrese de que el formato de exportación está establecido en PEM (.crt) c. Haga clic en Aceptar |

Figura 16: Uso de XCA (exportación de CRT) (pasos 1-2) Figura 16: Uso de XCA (exportación de CRT) (pasos 1-2) |

|

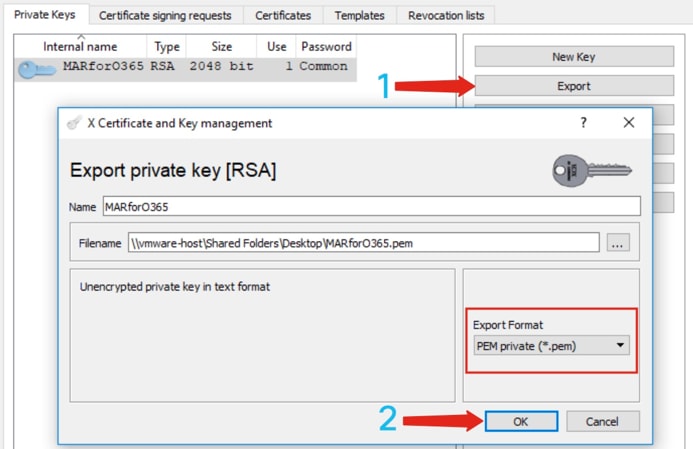

3. Haga clic en la pestaña Claves privadas 4. Haga clic y resalte el nombre interno del certificado recién creado. 5. Haga clic en Exportar a. Configure el directorio de almacenamiento para facilitar el acceso (cambiando según desee) b. Asegúrese de que el formato de exportación está establecido en PEM private (.pem) c. Haga clic en Aceptar 6. Salir y cerrar XCA |

Figura 17: Uso de XCA (exportación de PEM) (pasos 3-5) Figura 17: Uso de XCA (exportación de PEM) (pasos 3-5) |

Por último, tomará el certificado creado y extraerá la huella digital, necesaria para configurar Cisco Secure Email.

- Con Windows PowerShell, ejecute lo siguiente:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2

$cer.Import("c:\Users\joe\Desktop\myCert.crt")

$bin = $cer.GetRawCertData()

$base64Value = [System.Convert]::ToBase64String($bin)

$bin = $cer.GetCertHash()

$base64Thumbprint = [System.Convert]::ToBase64String($bin)

$keyid = [System.Guid]::NewGuid().ToString()[Note: “c:\Users\joe\Desktop...” is the location on your PC where your CRT file is saved.]

- Para obtener valores para los próximos pasos, guarde en un archivo o copie en el portapapeles:

$base64Thumbprint | Out-File c:\Users\joe\Desktop\base64Thumbprint.txt

$base64Thumbprint

Nota: “c:\Users\joe\Desktop..." es la ubicación del PC en la que se guarda la salida.

El resultado esperado al ejecutar el comando de PowerShell debe ser similar al siguiente:

PS C:\Users\joe\Desktop> $base64Thumbprint

75fA1XJEJ4I1ZVFOB2xqkoCIh94=

Como puede ver, el comando de PowerShell llama a base64Thumbprint, que es la huella digital necesaria para la configuración del gateway de Cisco Secure Email.

También ha completado la creación del certificado público (archivo CER) necesario para el registro de la aplicación de Azure. Además, ha creado la clave privada de certificado (archivo PEM)que utilizará en la sección Configuración de Cisco Secure Email.

Tiene los valores necesarios para registrar su aplicación en Microsoft Azure.

[Continúe con "Registrar una aplicación de Azure para su uso con Cisco Secure Email"]

Apéndice B

Nota: SÓLO es necesario si ejecuta AsyncOS 11.x o 12.x para correo electrónico en el gateway.

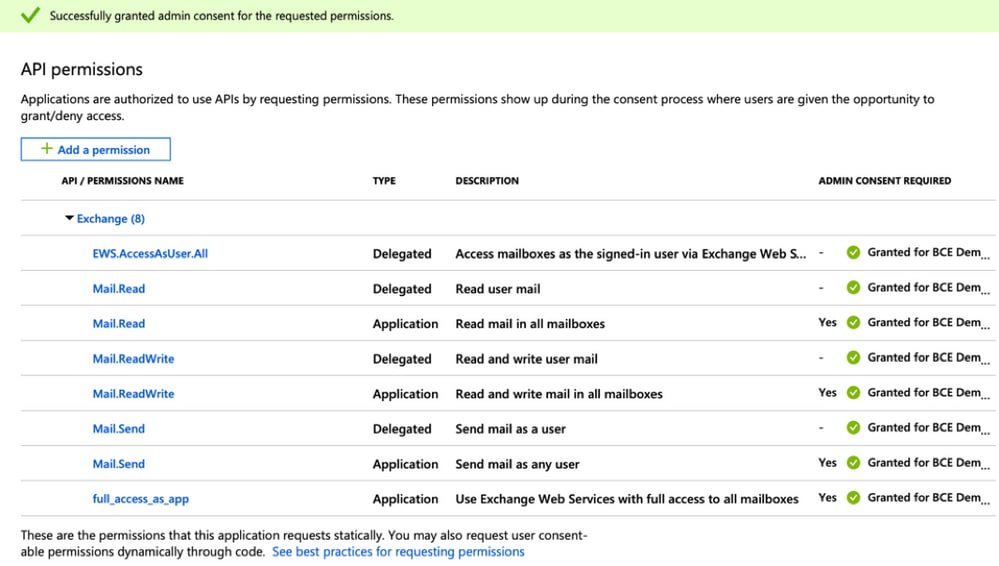

Permisos de API (AsyncOS 11.x, 12.x)

En el panel de la aplicación, en las opciones Administrar...

- Seleccionar permisos de API

- Haga clic en + Agregar un permiso.

- Desplácese hasta Supported legacy APIs y seleccione Exchange

- Seleccione los permisos siguientes en Permisos delegados:

- EWS > "EWS.AccessAsUser.All" (Acceso a buzones como usuario conectado a través de los servicios web de Exchange)

- Mail > "Mail.Read" (Leer correo de usuario)

- Mail > "Mail.ReadWrite" (Correo de usuario de lectura y escritura)

- Mail > "Mail.Send" (Enviar correo como usuario)

- Desplácese hasta la parte superior del panel...

- Seleccione los permisos siguientes en Permisos de aplicación:

- "full_access_as_app" (utilice los servicios web de Exchange con acceso completo a todos los buzones)

- Mail > "Mail.Read" (Leer correo de usuario)

- Mail > "Mail.ReadWrite" (Correo de usuario de lectura y escritura)

- Mail > "Mail.Send" (Enviar correo como usuario)

- Opcional: Verá que Microsoft Graph está habilitado de forma predeterminada para los permisos "User.Read"; puede dejar esta opción como configurada o hacer clic en Leer y hacer clic en Quitar permiso para quitarla de los permisos de la API asociados a su aplicación.

- Haga clic en Agregar permisos (o en Actualizar permisos, si Microsoft Graph ya estaba en la lista)

- Por último, haga clic en Conceder consentimiento de administrador para... para garantizar que los nuevos permisos se aplican a la aplicación

- Aparecerá una ventana emergente en el panel que le preguntará:

"¿Desea conceder el consentimiento para los permisos solicitados para todas las cuentas de <Azure Name>? Esto actualizará cualquier registro de consentimiento del administrador existente que esta aplicación ya tenga para que coincida con lo que se enumera a continuación."

Haga clic en Sí

Llegados a este punto, debería ver un mensaje de confirmación de color verde y la columna "Admin Consent Required" (Se requiere consentimiento del administrador) muestra Granted (Otorgado), similar a lo que se muestra a continuación:

Figura 18: Registro de aplicaciones de Microsoft Azure (se requieren permisos de API)

Figura 18: Registro de aplicaciones de Microsoft Azure (se requieren permisos de API)

[Continúe con "Registrar una aplicación de Azure para su uso con Cisco Secure Email"]

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

22-Jun-2022

|

Actualización del artículo con preferencia actualizada para utilizar el secreto de cliente de con Microsoft Azure. |

1.0 |

31-Aug-2021

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Robert SherwinCisco Secure Email Technical Marketing Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios