Introducción

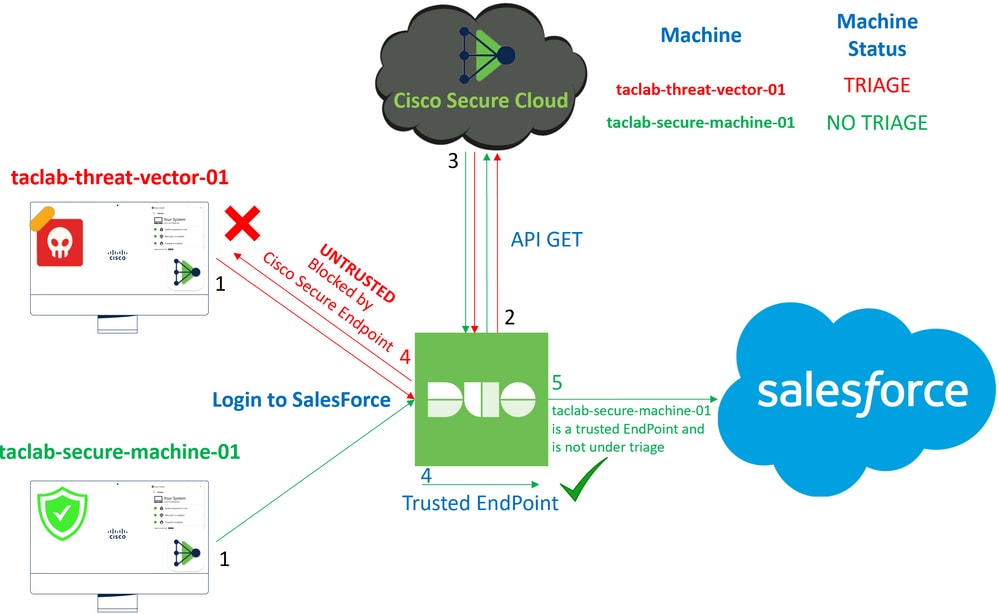

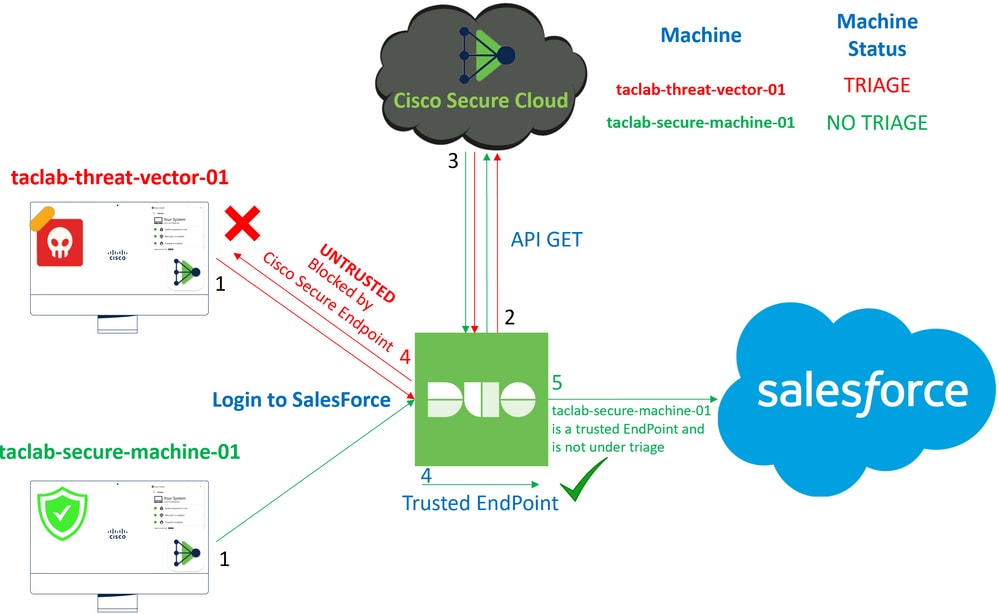

Este documento describe cómo integrar Duo Trusted EndPoints con Cisco Secure EndPoint.

Antecedentes

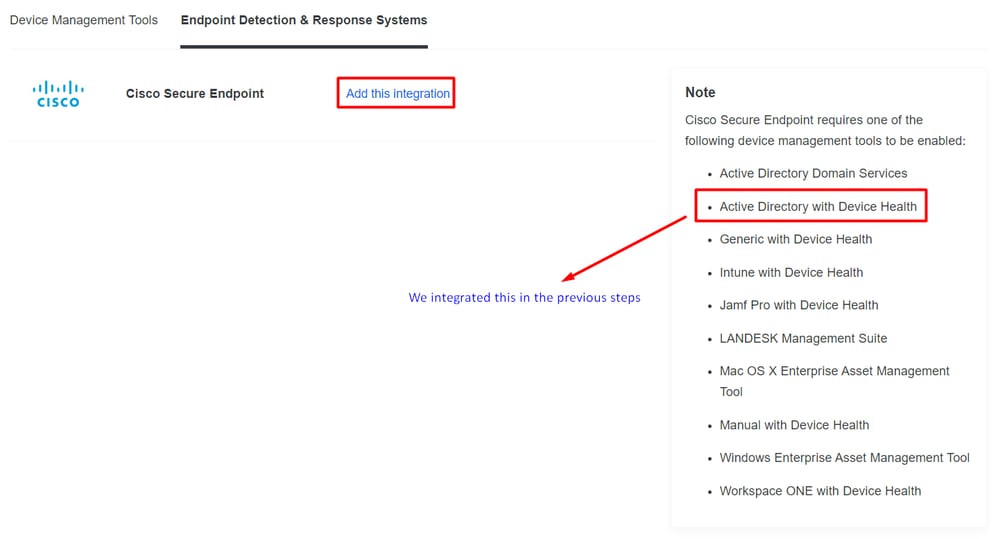

La integración entre Cisco Secure EndPoint y Duo permite una colaboración eficaz en respuesta a las amenazas detectadas en los dispositivos de red de confianza. Esta integración se consigue mediante varias herramientas de gestión de dispositivos que establecen la fiabilidad de cada dispositivo. Algunas de estas herramientas son:

- Servicios de dominio de Active Directory

- Active Directory con estado del dispositivo

- Genérico con estado del dispositivo

- Intune con el estado del dispositivo

- Jamf Pro con Device Health

- LANDESK Management Suite

- Herramienta de gestión de activos empresariales Mac OS X

- Manual con estado del dispositivo

- Herramienta Windows Enterprise Asset Management

- Espacio de trabajo UNO con estado del dispositivo

Una vez que los dispositivos se han integrado con una herramienta de gestión de dispositivos, es posible integrar Cisco Secure EndPoint y Duo mediante API en el Administration Panel. Posteriormente, debe configurarse la política adecuada en Duo para ejecutar la verificación de dispositivos de confianza y detectar dispositivos comprometidos que puedan afectar a las aplicaciones protegidas por Duo.

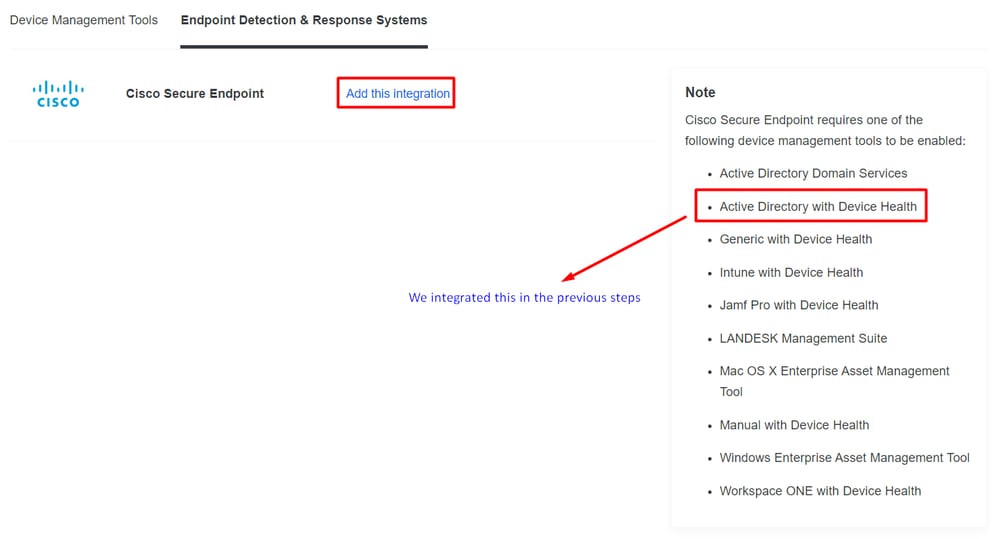

Nota: En este caso, trabajamos con Active Directory y Device Health.

Prerequisites

- Active Directory para realizar la integración.

- Para integrar Duo con terminales de confianza, los dispositivos deben estar registrados en el dominio de Active Directory. Esto permite a Duo autenticar y autorizar el acceso a los recursos y servicios de la red de forma segura.

- Duo más allá del plan.

Configuración y caso práctico

Configuración de la integración en Duo

Inicie sesión en el Admin Panel y vaya a:

Trusted EndPoints > Add Integration- Seleccionar

Active Directory Domain Services

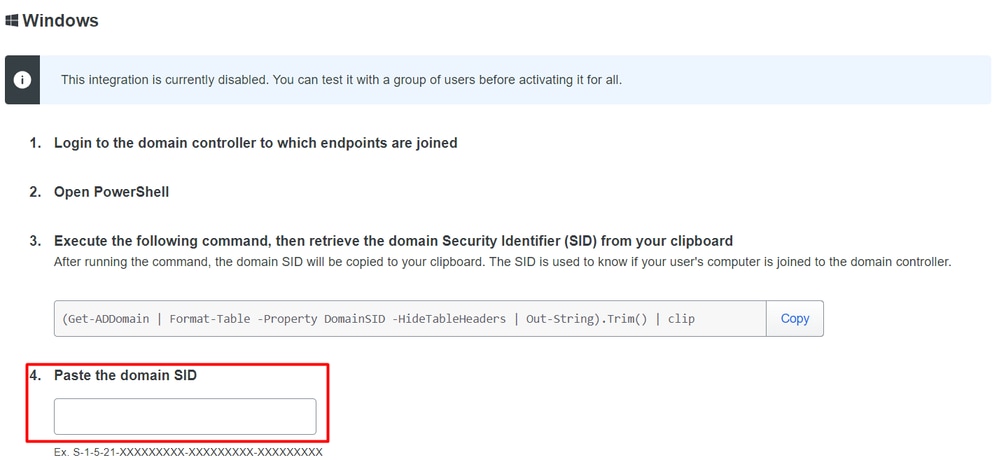

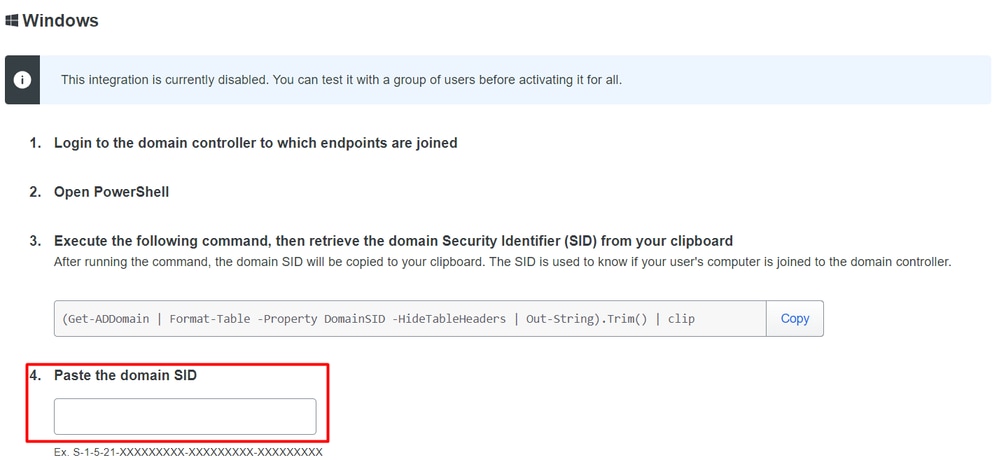

Después de esto, se le redirige para configurar el Active Directory and Device Health.

Tenga en cuenta que esto sólo funciona con equipos del dominio.

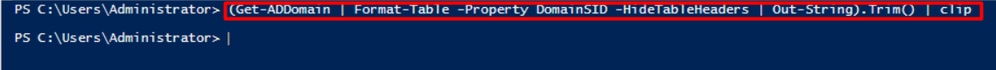

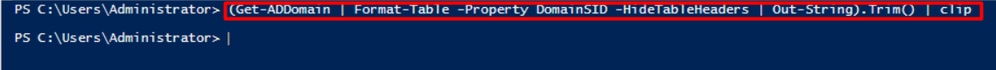

Vaya al directorio activo y ejecute el siguiente comando en PowerShell:

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

Después de esto, asegúrese de haber copiado en el portapapeles el identificador de seguridad de su Active Directory.

Ejemplo:

S-1-5-21-2952046551-2792955545-1855548404

Esto se utiliza en Active Directory y Device Health Integration.

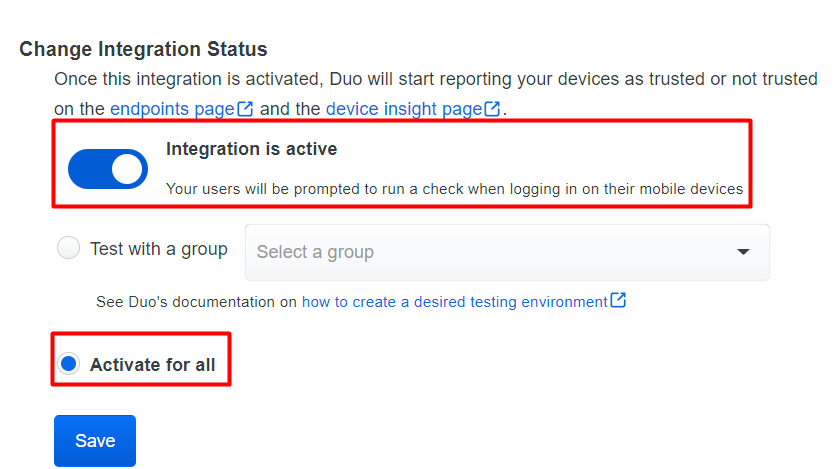

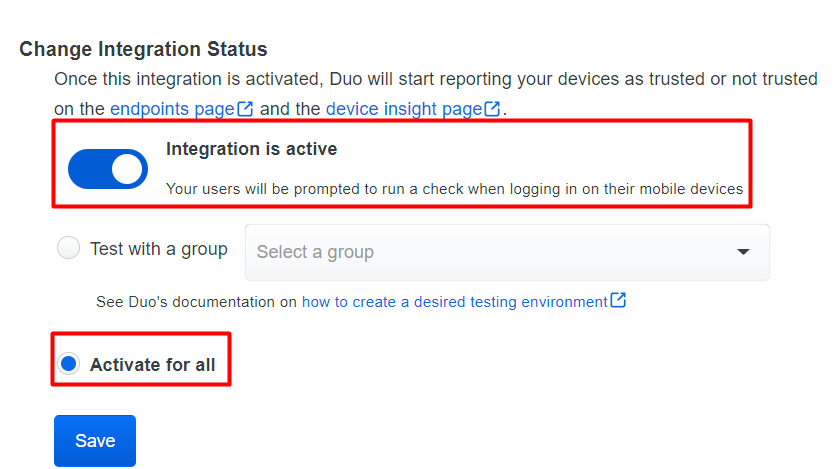

Haga clic en Save y posibilitar la integración y Activate for all. De lo contrario, no podrá realizar la integración con Cisco Secure EndPoint.

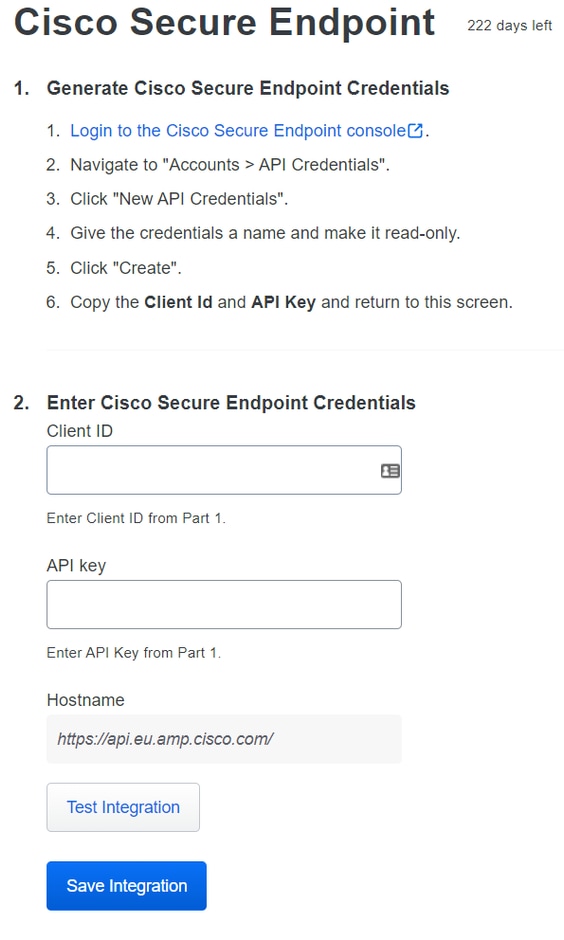

Vaya a Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

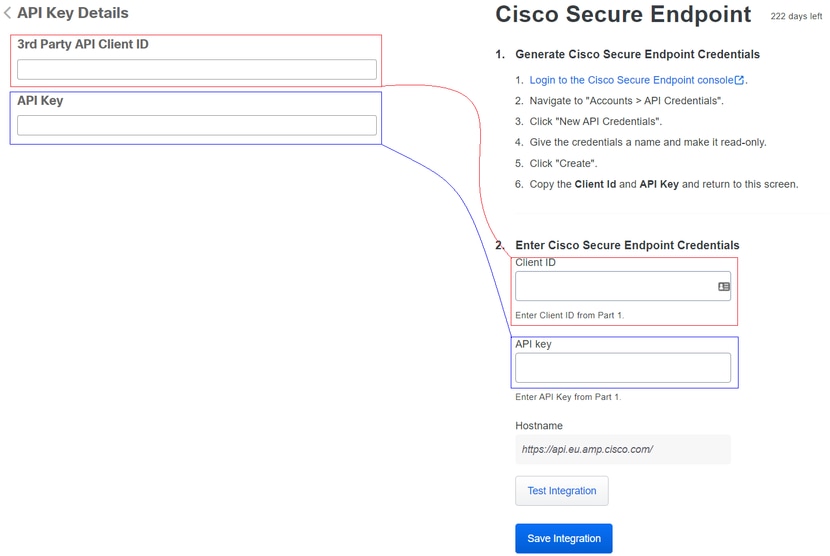

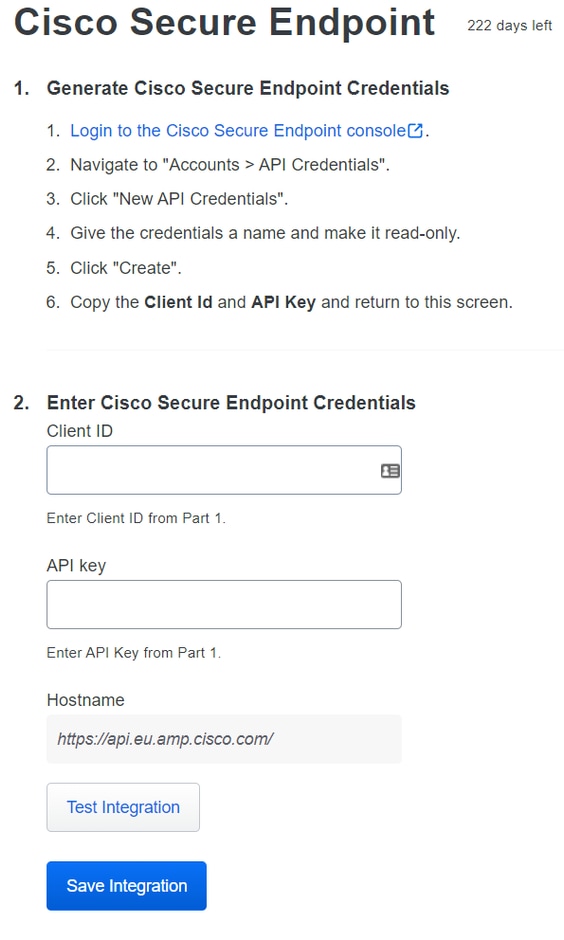

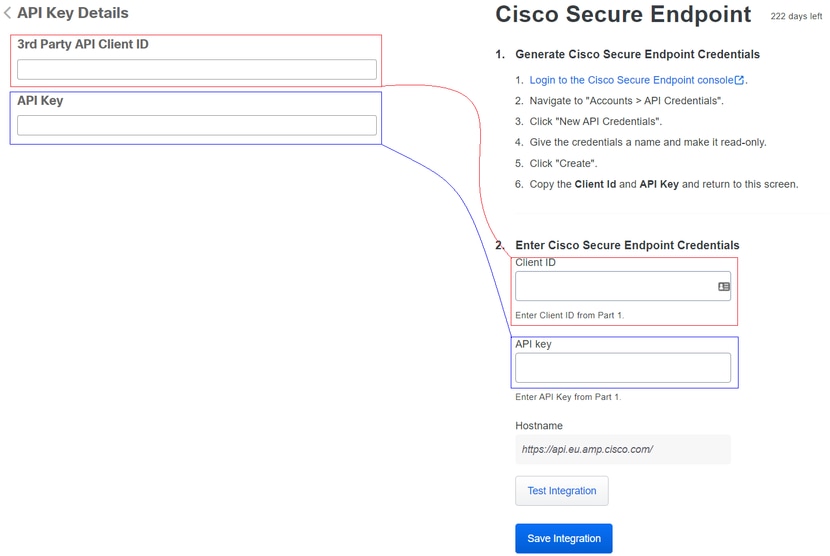

Ahora se encuentra en la página principal de la integración de Cisco Secure EndPoint.

Después de esto, vaya a la Admin Panel de Cisco Secure EndPoint.

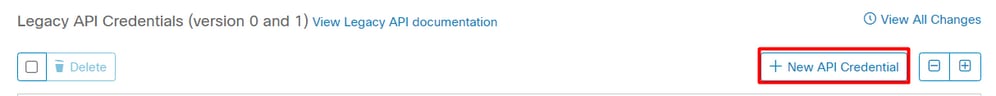

Configuración de la integración en Cisco Secure EndPoint

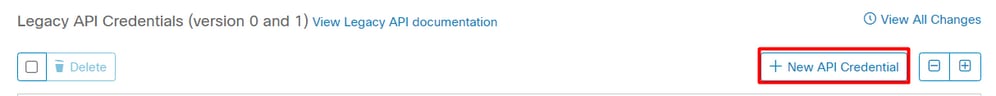

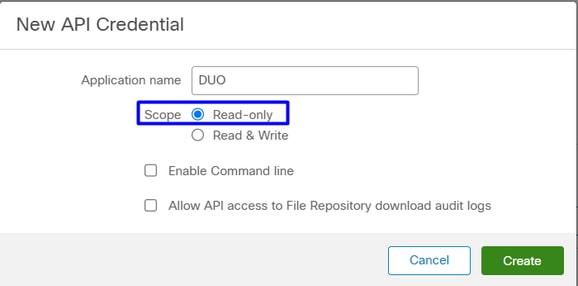

Y navegue hasta Accounts > API Credentials y seleccione New API Credentials.

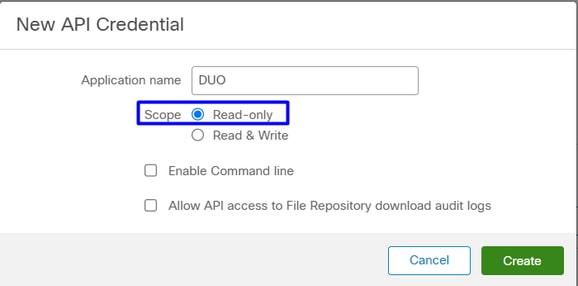

Nota: sólo Read-only se necesita para realizar esta integración, ya que Duo hace GET consultas a Cisco Secure EndPoint para saber si el dispositivo cumple los requisitos de la política.

Insertar Application Name, Scope,Create.

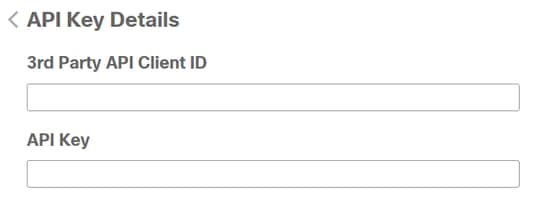

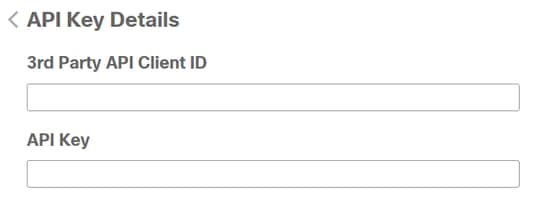

- Copie el

3rd API Party Client ID desde Cisco Secure EndPoint a Duo Admin Panel in Client ID.

- Copie el

API Key desde Cisco Secure EndPoint a Duo Admin Panel in API Key.

Pruebe la integración y, si todo funciona correctamente, haga clic en Save para guardar la integración.

Configurar políticas en dúo

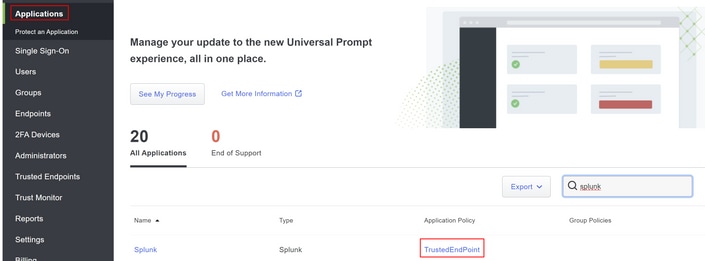

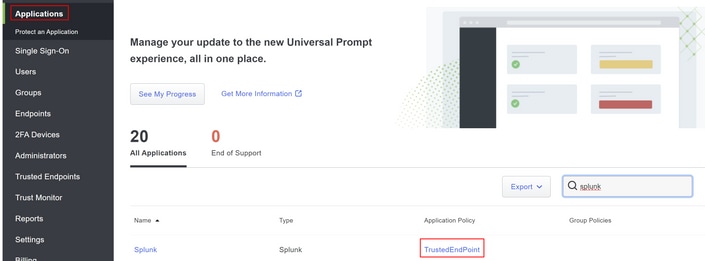

Para configurar las políticas de integración, vaya a través de la aplicación:

Navigate to Application > Search for your Application > Select your policy

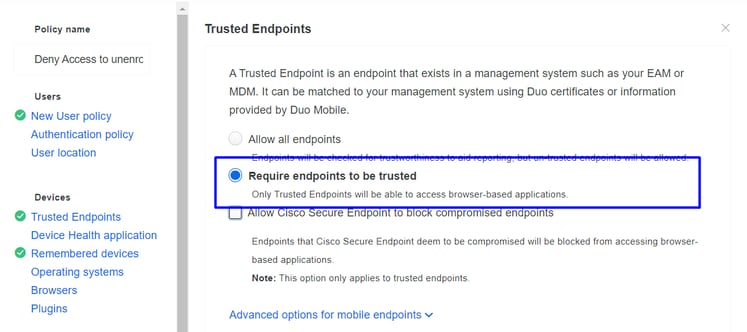

Configuración de la política para detectar un dispositivo de confianza

Probar máquinas de confianza

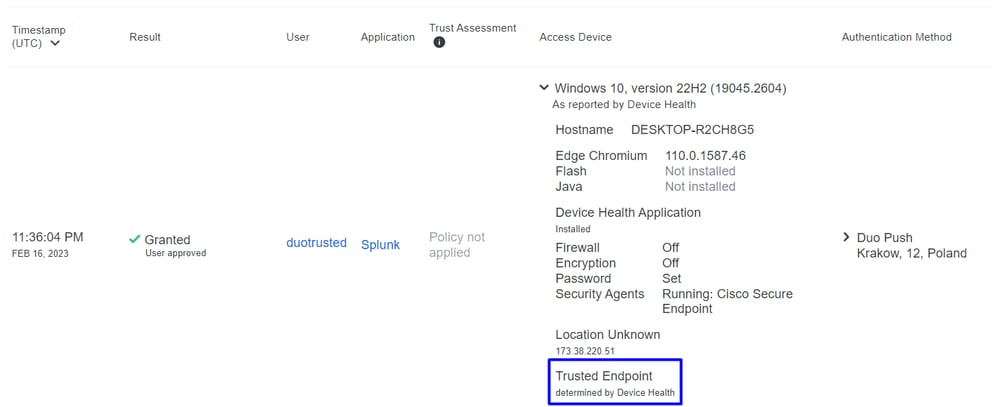

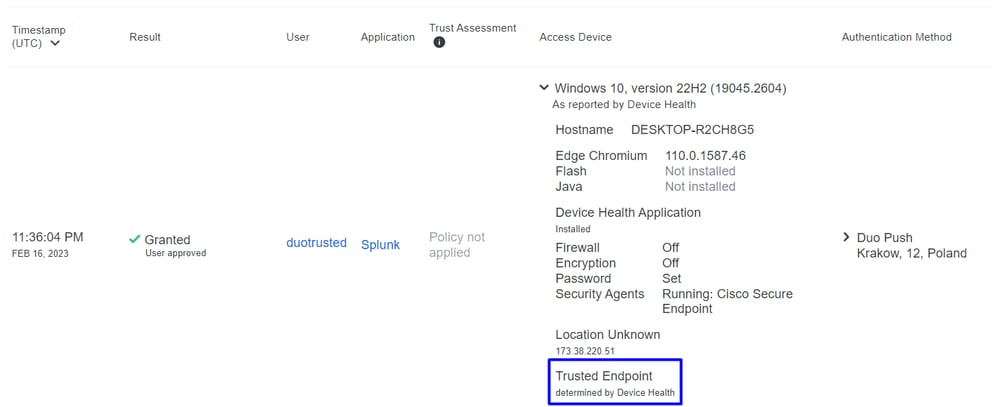

Equipo con Duo Device Health y se unió al dominio

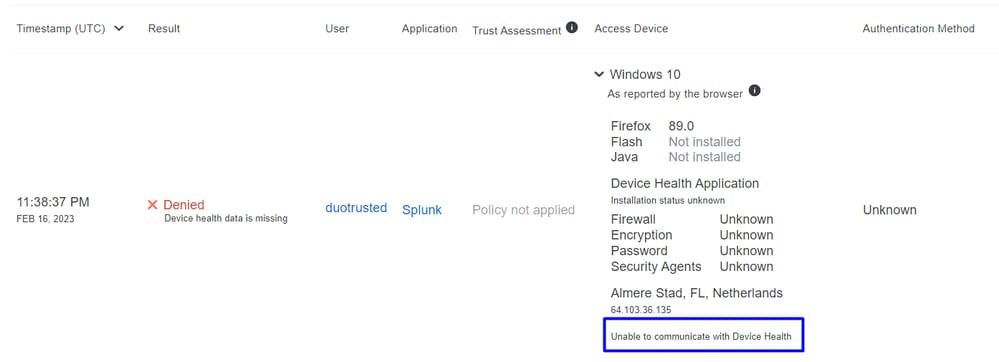

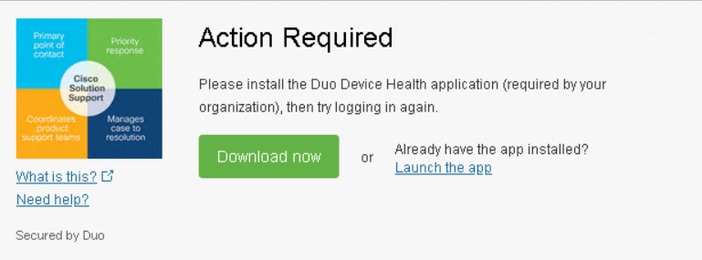

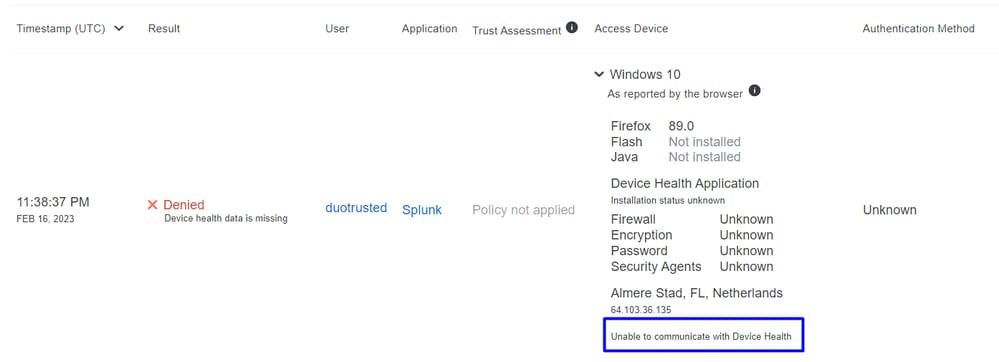

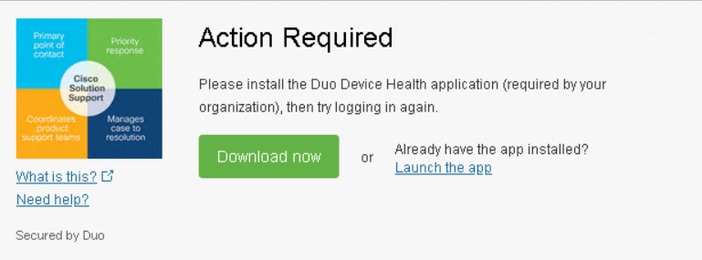

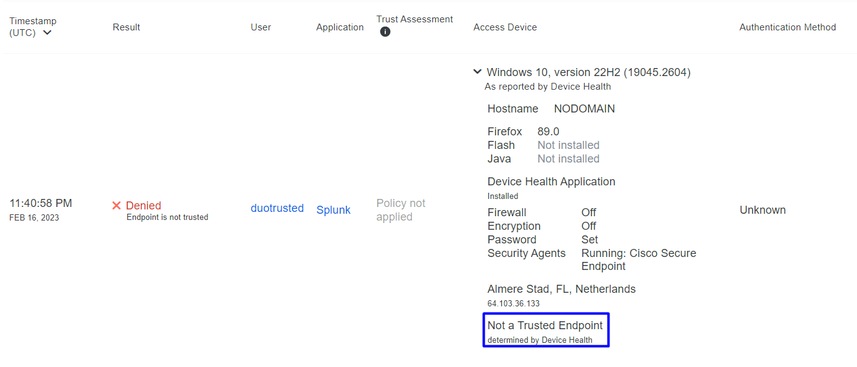

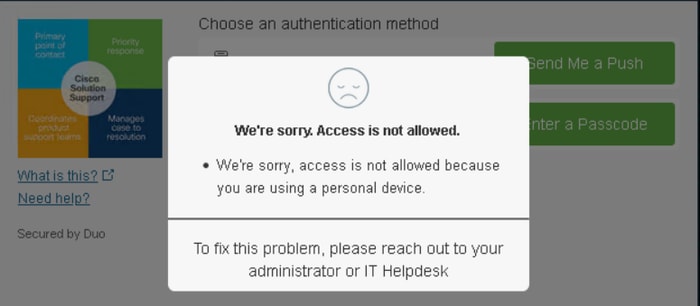

Equipo fuera del dominio sin Duo Device Health

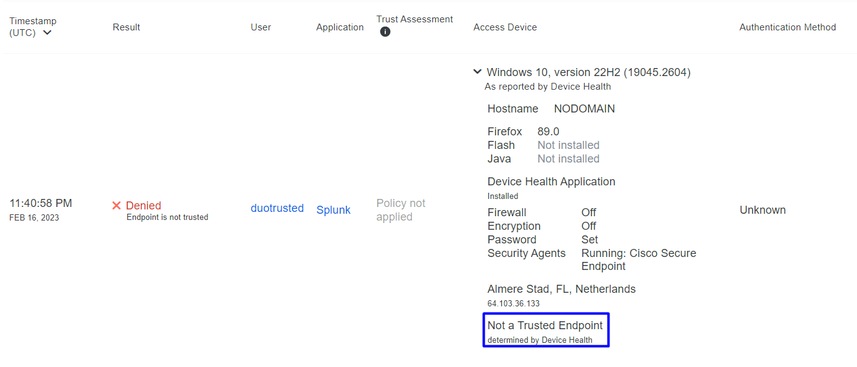

Equipo fuera del dominio con Duo Device Health

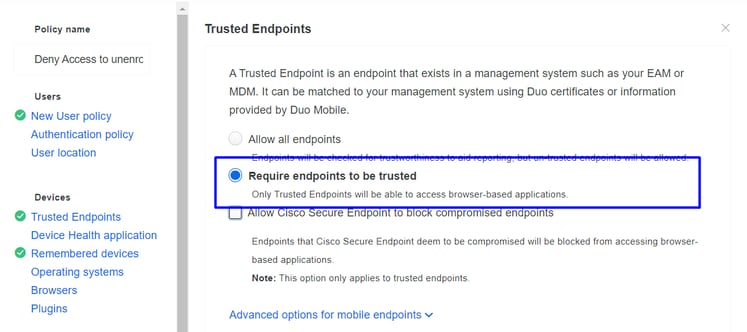

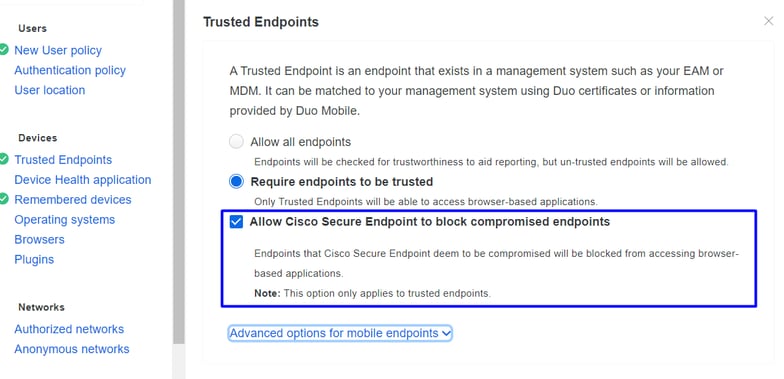

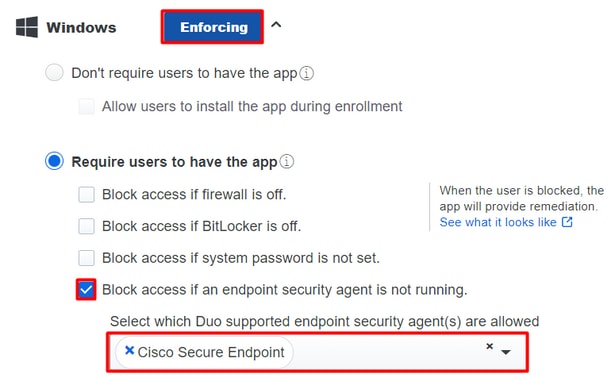

Configuración de la política para Cisco Secure EndPoint

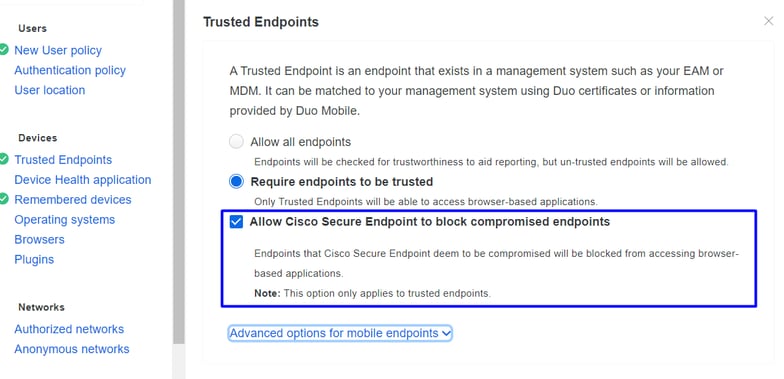

En esta configuración de directiva, configure el dispositivo ya de confianza para cumplir los requisitos sobre amenazas que pueden afectar a la aplicación, de modo que si un dispositivo se infecta o si algunos comportamientos marcan ese equipo con suspicious artifacts or Indicators of Compromise, puede bloquear el acceso del equipo a las aplicaciones seguras.

Pruebe las máquinas de confianza con Cisco Secure EndPoint

Equipo sin Cisco Secure Agent instalado

En este caso, la máquina puede pasar sin la verificación de AMP.

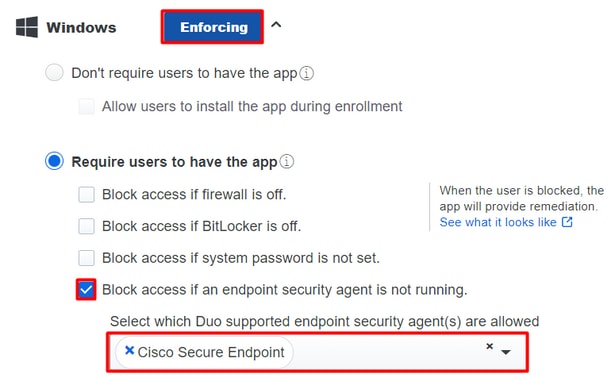

Si desea tener una política restrictiva, puede configurar la política para que sea más restrictiva si modifica la Device Health Application política de Reporting a Enforcing.

Y añada Block Access if an EndPoint Security Agent is not running.

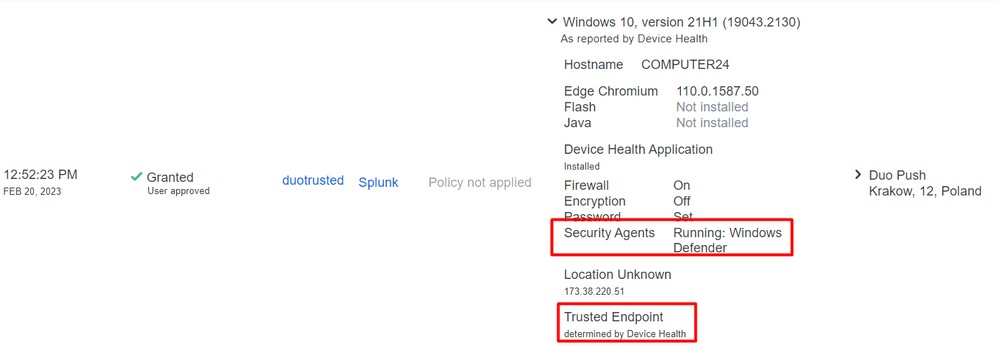

Ordenador sin infección

Ordenador sin infección

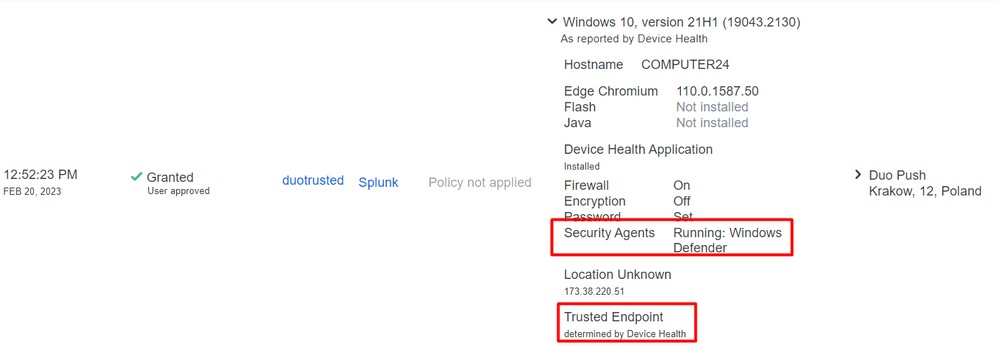

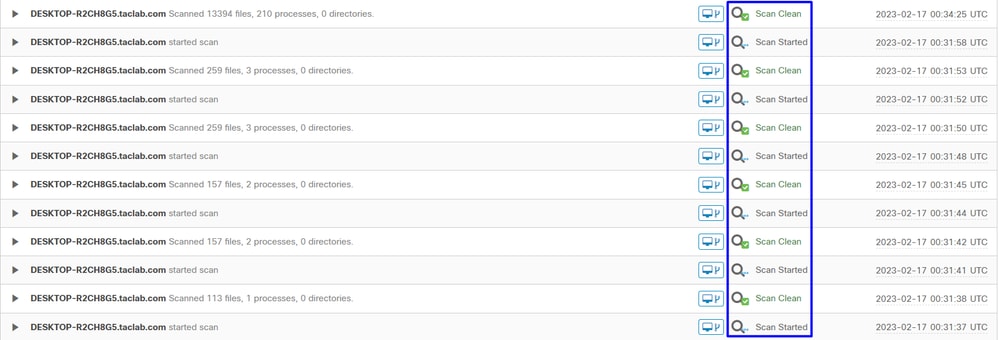

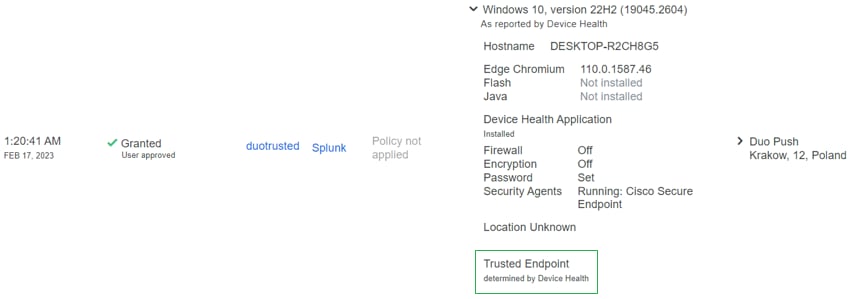

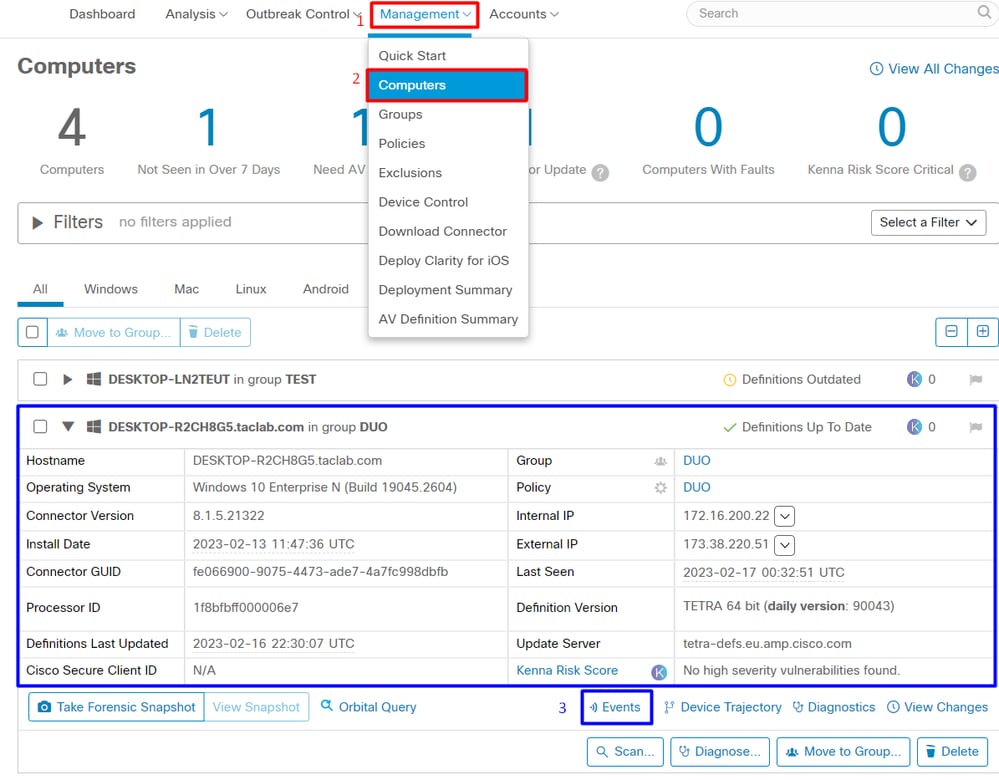

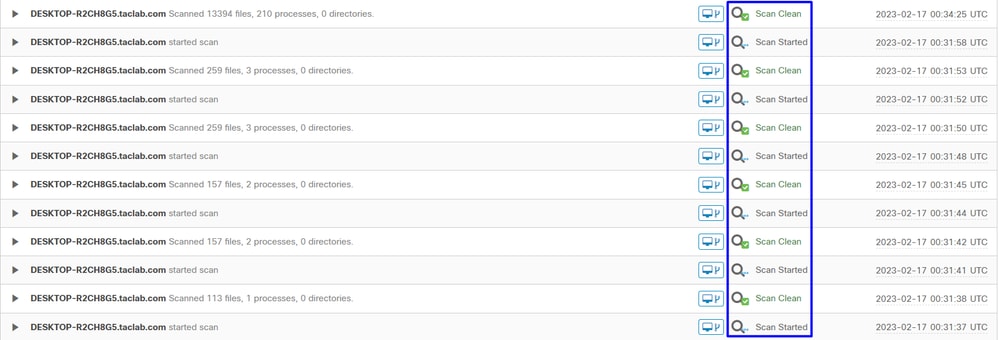

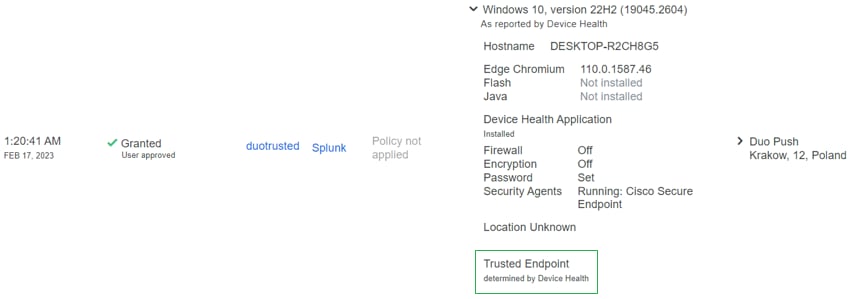

Con una máquina, sin infección, puede probar cómo funciona Duo con Cisco Secure EndPoint para intercambiar información sobre el estado de la máquina y cómo se muestran los eventos en este caso en Duo y Cisco Secure EndPoint.

Si comprueba el estado de su equipo en Cisco Secure EndPoint:

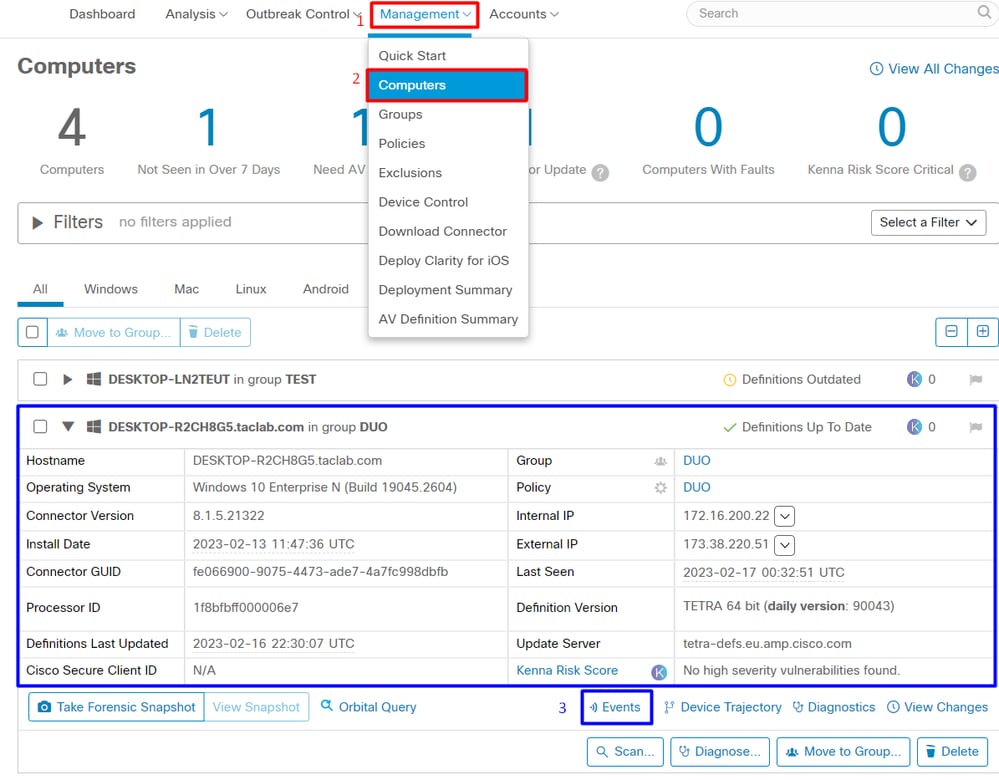

Navigate to Management > Computers.

Cuando filtra para su máquina, puede ver el evento de eso, y en este caso, puede determinar que su máquina está limpia.

Puede ver que no hay detección para su dispositivo, y también está en un estado de limpio, lo que significa que su máquina no está en triage para asistir.

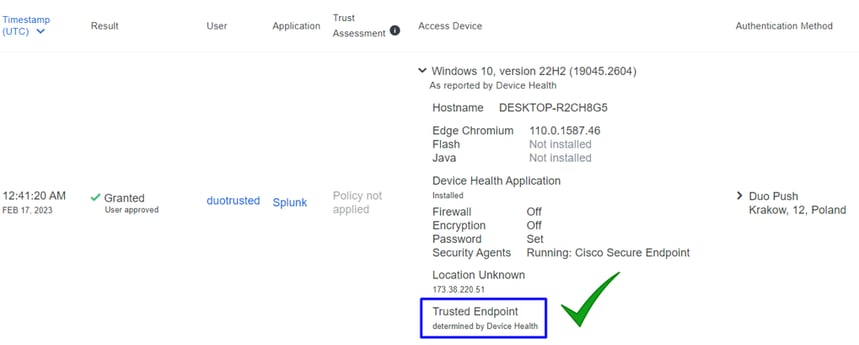

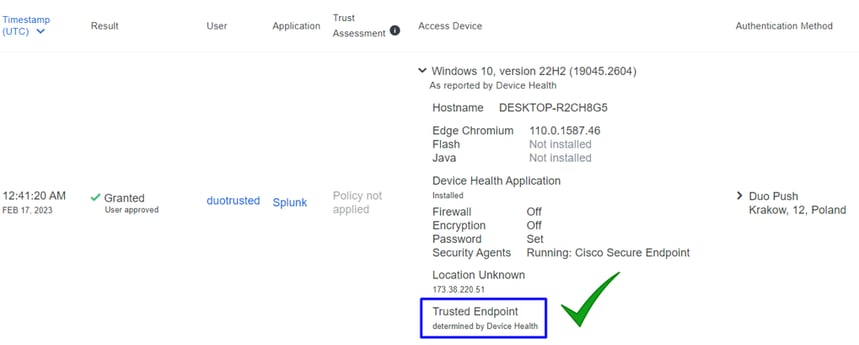

Así es como Duo clasifica esa máquina:

La máquina mantiene el trusted etiqueta.

¿Qué sucede si la misma máquina se infecta por una Malicious ActorIndicators of Compromise alertas sobre esta máquina?

Ordenador con infección

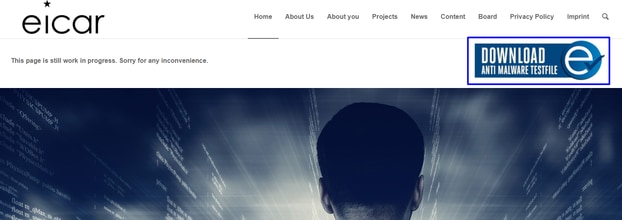

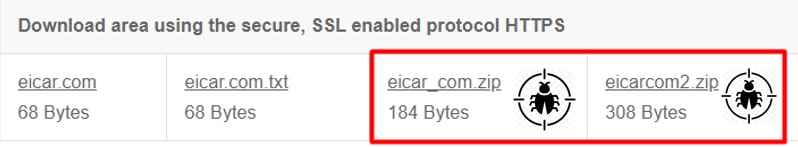

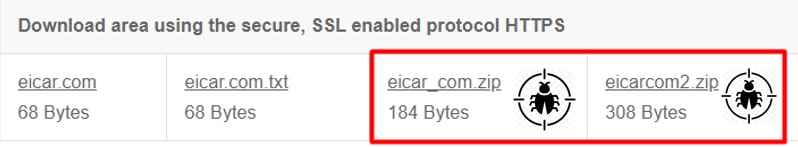

Para probar la función con un ejemplo de EICAR, acceda a https://www.eicar.org/ y descargue una muestra maliciosa.

Nota: No se preocupe. Puede descargar esa prueba EICAR, es segura y es sólo un archivo de prueba.

Desplácese hacia abajo y vaya a la sección y descargue el archivo de prueba.

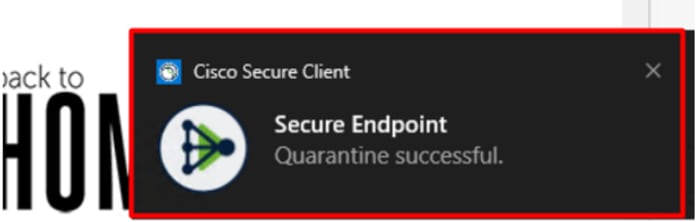

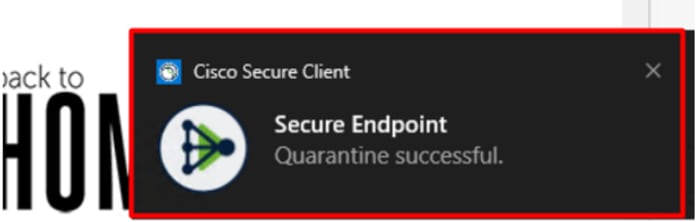

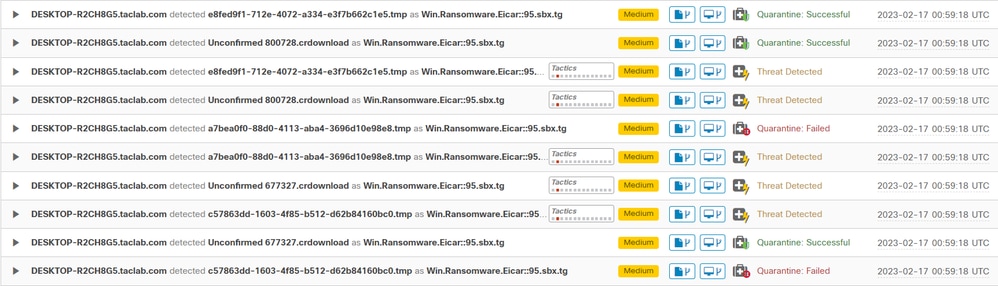

Cisco Secure EndPoint detecta el malware y lo pone en cuarentena.

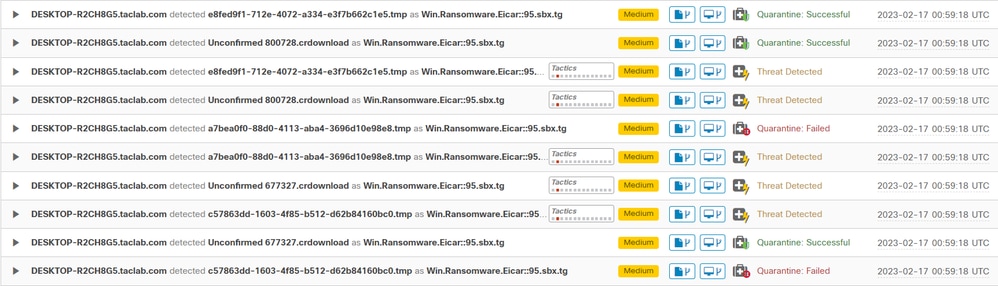

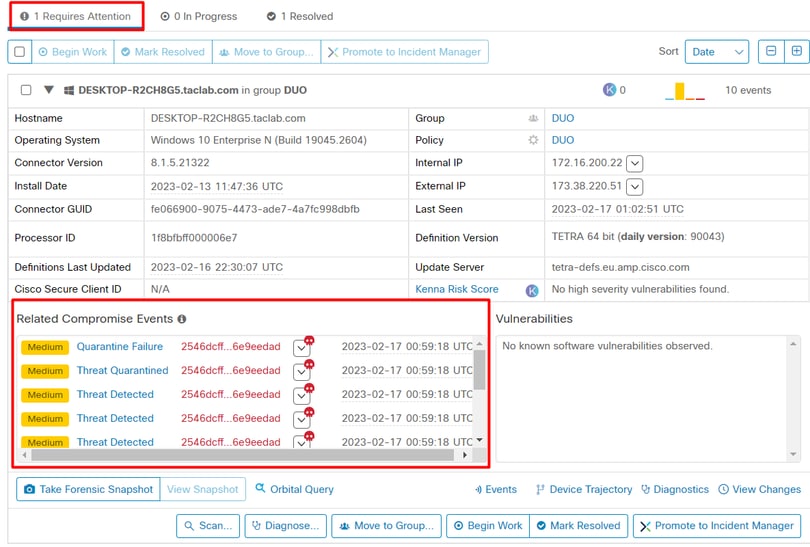

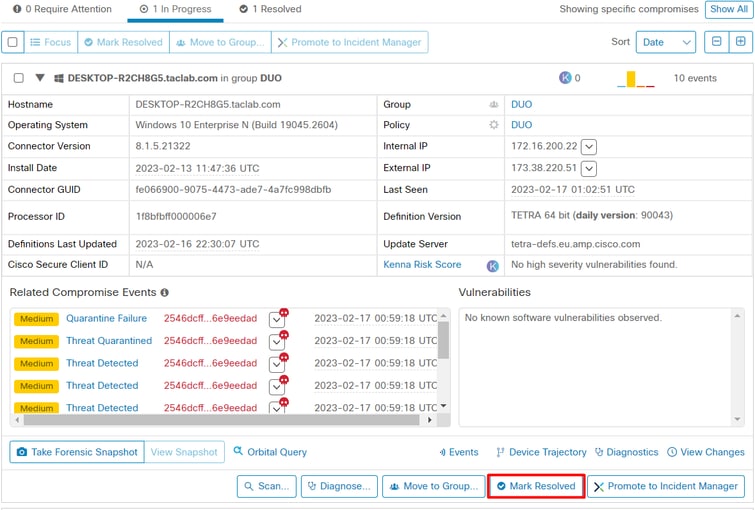

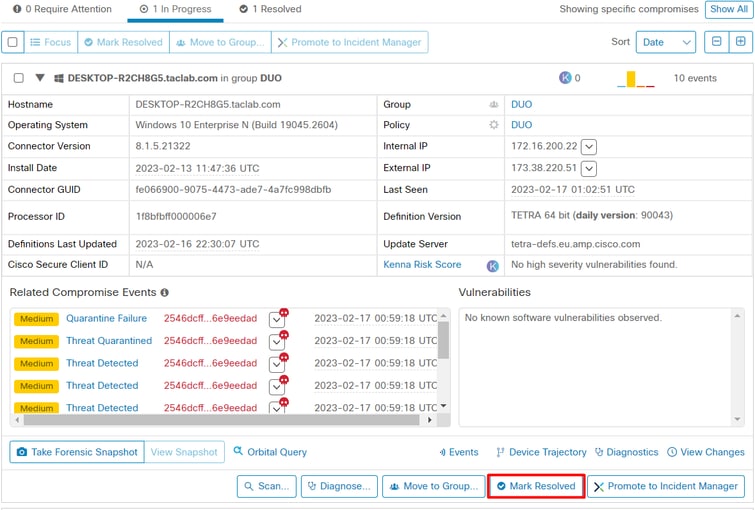

Así es como cambia, como se muestra en el panel Cisco Secure EndPoint Admin.

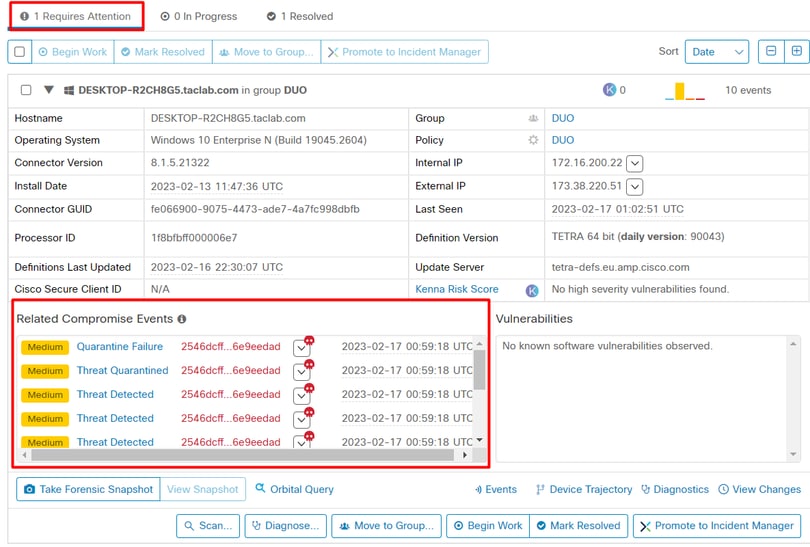

También dispone de la detección del malware en la máquina, pero esto significa que se considera que los terminales están analizados en la clasificación de Cisco Secure EndPoint en la Inbox.

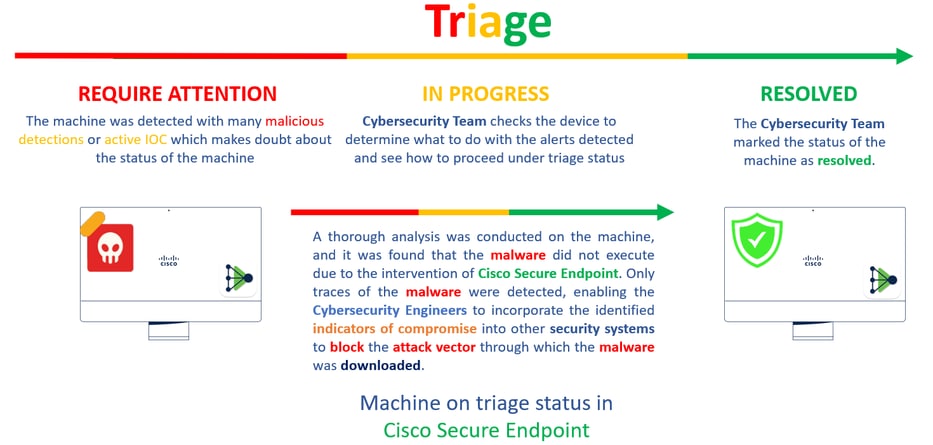

Nota: Para enviar un terminal al triaje, necesita tener varias detecciones de artefactos o comportamientos extraños que activen algunos Indicators of Compromise en el terminal.

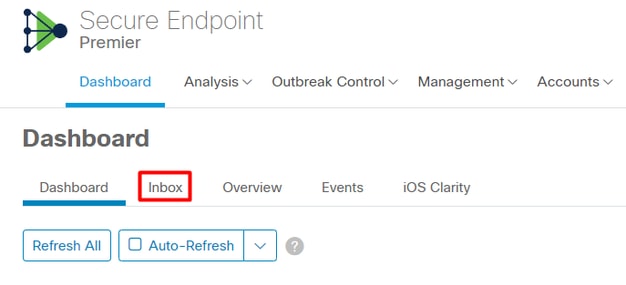

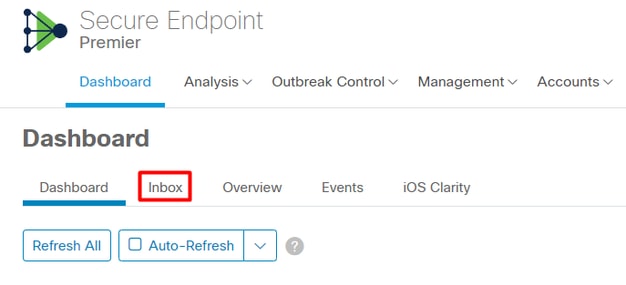

En la sección Dashboard, haga clic en el Inbox.

Ahora tienes una máquina que requiere atención.

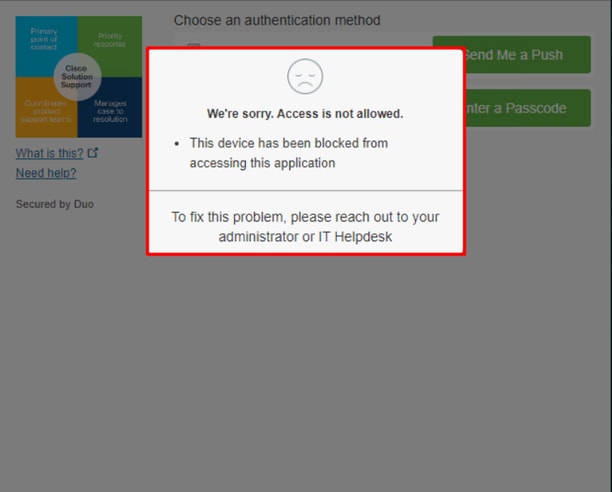

Ahora, cambie a Duo y vea cuál es el estado.

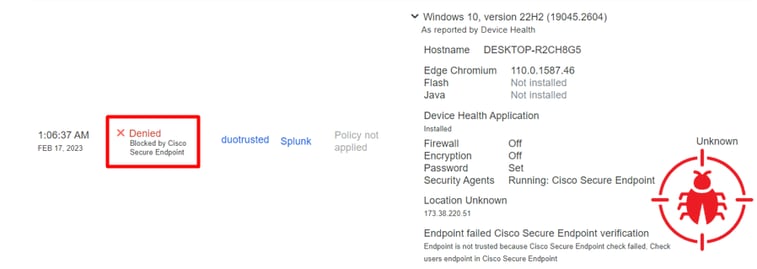

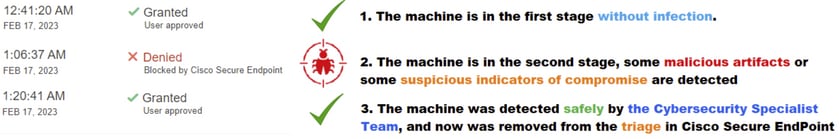

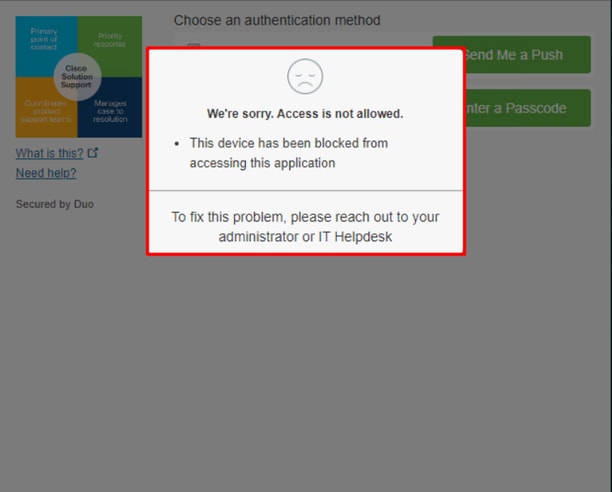

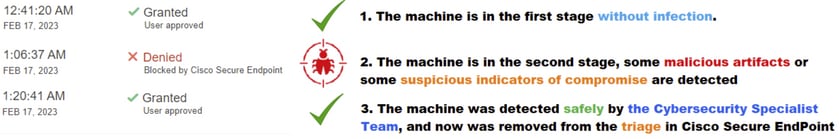

La autenticación se intenta primero para ver el comportamiento después de que el equipo se haya colocado en el Cisco Secure EndPoint en Require Attention.

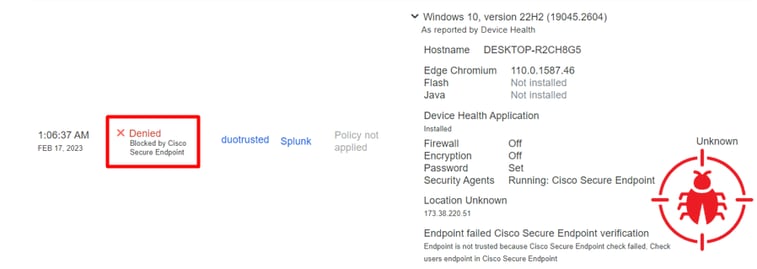

Así es como cambia en Duo y como se muestra el evento bajo eventos de autenticación.

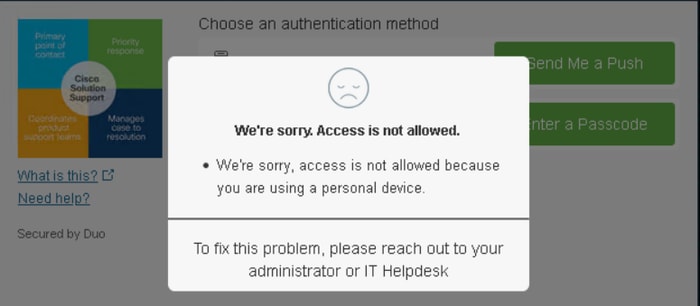

Se ha detectado que su equipo no es un dispositivo de seguridad para su organización.

Permitir el acceso a un equipo después de la revisión

Después de la verificación en Cisco Secure EndPoint y por su especialista en ciberseguridad, puede permitir el acceso a esta máquina a su aplicación en Duo.

Ahora la pregunta es cómo permitir el acceso de nuevo a la aplicación protegida por Duo.

Debe pasar por Cisco Secure EndPoint y, en su Inbox, marque este dispositivo como resolved para permitir el acceso a la aplicación protegida por Duo.

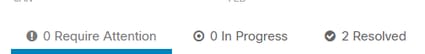

Después de eso, no tiene la máquina con el estado attention required. Esto cambió a resolved estado.

En pocas palabras, ahora está preparado para volver a probar el acceso a nuestra aplicación protegida por Duo.

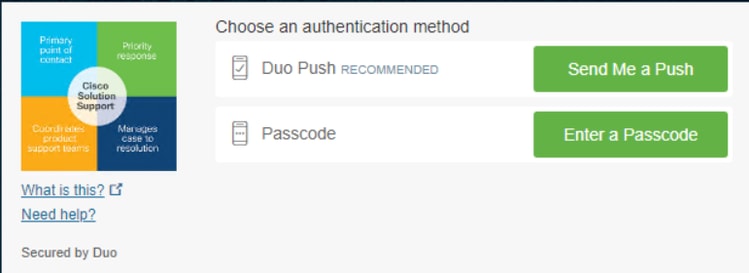

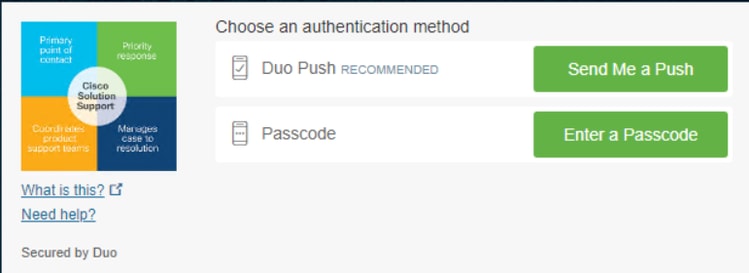

Ahora tiene permiso para enviar la pulsación a Duo y ha iniciado sesión en la aplicación.

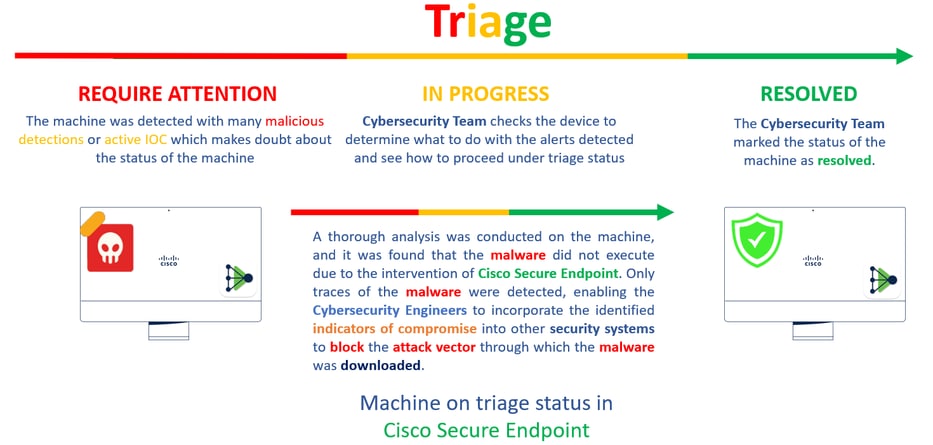

Flujo de trabajo de selección

Comentarios

Comentarios