Introducción

En este documento se describe la funcionalidad de control de acceso a archivos/protección frente a malware avanzado (AMP) de red del módulo FirePOWER y el método para configurarlos con Adaptive Security Device Manager (ASDM).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento del firewall Adaptive Security Appliance (ASA) y ASDM.

- Conocimientos sobre appliances FirePOWER.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Módulos ASA Firepower (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) que ejecutan la versión de software 5.4.1 y posteriores.

- Módulo ASA Firepower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X) que ejecuta la versión de software 6.0.0 y posteriores.

- ASDM 7.5.1 y posterior.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

El software/malware malicioso puede entrar en la red de una organización de varias formas. Con el fin de identificar y mitigar los efectos de este software malicioso y malware, se pueden utilizar las funciones de AMP de FirePOWER para detectar y bloquear opcionalmente la transmisión de software malicioso y malware en la red.

Con la funcionalidad de control de archivos, puede elegir entre supervisar (detectar), bloquear o permitir la transferencia de la carga y descarga de archivos. Por ejemplo, se puede implementar una directiva de archivos que bloquee la descarga de archivos ejecutables por parte del usuario.

Con la funcionalidad de Network AMP, puede seleccionar los tipos de archivos que desea supervisar a través de los protocolos de uso más frecuente y enviar hashes SHA 256, metadatos de los archivos o incluso copias de los propios archivos a Cisco Security Intelligence Cloud para su análisis de malware. La nube devuelve la disposición de los hashes de archivos como limpios o maliciosos en función del análisis de archivos.

El control de archivos y AMP para Firepower se pueden configurar como una política de archivos y utilizarse como parte de la configuración del control de acceso general. Las políticas de archivos asociadas con las reglas de control de acceso examinan el tráfico de red que cumple las condiciones de las reglas.

Nota: Asegúrese de que el módulo FirePOWER cuenta con una licencia de protección/control/malware para configurar esta funcionalidad. Para verificar las licencias, elija Configuration > ASA FirePOWER Configuration > License.

Configuración de la política de archivos para el control de archivos/AMP de red

Configurar control de acceso a archivos

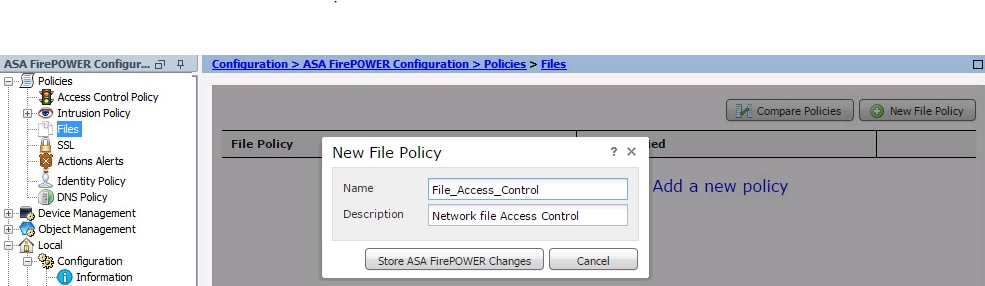

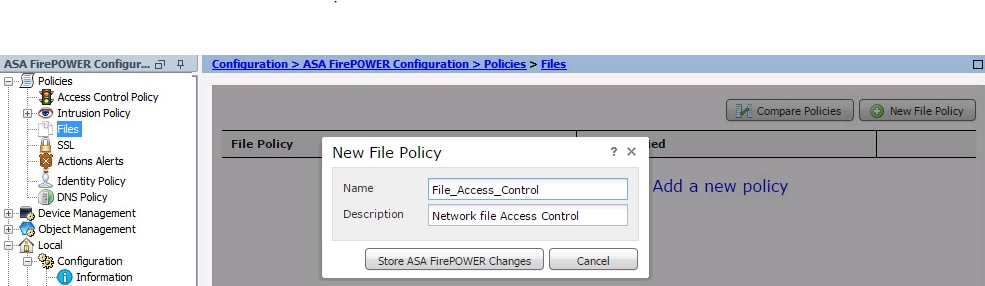

Inicie sesión en ASDM y elija Configuration > ASA Firepower Configuration > Policies > Files. Aparecerá el cuadro de diálogo Nueva directiva de archivo.

Introduzca un nombre y una descripción opcional para la nueva política y, a continuación, haga clic en la opción Store ASA Firepower Changes. Aparecerá la página Regla de directiva de archivos.

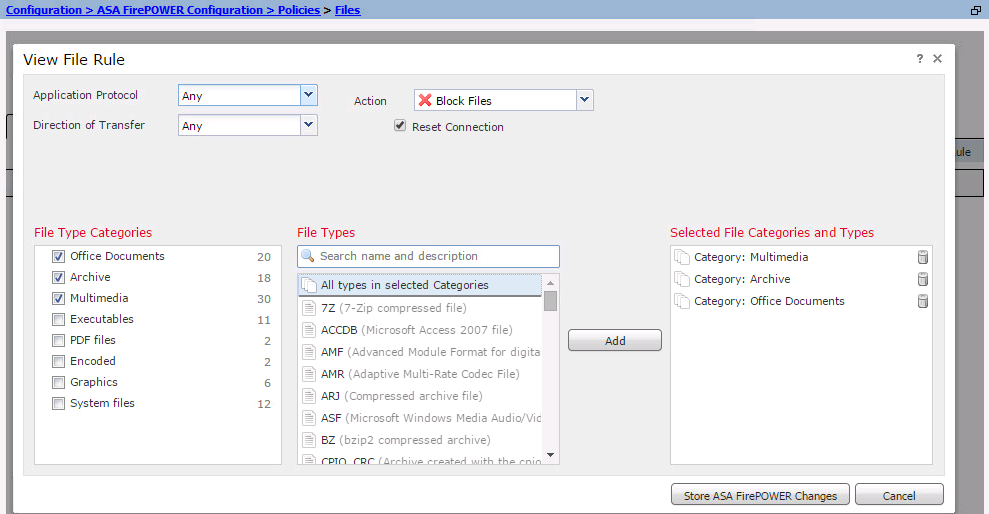

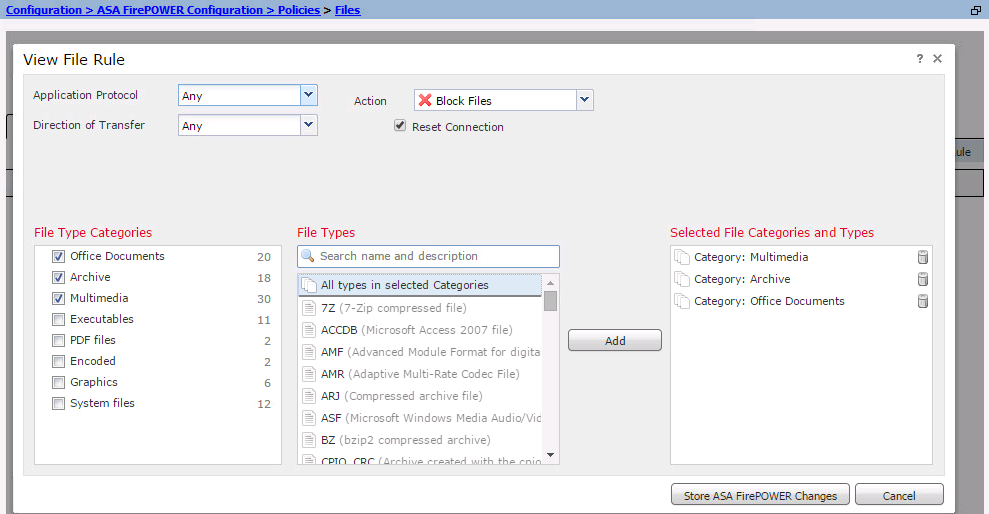

Haga clic en Agregar regla de archivo para agregar una regla a la política de archivos. La regla de archivos le proporciona el control granular sobre los tipos de archivos que desea registrar, bloquear o analizar en busca de malware.

Protocolo de aplicación: especifique el protocolo de aplicación como Any (predeterminado) o el protocolo específico (HTTP, SMTP, IMAP, POP3, FTP, SMB).

Dirección de transferencia: especifique la dirección de la transferencia de archivos. Puede ser Any (Cualquiera) o Upload/Download (Cargar/Descargar) según el protocolo Application (Aplicación). Puede inspeccionar el protocolo (HTTP, IMAP, POP3, FTP y SMB) para descargar los archivos y el protocolo (HTTP, SMTP, FTP y SMB) para cargarlos. Utilice la opción Any para detectar archivos a través de varios protocolos de aplicación, independientemente de si los usuarios envían o reciben el archivo.

Acción: Especifique la acción para la funcionalidad de control de acceso a archivos. La acción sería Detectar archivos o Bloquear archivos. La acción Detectar archivo genera el evento y la acción Bloquear archivos genera el evento y bloquea la transmisión del archivo. Con la acción Bloquear archivos, puede seleccionar opcionalmente Restablecer conexión para terminar la conexión.

Categorías de tipo de archivo: seleccione las categorías de tipo de archivo para las que desea bloquear el archivo o generar la alerta.

Tipos de archivo: seleccione los tipos de archivo. La opción Tipos de archivo ofrece una opción más granular para elegir el tipo de archivo específico.

Elija la opción Store ASA Firepower Changes para guardar la configuración.

Configuración de la protección frente a malware de red (Network AMP)

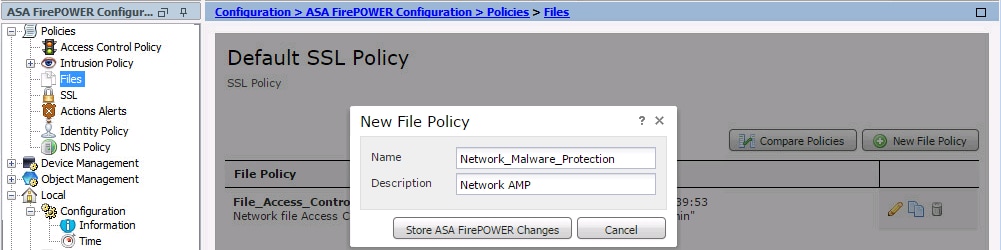

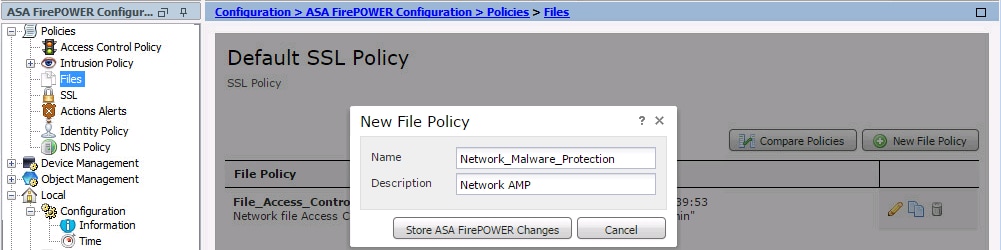

Inicie sesión en ASDM y navegue hasta Configuration > ASA Firepower Configuration > Policies > Files. Aparecerá la página Política de archivos. Ahora, haga clic en el cuadro de diálogo Nueva directiva de archivos.

Introduzca un nombre y una descripción opcionales para la nueva política y, a continuación, haga clic en la opción Store ASA Firepower Changes. Aparecerá la página Reglas de directiva de archivos.

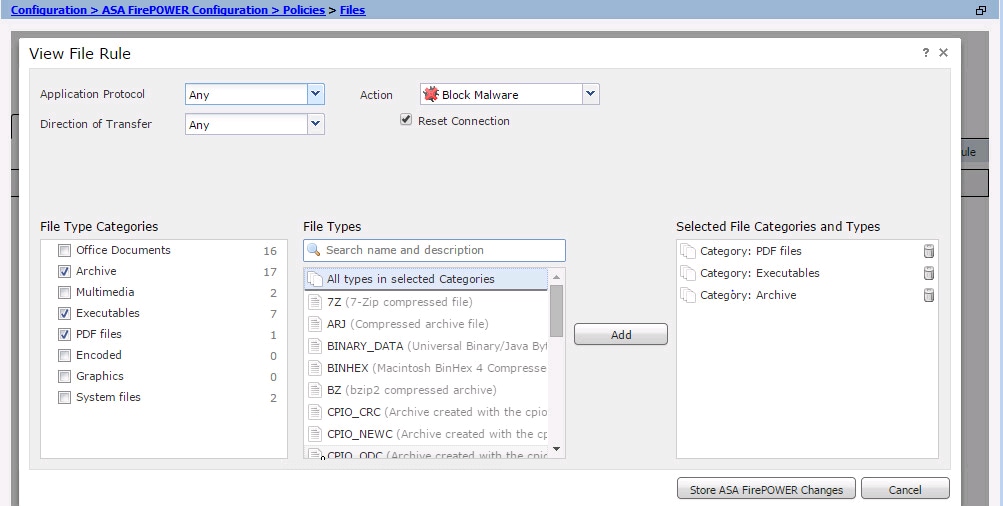

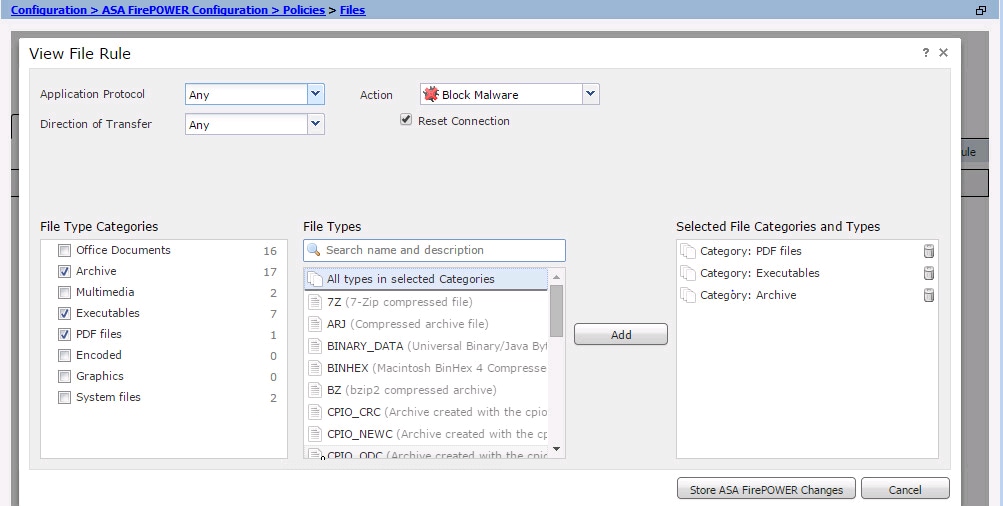

Haga clic en la opción Agregar regla de archivo para agregar una regla a la directiva de archivo. La regla de archivos le proporciona el control granular sobre los tipos de archivos que desea registrar, bloquear o analizar en busca de malware.

Protocolo de aplicación: especifique Any (predeterminado) o protocolo específico (HTTP, SMTP, IMAP, POP3, FTP, SMB)

Dirección de transferencia: especifique la dirección de la transferencia de archivos. Puede ser Any (Cualquiera) o Upload/Download (Cargar/Descargar) según el protocolo de la aplicación. Puede inspeccionar el protocolo (HTTP, IMAP, POP3, FTP y SMB) para descargar archivos y el protocolo (HTTP, SMTP, FTP y SMB) para cargarlos. Utilice la opción Any para detectar archivos en varios protocolos de aplicación, independientemente de que los usuarios envíen o reciban el archivo.

Acción: para la funcionalidad de Protección frente a malware de red, la acción sería Búsqueda en la nube de malware o Bloquear malware. Acción Malware Cloud Lookup genera solamente un evento, mientras que la acción Block Malware genera el evento, así como bloquea la transmisión del archivo de malware.

Nota: las reglas Malware Cloud Lookup y Block Malware permiten a Firepower calcular el hash SHA-256 y enviarlo para el proceso de búsqueda en la nube con el fin de determinar si los archivos que atraviesan la red contienen malware.

Categorías de tipo de archivo: seleccione las categorías de archivo específicas.

Tipos de archivo: seleccione los tipos de archivo específicos para obtener tipos de archivo más granulares.

Elija la opción Store ASA Firepower Changes para guardar la configuración.

Nota: las políticas de archivos gestionan los archivos en el siguiente orden de acción de la regla: el bloqueo tiene prioridad sobre la inspección de malware, que tiene prioridad sobre la detección y el registro sencillos.

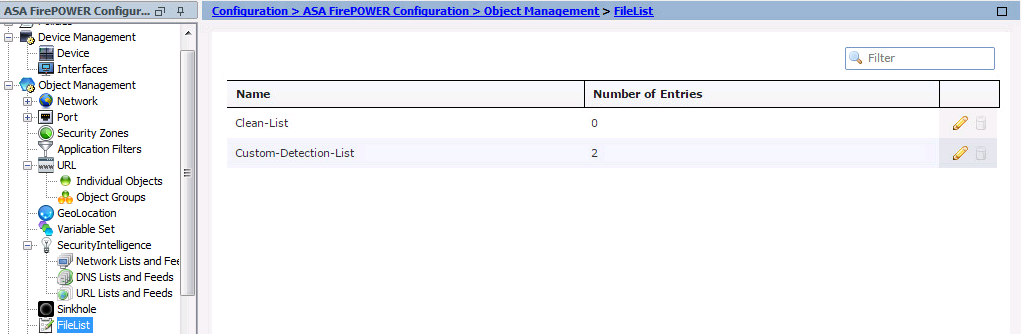

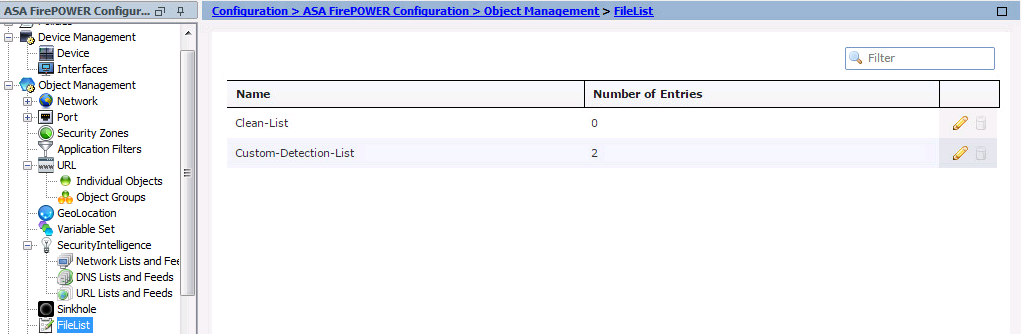

Si configura la protección frente a malware avanzado (AMP) basada en red y Cisco Cloud detecta de forma incorrecta la disposición de un archivo, puede agregar el archivo a la lista de archivos mediante un valor de hash SHA-256 para mejorar la detección de la disposición del archivo en el futuro. En función del tipo de lista de archivos, puede hacer lo siguiente:

- Para tratar un archivo como si la nube asignara una disposición limpia, agregue el archivo a la lista limpia.

- Para tratar un archivo como si la nube asignara una disposición de malware, agregue el archivo a la lista personalizada.

Para configurarlo, vaya a Configuration > ASA FirePOWER Configuration > Object Management > File List y edite la lista para agregar SHA-256.

Configurar la directiva de control de acceso para la directiva de archivos

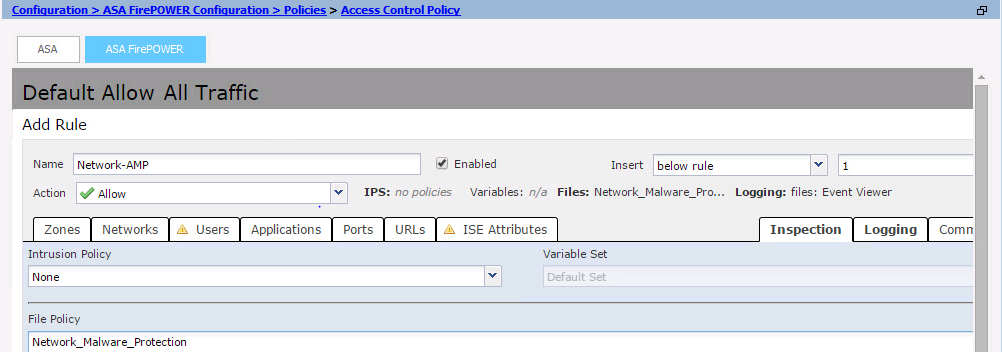

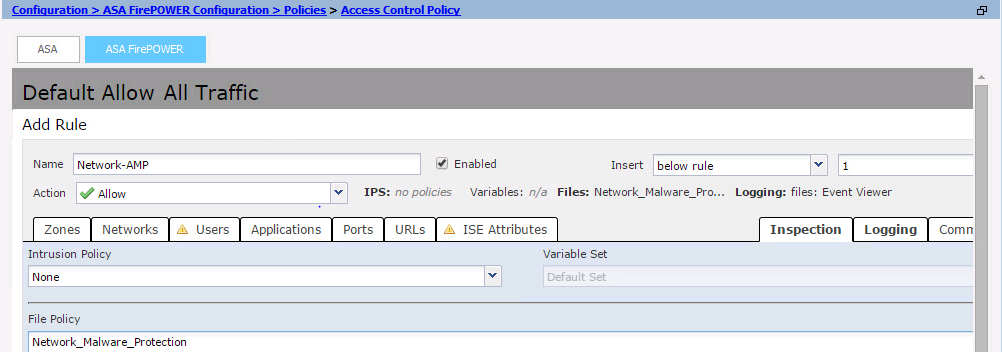

Navegue hasta Configuration > ASA Firepower Configuration > Policies > Access Control Policy y cree una nueva regla de acceso o edite la regla de acceso existente, como se muestra en esta imagen.

Para configurar la directiva de archivos, la acción debe ser Allow. Vaya a la pestaña Inspección y seleccione la Política de archivos en el menú desplegable.

Para habilitar el registro, navegue por la opción logging y seleccione la opción de registro y la opción Log Files apropiadas. Haga clic en el botón Save/Add para guardar la configuración.

Seleccione la opción Store ASA Firepower Changes para guardar los cambios de la política de CA.

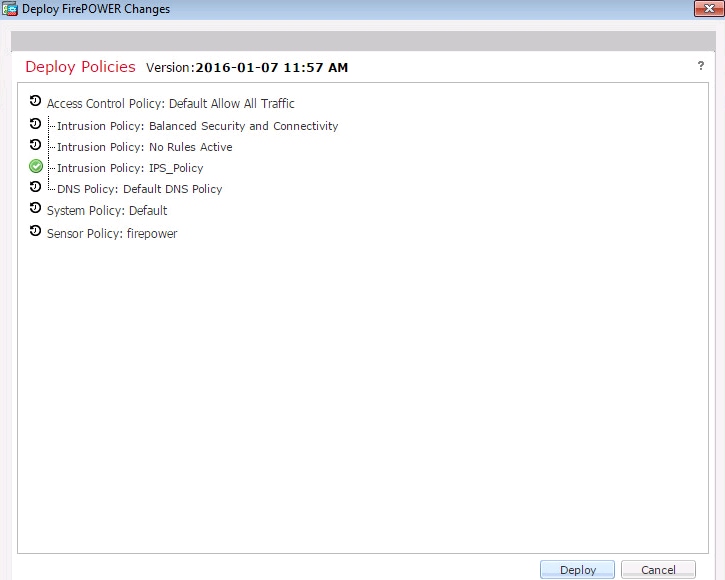

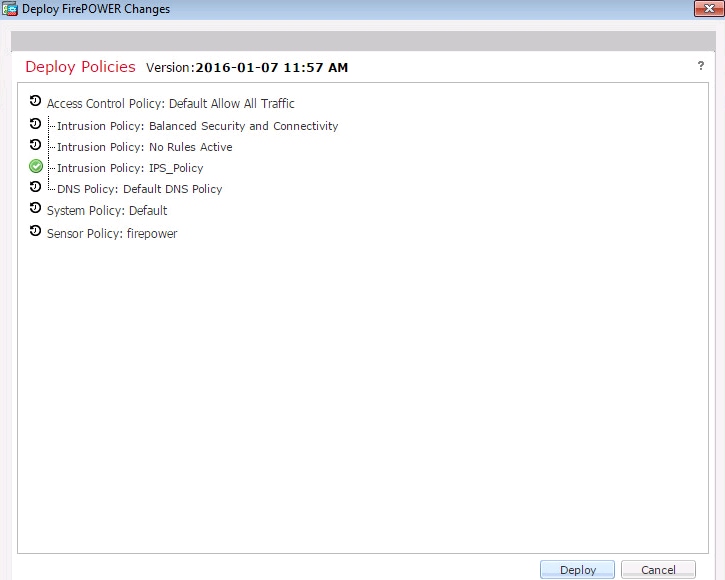

Implementar la política de control de acceso

Navegue hasta la opción Deploy de ASDM y elija la opción Deploy Firepower Change en el menú desplegable. Haga clic en la opción Deploy para implementar los cambios.

Vaya a Monitoring > ASA Firepower Monitoring > Task Status . Asegúrese de que la tarea debe completarse para aplicar el cambio de configuración.

Nota: en la versión 5.4.x, para aplicar la directiva de acceso al sensor, debe hacer clic en Aplicar cambios de FirePOWER de ASA.

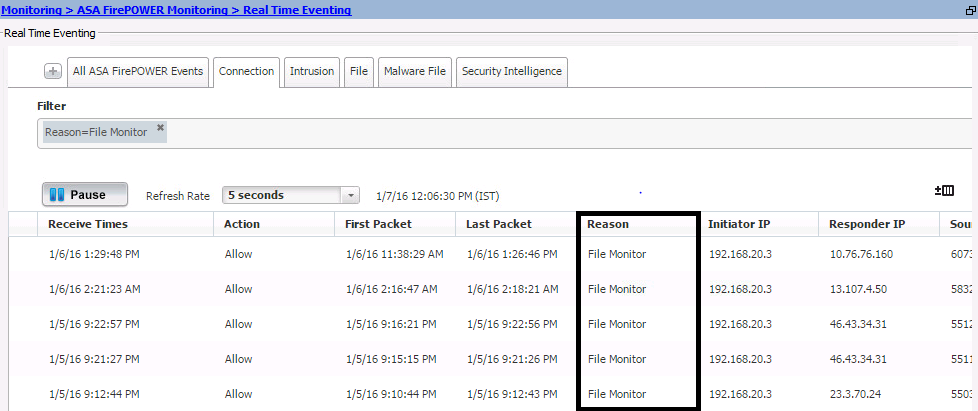

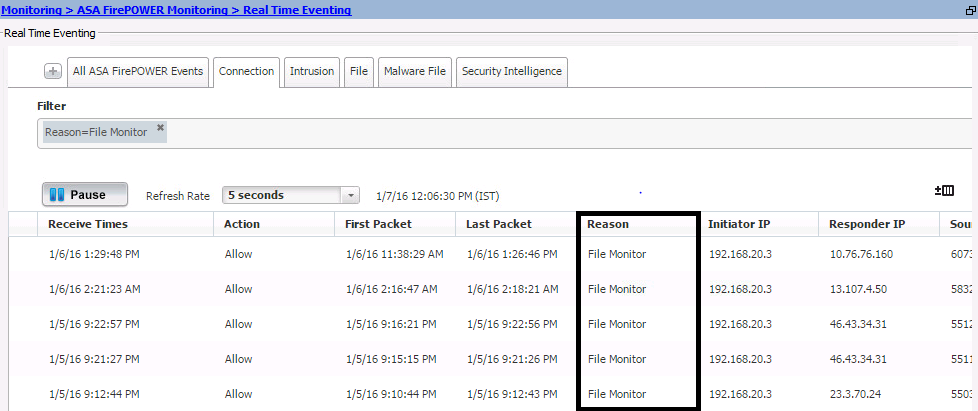

Supervisar conexión para eventos de directiva de archivos

Para ver los eventos generados por el módulo Firepower relacionados con la política de archivos, navegue hasta Monitoring > ASA Firepower Monitoring > Real Time Eventing.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Asegúrese de que la política de archivos esté correctamente configurada con los tipos de archivo protocol/ direction/ Action/ File. Asegúrese de que se incluye la directiva de archivos correcta en las reglas de acceso.

Asegúrese de que la implementación de la directiva de control de acceso se completa correctamente.

Supervise los eventos de conexión y los eventos de archivo (Supervisión > Supervisión de ASA Firepower > Eventos en tiempo real) para verificar si el flujo de tráfico cumple la regla correcta o no.

Información Relacionada

Comentarios

Comentarios