Ejemplo de configuración de Cisco Secure Desktop (CSD 3.1.x) en ASA 7.2.x para Windows con ASDM

Contenido

Introducción

Cisco Secure Desktop (CSD) amplía la seguridad de la tecnología VPN SSL. CSD proporciona una partición separada en la estación de trabajo de un usuario para la actividad de sesión. Este área de seguridad se cifra durante las sesiones y se elimina por completo al final de una sesión de VPN SSL. Windows se puede configurar con las ventajas de seguridad total del CSD. Macintosh, Linux,y Windows CE tienen acceso solamente a las funciones de Limpieza de Caché, Exploración de la Web y Acceso a Archivos. CSD se puede configurar para dispositivos Windows, Macintosh, Windows CE y Linux en estas plataformas:

-

Cisco Adaptive Security Appliance (ASA) serie 5500

-

Routers Cisco que ejecutan Cisco IOS® Software Releases 12.4(6)T y posteriores

-

Concentradores de la serie Cisco VPN 3000 versión 4.7 y posteriores

-

Módulo Cisco WebVPN en los routers Catalyst serie 6500 y 7600

Nota: CSD Release 3.3 ahora le permite configurar Cisco Secure Desktop para que se ejecute en equipos remotos que ejecuten Microsoft Windows Vista. Anteriormente, Cisco Secure Desktop se limitaba a equipos que ejecutaban Windows XP o 2000. Refiérase a la sección Mejora de la Nueva Función - Secure Desktop en Vista de las Notas de Versión para Cisco Secure Desktop, Versión 3.3, para obtener más información.

Este ejemplo cubre principalmente la instalación y configuración de CSD en ASA serie 5500 para clientes Windows. Se agregan configuraciones opcionales para clientes Windows CE, Mac y Linux para que se completen.

CSD se utiliza junto con la tecnología SSL VPN (Clientless SSL VPN, Thin-Client SSL VPN o SSL VPN Client (SVC)). CSD añade valor a las sesiones seguras de la tecnología SSL VPN.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

Requisitos para el dispositivo ASA

-

Cisco CSD versión 3.1 o posterior

-

Software Cisco ASA versión 7.1.1 o posterior

-

Cisco Adaptive Security Device Manager (ASDM) versión 5.1.1 o posterior

Nota: CSD versión 3.2 sólo es compatible con ASA versión 8.x

Nota: Consulte Cómo Permitir el Acceso HTTPS para ASDM para permitir que el ASA sea configurado por el ASDM.

Requisitos para equipos cliente

-

Los clientes remotos deben tener privilegios administrativos locales; no es necesario, pero se recomienda encarecidamente.

-

Los clientes remotos deben tener Java Runtime Environment (JRE) versión 1.4 o posterior.

-

Exploradores de clientes remotos: Internet Explorer 6.0, Netscape 7.1, Mozilla 1.7, Safari 1.2.2 o Firefox 1.0

-

Cookies habilitadas y ventanas emergentes permitidas en clientes remotos

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco ASDM versión 5.2(1)

-

Cisco ASA versión 7.2(1)

-

Cisco CSD Version-secure desktop-asa-3.1.1.32-k9.pkg

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos usados en este documento comenzaron con una configuración despejada (predeterminada). If your network is live, make sure that you understand the potential impact of any command. Las direcciones IP utilizadas en esta configuración son direcciones RFC 1918. Estas direcciones IP no son legales en Internet y se deben utilizar solamente en un entorno de laboratorio de pruebas.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

CSD funciona con la tecnología SSL VPN, por lo que el cliente, el cliente ligero o el SVC deben activarse antes de la configuración de CSD.

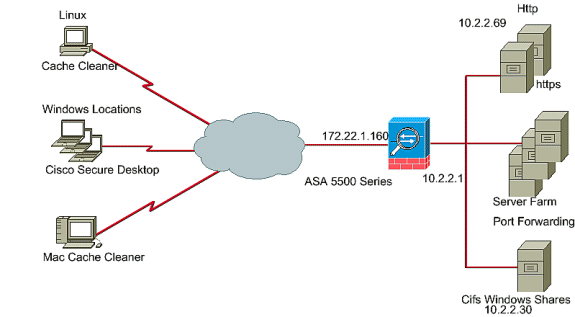

Diagrama de la red

Se pueden configurar diferentes ubicaciones de Windows con todos los aspectos de seguridad de CSD. Macintosh, Linux y Windows CE solo tienen acceso a Cache Cleaner y/o a la navegación web y al acceso a archivos.

En este documento, se utiliza esta configuración de red:

Configuración de CSD en ASA para clientes de Windows

Configure CSD en ASA para clientes de Windows con cinco pasos principales:

Obtener, instalar y habilitar el software CSD

Complete estos pasos para obtener, instalar y habilitar el software CSD en Cisco ASA.

-

Descargue los archivos securedesktop-asa*.pkg y readme del software CSD en su estación de administración desde el sitio web Cisco Software Download.

-

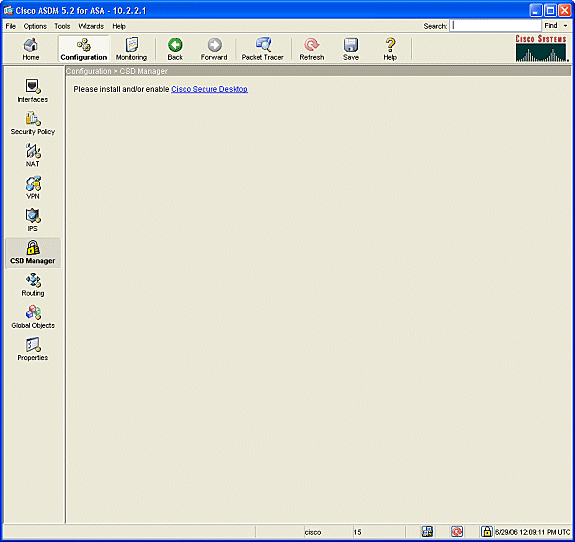

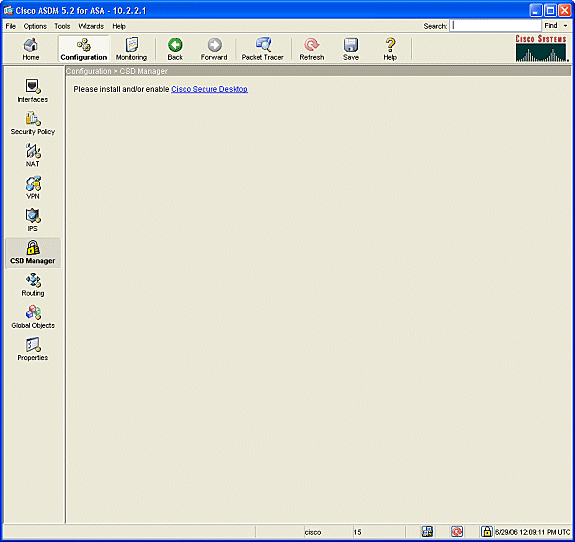

Inicie sesión en ASDM y haga clic en el botón Configuration. En el menú de la izquierda, haga clic en el botón CSD Manager y haga clic en el enlace Cisco Secure Desktop.

-

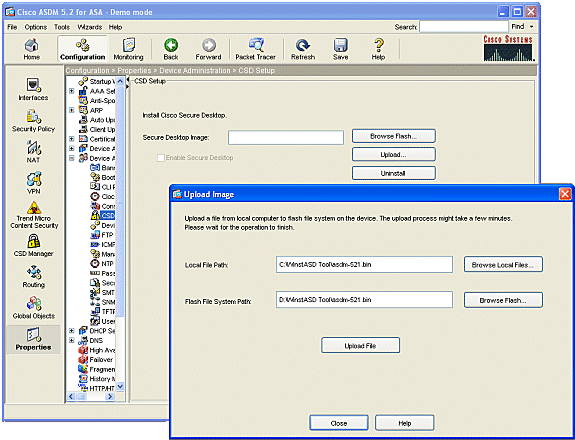

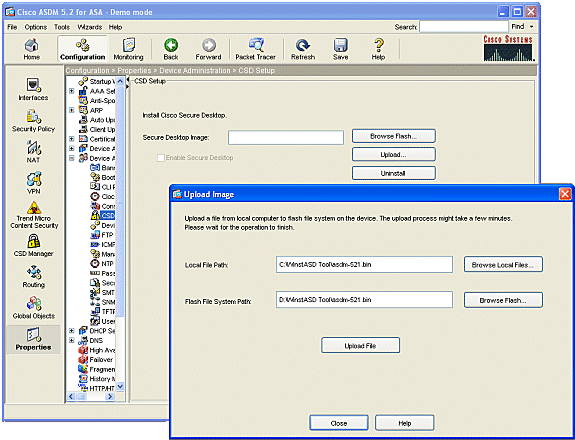

Haga clic en Cargar para mostrar la ventana Cargar imagen.

-

Introduzca la ruta del nuevo archivo .pkg en la estación de administración o haga clic en Browse Local Files para localizar el archivo.

-

Introduzca la ubicación en la memoria flash en la que desea colocar el archivo o haga clic en Browse Flash.

-

Haga clic en Cargar archivo.

-

Cuando se le solicite, haga clic en Aceptar > Cerrar > Aceptar.

-

-

Una vez que la imagen del cliente se carga en la memoria flash, marque la casilla de verificación Enable SSL VPN Client y luego haga clic en Apply.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Definir ubicaciones de Windows

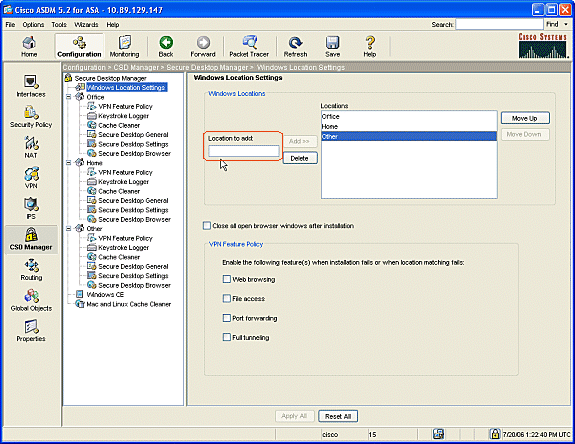

Complete estos pasos para definir las ubicaciones de Windows.

-

Haga clic en el botón Configuration.

-

En el menú de la izquierda, haga clic en el botón CSD Manager y haga clic en el enlace Cisco Secure Desktop.

-

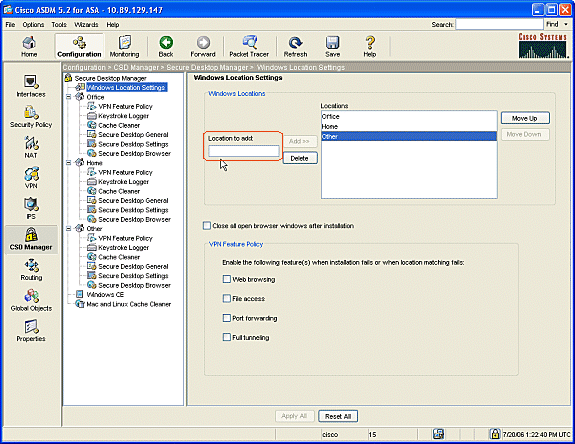

En el panel de navegación, haga clic en Configuración de ubicación de Windows.

-

Escriba un nombre de ubicación en el campo Ubicación para agregar y haga clic en Agregar.

Observe las tres ubicaciones en este ejemplo: Oficina, Hogar y Otros.

-

Office representa las estaciones de trabajo que se encuentran dentro de los límites de seguridad de la corporación.

-

Inicio representa a los usuarios que trabajan desde casa.

-

Otro representa cualquier ubicación distinta de las dos ubicaciones mencionadas.

-

-

Cree sus propias ubicaciones en función del diseño de su arquitectura de red para ventas, invitados, partners y otros.

-

A medida que crea Ubicaciones de Windows, el panel de navegación se amplía con módulos configurables para cada nueva ubicación. Haga clic en Aplicar todo.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Identificación de ubicación de Windows

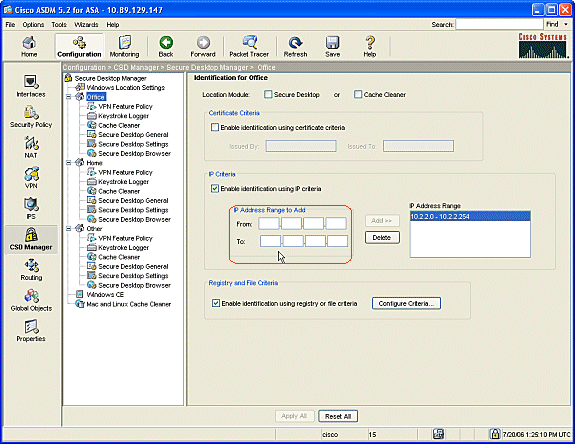

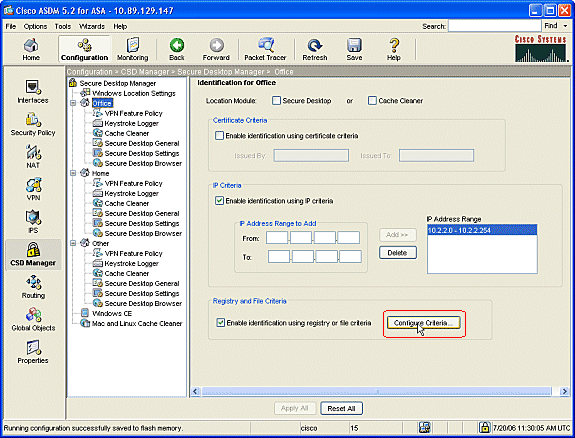

Complete estos pasos para definir la identificación de ubicación de Windows.

-

Identifique las ubicaciones que se crearon en Definir ubicaciones de Windows.

-

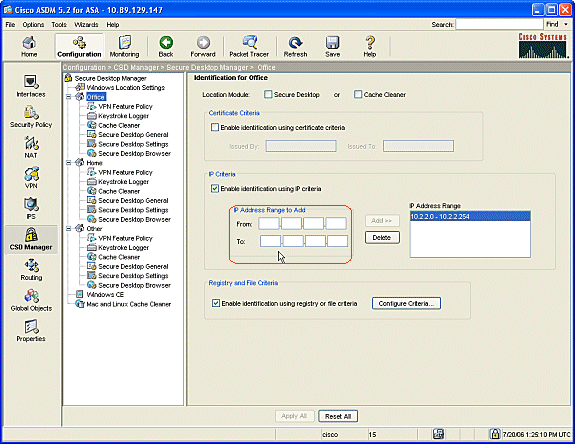

Para identificar la ubicación de Office, haga clic en Office en el panel de exploración.

-

Desmarque Secure Desktop y Cache Cleaner porque se trata de equipos internos.

-

Marque Enable identification using IP criteria.

-

Introduzca los intervalos de direcciones IP de los ordenadores internos.

-

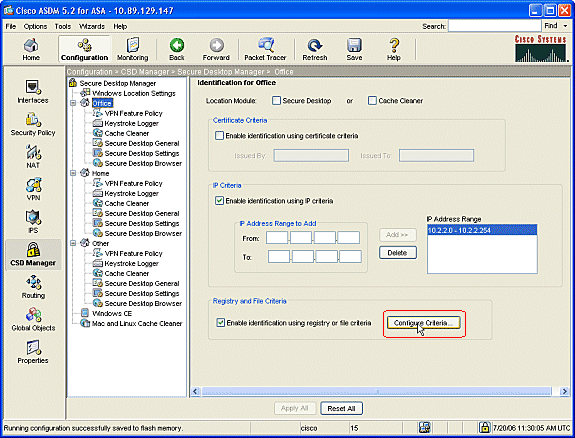

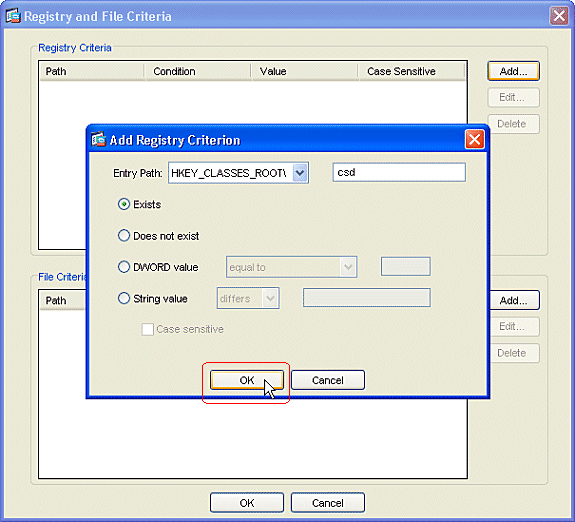

Marque Enable identification using registry or file criteria. Esto diferencia a los trabajadores internos de la oficina de los invitados ocasionales de la red.

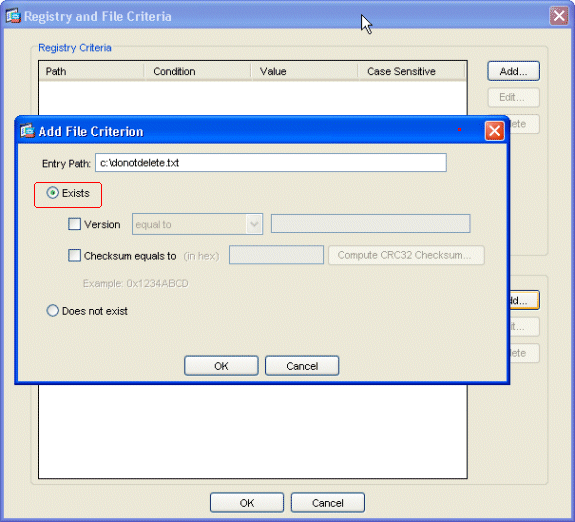

-

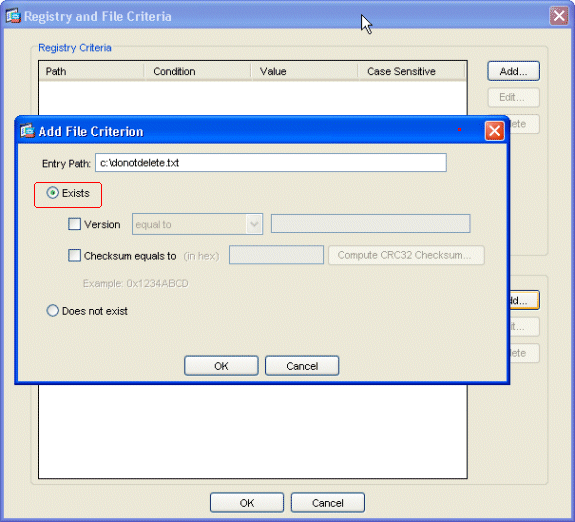

-

Haga clic en Configurar criterios. Se configura un ejemplo simple de archivo "DoNotDelete.txt". Este archivo debe existir en los equipos Windows internos y es simplemente un marcador de posición. También puede configurar una clave del Registro de Windows para identificar los equipos internos de la oficina. Haga clic en Aceptar en la ventana Agregar criterio de archivo. Haga clic en OK en la ventana Registry and File Criteria.

-

Haga clic en Aplicar todo en la ventana Identificación para Office. Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

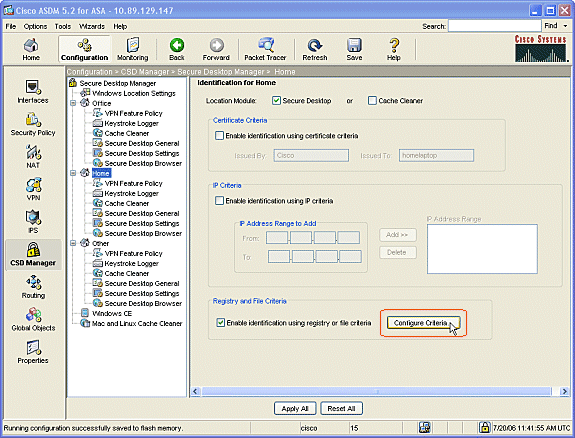

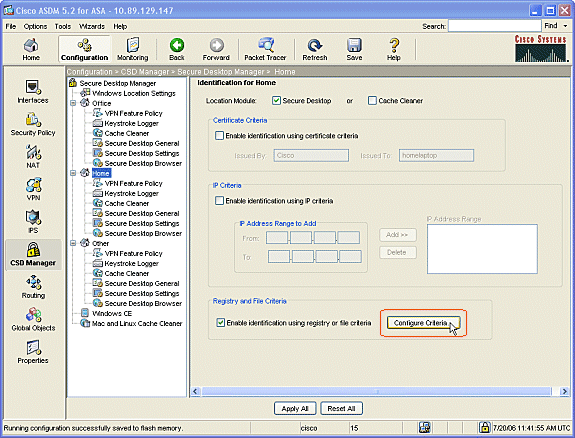

Para identificar la ubicación de inicio, haga clic en Inicio en el panel de navegación.

-

Marque Enable identification using registry or file criteria.

-

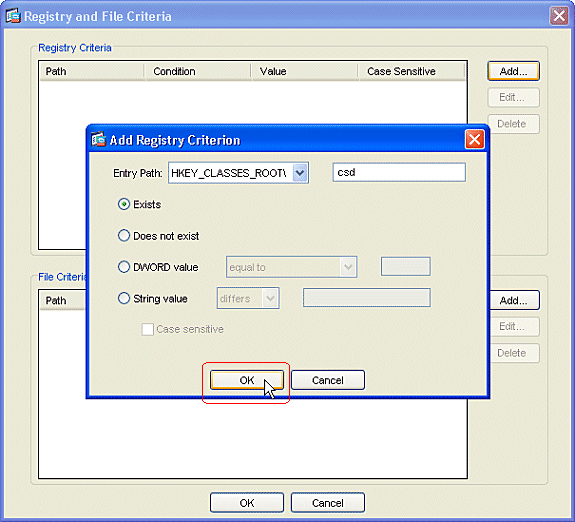

Haga clic en Configurar criterios.

-

-

Los clientes de equipos domésticos deben haber sido configurados con esta clave de registro por un administrador. Haga clic en Aceptar en la ventana Agregar Criterio de Registro. Haga clic en OK en la ventana Registry and File Criteria.

-

En Módulo de ubicación, marque Secure Desktop. Haga clic en Aplicar todo en la ventana Identificación para Inicio. Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

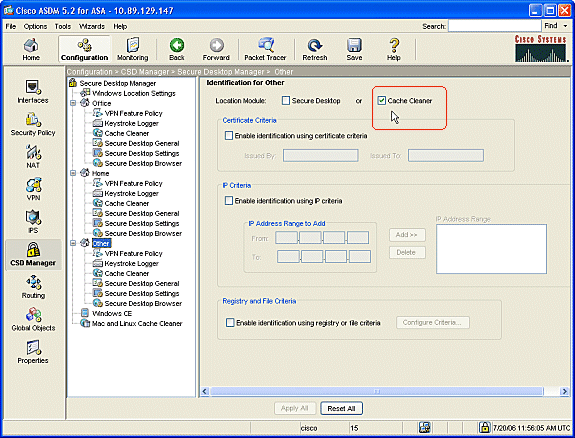

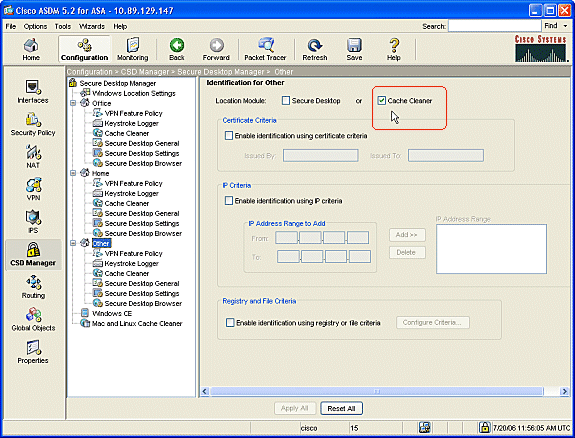

Para identificar la ubicación Otro, haga clic en Otro en el panel de navegación.

-

Marque únicamente la casilla Cache Cleaner y desmarque todas las demás casillas.

-

Haga clic en Aplicar todo en la ventana Identificación para otro.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

Configurar el módulo de ubicación de Windows

Siga estos pasos para configurar los módulos en cada una de las tres ubicaciones que ha creado.

-

Para los clientes de Office, no haga nada, ya que Secure Desktop y Cache Cleaner no se eligieron en los pasos anteriores. La aplicación ASDM permite configurar el limpiador de caché incluso si no se eligió en un paso anterior. Mantenga la configuración predeterminada para las ubicaciones de Office.

Nota: La política de funciones de VPN no se trata en este paso, pero se tratará en un paso posterior para todas las ubicaciones.

-

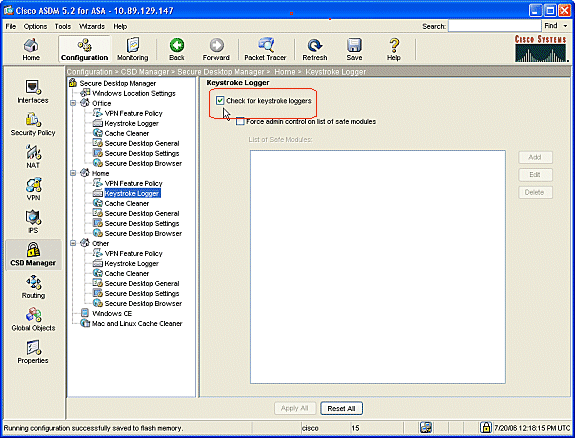

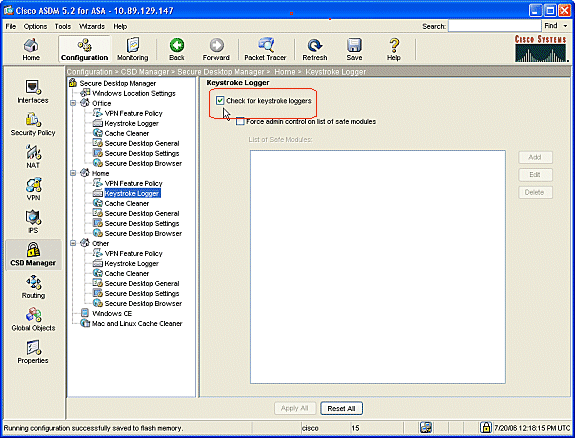

Para clientes domésticos, haga clic en Inicio y Registrador de pulsaciones de tecla en el panel de navegación.

-

En la ventana Registrador de pulsaciones de teclas, marque Comprobar si hay registradores de pulsaciones de teclas.

-

Haga clic en Aplicar todo en la ventana Registrador de pulsaciones de tecla.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

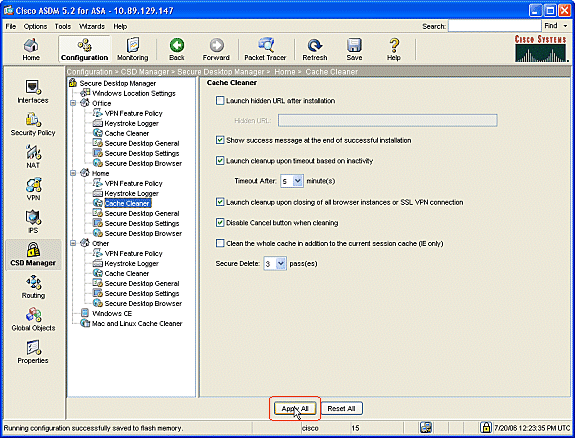

-

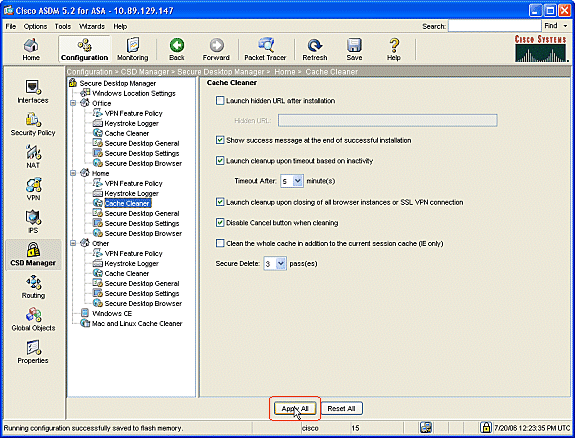

En Inicio, elija Limpiador de Caché y los parámetros que se ajusten a su entorno.

-

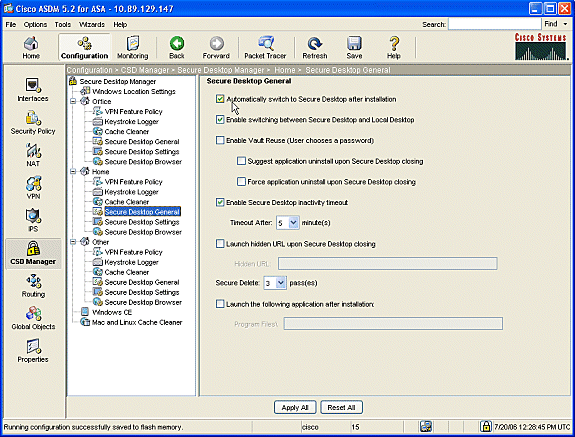

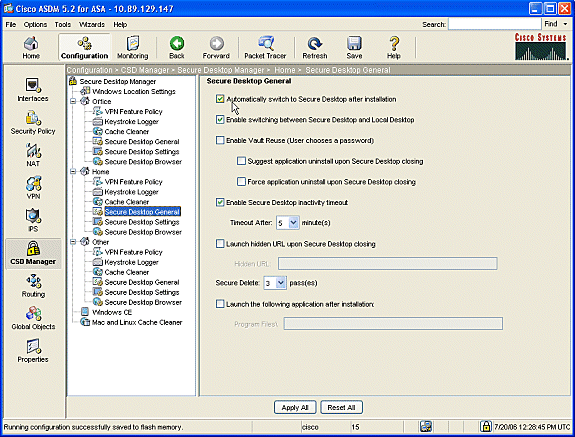

En Inicio, elija Secure Desktop General y los parámetros que se ajusten a su entorno.

-

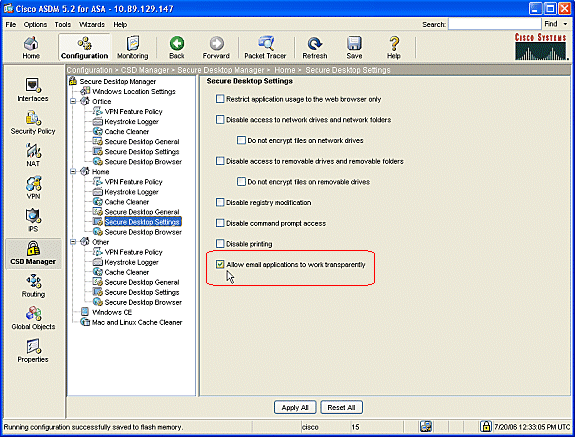

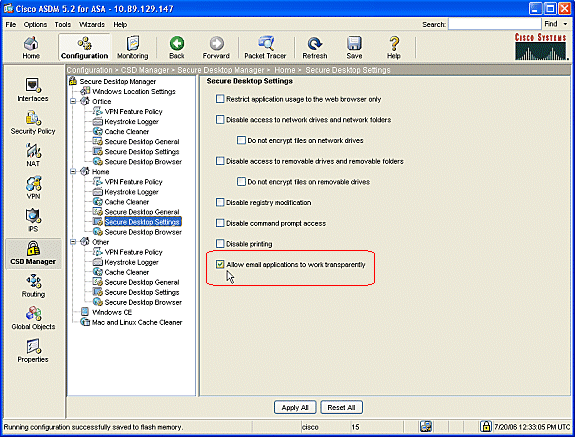

En Inicio, seleccione Configuración de escritorio seguro.

-

Marque Permitir que las aplicaciones de correo electrónico funcionen de forma transparente, y configure las otras configuraciones para que se adapten a su entorno.

-

Haga clic en Aplicar todo.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

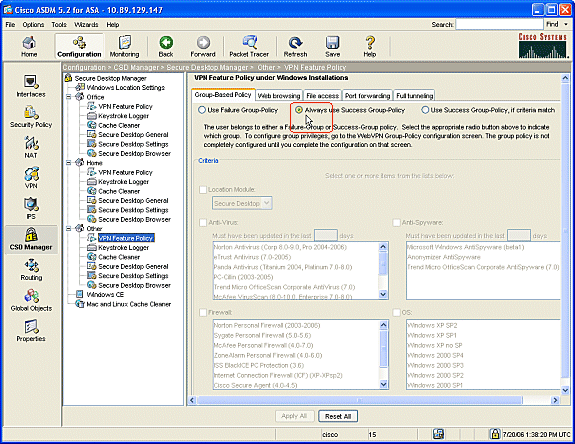

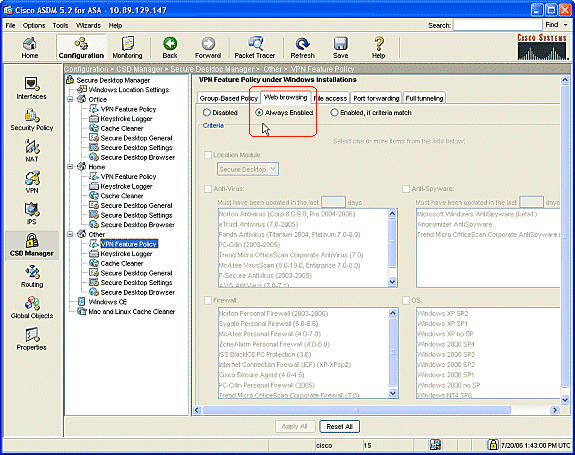

Configurar las características de ubicación de Windows

Configure la política de la función VPN para cada una de las ubicaciones que ha creado.

-

En el panel de navegación, haga clic en Office y, a continuación, haga clic en Directiva de características VPN.

-

Haga clic en la pestaña Directiva basada en grupos.

-

Haga clic en el botón de opción Política de grupo de uso siempre correcto.

-

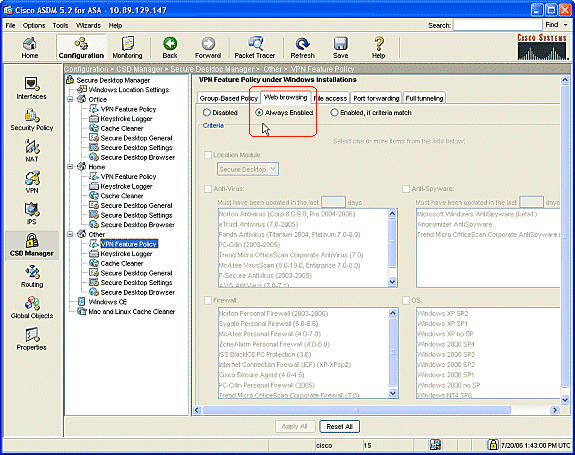

Haga clic en la ficha Exploración Web y marque el botón de opción Siempre habilitado.

-

Siga el mismo procedimiento para las fichas Acceso a archivos, Reenvío de puertos y Tunelización completa.

-

Haga clic en Aplicar todo.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

-

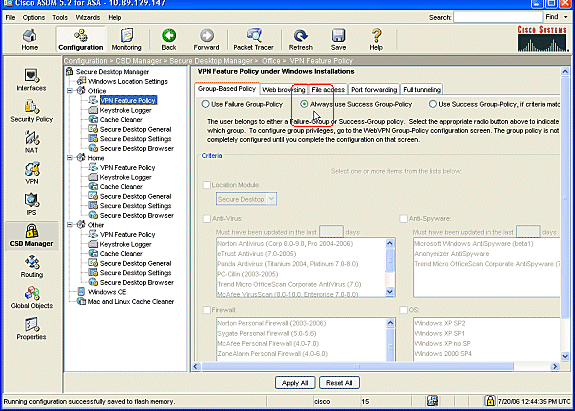

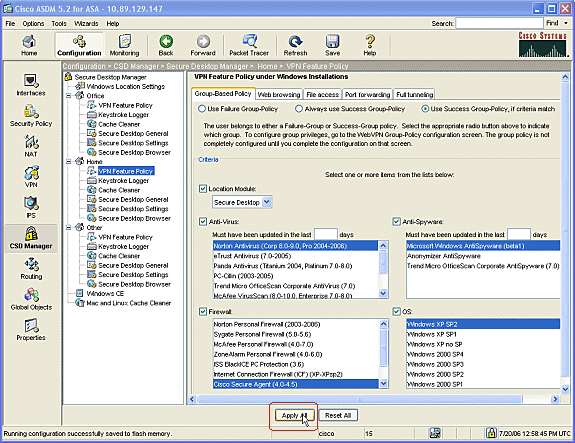

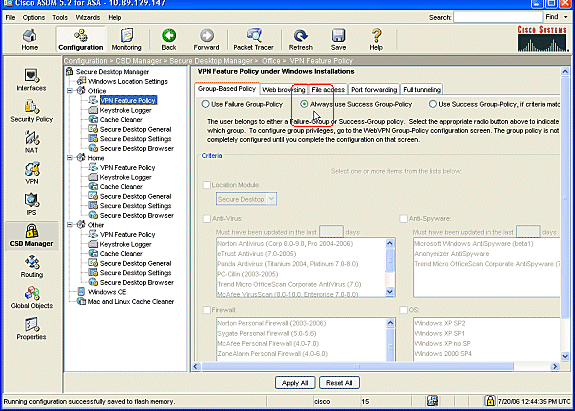

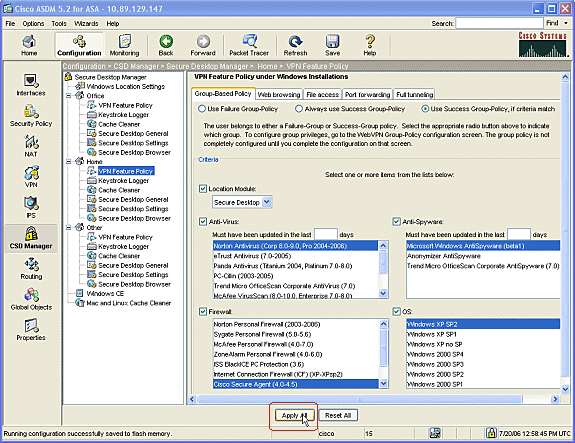

Para los usuarios domésticos, cada corporación puede requerir políticas específicas antes de permitir el acceso. En el panel de navegación, haga clic en Inicio, y haga clic en VPN Feature Policy.

-

Haga clic en la pestaña Directiva basada en grupos.

-

Haga clic en el botón de opción Use Success Group-Policy si los criterios preconfigurados coinciden, como una clave de registro específica, un nombre de archivo conocido o un certificado digital.

-

Marque la casilla de verificación Location Module y elija Secure Desktop.

-

Elija las áreas antivirus, antisoftware espía, cortafuegos y sistema operativo de acuerdo con la política de seguridad de su empresa. Los usuarios domésticos no podrán acceder a la red a menos que sus equipos cumplan los criterios configurados.

-

-

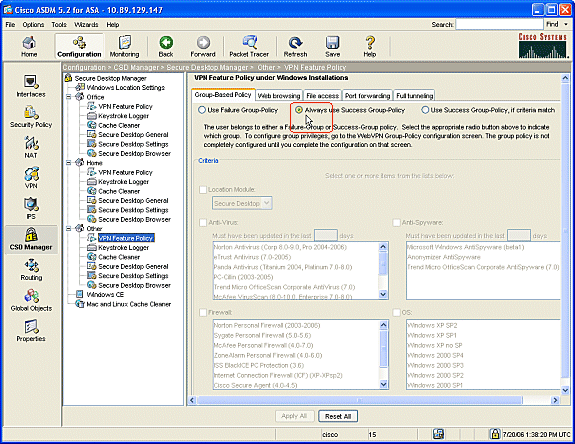

En el panel de navegación, haga clic en Otro y haga clic en Política de funciones de VPN.

-

Haga clic en la pestaña Directiva basada en grupos.

-

Haga clic en el botón de opción Política de grupo de uso siempre correcto.

-

-

Para los clientes en esta ubicación de VPN Feature Policy, haga clic en la pestaña Web Browsing y haga clic en el marcado de radio Always Enabled.

-

Haga clic en la pestaña Acceso a archivos y haga clic en el botón de opción Desactivar.

-

Repita el paso con las pestañas Port Forwarding y Full Tunneling.

-

Haga clic en Aplicar todo.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

-

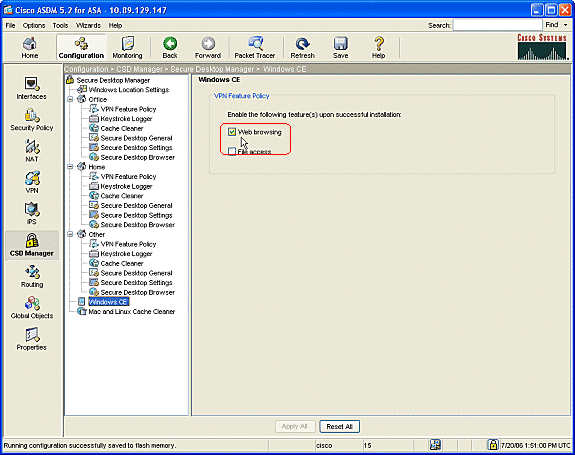

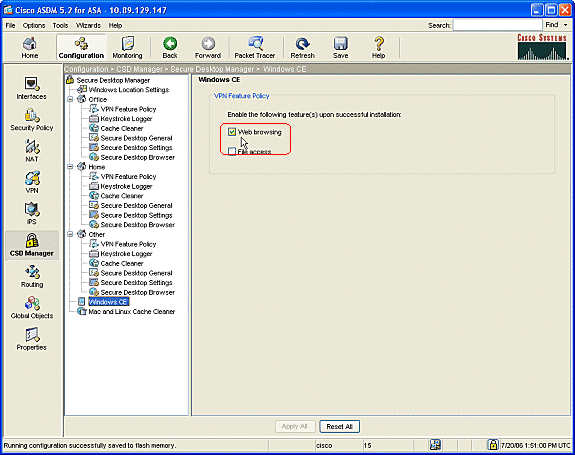

Configuraciones opcionales para clientes Windows CE, Macintosh y Linux

Estas configuraciones son opcionales.

-

Si elige Windows CE en el panel de exploración, active la casilla de verificación Exploración Web.

-

Si elige Limpiador de caché de Mac y Linux en el panel de navegación, verifique el marcado de radio Iniciar limpieza tras tiempo de espera global.

-

Cambie el tiempo de espera según sus especificaciones.

-

En el área VPN Feature Policy, verifique las marcaciones de radio Navegación Web , Acceso a archivos y Reenvío de puertos para estos clientes.

-

-

Tanto si elige Windows CE o Mac y Linux Cache Cleaner, haga clic en Apply All.

-

Haga clic en Guardar y, a continuación, haga clic en Sí para aceptar los cambios.

Configurar

Configuración

Esta configuración refleja los cambios que ASDM realizó para habilitar CSD: La mayoría de las configuraciones de CSD se mantienen en un archivo separado en la memoria flash.

| Ciscoasa |

|---|

ciscoasa#show running-config Building configuration... ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 ! interface Ethernet0/2 shutdown no nameif no security-level no ip address ! interface Management0/0 shutdown no nameif no security-level no ip address management-only ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 !--- ASDM location on disk0 asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 nat-control timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute !--- some group policy attributes group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn webvpn functions url-entry file-access file-entry file-browsing username user1 password mbO2jYs13AXlIAGa encrypted privilege 15 username user1 attributes vpn-group-policy GroupPolicy1 username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15 username cisco attributes vpn-group-policy DfltGrpPolicy webvpn port-forward none port-forward-name value Application Access http server enable http 10.2.2.0 255.255.255.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- tunnel group information tunnel-group DefaultWEBVPNGroup general-attributes default-group-policy GroupPolicy1 tunnel-group DefaultWEBVPNGroup webvpn-attributes hic-fail-group-policy GroupPolicy1 nbns-server 10.2.2.30 timeout 2 retry 2 telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- webvpn parameters webvpn port 1443 enable outside enable inside !--- csd location csd image disk0:/securedesktop-asa-3.1.1.32-k9.pkg csd enable customization DfltCustomization title text YOUR-COMPANY SSL VPN Services title style background-color: rgb(204,204,255);color: rgb(51,0,255); border-bottom:5px groove #669999;font-size:larger;vertical-align:middle;text-align: left;font-weight:bold url-list ServerList "Windows Shares" cifs://10.2.2.30 1 url-list ServerList "Tacacs Server" http://10.2.2.69:2002 2 tunnel-group-list enable prompt hostname context Cryptochecksum:a840d81f0af21d869db4fa559e83d6d0 : end ! end |

Verificación

Utilice esta sección para confirmar que las configuraciones de Clientless SSL VPN, Thin-Client SSL VPN o SSL VPN Client (SVC) funcionan correctamente.

Pruebe CSD con un PC que se haya configurado con varias ubicaciones de Windows. Cada prueba debe proporcionar un acceso diferente de acuerdo con las políticas que haya configurado en el ejemplo anterior.

Puede cambiar el número de puerto y la interfaz donde Cisco ASA escucha las conexiones WebVPN.

-

El puerto predeterminado es 443. Si utiliza el puerto predeterminado, el acceso es https://ASA IP Address.

-

El uso de un puerto diferente cambia el acceso a https://ASA IP Address:newportnumber.

Comandos

Varios comandos show se asocian a WebVPN. Puede ejecutar estos comandos en command-line interface (CLI) para mostrar las estadísticas y otra información. Para ver el uso de los comandos show en detalle, consulte Verificación de la Configuración de WebVPN.

Nota: La herramienta Output Interpreter Tool (sólo clientes registrados) (OIT) admite ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Si tiene problemas con el cliente remoto, compruebe lo siguiente:

-

¿Están activadas las ventanas emergentes, Java y/o ActiveX en el navegador web? Es posible que deban activarse en función del tipo de conexión VPN SSL en uso.

-

El cliente debe aceptar los certificados digitales presentados al inicio de la sesión.

Comandos

Varios comandos debug se asocian a WebVPN. Para obtener información detallada sobre estos comandos, consulte Uso de los Comandos Debug de WebVPN..

Nota: El uso de los comandos debug puede afectar negativamente a su dispositivo Cisco. Antes de que utilice los comandos debug, consulte Información Importante sobre los Comandos Debug.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Jul-2006

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios