ASA 8.2: Flujo de paquetes a través de un firewall ASA

Contenido

Introducción

Este documento describe el flujo de paquetes a través de un firewall de Cisco Adaptive Security Appliance (ASA). Muestra el procedimiento de Cisco ASA para procesar los paquetes internos. También discute las diversas posibilidades por las que el paquete se podría perder y diversas situaciones en las que el paquete sigue adelante.

Prerequisites

Requirements

Cisco recomienda que conozca los ASA de la serie 5500 de Cisco.

Componentes Utilizados

La información de este documento se basa en los ASA de la serie Cisco ASA 5500 que ejecutan la versión de software 8.2.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

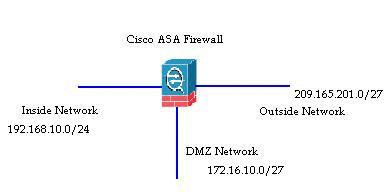

La interfaz que recibe el paquete se denomina interfaz de ingreso y la interfaz a través de la cual sale el paquete se denomina interfaz de egreso. Cuando se refiere al flujo de paquetes a través de cualquier dispositivo, la tarea se simplifica fácilmente si se observa en términos de estas dos interfaces. Este es un ejemplo de escenario:

Cuando un usuario interno (192.168.10.5) intenta acceder a un servidor web en la red de la zona desmilitarizada (DMZ) (172.16.10.5), el flujo de paquetes es similar a lo siguiente:

Dirección de origen: 192.168.10.5

Puerto de origen: 22966

Dirección de destino: 172.16.10.5

Puerto de destino: 8080

Interfaz de entrada: interna

Interfaz de salida: DMZ

Protocolo utilizado: TCP (protocolo de control de transmisión)

Después de determinar los detalles del flujo de paquetes como se describe aquí, es fácil aislar el problema en esta entrada de conexión específica.

Algoritmo de proceso de paquetes Cisco ASA

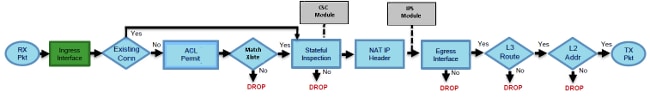

Este es un diagrama de cómo Cisco ASA procesa el paquete que recibe:

Estos son los pasos individuales en detalle:

El paquete se alcanza en la interfaz de ingreso.

Una vez que el paquete alcanza el buffer interno de la interfaz, el contador de entrada de la interfaz se incrementa en uno.

Cisco ASA examina primero los detalles de su tabla de conexión interna para verificar si se trata de una conexión actual. Si el flujo de paquetes coincide con una conexión actual, se omite la comprobación de la lista de control de acceso (ACL) y el paquete se mueve hacia delante.

Si el flujo de paquetes no coincide con una conexión actual, se verifica el estado de TCP. Si se trata de un paquete SYN o UDP (protocolo de datagrama de usuario), el contador de conexiones se incrementa en uno y el paquete se envía para una comprobación de ACL. Si no es un paquete SYN, el paquete se descarta y se registra el evento.

El paquete se procesa según las ACL de interfaz. Se verifica en orden secuencial de las entradas de ACL y si coincide con alguna de las entradas de ACL, avanza. De lo contrario, el paquete se descarta y se registra la información. El conteo de aciertos ACL se incrementa en uno cuando el paquete coincide con la entrada ACL.

El paquete se verifica para las reglas de traducción. Si un paquete pasa por esta verificación, se crea una entrada de conexión para este flujo y el paquete avanza. De lo contrario, el paquete se descarta y se registra la información.

El paquete se somete a una comprobación de inspección. Esta inspección verifica si este flujo de paquetes específico cumple o no con el protocolo. Cisco ASA cuenta con un motor de inspección integrado que inspecciona cada conexión según su conjunto predefinido de funciones de nivel de aplicación. Si ha pasado la inspección, se mueve hacia adelante. De lo contrario, el paquete se descarta y se registra la información.

Se implementarán comprobaciones de seguridad adicionales si se utiliza un módulo de seguridad de contenido (CSC).

La información del encabezado IP se traduce según la regla de traducción de direcciones de red/traducción de direcciones de puerto (NAT/PAT) y las sumas de comprobación se actualizan en consecuencia. El paquete se reenvía al Advanced Inspection and Prevention Security Services Module (AIP-SSM) para que realice comprobaciones de seguridad relacionadas con IPS cuando esté implicado el módulo AIP.

El paquete se reenvía a la interfaz de salida según las reglas de traducción. Si no se especifica ninguna interfaz de salida en la regla de traducción, la interfaz de destino se decide en función de la búsqueda de ruta global.

En la interfaz de salida, se realiza la búsqueda de ruta de interfaz. Recuerde que la interfaz de salida está determinada por la regla de traducción que toma la prioridad.

Una vez que se ha encontrado una ruta de la Capa 3 y se ha identificado el siguiente salto, se realiza la resolución de la Capa 2. La reescritura de la Capa 2 del encabezado MAC ocurre en esta etapa.

El paquete se transmite en el cable, y los contadores de la interfaz se incrementan en la interfaz de salida.

Explicación de NAT

Consulte estos documentos para obtener más detalles sobre el orden de funcionamiento de NAT:

Comandos show

Estos son algunos comandos útiles que ayudan a rastrear los detalles del flujo de paquetes en diferentes etapas del proceso:

show interface

show conn

show access-list

show xlate

show service-policy inspect

show run static

show run nat

show run global

show nat

show route

show arp

Mensajes de Syslog

Los mensajes de Syslog proporcionan información útil sobre el procesamiento de paquetes. Aquí hay algunos ejemplos de mensajes de syslog para su referencia:

Mensaje de Syslog cuando no hay ninguna entrada de conexión:

%ASA-6-106015: Deny TCP (no connection) from IP_address/port to

IP_address/port flags tcp_flags on interface interface_nameMensaje de Syslog cuando una ACL niega el paquete:

%ASA-4-106023: Deny protocol src [interface_name:source_address/source_port]

dst interface_name:dest_address/dest_port by access_group acl_IDMensaje de Syslog cuando no se encuentra una regla de traducción:

%ASA-3-305005: No translation group found for protocol src interface_name:

source_address/source_port dst interface_name:dest_address/dest_portMensaje de registro del sistema cuando la inspección de seguridad deniega un paquete:

%ASA-4-405104: H225 message received from outside_address/outside_port to

inside_address/inside_port before SETUPMensaje de Syslog cuando no hay información de ruta:

%ASA-6-110003: Routing failed to locate next-hop for protocol from src

interface:src IP/src port to dest interface:dest IP/dest port

Para obtener una lista completa de todos los mensajes de syslog generados por Cisco ASA junto con una breve explicación, refiérase a Mensajes de Syslog de la Serie Cisco ASA.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

13-Jan-2012

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios