ASA 8.3: autenticación TACACS mediante ACS 5.X

Contenido

Introducción

Este documento proporciona información sobre cómo configurar el dispositivo de seguridad para autenticar a los usuarios para el acceso a la red.

Prerequisites

Requirements

Este documento asume que el Adaptive Security Appliance (ASA) está completamente operativo y configurado para permitir que el Cisco Adaptive Security Device Manager (ASDM) o la CLI realicen cambios en la configuración.

Nota: Refiérase a Cómo Permitir el Acceso HTTPS para ASDM para obtener más información sobre cómo permitir que el dispositivo sea configurado remotamente por ASDM.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Versión 8.3 o posterior de Cisco Adaptive Security Appliance

-

Cisco Adaptive Security Device Manager versión 6.3 y posteriores

-

Cisco Secure Access Control Server 5.x

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Use el Command Lookup Tool (únicamente clientes registrados) para obtener más información sobre los comandos que se utilizan en esta sección.

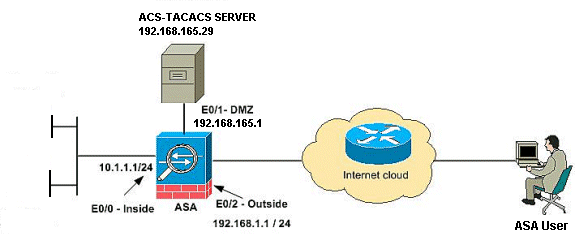

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Nota: Los esquemas de direccionamiento IP usados en esta configuración no son legalmente enrutables en Internet. Son las direcciones RFC1918 que fueron utilizadas en un entorno de laboratorio.

Configuración del ASA para la autenticación desde el servidor ACS usando CLI

Realice estas configuraciones para que ASA autentique desde el servidor ACS:

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

Nota: Cree un usuario local en el ASA usando el comando username cisco password cisco privilege 15 para acceder al ASDM con autenticación local cuando el ACS no esté disponible.

Configuración de ASA para la autenticación desde el servidor ACS mediante ASDM

Procedimiento ASDM

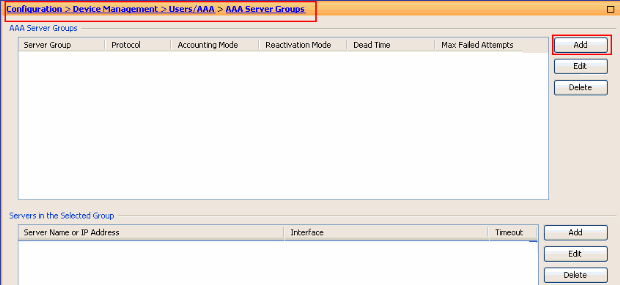

Complete estos pasos para configurar el ASA para la autenticación del servidor ACS:

-

Elija Configuration > Device Management > Users/AAA > AAA Server Groups > Add para crear un grupo de servidores AAA.

-

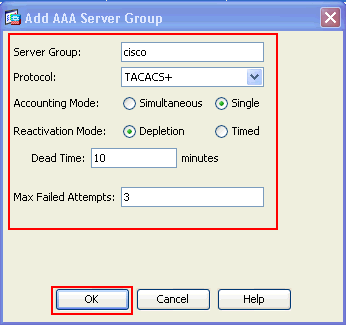

Proporcione los detalles de AAA Server Group en la ventana Add AAA Server Group como se muestra. El protocolo utilizado es TACACS+ y el grupo de servidores creado es cisco.

Click OK.

-

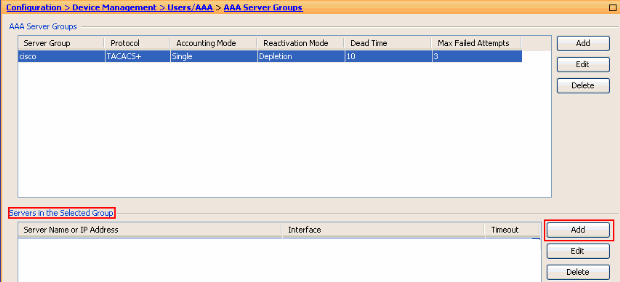

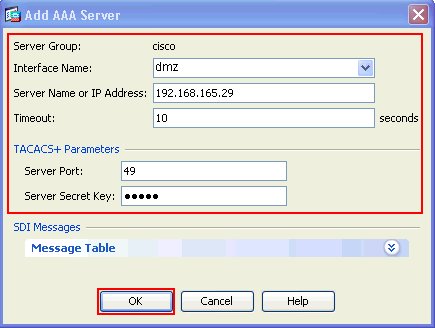

Elija Configuration > Device Management > Users/AAA > AAA Server Groups y haga clic en Agregar bajo Servidores en el Grupo Seleccionado para agregar el servidor AAA.

-

Proporcione los detalles del Servidor AAA en la ventana Add AAA Server como se muestra. El grupo de servidores utilizado es cisco.

Haga clic en Aceptar, luego haga clic en Aplicar.

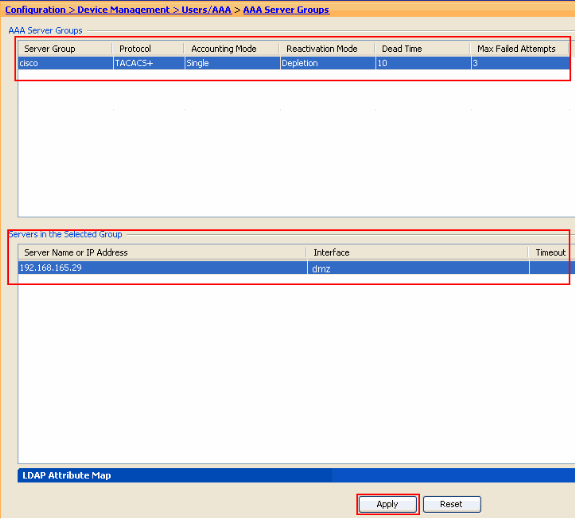

Verá el Grupo de Servidores AAA y el Servidor AAA configurados en el ASA.

-

Haga clic en Apply (Aplicar).

-

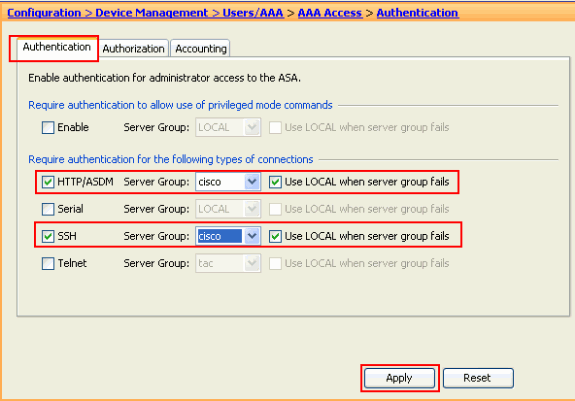

Elija Configuration > Device Management > Users/AAA > AAA Access > Authentication y haga clic en las casillas de verificación junto a HTTP/ASDM y SSH. A continuación, elija cisco como el grupo de servidores y haga clic en Apply.

Configuración de ACS como servidor TACACS

Complete este procedimiento para configurar el ACS como un servidor TACACS:

-

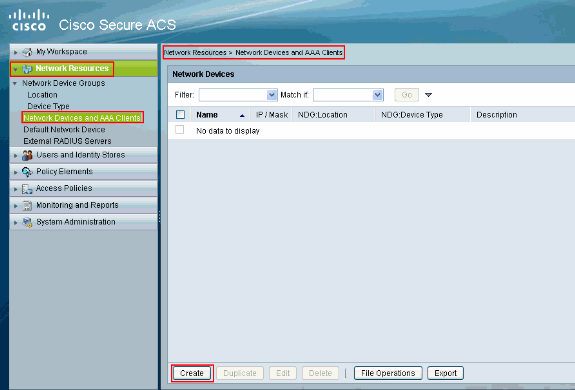

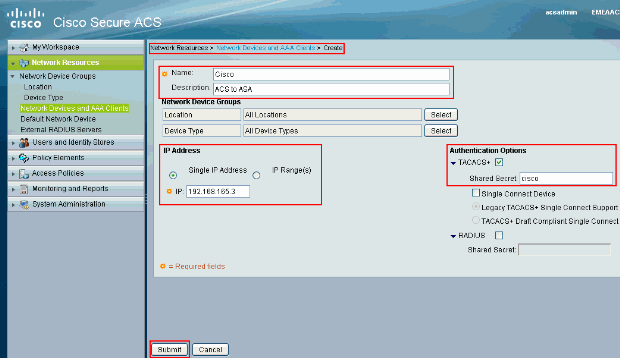

Elija Network Resources > Network Devices and AAA Clients y haga clic en Create para agregar el ASA al servidor ACS.

-

Proporcione la información necesaria sobre el cliente (ASA es el cliente aquí) y haga clic en Enviar. Esto permite que ASA se agregue al servidor ACS. Los detalles incluyen la dirección IP del ASA y los detalles del servidor TACACS.

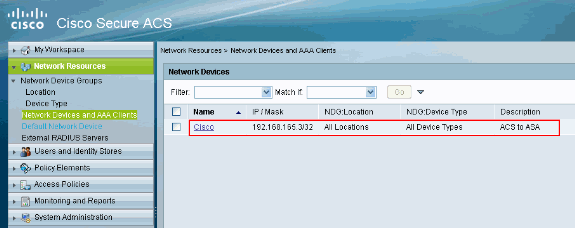

Verá que el cliente Cisco se agrega al servidor ACS.

-

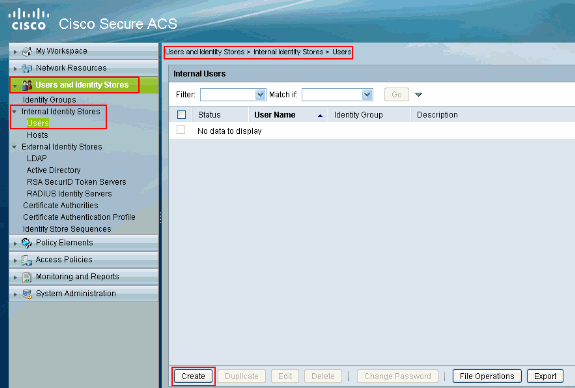

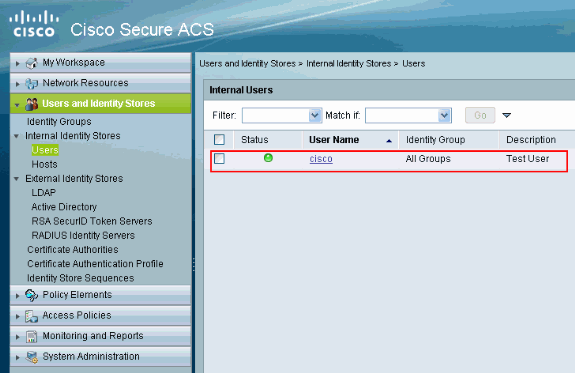

Elija Users and Identity stores > Internal Identity Stores > Users y haga clic en Create para crear un nuevo usuario.

-

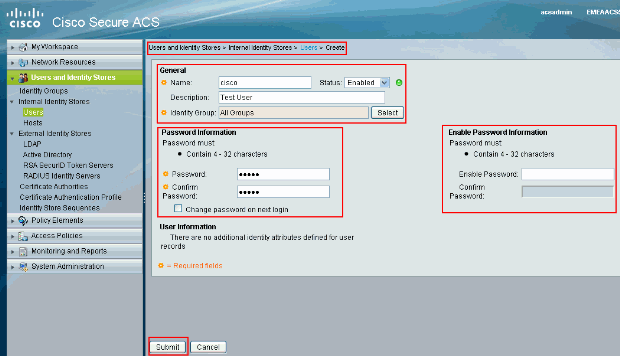

Proporcione la información de Nombre, Contraseña y Activar Contraseña. La opción Activar contraseña es opcional. Cuando termine, haga clic en Enviar.

Verá que el usuario cisco se agrega al servidor ACS.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

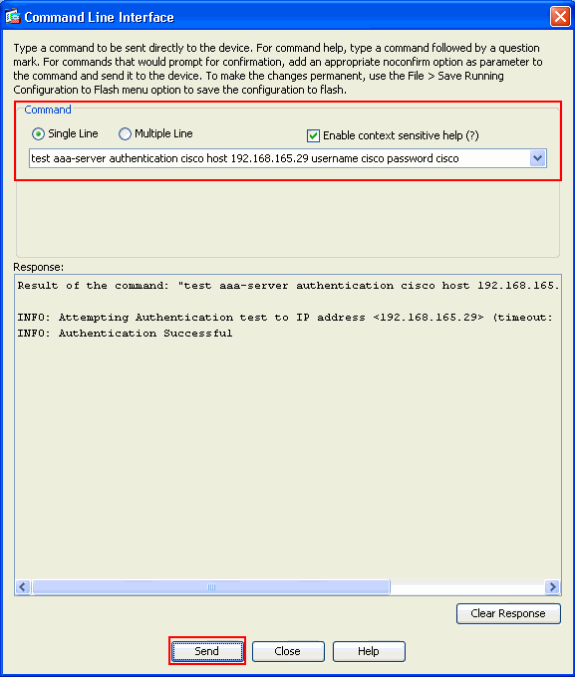

Utilice el comando test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco para verificar si la configuración funciona correctamente. Esta imagen muestra que la autenticación es exitosa y que el usuario que se conecta al ASA ha sido autenticado por el servidor ACS.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Troubleshoot

Error: AAA Marking TACACS+ server x.x.x.x in aaa-server group tacacs as FAILED

Este mensaje significa que Cisco ASA perdió la conectividad con el servidor x.x.x.x. Asegúrese de que tiene una conectividad válida en tcp 49 al servidor x.x.x.x desde el ASA. También puede aumentar el tiempo de espera en el ASA para el servidor TACACS+ de 5 al número de segundos deseado en caso de que haya una latencia de red. ASA no enviaría una solicitud de autenticación al servidor FAILED x.x.x.x. Sin embargo, usará el siguiente servidor en el grupo de tacacs aaa-server.

Información Relacionada

- Página de Soporte de Cisco ASA 5500 Series Adaptive Security Appliances

- Referencias de Comandos de Cisco ASA 5500 Series Adaptive Security Appliances

- Cisco Adaptive Security Device Manager

- Página de Soporte de IPSec Negotiation/IKE Protocols

- Cisco Secure Access Control Server para Windows

- Solicitudes de Comentarios (RFC)

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Apr-2011

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios