Introducción

Este documento describe cómo configurar la implementación de una RAVPN en FTD administrada por el administrador integrado FDM que ejecuta la versión 6.5.0 y posteriores.

Prerequisites

Requirements

Cisco recomienda conocer la configuración de la red privada virtual de acceso remoto (RAVPN) en el administrador de dispositivos de Firepower (FDM).

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Firepower Threat Defence (FTD) que ejecuta la versión 6.5.0-115

- Versión 4.7.01076 de Cisco AnyConnect Secure Mobility Client

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Licencias

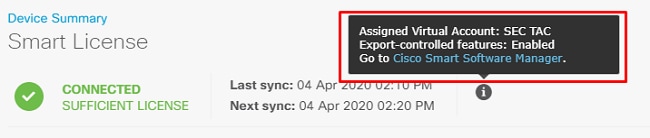

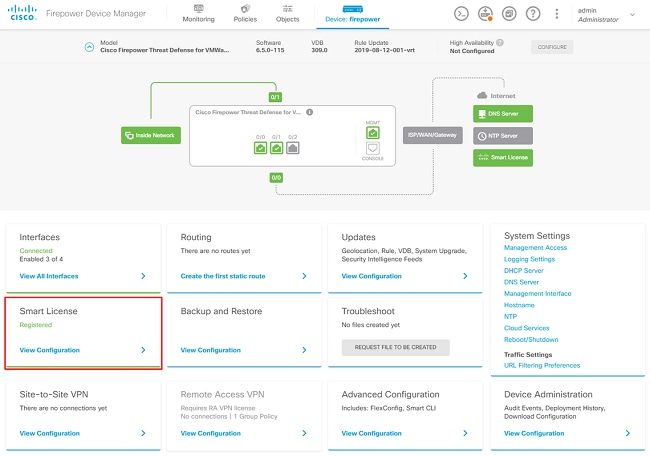

- Firepower Threat Defence se ha registrado en el portal de licencias inteligentes con las funciones de exportación controladas habilitadas (para permitir que se habilite la ficha de configuración de RAVPN).

- Cualquiera de las licencias de AnyConnect habilitadas (APEX, Plus o solo VPN)

Antecedentes

La configuración de FTD a través de FDM plantea dificultades cuando se intenta establecer conexiones para los clientes de AnyConnect a través de la interfaz externa mientras se accede a la administración a través de la misma interfaz. Esta es una limitación conocida de FDM. La solicitud de mejora del ID de bug de Cisco CSCvm76499 se ha registrado para este problema.

Configurar

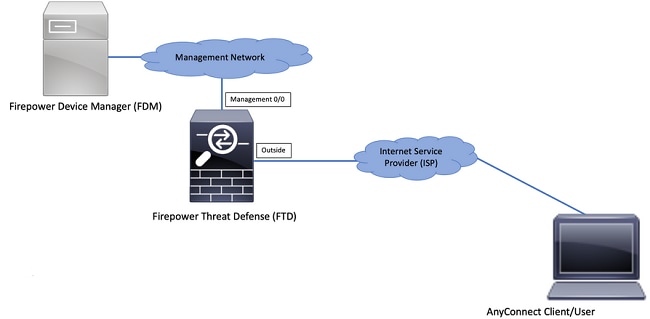

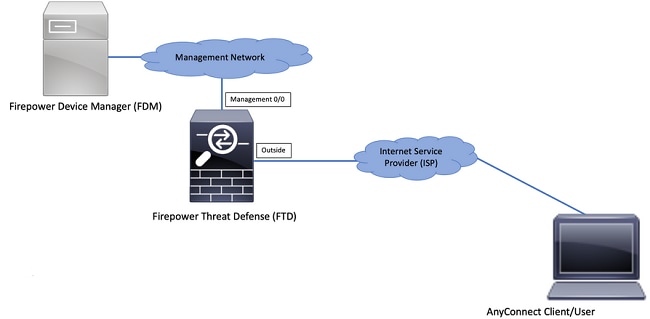

Diagrama de la red

Autenticación del cliente AnyConnect con el uso de Local.

Verificación de licencias en el FTD

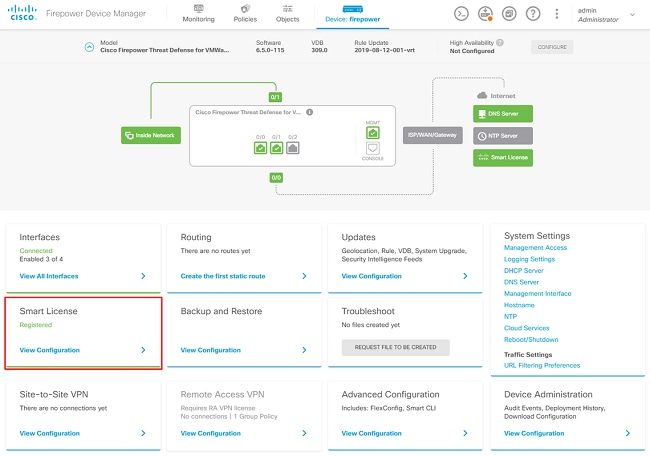

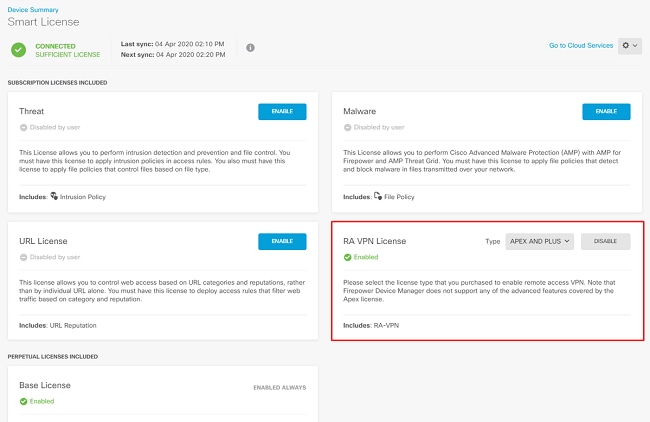

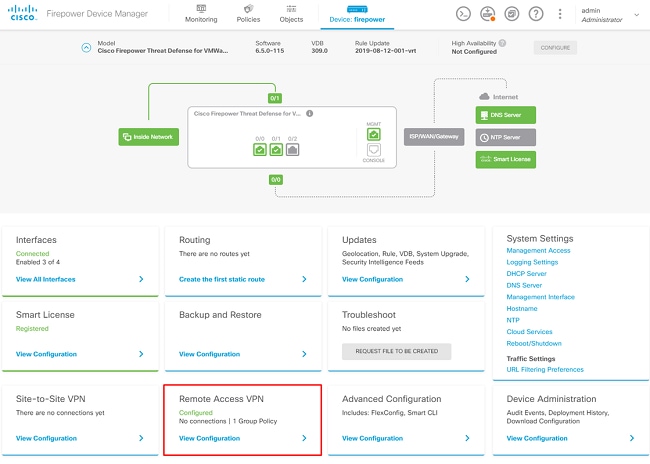

Paso 1. Compruebe que el dispositivo está registrado en Smart Licensing, como se muestra en la imagen.

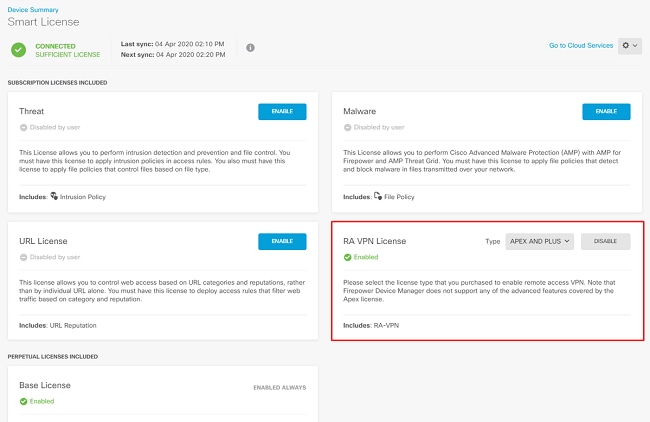

Paso 2. Compruebe que las licencias de AnyConnect están habilitadas en el dispositivo, como se muestra en la imagen.

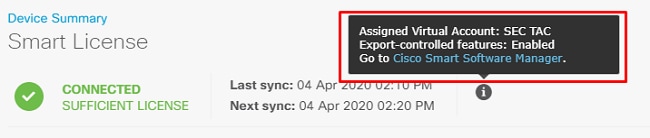

Paso 3. Verifique que las funciones controladas por exportación estén habilitadas en el token, como se muestra en la imagen.

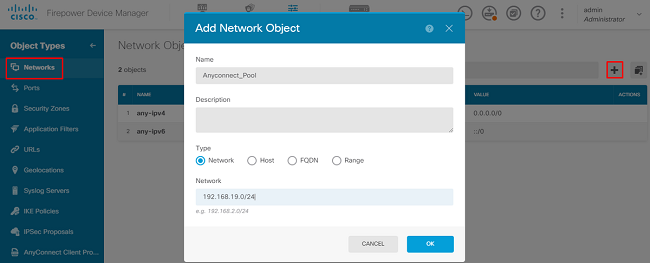

Definición de redes protegidas

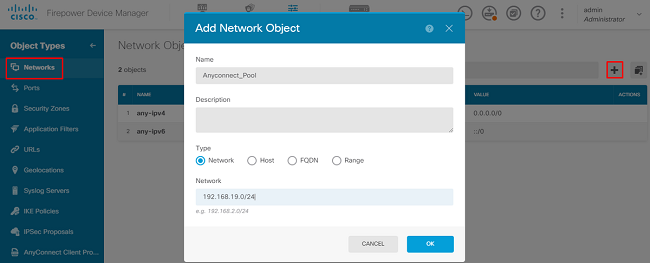

Vaya a .Objects > Networks > Add new Network Configure VPN Pool y LAN Networks desde la GUI de FDM. Cree un VPN Pool para ser utilizado para la asignación de direcciones locales a los usuarios de AnyConnect, como se muestra en la imagen.

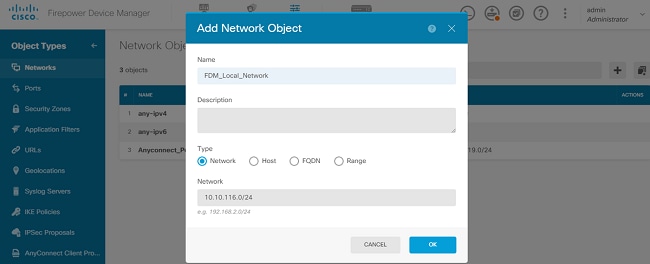

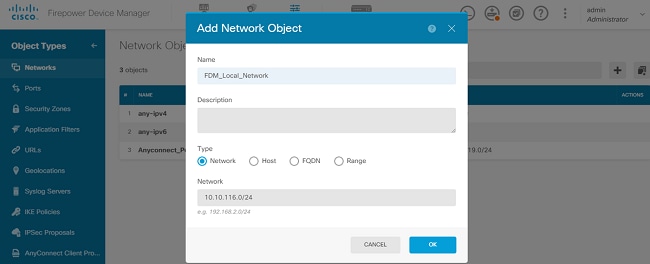

Cree un objeto para la red local detrás del dispositivo FDM, como se muestra en la imagen.

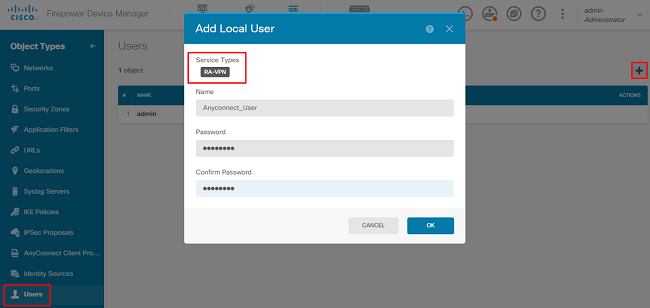

Crear usuarios locales

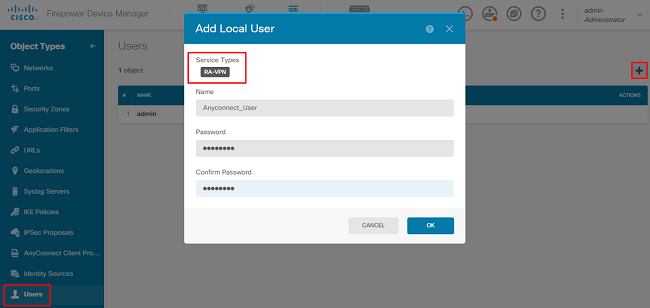

Vaya a .Objects > Users > Add User Agregue VPN Local users que se conecten al FTD a través de AnyConnect. Cree Usuarios locales como se muestra en la imagen.

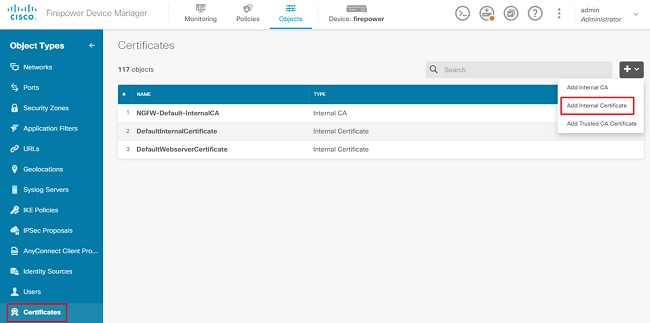

Agregar certificado

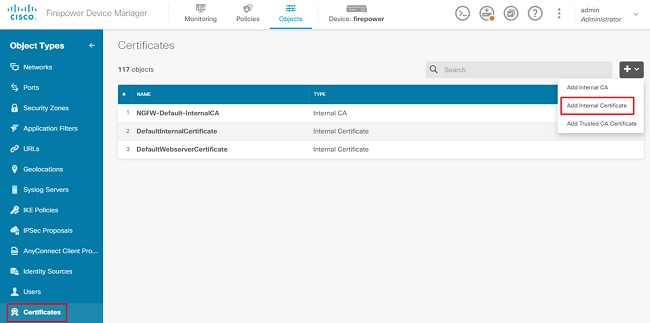

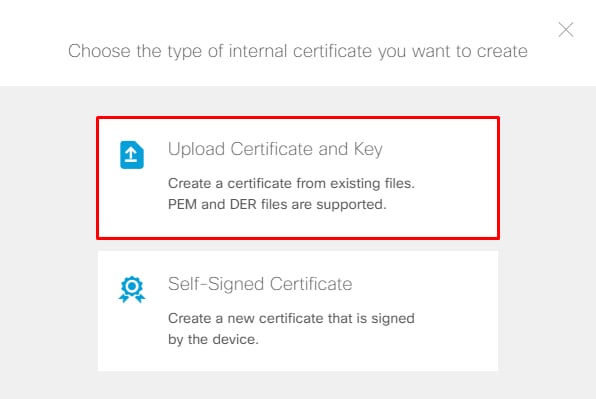

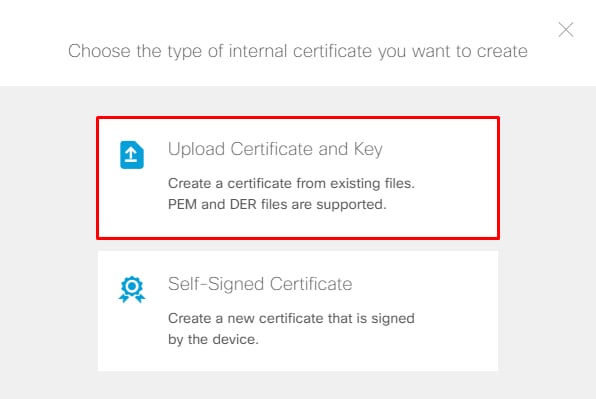

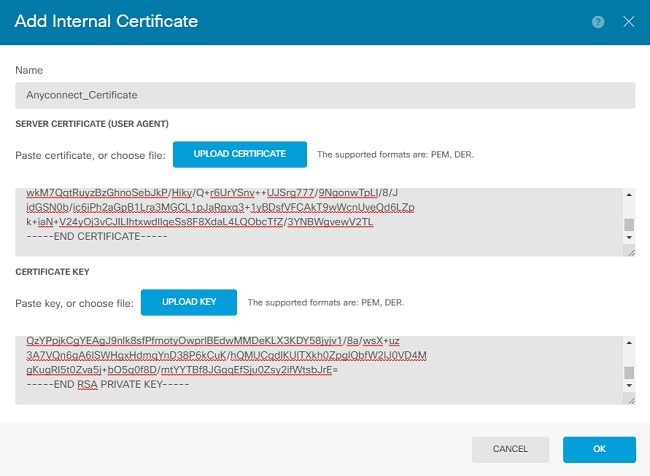

Desplácese hastaObjects > Certificates > Add Internal Certificate. Configure un certificado como se muestra en la imagen.

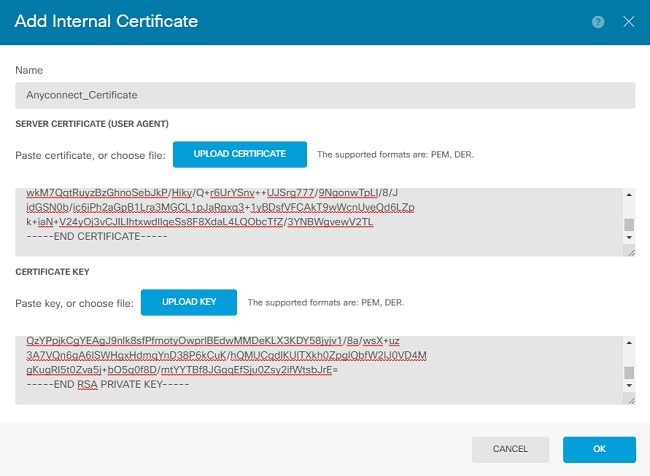

Cargue el certificado y la clave privada tal y como se muestra en la imagen.

El certificado y la clave se pueden cargar copiando y pegando, o el botón de carga para cada archivo como se muestra en la imagen.

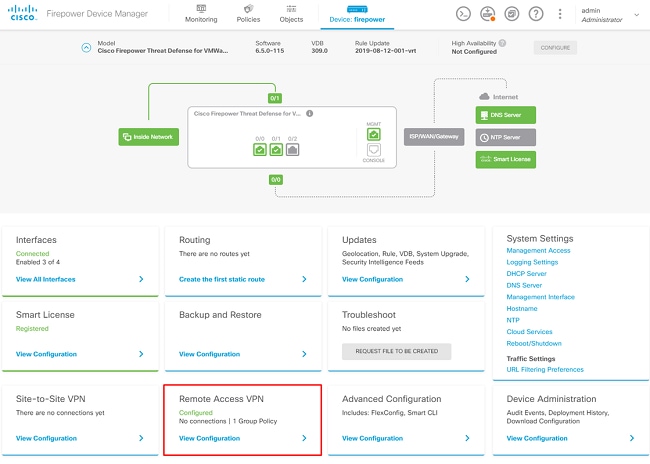

Configurar VPN de acceso remoto

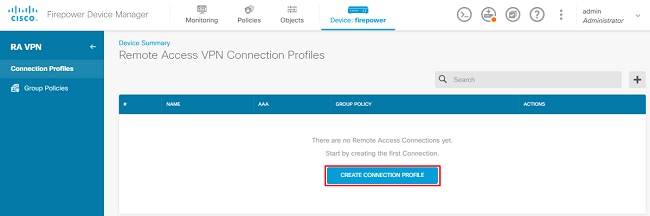

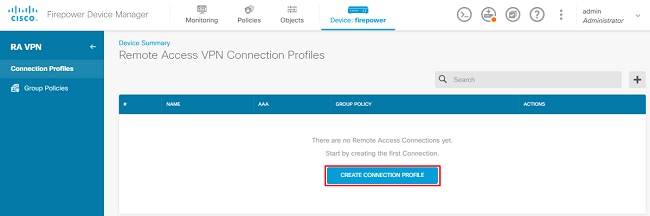

Navegue hastaRemote Access VPN > Create Connection Profile. Navegue a través del asistente de RA VPN en FDM como se muestra en la imagen.

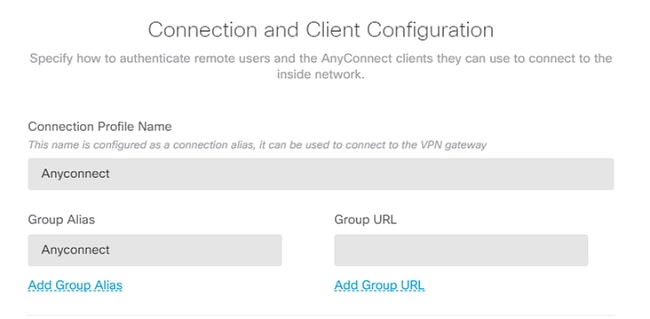

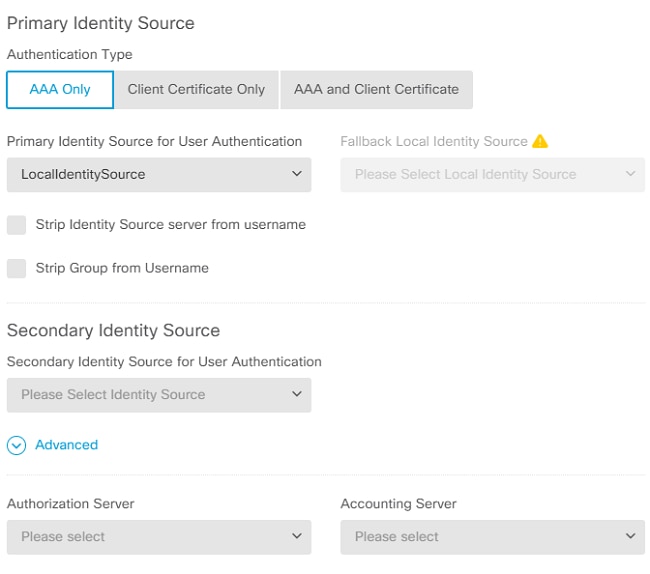

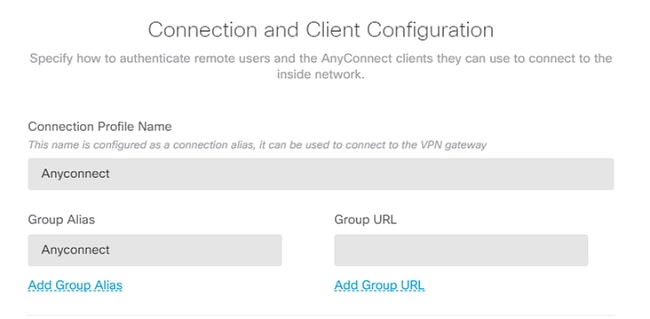

Cree un perfil de conexión e inicie la configuración como se muestra en la imagen.

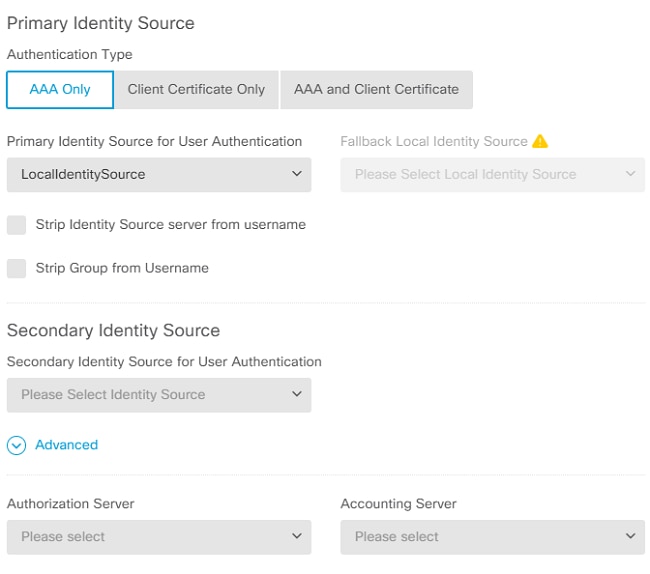

Elija los métodos de autenticación como se muestra en la imagen. Esta guía utiliza la autenticación local.

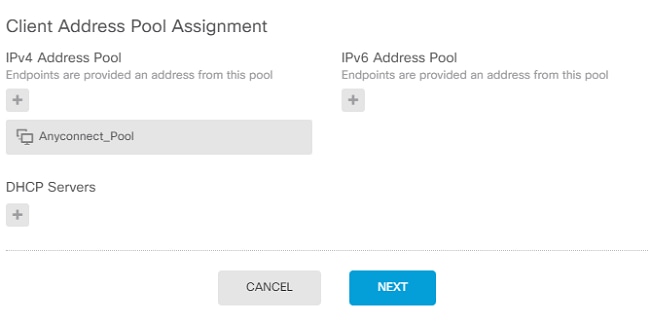

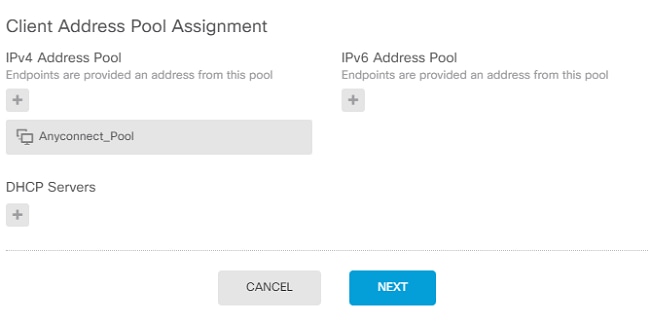

Elija elAnyconnect_Poolobjeto como se muestra en la imagen.

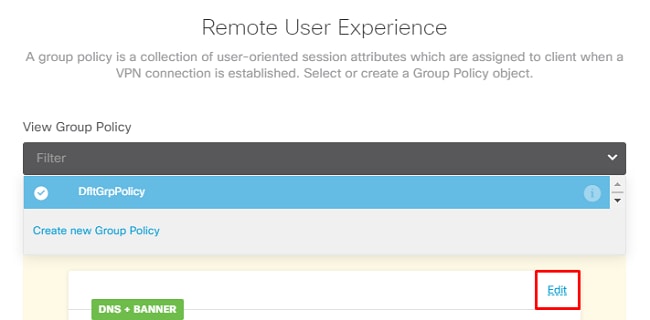

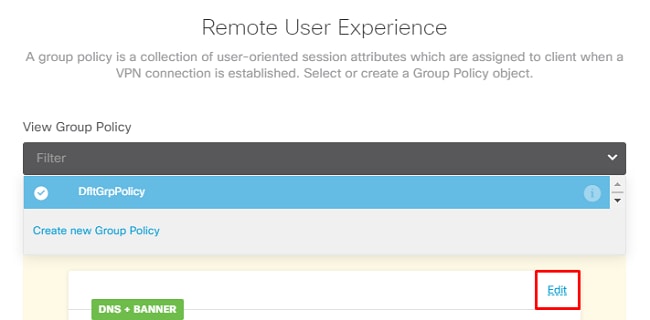

En la página siguiente se muestra un resumen de la directiva de grupo predeterminada. Se puede crear una nueva política de grupo cuando se pulsa el menú desplegable y se elige la opción deCreate a new Group Policy. Para esta guía, se utiliza la directiva de grupo predeterminada. Elija la opción edit en la parte superior de la política como se muestra en la imagen.

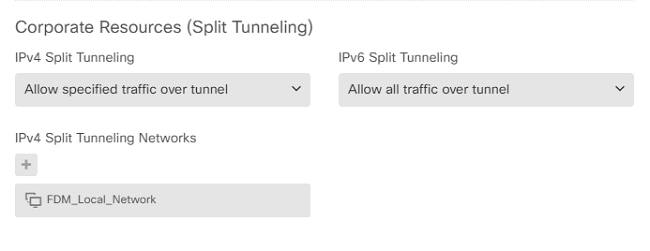

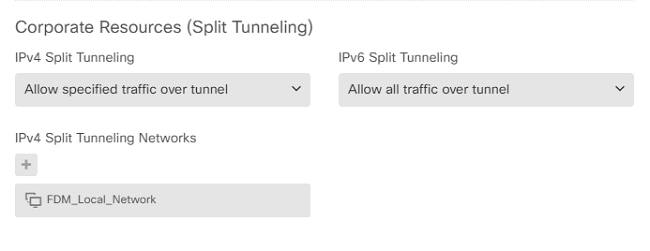

En la política de grupo, agregue Split tunneling para que los usuarios conectados a AnyConnect sólo envíen tráfico destinado a la red FTD interna a través del cliente AnyConnect mientras que el resto del tráfico sale de la conexión ISP del usuario como se muestra en la imagen.

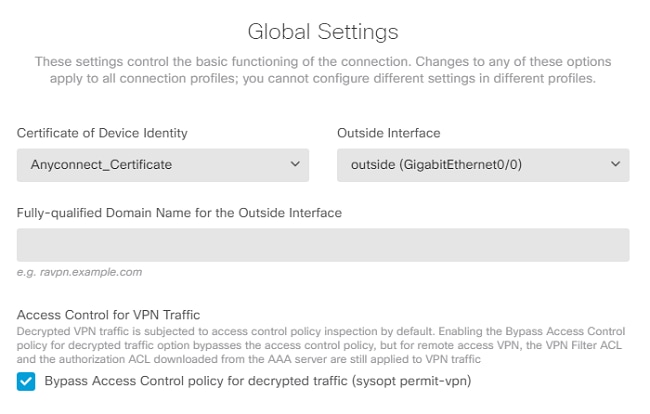

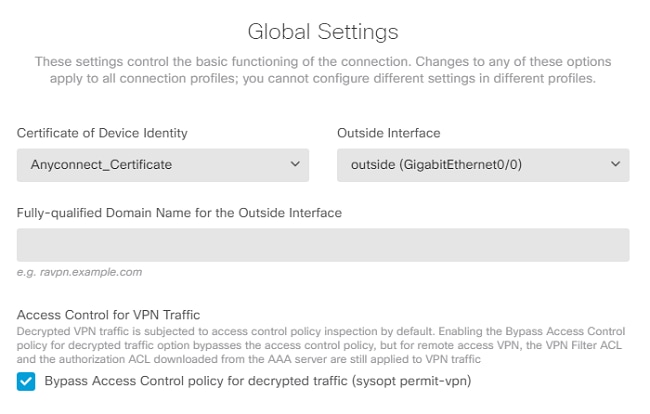

En la página siguiente, seleccione la interfazAnyconnect_Certificateagregada en la sección de certificados. A continuación, elija la interfaz en la que el FTD escucha las conexiones de AnyConnect. Elija la política Omitir control de acceso para el tráfico descifrado (sysopt permit-vpn). Éste es un comando opcional si no se elige elsysopt permit-vpn. Se debe crear una política de control de acceso que permita que el tráfico de los clientes de AnyConnect acceda a la red interna como se muestra en la imagen.

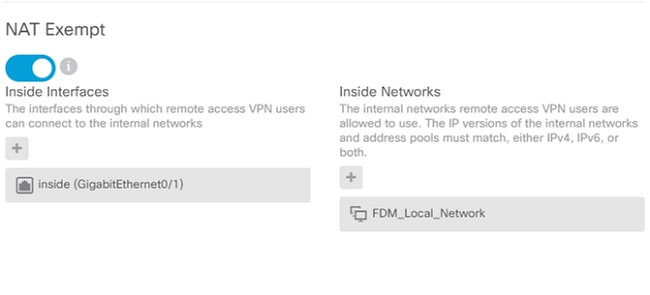

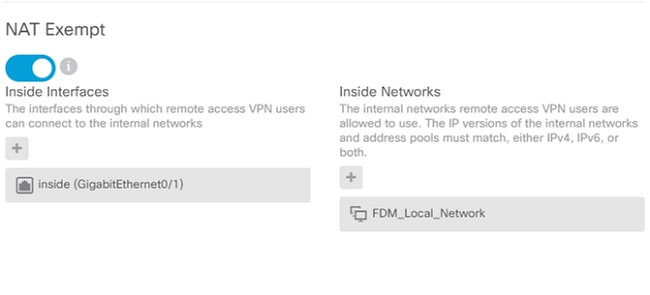

La exención de NAT se puede configurar manualmente enPolicies > NATo el asistente la puede configurar automáticamente. Elija la interfaz interna y las redes que los clientes de AnyConnect necesitan para acceder, como se muestra en la imagen.

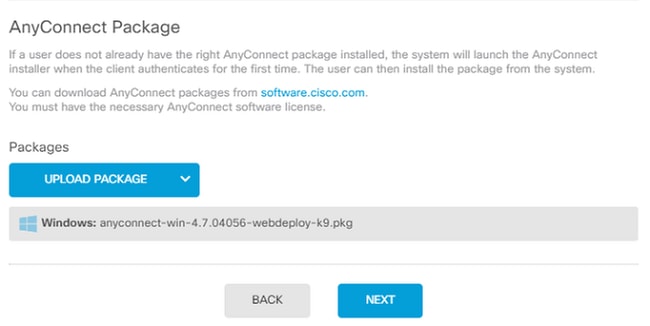

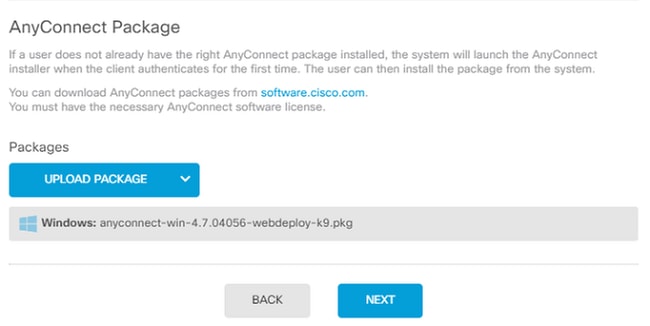

Elija el paquete AnyConnect para cada sistema operativo (Windows/Mac/Linux) con el que los usuarios pueden conectarse, como se muestra en la imagen.

La última página ofrece un resumen de toda la configuración. Confirme que se han establecido los parámetros correctos y pulse el botón Finish y Deploy la nueva configuración.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

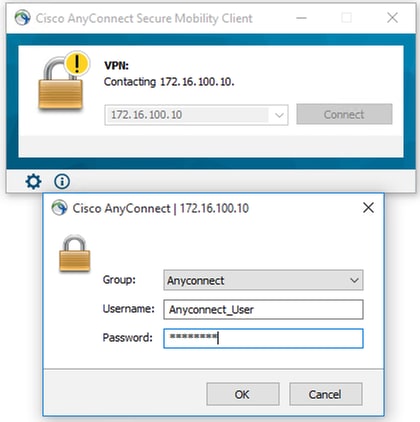

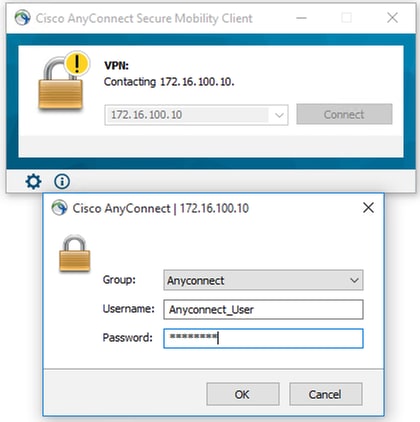

Una vez implementada la configuración, intente conectarse. Si tiene un FQDN que se resuelve en la IP externa del FTD, ingréselo en el cuadro de conexión de AnyConnect. En este ejemplo, se utiliza la dirección IP externa del FTD. Utilice el nombre de usuario y la contraseña creados en la sección de objetos de FDM, como se muestra en la imagen.

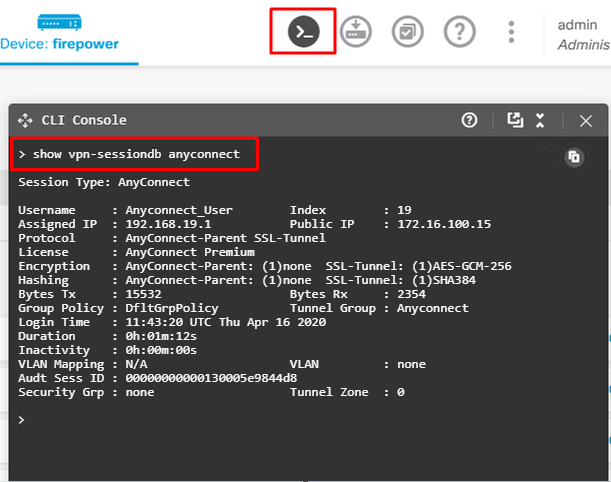

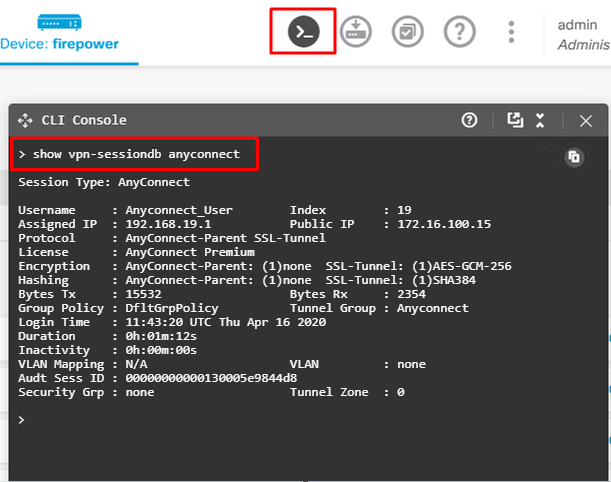

A partir de FDM 6.5.0, no hay forma de supervisar a los usuarios de AnyConnect a través de la GUI de FDM. La única opción es supervisar a los usuarios de AnyConnect a través de CLI. También se puede utilizar la consola CLI de la GUI de FDM para comprobar que los usuarios están conectados. Utilice este comando: Show vpn-sessiondb anyconnect.

El mismo comando se puede ejecutar directamente desde la CLI.

> show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Anyconnect_User Index : 15

Assigned IP : 192.168.19.1 Public IP : 172.16.100.15

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384

Bytes Tx : 38830 Bytes Rx : 172

Group Policy : DfltGrpPolicy Tunnel Group : Anyconnect

Login Time : 01:08:10 UTC Thu Apr 9 2020

Duration : 0h:00m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 000000000000f0005e8e757a

Security Grp : none Tunnel Zone : 0

Troubleshoot

Esta sección proporciona la información que puede utilizar para resolver problemas de su configuración.

Si un usuario no puede conectarse al FTD con SSL, realice estos pasos para aislar los problemas de negociación SSL:

- Verifique que la dirección IP fuera del FTD se pueda hacer ping a través del equipo del usuario.

- Utilice un sniffer externo para verificar si el intercambio de señales de tres vías TCP es exitoso.

Problemas del cliente AnyConnect

Esta sección proporciona pautas para resolver los dos problemas más comunes del cliente AnyConnect VPN. Una guía de troubleshooting para el cliente AnyConnect se puede encontrar aquí: Guía de Troubleshooting de AnyConnect VPN Client.

Problemas de conectividad inicial

Si un usuario tiene problemas de conectividad iniciales, habilite debugwebvpnAnyConnect en el FTD y analice los mensajes de debug. Las depuraciones deben ejecutarse en la CLI del FTD. Utilice el comandodebug webvpn anyconnect 255. Recopile un paquete DART de la máquina cliente para obtener los registros de AnyConnect. Las instrucciones sobre cómo recopilar un paquete DART se pueden encontrar aquí: Recopilación de paquetes DART.

Problemas Específicos Del Tráfico

Si una conexión es exitosa pero el tráfico falla sobre el túnel SSL VPN, observe las estadísticas de tráfico en el cliente para verificar que el tráfico está siendo recibido y transmitido por el cliente. Las estadísticas detalladas del cliente están disponibles en todas las versiones de AnyConnect. Si el cliente muestra que el tráfico se está enviando y recibiendo, verifique el FTD para el tráfico recibido y transmitido. Si el FTD aplica un filtro, se muestra el nombre del filtro y puede observar las entradas de ACL para verificar si su tráfico está siendo descartado. Los problemas comunes de tráfico que experimentan los usuarios son:

- Problemas de ruteo detrás del FTD - La red interna no puede rutear paquetes de vuelta a las direcciones IP asignadas y a los clientes VPN.

- Listas de control de acceso que bloquean el tráfico.

- Traducción de direcciones de red que no se omite para el tráfico VPN.

Para obtener más información sobre las VPN de acceso remoto en el FTD gestionado por FDM, consulte la guía de configuración completa aquí: FTD de acceso remoto gestionado por FDM.

Comentarios

Comentarios