Cliente Anyconnect a ASA con uso de DHCP para la asignación de direcciones

Contenido

Introducción

Este documento describe cómo configurar Cisco 5500-X Series Adaptive Security Appliance (ASA) para hacer que el servidor DHCP proporcione la dirección IP del cliente a todos los clientes de Anyconnect con el uso del Adaptive Security Device Manager (ASDM) o CLI.

Prerequisites

Requirements

Este documento asume que el ASA está completamente operativo y está configurado para permitir que el ASDM de Cisco o el CLI realice los cambios de configuración.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

Firewall de última generación Cisco ASA 5500-X, versión 9.2(1)

Adaptive Security Device Manager versión 7.1(6)

Cisco AnyConnect Secure Mobility Client 3.1.05152

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Productos Relacionados

Esta configuración también se puede utilizar con Cisco ASA Security Appliance 5500 Series versión 7.x y posteriores.

Antecedentes

Las VPN de acceso remoto están abocadas a los requerimientos de la fuerza laboral móvil para la conexión segura a la red de la organización. Los usuarios móviles pueden configurar una conexión segura mediante el software Cisco Anyconnect Secure Mobility Client. Cisco Anyconnect Secure Mobility Client inicia una conexión a un dispositivo de sitio central configurado para aceptar estas solicitudes. En este ejemplo, el dispositivo de sitio central es un dispositivo de seguridad adaptable de la serie ASA 5500-X que utiliza mapas criptográficos dinámicos.

En la administración de direcciones de dispositivos de seguridad, debe configurar direcciones IP que conecten un cliente con un recurso en la red privada, a través del túnel, y permitan que el cliente funcione como si estuviera conectado directamente a la red privada.

Además, sólo trata con las direcciones IP privadas asignadas a los clientes. Las direcciones IP asignadas a otros recursos de la red privada forman parte de las responsabilidades de administración de la red, no de la administración de VPN. Por lo tanto, cuando se analizan aquí las direcciones IP, Cisco se refiere a aquellas direcciones IP disponibles en su esquema de direccionamiento de red privada que permiten que el cliente funcione como un punto final de túnel.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

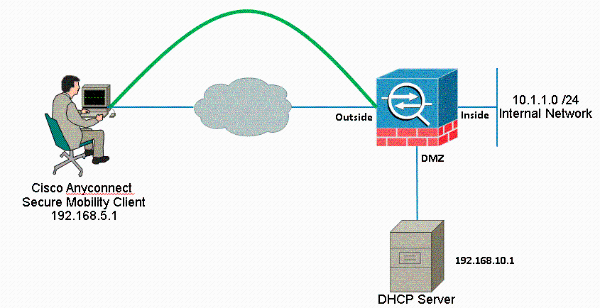

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configuración De Cisco Anyconnect Secure Mobility Client

Procedimiento ASDM

Complete estos pasos para configurar la VPN de acceso remoto:

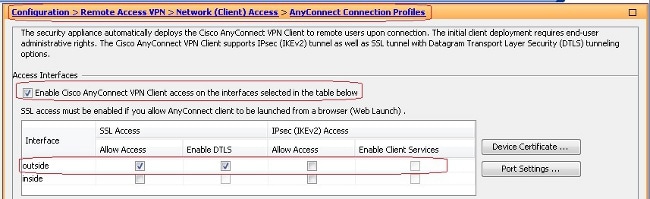

- Habilite WebVPN.

- Elija Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles y, debajo de Access Interfaces, haga clic en los cuadros de verificación Allow Access and Enable DTLS para la interfaz externa. Además, marque la casilla de verificación Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this table para habilitar SSL VPN en la interfaz externa.

- Haga clic en Apply (Aplicar).

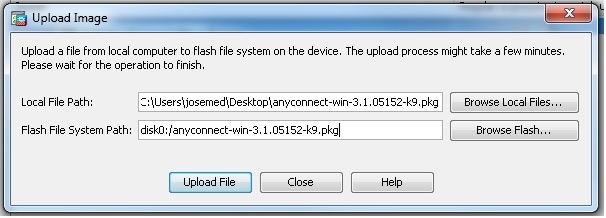

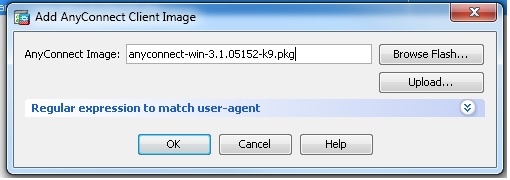

- Elija Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Client Software > Add para agregar la imagen del cliente Cisco AnyConnect VPN desde la memoria flash de ASA como se muestra.

Configuración CLI Equivalente:ciscoasa(config)#webvpn

ciscoasa(config-webvpn)#enable outside

ciscoasa(config-webvpn)#anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

ciscoasa(config-webvpn)#tunnel-group-list enable

ciscoasa(config-webvpn)#anyconnect enable

- Elija Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles y, debajo de Access Interfaces, haga clic en los cuadros de verificación Allow Access and Enable DTLS para la interfaz externa. Además, marque la casilla de verificación Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this table para habilitar SSL VPN en la interfaz externa.

- Configure la Política de Grupo.

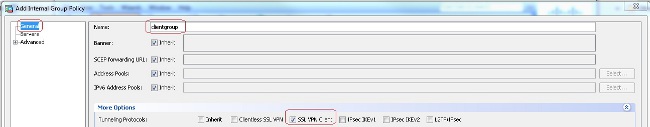

- Elija Configuration > Remote Access VPN > Network (Client) Access > Group Policies para crear una política de grupo interna clientgroup. En la pestaña General, seleccione la casilla de verificación SSL VPN Client para habilitar el SSL como protocolo de tunelización.

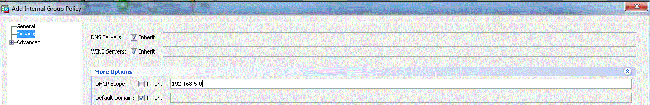

- Configure el alcance de red DHCP en la pestaña Servers, elija More Options para configurar el alcance DHCP para que los usuarios sean asignados automáticamente.

Configuración CLI Equivalente:ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#vpn-tunnel-protocol ssl-client

ciscoasa(config-group-policy)#

- Elija Configuration > Remote Access VPN > Network (Client) Access > Group Policies para crear una política de grupo interna clientgroup. En la pestaña General, seleccione la casilla de verificación SSL VPN Client para habilitar el SSL como protocolo de tunelización.

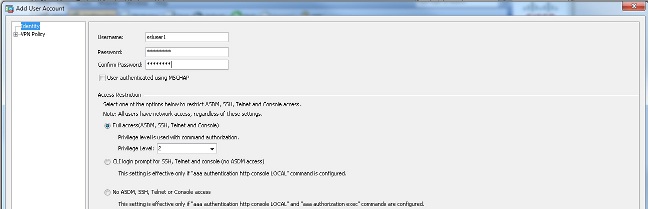

- Elija Configuration > Remote Access VPN > AAA/Local Users > Local Users > Add para crear una nueva cuenta de usuario ssluser1. Haga clic en OK y en Apply.

Configuración CLI Equivalente:

ciscoasa(config)#username ssluser1 password asdmASA

- Configure el Grupo de Túnel.

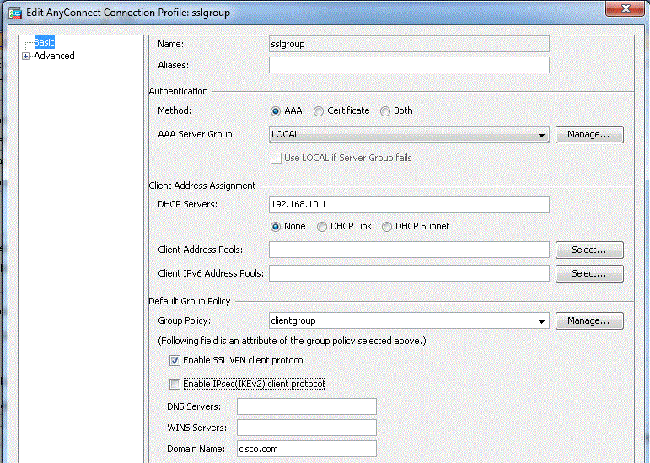

- Elija Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add para crear un nuevo grupo de túnel sslgroup.

- En la pestaña Basic, puede confeccionar la lista de configuraciones como se muestra:

- Asigne el grupo de Túnel como sslgroup.

- Proporcione la dirección IP del servidor DHCP en el espacio proporcionado para los servidores DHCP.

- En Directiva de grupo predeterminada, elija la directiva de grupo clientgroup en la lista desplegable Directiva de grupo.

- Configure el enlace DHCP o la subred DHCP.

- En la pestaña Advanced > Group Alias/Group URL, especifique el nombre de alias del grupo como sslgroup_users y haga clic en OK.

Configuración CLI Equivalente:ciscoasa(config)#tunnel-group sslgroup type remote-access

ciscoasa(config)#tunnel-group sslgroup general-attributes

ciscoasa(config-tunnel-general)#dhcp-server 192.168.10.1

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#exit

ciscoasa(config)#tunnel-group sslgroup webvpn-attributes

ciscoasa(config-tunnel-webvpn)#group-alias sslgroup_users enable

- Elija Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add para crear un nuevo grupo de túnel sslgroup.

Selección de subred o Selección de vínculo

El soporte de proxy DHCP para RFC 3011 y RFC 3527 es una función introducida en las versiones 8.0.5 y 8.2.2 y se ha soportado en versiones posteriores.

- RFC 3011 define una nueva opción de DHCP, la opción de selección de subred, que permite al cliente DHCP especificar la subred en la que asignar una dirección. Esta opción tiene prioridad sobre el método que utiliza el servidor DHCP para determinar la subred en la que se debe seleccionar una dirección.

- RFC 3527 define una nueva subopción DHCP, la subopción de selección de link, que permite al cliente DHCP especificar la dirección a la que el servidor DHCP debe responder.

En términos de ASA, estos RFC permitirán que un usuario especifique un alcance de red dhcp para la asignación de direcciones DHCP que no sea local para ASA, y el servidor DHCP aún podrá responder directamente a la interfaz del ASA. Los diagramas siguientes le ayudarán a ilustrar el nuevo comportamiento. Esto permitirá el uso de ámbitos no locales sin tener que crear una ruta estática para ese ámbito en su red.

Cuando RFC 3011 o RFC 3527 no están habilitados, el intercambio de proxy DHCP tiene un aspecto similar al siguiente:

Con cualquiera de estos RFCs habilitados, el intercambio se ve similar a este en su lugar, y al cliente VPN se le sigue asignando una dirección en la subred correcta:

Configuración del ASA con el uso de la CLI

Complete estos pasos para configurar el servidor DHCP para proporcionar la dirección IP a los clientes VPN desde la línea de comandos. Refiérase a Referencias de Comandos de Adaptive Security Appliances Cisco ASA 5500 Series para obtener más información sobre cada comando que se utiliza.

ASA# show run

ASA Version 9.2(1)

!

!--- Specify the hostname for the Security Appliance.

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

!--- Configure the outside and inside interfaces.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif DMZ

security-level 50

ip address 192.168.10.2 255.255.255.0

!--- Output is suppressed.

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

object network obj-192.168.5.0

subnet 192.168.5.0 255.255.255.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

!--- Specify the location of the ASDM image for ASA to fetch the image

for ASDM access.

asdm image disk0:/asdm-716.bin

no asdm history enable

arp timeout 14400

nat (inside,outside) source static obj-10.1.1.0 obj-10.1.1.0 destination static

obj-192.168.5.0 obj-192.168.5.0

!

object network obj-10.1.1.0

nat (inside,outside) dynamic interface

route outside 0.0.0.0 0.0.0.0 192.168.1.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

!

!--- Enable webvpn and specify an Anyconnect image

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy clientgroup internal

group-policy clientgroup attributes

!--- define the DHCP network scope in the group policy.This configuration is Optional

dhcp-network-scope 192.168.5.0

!--- In order to identify remote access users to the Security Appliance,

!--- you can also configure usernames and passwords on the device.

username ssluser1 password ffIRPGpDSOJh9YLq encrypted

!--- Create a new tunnel group and set the connection

!--- type to remote-access.

tunnel-group sslgroup type remote-access

!--- Define the DHCP server address to the tunnel group.

tunnel-group sslgroup general-attributes

default-group-policy clientgroup

dhcp-server 192.168.10.1

!--- If the use of RFC 3011 or RFC 3527 is required then the following command will

enable support for them

tunnel-group sslgroup general-attributes

dhcp-server subnet-selection (server ip) (3011)

hcp-server link-selection (server ip) (3527)

!--- Configure a group-alias for the tunnel-group

tunnel-group sslgroup webvpn-attributes

group-alias sslgroup_users enable

prompt hostname context

Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d

: end

ASA#

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

12-Mar-2015

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios