Introducción

Siempre nos esforzamos por mejorar y ampliar la inteligencia de amenazas de nuestra tecnología de protección frente a malware avanzado (AMP). Sin embargo, si su solución de AMP no activó una alerta o la activó por error, puede tomar algunas medidas para evitar que se produzcan más impactos en su entorno. Este documento proporciona una guía sobre estos elementos de acción.

Descripción

Acciones inmediatas

Si cree que su solución de AMP no protegió su red frente a una amenaza, lleve a cabo las siguientes acciones inmediatamente:

- Aísle las máquinas sospechosas del resto de la red. Esto puede incluir apagar la máquina o desconectarla de la red físicamente.

- Anote la información importante sobre la infección, como la hora en la que el equipo podría estar infectado, las actividades del usuario en los equipos sospechosos, etc.

Advertencia: no borre ni recree la máquina. Elimina las posibilidades de encontrar el software o archivos ofensivos durante la investigación forense o el proceso de resolución de problemas.

Análisis

- Utilice la función Trayectoria del dispositivo para iniciar su propia investigación. La trayectoria de dispositivos es capaz de almacenar aproximadamente los 9 millones de eventos de archivos más recientes. La trayectoria de dispositivos de AMP para terminales es muy útil para realizar un seguimiento de los archivos o procesos que han provocado una infección.

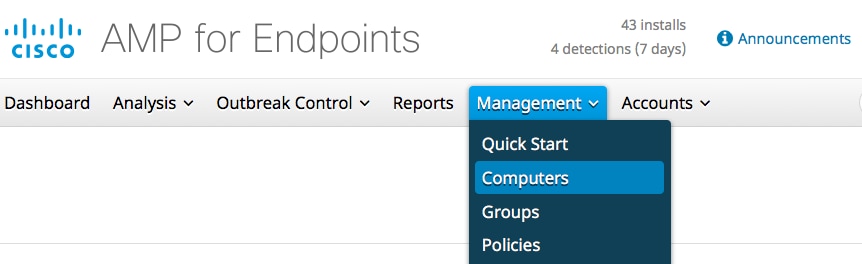

En el panel, navegue hasta Administración > Equipos.

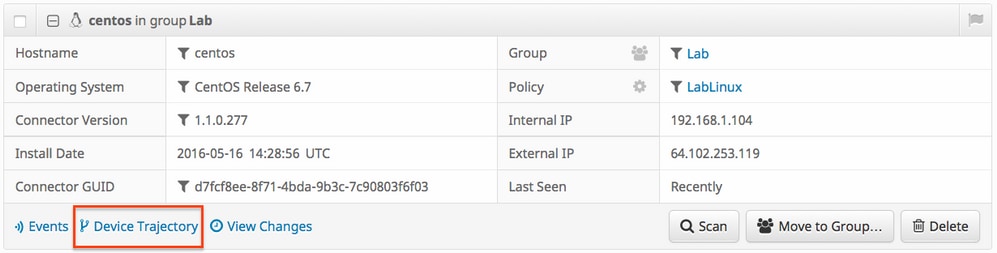

Busque la máquina sospechosa y expanda el registro de esa máquina. Haga clic en la opción Trayectoria del dispositivo.

-

Si encuentra algún archivo sospechoso o hash, agréguelo a sus listas de detección personalizadas. AMP para terminales puede utilizar una lista de detección personalizada para tratar un archivo o hash como malicioso. Esta es una excelente manera de proporcionar cobertura provisional para evitar un mayor impacto.

Análisis de Cisco

- Envíe cualquier muestra sospechosa para análisis dinámico. Puede enviarla manualmente desde Análisis > Análisis de archivos en el panel. AMP para terminales incluye funcionalidad de análisis dinámico que genera un informe del comportamiento del archivo desde Threat Grid. Esto también tiene la ventaja de proporcionar el archivo a Cisco en el caso de que se requiera un análisis adicional por parte de nuestro equipo de investigación.

-

Si sospecha que existe alguna detección de falsos positivos o falsos negativos en la red, le recomendamos que aproveche la funcionalidad de lista negra o lista blanca personalizada para los productos de AMP. Cuando se ponga en contacto con el centro de asistencia técnica Cisco Technical Assistance Center (TAC), proporcione la siguiente información para su análisis:

- El hash SHA256 del archivo.

- Una copia del archivo si es posible.

- Información sobre el archivo, como su origen y por qué debe encontrarse en el entorno.

- Explique por qué cree que se trata de un falso positivo o falso negativo.

- Si necesita ayuda para mitigar una amenaza o realizar un seguimiento de su entorno, deberá ponerse en contacto con el equipo de respuesta ante incidentes de Cisco Talos (CTIR), especializado en la creación de planes de acción, la investigación de equipos infectados y el aprovechamiento de herramientas o funciones avanzadas para mitigar un brote activo.

Nota: El centro de asistencia técnica Cisco Technical Assistance Center (TAC) no proporciona asistencia con este tipo de compromiso.

CTIR puede ser contactado aquí. Se trata de un servicio de pago que comienza en 60 000 $, a menos que su organización disponga de un retenedor para los servicios de respuesta ante incidentes de Cisco. Una vez que se comprometan, proporcionarán información adicional sobre sus servicios y abrirán un caso para su incidente. También le recomendamos que realice un seguimiento de su Cisco Account Manager para que pueda ofrecerle orientación adicional sobre el proceso.

Artículos relacionados

Comentarios

Comentarios