Configuración de DVTI con Multi-SA en Secure Firewall

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo configurar un DVTI en un Cisco Secure Firewall (Hub), con varios dispositivos extranet remotos (spokes).

Background

Interfaces de Túnel Virtuales Dinámicas

Las interfaces de túnel virtual (DVTI) dinámicas pueden proporcionar una conectividad muy segura y escalable para redes privadas virtuales (VPN) de acceso remoto.

Se pueden utilizar DVTI para la configuración de concentrador y radio. Los túneles proporcionan una interfaz de acceso virtual independiente a demanda para cada sesión VPN.

1. El spoke inicia una solicitud de intercambio IKE con el hub para una conexión VPN.

2. El hub autentica el spoke.

3. Cisco Secure Firewall Management Center asigna una plantilla virtual dinámica en el hub.

4. La plantilla virtual genera dinámicamente una interfaz de acceso virtual en el hub. Esta interfaz es única para la sesión VPN por radio.

5. El hub establece un túnel VTI dinámico con el spoke a través de la interfaz de acceso virtual.

6. El hub y el spoke intercambian tráfico a través del túnel con protocolos de ruteo dinámico (BGP/OSPF/EIGRP) o con la función de redes protegidas (VTI de Asociaciones de Seguridad Múltiple).

7. Las VTI dinámicas funcionan como cualquier otra interfaz de modo que usted puede aplicar QoS, reglas de firewall, protocolos de ruteo y otras funciones tan pronto como el túnel esté activo.

8. Se crea un único DVTI en el dispositivo HUB y varias interfaces de túnel estático para varios sitios remotos/radiales.

Nota: Cisco Secure Firewall ha añadido compatibilidad con DVTI en la versión 7.3 y actualmente solo admite una única DVTI según el ID de error de Cisco CSCwe13781. Solo los usuarios registrados de Cisco pueden acceder a la información y las herramientas internas de Cisco.

Se implementó la función VTI de asociación de seguridad múltiple para admitir la compatibilidad entre la VPN basada en ruta y los sistemas VPN basados en políticas.

Prerequisites

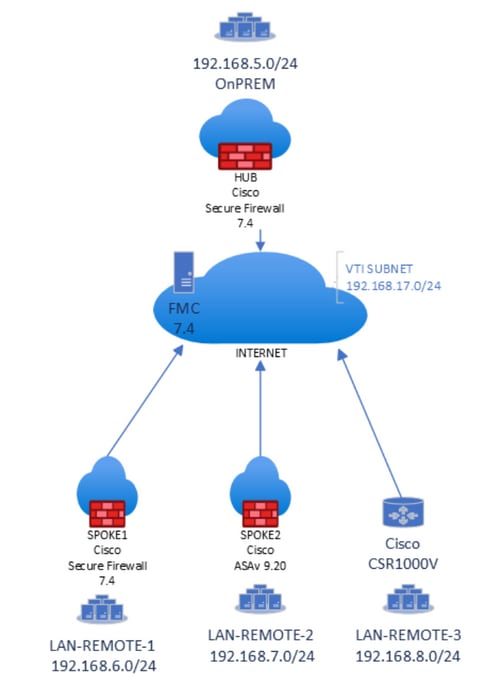

- Tener al menos dos dispositivos Cisco Secure Firewall ya registrados con Cisco Secure Firewall Management Center con una configuración de routing básica para funcionar como un hub y un spoke-1 respectivamente con una interfaz de loopback en cada dispositivo para simular redes locales en las instalaciones de 192.168.5.0/24 (hub) y la red local remota de 192.168.6.0/24 (spoke-1).

- Disponer de un ASA con configuración de routing básica y compatibilidad con IKEv2 para funcionar como spoke-2 con una interfaz de bucle invertido preconfigurada para simular una red local remota de 192.168.7.0/24.

- Disponer de un router Cisco IOS/Cisco IOS XE con configuración de routing básica y compatibilidad con IKEV2 para funcionar como spoke-3 con una interfaz de bucle invertido preconfigurada para simular una red local remota de 192.168.8.0/24.

Requirements

- Conocimientos sobre tecnologías VPN y protocolo IKEv2.

- Conocimientos sobre la navegación y la configuración de la GUI (FMC) de Cisco Secure Firewall Management Center para dispositivos Cisco Secure Firewall.

- Conocimientos básicos de configuración en dispositivos Cisco IOS-XE.

- Conceptos básicos de routing IPV4.

Nota: La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Secure Firewall Management Center (FMC) 7.3 o posterior.

- Cisco Secure Firewall 7.3 o posterior.

- ASAv 9.20 o posterior

- CSR de Cisco

Nota: La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

Nota: Todas las subredes locales y remotas se simulan con interfaces de loopback configuradas previamente en cada dispositivo.

Configuraciones

1. Inicie sesión en la GUI de FMC con credenciales de administrador.

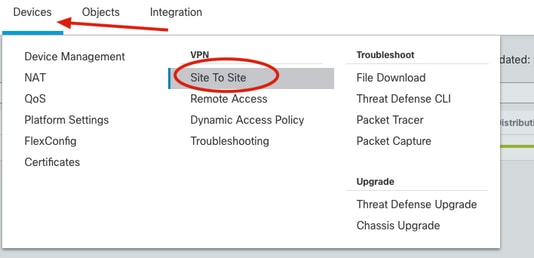

2. Desde la vista de panel de FMC, vaya a Dispositivos y haga clic en Sitio a Sitio en Opciones VPN.

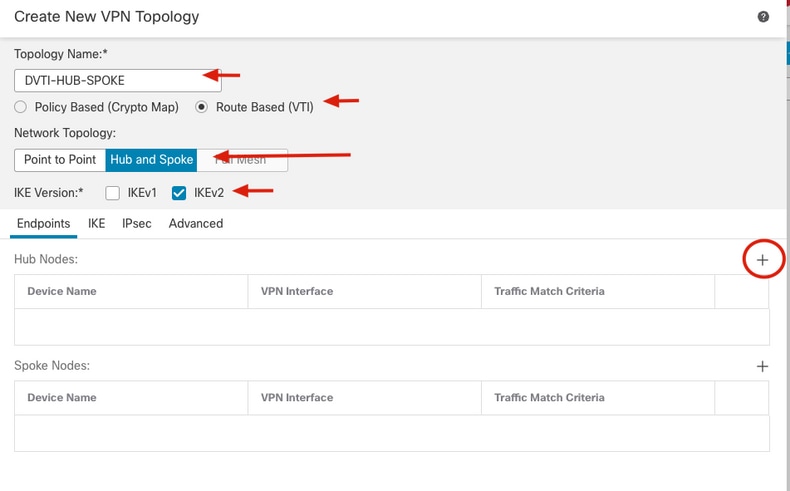

3.En el panel Sitio a sitio, haga clic en + VPN Sitio a Sitio para crear una nueva topología Sitio a Sitio.

4. En el menú Create New VPN Topology, especifique el nuevo nombre y seleccione Route Based (VTI) como el tipo de VPN de la nueva topología, verifique el protocolo IKEv2 de las opciones de IKE Version, seleccione Hub and Spoke bajo los parámetros de la Network Topology y haga clic en el icono + de la sección Hub Nodes para designar un nuevo dispositivo Hub.

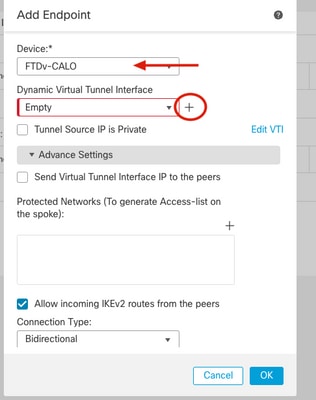

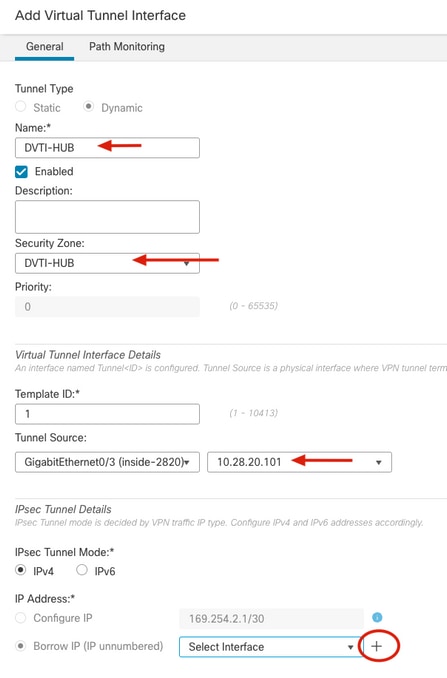

5. En la ventana Add Endpoint, seleccione el dispositivo que funciona como concentrador y haga clic en el icono + situado junto al menú desplegable Dynamic Virtual Tunnel Interface para crear un nuevo DVTI.

6. En el menú Agregar Interfaz de Túnel Virtual, especifique el nombre de la nueva interfaz de Túnel, asígnela a la Zona de Seguridad deseada, seleccione el Origen del Túnel con su IP y haga clic en el icono + debajo de la configuración Dirección IP para crear una nueva interfaz de Loopback junto a la opción BordersIP.

Cisco recomienda configurar la IP prestada para la interfaz dinámica desde una interfaz de loopback.

Nota: La interfaz de origen del túnel debe ser enrutable y capaz de alcanzar radios remotas por IP

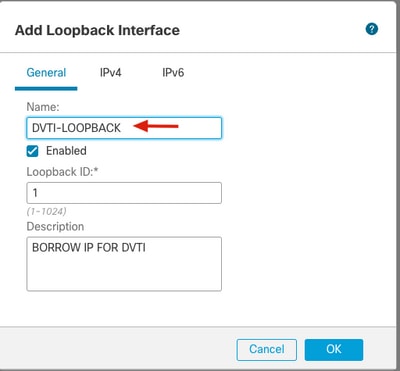

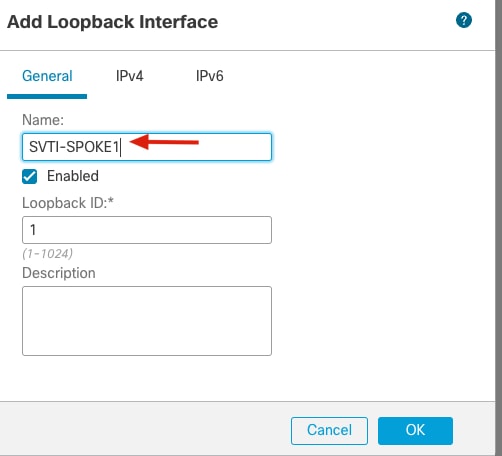

7. En la ventana Add Loopback Interface, especifique el nombre de la interfaz con su ID y vaya a la pestaña IPv4.

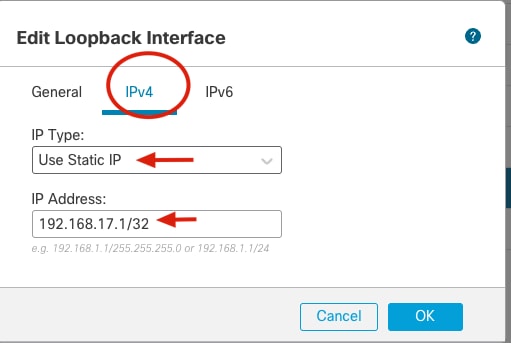

8. En la ficha IPv4, seleccione Use Static IP en la opción IP Type del menú desplegable y especifique la dirección IP que pertenece al DVTI y haga clic en OK.

Nota: Hub DVTI tiene una dirección IP de 192.168.17.1/32.

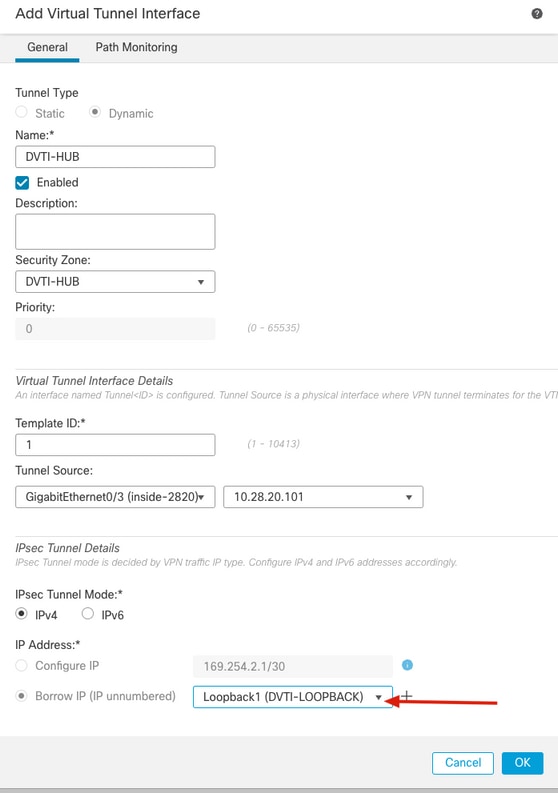

9. En el menú desplegable Add Virtual Tunnel Interface, aparece el nuevo Loobpack, selecciónelo y haga clic en OK.

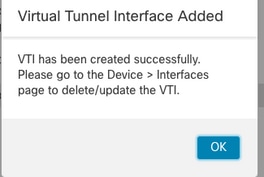

10. Se muestra una ventana Virtual Tunnel Interface Added que indica que se ha creado el nuevo DVTI, haga clic en Ok y continúe.

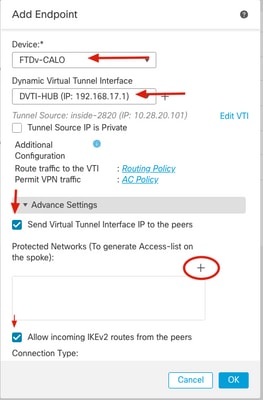

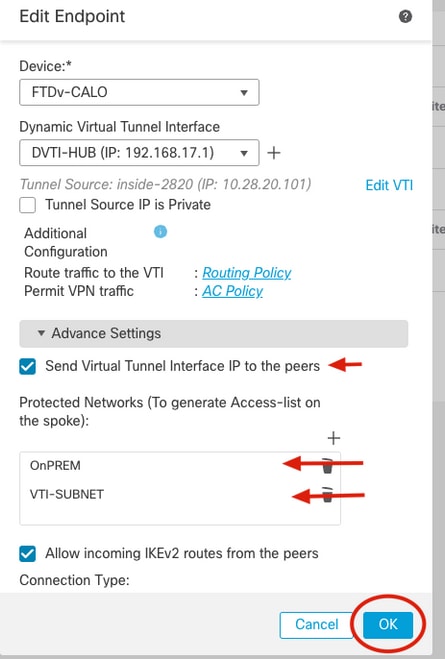

11. Desde la ventana Add Endpoint (Agregar terminal), se muestra el nuevo DVTI en la barra desplegable Dynamic Virtual Tunnel Interface (Interfaz de túnel virtual dinámica), selecciónelo, marque la opción Send Virtual Tunnel Interface IP to peers (Enviar interfaz de túnel virtual IP a peers) junto con la opción Allow incoming IKEv2 routes from the peers (Permitir rutas IKEv2 entrantes desde los peers) y haga clic en el botón + junto a la configuración de Protected Networkspara especificar las redes detrás del dispositivo hub.

Nota: en este ejemplo, una segunda interfaz de loopback en el hub simula un host en la subred local OnPREM como parte de la red protegida con una dirección IP de 192.168.5.1/24.

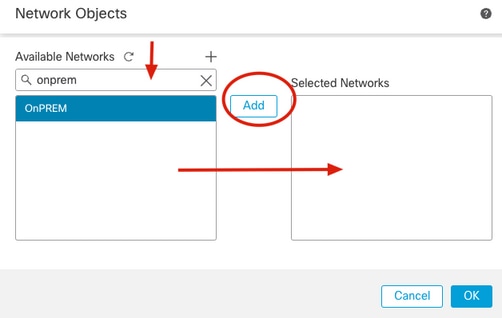

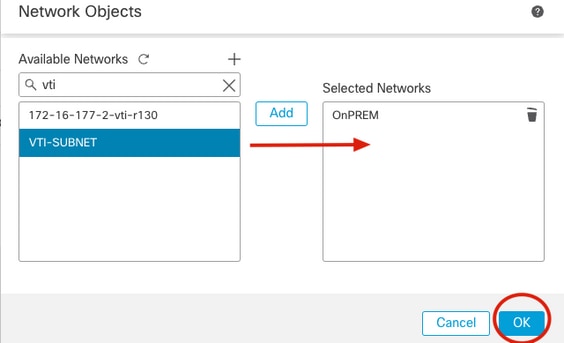

12. En la sección Available Networks, identifique la subred que simula la red protegida local así como la subred DVTI (192.168.17.0/24) y haga clic en Add y luego en OK para aplicar el cambio.

Nota: En este artículo se ha preconfigurado un objeto de red como OnPREM con la red 192.168.17.0/24. Es necesario agregar una subred DVTI para proteger el tráfico que se origina en las interfaces de túnel.

13. Confirme que se ha agregado el nuevo objeto de red protegido y haga clic en Aceptar.

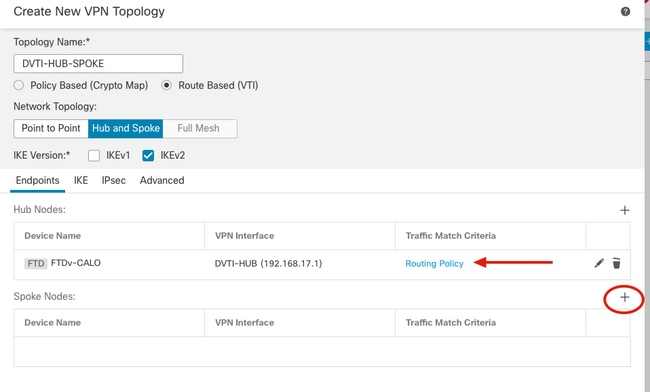

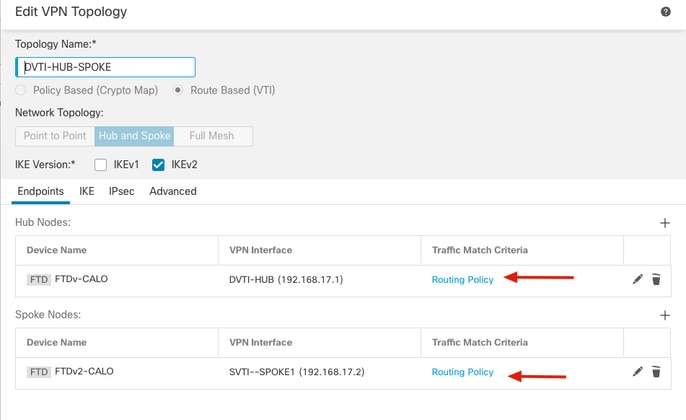

14. Confirme que se ha agregado el nuevo dispositivo hub en la sección Hub Nodes y haga clic en el botón + situado junto a la sección Spoke Nodes para agregar un nuevo punto final como spoke-1 remoto.

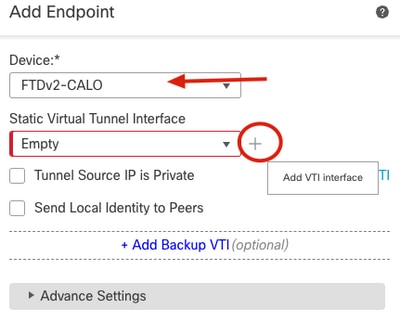

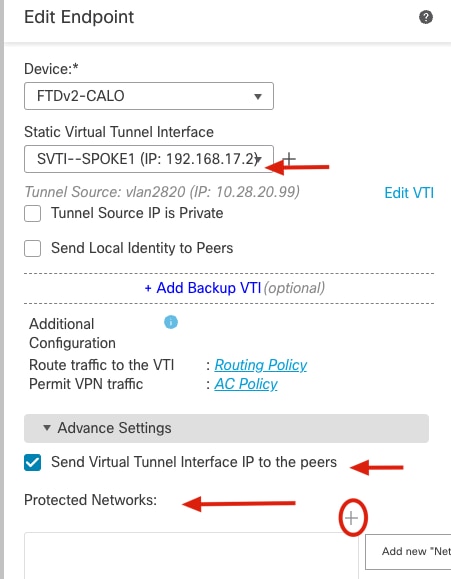

15. En la ventana Add Endpoint, seleccione el dispositivo que se ejecuta como spoke-1 y haga clic en el icono + situado junto al menú desplegable Static Virtual Tunnel Interface para crear una nueva IVT.

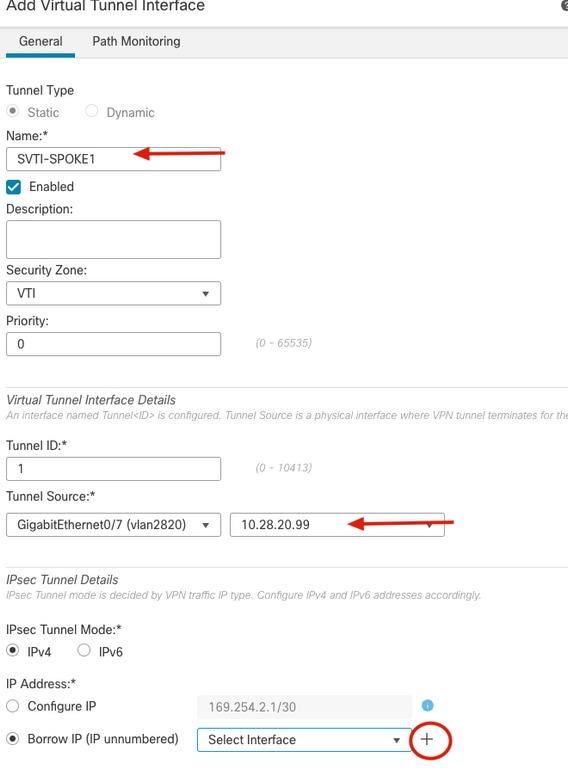

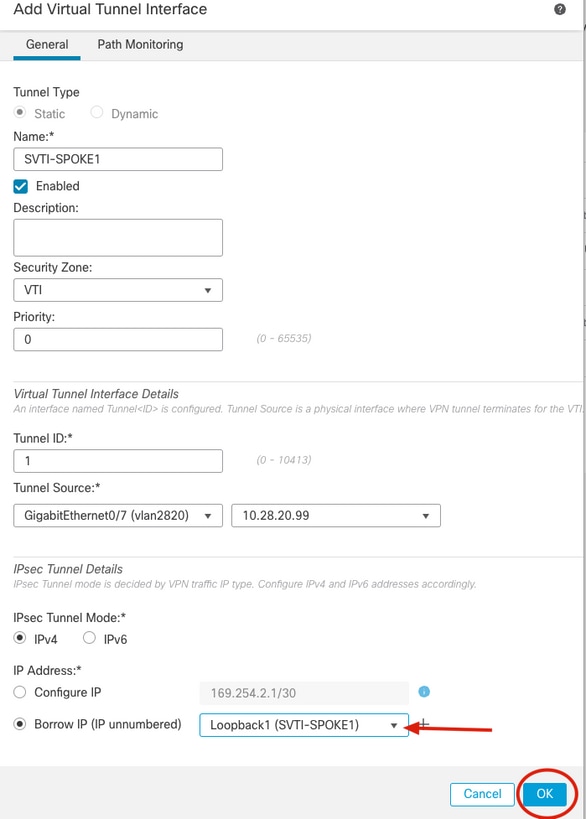

16. En el menú Add Virtual Tunnel Interface, especifique el nombre de la nueva interfaz de túnel, asígnela a la zona de seguridad deseada, seleccione el Tunnel Source con su IP y haga clic en el icono "+" bajo la configuración IP Address para crear una nueva interfaz de loopback junto a la opción Bearing IP.

17. En la ventana Add Loopback Interface, especifique el nombre de la interfaz con su ID y vaya a la pestaña IPv4.

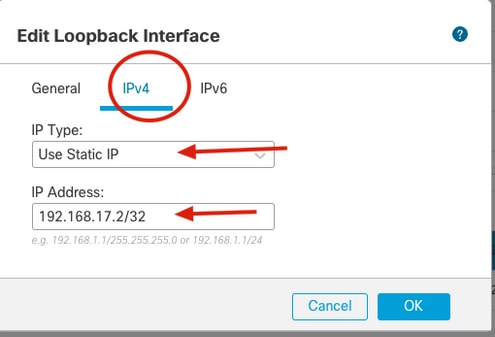

18. En la pestaña IPv4, seleccione Use Static IP en la opción IP Type del menú desplegable y especifique la dirección IP que pertenece al SVTI y haga clic en OK.

Nota: Spoke-1 SVTI tiene una dirección IP de 192.168.17.2/32.

19. En el menú Add Virtual Tunnel Interface, se muestra el nuevo Loobpack en el menú desplegable, selecciónelo y haga clic en OK.

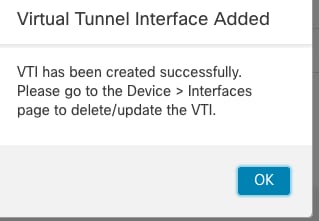

20. Se muestra una ventana Virtual Tunnel Interface Added que indica que se ha creado el nuevo DVTI, haga clic en Ok y continúe.

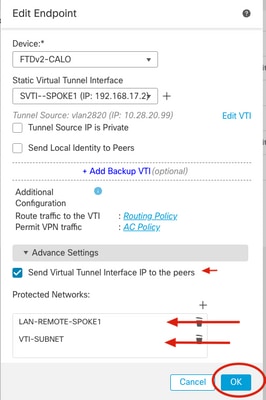

21. Desde la ventana Add Endpoint (Agregar terminal), se muestra el nuevo SVTI en la barra desplegable Static Virtual Tunnel Interface, selecciónelo, marque la opción Send Virtual Tunnel Interface IP to peers junto con la opción Allow incoming IKEv2 routes from the peers y haga clic en el signo "+" situado junto a la configuración de redes protegidas para especificar las redes detrás del dispositivo spoke.

Nota: En este ejemplo, una segunda interfaz de loopback en spoke-1 simula un host en la red remota de 192.168.6.1/24.

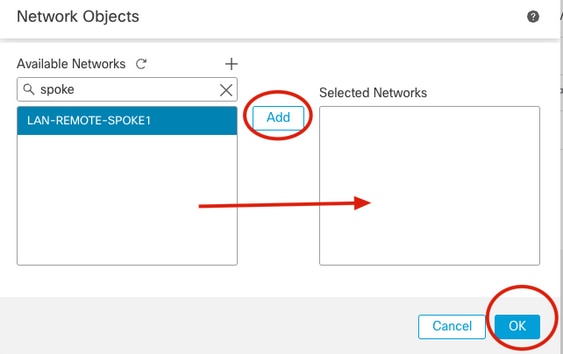

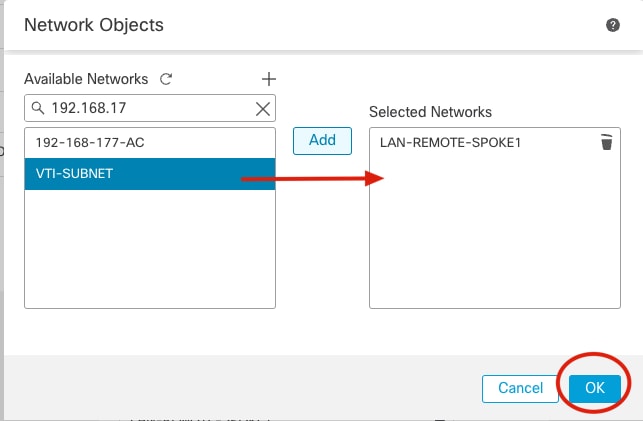

22. En la sección Available Networks, identifique la red protegida remota así como la subred VTI (192.168.17.0/24) y haga clic en Add y luego en OK para aplicar el cambio.

Nota: Es necesario agregar subredes SVTI para proteger el tráfico que se origina con las interfaces de túnel.

23. Confirme que se ha agregado el nuevo objeto de red protegido y haga clic en Aceptar.

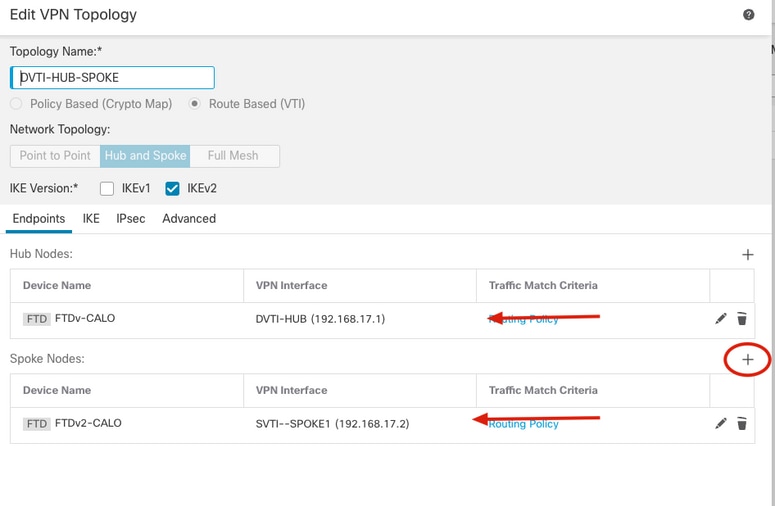

24. Confirme que se han agregado nodos radiales y de concentrador a la nueva topología.

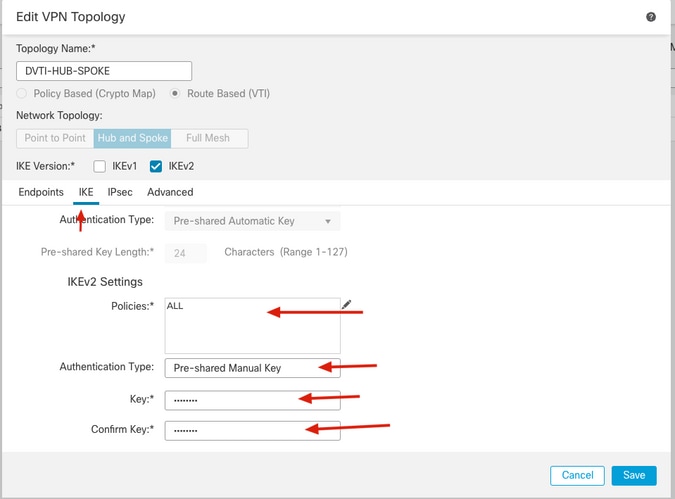

25. Vaya a la pestaña IKE y especifique los algoritmos deseados en "KEv2 Settings", seleccione el Authentication Type con sus atributos.

Nota: En este artículo se utiliza una clave precompartida manual para la autenticación.

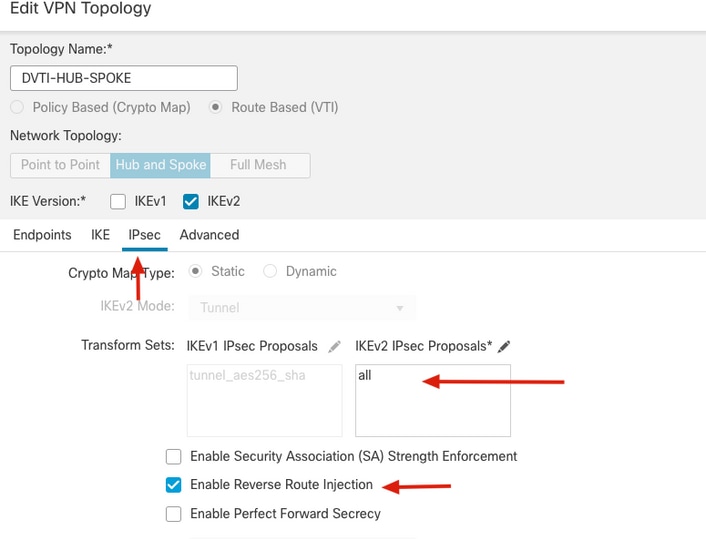

26. Vaya a la pestaña IPsec, especifique los algoritmos deseados en la configuración de Propuestas IPsec IKEv2 y verifique la opción Habilitar Inyección de Ruta Inversa y vuelva a la pestaña Terminales.

Nota: Cuando no se utiliza ningún protocolo de ruteo dinámico, es necesario habilitar Reverse Route Injection para anunciar las redes protegidas remotas y OnPREM a través del túnel entre el hub y todos los spokes.

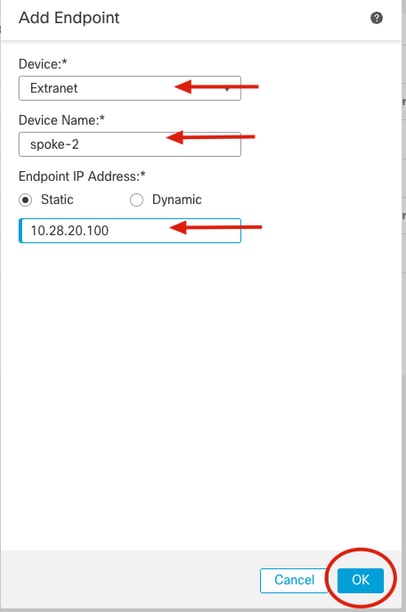

27. Agregue un spoke-2 de extranet más y haga clic en el icono + de la pestaña Terminales.

28. En la ventana Add Endpoint, seleccione Extranet en el menú desplegable en Device, especifique el nombre de dispositivo de spoke-2 y su dirección IP del par y haga clic en OK.

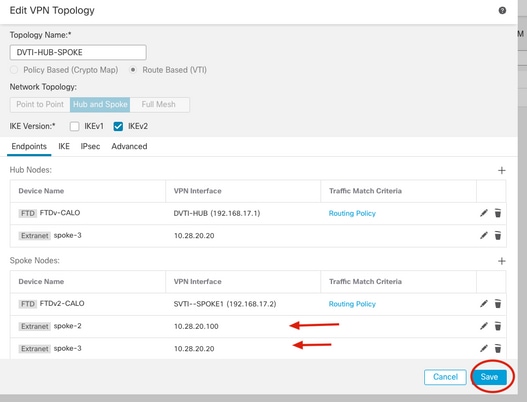

29. Repita los pasos 27 y 28 para agregar un nuevo spoke-3 desde la extranet.

Nota: En este artículo, el dispositivo CSRv1000 se utiliza como spoke-3.

30. Confirme que se han agregado nuevos spokes extrane a la topología y haga clic en Save.

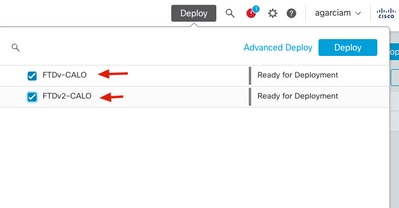

31. Implemente la configuración en ambos dispositivos Cisco Secure Firewall.

Configuraciones finales

Configuración de Cisco Secure Firewall Hub

crypto ikev2 policy 100

encryption aes-256 aes

integrity sha512 sha384 sha256 sha

group 21 20 19 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable inside-2820

crypto ipsec ikev2 ipsec-proposal CSM_IP_1

protocol esp encryption aes-256 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

crypto ipsec profile FMC_IPSEC_PROFILE_2

set ikev2 ipsec-proposal CSM_IP_1

interface Virtual-Template1 type tunnel

nameif DVTI-HUB

ip unnumbered DVTI-LOOPBACK

tunnel source interface inside-2820

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_2

tunnel-group 10.28.20.99 type ipsec-l2l

tunnel-group 10.28.20.99 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.99 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interface

tunnel-group 10.28.20.100 type ipsec-l2l

tunnel-group 10.28.20.100 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.100 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interface

tunnel-group 10.28.20.20 type ipsec-l2l

tunnel-group 10.28.20.20 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.20 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interfaceConfiguración de Cisco Secure Firewall Spoke-1

crypto ikev2 policy 10

encryption aes-256 aes

integrity sha512 sha384 sha256 sha

group 21 20 19 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable vlan2820

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes-256 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

crypto ipsec profile FMC_IPSEC_PROFILE_2

set ikev2 ipsec-proposal CSM_IP_2

set reverse-route

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.6.0 255.255.255.0 192.168.5.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.6.0 255.255.255.0 192.168.17.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.17.0 255.255.255.0 192.168.5.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.17.0 255.255.255.0 192.168.17.0 255.255.255.0

interface Tunnel1

nameif SVTI--SPOKE1

ip unnumbered SVTI-SPOKE1

tunnel source interface vlan2820

tunnel destination 10.28.20.101

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_2

tunnel protection ipsec policy CSM_IPSEC_ACL_2

tunnel-group 10.28.20.101 type ipsec-l2l

tunnel-group 10.28.20.101 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interfaceNota: La configuración spoke-2 de Cisco ASAv se omitió porque es la misma que la configuración spoke-1

Configuración spoke-3 de Cisco CSRv1000

crypto ikev2 proposal all

encryption aes-cbc-256 aes-cbc-128 aes-cbc-192

integrity sha256 sha1 sha384 sha512

group 20 14 15 21 24

crypto ikev2 policy test

match address local 10.28.20.20

proposal all

crypto ikev2 authorization policy default

route set interface Tunnel100

route set remote ipv4 192.168.8.0 255.255.255.255

crypto ikev2 profile vti

match identity remote any

identity local address 10.28.20.20

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

no config-exchange request

aaa authorization group psk list default default

crypto ipsec transform-set aes256sha256 esp-aes 256 esp-sha256-hmac

mode tunnel

crypto ipsec profile vti

set security-association lifetime seconds 120

set transform-set aes256sha256

set ikev2-profile vti

reverse-route

interface Tunnel100

ip address 192.168.17.4 255.255.255.0

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 10.28.20.101

tunnel protection ipsec policy ipv4 ipsec-policy

tunnel protection ipsec profile vti

ip access-list extended ipsec-policy

10 permit ip 192.168.8.0 0.0.0.255 192.168.5.0 0.0.0.255

20 permit ip 192.168.8.0 0.0.0.255 192.168.17.0 0.0.0.255

30 permit ip 192.168.17.0 0.0.0.255 192.168.5.0 0.0.0.255

40 permit ip 192.168.17.0 0.0.0.255 192.168.17.0 0.0.0.255Verificación

Desde la tabla de ruteo Hub, vemos las rutas de todos los spokes recibidos a través de las plantillas virtuales tan pronto como aparecen los túneles IKEv2.

firepower# show route

C 192.168.5.0 255.255.255.0 is directly connected, OnPrem-Network

L 192.168.5.1 255.255.255.255 is directly connected, OnPrem-Network

V 192.168.6.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va146

V 192.168.7.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va105

V 192.168.8.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va155

V 192.168.17.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va146

C 192.168.17.1 255.255.255.255 is directly connected, DVTI-LOOPBACK

V 192.168.17.2 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va146

V 192.168.17.3 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va105

V 192.168.17.4 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va155

S 192.168.19.100 255.255.255.255 [1/0] via 10.28.20.20, inside-2820Hub ahora puede hacer ping a toda la interfaz de radio SVTI originada en DVTI.

Nota: el comando "show crypto ipsec" sa muestra las múltiples SA IPSec creadas cuando se aplica la Inyección de ruta inversa con redes protegidas.

firepower# ping 192.168.17.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

firepower# ping 192.168.17.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

firepower# ping 192.168.17.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

firepower# show crypto ipsec sa | i cap|iden

local ident (addr/mask/prot/port): (192.168.17.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.17.0/255.255.255.0/0/0)

#pkts encaps: 15, #pkts encrypt: 15, #pkts digest: 15

#pkts decaps: 15, #pkts decrypt: 15, #pkts verify: 15

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

current outbound spi: 5A68524C

current inbound spi : DDF6D48F

spi: 0xDDF6D48F (3723941007)

spi: 0x5A68524C (1516786252)Hub ahora puede hacer ping a las redes LAN REMOTAS detrás de todos los radios originados en el host OnPREM.

Nota: el comando "show crypto ipsec" sa muestra las múltiples SA IPSec creadas cuando se aplica la Inyección de ruta inversa con redes protegidas.

firepower# ping OnPrem-Network 192.168.6.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.6.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

firepower# ping OnPrem-Network 192.168.7.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.7.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

firepower# ping OnPrem-Network 192.168.8.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.8.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

firepower# show crypto ipsec sa | i cap|iden

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.6.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.7.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.8.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5Troubleshoot

Para resolver problemas de procesos IKEv2 e IPSEC, utilice los siguientes comandos de depuración:

ASA/Cisco Secure Firewall

debug crypto ikev2 protocol 255

debug crypto ikev2 platform 255

debug crypto ipsec

CSR

debug crypto ikev2

debug crypto ipsecHistorial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Apr-2023

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Alan Omar Garcia MarchanCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios