Configuración de un Túnel Sitio a Sitio que Reconoce VRF con IKEv2 en FTD

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

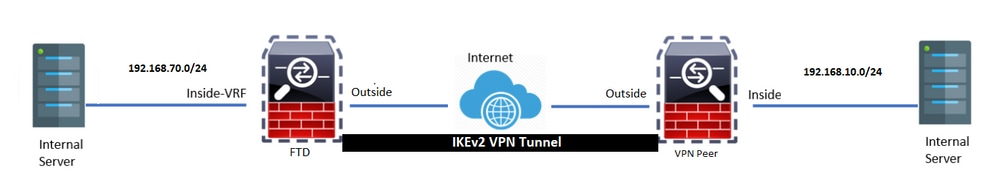

Este documento describe cómo configurar el túnel VPN de sitio a sitio IKEv2 con detección de routing y reenvío virtuales (VRF) en Firepower Threat Defense (FTD) administrado por un FirePOWER Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Comprensión básica de VPN

- Experiencia con FMC

- Conocimiento de la implementación VRF

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco FMC versión 7.x

- Cisco FTD versión 7.x

Nota: La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Routing y reenvío virtual

En el ruteo virtual, puede crear varios routers virtuales para mantener tablas de ruteo separadas para grupos de interfaces para lograr la separación de la red. Esto aumenta la funcionalidad mediante la segmentación de las rutas de red sin el uso de varios dispositivos.

Debido a que las instancias de ruteo son independientes, las direcciones IP que se superponen se pueden utilizar sin ningún conflicto entre sí. Cada VRF tiene sus propias sesiones de protocolo de ruteo y tablas de ruteo IPv4 e IPv6.

Limitaciones

- Las interfaces que se encuentran en cualquier instancia de VRF no se pueden utilizar como un punto final de túnel/interfaz VPN.

- Una interfaz utilizada para terminar el túnel VPN sólo puede estar en Global VRF.

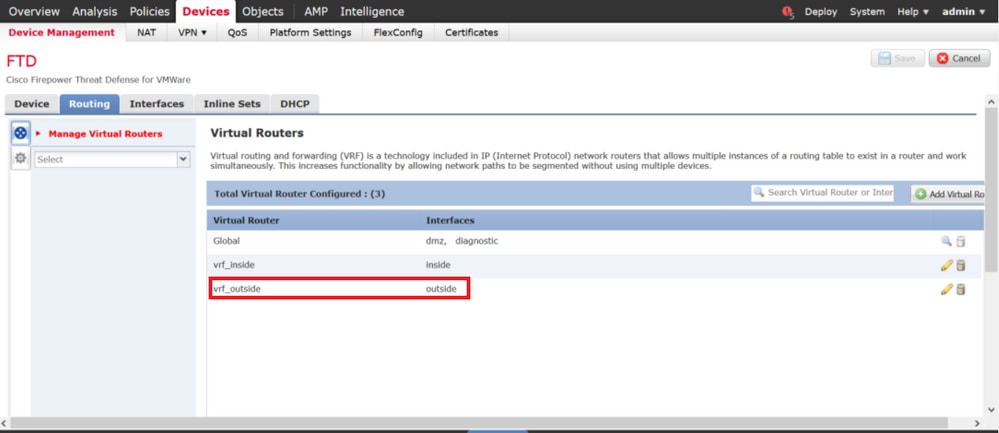

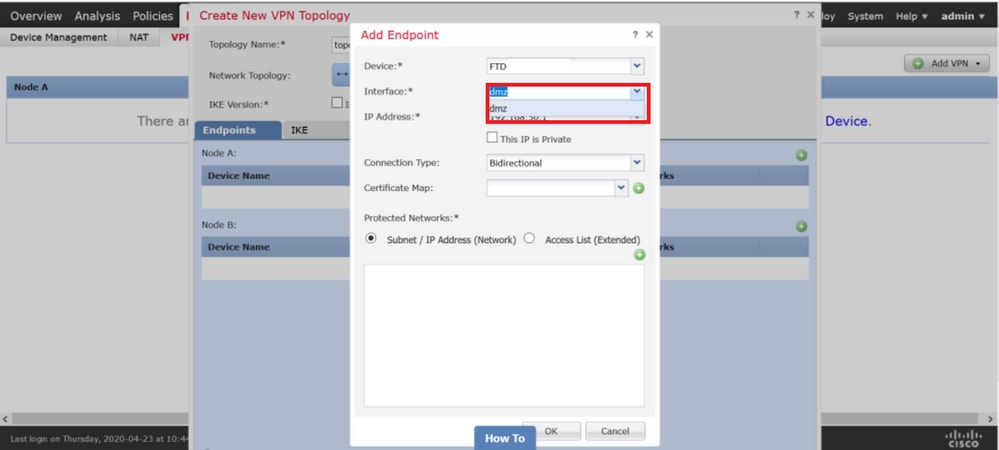

Limitación 1

Si la outside interfaz se agrega al router virtual vrf_outside , esta interfaz no se muestra en el menú desplegable para la selección de la interfaz de terminal cuando se crea una topología VPN de sitio a sitio.

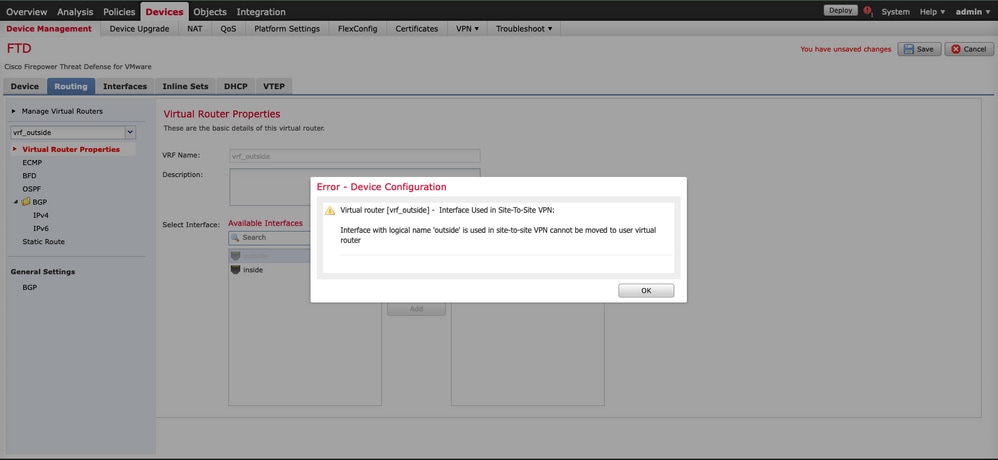

Limitación 2

Limitación 2Si existe una topología VPN de sitio a sitio en la outside interfaz, no es posible agregar la interfaz a una instancia VRF. FMC genera un error que indica que la interfaz outside (WAN) que actúa como un túnel VPN termina el terminal para que forme parte de Global VRF y no de un VRF personalizado.

Diagrama de la red

Diagrama de la red

Configurar

ConfigurarConfigure un túnel VPN de sitio a sitio IKEv2 entre FTD 7.x y cualquier otro dispositivo (ASA/FTD/Router o un proveedor externo).

Nota: Este documento asume que el túnel VPN de sitio a sitio ya está configurado. Para obtener más detalles, consulte Cómo configurar VPN de sitio a sitio en FTD administrado por FMC.

Desplácese hasta Devices > Device Management. Haga clic en Edit y, a continuación, seleccione Routing.

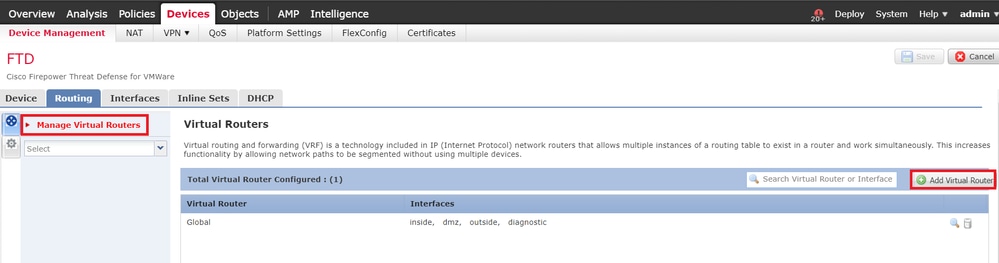

Paso 1. Haga clic en Manage Virtual Routerscomo se muestra en la imagen.

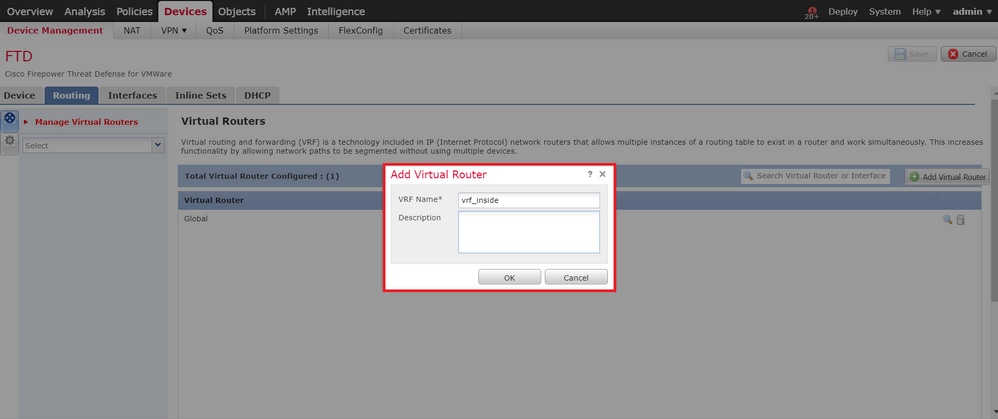

Paso 2. Haga clic en Add Virtual Router y añada la instancia de VRF necesaria. Para esta implementación, vrf_insidese utiliza.

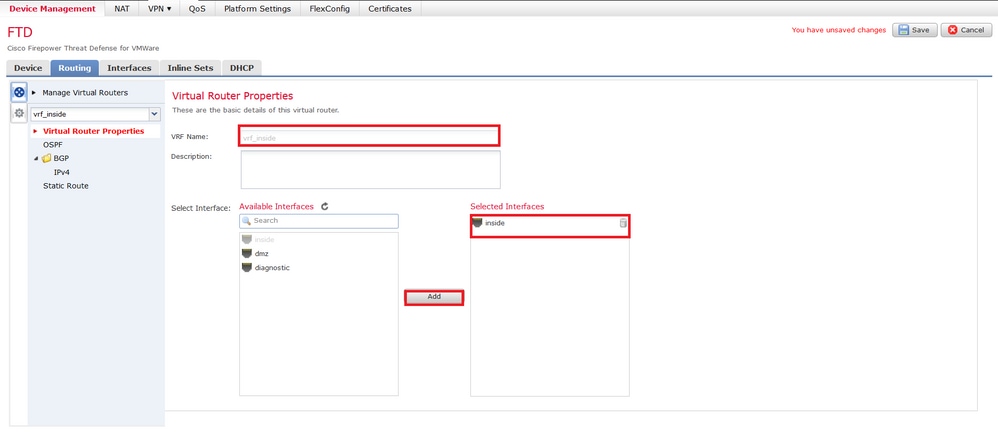

Paso 3. Una vez creada la instancia VRF, se muestra una opción para añadir las interfaces necesarias. Para esta implementación, inside se agrega la interfaz a vrf_insidecomo se muestra en la imagen.

Paso 4. Para esta implementación, estos son los selectores de tráfico para nuestro túnel VPN de sitio a sitio.

Source: 192.168.70.0/24 [This network is on inside interface which is in "vrf_inside"] 192.168.80.0/24 [This network is on dmz interface which is not in any vrf instance] Destination : 192.168.10.0/24Fuga de ruta

Fuga de rutaVRF permite que un router mantenga tablas de ruteo separadas para diferentes redes virtuales. Cuando se necesitan excepciones, la fuga de ruta VRF permite que parte del tráfico se rutee entre los VRF. La fuga de rutas entre la tabla de routing global (GRT) y la tabla de routing y reenvío virtual (VRF) se realiza mediante el uso de rutas estáticas. Cualquiera de los métodos proporciona la dirección IP del siguiente salto (para el segmento de acceso múltiple) o señala la ruta fuera de una interfaz (interfaz punto a punto).

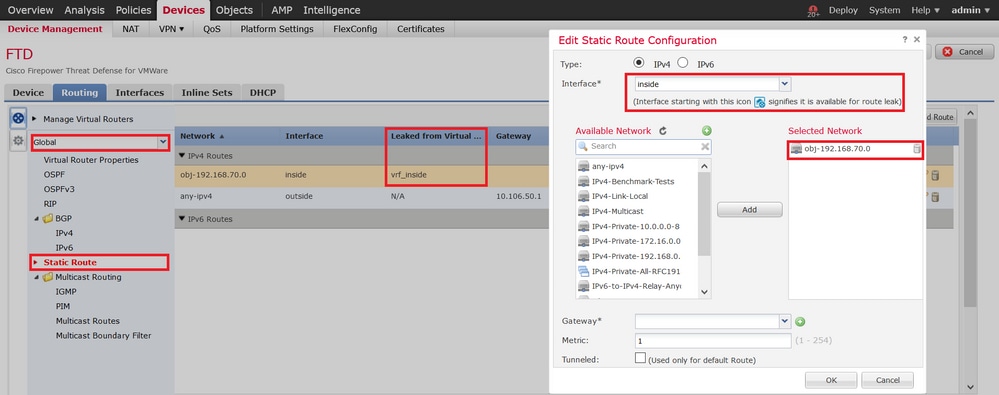

Filtrado de Ruta de VRF a Global

Filtrado de Ruta de VRF a Global- Seleccione

Devices > Device Management y haga clic enEdit para FTD. - Haga clic en

Routing. De forma predeterminada, aparece la página de propiedades de enrutamiento global. - Haga clic en

Static Route. - Haga clic en

Add Route, configure:

· Interface — Seleccione la interfaz interior.

· Network: Seleccione el objeto de red del router virtual vrf_inside (192.168.70.0/24).

· Gateway — Déjelo en blanco. Al filtrar una ruta en otro router virtual, no seleccione el gateway.

La fuga de ruta permite que los terminales protegidos por el extremo externo (remoto) de la VPN de sitio a sitio accedan a la red 192.168.70.0/24 en el vrf_inside router virtual.

5. Haga clic OK como se muestra en la imagen.

En CLI, la ruta se muestra como:

route inside 192.168.70.0 255.255.255.0 1 Tenga en cuenta que la red 192.168.70.0/24 está conectada directamente a lainside interfaz, pero esta red no es visible en GRT porque la red está en la instancia VRF. Para que esta ruta esté disponible en GRT, la ruta se ha filtrado de vrf_inside a Global.

Fuga de Ruta de Global a VRF

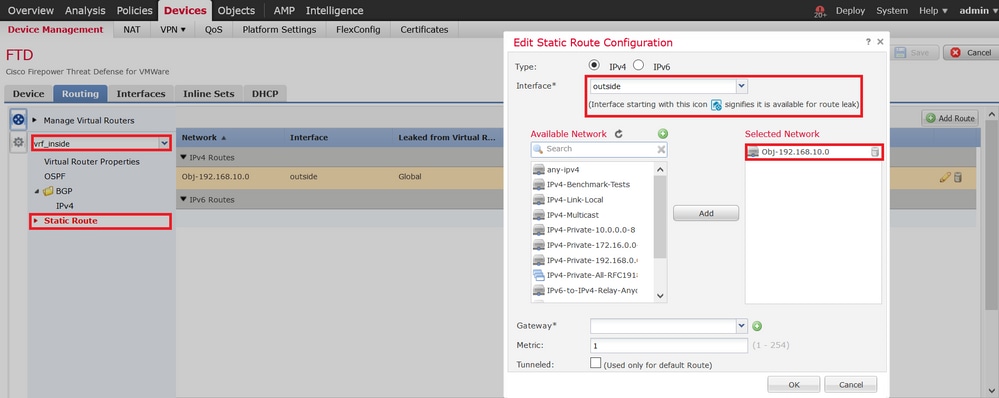

Fuga de Ruta de Global a VRF- Elija

Devices > Device Management y haga clic enEdit. - Haga clic

Routing en y, en el menú desplegable, seleccionevrf_inside. - Haga clic en

Static Route . - Haga clic en

Add Route , configure:

· Interface — Seleccione la interfaz externa del router global

· Network — Seleccione el objeto de red del router virtual global (192.168.10.0/24)

· Gateway — Déjelo en blanco. Al filtrar una ruta en otro router virtual, no seleccione el gateway

Esta ruta estática permite a los terminales de la red 192.168.70.0/24 iniciar conexiones a 192.168.10.0/24 que atraviesen el túnel VPN de sitio a sitio.

5. Haga clic OKcomo se muestra en la imagen.

En CLI, la ruta se muestra como:

route vrf vrf_inside outside 192.168.10.0 255.255.255.0 1Verificación

VerificaciónUtilize esta sección para confirmar que su configuración funcione correctamente. Todas las salidas se recopilan del FTD que se muestra en el diagrama de red.

FTD# show vrf Name VRF ID Description Interfaces vrf_inside 1 inside FTD# show run route route outside 10.0.0.0 255.0.0.0 10.106.50.1 1 route inside 192.168.70.0 255.255.255.0 1 FTD# show run route vrf vrf_inside route vrf vrf_inside outside 192.168.10.0 255.255.255.0 1FTD# show route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, + - replicated route Gateway of last resort is not set S 10.0.0.0 255.0.0.0 [1/0] via 10.106.50.1, outside C 10.106.50.0 255.255.255.0 is directly connected, outside L 10.106.50.212 255.255.255.255 is directly connected, outside V 192.168.10.0 255.255.255.0 connected by VPN (advertised), outside S 192.168.70.0 255.255.255.0 [1/0] is directly connected, inside C 192.168.80.0 255.255.255.0 is directly connected, dmz L 192.168.80.1 255.255.255.255 is directly connected, dmz FTD# show crypto ikev2 sa IKEv2 SAs: Session-id:8, Status:UP-ACTIVE, IKE count:1, CHILD count:1 Tunnel-id Local Remote Status Role 444445753 10.106.50.212/500 10.197.224.175/500 READY RESPONDER Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:19, Auth sign: PSK, Auth verify: PSK Life/Active Time: 86400/11 sec Child sa: local selector 192.168.70.0/0 - 192.168.70.255/65535 remote selector 192.168.10.0/0 - 192.168.10.255/65535 ESP spi in/out: 0x5e950adb/0x47acd2dc FTD# show crypto ipsec sa peer 10.197.224.175 peer address: 10.197.224.175 Crypto map tag: CSM_outside_map, seq num: 2, local addr: 10.106.50.212 access-list vrf-crypto-acl extended permit ip 192.168.70.0 255.255.255.0 192.168.10.0 255.255.255.0 local ident (addr/mask/prot/port): (192.168.70.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0) current_peer: 10.197.224.175 #pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4 #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #TFC rcvd: 0, #TFC sent: 0 #Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.106.50.212/500, remote crypto endpt.: 10.197.224.175/500 path mtu 1500, ipsec overhead 74(44), media mtu 1500 PMTU time remaining (sec): 0, DF policy: copy-df ICMP error validation: disabled, TFC packets: disabled current outbound spi: 47ACD2DC current inbound spi : 5E950ADB inbound esp sas: spi: 0x5E950ADB (1586825947) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 10, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4193279/28774) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x0000001F outbound esp sas: spi: 0x47ACD2DC (1202508508) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 10, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4147199/28774) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x00000001 Troubleshoot

TroubleshootEn esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

FTD# show crypto ipsec sa peer 10.197.224.175 peer address: 10.197.224.175 Crypto map tag: CSM_outside_map, seq num: 2, local addr: 10.106.50.212 access-list vrf-crypto-acl extended permit ip 192.168.70.0 255.255.255.0 192.168.10.0 255.255.255.0 local ident (addr/mask/prot/port): (192.168.70.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0) current_peer: 10.197.224.175 #pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0 >>>> Packets received from remote end gets decapsulated but there are not encaps for the responses #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #TFC rcvd: 0, #TFC sent: 0 #Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.106.50.212/500, remote crypto endpt.: 10.197.224.175/500 path mtu 1500, ipsec overhead 74(44), media mtu 1500 PMTU time remaining (sec): 0, DF policy: copy-df ICMP error validation: disabled, TFC packets: disabled current outbound spi: 490F4CD1 current inbound spi : DB5608EB inbound esp sas: spi: 0xDB5608EB (3679848683) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 11, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4008959/28761) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x0000001F outbound esp sas: spi: 0x490F4CD1 (1225739473) SA State: active transform: esp-aes-256 esp-sha-hmac no compression in use settings ={L2L, Tunnel, IKEv2, } slot: 0, conn_id: 11, crypto-map: CSM_outside_map sa timing: remaining key lifetime (kB/sec): (4239360/28761) IV size: 16 bytes replay detection support: Y Anti replay bitmap: 0x00000000 0x00000001 capture capin type raw-data interface inside [Capturing - 0 bytes] >>>> Captures applied on LAN(inside) interface shows decapsulated packets are not routed into LAN network match ip host 192.168.10.2 host 192.168.70.2 FTD# show cap capin 0 packet captured 0 packet shown capture asp type asp-drop all [Capturing - 0 bytes] >>>> ASP Captures shows decapsulated packets are being dropped on FTD FTD# show capture asp | i 192.168.70.2 145: 15:28:47.670894 192.168.10.2 > 192.168.70.2 icmp: echo request 154: 15:28:49.666545 192.168.10.2 > 192.168.70.2 icmp: echo request 171: 15:28:51.672740 192.168.10.2 > 192.168.70.2 icmp: echo request 172: 15:28:53.664928 192.168.10.2 > 192.168.70.2 icmp: echo request FTD# packet-tracer input outside icmp 192.168.10.2 8 0 192.168.70.2 detailed >>>> Packet tracer from outside shows "no route" for 192.168.70.0/24 network Phase: 1 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: Forward Flow based lookup yields rule: in id=0x2ba3bce77330, priority=1, domain=permit, deny=false hits=171480, user_data=0x0, cs_id=0x0, l3_type=0x8 src mac=0000.0000.0000, mask=0000.0000.0000 dst mac=0000.0000.0000, mask=0100.0000.0000 input_ifc=outside, output_ifc=any Result: input-interface: outside(vrfid:0) input-status: up input-line-status: up Action: drop Drop-reason: (no-route) No route to host, Drop-location: frame 0x000055d9b7e8c7ce flow (NA)/NA FTD# show run route route outside 10.0.0.0 255.0.0.0 10.106.50.1 1 >>>> As the network 192.168.70.0/24 is in "vrf_inside" instance, there is no route leaked from Global to vrf_inside FTD# show run route route outside 10.0.0.0 255.0.0.0 10.106.50.1 1 route inside 192.168.70.0 255.255.255.0 1 >>>> After leaking the route from Global to vrf_inside FTD# show cap capin >>>> Now capture shows bi-directional traffic on LAN(inside) interface 10 packets captured 1: 15:44:32.972743 192.168.10.2 > 192.168.70.2 icmp: echo request 2: 15:44:32.974543 192.168.70.2 > 192.168.10.2 icmp: echo reply 3: 15:44:33.032209 192.168.10.2 > 192.168.70.2 icmp: echo request 4: 15:44:33.033353 192.168.70.2 > 192.168.10.2 icmp: echo reply 5: 15:44:33.089656 192.168.10.2 > 192.168.70.2 icmp: echo request 6: 15:44:33.092814 192.168.70.2 > 192.168.10.2 icmp: echo reply 7: 15:44:33.149024 192.168.10.2 > 192.168.70.2 icmp: echo request 8: 15:44:33.151878 192.168.70.2 > 192.168.10.2 icmp: echo reply 9: 15:44:33.158774 192.168.10.2 > 192.168.70.2 icmp: echo request 10: 15:44:33.161048 192.168.70.2 > 192.168.10.2 icmp: echo reply 10 packets shown FTD# packet-tracer input outside icmp 192.168.10.2 8 0 192.168.70.2 detailed >>>> Verified packet flow using Packet tracer Phase: 1 Type: INPUT-ROUTE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: Found next-hop 0.0.0.0 using egress ifc inside(vrfid:1) -------------------Output Omitted------------------------

Phase: 8 Type: VPN Subtype: ipsec-tunnel-flow Result: ALLOW Config: Additional Information: Forward Flow based lookup yields rule: in id=0x2ba3bdc75cc0, priority=70, domain=ipsec-tunnel-flow, deny=false hits=7, user_data=0xea71cdc, cs_id=0x2ba3bce93e70, reverse, flags=0x0, protocol=0 src ip/id=192.168.10.0, mask=255.255.255.0, port=0, tag=any dst ip/id=192.168.70.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0 input_ifc=outside(vrfid:0), output_ifc=any -------------------Output Omitted------------------------ Phase: 13 Type: VPN Subtype: encrypt Result: ALLOW Config: Additional Information: Reverse Flow based lookup yields rule: out id=0x2ba3bd44ed40, priority=70, domain=encrypt, deny=false hits=7, user_data=0xea6e344, cs_id=0x2ba3bce93e70, reverse, flags=0x0, protocol=0 src ip/id=192.168.70.0, mask=255.255.255.0, port=0, tag=any dst ip/id=192.168.10.0, mask=255.255.255.0, port=0, tag=any, dscp=0x0 input_ifc=any(vrfid:65535), output_ifc=outside Result: input-interface: outside(vrfid:0) input-status: up input-line-status: up output-interface: inside(vrfid:1) output-status: up output-line-status: up Action: drop Drop-reason: (ipsec-spoof) IPSEC Spoof detected, Drop-location: frame 0x000055d9b7e8b4d1 flow (NA)/NA Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

23-Mar-2023

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Rishabh AggarwalCisco TAC Engineer

- Sadhana K SCisco TAC Engineer

- Nidhi KejriwalCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios