Introducción

Este documento describe la configuración de SNMPv3 y explica la seguridad (autenticación), el cifrado (privacidad) y la restricción (vista).

Background

A menudo, la configuración de SNMPv3 se considera compleja y difícil de configurar, hasta que sabemos lo que se debe hacer. La razón de la existencia de SNMPv3 es similar a HTTPS: para seguridad, cifrado y restricción.

Prerequisites

Conocimiento de las plantillas de funciones SD-WAN y de las plantillas de dispositivos.

Información general sobre SNMP MIB, SNMP Poll y SNMP Walk

Requirements

Controladores SD-WAN

Router de extremo de Cisco

Componentes Utilizados

Controladores SD-WAN en 20.9

Router de extremo de Cisco en 17.9

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

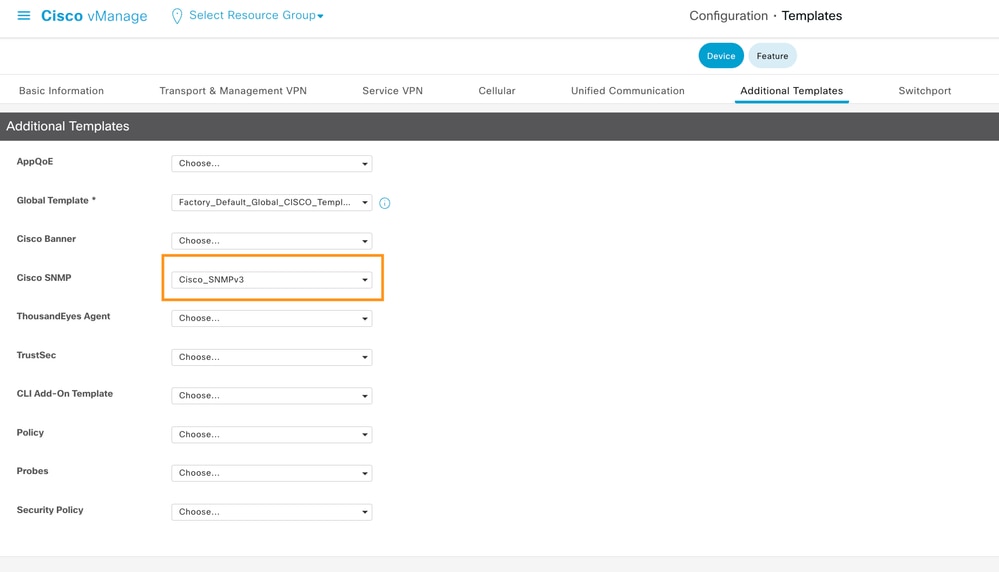

Configurar

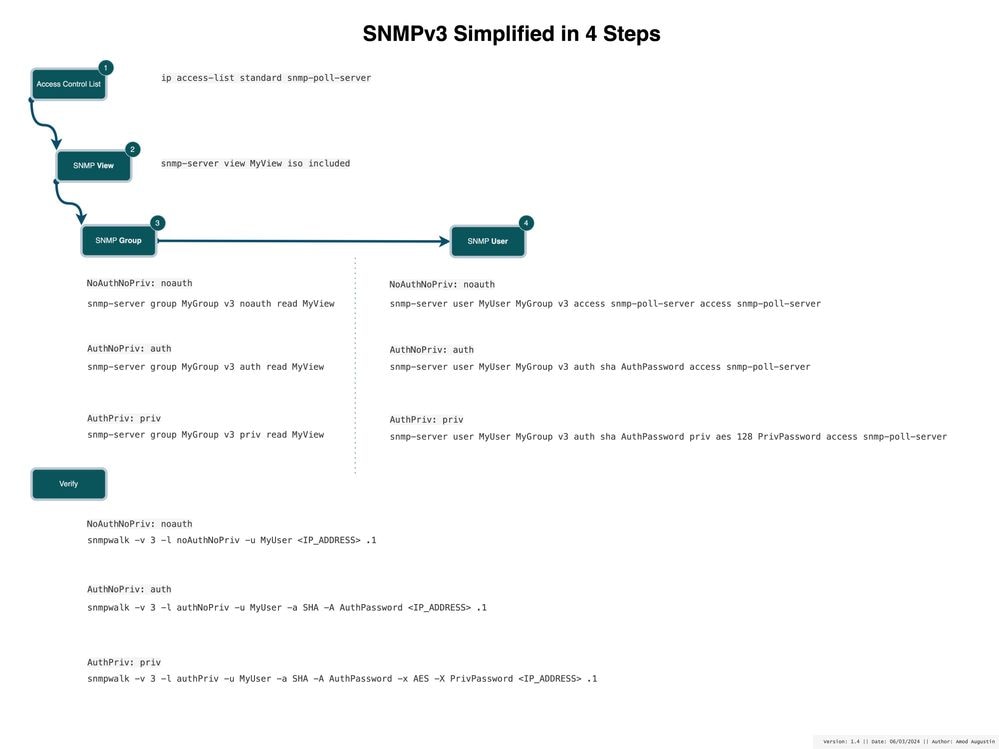

El diagrama le ayuda a entender todo lo necesario para configurar SNMPv3 desde un punto de vista CLI.

SNMPv3 simplificado en 4 pasos

SNMPv3 simplificado en 4 pasos

Una vez que comprenda que es fácil incluir el concepto en CLI o en una plantilla de función. Vamos a sumergirnos.

Paso 1:

Configure una ACL para permitir a los usuarios que puedan sondear el sistema (router en nuestro caso).

ip access-list standard snmp-poll-server

Paso 2:

Defina una vista snmp, ya que el término implica a qué mibs tiene acceso el sondeador, esta es nuestra restricción.

snmp-server view MyView iso included

Paso 3:

Defina el grupo snmp, el grupo snmp tiene principalmente dos partes a. Nivel de seguridad b. Restricción (ver).

Niveles de seguridad:

- noAuthNoPriv: Sin autenticación ni privacidad (sin cifrado).

- authNoPriv: Se requiere autenticación, pero no privacidad.

- authPriv: Se requieren autenticación y privacidad.

La restricción es lo que definimos en el paso 2, pongamos todos juntos.

!NoAuthNoPriv: noauth

snmp-server group MyGroup v3 noauth read MyView

!AuthNoPriv: auth

snmp-server group MyGroup v3 auth read MyView

!AuthPriv: priv

snmp-server group MyGroup v3 priv read MyView

Paso 4:

En este paso asociamos el grupo a un usuario, asociamos cada grupo con los usuarios definiendo la autenticación y privacidad respectivas (cifrado) y se puede asegurar aún más usando la lista de control de acceso.

!NoAuthNoPriv: noauth

snmp-server user MyUser MyGroup v3 access snmp-poll-server

!AuthNoPriv: auth

snmp-server user MyUser MyGroup v3 auth sha AuthPassword access snmp-poll-server

!AuthPriv: priv

snmp-server user MyUser MyGroup v3 auth sha AuthPassword priv aes 128 PrivPassword access snmp-poll-server

Precaución: Puede notar que al intentar configurar el usuario snmp-server la ayuda de contexto no está disponible y tampoco se muestra en la configuración en ejecución, esto es para cumplir con RFC 3414. Escriba el comando completo y el analizador aceptará la configuración

cEdge-RT01(config)# snmp-server user ?

^

% Invalid input detected at '^' marker.

ID de bug de Cisco CSCvn71472

Felicidades, eso es todo lo que se necesita. Ahora que conoce la CLI y el concepto, vea cómo configurar el uso de la plantilla de función SNMP en un Catalyst SD-WAN Manager

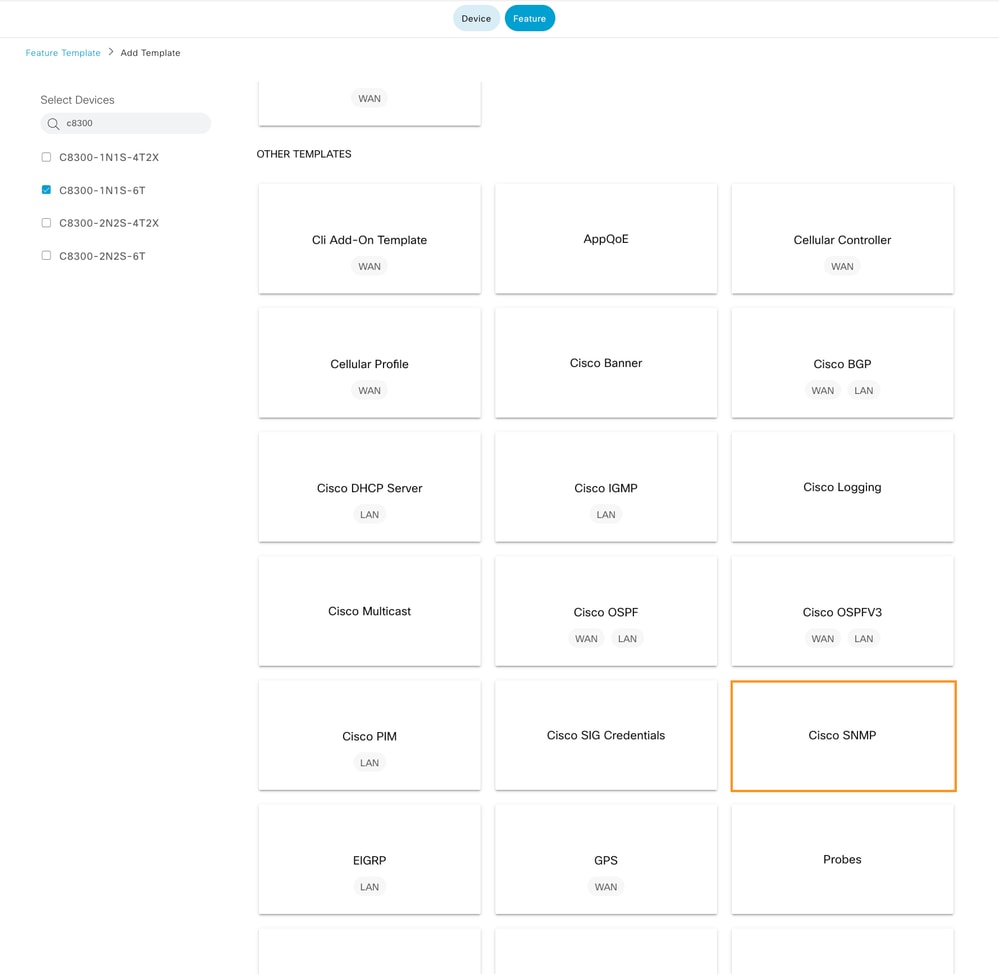

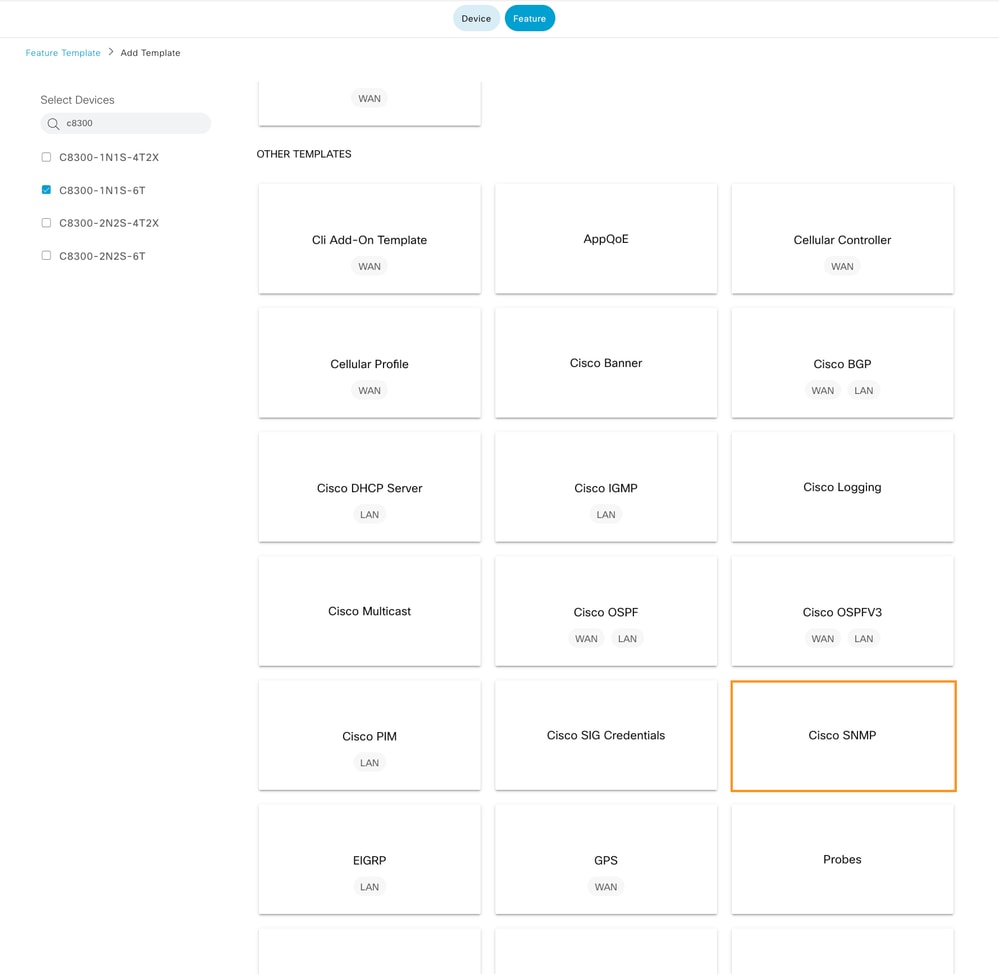

Vaya a Cisco vManage > Configuration > Templates > Feature

Plantilla de funciones

Plantilla de funciones

Navegue hasta Cisco SNMP, que se puede encontrar en la sección Otras plantillas

Función SNMP

Función SNMP

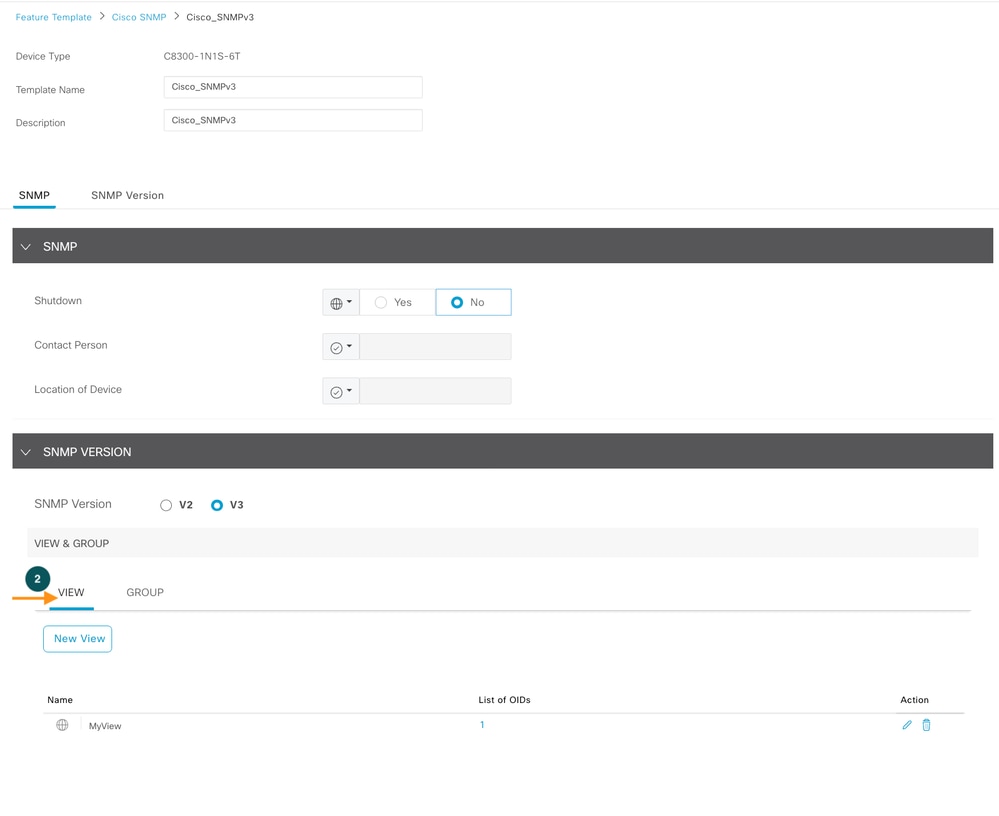

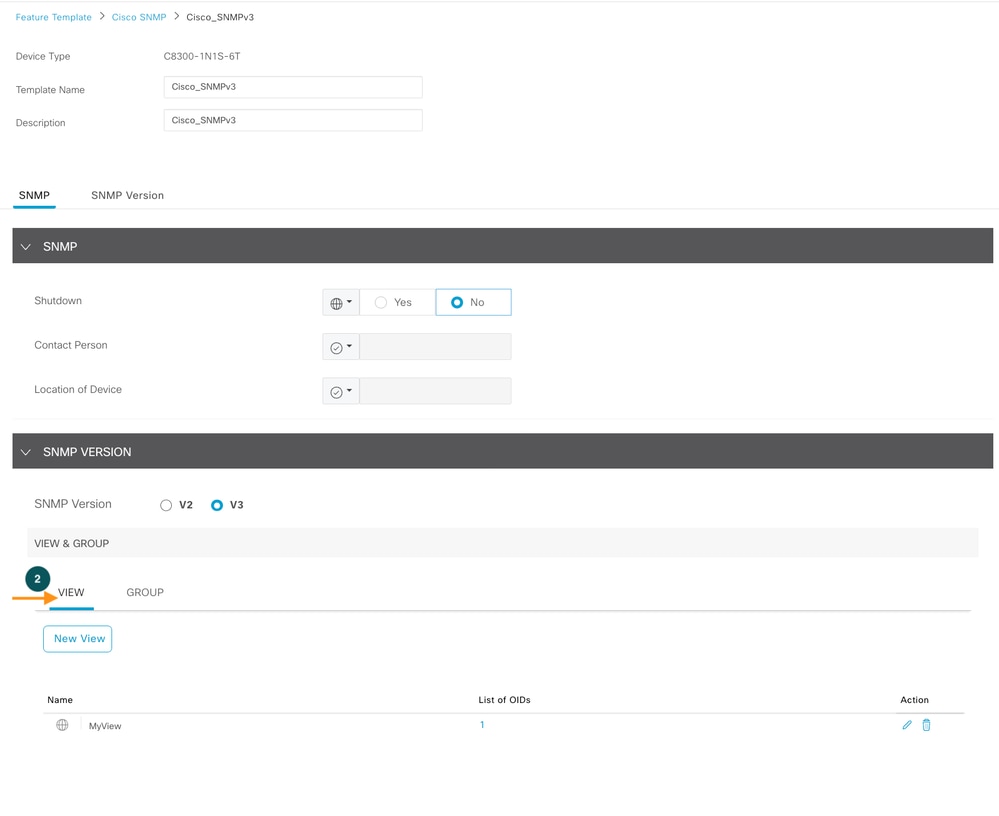

Defina la vista SNMP (restricción); este es el paso 2

Vistas de SNMP

Vistas de SNMP

OID DE SNMP

OID DE SNMP

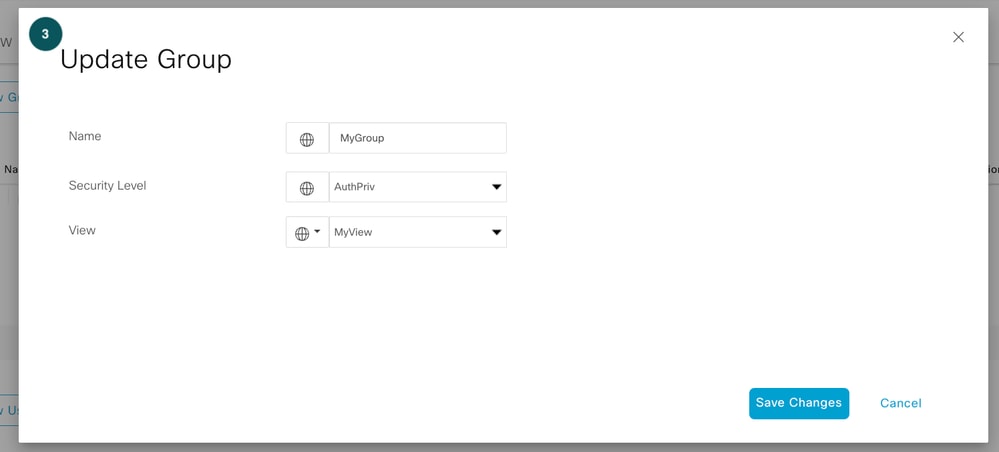

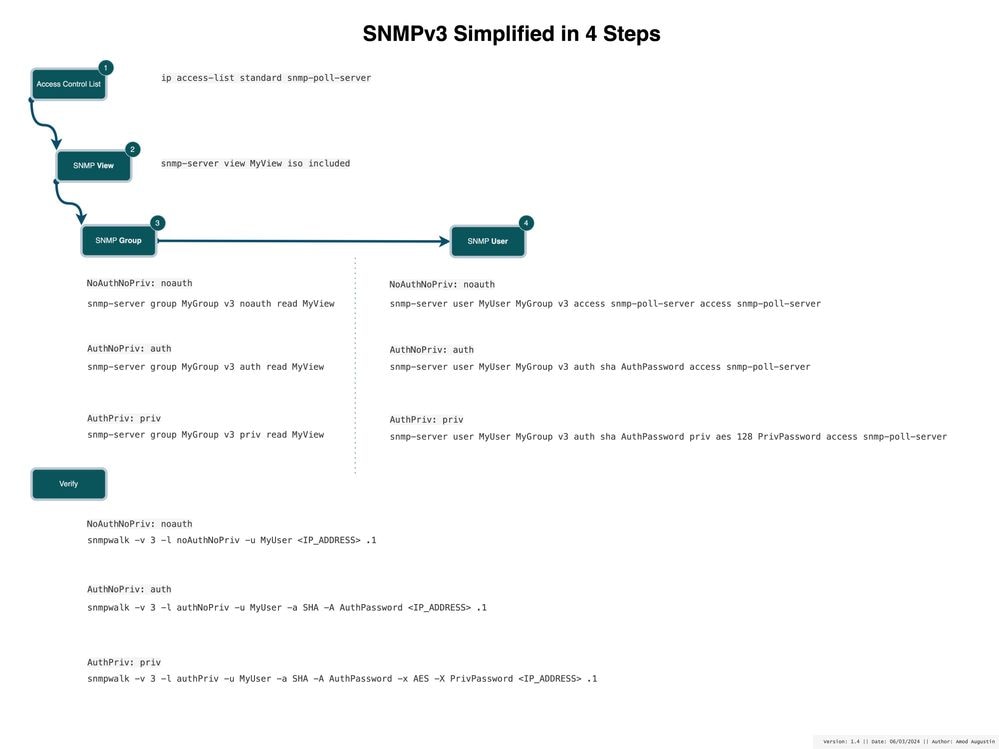

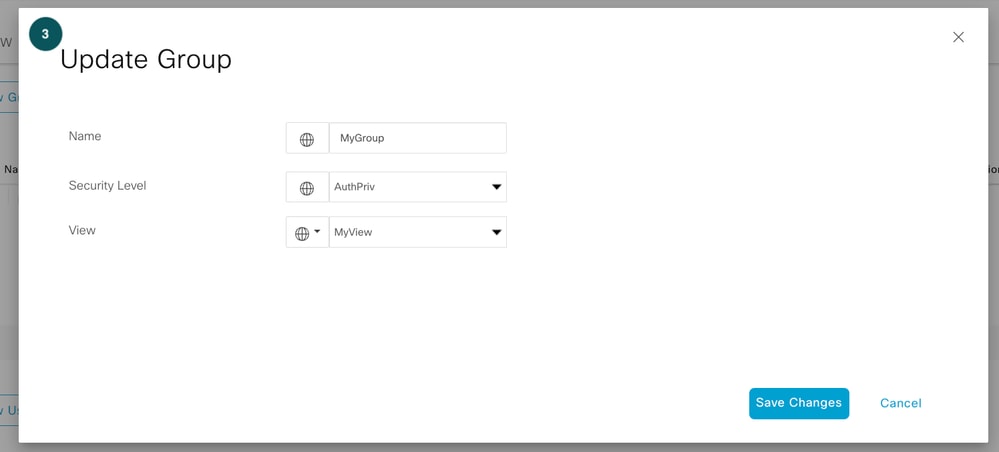

Defina el grupo SNMP, éste es nuestro paso 3

Grupo SNMP

Grupo SNMP

Grupo SNMP

Grupo SNMP

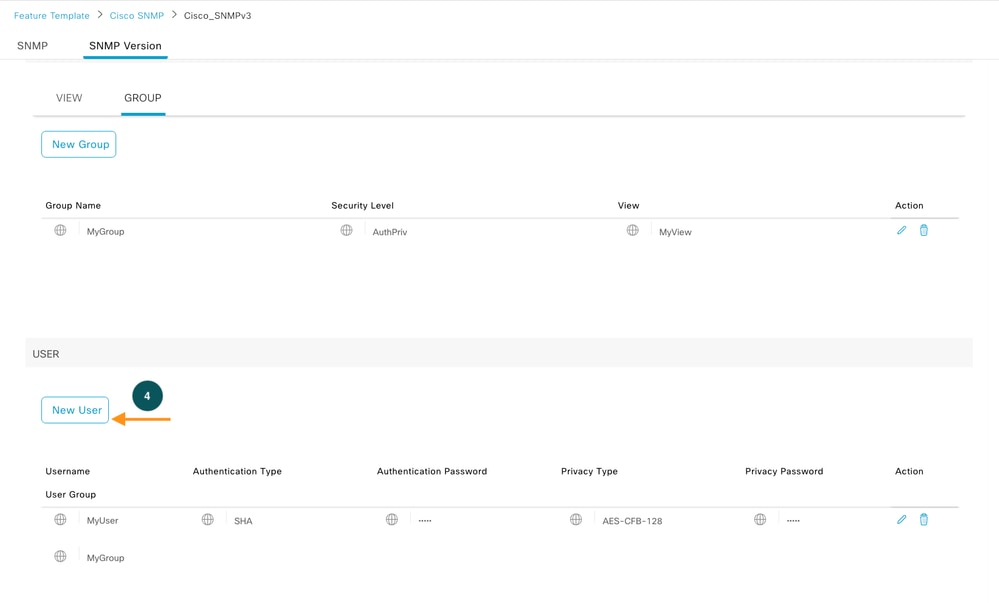

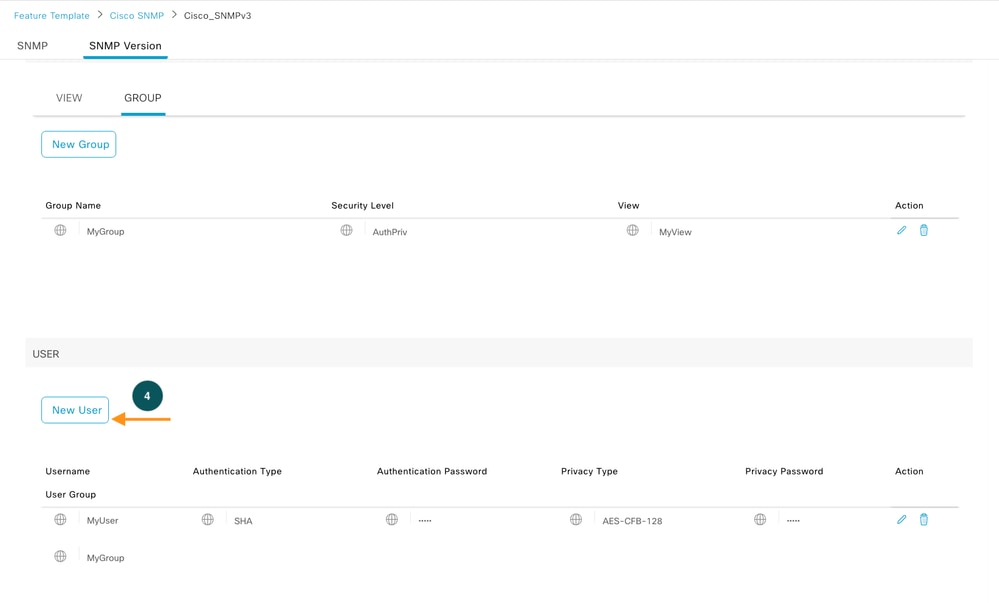

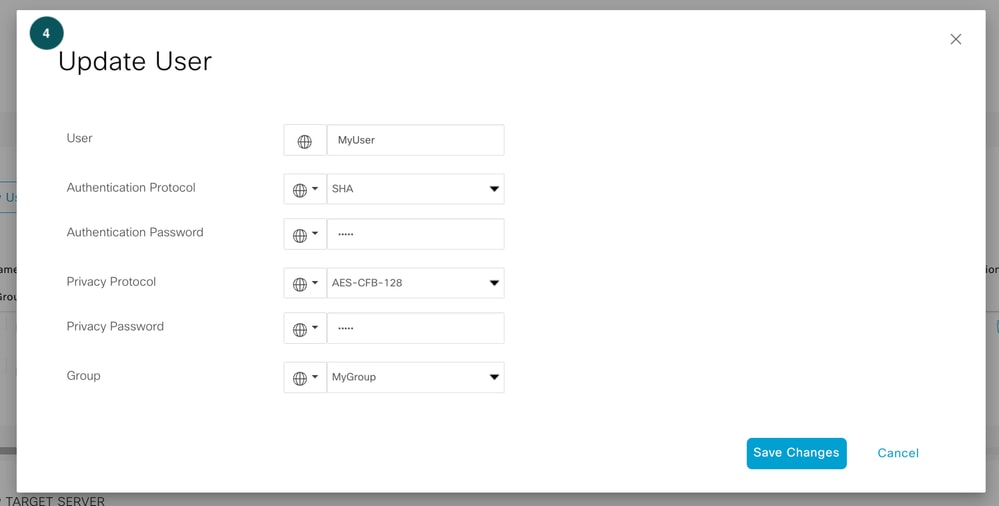

Defina el grupo de usuarios, este es nuestro Paso 4 en el que definimos la contraseña de autenticación y cifrado.

Usuario SNMP

Usuario SNMP

Cifrado de usuario SNMP

Cifrado de usuario SNMP

Nota: Según el nivel de seguridad del grupo SNMP, se habilita el campo correspondiente asociado con el usuario.

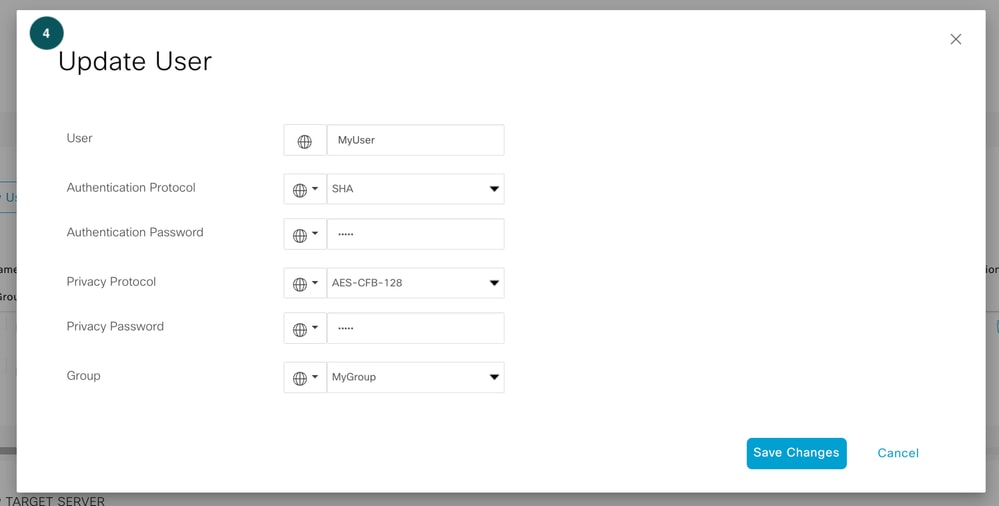

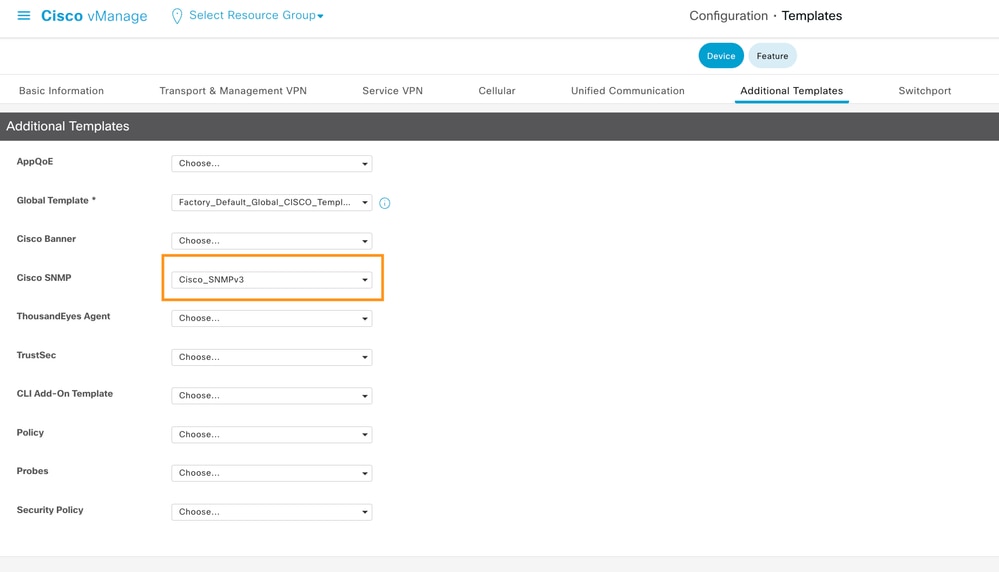

Ahora adjunte la plantilla de función a la plantilla de dispositivo.

Plantilla de función SNMP

Plantilla de función SNMP

Verificación

Router#show snmp user

User name: MyUser

Engine ID: 800000090300B8A3772FF870

storage-type: nonvolatile active access-list: snmp-poll-server

Authentication Protocol: SHA

Privacy Protocol: AES128

Group-name: MyGroup

Desde una máquina que tiene snmpwalk instalado, puede ejecutar el comando para verificar la respuesta SNMP para el nivel de seguridad respectivo

!NoAuthNoPriv: noauth

snmpwalk -v 3 -l noAuthNoPriv -u MyUser .1

!AuthNoPriv: auth

snmpwalk -v 3 -l authNoPriv -u MyUser -a SHA -A AuthPassword .1

!AuthPriv: priv

snmpwalk -v 3 -l authPriv -u MyUser -a SHA -A AuthPassword -x AES -X PrivPassword .1

-v: Versión (3)

-l: Nivel de seguridad

-A: Frase de paso del protocolo de autenticación

-X: Frase de paso del protocolo de privacidad

Referencias

Comentarios

Comentarios