Configuración de túneles Umbrella SIG para escenarios Activo/Copia de seguridad o Activo/Activo

Opciones de descarga

-

ePub (1.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar Cisco Umbrella Secure Internet Gateway (SIG) túneles con IPsec en ambos Active/Active y Active/Standby.

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

- Cisco

Umbrella - Negociación IPsec

-

Red de área extensa definida por software de Cisco (SD-WAN)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco vManage versión 20.4.2

- Cisco WAN Edge Router C117-4PW* versión 17.4.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Descripción general de Cisco Umbrella SIG

Cisco Umbrella es un servicio de seguridad proporcionado a través de la nube que aúna funciones esenciales.

Umbrella unifica el gateway web seguro, la seguridad DNS, el firewall proporcionado en la nube, la funcionalidad de agente de seguridad de acceso a la nube y la inteligencia de amenazas.

La inspección y el control exhaustivos garantizan el cumplimiento de las políticas web de uso aceptable y protegen frente a las amenazas de Internet.

Los routers SD-WAN se pueden integrar con gateways de Internet seguros (SIG), que realizan la mayor parte del procesamiento para proteger el tráfico empresarial.

Cuando se configura el SIG, todo el tráfico del cliente, basado en rutas o políticas, se reenvía al SIG.

Umbrella SIG Tunnel Bandwidth Limitation

Cada túnel IKEv2 IPsec al Umbrella la cabecera está limitada a aproximadamente 250 Mbps, por lo que si se crean varios túneles y se equilibra la carga del tráfico, se superan dichas limitaciones en caso de que se requiera un ancho de banda mayor.

Hasta cuatro High Availability se pueden crear pares de túnel.

Obtenga información sobre Cisco Umbrella Portal

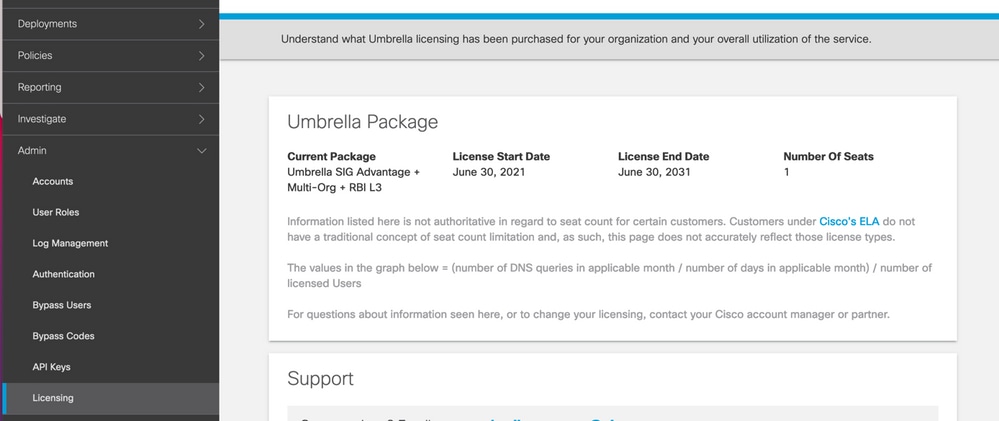

Con el fin de continuar con la integración de SIG, un Umbrella Se necesita una cuenta con el paquete SIG Essentials.

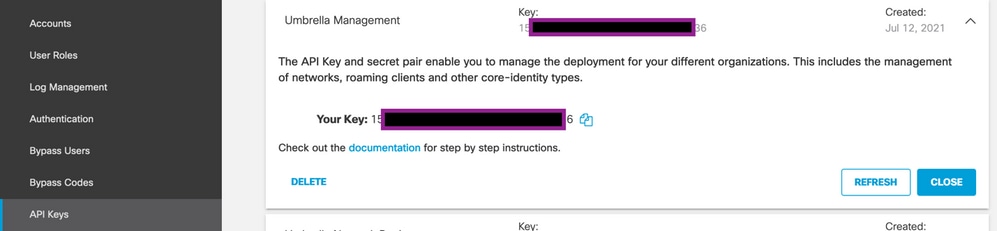

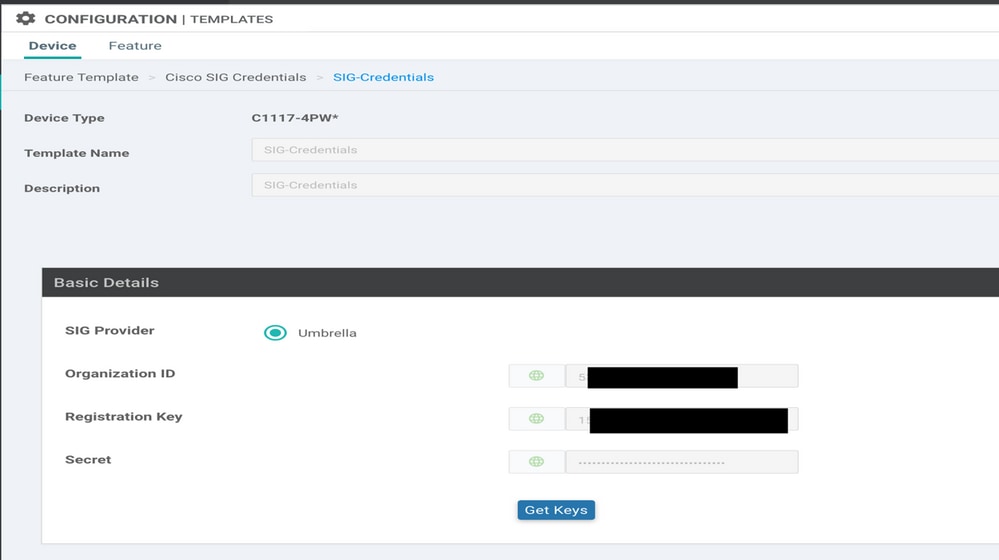

Obtenga la clave y la clave secreta

La clave y la clave secreta se pueden generar en el momento en que se obtiene el Umbrella Management API KEY (esta clave se encuentra en 'Claves heredadas'). Si no recuerda o no guardó la clave secreta, haga clic en refresh.

Precaución: si se hace clic en el botón de actualización, se necesita una actualización para estas teclas en todos los dispositivos, no se recomienda la actualización si hay dispositivos en uso.

Consiga su ID de organización

La ID de la organización se puede obtener fácilmente al iniciar sesión en Umbrella desde la barra de direcciones del explorador.

Creación de túneles Umbrella SIG con escenario activo/de respaldo

Nota: IPsec/GRE Tunnel Routing and Load-Balancing Using ECMP: Esta función está disponible en vManage 20.4.1 y versiones posteriores, le permite utilizar la plantilla SIG para dirigir el tráfico de aplicaciones a Cisco Umbrella o un proveedor de SIG de terceros

Nota: Compatibilidad con el aprovisionamiento automático de Zscaler: esta función está disponible en vManage 20.5.1 y versiones posteriores, y automatiza el aprovisionamiento de túneles desde routers SD-WAN de Cisco hasta Zscaler, con el uso de credenciales de API de partners de Zscaler.

Para configurar los túneles automáticos SIG, es necesario crear/actualizar algunas plantillas:

- Cree una plantilla de función de credenciales SIG.

- Cree dos interfaces de loopback para vincular los túneles SIG (solo aplicable con más de uno)

Activetúnel al mismo tiempo -Active/Activeescenario). - Cree una plantilla de función SIG.

- Edite la plantilla de VPN del lado del servicio para insertar una

Service Route.

Nota: Asegúrese de que se permiten los puertos UDP 4500 y 500 desde cualquier dispositivo ascendente.

Las configuraciones de las plantillas cambian con el Active/Backup y el Active/Active escenarios para los que ambos escenarios se explican y exponen por separado.

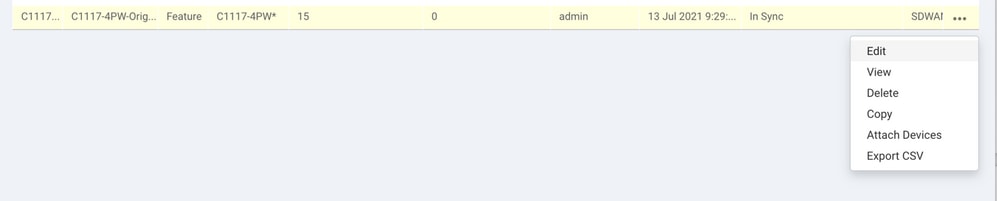

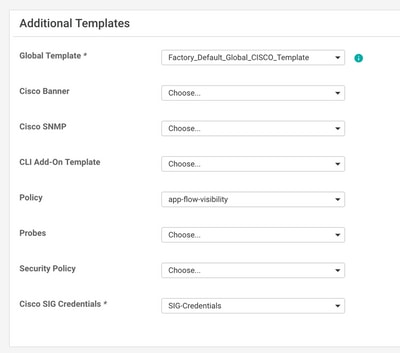

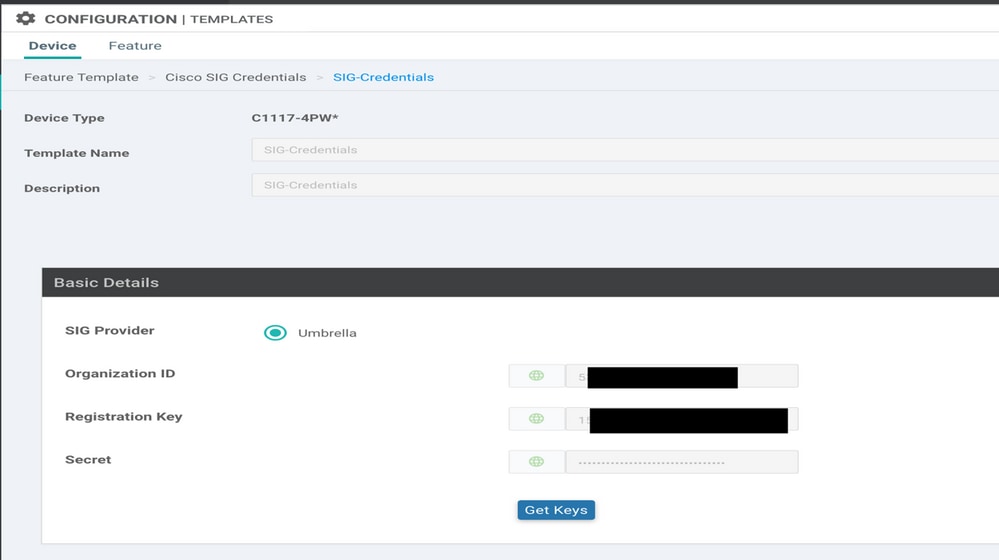

Paso 1. Cree una plantilla de función de credenciales SIG.

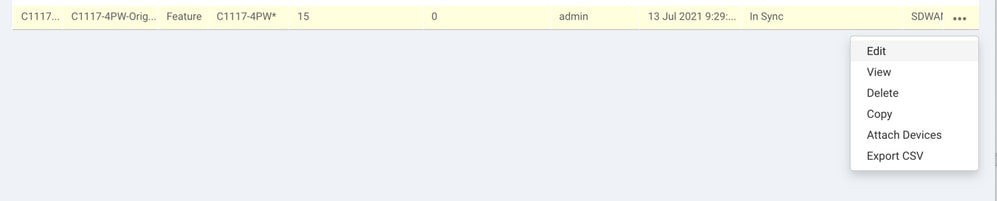

Vaya a la plantilla de función y haga clic en Edit.

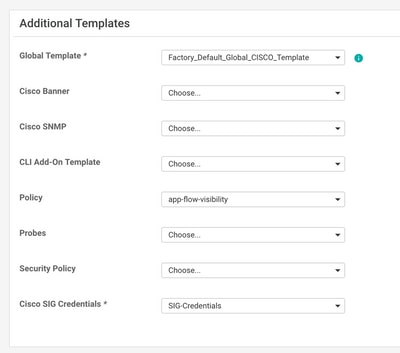

En la sección de Additional templates, haga clic en Cisco SIG Credentials. La opción se muestra en la imagen.

Dé un nombre y una descripción a la plantilla.

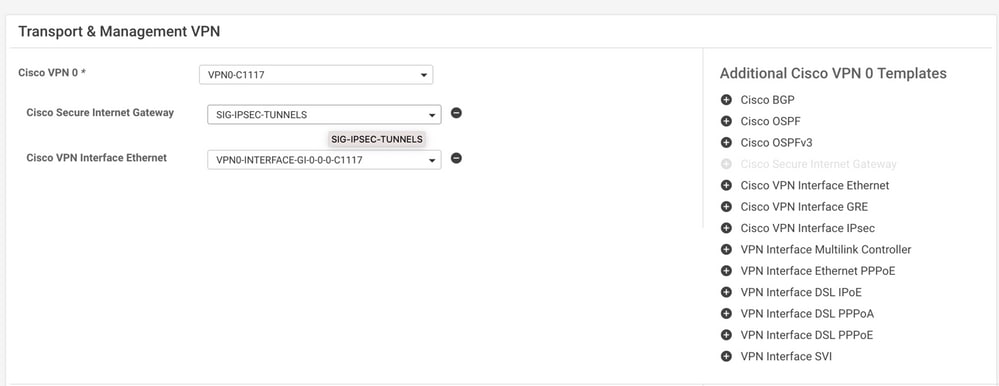

Paso 2. Cree una plantilla de función SIG.

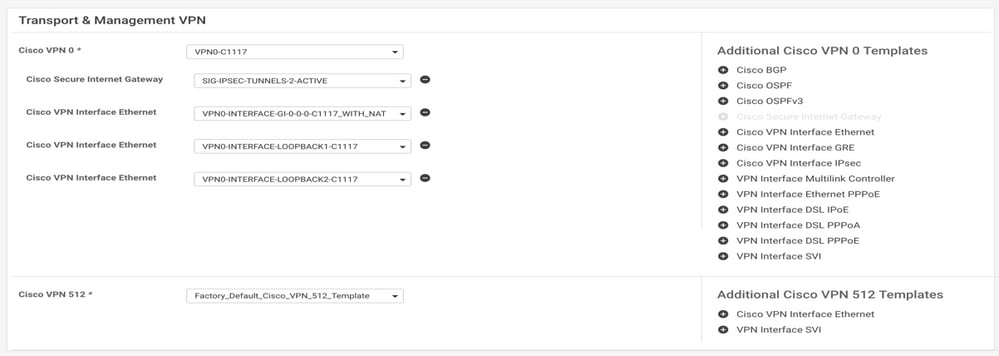

Desplácese hasta la plantilla de función y, en la sección Transport & Management VPN seleccione la plantilla de función Cisco Secure Internet Gateway.

Dé un nombre y una descripción a la plantilla.

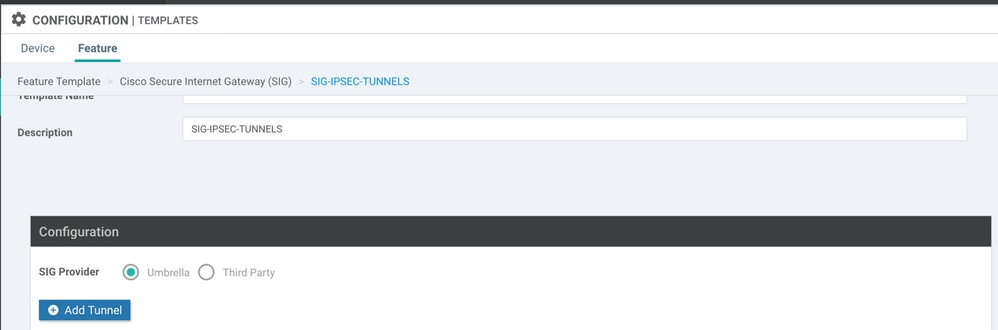

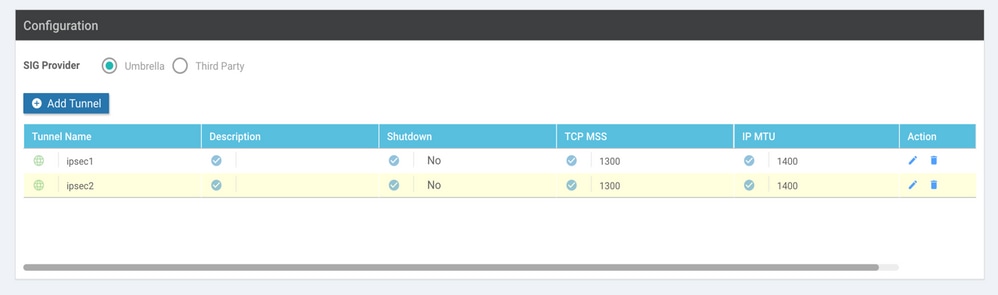

Paso 3. Seleccione su proveedor SIG para el túnel principal.

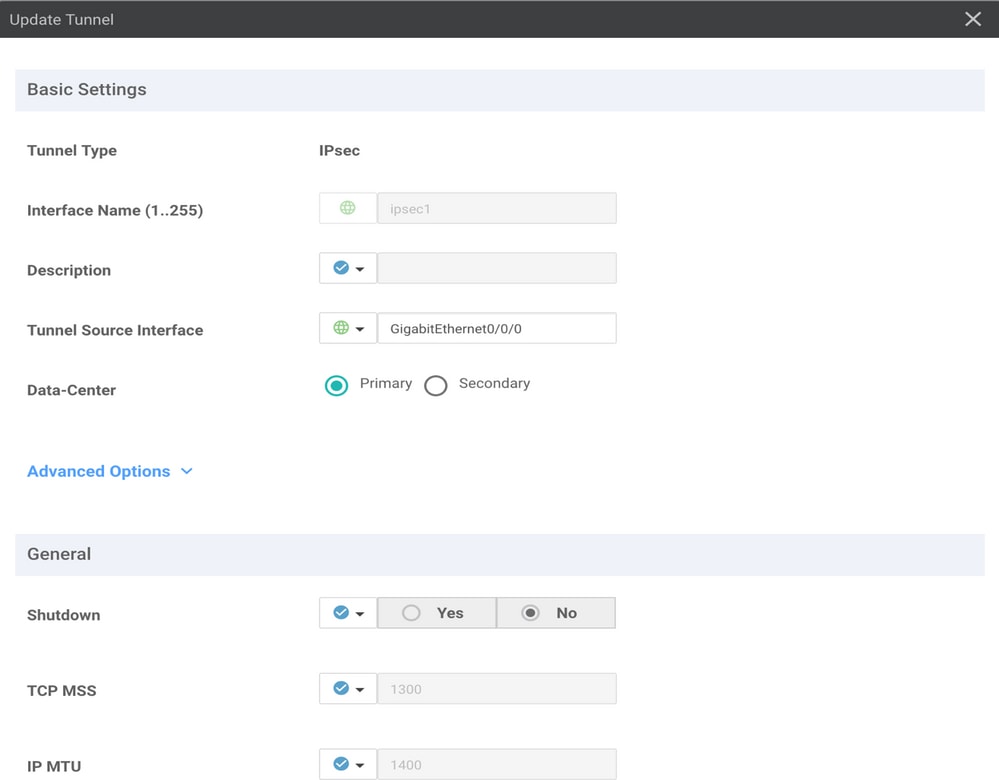

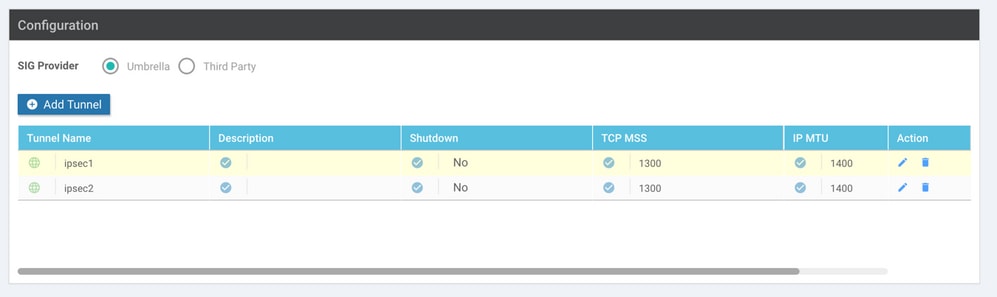

Haga clic en Add Tunnel.

Configurar los detalles básicos y mantener Data-Center como Primary, haga clic en Add.

Paso 4. Agregue el túnel secundario.

Agregar una segunda configuración de túnel, utilizar Data-Center como Secondary esta vez, y el nombre de la interfaz como ipsec2.

La configuración de vManage aparece como se muestra a continuación:

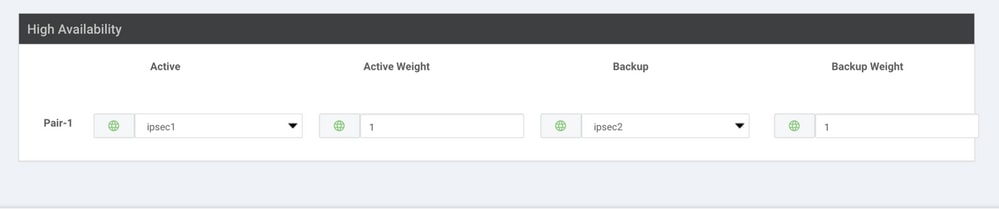

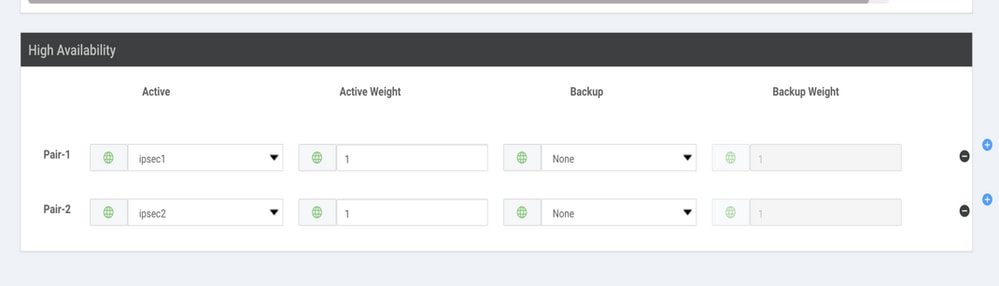

Paso 5. Cree Un Par De Alta Disponibilidad.

Dentro de la High Availability , seleccione el ipsec1 como Active y el túnel ipsec2 como Backup.

Nota: hasta 4 High Availability se pueden crear simultáneamente pares de túneles y un máximo de 4 túneles activos.

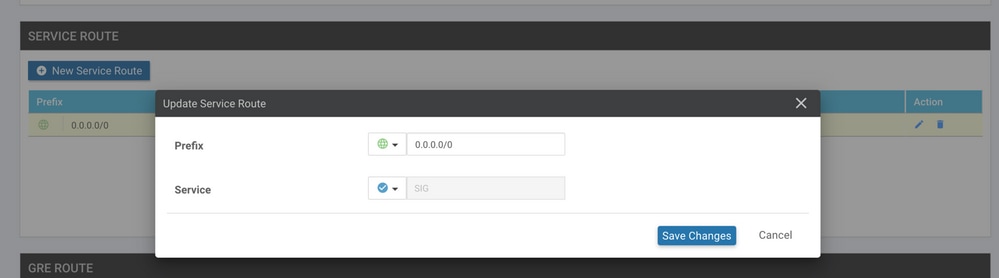

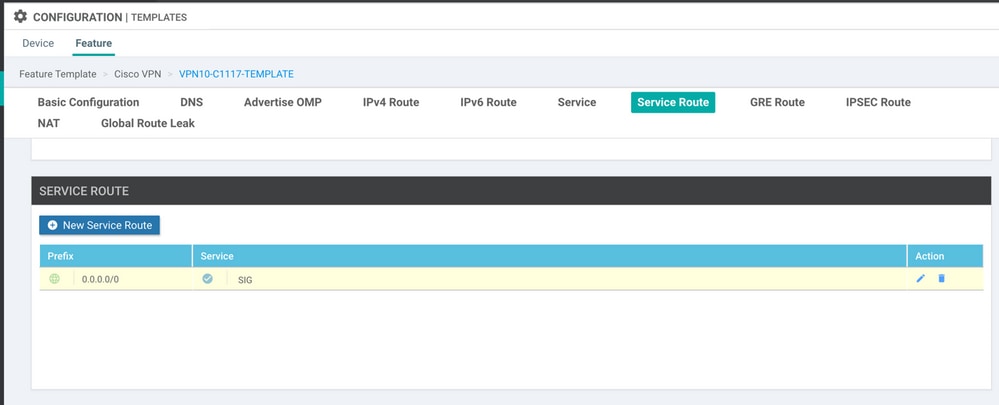

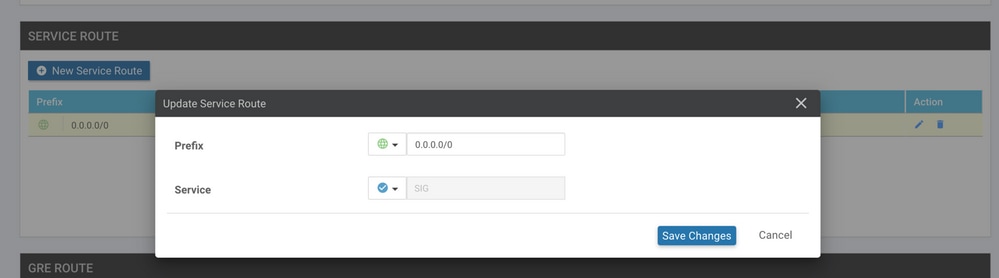

Paso 6. Edite la plantilla de VPN del lado de servicio para insertar una ruta de servicio.

Desplácese hasta el Service VPN y, dentro de la Service VPN plantilla, desplácese a la sección Service Route y agregue un 0.0.0.0 con SIG Service Route. Para este documento, se utiliza el VRF/VPN 10.

La ruta 0.0.0.0 SIG se muestra como se muestra aquí.

Nota: Para que el tráfico del servicio se apague realmente, NAT debe configurarse en la interfaz WAN.

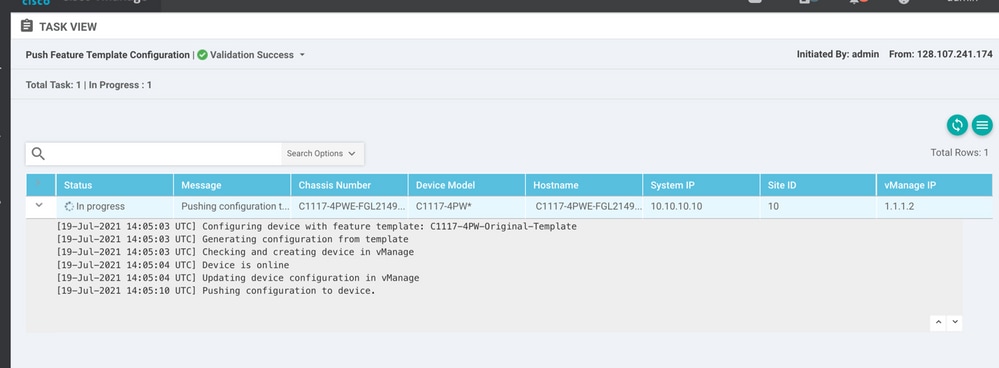

Adjunte esta plantilla al dispositivo e inserte la configuración:

Configuración del router de extremo de la WAN para el escenario activo/de copia de seguridad

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 Tunnel100002 backup-interface-weight 1

!

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface GigabitEthernet0/0/0

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference secondary-dc source-interface GigabitEthernet0/0/0

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE-HOSTNAME>

username admin privilege 15 secret 9 <SECRET-PASSWORD>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

!

ip sdwan route vrf 10 0.0.0.0/0 service sig

no ip http server

no ip http secure-server

no ip http ctc authentication

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface GigabitEthernet0/1/1

switchport mode access

no shutdown

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address <VLAN-IP-ADDRESS> <MASK>

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

exit

interface Tunnel100002

no shutdown

ip unnumbered GigabitEthernet0/0/0

ip mtu 1400

tunnel source GigabitEthernet0/0/0

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

no crypto isakmp diagnose error

no network-clock revertive

Creación de túneles Umbrella SIG con escenario activo/activo

Paso 1. Cree una plantilla de función de credenciales SIG.

Desplácese hasta la plantilla de función y haga clic en Edit

En la sección de Additional templates, seleccione Cisco SIG Credentials. La opción se muestra en la imagen.

Dé un nombre y una descripción a la plantilla.

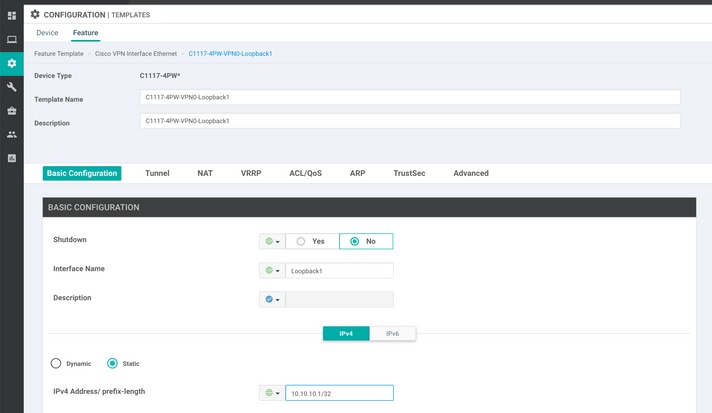

Paso 2. Cree dos interfaces de loopback para vincular los túneles SIG.

Nota: Cree una interfaz de loopback para cada túnel SIG configurado en modo activo; esto es necesario porque cada túnel necesita un ID IKE único.

Nota: Este escenario es Activo/Activo, por lo tanto se crean dos loopbacks.

Configure el nombre de la interfaz y la dirección IPv4 para el bucle invertido.

Nota: La dirección IP configurada para el loopback es una dirección ficticia.

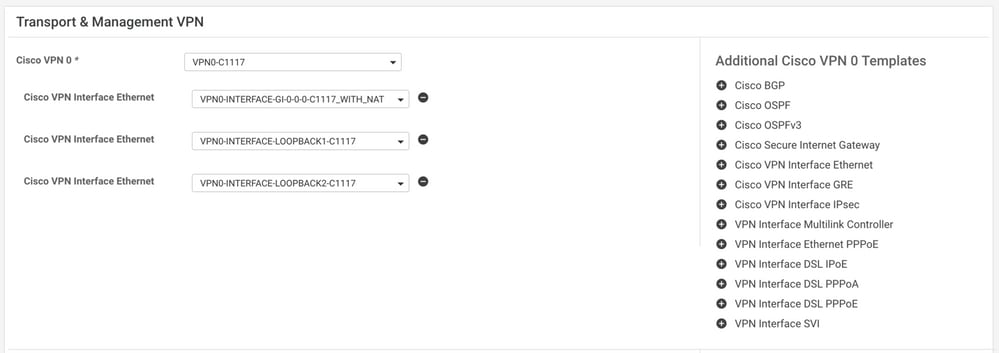

Cree la segunda plantilla de bucle invertido y conéctela a la plantilla de dispositivo. La plantilla de dispositivo debe tener dos plantillas de bucle invertido conectadas:

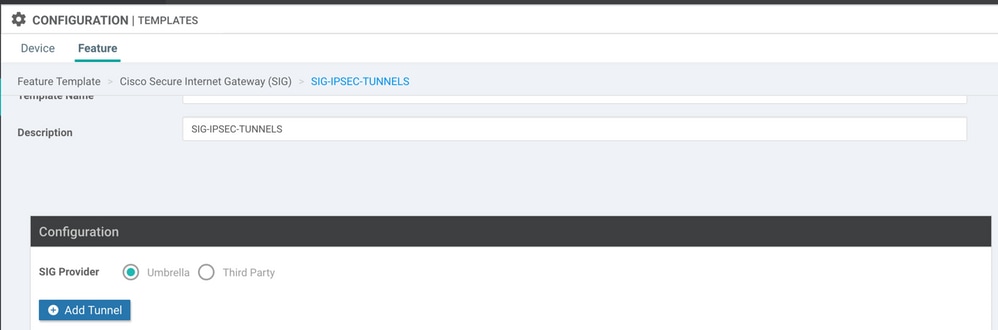

Paso 3. Cree una plantilla de función SIG.

Desplácese hasta la plantilla de función SIG y, en la sección Transport & Management VPN seleccionar Cisco Secure Internet Gateway

Paso 4. Seleccione el proveedor SIG para el túnel principal.

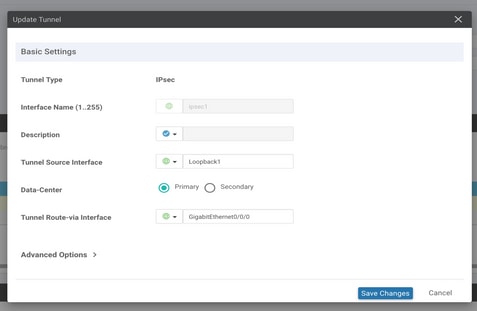

Haga clic en Add Tunnel.

Configurar los detalles básicos y mantener Data-Center como Primary.

Nota: El parámetro Tunnel Source Interface es el Loopback (para este documento Loopback1) y como Tunnel Route-via Interface la interfaz física (para este documento GigabitEthernet0/0/0)

Paso 5. Agregue el túnel secundario.

Agregar una segunda configuración de túnel, utilizar Data-Center como Primary y el nombre de la interfaz como ipsec2.

La configuración de vManage aparece como se muestra a continuación:

Paso 6. Cree Dos Pares De Alta Disponibilidad.

Dentro de la High Availability sección, crear dos High Availability pares.

- En el primer par HA, seleccione el ipsec1 como Activo y seleccione

Nonepara copia de seguridad. - En el segundo par HA, seleccione el ipsec2 como Active select

Noney para copias de seguridad.

La configuración de vManage para High Availability aparece como se muestra:

La plantilla de dispositivo tiene las dos plantillas de bucle invertido y la plantilla de función SIG conectadas también.

Paso 7. Edite la plantilla de VPN del lado de servicio para insertar una ruta de servicio.

Desplácese hasta el Service VPN y, dentro de la plantilla VPN of service, vaya a la sección Service Route y agregue un 0.0.0.0 con SIGService Route

La ruta SIG 0.0.0.0 aparece como se muestra aquí.

Nota: Para que el tráfico del servicio se apague realmente, NAT debe configurarse en la interfaz WAN.

Adjunte esta plantilla al dispositivo e inserte la configuración.

Configuración del router de extremo de la WAN para el escenario activo/activo

system

host-name <HOSTNAME>

system-ip <SYSTEM-IP>

overlay-id 1

site-id <SITE-ID>

sp-organization-name <ORG-NAME>

organization-name <SP-ORG-NAME>

vbond <VBOND-IP> port 12346

!

secure-internet-gateway

umbrella org-id <UMBRELLA-ORG-ID>

umbrella api-key <UMBRELLA-API-KEY-INFO>

umbrella api-secret <UMBRELLA-SECRET-INFO>

!

sdwan

service sig vrf global

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 None backup-interface-weight 1

interface-pair Tunnel100002 active-interface-weight 1 None backup-interface-weight 1

!

interface GigabitEthernet0/0/0

tunnel-interface

encapsulation ipsec weight 1

no border

color biz-internet

no last-resort-circuit

no low-bandwidth-link

no vbond-as-stun-server

vmanage-connection-preference 5

port-hop

carrier default

nat-refresh-interval 5

hello-interval 1000

hello-tolerance 12

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

no allow-service snmp

no allow-service bfd

exit

exit

interface Tunnel100001

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback1

exit

interface Tunnel100002

tunnel-options tunnel-set secure-internet-gateway-umbrella tunnel-dc-preference primary-dc source-interface Loopback2

exit

appqoe

no tcpopt enable

!

security

ipsec

rekey 86400

replay-window 512

authentication-type sha1-hmac ah-sha1-hmac

!

!

service tcp-keepalives-in

service tcp-keepalives-out

no service tcp-small-servers

no service udp-small-servers

hostname <DEVICE HOSTNAME>

username admin privilege 15 secret 9 <secret-password>

vrf definition 10

rd 1:10

address-family ipv4

route-target export 1:10

route-target import 1:10

exit-address-family

!

address-family ipv6

exit-address-family

!

!

vrf definition Mgmt-intf

description Transport VPN

rd 1:512

address-family ipv4

route-target export 1:512

route-target import 1:512

exit-address-family

!

address-family ipv6

exit-address-family

!

no ip source-route

ip sdwan route vrf 10 0.0.0.0/0 service sig

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet0/0/0 overload

ip nat translation tcp-timeout 3600

ip nat translation udp-timeout 60

ip nat settings central-policy

vlan 10

exit

interface GigabitEthernet0/0/0

no shutdown

arp timeout 1200

ip address dhcp client-id GigabitEthernet0/0/0

no ip redirects

ip dhcp client default-router distance 1

ip mtu 1500

ip nat outside

load-interval 30

mtu 1500

exit

interface GigabitEthernet0/1/0

switchport access vlan 10

switchport mode access

no shutdown

exit

interface Loopback1

no shutdown

arp timeout 1200

ip address 10.20.20.1 255.255.255.255

ip mtu 1500

exit

interface Loopback2

no shutdown

arp timeout 1200

ip address 10.10.10.1 255.255.255.255

ip mtu 1500

exit

interface Vlan10

no shutdown

arp timeout 1200

vrf forwarding 10

ip address 10.1.1.1 255.255.255.252

ip mtu 1500

ip nbar protocol-discovery

exit

interface Tunnel0

no shutdown

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

exit

interface Tunnel100001

no shutdown

ip unnumbered Loopback1

ip mtu 1400

tunnel source Loopback1

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

interface Tunnel100002

no shutdown

ip unnumbered Loopback2

ip mtu 1400

tunnel source Loopback2

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec2-ipsec-profile

tunnel vrf multiplexing

tunnel route-via GigabitEthernet0/0/0 mandatory

exit

clock timezone UTC 0 0

logging persistent size 104857600 filesize 10485760

logging buffered 512000

logging console

no logging rate-limit

aaa authentication log in default local

aaa authorization exec default local

aaa session-id common

mac address-table aging-time 300

no crypto ikev2 diagnose error

crypto ikev2 policy policy1-global

proposal p1-global

!

crypto ikev2 profile if-ipsec1-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 profile if-ipsec2-ikev2-profile

no config-exchange request

dpd 10 3 on-demand

dynamic

lifetime 86400

!

crypto ikev2 proposal p1-global

encryption aes-cbc-128 aes-cbc-256

group 14 15 16

integrity sha1 sha256 sha384 sha512

!

crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec transform-set if-ipsec2-ikev2-transform esp-gcm 256

mode tunnel

!

crypto ipsec profile if-ipsec1-ipsec-profile

set ikev2-profile if-ipsec1-ikev2-profile

set transform-set if-ipsec1-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

crypto ipsec profile if-ipsec2-ipsec-profile

set ikev2-profile if-ipsec2-ikev2-profile

set transform-set if-ipsec2-ikev2-transform

set security-association lifetime kilobytes disable

set security-association lifetime seconds 3600

set security-association replay window-size 512

!

Nota: aunque este documento se centra en Umbrella, las mismas situaciones se aplican a los túneles SIG de Azure y de terceros.

Verificación

Verificar escenario activo/de respaldo

En vManage, es posible supervisar el estado de los túneles IPSec de SIG. Desplácese hasta Monitor > Network, seleccione el dispositivo de extremo de la WAN que desee.

Haga clic en el Interfaces a la izquierda; se muestra una lista de todas las interfaces del dispositivo. Esto incluye las interfaces ipsec1 e ipsec2.

La imagen muestra que el túnel ipsec1 reenvía todo el tráfico y el ipsec2 no pasa el tráfico.

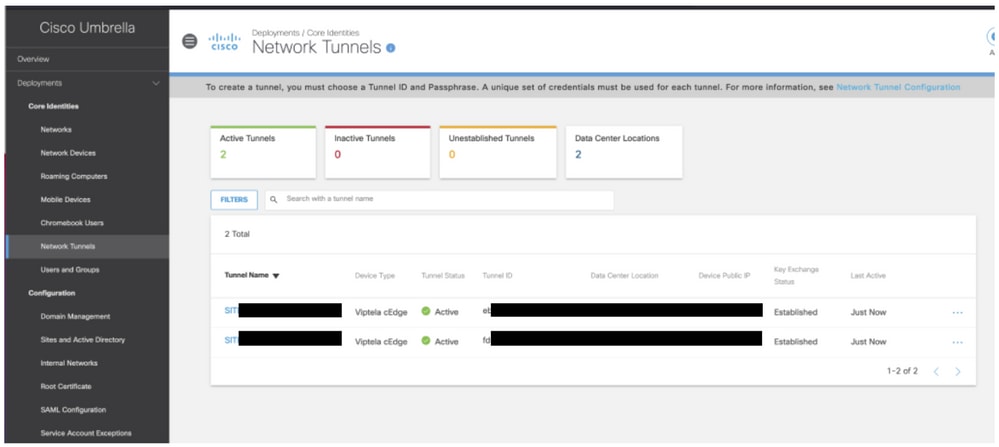

También es posible verificar los túneles en el Cisco Umbrella portal se muestra en la imagen.

Use el comando show sdwan secure-internet-gateway tunnels en la CLI para mostrar la información de los túneles.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Use el comando show endpoint-tracker y show ip sla summary comandos en la CLI para mostrar información sobre los rastreadores generados automáticamente y los SLA.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Verificar escenario activo/activo

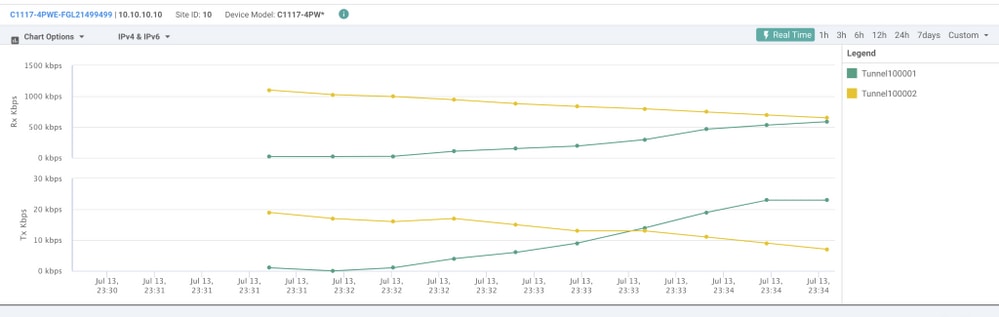

En vManage es posible supervisar el estado de los túneles IPSec de SIG. Desplácese hasta Monitor > Network, seleccione el dispositivo de extremo de la WAN que desee.

Haga clic en el Interfaces a la izquierda y se muestra una lista de todas las interfaces del dispositivo. Esto incluye las interfaces ipsec1 e ipsec2.

La imagen muestra que los túneles ipsec1 e ipsec2 reenvían el tráfico.

Use el comando show sdwan secure-internet-gateway tunnels en la CLI para mostrar la información de los túneles.

C1117-4PWE-FGL21499499#show sdwan secure-internet-gateway tunnels

API LAST

TUNNEL IF HTTP SUCCESSFUL TUNNEL

NAME TUNNEL ID TUNNEL NAME FSM STATE CODE REQ STATE

---------------------------------------------------------------------------------------------------------------

Tunnel100001 540798313 SITE10SYS10x10x10x10IFTunnel100001 st-tun-create-notif 200 create-tunnel -

Tunnel100002 540798314 SITE10SYS10x10x10x10IFTunnel100002 st-tun-create-notif 200 create-tunnel -

Use el comando show endpoint-tracker y show ip sla summary comandos en la CLI para mostrar información sobre los rastreadores generados automáticamente y los SLA.

cEdge_Site1_East_01#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 8 14 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 2 12 None

cEdge_Site1_East_01#show ip sla summary

IPSLAs Latest Operation Summary

Codes: * active, ^ inactive, ~ pending

All Stats are in milliseconds. Stats with u are in microseconds

ID Type Destination Stats Return Last

Code Run

-----------------------------------------------------------------------

*12 http 10.10.10.10 RTT=6 OK 8 seconds ago

*14 http 10.10.10.10 RTT=17 OK 3 seconds ago Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

6.0 |

22-Nov-2023

|

Recertificación |

4.0 |

30-Dec-2021

|

Cambios menores |

3.0 |

23-Dec-2021

|

Adición de información adicional |

2.0 |

16-Nov-2021

|

Versión inicial |

1.0 |

16-Nov-2021

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Diana Laura SerranoCisco TAC Engineer

- Edited by Amanda Nava ZarateCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios