Cisco ONS 15454 y NAT

Contenido

Introducción

Este documento describe los diferentes tipos de traducción de direcciones de red (NAT) y asigna cada tipo de NAT a la versión de software ONS 15454 relevante que admite ese tipo.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

-

Cisco ONS 15454

-

CTC

-

NAT

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Todas las versiones de Cisco ONS 15454

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Antecedentes

En muchos casos en el campo, se están reproduciendo diferentes escenarios de NAT y no funcionan correctamente. Puede identificar la mayoría de estos escenarios a través de los síntomas. La mayoría de los problemas se deben a la incapacidad del elemento de red (NE) para iniciar una conexión de nuevo a la estación de trabajo del controlador de transporte de Cisco (CTC).

A menudo, cuando el CTC no soporta una configuración específica de NAT, el CTC descarta y se reconecta a los nodos en intervalos específicos. En las versiones más recientes, el CTC puede recuperarse de las desconexiones sin abandonar la vista. En esas versiones, puede notar este problema durante la interacción con el nodo a través de CTC.

Los mismos síntomas también se producen debido a configuraciones incorrectas del firewall externo donde las listas de acceso imponen la seguridad. Las Listas de Acceso no permiten que el NE inicie ciertas conexiones hacia o desde direcciones IP y/o puertos definidos, hacia la Estación de Trabajo CTC. Las desconexiones frecuentes también pueden producirse cuando la configuración de tiempo de espera del firewall externo es demasiado corta.

Para ver las listas de acceso de firewall de ejemplo que puede utilizar con ONS 15454, consulte la sección Firewalls Externos del Manual de Referencia de Cisco ONS 15454, Versión 5.0.

NAT

NAT permite que un único dispositivo, por ejemplo, un router, actúe como agente entre Internet y una red local. Esta sección explica los diversos tipos de NAT.

Para obtener más información, refiérase a RFC 2663 - Terminología y Consideraciones ![]() del Traductor de Direcciones de Red IP.

del Traductor de Direcciones de Red IP.

NAT tradicional

La NAT tradicional permite que los hosts dentro de una red privada accedan de forma transparente a los hosts en la red externa. La NAT tradicional inicia las sesiones salientes desde la red privada.

Esta sección describe brevemente las dos variaciones de la NAT tradicional:

-

NAT básica: La NAT básica reserva un bloque de direcciones externas. La NAT básica utiliza estas direcciones para traducir las direcciones de los hosts en un dominio privado cuando los hosts inician sesiones con el dominio externo.

-

Traducción de puerto de dirección de red (NAPT): La NAPT amplía la noción de traducción un paso más. NAPT también traduce identificadores de transporte, por ejemplo, números de puerto TCP y UDP, e identificadores de consulta ICMP. Esta traducción multiplexa los identificadores de transporte de varios hosts privados a los identificadores de transporte de una única dirección externa.

Nota: NAPT también se denomina Traducción de dirección de puerto (PAT).

NAT bidireccional

Un dispositivo en la red externa inicia una transacción con un dispositivo en el interior. Para permitir este inicio, la versión básica de NAT se mejoró para incluir capacidades avanzadas. Esta mejora se conoce comúnmente como NAT bidireccional, pero también se denomina NAT bidireccional y NAT entrante. Con una NAT bidireccional, puede iniciar sesiones desde hosts en la red pública y la red privada. Las direcciones de red privadas se enlazan a direcciones globales únicas, estática o dinámicamente a medida que se establecen conexiones en cualquier dirección.

El rendimiento de NAT en las transacciones entrantes es más difícil que el de NAT saliente. La razón es que la red interna generalmente conoce la dirección IP de los dispositivos externos, porque estos dispositivos son públicos. Sin embargo, la red externa no conoce las direcciones privadas de la red interna. Incluso si la red externa conoce las direcciones IP de las redes privadas, nunca puede especificar estas direcciones IP como el destino de un datagrama IP que se inicia desde afuera, porque no son enrutables.

Puede utilizar uno de estos dos métodos para resolver el problema de dirección oculta:

-

Asignación estática

-

Sistema de nombres de dominio (DNS) TCP/IP

Nota: En este documento, NAT bidireccional implica NAT básica, pero NAT básica no implica NAT bidireccional.

NAT doble

Dos veces NAT es una variación de NAT. Dos veces NAT modifica las direcciones de origen y de destino cuando un datagrama cruza los rangos de dirección. Este concepto contrasta con la NAT tradicional y la NAT bidireccional, que traducen sólo una de las direcciones (origen o destino).

Compatibilidad de ONS 15454 y NAT

Esta tabla muestra la compatibilidad con ONS 15454 y NAT:

| Tipo de NAT | CTC Sees | Elemento de red de gateway (GNE) | Versión CTC admitida |

|---|---|---|---|

| NAT básica | IP GNE | IP traducida | Versión 3.3. |

| NAPT | IP GNE | IP traducida | Versión 4.0. |

| NAT bidireccional | IP traducida | CTC IP | Versión 5.0. |

| NAT doble | IP traducida | IP traducida | Versión 5.0. |

Troubleshoot

En caso de un problema de comunicación entre NE y CTC, el resultado del comando fhDebug contiene este mensaje de error:

OCT 27 18:35:37.09 UTC ERROR ObjectChange.cc:432 tEventMgr CORBA::NO_IMPLEMENT/0x3d0004 updating [192.168.1.100:EventReceiver]. Marking c OCT 27 18:36:17.09 UTC DEBUG AlarmImpl.cc:353 tEventMgr Removing corba client [192.168.1.100:EventReceiver] from auton msg list

Varias razones pueden causar este error. Sin embargo, si el error ocurre a intervalos predecibles regulares (normalmente ~2 o ~4 minutos), la razón puede ser la presencia de un tipo de NAT que CTC no soporta, o un firewall sin los permisos de puerto necesarios.

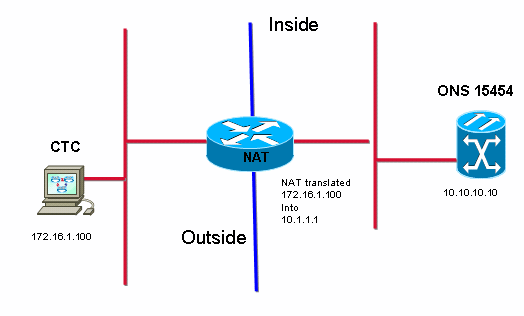

Observe que 172.16.1.100 es la dirección IP de la estación de trabajo CTC y 10.1.1.1 es la dirección NAT (consulte la Figura 1).

Figura 1: Topología

A continuación se muestra el resultado parcial del comando inetstatShow:

-> inetstatShow Active Internet connections (including servers) PCB Typ Rx-Q Tx-Q Local Address Foreign Address (state) ------- --- ---- ---- ----------------- --------------- ------- 2145984 TCP 0 0 10.10.10.10:1052 10.1.1.1:1029 SYN_SENT 21457f8 TCP 0 0 10.10.10.10:80 10.1.1.1:1246 TIME_WAIT 2145900 TCP 0 0 10.10.10.10:57790 10.1.1.1:1245 ESTABLISHED --- ISP assigned address 21453d8 TCP 0 0 10.10.10.10:80 10.1.1.1:1244 TIME_WAIT 2144f34 TCP 0 0 10.10.10.10:80 10.1.1.1:1238 TIME_WAIT 2144eb0 TCP 0 0 10.10.10.10:1080 10.1.1.1:1224 ESTABLISHED --- ISP assigned address

Este resultado no muestra evidencia de esta dirección. El resultado muestra la dirección pública que utiliza el ISP, lo que es evidencia de un escenario NAT tradicional.

Para identificar NAT bidireccional y NAT doble, necesita un rastro del rastreador del mismo segmento de red que la estación de trabajo CTC. Lo ideal es que un rastreador que se ejecute en la estación de trabajo del Comité contra el Terrorismo sea el más adecuado.

Información Relacionada

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios