Introducción

Este documento describe cómo filtrar ciertas IP para que NetFlow no las registre.

Colaboración de Vishal Kothari, ingeniero del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que conozca Flexible NetFlow.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- 3650 Switch

- Router de servicios integrados (ISR) 4351

Nota: Para lograr este filtrado requerido en NetFlow, deberá instalar AppxK9 License. Para las pruebas, puede hacer uso de la licencia AppxK9 de derecho de uso (RTU).

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

En esta sección, debe filtrar la lista de IP que NetFlow no necesita registrar, lo que significa que el router no debe enviar detalles sobre el origen y el destino de IP definidos en una ACL. ¿Cómo puede lograr esto a través de Flexible NetFlow? Encontrará lo siguiente.

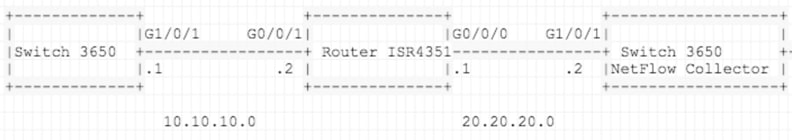

Diagrama de la red

Configuraciones

Prepare una lista de todas las redes que desea filtrar al enviarla al recopilador de NetFlow. En este ejemplo, el tráfico Telnet de negación/filtro se envía a un colector y permite el resto del tráfico.

Configuración de ISR4351:

IP access-list extended acl-filter

deny tcp host 10.10.10.1 host 10.10.10.2 eq telnet

deny tcp host 10.10.10.2 eq telnet host 10.10.10.1

permit ip any any

flow record type performance-monitor NET-FLOW

match ipv4 tos

match ipv4 protocol

match ipv4 source address

match ipv4 destination address

match transport source-port

match transport destination-port

match interface output

match flow direction

match flow sampler

match application name

collect routing source as

collect routing destination as

collect routing next-hop address ipv4

collect ipv4 source mask

collect ipv4 destination mask

collect transport tcp flags

collect interface input

collect counter bytes

collect counter packets

collect timestamp sys-uptime first

collect timestamp sys-uptime last

!

!

flow exporter NET-FLOW

description NET-FLOW

destination 20.20.20.2

source Loopback28

transport udp 2055

!

!

flow monitor type performance-monitor NET-FLOW

record NET-FLOW

exporter NET-FLOW

class-map match-any class-filter

match access-group name acl-filter

!

policy-map type performance-monitor policy-filter

class class-filter

flow monitor NET-FLOW

interface Loopback28

ip address 10.11.11.28 255.255.255.255

interface GigabitEthernet0/0/1

ip address 10.10.10.2 255.255.255.0

negotiation auto

service-policy type performance-monitor input policy-filter

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

¿Cómo confirmar si las redes se han filtrado al enviarlas al recopilador de NetFlow?

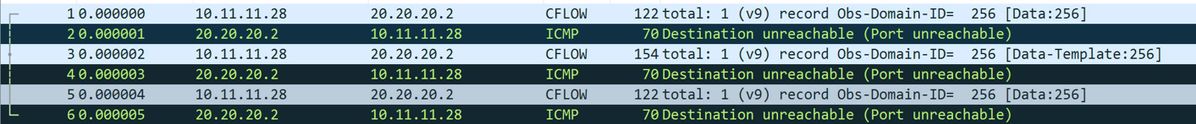

Para demostrar que puede utilizar Embedded Packet Capture (EPC) en ISR4351 Gi0/0/0 (interfaz que apunta hacia NetFlow Collector). Esta es la configuración:

ip access-list extended CAP-FILTER

permit ip host 10.11.11.28 host 20.20.20.2

permit ip host 20.20.20.2 host 10.11.11.28

monitor capture CAP access-list CAP-FILTER buffer size 10 interface GigabitEthernet 0/0/0 both

monitor capture CAP start

++ TEST I

3650: -

telnet 10.10.10.2

Trying 10.10.10.2 ... Open

No se capturaron paquetes para el tráfico Telnet bajo EPC, la razón es que el tráfico fue denegado bajo Lista de control de acceso (ACL) (ACL-filter) y resto todo ha sido permitido.

show monitor capture CAP buffer brief

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

Ahora, en la Prueba 02, genere tráfico ping para ver si coincide bajo EPC:

++ TEST II

3650: -

ping 10.10.10.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.10.2, timeout is 2 seconds:

!!!!!

ISR4351:

show monitor capture CAP buffer brief

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

0 122 0.000000 10.11.11.28 -> 20.20.20.2 UDP

1 70 0.001998 20.20.20.2 -> 10.11.11.28 ICMP

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.