Solución de problemas de VLAN nativa en el modo administrado de intersección

Opciones de descarga

-

ePub (475.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (602.2 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe las opciones de configuración de VLAN nativa en un entorno de Cisco Intersight-Managed Mode, resaltando escenarios comunes.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimientos básicos sobre los servidores Unified Computing Systems (UCS)

- Comprensión básica del modo administrado de intersección (IMM)

- Conocimientos básicos del sistema operativo ESXi y Windows

- Comprensión básica de las redes

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Modo gestionado de interacción (IMM)

- UCSX-215C-M8

- UCSC-C240-M7SX

- Fabric Interconnect 6536

- Fabric Interconnect 6454

- Firmware del servidor serie X versión 5.3(0.240016)

- Firmware de Fabric Interconnect 6536 versión 4.3(5.250004)

- Firmware del servidor C series versión 4.3(4.241063)

- Firmware de Fabric Interconnect 6536 versión 4.2(3 m)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Las opciones de configuración de VLAN nativa en un entorno de Cisco Intersight-Managed Mode tienen situaciones comunes que llevan al doble etiquetado. En este artículo también se proporcionan los pasos recomendados para solucionar problemas.

En Cisco UCS, los adaptadores de NIC se virtualizan y se presentan al sistema operativo mediante vNICS. Estos adaptadores virtuales están conectados a una interfaz Ethernet virtual (vEthernet) que suele configurarse como puerto troncal. La VLAN nativa se utiliza para transportar tráfico sin etiqueta (o tráfico que no utiliza la etiqueta 802.1Q) a través de un puerto trunk.

En función del sistema operativo instalado, puede tener la capacidad o no de etiquetar su propio tráfico. Por ejemplo, VMWare ESXi tiene la capacidad de etiquetar varias VLAN. Para los sistemas operativos en los que el etiquetado de VLAN no está disponible o es innecesario, se recomienda seleccionar una VLAN nativa para la VLAN predeterminada que desea utilizar para el tráfico sin etiqueta.

Escenarios de resolución de problemas

VMware ESXi

VLAN nativa no configurada en vNIC, enlaces ascendentes FI ni dispositivos de red ascendentes

En este ejemplo, las VLAN 470 y 72 se utilizan dentro del entorno. Este es un ejemplo con un escenario de trabajo.

- No se ha configurado ninguna VLAN nativa en los enlaces ascendentes.

Perfil de dominio:

A través de CLI:

FI-A:

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B:

6536-B(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

pinning border

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470- No se configura ninguna VLAN nativa en las vNIC.

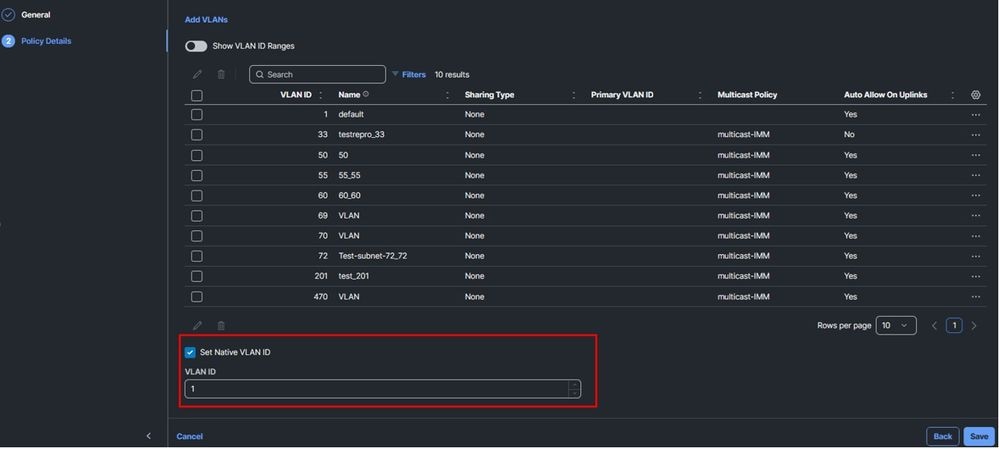

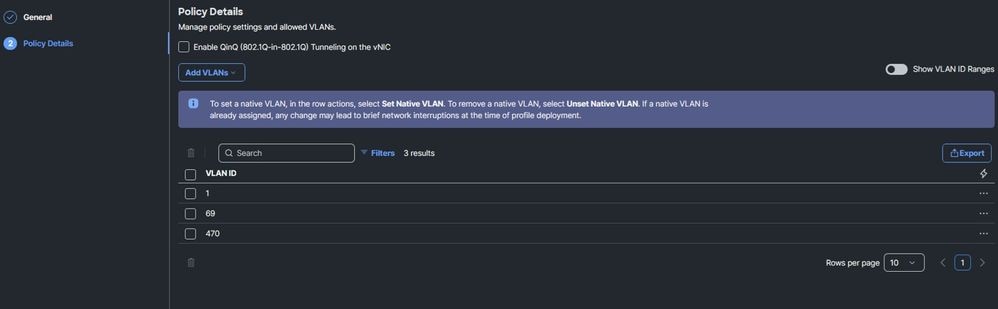

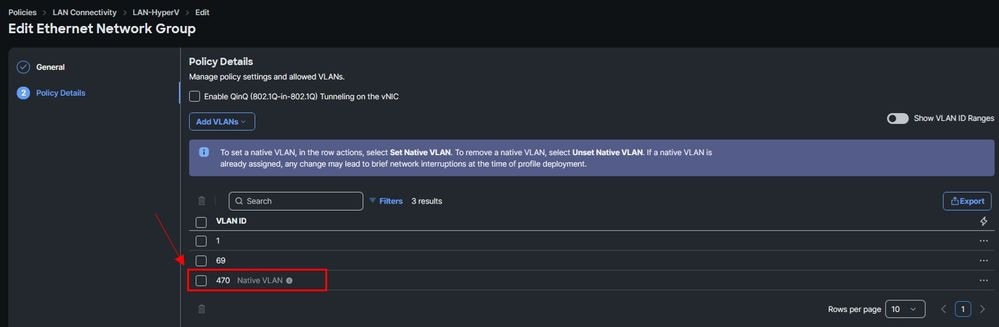

Directiva de grupo de red Ethernet:

A través de CLI:

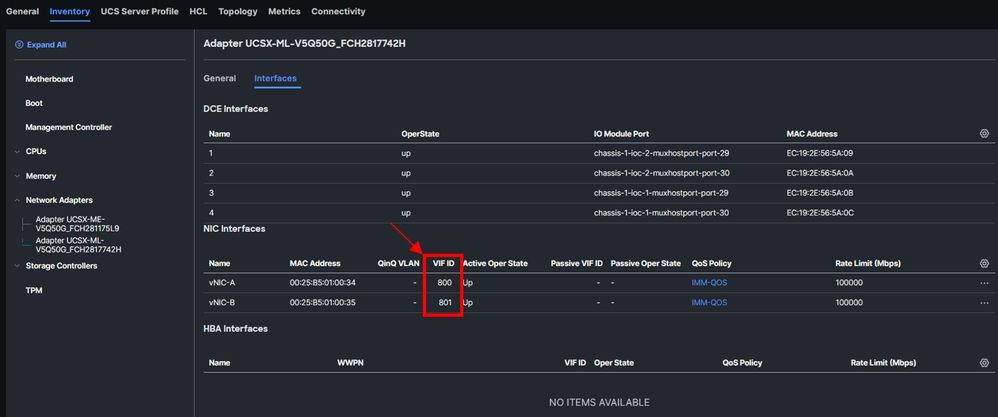

Nota: Puede ver los vEthernet en sus servidores a través de la ruta Servers > Inventory > Network Adapters, luego seleccione la tarjeta VIC y haga clic en Interfaces.

FI-A:

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk allowed vlan 1,69,470

FI-B:

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470- VLAN configurada en el SO:

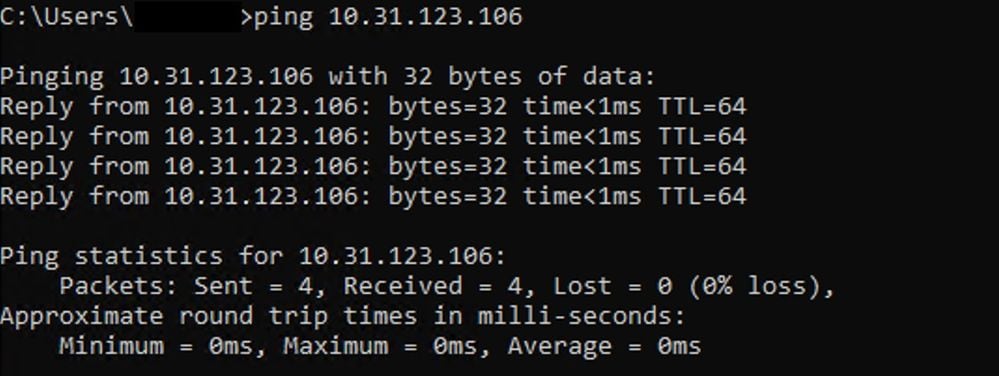

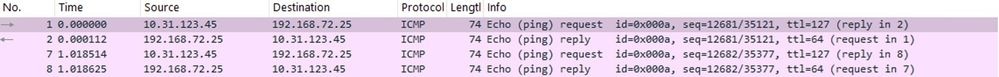

- La prueba de ping se ha realizado correctamente:

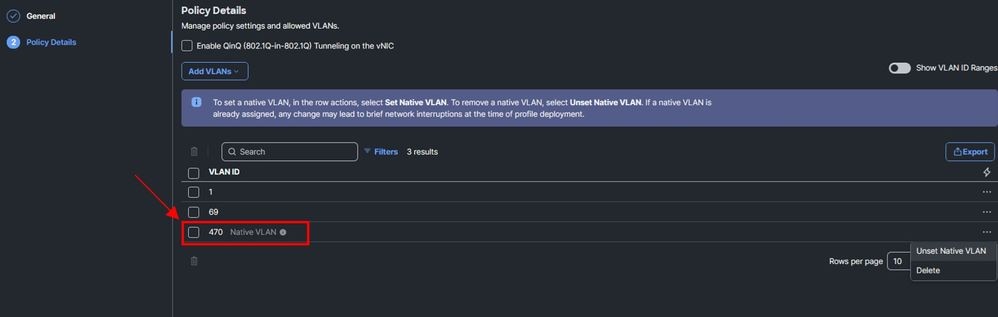

Situación 1. La VLAN nativa se configura en el nivel de vNIC

Si configura la VLAN como nativa en el grupo de red Ethernet, esto puede causar la pérdida de conectividad de red debido a los problemas de etiquetado de VLAN.

- Configuración en el Grupo de Red Ethernet:

A través de CLI:

FI-A:

6536-A(nx-os)# show running-config interface vethernet 800

interface Vethernet800

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

FI-B:

6536-B(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470

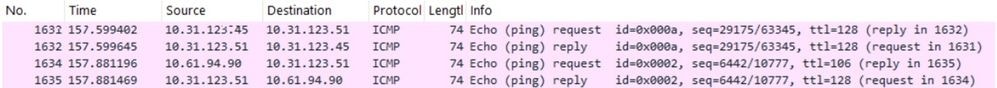

- La prueba de ping no es satisfactoria.

Nota: Una vez que se elimina la VLAN nativa del grupo Red, se recupera la conectividad.

Situación 2. La VLAN nativa está configurada en los enlaces ascendentes de FI

- CLI de VIa:

FI-A

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

FI-B

6536-B(nx-os)# show running-config interface ethernet 1/1

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470Si intenta hacer ping en el sistema operativo con la VLAN nativa configurada en los enlaces ascendentes, la prueba de ping no es satisfactoria.

Para corregir esta condición, debe quitar la VLAN del enlace ascendente y dejar la VLAN configurada en el nivel de ESXi (SO).

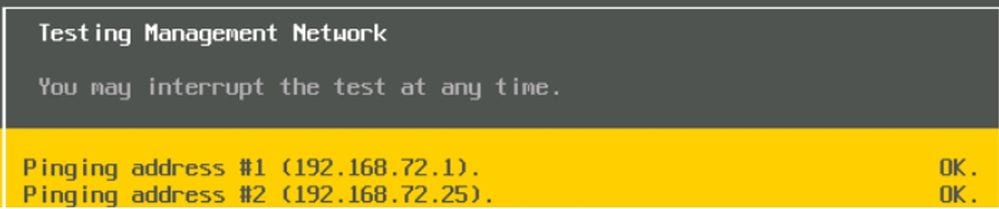

La VLAN nativa se configura en las vNIC, los enlaces ascendentes FI y los dispositivos de red de flujo ascendente

Para esta recreación, se utilizó otra VLAN. En este escenario, la VLAN utilizada es 72.

Consideraciones:

- La VLAN 72 se configura como nativa en nuestro Catalyst DG.

- La VLAN 72 está configurada como nativa en nuestro dispositivo Nexus.

- VLAN 72 está configurada como nativa en los enlaces ascendentes FI.

- La VLAN 72 se configura como nativa en las vNIC.

- La VLAN no está etiquetada en el sistema operativo.

Si utiliza estas consideraciones e intenta realizar una prueba de ping, podrá ver que ping funciona como se espera:

Captura de paquetes en el nivel de SO:

Otra forma de ver si el plano de datos funciona como se esperaba es realizar una captura de paquetes en el nivel de SO. Para este artículo de solución de problemas, ha utilizado la herramienta pktcap-uw que permite capturar el tráfico que fluye a través de los adaptadores de red físicos. Por ejemplo:

pktcap-uw --uplink vmnic0 --dir 2 -o /vmfs/volumes/datastore1/pcaps/nativeworking.pcap -i icmp:

Captura de ELAM:

La captura de ELAM puede ser útil cuando está resolviendo problemas de VLAN nativa, la herramienta permite ver en tiempo real los paquetes que se reenvían en el nivel ASIC. No interrumpe el plano de datos. Para la resolución de problemas, céntrese únicamente en la dirección MAC e IP del dispositivo de origen y de destino.

Ejemplo cuando los paquetes están funcionando:

root@IMM-SAAS-MXSVLAB-6536-A(nx-os)# attach module 1

root@module-1# debug platform internal tah elam asic 0

root@module-1(TAH-elam)# trigger init asic 0 slice 1 lu-a2d 1 in-select 6 out-select 0

Slot 1: param values: start asic 0, start slice 1, lu-a2d 1, in-select 6, out-select 0

root@module-1(TAH-elam-insel6)# set outer ipv4 src_ip 192.168.72.25 dst_ip 192.168.72.1

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: IPv4

Dst MAC address: B0:8B:CF:C8:A2:6B

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Dst IPv4 address: 192.168.72.1

Src IPv4 address: 192.168.72.25

Ver = 4, DSCP = 0, Don't Fragment = 0

Proto = 1, TTL = 64, More Fragments = 0

Hdr len = 20, Pkt len = 84, Checksum = 0xc0a9

L4 Protocol : 1

ICMP type : 8

ICMP code : 0

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

En el resultado obtenido, es evidente que el src y el dst están en la VLAN 72. Esto se espera porque sabe que está usando la VLAN 72 como nativa en todas las trayectorias y ha llegado al puerto ethernet 1/10, designado la interfaz dpid 72, dpid es el identificador interno del puerto ASIC y la asignación se puede encontrar usando show interface hardware-mappings:

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

6536-A(nx-os)# show hardware internal tah interface ethernet 1/1

#########################################

IfIndex: 0x1a000000

DstIndex: 6144

IfType: 26

Asic: 0

Asic: 0

AsicPort: 72

SrcId: 0

Slice: 1

PortOnSlice: 0

Table entries for interface Ethernet1/1

Según la información obtenida en el comando show interface hardware-mappings, el puerto de destino es el puerto Ethernet 1/1 que es uno de los enlaces ascendentes en el dominio UCS.

Situación 1. La VLAN nativa está configurada en los enlaces ascendentes FI, el dispositivo ascendente no está configurado en la vNIC

Esta vez, es evidente que la solicitud ICMP deja de funcionar, lo que se espera porque la VLAN nativa se elimina de las vNIC:

Captura ELAM.

En este caso, no se puede realizar un ping y si intenta utilizar la dirección IP del origen y el destino, no funcionará porque no hay conexión. En este caso en particular, configure las direcciones MAC como filtro para obtener más información:

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 1

Outgoing Interface Info: dmod 1, dpid 72

Dst Idx : 0x601, Dst BD : 72

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 1, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

6536-A(nx-os)# show interface hardware-mappings

-------------------------------------------------------------------------------------------------------

Name Ifindex Smod Unit HPort FPort NPort VPort Slice SPort SrcId MacId MacSP VIF Block BlkSrcID

-------------------------------------------------------------------------------------------------------

Eth1/1 1a000000 1 0 72 255 0 -1 1 0 0 18 0 1537 0 0

Puede ver que la VLAN de la dirección MAC 00:25:B5:01:00:34 (vNIC-A) que está utilizando es VLAN 1, esto es incorrecto porque necesita utilizar VLAN 72.

Situación 2. La VLAN nativa está configurada en vNIC, pero el dispositivo ascendente no está configurado en los enlaces ascendentes de FI

Captura de ELAM:

root@module-1(TAH-elam-insel6)# set outer l2 src_mac 00:25:B5:01:00:34 dst_mac ff:ff:ff:ff:ff:ff

root@module-1(TAH-elam-insel6)# start

root@module-1(TAH-elam-insel6)# report

HEAVENLY ELAM REPORT SUMMARY

slot - 1, asic - 0, slice - 1

============================

Incoming Interface: Eth1/10

Src Idx : 0x1001, Src BD : 72

Outgoing Interface Info: met_ptr 0

Packet Type: ARP

Dst MAC address: FF:FF:FF:FF:FF:FF

Src MAC address: 00:25:B5:01:00:34

.1q Tag0 VLAN: 72, cos = 0x0

Target Hardware address: 00:00:00:00:00:00

Sender Hardware address: 00:25:B5:01:00:34

Target Protocol address: 192.168.72.1

Sender Protocol address: 192.168.72.25

ARP opcode: 1

Drop Info:

----------

LUA:

LUB:

LUC:

LUD:

Final Drops:

vntag:

vntag_valid : 1

vntag_vir : 195

vntag_svif : 195

En el resultado, es evidente que se está utilizando la VLAN 72 correcta. Sin embargo, si verifica la configuración en el link ascendente, puede ver que la VLAN nativa no está configurada:

6536-A(nx-os)# show running-config interface ethernet 1/1

description Uplink PC Member

switchport mode trunk

switchport trunk allowed vlan 1,50,55,60,69-70,72,201,470

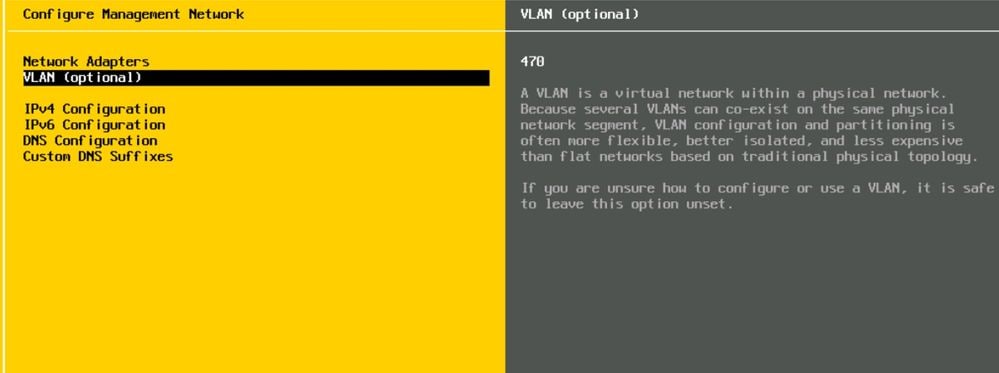

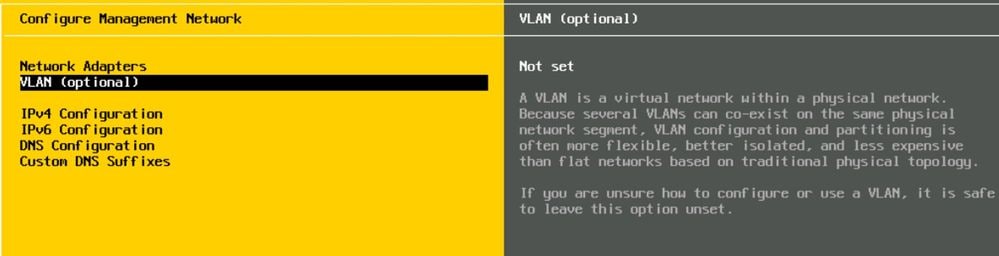

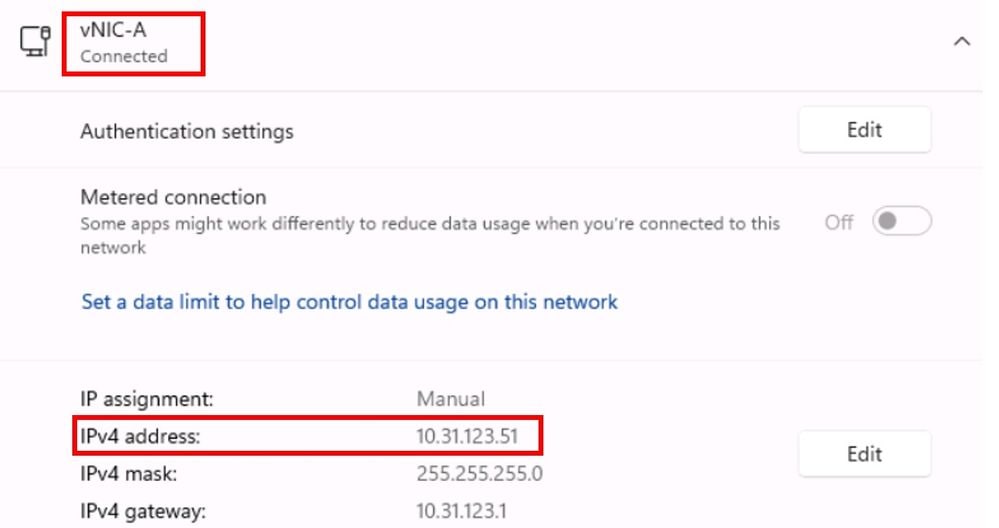

SO Windows Server

El problema de la VLAN nativa también puede estar presente en el sistema operativo Windows; normalmente, el problema puede producirse porque la VLAN nativa no está etiquetada en la vNIC.

Para este escenario, se utilizó la VLAN nativa 470:

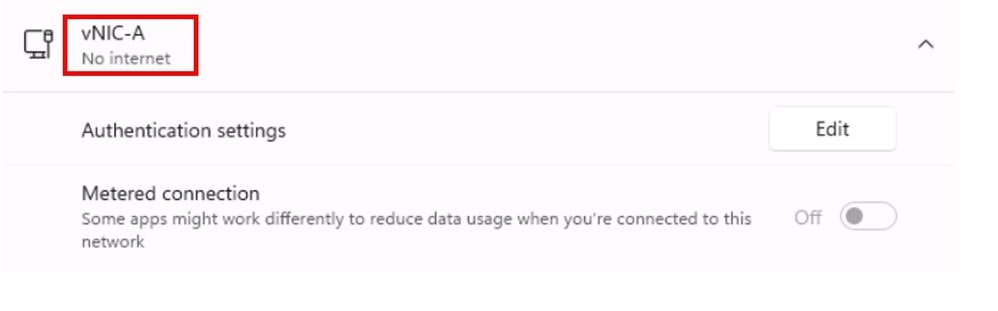

La vNIC utilizada está conectada en Windows:

Captura de paquete

Si intenta hacer ping a la red, puede ver que la captura de paquetes está funcionando como se esperaba porque la VLAN nativa está etiquetada en la vNIC:

Situación 1. La VLAN nativa se configura en los enlaces ascendentes de FI pero no se configura en vNIC

- Nivel de vNIC:

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk allowed vlan 1,69,470- Nivel FI-A:

6454-A(nx-os)# show running-config interface ethernet 1/15-16

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

La vNIC utilizada no está conectada en Windows:

Si intenta hacer ping, se espera que esto no funcione.

Situación 2. La VLAN nativa se configura en los enlaces ascendentes de FI y en vNIC

- Nivel de vNIC:

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470- Nivel FI-A:

IMM-SAAS-MXSVLAB-6454-A(nx-os)# show running-config interface ethernet

interface Ethernet1/15

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470

interface Ethernet1/16

description Uplink PC Member

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69-70,72,470Esta configuración no permite la conectividad, se espera que no obtenga una respuesta al realizar una prueba de ping.

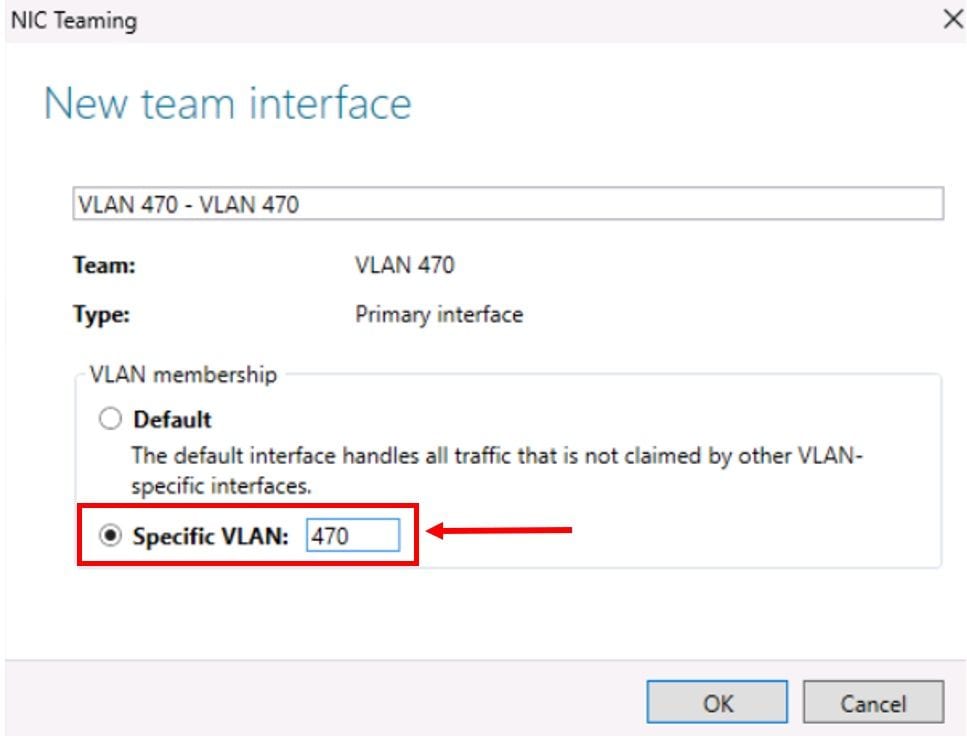

Situación 3. La VLAN nativa está configurada a nivel de SO y vNIC

- Lado del SO:

- Nivel de vNIC:

6454-A(nx-os)# show running-config interface vethernet 801

interface Vethernet801

switchport mode trunk

switchport trunk native vlan 470 <<<<<<<<<<

switchport trunk allowed vlan 1,69,470- La prueba de ping no funciona y no tiene conectividad.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

01-Jul-2025

|

Imágenes actualizadas y formato. |

1.0 |

27-Mar-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ivan SuarezTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios