Introducción

Este documento describe cómo resolver problemas cuando Catalyst Center no muestra ningún dato de Assurance para un WLC Catalyst 9800 Series.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Uso de la CLI de Catalyst Center maglev

- Base básica de Linux

- Conocimiento de los certificados en Catalyst Center y en la plataforma Catalyst 9800

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Dispositivo Catalyst Center 2ª y 3ª generación, versión 2.3.7.7 y posteriores

- Controlador de LAN inalámbrica (WLC) Catalyst serie 9800

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Nota: Aunque este documento se ha redactado sobre la base de 2.3.7.9, esta función también está presente en las versiones 3.1.X.

Nota: El WLC Catalyst 9800 debe estar ya detectado por el Centro Catalyst y asignado a un sitio, y debe ejecutar una versión compatible de Cisco IOS® XE. Para obtener más detalles sobre la interoperabilidad, consulte la Matriz de compatibilidad de Catalyst Center.

Antecedentes

En el momento de la asignación del sitio, Catalyst Center insertará la configuración de telemetría en el 9800 sobre las configuraciones de SNMP y Syslog.

Nota: Este ejemplo proviene de un controlador de LAN inalámbrica en la nube Catalyst 9800-CL. Algunos detalles pueden diferir cuando utiliza un dispositivo Catalyst serie 9800 físico; X.X.X.X es la dirección IP virtual (VIP) de la interfaz empresarial de Catalyst Center e Y.Y.Y.Y es la dirección IP de administración del WLC.

crypto pki trustpoint sdn-network-infra-iwan

enrollment pkcs12

revocation-check crl

rsakeypair sdn-network-infra-iwan

crypto pki trustpoint DNAC-CA

enrollment mode ra

enrollment terminal

usage ssl-client

revocation-check crl none

source interface GigabitEthernet1

crypto pki certificate chain sdn-network-infra-iwan

certificate 14CFB79EFB61506E

3082037D 30820265 A0030201 02020814 CFB79EFB 61506E30 0D06092A 864886F7

<snip>

quit

certificate ca 7C773F9320DC6166

30820323 3082020B A0030201 0202087C 773F9320 DC616630 0D06092A 864886F7

<snip>

quit

crypto pki certificate chain DNAC-CA

certificate ca 113070AFD2D12EA443A8858FF1272F2A

30820396 3082027E A0030201 02021011 3070AFD2 D12EA443 A8858FF1 272F2A30

<snip>

quit

telemetry ietf subscription 1011

encoding encode-tdl

filter tdl-uri /services;serviceName=ewlc/wlan_config

source-address Y.Y.Y.Y

stream native

update-policy on-change

receiver ip address X.X.X.X 25103 protocol tls-native profile sdn-network-infra-iwan

telemetry ietf subscription 1012

<snip - many different "telemetry ietf subscription" sections - which ones depends on

Cisco IOS® version and Catalyst Center version>

network-assurance enable

network-assurance icap server port 32626

network-assurance url https://X.X.X.X

network-assurance na-certificate PROTOCOL_HTTP X.X.X.X /ca/ pem

Resolución de problemas de datos sin garantía de WLC en Catalyst Center

Utilice la herramienta "Troubleshooting" Machine Reasoning Engine (MRE) de Assurance en el WLC360

Vaya a la página WLC360. Junto al estado, el usuario verá el texto azul "Troubleshooting".

Haga clic en él y ejecute el Motor de razonamiento de la máquina.

Deje que el motor de razonamiento se ejecute hasta su finalización.

Consulte la pestaña "Conclusiones" para ver cuáles son los posibles problemas. Si se recibe un mensaje completo sin problemas en la "Conclusión", vaya a la sección Verificación de datos entrantes de este documento.

Si no ve este enlace "Troubleshooting", puede ejecutarlo manualmente en la página Tools > Network Reasoner en la GUI. Busque el flujo de trabajo "Análisis de telemetría de Assurance".

Conclusión: Conectividad de dispositivos

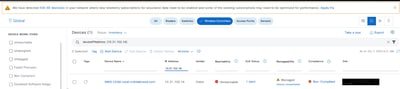

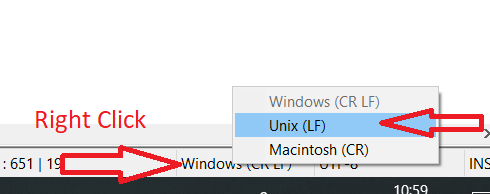

Datos y verificación de la evaluación

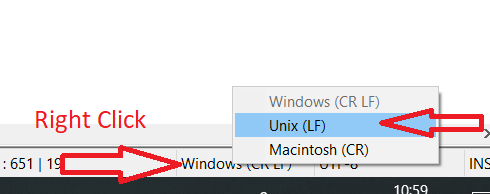

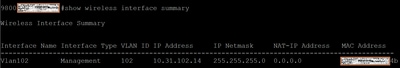

Primero, vaya a la página del inventario y cerciórese de que el WLC en cuestión se administra usando la dirección IP de la administración inalámbrica del WLC.

Para dispositivos 9800: show wireless interface summary

Para 9800-CL: show ip interfaces brief | i GigabitEthernet2

Nota: Se supone que el usuario ha seguido la guía de implementación en https://www.cisco.com/c/en/us/td/docs/wireless/controller/9800/technical-reference/c9800-cl-dg.html#Introduction

Ahora vaya a la página de inventario de Catalyst Center.

Esto verifica que haya problemas de conectividad entre el Catalyst Center y este dispositivo.

Elementos para solucionar problemas y comprobar

Conectividad IP

Desde el menú principal, vaya a la página System > Settings. A continuación, en el banner izquierdo, vaya a la sección "Confianza y privacidad" y seleccione "Control de acceso IP". Un método alternativo es utilizar la búsqueda global y buscar "Control de acceso IP"

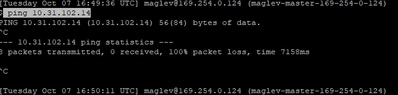

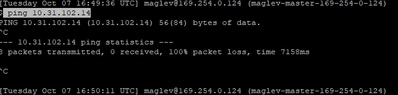

Asegúrese de que la configuración permita la conectividad con el dispositivo en cuestión. A continuación, verifique que se pueda alcanzar el dispositivo final a través de ICMP. Para ello, inicie sesión en la CLI de Catalyst Center y ejecute el comando "ping [IP_Address]" tal como se muestra en este resultado.

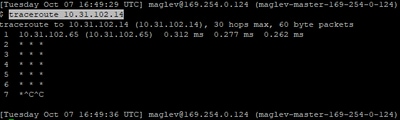

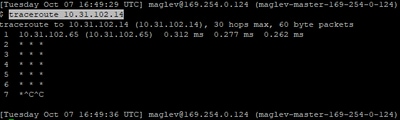

El siguiente elemento que se debe examinar es la salida del comando "traceroute" de la CLI de Catalyst Center.

A continuación, verifique que no haya problemas de link en el Catalyst Center mediante el comando "ip -s link show | grep enterprise -A 4"

Si las métricas de la interfaz parecen aceptables, el siguiente paso es realizar una captura de paquetes (PCAP) desde ambos lados de la conexión. Esta guía recomienda realizar el primer conjunto de PCAP en los dispositivos en cuestión. En este ejemplo, los dos dispositivos aquí son un 9800 y el Catalyst Center con el VIP. Si eso no es posible, ejecute las PCAP lo más cerca posible de los dispositivos.

Si los paquetes se están enviando a la red pero no pasan a través de la infraestructura cableada, investigue la red cableada en busca de cosas como ruteo asíncrono, firewalls, NAT y ACL que bloqueen los paquetes. Una vez resueltos, vuelva a ejecutar el MRE "Troubleshooting" de Assurance.

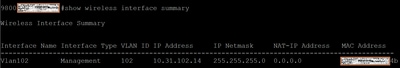

Conclusión: Dispositivo "no gestionado actualmente por Catalyst Center"

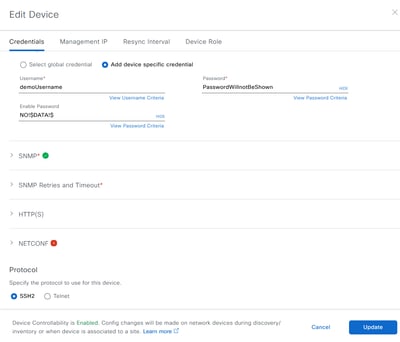

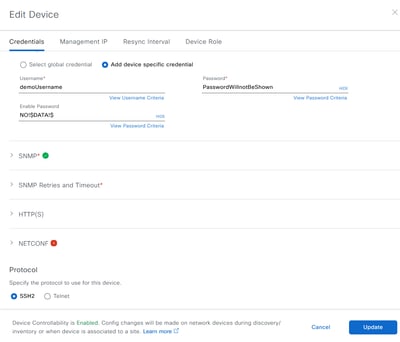

A partir de hoy 2.3.7.10, la salida del flujo de trabajo puede indicar que se ponga en contacto con el TAC. Hay acciones que se pueden realizar antes de llegar al TAC o determinar si un caso del TAC es el curso de acción inmediato correcto. Primero vaya a la página Inventory y busque el dispositivo en cuestión; Menú principal > Aprovisionamiento > Inventario. Este es un ejemplo de cómo se ve una contraseña SSH configurada incorrectamente

Ahora, el siguiente elemento que hay que comprobar es que el estado "Accesibilidad" no muestra "Inalcanzable". Si muestra "Inalcanzable" o "Desconocido", vaya a la sección "Conectividad del dispositivo o fallo de credenciales" de esta guía antes de iniciar sesión en el TAC. Si muestra "Ping Reachable" o "Reachable", puede continuar con la resolución de problemas de las credenciales utilizadas por el centro Catalyst. Para ello, haga clic en la casilla de la izquierda del dispositivo que desea investigar, como se muestra. El cuadro se volverá azul con una marca de verificación azul.

A continuación, haga clic en "Acciones", "Inventario" y, por último, en "Editar dispositivo" como se muestra:

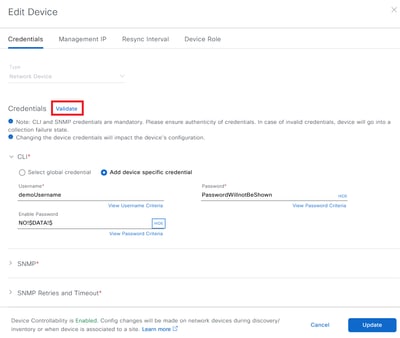

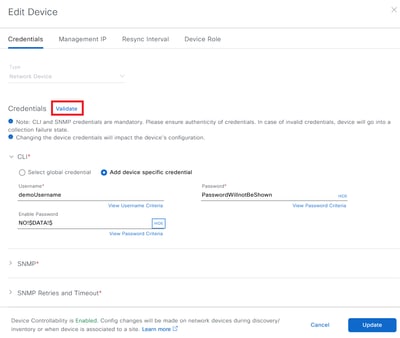

Esta acción abrirá una nueva ventana que le permitirá "Validar" esta configuración. Consulte esta captura de pantalla para ver un ejemplo.

Nota: En esta página, el "Nombre de usuario" aparecerá en texto sin formato, pero las "Contraseñas" no lo harán. En su lugar, Catalyst Center mostrará las contraseñas como "NO!$DATA!$".

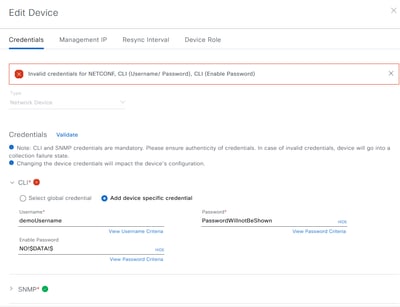

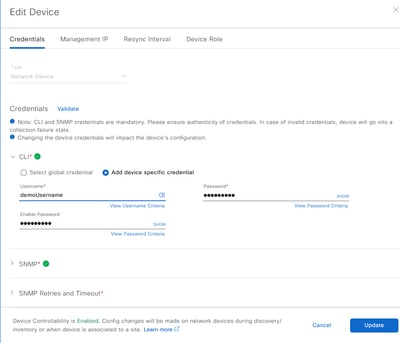

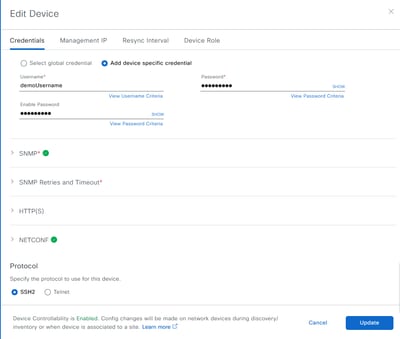

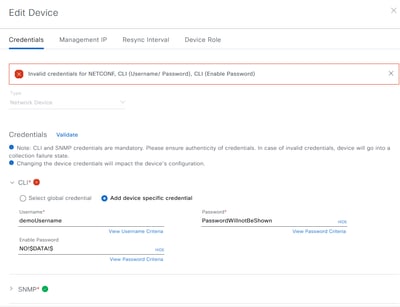

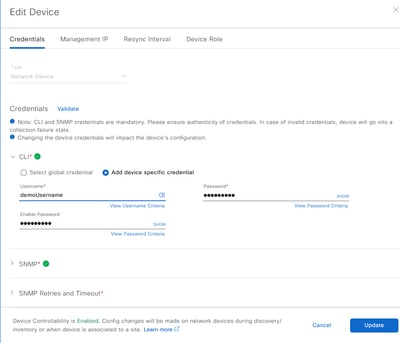

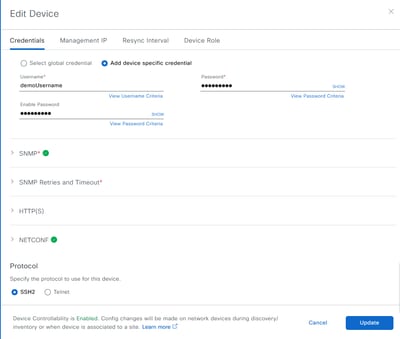

Este es un ejemplo de cómo son las credenciales correctas. Consulte SNMP y las credenciales no válidas, consulte CLI y Netconf.

Nota: Los puntos de acceso inalámbricos (AP) no se gestionarán de esta forma. Todos los datos AP serán a través del WLC.

El acceso CLI (SSH) es obligatorio para todos los dispositivos.

SNMP con un mínimo de acceso de solo lectura es obligatorio para todos los dispositivos.

Netconf es obligatorio para los WLC 9800 (basados en Cisco IOS® XE). Netconf proporcionará supervisión adicional como paneles de PoE para switches basados en Cisco IOS® XE y, por lo tanto, es opcional. Los dispositivos basados en AireOS o Cisco IOS® no utilizan Netconf.

Después de corregir todos los problemas y ejecutar la opción "Validar" de nuevo, se puede ver esto:

Una vez que se hayan solucionado los errores, haga clic en el botón "Update" en la parte inferior izquierda. Una vez hecho esto, Catalyst Center pondrá en cola este dispositivo para una "sincronización". Si la cola está vacía, la "sincronización" se iniciará inmediatamente como se muestra.

Una vez hecho esto, vuelva a la salida "Troubleshooting" de MRE para ver si es necesario abordar otros elementos. Si no aparece nada más, espere entre 15 y 20 minutos para ver la información actualizada. Comuníquese con el TAC para obtener más ayuda si la información no se actualiza después de ese momento.

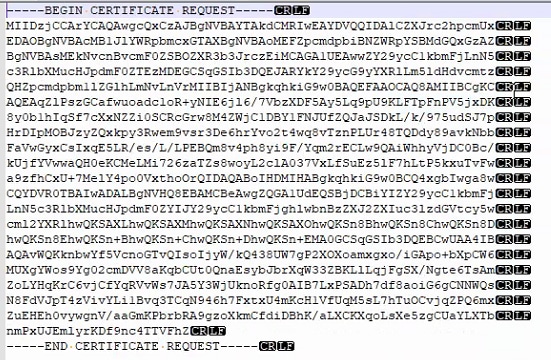

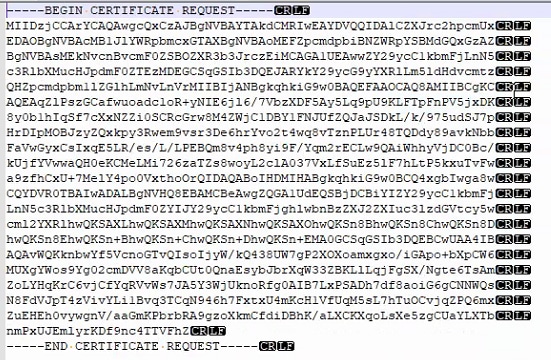

Conclusión: Emisiones de "certificado DNAC-CA (nadar)"

Aquí tenemos algunas posibilidades:

- El certificado es para otro Catalyst Center

- La "fecha/hora actual" del dispositivo está fuera del intervalo válido

- El certificado ha sido reemplazado y el dispositivo está usando el certificado más antiguo.

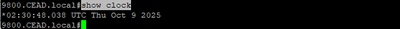

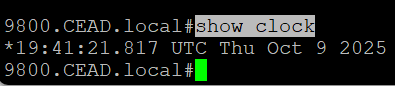

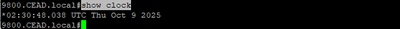

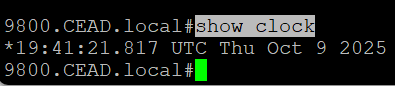

Por favor, vea cuál es la indicación del MRE. Desde aquí, podemos ir al 9800 y ejecutar algunos comandos para ver qué problema está causando el problema. Primero, para determinar la hora y la fecha que el dispositivo está usando, ejecute el comando show clock.

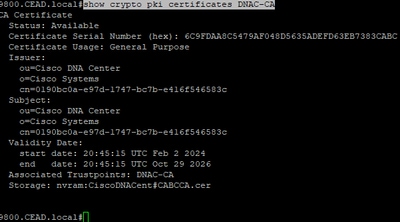

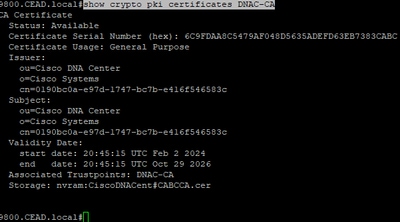

A continuación, ejecute show crypto pki certificates DNAC-CA para obtener detalles del certificado DNAC-CA.

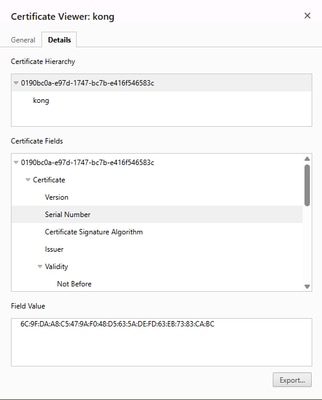

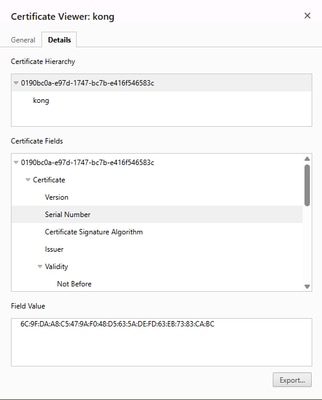

En primer lugar, compare la "fecha de inicio" y la "fecha de finalización" con la fecha y hora actuales en las que el dispositivo cree que es. Si la conclusión indica que el certificado no coincide, en el explorador extraiga la información del certificado. El número de serie debe coincidir. Este es un ejemplo de Chrome de un número de serie de certificado coincidente.

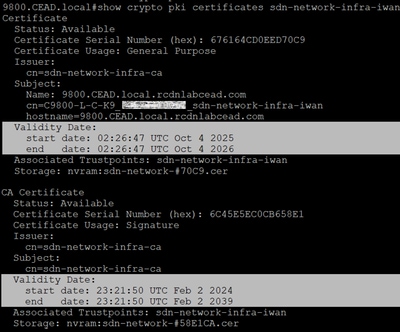

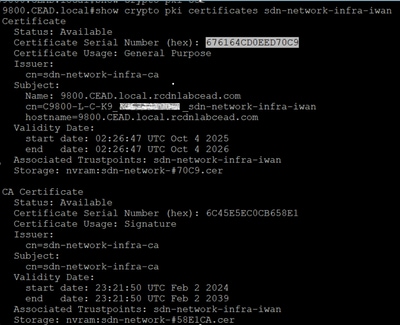

Conclusión: "Número de serie del certificado sdn-network-infra-iwan"

En primer lugar, compruebe que la fecha del dispositivo es correcta

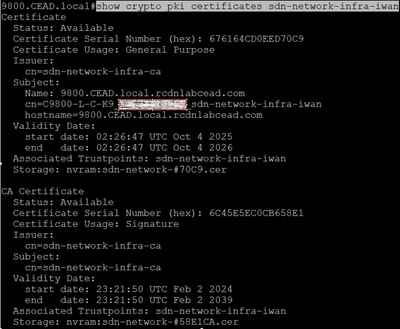

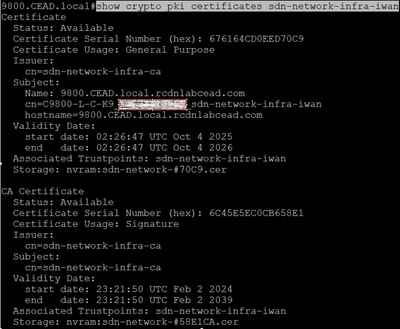

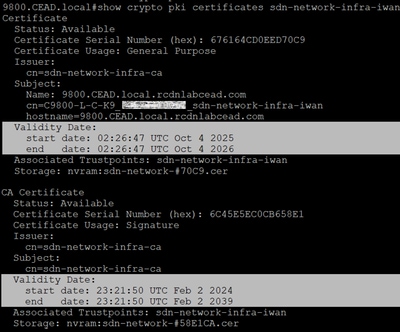

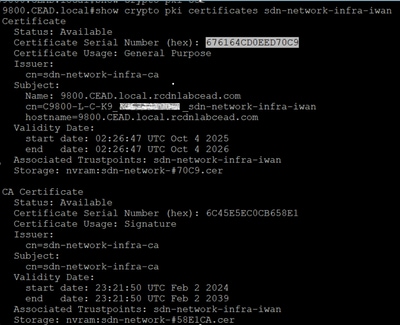

A continuación, extraiga los detalles del certificado sdn-network-infra-iwan con show crypto pki certificates sdn-network-infra-iwan

En ese caso, verifique que las fechas de validez se encuentren dentro de las fechas en las que el dispositivo cree que se encuentra.

A continuación, vaya a Catalyst Center y verifique las coincidencias del número de serie del certificado.

Vaya a la página Main Menu > System > Settings. En esa página, busque la página "Certificado de dispositivo". En esa página, filtre hasta el dispositivo en cuestión y verifique que el "Número de serie del certificado" coincida.

Si esto no coincide, verifique que se espera que el dispositivo esté aquí y que no esté administrado por otro clúster de Catalyst Center. Si el fallo es reciente o el certificado aún no ha caducado, póngase en contacto con el TAC para obtener más información sobre el análisis de las causas principales, si lo desea. De lo contrario, vaya a la página "Inventory" (Inventario) y asegúrese de que el dispositivo esté "Reachable" (Accesible) y "Managed" (Administrado) con marcas de verificación verdes. Si hay algún problema en esta página, vaya a la sección Conclusión: Dispositivo "actualmente no gestionado por Catalyst Center" de esta guía y complete las instrucciones.

Si todo está en verde y totalmente gestionado, realice una actualización de telemetría forzada; consulte la sección Realización de una actualización de telemetría 'forzada'.

Verificación de datos entrantes

Vaya a Grafana en System > System 360 > Monitor. Esto mostrará una nueva pantalla para Grafana

A continuación, vaya al panel Assurance - Device Processor haciendo clic en la lupa de la columna de la izquierda y escribiendo Device Processor

En la tabla "esquema WLC recibido por 5min" verifique el número "Memoria". Este número coincide con el número de WLC de envío de tráfico de Catalyst 9800 (Cisco IOS® XE).

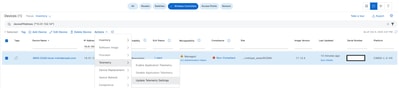

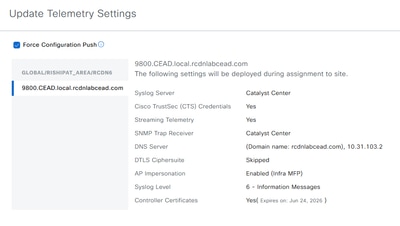

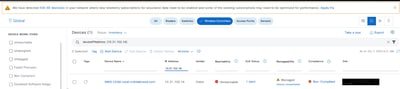

Realizar actualización de telemetría "forzada"

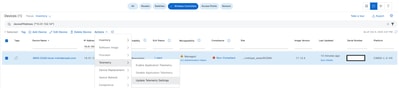

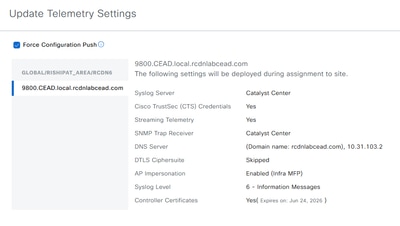

Vaya a Inventory y seleccione Update Telemetry Settings como se muestra.

Comentarios

Comentarios