Utilice AURA para una mejor visibilidad del centro de ADN

Opciones de descarga

-

ePub (281.1 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (220.7 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la herramienta de línea de comandos Cisco DNA Center Audit and Upgrade Readiness Analyzer (AURA).

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en la plataforma Cisco DNA Center.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

AURA realiza diversas comprobaciones de estado, escalabilidad y preparación de actualización para el Cisco DNA Center y el resto de la red de fabric. La herramienta es extremadamente simple de gestionar y se ejecuta en Cisco DNA Center. La herramienta utiliza llamadas de la interfaz de programación de aplicaciones (API), lectura de la base de datos y comandos show (operaciones de solo lectura) y, por lo tanto, no afecta al rendimiento ni afecta al Cisco DNA Center ni a los dispositivos de red.

¿Por qué el AURA es simple y de uso directo

- Solo utiliza las bibliotecas/software preinstalados actuales.

- Genera informes en PDF automáticamente.

- Solo se requiere una entrada: contraseñas de Cisco DNA Center (admin y maglev).

- Los registros e informes comprimidos se pueden cargar automáticamente en Cisco SR (opcional).

- Simplemente copie el archivo en Cisco DNA Center y ejecútelo en Cisco DNA Center.

- No es intrusivo: solo lee la base de datos (DB), muestra los comandos y las llamadas a la API.

- Tiempo de ejecución: menos de 15 minutos para las comprobaciones de Cisco DNA Center y el tiempo varía para las comprobaciones de Software Defined Access (SDA) en función de la escala de la red (aproximadamente 30 minutos para 30 dispositivos).

- Funciona con las versiones 1.2.8, 1.2.10.x, 1.2.12.x, 1.3.x y 2.x.

Póngase en contacto con nosotros a través de dnac_sda_audit_tool@cisco.com para cualquier problema o comentario.

Áreas/Características de verificación de la herramienta AURA

- Prueba de la escala del centro DNA de Cisco

- Infra Health de Cisco DNA Center

- Cisco DNA Center Assurance Health

- Estado de aseguramiento del WLC/eWLC

- Captura de la CLI del dispositivo SDA

- Auditoría de seguridad y control del SDA

- Errores de software que causan fallas de actualización

- Controles de la preparación de la actualización

- Comprobación de compatibilidad SDA (switches, controladores inalámbricos e Identity Services Engine (ISE) para 2.3.3.x)

- Comprobaciones de integración de Digital Network Architecture Center (DNAC)-ISE

- Configuraciones de dispositivos de fabric Captura y compara y utiliza la herramienta de diferencia incorporada

- Lanzamiento remoto del AURA (desde la versión 1.2.0)

- Programar AURA con cron (desde la versión 1.2.0)

- Integración del servidor syslog (desde la versión 1.2.0)

- Descarga de imágenes de prueba de la nube (desde la versión 1.5.0)

Cómo ejecutar la herramienta (sencillos pasos)

Paso 1. Copie el archivo ejecutable AURA en el Cisco DNA Center. La última versión está presente en https://github.com/CiscoDevNet/DNAC-AURA.

Paso 2. Ejecute la herramienta desde Cisco DNA Center (si tiene un clúster, consulte el ejemplo 5 en la sección Opciones AURA de Cisco DNA Center).

$ ./dnac_aura

Cómo ejecutar la herramienta (pasos detallados)

Si la versión de Cisco DNA Center es 2.3.3.x y posterior, el Cisco DNA Center tiene un shell restringido habilitado para mayor seguridad a partir de las versiones 2.3.3.x. El shell predeterminado se llama magshell y no soporta ningún comando Linux ni la ejecución de AURA. Inhabilite el shell restringido y habilite el shell Bash antes de continuar con el siguiente paso. Inhabilitación del shell restringido en 2.3.3.x. Para las versiones 2.3.4.x y posteriores, se puede requerir un token de consentimiento del centro de asistencia técnica Cisco Technical Assistance Center (TAC) para deshabilitar el shell restringido.

Paso 1. Copie el archivo ejecutable en el Cisco DNA Center.

dnac_aura

El archivo se encuentra en https://github.com/CiscoDevNet/DNAC-AURA y hay algunas maneras de copiarlo en Cisco DNA Center.

Opción de copia de archivo 1. Haga clic en la URL y descargue el archivo a través de su navegador:

Copie el archivo en su Cisco DNA Center y utilice un software de transferencia de archivos (no olvide utilizar el protocolo de transferencia de archivos segura (SFTP) con el puerto 2222 y el nombre de usuario maglev).

Opción de copia de archivo 2. Copie el archivo directamente al Centro de DNA de Cisco y use los comandos de GIT:

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

Opción de copia de archivo 3. Si se configura un servidor proxy, copie el archivo en Cisco DNA Center y utilice los comandos GIT y los detalles del servidor proxy:

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

Paso 2. Asegúrese de que el archivo dnac_aura es ejecutable.

Cuando el archivo dnac_aura se copia en el Centro de DNA de Cisco, generalmente no se copia como ejecutable. Ejecute el comando para hacerlo ejecutable. Si utilizó GIT, este paso no es necesario.

$ chmod 755 dnac_aura

Paso 3. (Opcional) Valide el hash del archivo dnac_aura para asegurarse de que se ha descargado el archivo correcto.

Para asegurarse de que se haya descargado el archivo correcto, compare los valores de hash MD5 o SHA256 que están disponibles al final de esta página. Cada versión de AURA puede tener un conjunto único de valores hash.

Opción 1. Verificación de hash MD5.

Utilice el comando md5sum (como se indica). Genere el hash en su Cisco DNA Center o en cualquier otro sistema Linux y compare el valor hash con el valor al final de esta página.

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

Opción 2. Verificación de hash SHA256.

Utilice el comando sha256sum (como se indica). Genere el hash en su Cisco DNA Center o en cualquier otro sistema Linux y compare el valor hash con el valor al final de esta página.

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

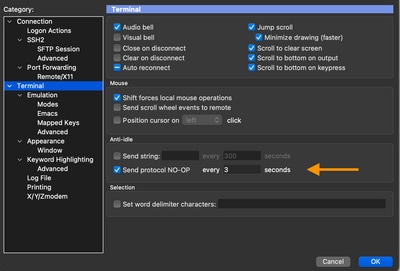

Paso 4. Establezca un tiempo de espera inactivo para la sesión SSH.

Las versiones posteriores (2.x+, 1.3.3.8+) de Cisco DNA Center tienen un tiempo de espera de inactividad de SSH. Esto puede afectar la ejecución del AURA desde una sesión de SSH. Asegúrese de que se haya establecido el tiempo de espera inactivo; de lo contrario, la herramienta AURA se puede terminar abruptamente.

Este es un ejemplo de configuración de un tiempo de espera de inactividad de 3 segundos en SecureCRT.

Paso 5. Ejecute la herramienta desde la línea de comandos.

Elija la opción pertinente en función de la ubicación del archivo para ejecutar las comprobaciones en el Cisco DNA Center. (Cuando utilice opciones, puede incluir o excluir varias comprobaciones).

$ ./dnac_aura

or

$ ./DNAC-AURA/dnac_aura

Ejecución remota del AURA

Este script le permite iniciar el AURA en un Cisco DNA Center remoto. Utiliza las bibliotecas paramiko y scp.

Procedimiento de instalación

Para instalar se recomienda usar un entorno virtual. Estas líneas pueden crear un entorno virtual python3, activarlo, actualizar pip e instalar las bibliotecas necesarias.

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt‘Tiempo de espera de la sesión’

Las versiones posteriores (2.1+, 1.3.3.8+) de Cisco DNA Center tienen un tiempo de espera de inactividad de SSH. Esto puede afectar la ejecución del AURA desde la sesión de SSH, ya sea directamente en DNAC o indirectamente mediante el guion run_remote o ansible.

La solución es simple. Para una conexión ssh, el indicador -o ServerAliveInterval=3 puede enviar señales de mantenimiento y mantener la sesión. Esto se utiliza en este guion y también se puede utilizar para la conexión SSH directa, así como para Ansible.

Utilizar el script

El guion requiere tres argumentos:

- dnac.

- Contraseña admin (también disponible como variable de entorno DNAC_ADMIN_PASS).

- Contraseña maglev (también disponible como variable de entorno DNAC_MAGLEV_PASS).

- Usuario administrador (también disponible como variable de entorno DNAC_ADMIN_USER). El valor predeterminado es "admin" y solo debe cambiarse si se utiliza una autenticación externa y un nombre de superusuario diferente. En muchos casos, esto no es obligatorio, pero está disponible como --admin-user.

La forma más simple de ejecutar el guion con argumentos (consulte la sección posterior sobre variables del entorno) es la siguiente:

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

Si está familiarizado con las variables de entorno de shell, esto puede simplificarse aún más.

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

Pasar opciones AURA (—)

Para aprobar argumentos específicos de AURA (por ejemplo -s para ejecutar pruebas de SDA), debe hacer lo siguiente:

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

Asegúrese de incluir cualquier opción run_remote, como --local-dir, all-cluster y --no-pull, ANTES de "--".

Las opciones específicas del AURA, como -n, --syslog, -d y -s, deben estar después de "--".

Almacenar localmente la salida AURA

El guion del AURA admite la opción --json-summary. Esto produce un resumen de JSON de los resultados de la prueba, así como la ubicación del informe y el archivo de registro en DNAC. Cuando run_remote se suministra con la opción —local-dir, los archivos de registro e informe se pueden mover de nuevo a DNAC. Se puede crear un archivo json-summary. Se crea un directorio para DNAC.

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

Después de que esto termine, el directorio /home/aradford/RUN_REMOTE/logs puede contener:

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

El archivo json contiene:

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

Ejecución del clúster

Si utiliza la opción —all-cluster, el script puede encontrar todos los miembros del clúster y ejecutar AURA en cada uno.

Actualmente, se trata de una ejecución en serie. Se puede utilizar con —local-dir para copiar el informe, el archivo de registro y el resumen de json de nuevo desde DNAC.

Se puede proporcionar una dirección VIP o física. El script puede conectarse y buscar todas las IP físicas en la misma subred que la IP utilizada para conectarse.

Otras Opciones

El guion también se puede ejecutar con la opción --no-pull. Esto detiene la extracción de GIT para actualizar a la última versión del AURA, pero supone que ha copiado el AURA al directorio de inicio en DNA Center.

AURA con CORONA

CRON es un desafío para el AURA debido a la falta de PTY. También requiere que se edite el crontab de DNA Center.

run_remote probablemente sea una mejor manera de ejecutar el AURA, ya que resuelve el problema de PTY y elimina la necesidad de editar el crontab de DNA Center local. La ejecución remota combinada con --local-path significa que todos los registros de DNA Center están en el mismo servidor externo.

Aquí hay una entrada crontab de muestra para ejecutar el AURA en DNAC cada hora. Debe suministrar el intérprete python explícitamente para recoger el entorno virtual que contiene las bibliotecas paramiko y scp.

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

Esto puede resumirse aún más con un guion de shell para evitar que las credenciales se almacenen en texto sin formato.

Opciones del AURA de Cisco DNA Center

Tabla 1 - Verificaciones/Funcionalidad de las Diversas Opciones AURA

| Sin opciones (predeterminado) | -s | -d | -o | -c | |

| Verificaciones de estado de la infraestructura de DNA Center | X | X | X | ||

| Verificaciones de estado del aseguramiento de DNA Center | X | X | |||

| Verificaciones de estado del aseguramiento del WLC/eWLC | X | X | |||

| Comprobaciones básicas de SDA (comprobación de inventario) Integración de DNAC-ISE (solo si ISE está integrado) | X | X | |||

| SDA (recopilación de CLI de dispositivos de fabric, auditoría del plano de control y del plano de seguridad y comprobación de compatibilidad) | X | ||||

| Comprobaciones de idoneidad para la actualización (incluye errores) | X | X | |||

| Escala de DNA Center (parámetros de escala con y sin estructura) | X | X | X | ||

| Capture las salidas CLI de los dispositivos de fabric y almacénelas localmente en el DNA Center: lista de comandos y dispositivos proporcionada mediante archivos captureFile.yaml2 archivos capturados:.json - Command Runner default output.log - Human Readable | X | ||||

| Comparación de configuraciones entre varios dispositivos (según las salidas capturadas y el uso de la opción -o) | X |

Resultado de la línea de comandos de las opciones del AURA

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

Ejemplos de ejecución del AURA con diversas opciones

Ejemplo 1: Para seleccionar Industrias Stark como el nombre de la compañía, ejecutar verificaciones AURA predeterminadas y copiar el archivo a SR 611111111 con la contraseña 123kjaksdhf, el comando es:

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

Ejemplo 2: Para ejecutar las comprobaciones de DNA Center y SDA de Cisco para los sectores Stark del cliente, el comando es:

$ ./dnac_aura -s -n "Stark Industries"

Ejemplo 3: para ejecutar los resultados del comando show y almacenarlos en un archivo en Cisco DNA Center, utilice la opción -o. La herramienta puede utilizar el ejecutor de comandos de Cisco DNA Center para obtener los resultados por usted. El comando es el siguiente:

$ ./dnac_aura -o

para especificar los dispositivos y los comandos que se deben ejecutar en estos dispositivos, es necesario que captureFile.yaml esté disponible en el mismo directorio. La muestra está presente en GitHub.

Ejemplo 4: para comparar las configuraciones en ejecución de los switches del catalizador o eWLC, utilice la opción -c. Asegúrese de haber utilizado anteriormente la opción -o para capturar los resultados de los dispositivos. El comando es el siguiente:

$ ./dnac_aura -c

Ejemplo 5: Para ejecutar verificaciones AURA en un cluster, para cualquier nodo, elija la opción apropiada de la tabla. Para los dos nodos restantes, elija la opción -d.

En cualquier nodo:

$ ./dnac_aura

En los 2 nodos restantes:

$ ./dnac_aura -d

Ejemplo 6: Para programar AURA, utilizar cron o para ejecutar AURA remotamente, verifique este archivo léame en github.

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

Ejemplo 7: Para verificar la ruta al repositorio de la nube en AWS donde se almacenan las imágenes del DNA Center, puede ejecutar AURA con esta opción. El cheque descarga 3 imágenes (pequeño - 50MB, medio - 150MB y grande - 650MB) y puede calcular el tiempo para descargar estos tres archivos. La comprobación puede garantizar que se eliminen las imágenes de prueba y que no se generen informes al elegir esta opción.

En cualquier nodo:

$./dnac_aura --download-test

Ejemplo de verificación:

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

Ejemplo 7: Al ejecutar AURA con la opción -s, AURA puede realizar las auditorías del plano de control y seguridad para un máximo de 50 dispositivos de fabric por sitio de fabric. Para eliminar este límite, utilice la opción —sdadevcheck.

Nota: El tiempo de ejecución de la herramienta aumenta con los dispositivos adicionales agregados.

$ ./dnac_aura -s --sdadevcheck

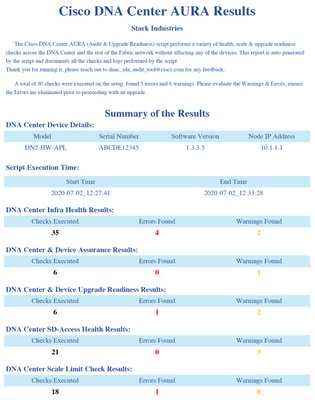

Resultados de la herramienta

Cuando se inicie la herramienta, se le solicitará el nombre de usuario/contraseña del administrador seguido de la contraseña de maglev.

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

La herramienta genera 2 archivos que se almacenan en /data/tmp/dnac_aura/:

- Un informe en formato PDF en /data/tmp/dnac_aura/reports. La primera página proporciona datos sobre DNA Center (modelo, número de serie, versión de software y dirección IP), el tiempo de ejecución de la herramienta y un resumen de todas las comprobaciones realizadas y sus resultados. Las páginas restantes proporcionan más detalles sobre las diversas comprobaciones, con fragmentos de la salida del comando y los resultados. Los errores y las advertencias están codificados por colores y se pueden buscar fácilmente. (No se genera un informe con la opción -o).

- Todos los registros de Cisco DNA Center y los comandos show de los dispositivos se comprimen en el archivo tar.gz.

Versiones del AURA: registro de cambios

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

Verificaciones realizadas por el AURA

Estado y conectividad del Cisco DNA Center

#01:Comprobar:Última versión de AURA

#02:Comprobar:Determinar el tipo de producto, número de serie, versión de software e IP de nodo de Cisco DNA Center

#03:Comprobar:Determinar ID de miembro de Cisco DNA Center

#04:Comprobar:Carga media de CPU

#05:Comprobar:Diseño del disco

#06:Comprobar:Montajes de particiones de disco

#07:Comprobar:Uso del espacio en disco y los iNodes

#08:Comprobar:si Glusterfs está montado

#09:Comprobar:para montajes NFS sin respuesta

#10:Comprobar:controlador de archivos obsoletos de NFS

#11:Comprobar:Rendimiento de E/S del disco

#12:Comprobar:Memoria disponible total de DRAM

#13:Comprobar:DRAM instaladas en el dispositivo

#14:Comprobar:Núcleos de procesador habilitados y estado

#15:Comprobar:Estado del Docker

#16:Comprobar:configuración del proxy Docker

#17:Check:Variables de entorno de shell

#18:Comprobar:Estado de Kubelet

#19:Comprobar:Syslog para errores PLEG

#20:Comprobar:La versión del centro DNA de Cisco a partir de la que se creó

#21:Comprobar:Actualizar historial [esto es aproximado debido a la falta de datos completos]

#22:Comprobar:ganchos aplicados

#23:Comprobar:Disponibilidad del nodo del clúster - nodos : [u'91.1.1.13', u'91.1.1.11', u'91.1.1.14']

#24:Check:Interface Reachability - all nodes : [u'99.99.99.13', u'92.1.1.1', u'91.1.1.13', u'99.99.99.11', u'92.1.1.2', u'91.1.1.11', u'99.99.99.14', u'92.1.1.3', u'91.1.1.14']

#25:Comprobar:Disponibilidad de VIP - VIP: [u'92.1.1.2', u'99.99.99.12', u'91.1.1.12']

#26:Check:Number of DNS servers configured in etcd on nodes (<=3)

#27:Check:Number of /etc/resolv.conf entries (<=4)

#28:Check:DNS config - /etc/network/interfaces

#29:Comprobar:Disponibilidad de DNS - DNS : [u'8.8.8.8']

#30:Comprobar: el servidor DNS puede resolver el ADN de Cisco Connect

#31:Comprobar:Sincronización del servidor NTP: ['5.6.7.8', '1.2.3.4']

#32:Comprobar:El nombre de host del clúster está definido

#33:Comprobar:configuración de zona horaria predeterminada en DNAC

#34:Comprobar:errores en las interfaces

#35:Check:DCBX upstream cause tx drops

#36:Check:VIP Alternar entre nodos

#37:Comprobar:comprobar errores en los registros del núcleo

#38:Comprobar: Validez y caducidad del certificado

#39:Comprobar:Caducidad de certificados de almacén de confianza

#40:Comprobar:estado del servicio NTP en el centro DNA de Cisco

#41:Comprobar:Sincronización horaria del servidor NTP

#42:Check:check for Cached MTU at Intra-Cluster Interface level routes

#43:Comprobar:Estado de detección de PMTU

#44:Comprobar:Visualización De Nodo

#45:Comprobar:Estado del nodo

#46:Comprobar:Informe de diagnóstico de nodos

#47:Comprobar:Distribución de servicios...

#48:Comprobar:Estado De Appstack

#49:Comprobar:Estado del terminal

#50:Comprobar:Comprobar los servicios para los recuentos de reinicio altos

#51:Check:remedyctl está en ejecución

#52:Comprobar:Estado de los estados de ISE en la base de datos

#53:Comprobar:autenticación externa configurada para usuarios de DNAC

#54:Comprobar:configuración de reserva de autenticación externa

#55:Comprobar:recuento de grupos escalables, contratos y políticas de acceso en DNAC DB

#56:Comprobar:Estado de migración/sincronización de GBAC

#57:Comprobar:Instancias De Glusterfs

#58:Check:Glusterfs NODE_NAME check

#59:Comprobar:Agrupación De Glusterfs

#60:Comprobar:Estadísticas de curación del volumen del clúster

#61:Comprobar:Estado del clúster de ETCD

#62:Comprobar:Tamaño de almacenamiento de ETCD

#63:Comprobar:utilización de la memoria ETCD

#64:Check:ETCD binding to loopback(localhost/127.0.0.1

#65:Comprobar:Estado del clúster de Postgres

#66:Comprobar:tamaño de postgres

#67:Comprobar:Estado de sincronización y estado de clúster de MongoDB

#68:Comprobar:Comprobar CPU MongoDB en estadísticas de acoplamiento

#69:Comprobar:Comprobar tamaños de MongoDB

#70:Comprobar:desbordamiento de segmento de arrendatario

#71:Comprobar:Estado de InfluxDB

#72:Comprobar:Uso de memoria InfluxDB

#73:Cheque:Salud de Cassandra

#74:Comprobar:estado de Cassandra

#75:Check:Rabbitmq Cluster Health

#76:Comprobar:Estado Del Clúster De Rabbitmq

#77:Comprobar:Estado De Cola De Rabbitmq

#78:Comprobar:Colas Rabbitmq con mensajes no reconocidos

#79:Comprobar:Estado Del Clúster De Zookeeper

#80:Comprobar:Estado Del Clúster De Zookeeper

#81:Comprobar:Validación De Época De Clúster De Zookeeper

#82:Comprobar:Estado del clúster de Elasticsearch: sistema Maglev

#83:Comprobar:Estado del clúster de Elasticsearch: NDP

#84:Comprobar:Sidecars escuchando

#85:Check:REST API (BAPI) responde

#86:Comprobar:Historial de copia de seguridad

#87:Comprobar:Problema conocido que hace que la función LAN Auto no pueda iniciarse

#88:Comprobar: vulnerabilidades críticas en Apache Log4j - CVE-2021-44228 y CVE-2021-45046

Preparación de la actualización

#01:Comprobar:Superposición de subred de clúster con direcciones internas

#02:Comprobar:Uso de disco de archivos RCA

#03:Check:Count of Exited container

#04:Check:Count of Non Running Pods

#05:Comprobar:Configuración Del Catálogo Maglev

#06:Comprobar:Detalles del canal de publicación del catálogo - SIN VALIDACIÓN - SOLO INFORMACIÓN PARA REVISAR

#07:Comprobar:Paquetes de actualización del sistema del catálogo - SIN VALIDACIÓN - SOLO INFORMACIÓN PARA REVISAR

#08:Comprobar:Paquetes de catálogos - SIN VALIDACIÓN - SOLO INFORMACIÓN PARA REVISAR

#09:Comprobar:Configuración del repositorio principal

#10:Comprobar:conexión de proxy a ciscoconnectdna a través de:http://a.b.c.d:80

#11:Comprobar:Comprobar en el servicio de archivos si faltan asignaciones de ID de archivo

#12:Comprobación:Vencimiento de los certificados Maglev

#13:Comprobar:Vencimiento del certificado de CA del registro

#14:Comprobar:Vencimiento del certificado de la CA

#15:Comprobar:certificados etcd

#16:Comprobar:Comprobar si hay puntos de montaje obsoletos

#17:Comprobar:Comprobar si hay montajes transitorios de Kubernetes

#18:Comprobar:La configuración de Collector-ISE se ha limpiado después de una actualización anterior

#19:Comprobar:flujos de trabajo pendientes

#20:Comprobar:Pantalla de copia de seguridad para encontrar la última copia de seguridad correcta

#21:Comprobar:fallo de aprovisionamiento debido a un parámetro de estado de migración no válido

#22:Comprobar:estado del servicio del instalador de gancho magnético en el centro DNA de Cisco

#23:Comprobar:Descargar la imagen de prueba del repositorio de imágenes en la nube de Cisco DNA Center

#24:Comprobar:Comprobar si la intercepción SSL está configurada en la red

#25:Comprobar:Codificación de contraseña de proxy

#26:Comprobar: recuento de varios sitios para la implementación de SDA

#27:Comprobar:Ruta de actualización de DNA Center al último parche de 2.3.3.x

#28:Comprobar: dispositivos Catalyst en modo de paquete

#29:Comprobar:actualizaciones recientes y archivos RCA

#30:Comprobar:Estado de la interfaz secundaria (sólo XL)

#31:Check:kubectl default namespace

#32:Comprobar:error de Tiller debido a certificados actualizados

#33:Comprobar:espacio suficiente en la partición de disco /boot/efi

#34:Comprobar la compatibilidad de los dispositivos de fabric con la versión 2.3.3.x de DNA Center

#35:Comprobar:Migración del grupo de IP

#36:Comprobar:Servidores AAA configurados y su estado

Aseguramiento de Cisco DNA Center

#01:Comprobar:Uso del espacio en disco de la partición de garantía

#02:Comprobar:Estado de servicios de garantía

#03:Comprobar:Comprobar trabajo de depuración de backend de seguridad

#04:Check:Check Assurance NDP Purge Job que limpia Redis DB

#05:Comprobar:Redis sin memoria

#06:Comprobar:Estado de flujo de garantía

#07:Comprobar:Resumen de la puntuación de estado del dispositivo

#08:Comprobar:resumen de puntuación de estado del cliente

#09:Comprobar:WLC llamada API de telemetría correcta

#10:Comprobar:Comprobación del estado de la conexión de telemetría del WLC del IOS® XE de Cisco

#11:Check:Cisco IOS XE WLC Netconf Yang Datastore Check

#12:Comprobar:Cisco IOS XE WLC sdn-network-infra-iwan Trustpoint & Certificates

#13:Comprobar:Cisco IOS XE WLC DNAC-CA Trustpoint y certificado

#14:Comprobar:Estado de Cisco IOS XE WLC Device Network Assurance

#15:Check:AIREOS WLC Telemetry Connection Status Check

#16:Comprobar:Comprobación del certificado de telemetría WLC de AIREOS

Estado de SD-Access

#01:Comprobar:estado del inventario de disponibilidad de dispositivos de fabric

#02:Comprobar:recopilación de inventario de fabric

#03:Comprobar:SDA:Estado de integración de Cisco DNA Center e ISE

#04:Comprobar:verificar la conectividad SSH entre Cisco DNA Center y Cisco ISE

#05:Comprobar:Uso de memoria de nodos de Cisco ISE

#06:Comprobar:Uso de discos de nodos Cisco ISE

#07:Comprobar:Estado de los procesos de Cisco ISE

#08:Comprobar:Determinar las SGT y SGACL a través de la API en el nodo principal de ISE

#09:Check:SDA:Captura de comandos desde bordes/CP/bordes

#10:Comprobar:SDA:Recuento de versión de software y tipo de plataforma

#11:Comprobar:SDA:Comprobación del uso de CPU de los dispositivos de fabric

#12:Check:SDA:Comprobación de la utilización de memoria de los dispositivos de fabric

#13:Check:SDA:Verify the number of LISP Sessions on the Fabric devices

#14:Check:SDA:Check the LISP IPv4 EID Table size on all Fabric devices

#15:Check:SDA:Check the LISP IPv4 MAP Cache Table size on the Borders

#16:Check:SDA:Check the ISIS Sessions state for the Fabric devices

#17:Comprobar:SDA: asegúrese de que los dispositivos de estructura tengan más de una sesión de ISIS: verificación de redundancia

#18:Comprobar:SDA:Sólo bordes:Sesiones BGP IPv4

#19:Comprobar:SDA:Sólo bordes:Sesiones BGP VPNv4

#20:Comprobar:SDA:Conectividad de servidor AAA desde los dispositivos

#21:Comprobar:SDA:CTS PACS descargado en los dispositivos

#22:Comprobar:SDA:CTS SGT descargados en los dispositivos

#23:Check:SDA:eWLC CPU Utilization Check

#24:Check:SDA:eWLC Memory Utilization Check

#25:Comprobar:Comprobación del punto de acceso del fabric eWLC

#26:Check:eWLC Fabric WLAN Check

Escala de Cisco DNA Center

#01:Comprobar:Escala: cantidad de sitios

#02:Comprobar:Escala: cantidad de políticas de control de acceso

#03:Comprobar:Escala: cantidad de contratos de acceso

#04:Comprobar:Escala: cantidad total de dispositivos (switches, routers, controladores inalámbricos)

#05:Comprobar:Escala: cantidad de dominios de estructura

#06:Comprobar:Escala: cantidad de sitios de estructura

#07:Comprobar:Escala: cantidad de SGT de grupos

#08:Comprobar:Escala: cantidad de superconjuntos de IP

#09:Comprobar:Escala: cantidad de conexiones de ISE

#10:Comprobar:Escala: cantidad máxima de AAA (Radius)

#11:Comprobar:Escala: cantidad de SSID

#12:Comprobar:Escala: cantidad de redes virtuales por sitio

#13:Comprobar:Escala: cantidad de puntos de acceso inalámbricos

#14:Comprobar:Escala: cantidad de controladores de LAN inalámbrica

#15:Comprobar:Escala: cantidad de sensores inalámbricos

#16:Comprobar:Escala: cantidad de dispositivos de estructura por sitio

#17:Comprobar:Escala: cantidad de bordes de estructura por sitio

#18:Comprobar:Escala: cantidad de nodos de plano de control de estructura por sitio

Valores de hash para el archivo dnac_aura

| Versión del AURA | Hash MD5 | Hash SHA256 |

| 1.5.9 | 52f429dd275e357fe3282600d38ba133 | c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 | e01328f5e0e4e5f5c977c5a14f4a1e14 | 4f8115d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 | f291e3e694fadb2af722726337f31af5 | fb7c125910d77c8087add419b937a893174fb30649427ad578df75d63806a183 |

Troubleshoot

Si tiene algún problema, comuníquese en dnac_sda_audit_tool@cisco.com con el informe en PDF y los archivos de registro TAR.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

6.0 |

30-Apr-2024

|

Etiquetas MDF actualizadas. |

5.0 |

06-Mar-2023

|

Información integrada sobre el shell restringido en el procedimiento para ejecutar AURA.

Actualizado Título, Introducción, SEO, Style Req, Machine Trans, Gerunds, etc. |

4.0 |

21-Feb-2023

|

Integró información sobre el Shell Restringido en el procedimiento completo para ejecutar AURA. |

3.0 |

15-Dec-2021

|

Se han añadido los valores de suma de comprobación MD5 y SHA256 para el archivo dnac_aura. |

2.0 |

09-Nov-2021

|

Se ha añadido un paso opcional para validar el hash del archivo dnac_aura. Además, se actualizaron las comprobaciones adicionales. |

1.0 |

20-Jul-2020

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Rahul RammanoharPrincipal Engineer

- Adam RadfordDistinguished Sales Architect

- Archana SeetharamanCritical Accounts Manager

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios