Comprender la Creación de Túnel de Acceso en SD-Access

Opciones de descarga

-

ePub (166.4 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (133.6 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe qué es un túnel de acceso en SD-Access, su propósito y cómo se puede triplicar la formación del túnel de acceso.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Protocolo de separación de ID de localizador (LISP)

- Tecnología inalámbrica

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Wireless LAN Controller (WLC): C9800-CL, Cisco IOS® XE 17.12.04

- Nodo perimetral SDA: C9300-48P, Cisco IOS® XE 17.12.05

- Nodo fronterizo SDA/Plano de control: C9500-48P, Cisco IOS® XE 17.12.05

- Punto de acceso Cisco - C9130AXI-A, versión 17.9.5.47

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

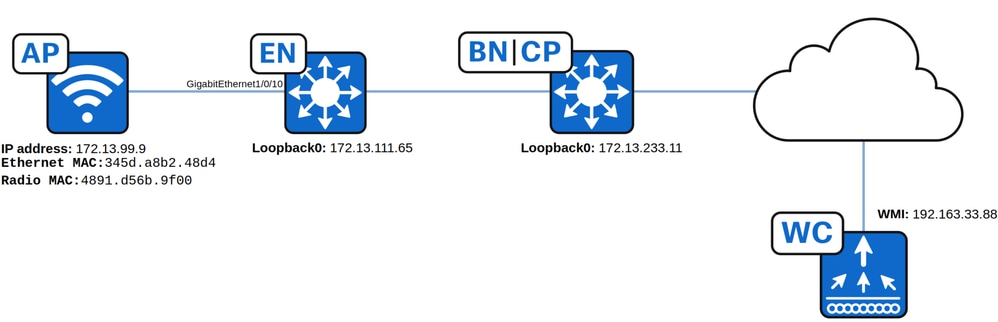

Topología

Topología utilizada en este artículo

Topología utilizada en este artículo

Overview

Un túnel de acceso en Cisco SD-Access es un túnel de LAN extensible virtual (VXLAN) establecido entre los nodos periféricos del fabric y los puntos de acceso (AP). Este túnel encapsula el tráfico del cliente en VXLAN, lo que permite una comunicación fluida dentro del fabric de SD-Access. El túnel de acceso actúa como una superposición del plano de datos que transporta el tráfico de los clientes inalámbricos conectados al punto de acceso al extremo del fabric, lo que garantiza una aplicación de políticas y una segmentación uniformes en toda la red.

Proceso de creación del túnel de acceso

- El punto de acceso está conectado y se enciende mediante Power over Ethernet (PoE).

- El AP obtiene una dirección IP vía DHCP en la superposición. Durante este proceso, el AP también recibe la opción 43 del servidor DHCP para el controlador del Wireless LAN.

- El borde del fabric registra la dirección IP del AP y la MAC Ethernet y actualiza el plano de control LISP.

- El WLC consulta el LISP CP para saber si el AP está conectado a un dispositivo de entramado .

- El plano de control LISP responde al WLC con el localizador (IP del Loopback 0) del dispositivo de la tela que tiene el AP conectado. Si hay una respuesta significa que el AP está conectado al entramado y está marcado como Fabric enabled .

- El WLC realiza un registro de LISP L2 para el MAC de radio AP en el plano de control LISP junto con la información de metadatos del WLC al FE.

- El plano de control LISP notifica al borde del entramado y envía los metadatos recibidos del WLC. Estos metadatos contienen un indicador que indica que es un AP y la dirección IP del AP.

- La frontera del fabric procesa la información. Aprende que es un AP y crea un túnel VXLAN también conocido como túnel de acceso entre el AP y el borde del entramado.

Lea estos pasos para asegurar la formación exitosa del túnel de acceso para la incorporación de AP dentro de SD-Access. Cualquier fallo en estas comprobaciones puede impedir la creación de túneles. Si un paso no produce los resultados esperados, centre los esfuerzos de solución de problemas en el componente relacionado con ese paso.

Verificar el proceso

Verifique si el AP obtiene una dirección IP

Para verificar que el AP recibe una dirección IP, ejecute este comando en el nodo de borde:

Edge#show device-tracking database interface gigabitEthernet 1/0/10

...

Network Layer Address Link Layer Address Interface vlan prlvl age state Time left

DH4 172.16.99.9 345d.a8b2.48d4 Gi1/0/10 99 0024 15s REACHABLE 237 s try 0(47302 s)

A partir de la salida anterior, se puede confirmar que el AP conectado a la interfaz GigabitEthernet 1/0/10 tiene la dirección IP 172.16.99.9 en la VLAN 99, con la dirección Ethernet MAC 345d.a8b2.48d4.

Si el resultado está vacío, el AP no ha podido obtener una dirección IP o la alimentación a través de Ethernet (PoE) no está funcionando. Para confirmar que PoE está operativo, verifique que la dirección MAC del punto de acceso se muestre en la tabla de direcciones MAC ejecutando este comando:

Edge#show mac address-table interface gigabitEthernet 1/0/10

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

99 345d.a8b2.48d4 DYNAMIC Gi1/0/10

Para confirmar que la alimentación en línea para PoE está operativa, ejecute este comando:

Edge#show power inline gigabitEthernet 1/0/10

Interface Admin Oper Power Device Class Max

(Watts)

--------- ------ ---------- ------- ------------------- ----- ----

Gi1/0/10 auto on 30.0 C9130AXI-A 4 30.0

PoE está operativo y funciona a 30 vatios.

Nota: Después de obtener una dirección IP, el punto de acceso intenta conectarse al controlador de LAN inalámbrica (WLC), de forma similar a la red tradicional. Si el AP no aparece en la lista al ejecutar el comando show ap summary, resuelva el problema de unión del AP.

Verifique el registro MAC de IP y Ethernet del AP en el plano de control LISP

Para identificar el plano de control, también conocido como servidor de mapas, para el borde del fabric, ejecute el comando:

Edge#show lisp session

Sessions for VRF default, total: 1, established: 1

Peer State Up/Down In/Out Users

172.16.233.11:4342 Up 1d02h 326/324 12

El plano de control es 172.16.233.11, que sería el loopback0 para ese dispositivo.

Otra forma de identificar el plano de control para el sitio de fabric es ejecutar este comando:

Edge#show running-config | section map-server

etr map-server 172.16.233.11 key 7 050F020C734848514D514117595853732F

etr map-server 172.16.233.11 proxy-reply

etr map-server 172.16.233.11 key 7 050F020C734848514D514117595853732F

etr map-server 172.16.233.11 proxy-reply

En el WLC, también puede verificar que la sesión LISP con el plano de control esté en el estado UP:

WLC#show wireless fabric summary

Fabric Status : Enabled

Control-plane:

Name IP-address Key Status

--------------------------------------------------------------------------------------------

default-control-plane 172.16.233.11 ddc2df8446e2479d Up

Utilice este comando para encontrar la IP del AP registrada en el plano de control:

Border#show lisp instance-id 4097 ipv4 server 172.16.99.9

LISP Site Registration Information

...

EID-prefix: 172.16.99.9/32 instance-id 4097

First registered: 22:14:34

Last registered: 22:14:34

Routing table tag: 0

Origin: Dynamic, more specific of 172.16.99.0/24

...

TTL: 1d00h

State: complete

Extranet IID: Unspecified

Registration errors:

Authentication failures: 0

Allowed locators mismatch: 0

ETR 172.16.111.65:21839, last registered 22:14:34, proxy-reply, map-notify <-- Last registration

TTL 1d00h, no merge, hash-function sha1

state complete, no security-capability

...

Domain-ID 1559520338

Multihoming-ID unspecified

sourced by reliable transport

Locator Local State Pri/Wgt Scope

172.16.111.65 yes up 10/10 IPv4 none

Nota: Los AP siempre utilizan el INFRA_VN para la Capa 3, y este INFRA_VN siempre se mapea a la instancia ID 4097.

El registro está completo para el AP con la dirección IP 172.16.99.9. No hay fallas de autenticación y está conectado al nodo de borde 172.13.111.65 (Localizador).

Para verificar si la dirección MAC está registrada en el plano de control, primero, identifique el ID de instancia de la Capa 2 para la VLAN a la que está conectado el AP. Use estos comandos:

Edge#show vlan id 99

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

99 AP_VLAN active L2LI0:8188, Gi1/0/10, Ac0

...

La VLAN 99 está asignada al identificador de instancia 8188. Con este ID de instancia, ejecute este comando para confirmar si la dirección MAC de Ethernet está registrada en el plano de control:

Border#show lisp instance-id 8188 ethernet server 345d.a8b2.48d4

LISP Site Registration Information

...

EID-prefix: 345d.a8b2.48d4/48 instance-id 8188

First registered: 22:57:39

Last registered: 22:57:39

Routing table tag: 0

Origin: Dynamic, more specific of any-mac

...

State: complete

Extranet IID: Unspecified

Registration errors:

Authentication failures: 0

Allowed locators mismatch: 0

ETR 172.16.111.65:21839, last registered 22:57:39, proxy-reply, map-notify

TTL 1d00h, no merge, hash-function sha1

state complete, no security-capability

...

Domain-ID 1559520338

Multihoming-ID unspecified

sourced by reliable transport

Locator Local State Pri/Wgt Scope

172.16.111.65 yes up 10/10 IPv4 none

El registro para el MAC 345d.a8b2.48d4 ethernet del AP se completa sin fallas de autenticación y se conecta en el nodo de borde 172.13.111.65 (Localizador).

Verifique que el WLC está marcando el dispositivo como habilitado para el entramado

WLC#show fabric ap summary

Number of Fabric AP : 1

AP Name Slots AP Model Ethernet MAC Radio MAC Location Country IP Address State

----------------------------------------------------------------------------------------------------------------------------------------------------------------

AP345D.A8B2.48D4 3 C9130AXI-A 345d.a8b2.48d4 4891.d56b.9f00 default location MX 172.16.99.9 Registered

El AP con la dirección IP 172.16.99.9 está correctamente marcado como un AP de estructura. Si el AP no se enumera, indica que el WLC falló al recibir una respuesta del plano de control LISP. En esta salida, la dirección MAC de radio para el AP es 4891.d56b.9f00.

Nota: Si el AP está registrado en el plano de control, pero no está marcado como Fabric-enabled, asegúrese de que ningún firewall esté bloqueando el tráfico LISP en el puerto UDP 4342.

Verifique el registro de radio MAC en el plano de control LISP

Utilice el mismo comando que se utilizó para verificar el registro de la dirección MAC de Ethernet, pero reemplace la dirección MAC de Ethernet con la dirección MAC de radio:

Border#show lisp instance-id 8188 ethernet server 4891.d56b.9f00

LISP Site Registration Information

...

EID-prefix: 4891.d56b.9f00/48 instance-id 8188

First registered: 22:49:43

Last registered: 22:49:43

Routing table tag: 0

Origin: Dynamic, more specific of any-mac

...

State: complete

Extranet IID: Unspecified

Registration errors:

Authentication failures: 0

Allowed locators mismatch: 0

ETR 192.168.33.88:59019, last registered 22:49:43, no proxy-reply, no map-notify

TTL 1d00h, no merge, hash-function sha2

state complete, no security-capability

...

sourced by reliable transport

Affinity-id: 0 , 0

WLC AP bit: Set

Locator Local State Pri/Wgt Scope

172.16.111.65 yes up 0/0 IPv4 none

La dirección MAC de radio está completamente registrada sin ningún error de autenticación y está conectada al nodo de borde 172.16.111.65 (Localizador). El resultado también muestra el bit AP WLC: Establezca un indicador utilizado por el plano de control LISP para indicar al nodo de borde que este registro pertenece a un AP en su RLOC 172.16.111.65.

Verificar la Creación del Túnel de Acceso

El paso final consiste en verificar la creación del túnel de acceso en el extremo del fabric. Como se dijo anteriormente, este es el objetivo final de la incorporación de AP en SD-Access. Para verificar la creación del túnel de acceso, ejecute este comando:

Edge#show access-tunnel summary

Access Tunnels General Statistics:

Number of AccessTunnel Data Tunnels = 1

Name RLOC IP(Source) AP IP(Destination) VRF ID Source Port Destination Port

------ --------------- ------------------ ------ ----------- ----------------

Ac0 172.16.111.65 172.16.99.9 0 N/A 4789

Name IfId Uptime

------ ---------- --------------------

Ac0 0x00000058 0 day, 00:00:51

El túnel de acceso 0 conecta el AP 172.16.99.9 al localizador de nodo de borde 172.16.111.65 y ha estado activo durante 51 segundos. El temporizador se establece en 0 después de cada reinicio.

También puede confirmar que el túnel está programado en la capa de abstracción del controlador del motor de reenvío (FED), que interactúa directamente con el hardware del switch:

Edge#show platform software fed switch active ifm interfaces access-tunnel

Interface IF_ID State

----------------------------------------------------------------------

Ac0 0x00000058 READY

Con IF_ID, puede encontrar más información sobre este túnel:

Edge#show platform software fed switch active ifm if-id 0x00000058

Interface IF_ID : 0x0000000000000058

Interface Name : Ac0

Interface Block Pointer : 0x73d6c83dc6f8

Interface Block State : READY

Interface State : Enabled

...

Interface Type : ACCESS_TUNNEL

...

Tunnel Type : L2Lisp

Encap Type : VxLan

...

Este es un túnel lisp L2 que utiliza la encapsulación VXLAN y el tipo de interfaz es access-tunnel.

Nota: Es importante que el número de túneles de acceso coincida en la salida del comando show access-tunnel summary y del comando FED. Una discordancia puede indicar un error de programación.

En el AP, puede verificar la creación para el túnel de acceso con este comando:

AP#show ip tunnel fabric

Fabric GWs Information:

Tunnel-Id GW-IP GW-MAC Adj-Status Encap-Type Packet-In

Bytes-In Packet-Out Bytes-out

1 172.16.111.65 00:00:0C:9F:F2:80 Forward VXLAN 121

17096 239 35041

AP APP Fabric Information:

GW_ADDR ENCAP_TYPE VNID SGT FEATURE_FLAG GW_SRC_MAC GW_DST_MAC

El AP tiene un túnel de acceso que apunta al localizador 172.16.111.65 del nodo de borde. La dirección MAC 00:00:0C:9F:F2:80 pertenece a la interfaz virtual del switch (SVI) 99, que es la VLAN donde está conectado el AP. El tipo de encapsulación es VXLAN.

Consejo: El túnel aparece en el AP solamente cuando un cliente activo está conectado. De lo contrario, el comando devuelve un resultado vacío.

Depuraciones y seguimientos

Para una depuración más avanzada de la creación del túnel de acceso, habilite estos seguimientos en el borde del fabric:

set platformsoftware trace forwarding-manager switch active R0 access-tunnel debug

set platform software trace forwarding-manager switch active F0 access-tunnel debug

set platform software trace forwarding-manager switch active access-tunnel noise

request plat sof trace rotate all

show pla sof trace message forwarding-manager switch active R0 reverse

show pla sof trace message forwarding-manager switch active F0 reverse

show pla sof trace message fed sw active reverse

Comandos dependientes de la plataforma del túnel de acceso Catalyst 9000 para verificar la programación del túnel de acceso en el borde del entramado:

show platform software fed switch active ifm interfaces access-tunnel

show platform software access-tunnel switch active R0

show platform software access-tunnel switch active R0 statistics

show platform software access-tunnel switch active F0

show platform software access-tunnel switch active F0 statistics

show platform software fed switch active ifm if-id <if-id>

Para la depuración, el proceso para el túnel de acceso en el WLC, habilita estos comandos:

set platform software trace wncd chassis active r0 lisp-agent-api

set platform software trace wncd chassis active r0 lisp-agent-db

set platform software trace wncd chassis active r0 lisp-agent-fsm

set platform software trace wncd chassis active r0 lisp-agent-ha

set platform software trace wncd chassis active r0 lisp-agent-internal g

set platform software trace wncd chassis active r0 lisp-agent-lib

set platform software trace wncd chassis active r0 lisp-agent-lispmsg

set platform software trace wncd chassis active r0 lisp-agent-shim

set platform software trace wncd chassis active r0 lisp-agent-transport

Depuraciones para el proceso de registro. Estos comandos se pueden ejecutar en el nodo de borde para verificar si está intentando registrar la dirección IP del AP y la MAC Ethernet, y en el plano de control para confirmar si el registro se está produciendo con éxito.

debug lisp filter eid <mac-or-ip>

debug lisp control-plane all

Summary

- Los túneles de acceso en SD-Access son túneles VXLAN entre nodos de frontera de fabric y puntos de acceso que transportan tráfico de cliente dentro del fabric encapsulado en VXLAN.

- Permiten planos de datos inalámbricos unificados y una aplicación de políticas uniforme, ya que la etiqueta de grupo de seguridad (SGT) se etiqueta en el nivel de punto de acceso para los terminales inalámbricos.

- La verificación y el triage implican la verificación del registro en el plano de control del entramado, confirman la creación en los nodos del borde del entramado, y verifican el estado del entramado para el AP en el WLC usando los comandos show específicos.

- La resolución de problemas se centra en garantizar que los túneles se crean correctamente y permanecen estables después de los cambios de configuración.

- El túnel de acceso es el objetivo final cuando se incorpora un nuevo AP a SD-Access.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

23-Oct-2025

|

Versión inicial |

1.0 |

07-Oct-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Ivan LagunesTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios