Manuelle Ergänzung des Controllers durch selbstsigniertes Zertifikat für LWAPP-konvertierte APs

Inhalt

Einleitung

In diesem Dokument werden die Methoden erläutert, mit denen Sie selbstsignierte Zertifikate (SSCs) manuell zu einem Cisco Wireless LAN (WLAN) Controller (WLC) hinzufügen können.

Der SSC eines Access Points (AP) sollte auf allen WLCs im Netzwerk vorhanden sein, für das der AP über die Berechtigung zur Registrierung verfügt. Wenden Sie den SSC in der Regel auf alle WLCs in derselben Mobilitätsgruppe an. Wenn der SSC dem WLC nicht über das Upgrade-Dienstprogramm hinzugefügt wird, müssen Sie den SSC mithilfe des Verfahrens in diesem Dokument manuell zum WLC hinzufügen. Sie benötigen dieses Verfahren auch, wenn ein AP wird in ein anderes Netzwerk verschoben oder wenn dem vorhandenen Netzwerk zusätzliche WLCs hinzugefügt werden.

Sie können dieses Problem erkennen, wenn ein LWAPP-konvertierter AP keine Verbindung zum WLC herstellt. Wenn Sie das Zuordnungsproblem beheben, werden beim Durchführen der folgenden Fehlerbehebungen folgende Ausgaben angezeigt:

-

Wenn Sie den Befehl debug pm pki enable eingeben, wird Folgendes angezeigt:

(Cisco Controller) >debug pm pki enable Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: locking ca cert table Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: calling x509_alloc() for user cert Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: calling x509_decode() Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: <subject> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b3744 Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: <issuer> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b3744 Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: Mac Address in subject is 00:XX:XX:XX:XX Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: Cert is issued by Cisco Systems. Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: SSC is not allowed by config; bailing... Thu Jan 26 20:22:50 2006: sshpmFreePublicKeyHandle: called with (nil) Thu Jan 26 20:22:50 2006: sshpmFreePublicKeyHandle: NULL argument.

-

Wenn Sie den Befehl debug lwapp events enable eingeben, wird Folgendes angezeigt:

(Cisco Controller) >debug lwapp errors enable .... Thu Jan 26 20:23:27 2006: Received LWAPP DISCOVERY REQUEST from AP 00:13:5f:f8:c3:70 to ff:ff:ff:ff:ff:ff on port '1' Thu Jan 26 20:23:27 2006: Successful transmission of LWAPP Discovery-Response to AP 00:13:5f:f8:c3:70 on Port 1 Thu Jan 26 20:23:27 2006: Received LWAPP JOIN REQUEST from AP 00:13:5f:f9:dc:b0 to 06:0a:10:10:00:00 on port '1' Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: locking ca cert table Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: calling x509_alloc() for user cert Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: calling x509_decode() Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: <subject> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b321a Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: <issuer> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b321a Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: Mac Address in subject is 00:14:6a:1b:32:1a Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: Cert is issued by Cisco Systems. Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: SSC is not allowed by config; bailing... Thu Jan 26 20:23:27 2006: LWAPP Join-Request does not include valid certificate in CERTIFICATE_PAYLOAD from AP 00:13:5f:f9:dc:b0. Thu Jan 26 20:23:27 2006: sshpmFreePublicKeyHandle: called with (nil) Thu Jan 26 20:23:27 2006: sshpmFreePublicKeyHandle: NULL argument. Thu Jan 26 20:23:27 2006: Unable to free public key for AP 00:13:5F:F9:DC:B0 Thu Jan 26 20:23:27 2006: spamDeleteLCB: stats timer not initialized for AP 00:13:5f:f9:dc:b0 Thu Jan 26 20:23:27 2006: spamProcessJoinRequest : spamDecodeJoinReq failed

Voraussetzungen

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Der WLC enthält nicht den vom Aktualisierungsdienstprogramm generierten SSC.

-

Die APs enthalten ein SSC.

-

Telnet ist auf dem WLC und dem AP aktiviert.

-

Die Mindestversion des Cisco IOS® Software-Codes vor LWAPP befindet sich auf dem zu aktualisierenden Access Point.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco 2006 WLC mit Firmware 3.2.116.21 ohne installierte SSC

-

Cisco Aironet AP der Serie 1230 mit SSC

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

In der zentralisierten WLAN-Architektur von Cisco werden die Access Points im Lightweight-Modus betrieben. Die APs werden mithilfe des LWAPP einem Cisco WLC zugeordnet. LWAPP ist ein IETF-Protokollentwurf (Internet Engineering Task Force), der die Kontrollnachrichten für Setup- und Pfadauthentifizierung und Laufzeitoperationen definiert. LWAPP definiert außerdem den Tunneling-Mechanismus für den Datenverkehr.

Ein Lightweight AP (LAP) erkennt einen WLC mithilfe von LWAPP-Erkennungsmechanismen. Der LAP sendet dann dem WLC eine LWAPP-Join-Anfrage. Der WLC sendet dem LAP eine LWAPP-Join-Antwort, die es dem LAP ermöglicht, dem WLC beizutreten. Wenn der LAP mit dem WLC verbunden wird, lädt der LAP die WLC-Software herunter, wenn die Revisionen auf dem LAP und dem WLC nicht übereinstimmen. Anschließend wird der LAP vollständig vom WLC gesteuert.

LWAPP sichert die Steuerungskommunikation zwischen dem AP und dem WLC durch eine sichere Schlüsselverteilung. Für die sichere Schlüsselverteilung sind bereits auf dem LAP und dem WLC bereitgestellte digitale X.509-Zertifikate erforderlich. Werkseitig installierte Zertifikate werden mit dem Begriff "MIC" bezeichnet, der als "Manufacturing Installed Certificate" (MIC) bezeichnet wird. Aironet APs, die vor dem 18. Juli 2005 ausgeliefert wurden, verfügen nicht über MICs. Diese APs erstellen also eine SSC, wenn sie in einen Lightweight-Modus umgewandelt werden. Controller sind so programmiert, dass sie SSCs zur Authentifizierung bestimmter APs akzeptieren.

Dies ist der Upgrade-Prozess:

-

Der Benutzer führt ein Upgrade-Dienstprogramm aus, das eine Eingabedatei mit einer Liste der APs und deren IP-Adressen sowie deren Anmeldedaten akzeptiert.

-

Das Dienstprogramm richtet Telnet-Sitzungen mit den APs ein und sendet eine Reihe von Cisco IOS Software-Befehlen in die Eingabedatei, um den AP auf das Upgrade vorzubereiten. Diese Befehle umfassen die Befehle zum Erstellen der SSCs. Außerdem richtet das Dienstprogramm eine Telnet-Sitzung mit dem WLC ein, um das Gerät so zu programmieren, dass die Autorisierung bestimmter SSC-APs möglich ist.

-

Anschließend lädt das Dienstprogramm die Cisco IOS Software Version 12.3(7)JX auf den AP, damit dieser dem WLC beitreten kann.

-

Wenn der AP dem WLC beitritt, lädt der AP eine vollständige Version der Cisco IOS Software vom WLC herunter. Das Upgrade-Dienstprogramm generiert eine Ausgabedatei, die eine Liste der APs und der entsprechenden SSC-Schlüssel-Hash-Werte enthält, die in die WCS-Verwaltungssoftware importiert werden können.

-

Das WCS kann diese Informationen dann an andere WLCs im Netzwerk senden.

Wenn ein AP einem WLC beitritt, können Sie ihn bei Bedarf einem beliebigen WLC in Ihrem Netzwerk zuweisen.

Suchen des SHA1-Schlüsselhashs

Wenn der Computer, der die AP-Konvertierung durchgeführt hat, verfügbar ist, können Sie den Secure Hash Algorithm 1 (SHA1) Key Hash aus der CSV-Datei im Cisco Upgrade Tool-Verzeichnis abrufen. Wenn die CSV-Datei nicht verfügbar ist, können Sie einen Debug-Befehl auf dem WLC ausgeben, um den SHA1 Key Hash abzurufen.

Führen Sie diese Schritte aus:

-

Schalten Sie den AP ein, und verbinden Sie ihn mit dem Netzwerk.

-

Aktivieren Sie das Debuggen auf der WLC-Befehlszeilenschnittstelle (CLI).

Der Befehl lautet debug pm pki enable.

(Cisco Controller) >debug pm pki enable Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: getting (old) aes ID cert handle... Mon May 22 06:34:10 2006: sshpmGetCID: called to evaluate <bsnOldDefaultIdCert> Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 0, CA cert >bsnOldDefaultCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 1, CA cert >bsnDefaultRootCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 2, CA cert >bsnDefaultCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 3, CA cert >bsnDefaultBuildCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 4, CA cert >cscoDefaultNewRootCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 5, CA cert >cscoDefaultMfgCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 0, ID cert >bsnOldDefaultIdCert< Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Calculate SHA1 hash on Public Key Data Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 30820122 300d0609 2a864886 f70d0101 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 01050003 82010f00 3082010a 02820101 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 00c805cd 7d406ea0 cad8df69 b366fd4c Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 82fc0df0 39f2bff7 ad425fa7 face8f15 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data f356a6b3 9b876251 43b95a34 49292e11 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 038181eb 058c782e 56f0ad91 2d61a389 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data f81fa6ce cd1f400b b5cf7cef 06ba4375 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data dde0648e c4d63259 774ce74e 9e2fde19 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 0f463f9e c77b79ea 65d8639b d63aa0e3 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 7dd485db 251e2e07 9cd31041 b0734a55 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 463fbacc 1a61502d c54e75f2 6d28fc6b Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 82315490 881e3e31 02d37140 7c9c865a Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 9ef3311b d514795f 7a9bac00 d13ff85f Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 97e1a693 f9f6c5cb 88053e8b 7fae6d67 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data ca364f6f 76cf78bc bc1acc13 0d334aa6 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 031fb2a3 b5e572df 2c831e7e f765b7e5 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data fe64641f de2a6fe3 23311756 8302b8b8 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 1bfae1a8 eb076940 280cbed1 49b2d50f Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data f7020301 0001 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: SSC Key Hash is 9e4ddd8dfcdd8458ba7b273fc37284b31a384eb9 Mon May 22 06:34:14 2006: LWAPP Join-Request MTU path from AP 00:0e:84:32:04:f0 is 1500, remote debug mode is 0 Mon May 22 06:34:14 2006: spamRadiusProcessResponse: AP Authorization failure for 00:0e:84:32:04:f0

Hinzufügen des SSC zum WLC

Aufgabe

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

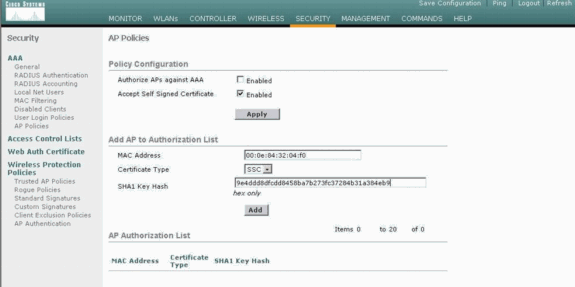

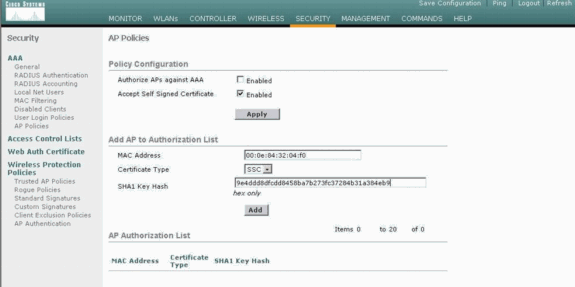

GUI-Konfiguration

Führen Sie die folgenden Schritte über die GUI aus:

-

Wählen Sie Security > AP Policies aus, und klicken Sie neben Accept Self Signed Certificate (Selbstsigniertes Zertifikat akzeptieren) auf Enabled (Aktiviert).

-

Wählen Sie SSC aus dem Dropdown-Menü Zertifikatstyp aus.

-

Geben Sie die MAC-Adresse des Access Points und den Hash-Schlüssel ein, und klicken Sie auf Hinzufügen.

CLI-Konfiguration

Führen Sie die folgenden Schritte über die CLI aus:

-

Aktivieren Sie auf dem WLC die Option Selbstsigniertes Zertifikat akzeptieren.

Der Befehl lautet config auth-list ap-policy ssc enable.

(Cisco Controller) >config auth-list ap-policy ssc enable

-

Fügen Sie der Autorisierungsliste die MAC-Adresse und den Hash-Schlüssel des AP hinzu.

Der Befehl lautet config auth-list add ssc AP_MAC AP_key .

(Cisco Controller) >config auth-list add ssc 00:0e:84:32:04:f0 9e4ddd8dfcdd8458ba7b273fc37284b31a384eb9 !--- This command should be on one line.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

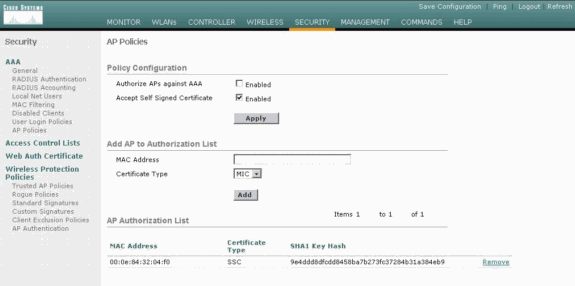

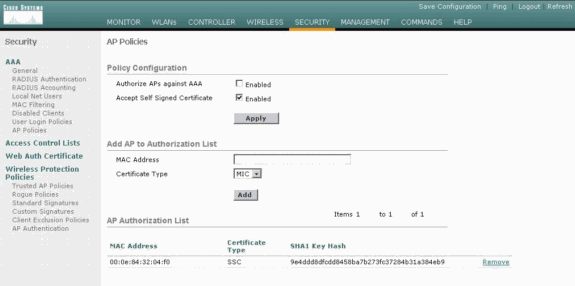

GUI-Überprüfung

Führen Sie diese Schritte aus:

-

Überprüfen Sie im Fenster "AP Policies" (AP-Richtlinien), ob die AP-MAC-Adresse und der SHA1-Schlüssel-Hash im Bereich der AP-Autorisierungsliste angezeigt werden.

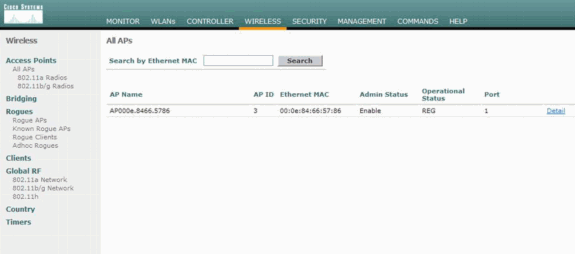

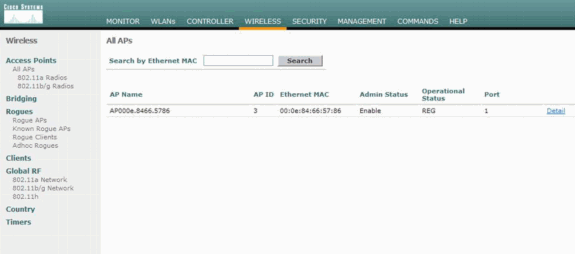

-

Überprüfen Sie im Fenster All APs (Alle APs), ob alle APs beim WLC registriert sind.

CLI-Überprüfung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

-

show auth-list: Zeigt die AP-Autorisierungsliste an.

-

show ap summary: Zeigt eine Zusammenfassung aller verbundenen APs an.

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

23-May-2006

|

Erstveröffentlichung |

Feedback

Feedback