Konfigurieren der dynamischen VLAN-Zuweisung mit der ISE und dem Catalyst 9800 Wireless LAN Controller

Download-Optionen

-

ePub (2.8 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration des Catalyst 9800 WLC und der Cisco ISE für die Zuweisung von WLAN (Wireless LAN) beschrieben.

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundkenntnisse der Wireless LAN Controller (WLC) und Lightweight Access Points (LAP)

- über funktionale Kenntnisse des AAA-Servers wie die Identity Services Engine (ISE) verfügen.

- Besitzen fundierte Kenntnisse über Wireless-Netzwerke und Wireless-Sicherheitsprobleme

- Besitzen funktionale Kenntnisse zur Zuweisung dynamischer VLANs (Virtual LANs)

- Grundkenntnisse von CAPWAP (Control and Provisioning for Wireless Access Point)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Catalyst 9800 WLC (Catalyst 9800-CL) mit der Firmware-Version 16.12.4a

- Cisco Serie 2800 LAP im lokalen Modus

- Systemeigene Windows 10-Komponente.

- Cisco ISE mit Version 2.7.

- Cisco Switch der Serie 3850 mit Firmware-Version 16.9.6

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Dynamische VLAN-Zuordnung mit RADIUS-Server

Dieses Dokument beschreibt das Konzept der dynamischen VLAN-Zuweisung und wie der Catalyst 9800 Wireless LAN Controller (WLC) und die Cisco Identity Service Engine (ISE) zur Zuweisung von WLAN (Wireless LAN) konfiguriert werden, um dies für die WLAN-Clients zu erreichen.

In den meisten WLAN-Systemen (Wireless Local Area Network) verfügt jedes WLAN über eine statische Richtlinie, die für alle Clients gilt, die einer Service Set Identifier (SSID) zugeordnet sind. Diese Methode ist zwar leistungsstark, weist jedoch Einschränkungen auf, da sie von Clients verlangt, dass sie mit verschiedenen SSIDs verknüpft werden, um unterschiedliche QoS- und Sicherheitsrichtlinien zu erben.

Die Cisco WLAN-Lösung unterstützt jedoch Identitätsnetzwerke. Auf diese Weise kann das Netzwerk eine einzelne SSID ankündigen und bestimmte Benutzer können je nach Benutzeranmeldeinformationen unterschiedliche QoS- oder Sicherheitsrichtlinien erben.

Die dynamische VLAN-Zuweisung ist eine Funktion, mit der ein Wireless-Benutzer anhand der vom Benutzer bereitgestellten Anmeldeinformationen in einem bestimmten VLAN platziert wird. Die Aufgabe, Benutzer einem bestimmten VLAN zuzuweisen, wird von einem RADIUS-Authentifizierungsserver wie der Cisco ISE ausgeführt. So kann der Wireless-Host beispielsweise im selben VLAN verbleiben, in dem er sich innerhalb eines Campus-Netzwerks bewegt.

Wenn ein Client versucht, eine Verbindung zu einem bei einem Controller registrierten LAP herzustellen, übergibt der WLC die Anmeldeinformationen des Benutzers zur Validierung an den RADIUS-Server. Nach erfolgreicher Authentifizierung übergibt der RADIUS-Server dem Benutzer bestimmte IETF-Attribute (Internet Engineering Task Force). Diese RADIUS-Attribute bestimmen die VLAN-ID, die dem Wireless-Client zugewiesen werden muss. Die SSID des Clients spielt keine Rolle, da der Benutzer immer dieser vorbestimmten VLAN-ID zugewiesen wird.

Für die Zuweisung der VLAN-ID werden folgende RADIUS-Benutzerattribute verwendet:

- IETF 64 (Tunnel Type) (IETF 64 (Tunneltyp)): Legen Sie dies auf VLAN fest.

- IETF 65 (Tunnel Medium Type) (IETF 65 (Tunnel-Medium-Typ)): Legen Sie diesen Wert auf 802 fest.

- IETF 81 (Tunnel Private Group ID) (IETF 81 (Tunnel Private Group ID)): Legen Sie hier die VLAN-ID fest.

Die VLAN-ID ist 12 Bit und hat einen Wert zwischen 1 und einschließlich 4094. Da die Tunnel-Private-Group-ID vom Typ "string" ist, wie in RFC 2868 für die Verwendung mit IEEE 802.1X definiert, wird der ganzzahlige Wert der VLAN-ID als Zeichenfolge codiert. Wenn diese Tunnelattribute gesendet werden, müssen Sie sie in das Feld "Tag" eingeben.

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

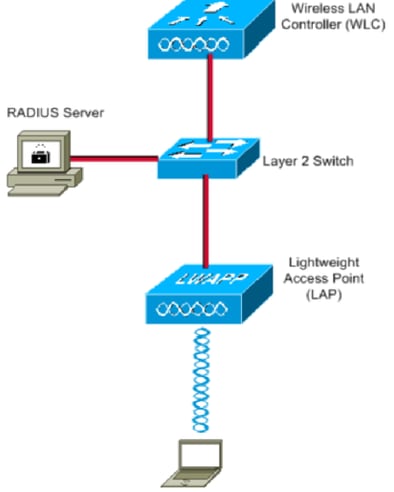

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Nachfolgend sind die Konfigurationsdetails der in diesem Diagramm verwendeten Komponenten aufgeführt:

- Die IP-Adresse des Cisco ISE (RADIUS)-Servers lautet 10.10.1.24.

- Die Management Interface-Adresse des WLC lautet 10.10.1.17.

- Der interne DHCP-Server des Controllers dient dazu, Wireless-Clients die IP-Adresse zuzuweisen.

- In diesem Dokument wird 802.1x mit PEAP als Sicherheitsmechanismus verwendet.

- In dieser Konfiguration wird VLAN102 verwendet. Der Benutzername smith -102 wird vom RADIUS-Server so konfiguriert, dass er im VLAN102 platziert wird.

Konfigurationsschritte

Diese Konfiguration ist in drei Kategorien unterteilt:

- Konfiguration der Cisco ISE.

- Konfigurieren des Switches für mehrere VLANs

- Catalyst 9800 WLC-Konfiguration

Konfiguration der Cisco ISE

Für diese Konfiguration sind folgende Schritte erforderlich:

- Konfigurieren des Catalyst WLC als AAA-Client auf dem Cisco ISE-Server

- Konfigurieren interner Benutzer auf der Cisco ISE

- Konfigurieren der RADIUS (IETF)-Attribute für die dynamische VLAN-Zuweisung auf der Cisco ISE

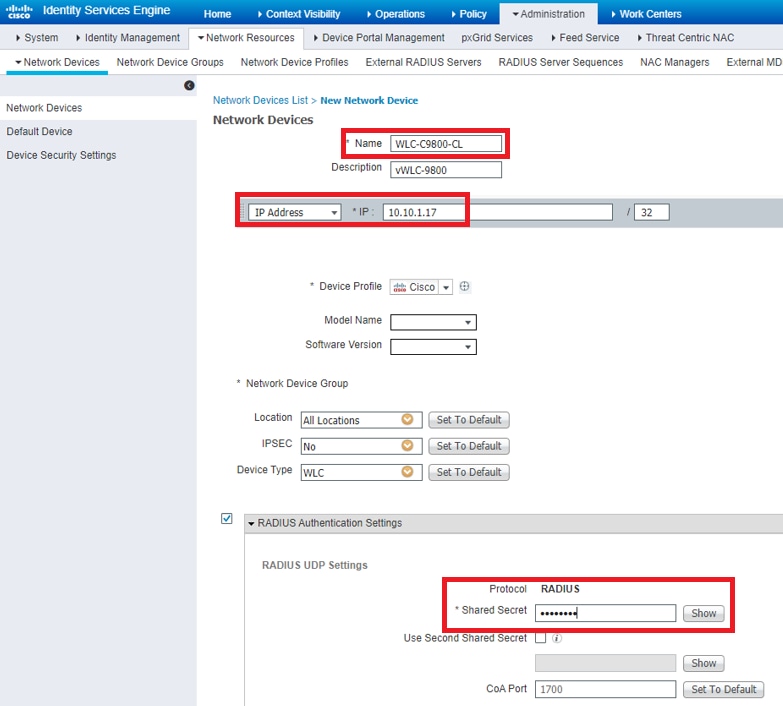

Schritt 1: Konfigurieren des Catalyst WLC als AAA-Client auf dem Cisco ISE-Server

In diesem Verfahren wird erläutert, wie der WLC als AAA-Client auf dem ISE-Server hinzugefügt wird, damit der WLC die Benutzeranmeldeinformationen an die ISE weitergeben kann.

Führen Sie diese Schritte aus:

- Navigieren Sie in der ISE-GUI zu ,

Administration > Network Resources > Network Devicesund wählen SieAdd. - Konfigurieren Sie die WLC-Management-IP-Adresse und den gemeinsamen RADIUS-Schlüssel, den der WLC und die ISE verwenden, wie im Bild gezeigt:

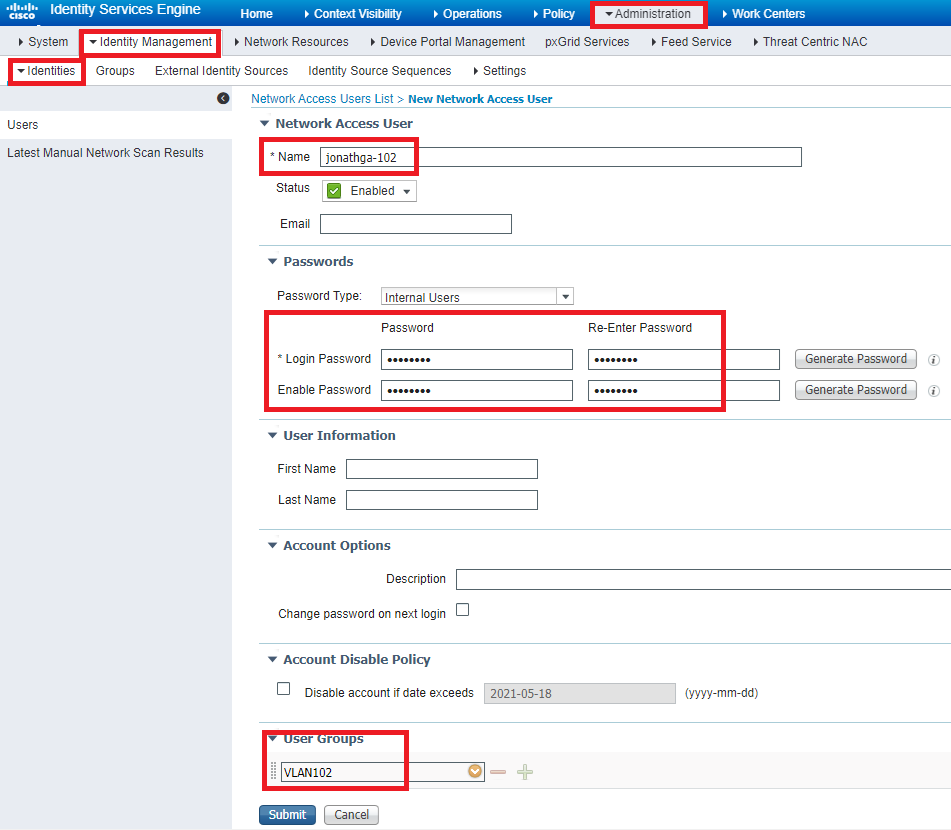

Schritt 2: Konfigurieren interner Benutzer auf der Cisco ISE

In diesem Verfahren wird erläutert, wie Sie der internen Benutzerdatenbank der Cisco ISE Benutzer hinzufügen.

Führen Sie diese Schritte aus:

- Navigieren Sie in der ISE-GUI zu ,

Administration > Identity Management > Identitiesund wählen SieAdd. - Konfigurieren Sie den Benutzernamen, das Kennwort und die Benutzergruppe wie im Bild gezeigt:

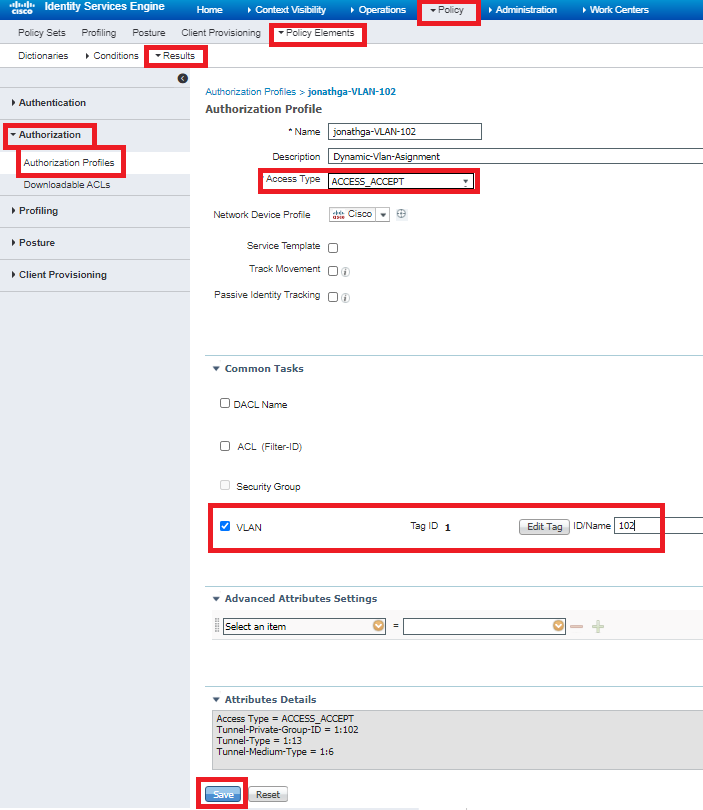

Schritt 3: Konfigurieren der für die dynamische VLAN-Zuweisung verwendeten RADIUS-Attribute (IETF)

In diesem Verfahren wird erläutert, wie Sie ein Autorisierungsprofil und eine Authentifizierungsrichtlinie für Wireless-Benutzer erstellen.

Führen Sie diese Schritte aus:

- Navigieren Sie in der ISE-GUI zu ,

Policy > Policy Elements > Results > Authorization > Authorization profilesund wählen Sie aus, um ein neues Profil zu erstellenAdd. - Vervollständigen Sie die Autorisierungsprofilkonfiguration mit VLAN-Informationen für die entsprechende Gruppe. Dieses Bild zeigt

jonathga-VLAN-102die Gruppenkonfigurationseinstellungen.

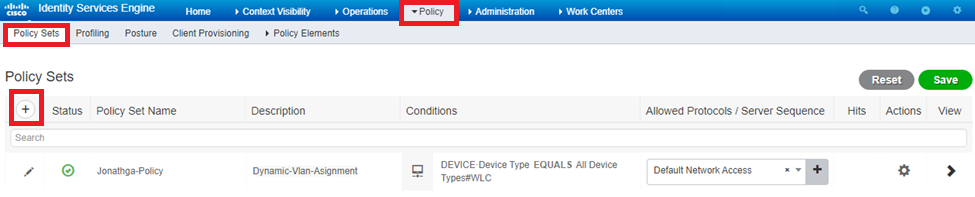

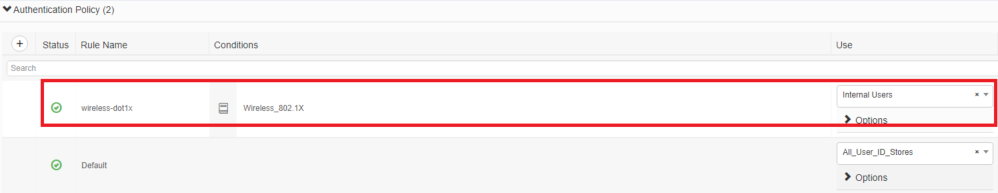

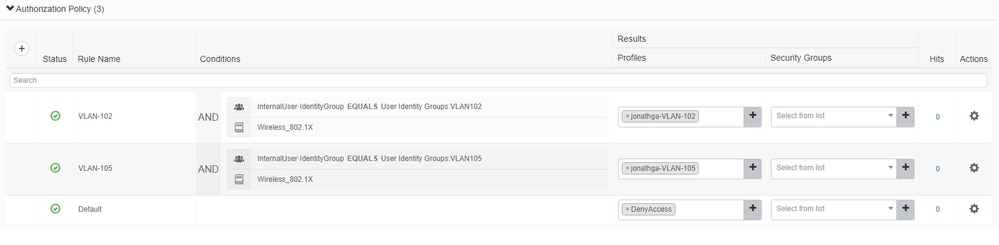

Nach der Konfiguration der Autorisierungsprofile muss eine Authentifizierungsrichtlinie für Wireless-Benutzer erstellt werden. Sie können eine neue Custom Richtlinie verwenden oder den Default Richtliniensatz ändern. In diesem Beispiel wird ein benutzerdefiniertes Profil erstellt.

- Navigieren Sie zu

Policy > Policy Sets, und wählen SieAdddie Option aus, um eine neue Richtlinie zu erstellen, wie im Bild gezeigt:

Nun müssen Sie Autorisierungsrichtlinien für Benutzer erstellen, um ein entsprechendes Autorisierungsprofil basierend auf der Gruppenmitgliedschaft zuzuweisen.

- Öffnen Sie den

Authorization policyAbschnitt, und erstellen Sie Richtlinien, um diese Anforderung zu erfüllen, wie im Bild gezeigt:

Switch für mehrere VLANs konfigurieren

Um mehrere VLANs über den Switch zuzulassen, müssen Sie die folgenden Befehle ausführen, um den mit dem Controller verbundenen Switch-Port zu konfigurieren:

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk encapsulation dot1q

Anmerkung: Standardmäßig lassen die meisten Switches alle VLANs zu, die auf diesem Switch über den Trunk-Port erstellt werden. Wenn ein kabelgebundenes Netzwerk mit dem Switch verbunden ist, kann dieselbe Konfiguration auf den Switch-Port angewendet werden, der mit dem kabelgebundenen Netzwerk verbunden ist. Dadurch wird die Kommunikation zwischen denselben VLANs im kabelgebundenen und Wireless-Netzwerk ermöglicht.

Catalyst 9800 WLC - Konfiguration

Für diese Konfiguration sind folgende Schritte erforderlich:

- Konfigurieren Sie den WLC mit den Details des Authentifizierungsservers.

- Konfigurieren der VLANs

- Konfigurieren der WLANs (SSID)

- Konfigurieren Sie das Richtlinienprofil.

- Konfigurieren Sie das Policy-Tag.

- Zuweisen des Policy-Tags zu einem Access Point

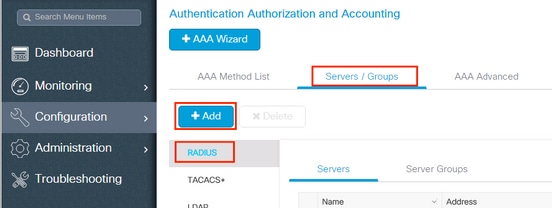

Schritt 1: Konfigurieren des WLC mit den Details des Authentifizierungsservers

Der WLC muss so konfiguriert werden, dass er zur Authentifizierung der Clients mit dem RADIUS-Server kommunizieren kann.

Führen Sie diese Schritte aus:

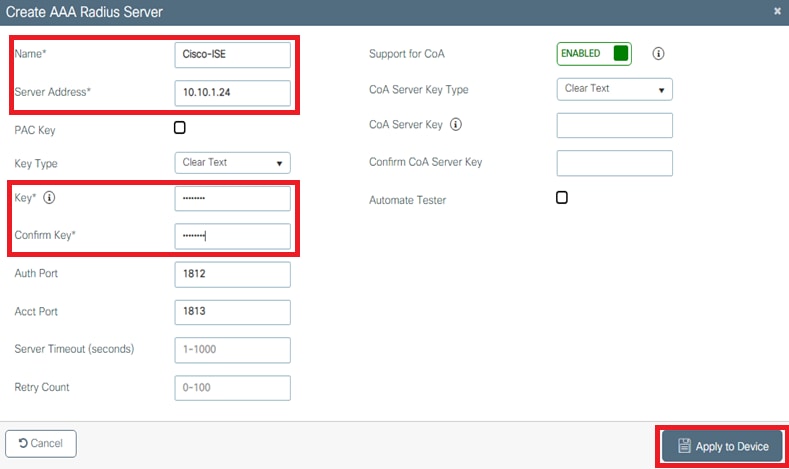

- Navigieren Sie in der GUI des Controllers zu den RADIUS-Serverinformationen,

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Addund geben Sie sie wie im Bild dargestellt ein:

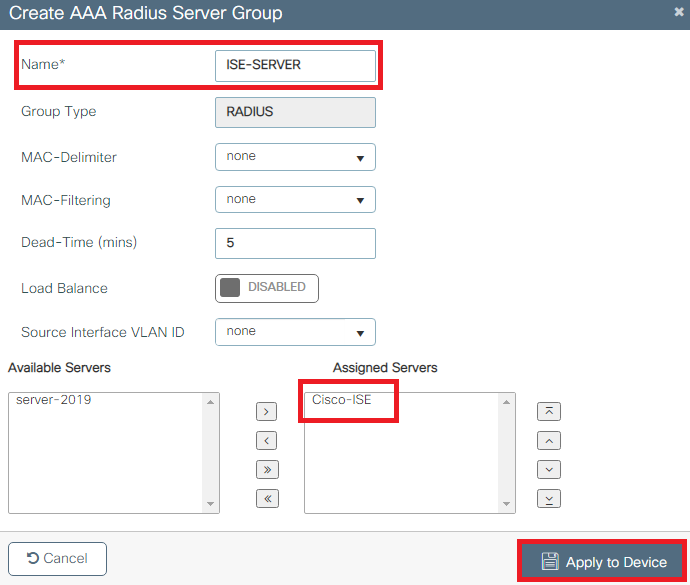

- Um den RADIUS-Server einer RADIUS-Gruppe hinzuzufügen, navigieren Sie

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Addwie im Bild gezeigt zu:

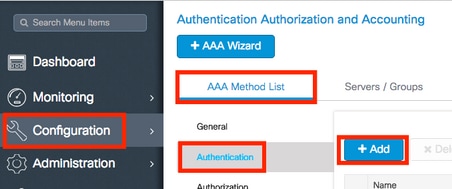

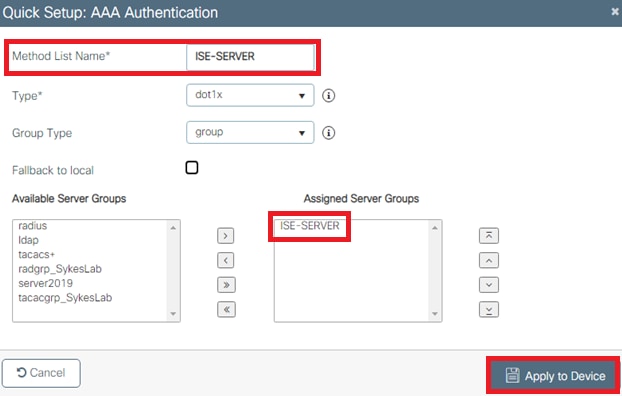

- Um eine Liste der Authentifizierungsmethoden zu erstellen, navigieren Sie

Configuration > Security > AAA > AAA Method List > Authentication > + Addzu wie in den Bildern gezeigt:

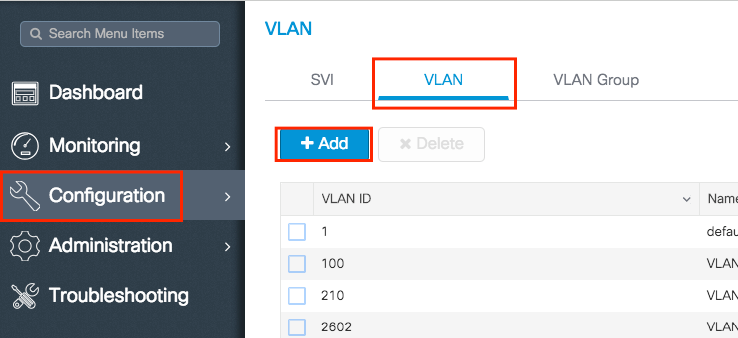

Schritt 2: Konfigurieren der VLANs

In diesem Verfahren wird erläutert, wie Sie VLANs auf dem Catalyst 9800 WLC konfigurieren. Wie bereits in diesem Dokument erläutert, muss die VLAN-ID, die unter dem Attribut "Tunnel-Private-Group ID" des RADIUS-Servers angegeben ist, auch im WLC vorhanden sein.

Im Beispiel wird der Benutzer smith-102 mit dem auf Tunnel-Private-Group ID of 102 (VLAN =102) dem RADIUS-Server angegeben.

- Navigieren Sie zu

Configuration > Layer2 > VLAN > VLAN > + Add, wie im Bild dargestellt:

- Geben Sie die erforderlichen Informationen wie im Bild dargestellt ein:

Anmerkung: Wenn Sie keinen Namen angeben, wird dem VLAN automatisch der Name VLANXXXX zugewiesen, wobei XXXX die VLAN-ID ist.

Wiederholen Sie die Schritte 1 und 2 für alle erforderlichen VLANs. Anschließend können Sie mit Schritt 3 fortfahren.

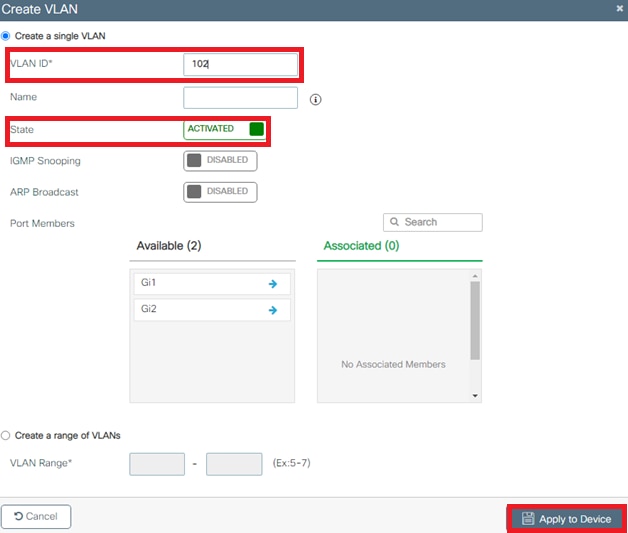

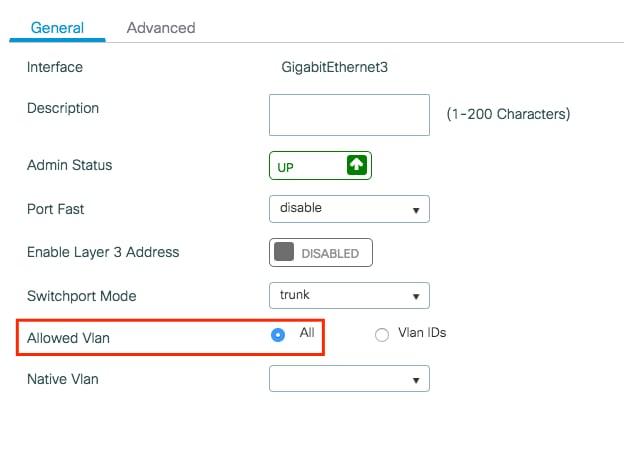

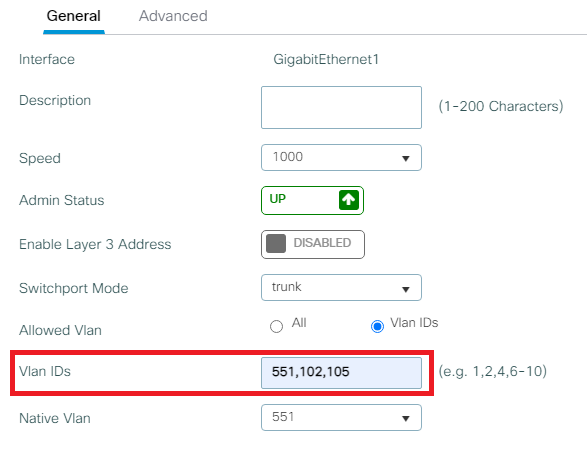

- Überprüfen Sie, ob die VLANs in Ihren Datenschnittstellen zulässig sind.

- Wenn Sie einen Port-Channel verwenden, navigieren Sie zu

Configuration > Interface > Logical > PortChannel name > General. Wenn die Konfiguration so angezeigt wird, wieAllowed VLAN = AllSie sie vorgenommen haben. Wenn angezeigt wird, fügen SieAllowed VLAN = VLANs IDsdie erforderlichen VLANs hinzu, und wählen Sie anschließendUpdate & Apply to Device. - Wenn kein Port-Channel verwendet wird, navigieren Sie zu

Configuration > Interface > Ethernet > Interface Name > General. Wenn die Konfiguration so angezeigt wird, wieAllowed VLAN = AllSie sie vorgenommen haben. Wenn angezeigt wird, fügen SieAllowed VLAN = VLANs IDsdie erforderlichen VLANs hinzu, und wählen Sie anschließendUpdate & Apply to Device.

- Wenn Sie einen Port-Channel verwenden, navigieren Sie zu

Diese Images zeigen die Konfiguration für die Schnittstelleneinrichtung, wenn Sie "All" (Alle) oder bestimmte VLAN-IDs verwenden.

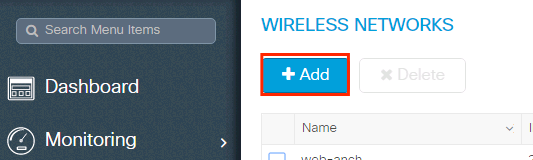

Schritt 3: Konfigurieren der WLANs (SSID)

In diesem Verfahren wird erläutert, wie die WLANs im WLC konfiguriert werden.

Führen Sie diese Schritte aus:

- Um das WLAN zu erstellen. Navigieren Sie zum Netzwerk,

Configuration > Wireless > WLANs > + Addund konfigurieren Sie es nach Bedarf, wie in der Abbildung dargestellt:

- Geben Sie die WLAN-Informationen wie im Bild dargestellt ein:

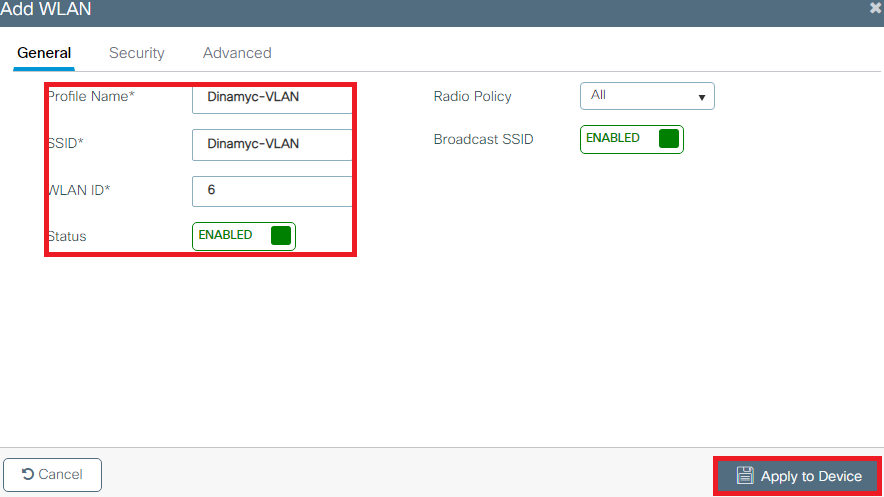

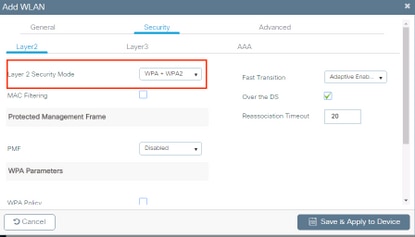

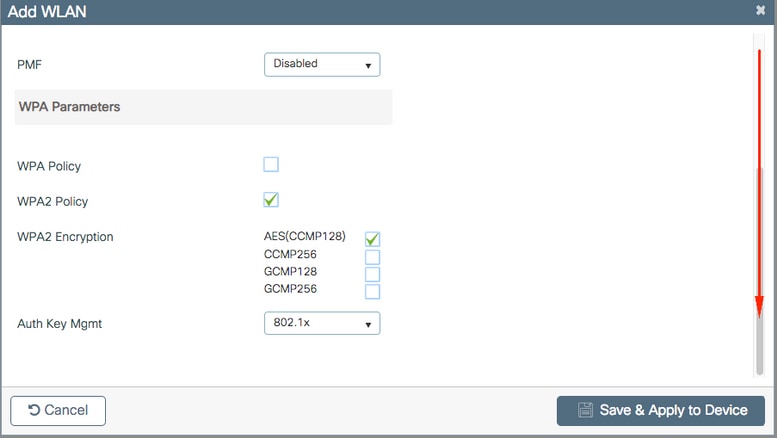

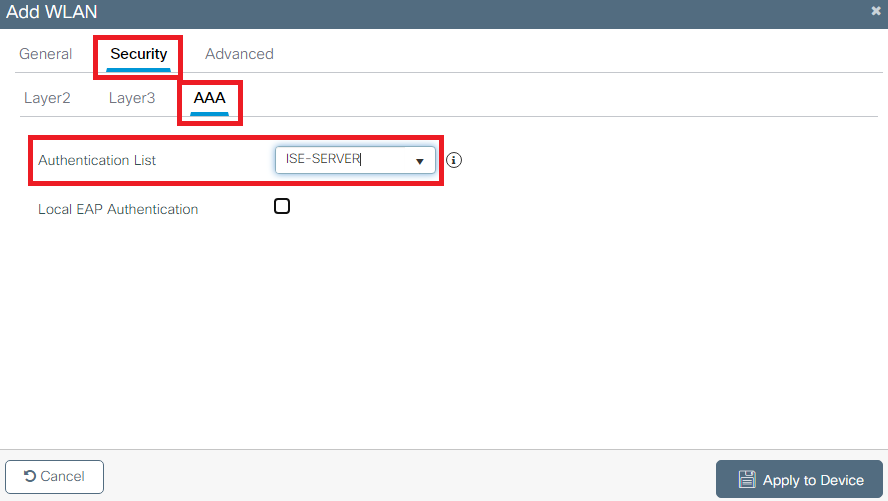

- Navigieren Sie zur

SecurityRegisterkarte, und wählen Sie die erforderliche Sicherheitsmethode aus. In diesem Fall WPA2 + 802.1x wie in den Bildern gezeigt:

Wählen Sie aufSecurity > AAA der Registerkarte die in Schritt 3 erstellte Authentifizierungsmethode aus dem Configure the WLC with the Details of the Authentication Server Abschnitt aus, wie in der Abbildung dargestellt:

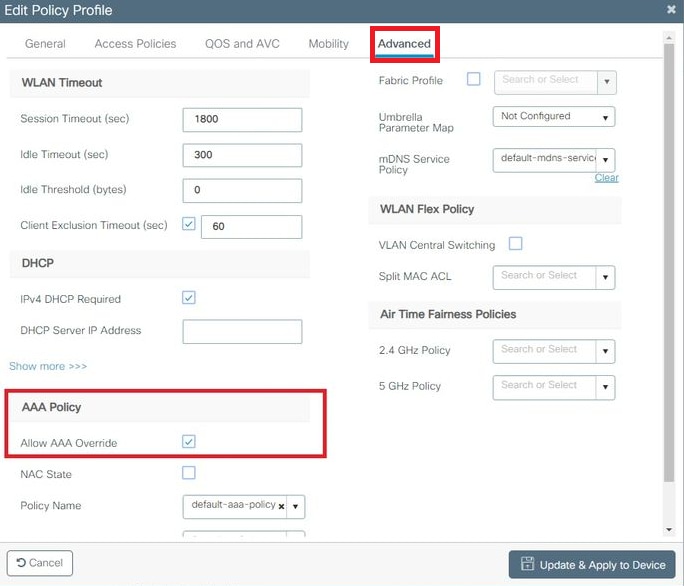

Schritt 4: Konfigurieren des Richtlinienprofils

In diesem Verfahren wird erläutert, wie das Richtlinienprofil im WLC konfiguriert wird.

Führen Sie diese Schritte aus:

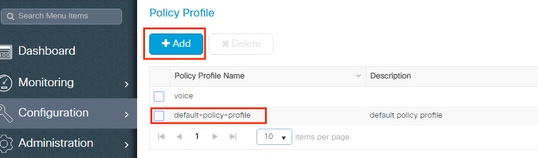

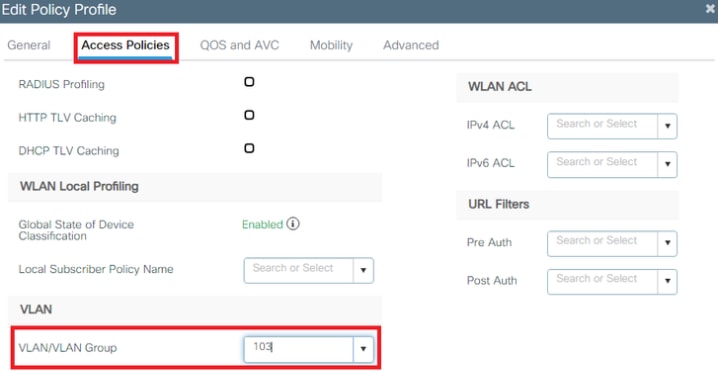

- Navigieren Sie zu,

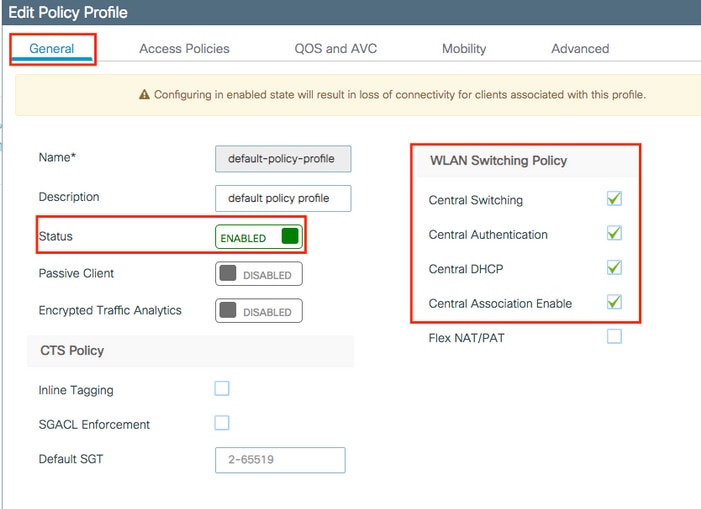

Configuration > Tags & Profiles > Policy Profileund konfigurieren Sie Ihredefault-policy-profile, oder erstellen Sie eine neue, wie in den Bildern gezeigt:

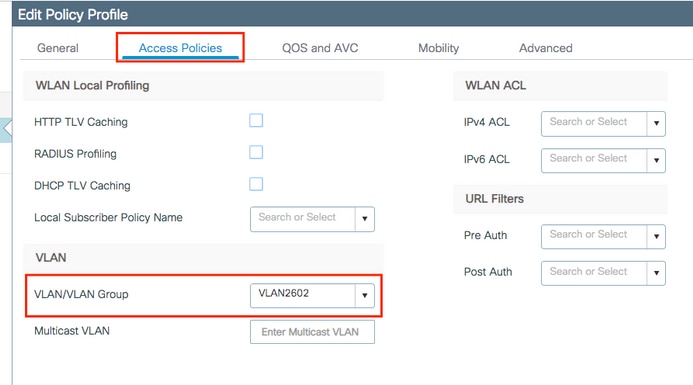

- Weisen Sie auf der

Access PoliciesRegisterkarte das VLAN zu, dem die Wireless-Clients beim Herstellen einer Verbindung mit diesem WLAN standardmäßig zugewiesen sind, wie im Bild gezeigt:

Anmerkung: Im vorliegenden Beispiel ist es Aufgabe des RADIUS-Servers, einem bestimmten VLAN nach erfolgreicher Authentifizierung einen Wireless-Client zuzuweisen. Daher kann das im Richtlinienprofil konfigurierte VLAN ein Black-Hole-VLAN sein, der RADIUS-Server überschreibt diese Zuordnung und weist den Benutzer, der über dieses WLAN kommt, dem VLAN zu, das im Feld "Benutzer-Tunnel-Group-Private-ID" im RADIUS-Server angegeben ist.

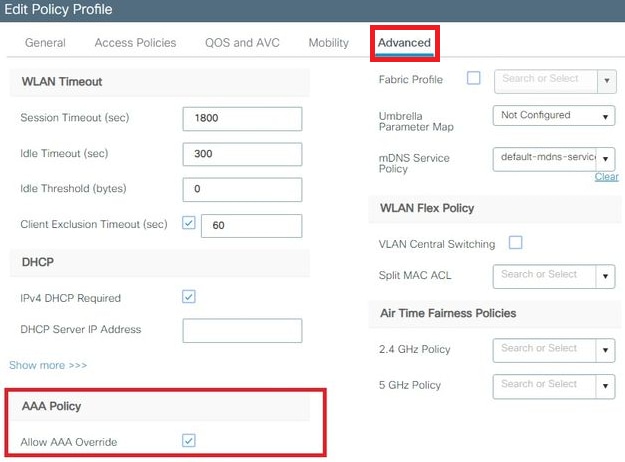

- Aktivieren Sie auf der

AdvanceRegisterkarte dasAllow AAA OverrideKontrollkästchen, um die WLC-Konfiguration außer Kraft zu setzen, wenn der RADIUS-Server die Attribute zurückgibt, die erforderlich sind, um den Client wie im Bild gezeigt im richtigen VLAN zu platzieren:

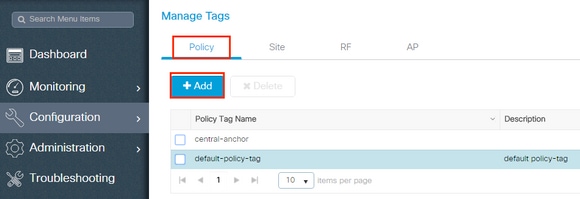

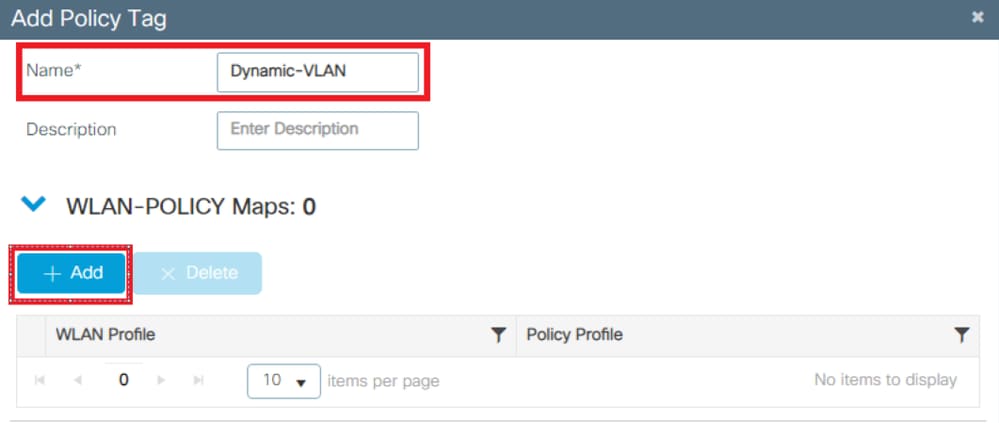

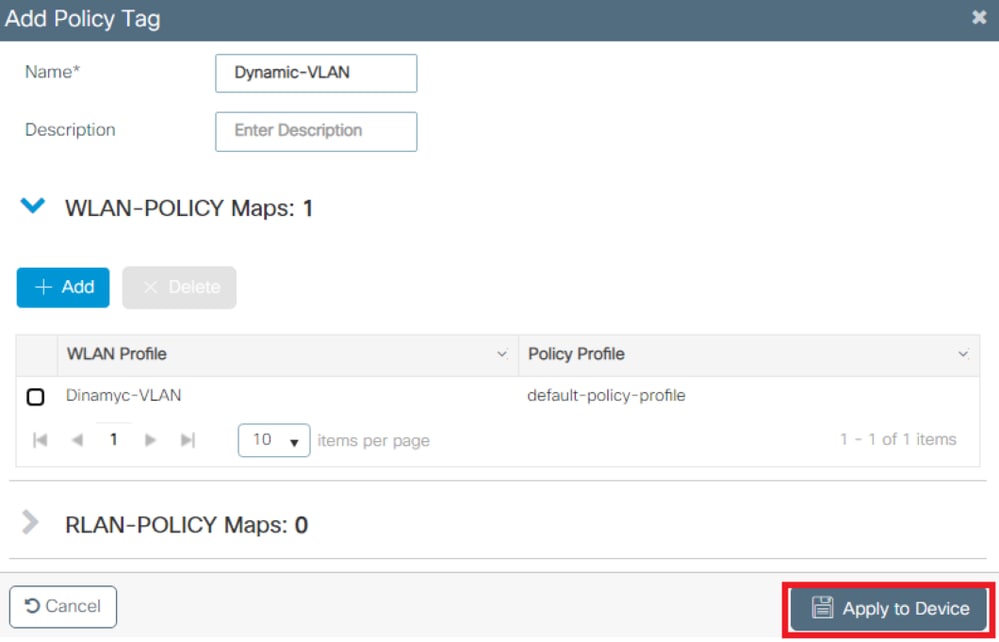

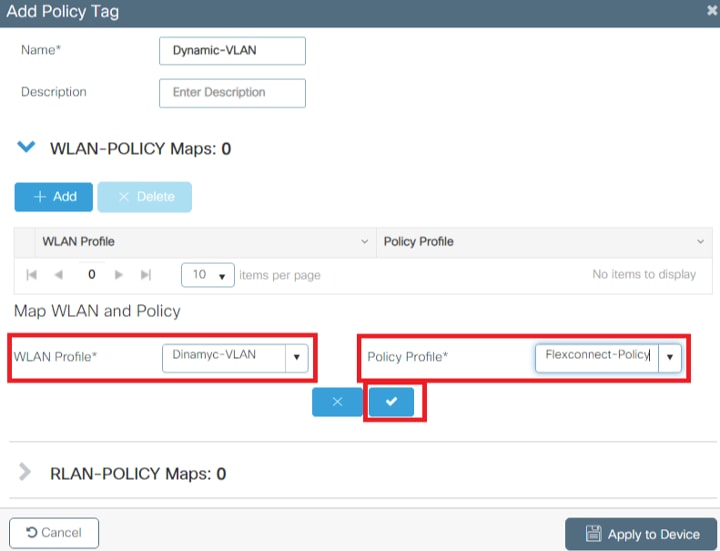

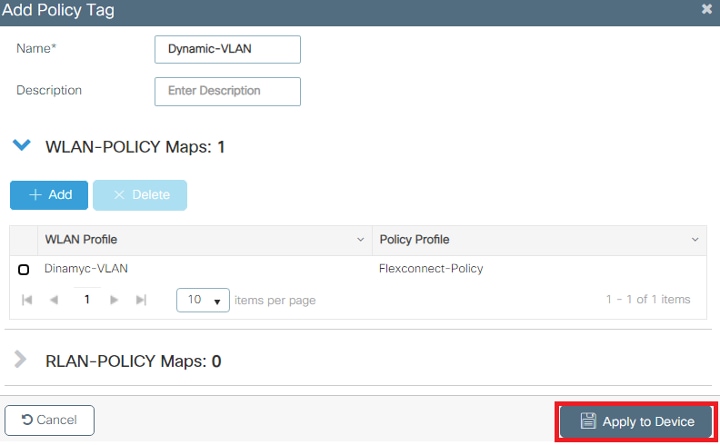

Schritt 5: Konfigurieren des Richtlinien-Tags

In diesem Verfahren wird erläutert, wie der Policy-Tag im WLC konfiguriert wird.

Führen Sie diese Schritte aus:

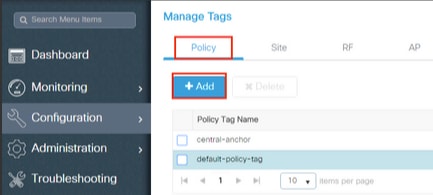

- Navigieren Sie zu

Configuration > Tags & Profiles > Tags > Policy, und fügen Sie ggf. eine neue hinzu, wie im Bild gezeigt:

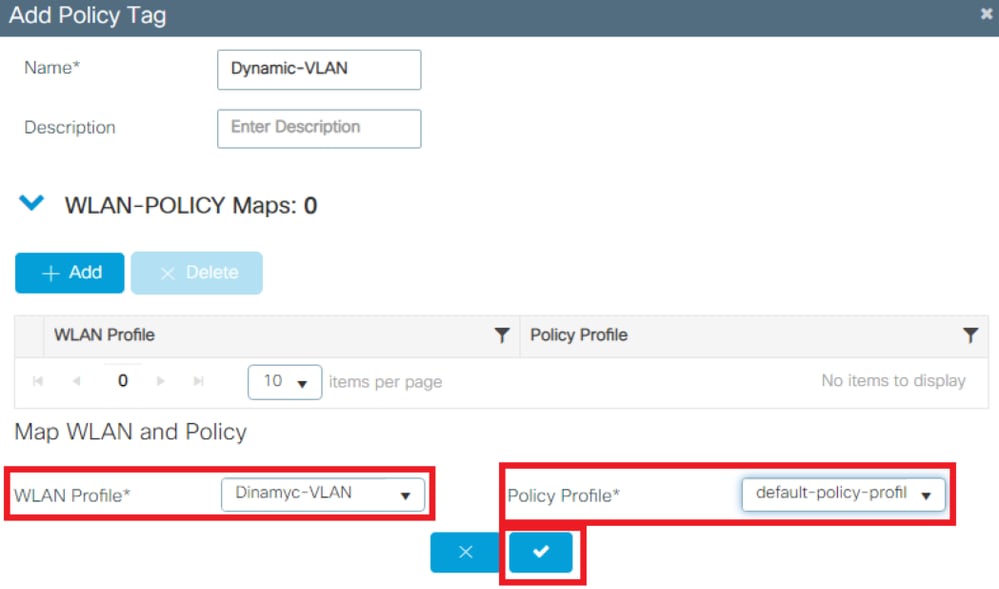

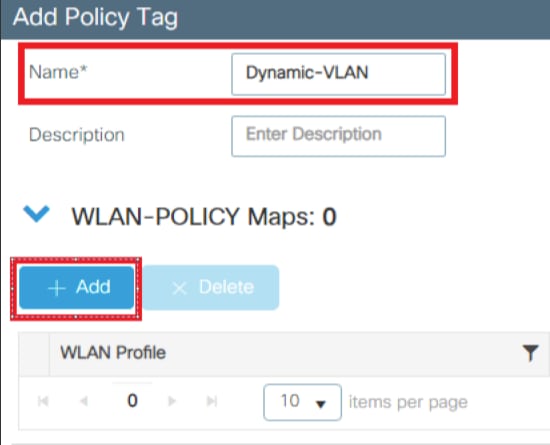

- Fügen Sie dem Policy Tag einen Namen hinzu, und wählen Sie

+Add, wie im Bild dargestellt, Folgendes aus:

- Verknüpfen Sie Ihr WLAN-Profil mit dem gewünschten Richtlinienprofil, wie in den Bildern gezeigt:

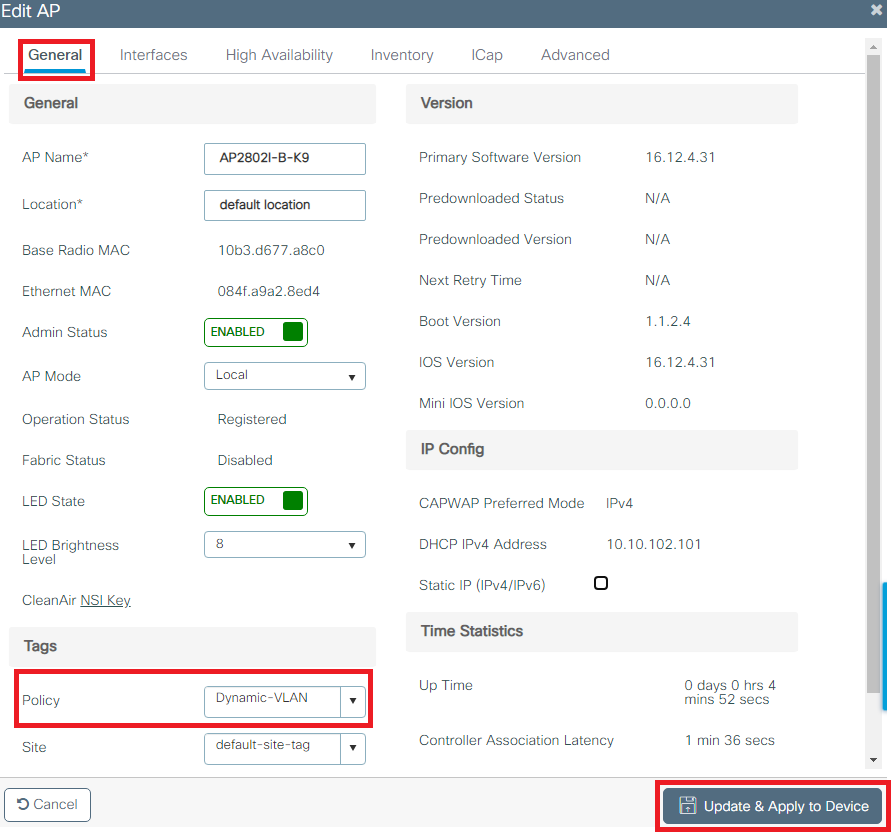

Schritt 6: Zuweisen des Richtlinien-Tags zu einem Access Point

In diesem Verfahren wird erläutert, wie der Policy-Tag im WLC konfiguriert wird.

Führen Sie diese Schritte aus:

- Navigieren Sie zum entsprechenden Policy-Tag, weisen Sie es zu

Configuration > Wireless > Access Points > AP Name > General Tagsund wählen SieUpdate & Apply to Devicees wie im Bild gezeigt aus:

Vorsicht: Beachten Sie, dass eine Änderung des Policy Tags an einem AP dazu führt, dass der AP die Verbindung zum WLC trennt und dann die Verbindung wieder herstellt.

Flexconnect

Dank der Flexconnect-Funktion können APs Wireless-Client-Daten an den Ausgangs-LAN-Port senden, wenn sie als Trunk konfiguriert sind. Dieser als Flexconnect Local Switching bezeichnete Modus ermöglicht dem Access Point die Trennung des Client-Datenverkehrs durch Kennzeichnung in separaten VLANs von der Verwaltungsschnittstelle. In diesem Abschnitt wird erläutert, wie die dynamische VLAN-Zuweisung für das lokale Switching-Szenario konfiguriert wird.

Anmerkung: Die im vorherigen Abschnitt beschriebenen Schritte gelten auch für das Flexconnect-Szenario. Führen Sie zum Abschließen der Konfiguration für Flexconnect die in diesem Abschnitt beschriebenen zusätzlichen Schritte aus.

Switch für mehrere VLANs konfigurieren

Um mehrere VLANs über den Switch zuzulassen, müssen Sie die folgenden Befehle ausführen, um den mit dem AP verbundenen Switch-Port zu konfigurieren:

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#switchport trunk encapsulation dot1q

Anmerkung: Standardmäßig lassen die meisten Switches alle VLANs zu, die auf dem Switch über den Trunk-Port erstellt werden.

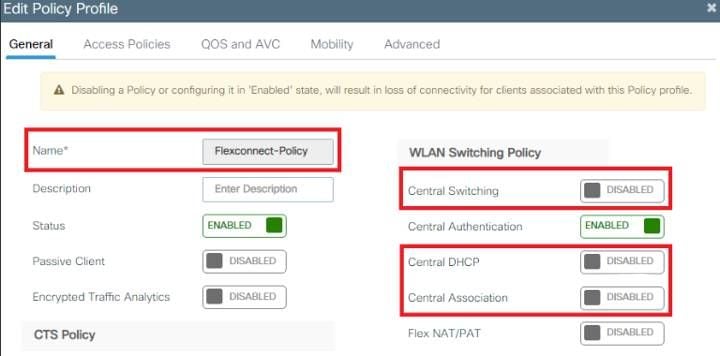

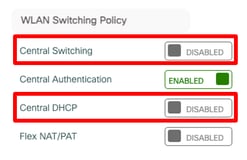

FlexConnect-Richtlinienprofil konfiguration

- Navigieren Sie zu Configuration > Tags & Profiles > Policy Profile > +Add, und erstellen Sie eine neue Richtlinie.

- Fügen Sie den Namen hinzu, und deaktivieren Sie das Kontrollkästchen Central Switching und Central DHCP. Bei dieser Konfiguration verarbeitet der Controller die Client-Authentifizierung, während der FlexConnect Access Point die Client-Datenpakete und DHCP lokal umschaltet.

Anmerkung: Beginnend mit dem Code 17.9.x wurde die Richtlinienprofildarstellung aktualisiert, wie in der Abbildung dargestellt.

- Weisen Sie auf der Registerkarte Access Policies (Zugriffsrichtlinien) das VLAN zu, dem die Wireless-Clients bei der standardmäßigen Verbindung mit diesem WLAN zugewiesen sind.

Anmerkung: Das in diesem Schritt konfigurierte VLAN muss nicht in der VLAN-Liste des WLC vorhanden sein. Die erforderlichen VLANs werden später dem Flex-Profile hinzugefügt, wodurch die VLANs auf dem AP selbst erstellt werden.

- Aktivieren Sie auf der Registerkarte Advance (Erweitert) das Kontrollkästchen Allow AAA Override (AAA Außerkraftsetzung zulassen), um die WLC-Konfigurationen durch den RADIUS-Server außer Kraft zu setzen.

Flexconnect-Richtlinienprofil einem WLAN- und Policy-Tag zuweisen

Anmerkung: Ein Policy Tag (Richtlinien-Tag) wird verwendet, um das WLAN mit dem Richtlinienprofil zu verknüpfen. Sie können entweder ein neues Richtlinien-Tag erstellen oder das Standard-Richtlinien-Tag verwenden.

- Navigieren Sie zu Configuration > Tags & Profiles > Tags > Policy, und fügen Sie bei Bedarf eine neue hinzu.

- Geben Sie einen Namen für das Policy Tag ein, und klicken Sie auf die Schaltfläche "Hinzufügen".

- Verknüpfen Sie Ihr WLAN-Profil mit dem gewünschten Richtlinienprofil.

- Klicken Sie auf die Schaltfläche Auf Gerät anwenden.

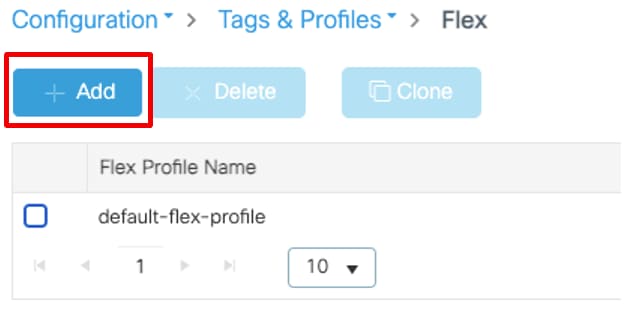

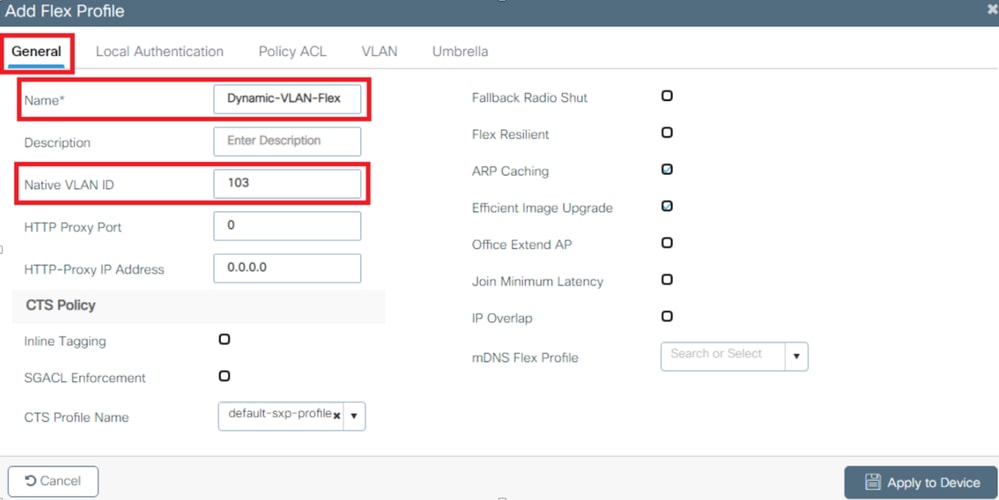

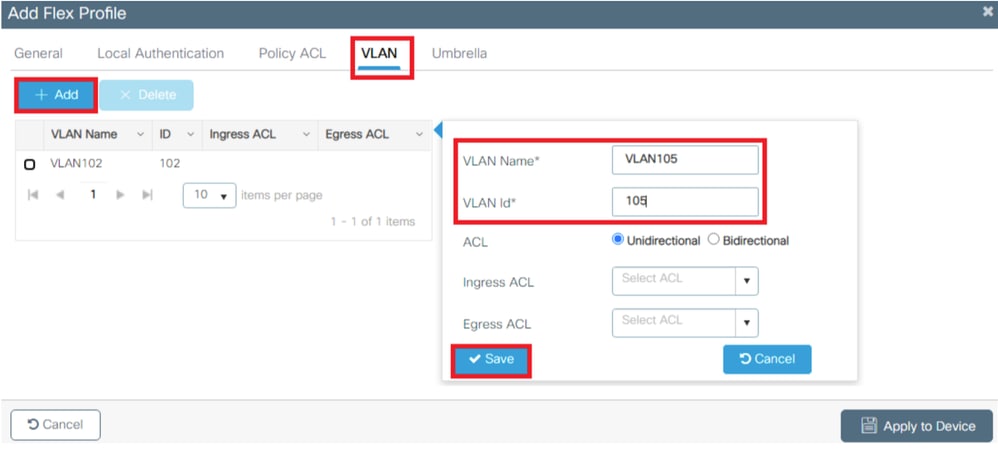

Konfigurieren des Flex Profile

Um eine VLAN-ID über RADIUS auf einem FlexConnect AP dynamisch zuzuweisen, muss die im Attribut "Tunnel-Private-Group ID" der RADIUS-Antwort genannte VLAN-ID auf den Access Points vorhanden sein. Die VLANs werden im Flex-Profil konfiguriert.

- Navigieren Sie zu Konfiguration > Tags & Profile > Flex > + Add.

- Klicken Sie auf die Registerkarte Allgemein, weisen Sie dem Flex-Profil einen Namen zu, und konfigurieren Sie eine native VLAN-ID für den AP.

Anmerkung: Die native VLAN-ID verweist auf das Management-VLAN für den AP. Daher muss sie mit der nativen VLAN-Konfiguration des Switches übereinstimmen, mit dem der AP verbunden ist.

- Navigieren Sie zur Registerkarte VLAN, und klicken Sie auf die Schaltfläche "Hinzufügen", um alle erforderlichen VLANs einzugeben.

Anmerkung: In Schritt 3 des Abschnitts "Flexconnect Policy Profile Configuration" haben Sie das der SSID zugewiesene Standard-VLAN konfiguriert. Wenn Sie in diesem Schritt einen VLAN-Namen verwenden, stellen Sie sicher, dass Sie in der Flex Profile-Konfiguration denselben VLAN-Namen verwenden. Andernfalls können die Clients keine Verbindung mit dem WLAN herstellen.

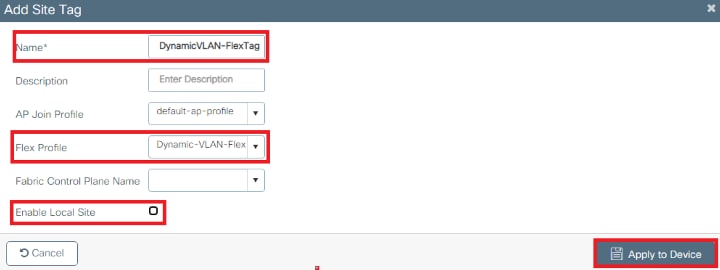

Konfiguration von Flex Site-Tags

- Navigieren Sie zu Configuration > Tags & Profiles > Tags > Site > +Add, um ein neues Site-Tag zu erstellen.

- Deaktivieren Sie das Kontrollkästchen Enable Local Site (Lokalen Standort aktivieren), damit APs den Client-Datenverkehr lokal schalten können, und fügen Sie das im Abschnitt Configure the Flex Profile (Konfigurieren des Flex-Profils) erstellte Flex-Profil hinzu.

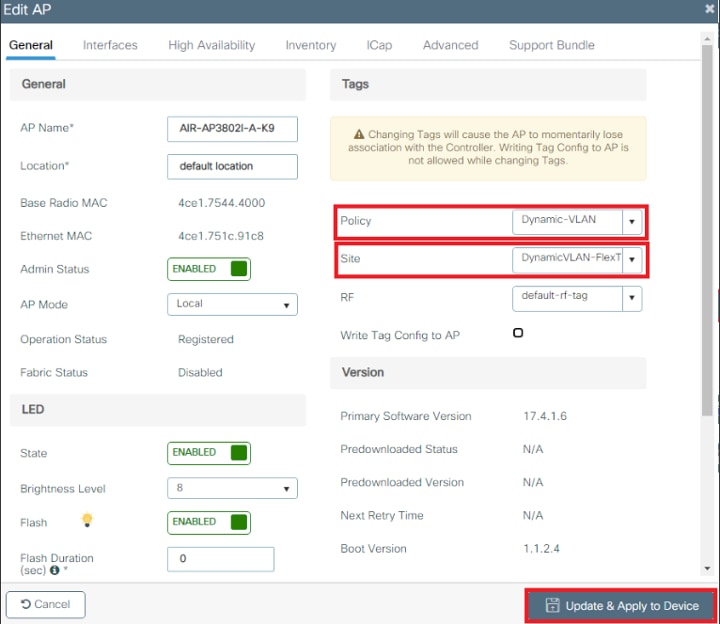

Weisen Sie die Richtlinien- und Site-Tag-Nummer einem AP zu.

- Navigieren Sie zu Configuration > Wireless > Access Points > AP Name > General Tags, weisen Sie die entsprechende Richtlinie und Site-Tag zu, und klicken Sie dann auf Update & Apply to Device (Aktualisieren und auf Gerät anwenden).

Vorsicht: Beachten Sie, dass eine Änderung der Richtlinie und des Site-Tags an einem Access Point dazu führt, dass der Access Point die Verbindung zum WLC trennt und dann die Verbindung wieder herstellt.

Anmerkung: Wenn der Access Point im lokalen Modus (oder einem anderen Modus) konfiguriert ist und dann ein Site-Tag mit deaktivierter Einstellung "Enable Local Site" (Lokalen Standort aktivieren) angezeigt wird, startet der Access Point neu und kehrt im FlexConnect-Modus zurück.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Konfigurieren Sie das SSID-Profil des Testclients mithilfe des richtigen EAP-Protokolls und der in der ISE definierten Anmeldeinformationen, die eine dynamische VLAN-Zuweisung zurückgeben können. Wenn Sie zur Eingabe eines Benutzernamens und Kennworts aufgefordert werden, geben Sie die Informationen des Benutzers ein, der einem VLAN auf der ISE zugeordnet ist.

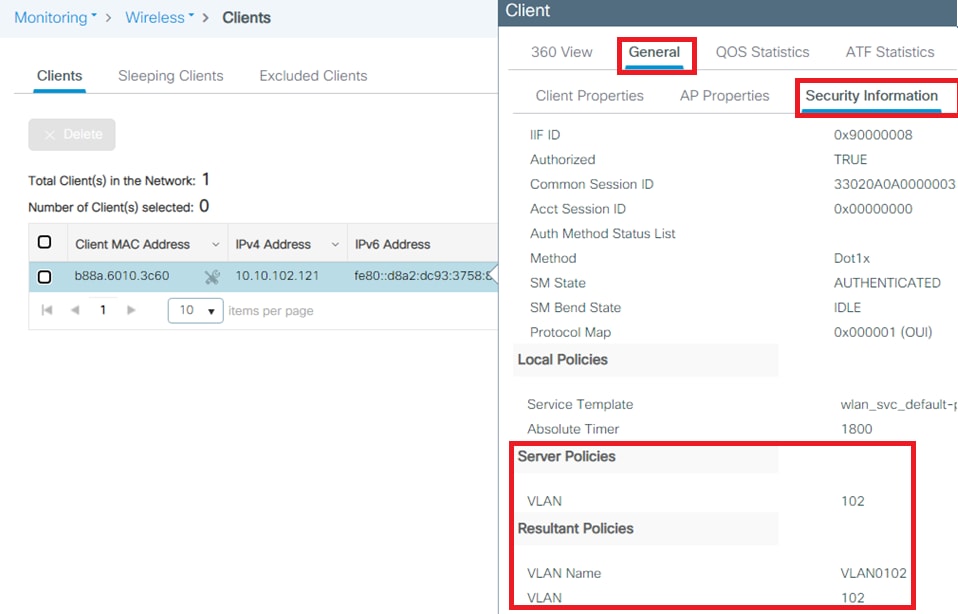

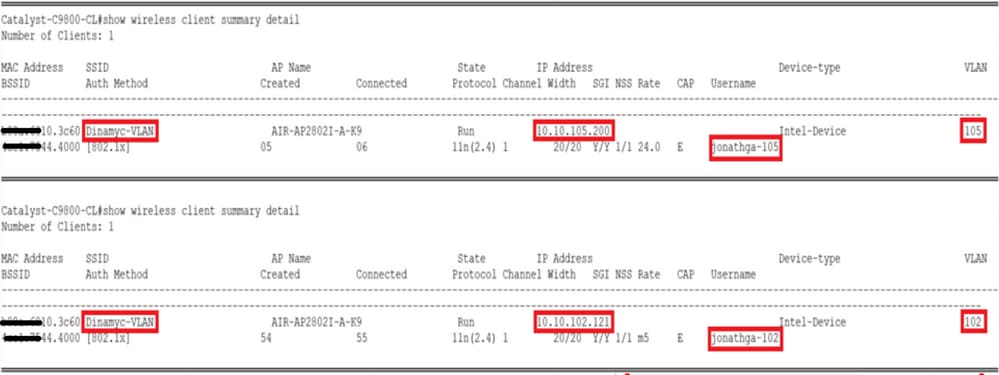

Im vorherigen Beispiel wurde Smith-102 dem VLAN102 zugewiesen, wie im RADIUS-Server angegeben. In diesem Beispiel wird dieser Benutzername verwendet, um die Authentifizierung zu erhalten und einem VLAN vom RADIUS-Server zugewiesen zu werden:

Nachdem die Authentifizierung abgeschlossen ist, müssen Sie überprüfen, ob der Client dem richtigen VLAN gemäß den gesendeten RADIUS-Attributen zugewiesen ist. Führen Sie die folgenden Schritte aus, um diese Aufgabe auszuführen:

- Navigieren Sie in der Controller-GUI zum VLAN-Feld,

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Informationund suchen Sie es, wie im Bild gezeigt:

In diesem Fenster können Sie beobachten, dass dieser Client VLAN102 gemäß den auf dem RADIUS-Server konfigurierten RADIUS-Attributen zugewiesen wird.

Über die CLI können Sie die

show wireless client summary detailfolgenden Informationen anzeigen:

- Es ist möglich, die Übertragung der RADIUS-Attribute an den WLC erfolgreich

Radioactive traceszu ermöglichen. Gehen Sie dazu folgendermaßen vor:- Navigieren Sie über die Benutzeroberfläche des Controllers zu

Troubleshooting > Radioactive Trace > +Add. - Geben Sie die MAC-Adresse des Wireless-Clients ein.

- Wählen Sie

Start. - Verbinden des Clients mit dem WLAN

- Navigieren Sie zu .

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log

- Navigieren Sie über die Benutzeroberfläche des Controllers zu

Dieser Teil der Ablaufverfolgungsausgabe stellt eine erfolgreiche Übertragung der RADIUS-Attribute sicher:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profileFehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

11-Apr-2024

|

Rezertifizierung |

2.0 |

02-Jun-2022

|

Bildgröße ändern |

1.0 |

14-Apr-2021

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Jonathan de Jesus GarciaCisco TAC Engineer

- Jose Pablo MunozCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback