Wireless LAN Controller Mesh-Netzwerkkonfigurationsbeispiel

Inhalt

Einleitung

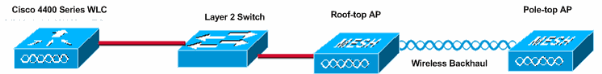

Dieses Dokument enthält ein grundlegendes Konfigurationsbeispiel für die Einrichtung einer Punkt-zu-Punkt-Überbrückungsverbindung mithilfe der Mesh Network-Lösung. In diesem Beispiel werden zwei Lightweight Access Points (LAPs) verwendet. Ein LAP fungiert als Dachzugangspunkt (RAP), der andere LAP fungiert als Mastzugangspunkt (PAP) und ist mit einem Cisco Wireless LAN (WLAN) Controller (WLC) verbunden. Der RAP ist über einen Cisco Catalyst Switch mit dem WLC verbunden.

Weitere Informationen finden Sie im Konfigurationsbeispiel für das Mesh-Netzwerk des Wireless LAN-Controllers in Version 5.2 und höher für WLC Version 5.2 und höher.

Voraussetzungen

-

Der WLC ist für den Basisbetrieb konfiguriert.

-

Der WLC wird im Layer-3-Modus konfiguriert.

-

Der Switch für den WLC ist konfiguriert.

Anforderungen

Stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind, bevor Sie diese Konfiguration ausprobieren:

-

Grundkenntnisse der Konfiguration von LAPs und Cisco WLCs

-

Grundkenntnisse des Lightweight AP Protocol (LWAPP)

-

Kenntnis der Konfiguration eines externen DHCP-Servers und/oder eines Domain Name Servers (DNS)

-

Grundlegende Kenntnisse der Konfiguration von Cisco Switches

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco WLC der Serie 4402 mit Firmware 3.2.150.6

-

Zwei (2) Cisco Aironet LAPs der Serie 1510

-

Cisco Layer-2-Switch

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Cisco Aironet 1510 Lightweight Outdoor Mesh AP

Der Lightweight Outdoor Mesh AP der Cisco Aironet Serie 1510 ist ein Wireless-Gerät für den Wireless-Client-Zugriff, Punkt-zu-Punkt-Bridging, Punkt-zu-Mehrpunkt-Bridging und vermaschte Punkt-zu-Mehrpunkt-Wireless-Verbindungen. Der Access Point für den Außenbereich ist eine eigenständige Einheit, die an einer Wand oder einem Überhang, an einem Dachmast oder an einem Laternenmast montiert werden kann.

Der AP1510 wird mit Controllern betrieben, um eine zentralisierte und skalierbare Verwaltung, hohe Sicherheit und Mobilität zu ermöglichen. Der AP1510 unterstützt konfigurationsfreie Bereitstellungen und kann problemlos und sicher in das Mesh-Netzwerk integriert werden. Er ist für die Verwaltung und Überwachung des Netzwerks über die grafische Benutzeroberfläche oder die Kommandozeile des Controllers verfügbar.

Der AP1510 ist mit zwei gleichzeitig arbeitenden Funkgeräten ausgestattet: ein 2,4-GHz-Funkmodul für den Client-Zugriff und ein 5-GHz-Funkmodul für das Daten-Backhaul zu anderen AP1510-Geräten. Der Wireless LAN-Client-Datenverkehr wird über das Backhaul-Funkmodul des AP geleitet oder über andere AP1510-Geräte weitergeleitet, bis er die Ethernet-Verbindung des Controllers erreicht.

Access Point (RAP) auf dem Dach

RAPs sind mit einem Cisco WLC verkabelt. Sie verwenden die Wireless-Backhaul-Schnittstelle für die Kommunikation mit benachbarten PAPs. RAPs sind der übergeordnete Knoten zu einem Bridge- oder Mesh-Netzwerk und verbinden ein Bridge- oder Mesh-Netzwerk mit dem kabelgebundenen Netzwerk. Daher kann es nur einen RAP für ein Bridge- oder Mesh-Netzwerksegment geben.

Hinweis: Wenn Sie die Mesh-Netzwerklösung für das Bridging von LAN zu LAN verwenden, verbinden Sie einen RAP nicht direkt mit einem Cisco WLC. Ein Switch oder Router zwischen dem Cisco WLC und dem RAP ist erforderlich, da Cisco WLCs keinen Ethernet-Datenverkehr weiterleiten, der von einem LWAPP-fähigen Port stammt. RAPs können im Layer 2- oder Layer 3-LWAPP-Modus verwendet werden.

Pole-Top Access Point (PAP)

PAPs haben keine Kabelverbindung zu einem Cisco WLC. Sie können vollständig drahtlos sein und Clients unterstützen, die mit anderen PAPs oder RAPs kommunizieren, oder sie können für die Verbindung mit Peripheriegeräten oder einem kabelgebundenen Netzwerk verwendet werden. Der Ethernet-Port ist standardmäßig aus Sicherheitsgründen deaktiviert, aber Sie sollten ihn für PAPs aktivieren.

Hinweis: Cisco Aironet 1030 Remote Edge LAPs unterstützen Single-Hop-Bereitstellungen, während Cisco Aironet 1500 Lightweight Outdoor APs sowohl Single- als auch Multi-Hop-Bereitstellungen unterstützen. Daher können die Lightweight Outdoor APs der Cisco Aironet Serie 1500 als Dach-APs und als PAPs für einen oder mehrere Hops vom Cisco WLC verwendet werden.

Funktionen in Mesh-Netzwerken nicht unterstützt

Diese Controller-Funktionen werden in Mesh-Netzwerken nicht unterstützt:

-

Unterstützung mehrerer Länder

-

Lastbasierte CAC (Mesh-Netzwerke unterstützen nur bandbreitenbasierte oder statische CACs)

-

Hohe Verfügbarkeit (schneller Heartbeat- und primärer Erkennungs-Join-Timer)

-

EAP-FASTv1- und 802.1X-Authentifizierung

-

EAP-FASTv1- und 802.1X-Authentifizierung

-

Lokal bedeutsames Zertifikat

-

Standortbasierte Services

Startsequenz des Access Points

Diese Liste beschreibt, was passiert, wenn RAP und PAP starten:

-

Der gesamte Datenverkehr läuft über den RAP und den Cisco WLC, bevor er an das LAN gesendet wird.

-

Wenn der RAP gestartet wird, stellen die PAPs automatisch eine Verbindung her.

-

Der verbundene Link verwendet einen gemeinsamen geheimen Schlüssel, um einen Schlüssel zu generieren, der verwendet wird, um den Advanced Encryption Standard (AES) für den Link bereitzustellen.

-

Sobald der Remote-PAP eine Verbindung zum RAP herstellt, können die Mesh-APs Datenverkehr weiterleiten.

-

Benutzer können den gemeinsamen geheimen Schlüssel ändern oder die Mesh-APs mithilfe der Cisco Kommandozeile (CLI), der Cisco Web-Benutzeroberfläche des Controllers oder des Cisco Wireless Control System (Cisco WCS) konfigurieren. Cisco empfiehlt, den gemeinsamen geheimen Schlüssel zu ändern.

Konfigurieren

Führen Sie diese Schritte aus, um den WLC und die APs für das Punkt-zu-Punkt-Bridging zu konfigurieren.

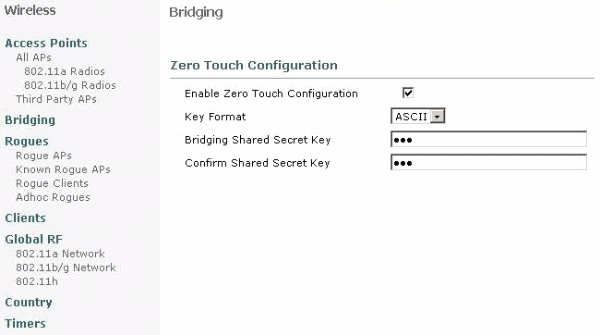

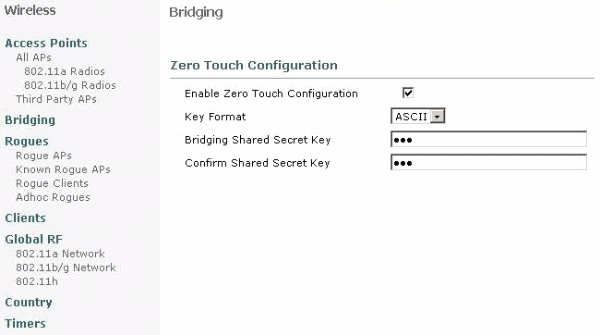

Konfiguration ohne Benutzereingriff aktivieren (standardmäßig aktiviert)

GUI-Konfiguration

Mit der Option "Zero Touch Configuration" können die APs bei der Registrierung beim WLC den gemeinsamen geheimen Schlüssel vom Controller abrufen. Wenn Sie dieses Kontrollkästchen deaktivieren, stellt der Controller den gemeinsamen geheimen Schlüssel nicht bereit, und die APs verwenden einen vorinstallierten Standardschlüssel für die sichere Kommunikation. Der Standardwert ist aktiviert. Führen Sie über die WLC-Benutzeroberfläche die folgenden Schritte aus:

Hinweis: In WLC Version 4.1 und höher ist eine Zero-Touch-Konfiguration nicht vorgesehen.

-

Wählen Sie Wireless > Bridging aus, und klicken Sie auf Konfiguration ohne Benutzereingriff aktivieren.

-

Wählen Sie das Schlüsselformat aus.

-

Geben Sie den Bridging Shared Secret Key ein.

-

Geben Sie unter "Confirm Shared Secret Key" (Gemeinsamer geheimer Schlüssel bestätigen) den Bridging-Schlüssel erneut ein.

CLI-Konfiguration

Führen Sie die folgenden Schritte über die CLI aus:

-

Führen Sie den Befehl config network zero-config enable aus, um die Zero-Touch-Konfiguration zu aktivieren.

(Cisco Controller) >config network zero-config enable

-

Führen Sie den Befehl config network bridging-shared-secret <Zeichenfolge> aus, um den Bridging-Schlüssel hinzuzufügen.

(Cisco Controller) >config network bridging-shared-secret Cisco

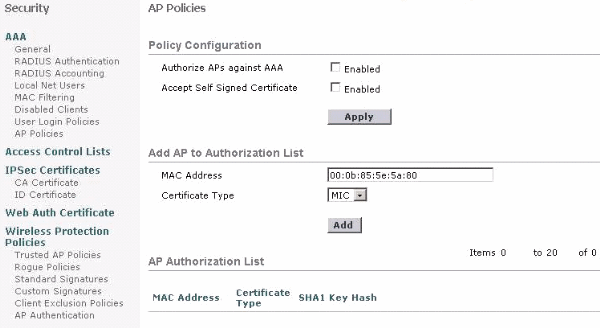

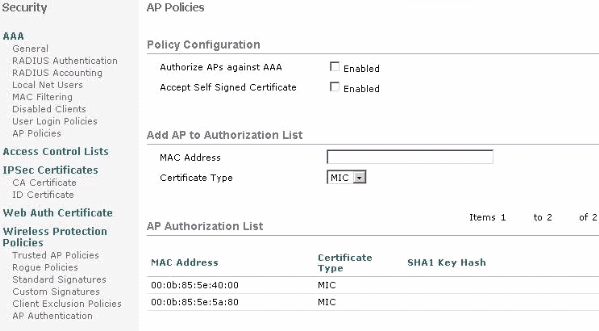

Hinzufügen des MIC zur AP-Autorisierungsliste

Der nächste Schritt besteht darin, den Access Point der Autorisierungsliste auf dem WLC hinzuzufügen. Wählen Sie dazu Security > AP Policies (Sicherheit > AP-Richtlinien) aus, geben Sie die AP-MAC-Adresse unter Add AP to Authorization List (AP zur Autorisierungsliste hinzufügen) ein, und klicken Sie auf Add (Hinzufügen).

In diesem Beispiel werden beide APs (der RAP und der PAP) der AP-Autorisierungsliste auf dem Controller hinzugefügt.

CLI-Konfiguration

Führen Sie den Befehl config auth-list add mic <AP mac> aus, um das MIC zur Autorisierungsliste hinzuzufügen.

(Cisco Controller) >config auth-list add mic 00:0b:85:5e:40:00 (Cisco Controller) >config auth-list add mic 00:0b:85:5e:5a:80

Konfiguration

In diesem Dokument wird diese Konfiguration verwendet:

| Cisco WLC 402 |

|---|

(Cisco Controller) >show run-config

Press Enter to continue...

System Inventory

Switch Description............................... Cisco Controller

Machine Model.................................... WLC4402-12

Serial Number.................................... FLS0943H005

Burned-in MAC Address............................ 00:0B:85:40:CF:A0

Crypto Accelerator 1............................. Absent

Crypto Accelerator 2............................. Absent

Power Supply 1................................... Absent

Power Supply 2................................... Present, OK

Press Enter to continue Or <Ctl Z> to abort

System Information

Manufacturer's Name.............................. Cisco Systems, Inc

Product Name..................................... Cisco Controller

Product Version.................................. 3.2.150.6

RTOS Version..................................... 3.2.150.6

Bootloader Version............................... 3.2.150.6

Build Type....................................... DATA + WPS

System Name...................................... lab120wlc4402ip100

System Location..................................

System Contact...................................

System ObjectID.................................. 1.3.6.1.4.1.14179.1.1.4.3

IP Address....................................... 192.168.120.100

System Up Time................................... 0 days 1 hrs 4 mins 6 secs

Configured Country............................... United States

Operating Environment............................ Commercial (0 to 40 C)

Internal Temp Alarm Limits....................... 0 to 65 C

Internal Temperature............................. +42 C

State of 802.11b Network......................... Disabled

State of 802.11a Network......................... Disabled

Number of WLANs.................................. 1

3rd Party Access Point Support................... Disabled

Number of Active Clients......................... 0

Press Enter to continue Or <Ctl Z> to abort

Switch Configuration

802.3x Flow Control Mode......................... Disable

Current LWAPP Transport Mode..................... Layer 3

LWAPP Transport Mode after next switch reboot.... Layer 3

FIPS prerequisite features....................... Disabled

Press Enter to continue Or <Ctl Z> to abort

Network Information

RF-Network Name............................. airespacerf

Web Mode.................................... Enable

Secure Web Mode............................. Enable

Secure Shell (ssh).......................... Enable

Telnet...................................... Enable

Ethernet Multicast Mode..................... Disable Mode: Ucast

User Idle Timeout........................... 300 seconds

ARP Idle Timeout............................ 300 seconds

ARP Unicast Mode............................ Disabled

Cisco AP Default Master..................... Disable

Mgmt Via Wireless Interface................. Enable

Bridge AP Zero Config....................... Enable

Bridge Shared Secret........................ youshouldsetme

Allow Old Bridging Aps To Authenticate...... Disable

Over The Air Provisioning of AP's........... Disable

Mobile Peer to Peer Blocking................ Disable

Apple Talk ................................. Disable

AP Fallback ................................ Enable

Web Auth Redirect Ports .................... 80

Fast SSID Change ........................... Disabled

Press Enter to continue Or <Ctl Z> to abort

Port Summary

STP Admin Physical Physical Link Link Mcast

Pr Type Stat Mode Mode Status Status Trap Appliance POE

-- ------- ---- ------- ---------- ---------- ------ ------- --------- -------

1 Normal Forw Enable Auto 1000 Full Up Enable Enable N/A

2 Normal Forw Enable Auto 1000 Full Up Enable Enable N/A

Mobility Configuration

Mobility Protocol Port........................... 16666

Mobility Security Mode........................... Disabled

Default Mobility Domain.......................... airespacerf

Mobility Group members configured................ 3

Switches configured in the Mobility Group

MAC Address IP Address Group Name

00:0b:85:33:a8:40 192.168.5.70 <local>

00:0b:85:40:cf:a0 192.168.120.100 <local>

00:0b:85:43:8c:80 192.168.5.40 airespacerf

Interface Configuration

Interface Name................................... ap-manager

IP Address....................................... 192.168.120.101

IP Netmask....................................... 255.255.255.0

IP Gateway....................................... 192.168.120.1

VLAN............................................. untagged

Active Physical Port............................. 1

Primary Physical Port............................ 1

Backup Physical Port............................. Unconfigured

Primary DHCP Server.............................. 192.168.1.20

Secondary DHCP Server............................ Unconfigured

ACL.............................................. Unconfigured

AP Manager....................................... Yes

Interface Name................................... management

MAC Address...................................... 00:0b:85:40:cf:a0

IP Address....................................... 192.168.120.100

IP Netmask....................................... 255.255.255.0

IP Gateway....................................... 192.168.120.1

VLAN............................................. untagged

Active Physical Port............................. 1

Primary Physical Port............................ 1

Backup Physical Port............................. Unconfigured

Primary DHCP Server.............................. 192.168.1.20

Secondary DHCP Server............................ Unconfigured

ACL.............................................. Unconfigured

AP Manager....................................... No

Interface Name................................... service-port

MAC Address...................................... 00:0b:85:40:cf:a1

IP Address....................................... 192.168.250.100

IP Netmask....................................... 255.255.255.0

DHCP Protocol.................................... Disabled

AP Manager....................................... No

Interface Name................................... virtual

IP Address....................................... 1.1.1.1

Virtual DNS Host Name............................ Disabled

AP Manager....................................... No

WLAN Configuration

WLAN Identifier.................................. 1

Network Name (SSID).............................. lab120wlc4402ip100

Status........................................... Enabled

MAC Filtering.................................... Enabled

Broadcast SSID................................... Enabled

AAA Policy Override.............................. Disabled

Number of Active Clients......................... 0

Exclusionlist Timeout............................ 60 seconds

Session Timeout.................................. 1800 seconds

Interface........................................ management

WLAN ACL......................................... unconfigured

DHCP Server...................................... Default

Quality of Service............................... Silver (best effort)

WMM.............................................. Disabled

802.11e.......................................... Disabled

Dot11-Phone Mode (7920).......................... Disabled

Wired Protocol................................... None

IPv6 Support..................................... Disabled

Radio Policy..................................... All

Radius Servers

Authentication................................ 192.168.1.20 1812

Security

802.11 Authentication:........................ Open System

Static WEP Keys............................... Enabled

Key Index:...................................... 1

Encryption:..................................... 104-bit WEP

802.1X........................................ Disabled

Wi-Fi Protected Access (WPA1)................. Disabled

Wi-Fi Protected Access v2 (WPA2).............. Disabled

IP Security................................... Disabled

IP Security Passthru.......................... Disabled

L2TP.......................................... Disabled

Web Based Authentication...................... Disabled

Web-Passthrough............................... Disabled

Auto Anchor................................... Disabled

Cranite Passthru.............................. Disabled

Fortress Passthru............................. Disabled

RADIUS Configuration

Vendor Id Backward Compatibility................. Disabled

Credentials Caching.............................. Disabled

Call Station Id Type............................. IP Address

Administrative Authentication via RADIUS......... Enabled

Keywrap.......................................... Disabled

Load Balancing Info

Aggressive Load Balancing........................ Enabled

Aggressive Load Balancing Window................. 0 clients

Signature Policy

Signature Processing........................... Enabled

Spanning Tree Switch Configuration

STP Specification...................... IEEE 802.1D

STP Base MAC Address................... 00:0B:85:40:CF:A0

Spanning Tree Algorithm................ Disable

STP Bridge Priority.................... 32768

STP Bridge Max. Age (seconds).......... 20

STP Bridge Hello Time (seconds)........ 2

STP Bridge Forward Delay (seconds)..... 15

Spanning Tree Port Configuration

STP Port ID................................. 8001

STP Port State.............................. Forwarding

STP Port Administrative Mode................ 802.1D

STP Port Priority........................... 128

STP Port Path Cost.......................... 4

STP Port Path Cost Mode..................... Auto

STP Port ID................................. 8002

STP Port State.............................. Forwarding

STP Port Administrative Mode................ 802.1D

STP Port Priority........................... 128

STP Port Path Cost.......................... 4

STP Port Path Cost Mode..................... Auto |

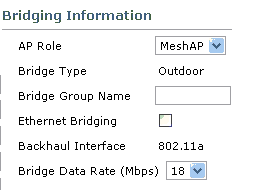

Bridging-Parameter für die APs konfigurieren

Dieser Abschnitt enthält Anweisungen zum Konfigurieren der Rolle des Access Points im Mesh-Netzwerk und den zugehörigen Bridging-Parametern. Sie können diese Parameter entweder über die Benutzeroberfläche oder die CLI konfigurieren.

-

Klicken Sie unter Access Points auf Wireless und dann auf Alle APs. Die Seite Alle APs wird angezeigt.

-

Klicken Sie auf den Link Detail für Ihren AP1510, um auf die Seite Alle APs > Details zuzugreifen.

Auf dieser Seite wird der AP-Modus unter "Allgemein" für APs mit Bridge-Funktion automatisch auf "Bridge" gesetzt, z. B. AP1510. Auf dieser Seite werden diese Informationen auch unter "Bridging-Informationen" angezeigt. Wählen Sie unter Bridging-Informationen eine der folgenden Optionen aus, um die Rolle dieses Access Points im Mesh-Netzwerk festzulegen:

-

MeshAP: Wählen Sie diese Option, wenn der AP1510 über eine Wireless-Verbindung mit dem Controller verfügt.

-

RootAP: Wählen Sie diese Option, wenn der AP1510 über eine Kabelverbindung mit dem Controller verfügt.

Überprüfung

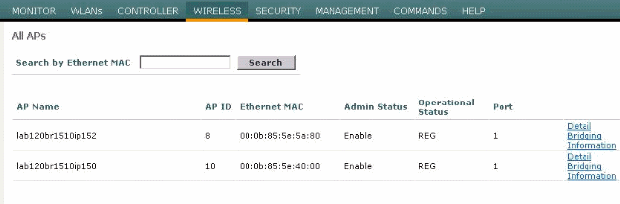

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Nachdem sich die APs beim WLC registriert haben, können Sie sie auf der Registerkarte Wireless oben in der GUI des WLC anzeigen:

In der CLI können Sie mit dem Befehl show ap summary überprüfen, ob die APs beim WLC registriert sind:

(Cisco Controller) >show ap summary AP Name Slots AP Model Ethernet MAC Location Port ------------------ ----- ---------- ----------------- ---------------- ---- lab120br1510ip152 2 OAP1500 00:0b:85:5e:5a:80 default_location 1 lab120br1510ip150 2 OAP1500 00:0b:85:5e:40:00 default_location 1 (Cisco Controller) >

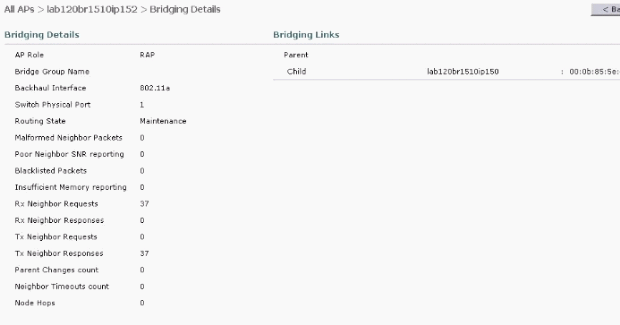

Klicken Sie in der GUI auf Bridging Details, um die Rolle des Access Points zu überprüfen:

Auf der CLI können Sie die Befehle show mesh path <Cisco AP> und show mesh neighbor <Cisco AP> verwenden, um zu überprüfen, ob die APs beim WLC registriert sind:

(Cisco Controller) >show mesh path lab120br1510ip152 00:0B:85:5E:5A:80 is RAP (Cisco Controller) >show mesh neigh lab120br1510ip152 AP MAC : 00:0B:85:5E:40:00 FLAGS : 160 CHILD worstDv 255, Ant 0, channel 0, biters 0, ppiters 10 Numroutes 0, snr 0, snrUp 0, snrDown 26, linkSnr 0 adjustedEase 0, unadjustedEase 0 txParent 0, rxParent 0 poorSnr 0 lastUpdate 1150103792 (Mon Jun 12 09:16:32 2006) parentChange 0 Per antenna smoothed snr values: 0 0 0 0 Vector through 00:0B:85:5E:40:00 (Cisco Controller) >

Fehlerbehebung

Mesh-APs sind nicht mit dem WLC verbunden. Dies ist eines der häufigsten Probleme, die bei der Mesh-Bereitstellung aufgetreten sind. Führen Sie diese Prüfungen aus:

-

Überprüfen Sie, ob die MAC-Adresse des Access Points in der MAC Filter-Liste im WLC hinzugefügt wurde. Dies wird unter Sicherheit > Mac-Filterung angezeigt.

-

Überprüfen Sie den gemeinsamen geheimen Schlüssel zwischen dem RAP und dem MAP. Sie können diese Meldung im WLC sehen, wenn der Schlüssel nicht übereinstimmt.

" LWAPP-Join-Request AUTH_STRING_PAYLOAD, ungültiger BRIDGE-Schlüssel-Hash AP 00:0b:85:68:c1:d0"Anmerkung: Versuchen Sie stets, die Option Konfiguration ohne Benutzereingriff aktivieren zu verwenden, wenn diese für eine Version verfügbar ist. Dadurch wird der Schlüssel für die Mesh-APs automatisch konfiguriert, und Fehlkonfigurationen werden vermieden.

-

RAPs geben keine Broadcast-Nachrichten über ihre Funkschnittstelle weiter. Konfigurieren Sie den DHCP-Server so, dass er IP-Adressen über Unicast sendet, sodass MAP ihre IP-Adressen durch RAP weiterleiten lassen kann. Verwenden Sie andernfalls eine statische IP für die MAP.

-

Behalten Sie entweder die Standardwerte für den Bridge-Gruppennamen bei, oder stellen Sie sicher, dass die Bridge-Gruppennamen auf MAPs und dem entsprechenden RAP identisch konfiguriert sind.

Dies sind Probleme, die speziell Mesh Access Points betreffen. Informationen zu Verbindungsproblemen, die zwischen dem WLC und einem Access Point häufig auftreten, finden Sie unter Problembehandlung bei einem Lightweight Access Point, der keinem Wireless LAN-Controller beitritt.

Befehle für die Fehlerbehebung

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

Sie können die folgenden Befehle verwenden, um Fehler im WLC zu beheben:

-

debug pem state enable - Dient zum Konfigurieren der Debugoptionen des Zugriffsrichtlinien-Managers.

-

debug pem events enable - Dient zum Konfigurieren der Debugoptionen des Zugriffsrichtlinien-Managers.

-

debug dhcp message enable - Zeigt das Debugging von DHCP-Nachrichten an, die an den und vom DHCP-Server gesendet werden.

-

debug dhcp packet enable - Zeigt das Debuggen der DHCP-Paketdetails an, die an den und vom DHCP-Server gesendet werden.

Einige zusätzliche Debugbefehle, die Sie zur Fehlerbehebung verwenden können, sind:

-

debug lwapp errors enable - Zeigt das Debuggen von LWAPP-Fehlern an.

-

debug pm pki enable: Zeigt das Debuggen von Zertifikatsmeldungen an, die zwischen dem Access Point und dem WLC weitergeleitet werden.

Diese Debug-lwapp-Ereignisse aktivieren die WLC-Befehlsausgabe zeigt, dass die LAP beim WLC registriert wird:

(Cisco Controller) >debug lwapp events enable Mon Jun 12 09:04:57 2006: 00:0b:85:5e:40:00 Received LWAPP JOIN REQUEST from AP 00:0b:85:5e:40:00 to 06:0a:10:10:00:00 on port '1' Mon Jun 12 09:04:57 2006: 00:0b:85:5e:40:00 AP lab120br1510ip150: txNonce 00:0B:85:40:CF:A0 rxNonce 00:0B:85:5E:40:00 Mon Jun 12 09:04:57 2006: 00:0b:85:5e:40:00 LWAPP Join-Request MTU path from AP 00:0b:85:5e:40:00 is 1500, remote debug mode is 0 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Successfully added NPU Entry for AP 00:0b:85:5e:40:00 (index 1) Switch IP: 192.168.120.101, Switch Port: 12223, intIfNum 1, vlanId 0 AP IP: 192.168.120.150, AP Port: 58368, next hop MAC: 00:0b:85:5e:40:00 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Join-Reply to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Register LWAPP event for AP 00:0b:85:5e:40:00 slot 0 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Register LWAPP event for AP 00:0b:85:5e:40:00 slot 1 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE REQUEST from AP 00:0b:85:5e:40:00 to 00:0b:85:40:cf:a3 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Updating IP info for AP 00:0b:85:5e:40:00 -- static 1, 192.168.120.150/255.255.255.0, gtw 192.168.120.1 Mon Jun 12 09:04:59 2006: spamVerifyRegDomain RegDomain set for slot 0 code 0 regstring -A regDfromCb -A Mon Jun 12 09:04:59 2006: spamVerifyRegDomain RegDomain set for slot 1 code 0 regstring -A regDfromCb -A Mon Jun 12 09:04:59 2006: spamEncodeDomainSecretPayload:Send domain secret airespacerf<65,4d,c3,6f,88,35,cd,4d,3b,2b,bd,95,5b,42,6d,ac,b6,ab,f7,3d> to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Config-Message to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: Running spamEncodeCreateVapPayload for SSID 'lab120wlc4402ip100' Mon Jun 12 09:04:59 2006: Running spamEncodeCreateVapPayload for SSID 'lab120wlc4402ip100' Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 AP 00:0b:85:5e:40:00 associated. Last AP failure was due to Link Failure, reason: STATISTICS_INFO_RES Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CHANGE_STATE_EVENT from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Change-State-Event Response to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 apfSpamProcessStateChangeInSpamContext: Down LWAPP event for AP 00:0b:85:5e:40:00 slot 0 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP Down event for AP 00:0b:85:5e:40:00 slot 0! Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE COMMAND RES from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CHANGE_STATE_EVENT from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Change-State-Event Response to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 apfSpamProcessStateChangeInSpamContext: Down LWAPP event for AP 00:0b:85:5e:40:00 slot 1 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP Down event for AP 00:0b:85:5e:40:00 slot 1! Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE COMMAND RES from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE COMMAND RES from AP 00:0b:85:5e:40:00

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-Jun-2006 |

Erstveröffentlichung |

Feedback

Feedback