Erkennung nicht autorisierter APs in Unified Wireless Networks

Inhalt

Einleitung

Drahtlose Netzwerke erweitern kabelgebundene Netzwerke und steigern die Mitarbeiterproduktivität und den Zugriff auf Informationen. Ein nicht autorisiertes Wireless-Netzwerk ist jedoch mit zusätzlichen Sicherheitsrisiken verbunden. Die Port-Sicherheit in kabelgebundenen Netzwerken wird nicht ausreichend berücksichtigt, und Wireless-Netzwerke sind eine einfache Erweiterung von kabelgebundenen Netzwerken. Aus diesem Grund kann ein Mitarbeiter, der seinen eigenen Cisco Access Point (AP) in eine gut gesicherte Wireless- oder kabelgebundene Infrastruktur einbringt und nicht autorisierten Benutzern Zugriff auf dieses ansonsten gesicherte Netzwerk gewährt, leicht ein sicheres Netzwerk gefährden.

Die Erkennung nicht autorisierter APs ermöglicht dem Netzwerkadministrator die Überwachung und Beseitigung dieser Sicherheitsbedenken. Die Cisco Unified Network-Architektur bietet zwei Methoden zur Erkennung nicht autorisierter APs, die eine umfassende Lösung zur Identifizierung und Eindämmung nicht autorisierter APs bieten, ohne dass kostspielige und schwer zu rechtfertigende Overlay-Netzwerke und -Tools erforderlich sind.

Funktionsüberblick

Die Entdeckung nicht autorisierter APs ist nicht an Vorschriften gebunden, und für den Betrieb der Lösung ist keine Einhaltung gesetzlicher Bestimmungen erforderlich. Die unkontrollierte Eindämmung führt jedoch in der Regel zu rechtlichen Problemen, die den Infrastrukturanbieter in eine unangenehme Lage bringen können, wenn er seinen Betrieb automatisch aufgeben muss. Cisco reagiert äußerst empfindlich auf solche Probleme und bietet diese Lösungen an. Jeder Controller wird mit einem RF-Gruppennamen konfiguriert.Sobald sich ein Lightweight AP bei einem Controller registriert hat, bettet er ein Authentifizierungsinformationselement (Authentication Information Element, IE) ein, das speziell für die RF-Gruppe ist, die auf dem Controller in allen Beacons/Probe Response Frames konfiguriert ist. Wenn der Lightweight Access Point Beacons/Probe Response Frames von einem Access Point ohne diesen IE oder mit falschem IE abhört, meldet der Lightweight Access Point, dass der Access Point ein unberechtigter Access Point ist, zeichnet seine BSSID in einer unberechtigten Tabelle auf und sendet die Tabelle an den Controller. Es gibt zwei Methoden, nämlich das Rogue Location Discovery Protocol (RLDP) und den passiven Betrieb, die im Detail erläutert werden. siehe den Abschnitt "Aktive unberechtigte Benutzer ermitteln".

Erkennung nicht autorisierter Infrastrukturen

Die Entdeckung von nicht autorisierten Access Points in einer aktiven Wireless-Umgebung kann sehr kostspielig sein. Bei diesem Prozess wird der AP im laufenden Betrieb (oder im lokalen Modus) aufgefordert, den Dienst zu beenden, auf Geräusche zu achten und eine Erkennung von nicht autorisierten Access Points durchzuführen. Der Netzwerkadministrator konfiguriert die zu scannenden Kanäle und den Zeitraum, in dem alle Stationen gescannt werden. Der WAP wartet 50 ms auf unautorisierte Client-Beacons und kehrt dann zum konfigurierten Kanal zurück, um die Clients erneut zu bedienen. Dieser aktive Scan identifiziert zusammen mit Nachbarmeldungen, welche APs unautorisiert sind und welche APs gültig und Teil des Netzwerks sind. Um die gescannten Kanäle und den Scan-Zeitraum zu konfigurieren, gehen Sie zu Wireless > 802.11b/g Network (entweder "b/g" oder "a" je nach Netzwerkanforderung) und wählen Sie die Auto RF-Taste in der oberen rechten Ecke des Browserfensters.

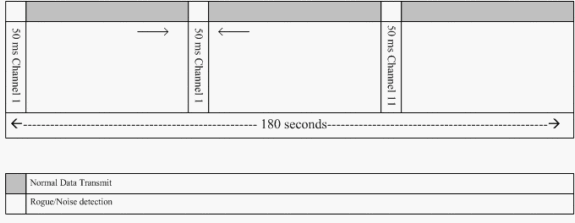

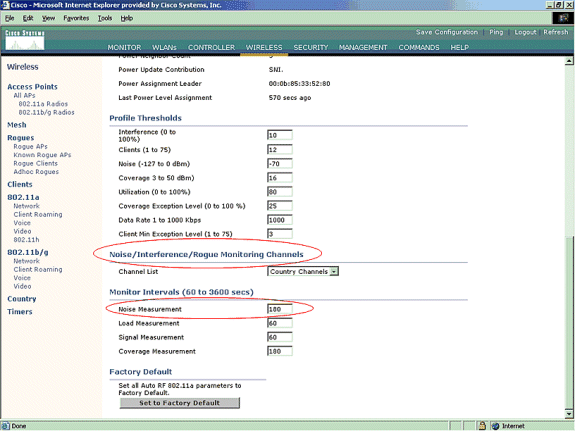

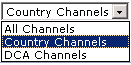

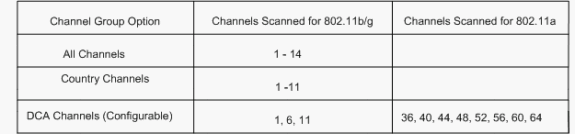

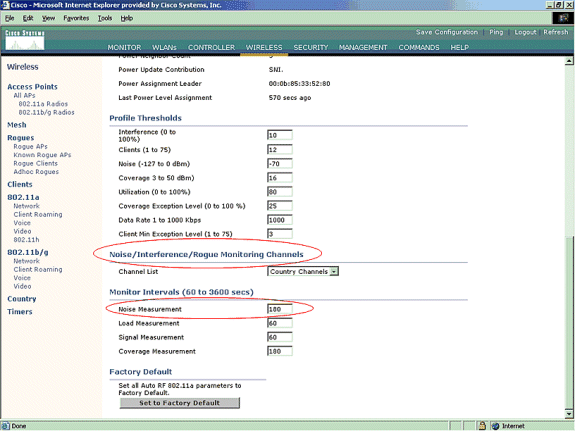

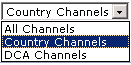

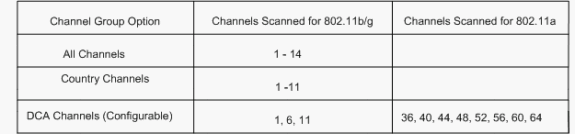

Sie können nach unten zu Rauschen/Interferenz/Rogue Monitoring Channels scrollen, um die Kanäle zu konfigurieren, die nach unberechtigten Geräten und Rauschen gescannt werden sollen. Folgende Optionen stehen zur Verfügung: Alle Kanäle (1 bis 14), Country-Kanäle (1 bis 11) oder Dynamic Channel Association (DCA)-Kanäle (standardmäßig 1, 6 und 11). Die Abtastzeitspanne durch diese Kanäle kann im gleichen Fenster unter Überwachungsintervalle (60 bis 3600 Sekunden) zusammen mit dem Rauschmessintervall konfiguriert werden. Standardmäßig beträgt das Abhörintervall für Off-Channel-Rauschen und unberechtigte Nachrichten 180 Sekunden. Das bedeutet, dass jeder Kanal alle 180 Sekunden gescannt wird. Dies ist ein Beispiel für die DCA-Kanäle, die alle 180 Sekunden gescannt werden:

Wie dargestellt, lässt eine hohe Anzahl von Kanälen, die so konfiguriert sind, dass sie mit den kurzen Abtastintervallen abgetastet werden, dem WAP weniger Zeit, um tatsächlich Daten-Clients zu bedienen.

Der Lightweight Access Point wartet, bis Clients und Access Points als unberechtigte Benutzer gekennzeichnet werden, da diese möglicherweise erst nach Abschluss eines anderen Zyklus von einem anderen Access Point gemeldet werden. Derselbe Access Point wechselt wieder auf denselben Kanal, um unberechtigte Access Points und Clients sowie Störungen und Interferenzen zu überwachen. Wenn dieselben Clients und/oder APs erkannt werden, werden sie erneut als unberechtigte Geräte auf dem Controller aufgeführt. Der Controller beginnt nun zu ermitteln, ob diese unberechtigten Geräte mit dem lokalen Netzwerk oder einfach mit einem benachbarten AP verbunden sind. In beiden Fällen gilt ein Access Point, der nicht Teil des verwalteten lokalen Wireless-Netzwerks ist, als unautorisiert.

Details zu nicht autorisierten Angriffen

Ein Lightweight AP trennt den Kanal 50 ms lang ab, um auf unautorisierte Clients zu achten, Störungen und Kanalinterferenzen zu überwachen. Alle erkannten nicht autorisierten Clients oder APs werden an den Controller gesendet, der die folgenden Informationen erfasst:

-

Die MAC-Adresse des nicht autorisierten Access Points

-

Der Name des nicht autorisierten Access Points

-

Die MAC-Adresse des/der nicht autorisierten verbundenen Clients

-

Legt fest, ob die Frames mit WPA oder WEP geschützt sind.

-

Die Präambel

-

Signal-Rausch-Verhältnis

-

Der Receiver Signal Strength Indicator (RSSI)

Access Point für die Erkennung nicht autorisierter APs

Sie können einen Access Point dazu bringen, als unberechtigter Detektor zu agieren. Auf diese Weise kann er an einem Trunk-Port platziert werden, sodass er alle über Kabel verbundenen VLANs hören kann. Er fährt fort, den Client im kabelgebundenen Subnetz aller VLANs zu finden. Der Rogue-Detektor AP hört ARP-Pakete (Address Resolution Protocol) ab, um die Layer-2-Adressen der identifizierten, nicht autorisierten Clients oder nicht autorisierten Access Points zu bestimmen, die vom Controller gesendet werden. Wird eine übereinstimmende Layer-2-Adresse gefunden, löst der Controller einen Alarm aus, der den nicht autorisierten Access Point oder Client als Bedrohung identifiziert. Dieser Alarm zeigt an, dass das unberechtigte Gerät im kabelgebundenen Netzwerk erkannt wurde.

Bestimmen aktiver unberechtigter Benutzer

Nicht autorisierte APs müssen zweimal "erkannt" werden, bevor sie vom Controller als nicht autorisiert hinzugefügt werden. Nicht autorisierte APs gelten nicht als Bedrohung, wenn sie nicht mit dem kabelgebundenen Segment des Unternehmensnetzwerks verbunden sind. Um festzustellen, ob das unberechtigte Gerät aktiv ist, werden verschiedene Ansätze verwendet. Zu diesen Ansätzen gehört auch das RLDP.

RLDP (Rogue Location Discovery Protocol)

RLDP ist ein aktiver Ansatz, der verwendet wird, wenn für einen nicht autorisierten Access Point keine Authentifizierung (Open Authentication) konfiguriert ist. In diesem standardmäßig deaktivierten Modus wird ein aktiver Access Point angewiesen, zum unberechtigten Kanal zu wechseln und sich als Client mit dem unberechtigten Gerät zu verbinden. Während dieser Zeit sendet der aktive WAP Deauthentifizierungsnachrichten an alle verbundenen Clients und schaltet dann die Funkschnittstelle ab. Anschließend wird eine Verbindung zum unberechtigten Access Point als Client hergestellt.

Der AP versucht dann, eine IP-Adresse vom unberechtigten Access Point zu erhalten, und leitet ein User Datagram Protocol (UDP)-Paket (Port 6352), das den lokalen Access Point und Informationen über unberechtigte Verbindungen enthält, über den unberechtigten AP an den Controller weiter. Wenn der Controller dieses Paket empfängt, wird der Alarm so konfiguriert, dass der Netzwerkadministrator benachrichtigt wird, dass ein unberechtigter Access Point im kabelgebundenen Netzwerk mit der RLDP-Funktion entdeckt wurde.

Hinweis: Verwenden Sie den Befehl debug dot11 rldp enable, um zu überprüfen, ob der Lightweight AP dem nicht autorisierten AP eine DHCP-Adresse zuweist und von diesem empfängt. Mit diesem Befehl wird auch das vom Lightweight AP an den Controller gesendete UDP-Paket angezeigt.

Ein Beispiel für ein UDP-Paket (Zielport 6352), das vom Lightweight AP gesendet wurde, finden Sie hier:

0020 0a 01 01 0d 0a 01 .......(..*...)0030 01 1e 00 07 85 92 78 01 00 00 00 00 00 00 00 00 00 00 ......x......... 0040 00 00 00 00 00 00 00 00 00 00

Die ersten 5 Byte der Daten enthalten die DHCP-Adresse, die der nicht autorisierte Access Point dem Access Point im lokalen Modus zugewiesen hat. Die nächsten 5 Bytes sind die IP-Adresse des Controllers, gefolgt von 6 Bytes, die die MAC-Adresse des nicht autorisierten Access Points darstellen. Dann gibt es 18 Byte Nullen.

Passiver Betrieb:

Dieser Ansatz wird verwendet, wenn nicht autorisierte APs eine Form der Authentifizierung aufweisen, entweder WEP oder WPA. Wenn eine Form der Authentifizierung für einen nicht autorisierten Access Point konfiguriert ist, kann der Lightweight Access Point keine Verbindung herstellen, da er den für den nicht autorisierten Access Point konfigurierten Schlüssel nicht kennt. Der Prozess beginnt mit dem Controller, wenn dieser die Liste der unautorisierten Client-MAC-Adressen an einen Access Point weiterleitet, der als unautorisierter Detektor konfiguriert ist. Der Rogue-Detektor überprüft alle verbundenen und konfigurierten Subnetze auf ARP-Anforderungen, und ARP sucht nach einer übereinstimmenden Layer-2-Adresse. Wenn eine Übereinstimmung erkannt wird, benachrichtigt der Controller den Netzwerkadministrator, dass ein unberechtigtes Gerät im kabelgebundenen Subnetz erkannt wird.

Aktive Eindämmung nicht autorisierter APs

Sobald ein unberechtigter Client im kabelgebundenen Netzwerk erkannt wurde, kann der Netzwerkadministrator sowohl den unberechtigten Access Point als auch die unberechtigten Clients einschließen. Dies ist möglich, da 802.11-Deauthentifizierungspakete an Clients gesendet werden, die nicht autorisierten APs zugeordnet sind, sodass die Bedrohung durch ein solches Loch gemindert wird. Jedes Mal, wenn versucht wird, den unberechtigten Access Point einzudämmen, werden fast 15 % der Ressourcen des Lightweight Access Point verwendet. Daher wird empfohlen, den nicht autorisierten Access Point physisch zu lokalisieren und zu entfernen, sobald er enthalten ist.

Anmerkung: Ab der WLC-Version 5.2.157.0 können Sie nach der Erkennung des unberechtigten Benutzers festlegen, ob der erkannte unberechtigte Benutzer manuell oder automatisch erkannt wird. Bei Controller-Softwareversionen vor 5.2.157.0 ist die manuelle Eindämmung die einzige Option.

Erkennung nicht autorisierter APs - Konfigurationsschritte

Fast die gesamte Konfiguration für die Erkennung unberechtigter Geräte ist standardmäßig aktiviert, um eine maximale, sofort einsatzbereite Netzwerksicherheit zu gewährleisten. Bei diesen Konfigurationsschritten wird davon ausgegangen, dass keine Erkennung von unberechtigten Geräten auf dem Controller eingerichtet wird, um wichtige Informationen zur Erkennung unberechtigter Geräte zu klären.

Führen Sie die folgenden Schritte aus, um die Erkennung unberechtigter Geräte einzurichten:

-

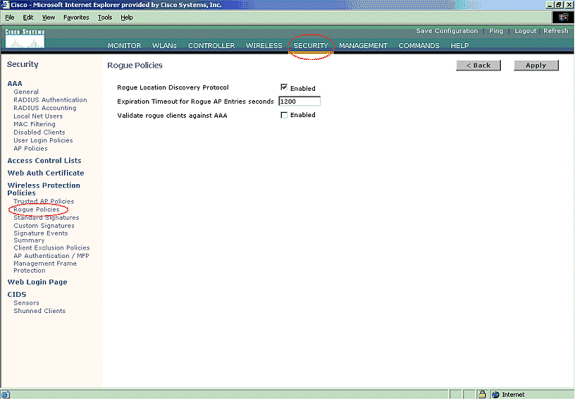

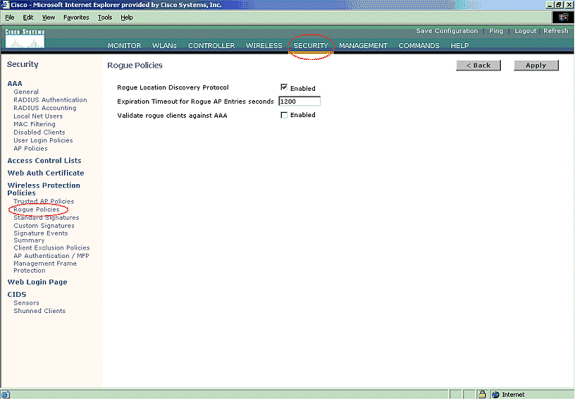

Stellen Sie sicher, dass das Protokoll für die Erkennung nicht autorisierter Standorte aktiviert ist. Um die Funktion zu aktivieren, wählen Sie Security > Rogue Policies (Sicherheit > Richtlinien für nicht autorisierte Zugriffe) und klicken Sie auf Enabled (Aktiviert) im Rogue Location Discovery Protocol (Protokoll zur Erkennung nicht autorisierter Standorte) wie in der Abbildung dargestellt.

Hinweis: Wenn ein nicht autorisierter Access Point eine bestimmte Zeit lang nicht gehört wird, wird er aus dem Controller entfernt. Dies ist das Ablauftimeout für einen nicht autorisierten Access Point, das unterhalb der RLDP-Option konfiguriert wird.

-

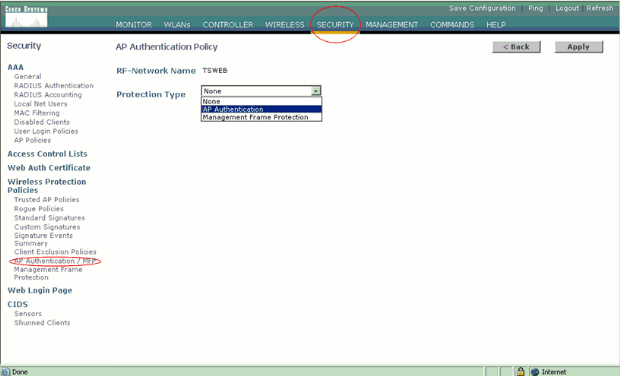

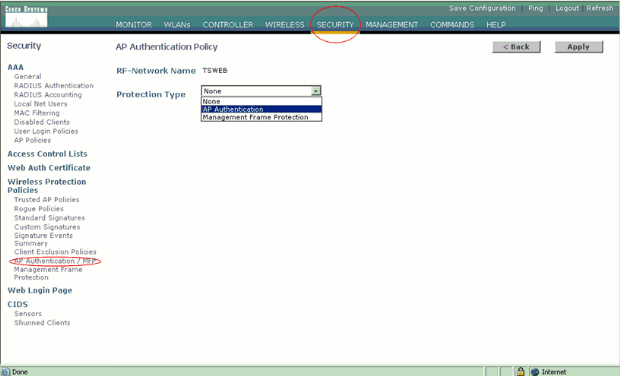

Dies ist ein optionaler Schritt. Wenn diese Funktion aktiviert ist, werden die WAPs, die RRM-Nachbarpakete mit unterschiedlichen RF-Gruppennamen senden, als unberechtigte Access Points gemeldet. Dies ist für die Untersuchung Ihrer Funkumgebung hilfreich. Um sie zu aktivieren, wählen Sie Security-> AP Authentication (Sicherheit > AP-Authentifizierung). Wählen Sie dann AP Authentication (AP-Authentifizierung) als Schutztyp aus, wie in der Abbildung dargestellt.

-

Überprüfen Sie die zu scannenden Kanäle wie folgt:

-

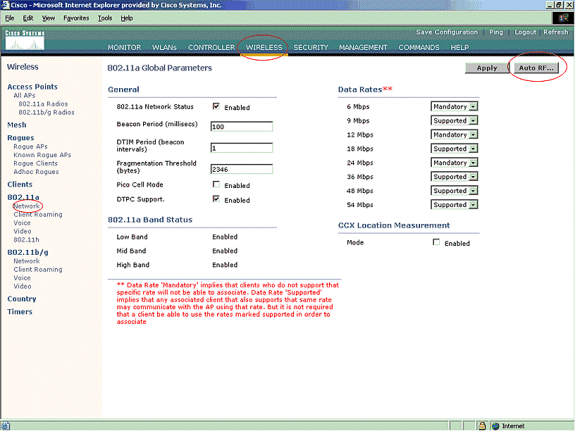

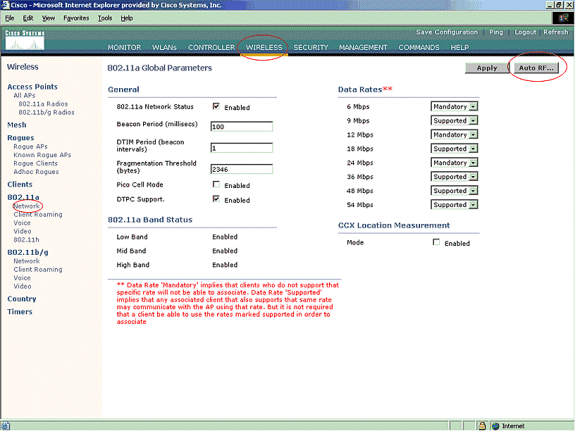

Wählen Sie Wireless > 802.11a Network (Wireless > 802.11a-Netzwerk) und anschließend Auto RF (Automatische Funkfrequenz) auf der rechten Seite aus, wie in der Abbildung dargestellt.

-

Scrollen Sie auf der Seite Auto RF (Automatische Funkumgebung) nach unten, und wählen Sie Noise/Interference/Rogue Monitoring Channels (Störungs-/Störungsüberwachungs-Kanäle).

-

In der Kanalliste sind die Kanäle aufgeführt, die neben anderen Controller- und AP-Funktionen für die Überwachung nicht autorisierter Geräte gescannt werden sollen. Weitere Informationen zu Lightweight APs und Wireless LAN Controller (WLC) Troubleshoot FAQ für weitere Informationen zu Wireless Controllern finden Sie in den Lightweight Access Point FAQ.

-

-

Legen Sie die Zeitperiode für das Scannen ausgewählter Kanäle fest:

Die Abtastdauer der definierten Kanalgruppe wird unter Monitorintervalle > Rauschmessung konfiguriert, und der zulässige Bereich liegt zwischen 60 und 3600 Sekunden. Wenn der Standardwert von 180 Sekunden beibehalten wird, scannen die Access Points alle Kanäle in der Kanalgruppe einmal, 50 ms lang, alle 180 Sekunden. Während dieses Zeitraums wechselt die AP-Funkeinheit von ihrem Servicekanal zu dem angegebenen Kanal, hört Werte ab und zeichnet sie für einen Zeitraum von 50 ms auf und kehrt dann zum ursprünglichen Kanal zurück. Die Hop-Zeit plus die Verweilzeit von 50 ms nimmt den AP für jeweils ca. 60 ms aus dem Kanal. Das bedeutet, dass jeder Access Point ungefähr 840 ms der insgesamt 180 Sekunden darauf verwendet, unberechtigte Benutzer zu überwachen.

Die "Listen"- bzw. "Verweilzeit" kann nicht verändert werden und wird durch eine Anpassung des Rauschmesswertes nicht verändert. Wenn der Timer für die Geräuschmessung herabgesetzt wird, kann der Erkennungsprozess für unberechtigte Benutzer unberechtigte Benutzer schneller finden. Diese Verbesserung geht jedoch zulasten der Datenintegrität und des Client-Service. Ein höherer Wert dagegen ermöglicht eine bessere Datenintegrität, verringert jedoch die Fähigkeit, unberechtigte Personen schnell zu finden.

-

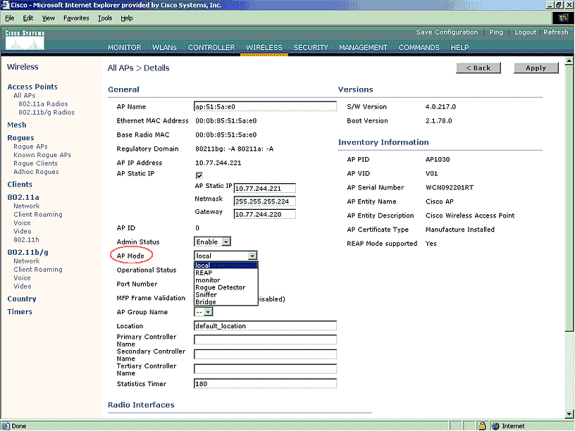

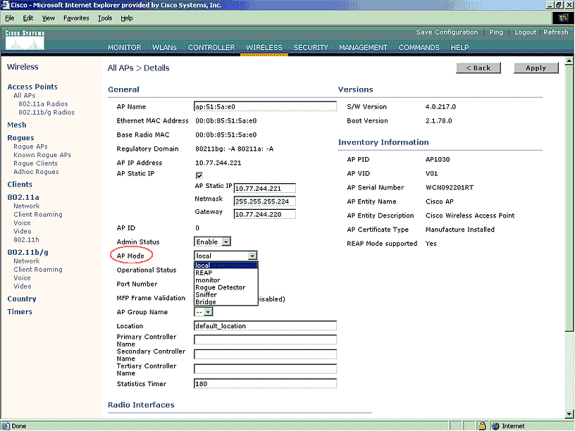

Konfigurieren Sie den AP-Betriebsmodus:

Ein Lightweight AP-Betriebsmodus definiert die Rolle des Access Points. In diesem Dokument werden folgende Modi vorgestellt:

-

Local (Lokal) - Dies ist der normale Betrieb eines Access Points. In diesem Modus können Daten-Clients gewartet werden, während konfigurierte Kanäle nach Störungen und unberechtigten Geräten durchsucht werden. In diesem Betriebsmodus wird der Access Point für 50 ms deaktiviert und wartet auf unberechtigte Benutzer. Er durchläuft jeden Kanal einzeln für den unter "Auto RF" (Automatische Funkumgebung) festgelegten Zeitraum.

-

Monitor (Überwachung): Dieser Modus ist auf reinen Funkempfang beschränkt und ermöglicht dem Access Point, alle konfigurierten Kanäle alle 12 Sekunden zu scannen. Nur Pakete zur Deauthentifizierung werden per Funk gesendet, wenn ein AP auf diese Weise konfiguriert ist. Ein Zugriffspunkt im Überwachungsmodus kann unberechtigte Benutzer erkennen, jedoch keine Verbindung zu einem verdächtigen unberechtigten Benutzer als Client herstellen, um die RLDP-Pakete zu senden.

Hinweis: DCA bezieht sich auf überlappungsfreie Kanäle, die mit den Standardmodi konfiguriert werden können.

-

Rogue Detector (Erkennung nicht autorisierter APs): In diesem Modus ist die AP-Funkverbindung deaktiviert, und der AP hört nur kabelgebundenen Datenverkehr ab. Der Controller leitet die als Erkennung nicht autorisierter APs konfigurierten APs sowie Listen verdächtiger nicht autorisierter Clients und AP-MAC-Adressen weiter. Der Rogue-Detektor überwacht nur ARP-Pakete und kann bei Bedarf über eine Trunk-Verbindung mit allen Broadcast-Domänen verbunden werden.

Sie können einfach einen einzelnen AP-Modus konfigurieren, sobald der Lightweight AP mit dem Controller verbunden ist. Um den AP-Modus zu ändern, verbinden Sie sich mit der Webschnittstelle des Controllers, und navigieren Sie zu Wireless. Klicken Sie auf Details neben dem gewünschten Access Point, um einen Bildschirm ähnlich diesem anzuzeigen:

Wählen Sie im Dropdown-Menü "AP Mode" (AP-Modus) den gewünschten AP-Betriebsmodus aus.

-

Befehle für die Fehlerbehebung

Sie können die folgenden Befehle auch verwenden, um Probleme mit der Konfiguration des Access Points zu beheben:

-

show rogue ap summary - Dieser Befehl zeigt die Liste der von den Lightweight Access Points erkannten unberechtigten Access Points an.

-

show rogue ap detail <MAC-Adresse der rogue ap> - Verwenden Sie diesen Befehl, um Details zu einem einzelnen unberechtigten Access Point anzuzeigen. Mit diesem Befehl kann festgestellt werden, ob der nicht autorisierte Access Point an das kabelgebundene Netzwerk angeschlossen ist.

Schlussfolgerung

Die Erkennung und Eindämmung von nicht autorisierten APs in der zentralisierten Controller-Lösung von Cisco ist die effektivste und unaufdringlichste Methode der Branche. Dank der Flexibilität, die der Netzwerkadministrator erhält, können alle Netzwerkanforderungen individuell angepasst werden.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

10-Aug-2006

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback