Einleitung

In diesem Dokument wird beschrieben, wie Sie die HTTP/2 Rapid Reset Attack Vulnerability CVE-2023-44487 auf Cisco Expressways überprüfen und diese vermeiden.

Voraussetzungen

Anforderungen

Es gibt keine spezifischen Anforderungen für dieses Dokument.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf Cisco Expressway x14.X.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Am 10. Oktober 2023 wurde die Schwachstelle auf HTTP/2-Protokollebene, die eine neue DDoS-Angriffstechnik (Distributed Denial of Service) ermöglicht, als CVE-2023-44487: HTTP/2 Rapid Reset bekannt gegeben.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

Aufgrund der durchgeführten Untersuchung wurde festgestellt, dass Cisco Expressway davon betroffen ist.

Hier sehen Sie den Fehler, der bei der Bewertung der Wirkung in Cisco Expressway hinterlegt wurde. Die CVE-ID wird derzeit ausgewertet. Die in diesem Dokument enthaltenen Informationen wurden kurz auf diesen Cisco Defekt angewendet. Unter dem folgenden Link finden Sie aktuelle Informationen.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

In diesem Dokument werden die Schritte zur Durchführung einer Problemumgehung für diesen Defekt auf der Schnellstraße erläutert, um die Auswirkungen dieser Schwachstelle zu minimieren.

Betroffen sind Produkte mit x14.0 oder einer höheren Version mit Mobile Remote Access (MRA).

Problemumgehung bei Defekt CSCwh88665

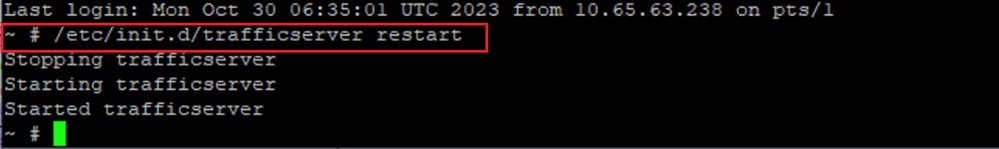

1. Zugriff auf das Schnellstraßen-Dateisystem über den SCP-Client (Root-Anmeldeinformationen verwenden). Location (Standort) /tandberg/trafficserver/etc/ wie im Bild dargestellt.

2. Erstellen Sie eine Sicherung der Datei, und speichern Sie sie auf dem PC. Öffnen Sie dann die Originaldatei.

3. Öffnen Sie diese Datei im Editor++, und suchen Sie nach der Zeichenfolge. CONFIG proxy.config.http.server_ports STRING 8443

Es werden folgende hervorgehobene Linien angezeigt:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. Ändern Sie die Zeile:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. Speichern Sie die Datei, und laden Sie sie mithilfe von WinSCP wieder an den gleichen Ort auf der Schnellstraße hoch. Location (Standort) /tandberg/trafficserver/etc/

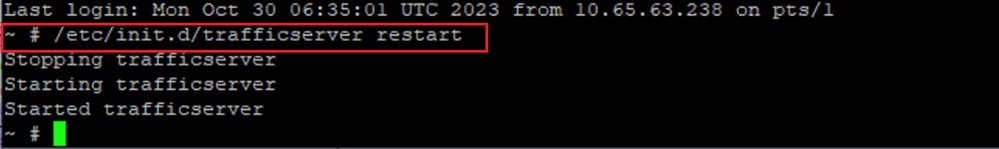

6. Melden Sie sich jetzt mit den Root-Anmeldeinformationen bei der CLI der Schnellstraße an, und starten Sie "Traffic Server" mit diesem Befehl neu. /etc/init.d/trafficserver restart

Hinweis: Beim Systemneustart wird die Konfiguration wieder auf den Standardwert zurückgesetzt, und die Änderungen gehen verloren.

Hinweis: Dieses Dokument wird im Anschluss an weitere Informationen aktualisiert.

Feedback

Feedback