Cisco Jabber und SIP-OAuth-Modus

Download-Optionen

-

ePub (1.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die Konfiguration und grundlegende Schritte zur Fehlerbehebung zur Implementierung des SIP-OAuth-Modus mit Cisco Jabber beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Jabber Softphone-Registrierung

- Unified Communications Manager (UCM)

- Mobile and Remote Access (MRA)-Lösung

Verwendete Komponenten

Mindestsoftwareversion zur Unterstützung des SIP-OAuth-Modus:

- Cisco UCM 12.5

- Cisco Jabber 12,5

- Cisco Expressway X12.5

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Einschränkung

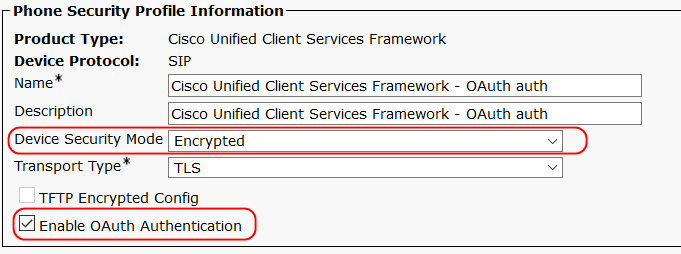

Wenn der SIP-OAuth-Modus aktiviert ist, werden die Optionen "Enable Digest Authentication" und "TFTP Encrypted Config" nicht unterstützt.

Hintergrundinformationen

Wichtigste Vorteile

Die Sicherung von SIP-Signalisierung und -Medien für Cisco Jabber-Softphones erfordert derzeit mehrere Konfigurationsschritte. Die schwierigste Aufgabe besteht darin, Client-Zertifikate (LSCs) zu installieren und zu erneuern, insbesondere wenn ein Cisco Jabber-Gerät zwischen standortbasierten und standortexternen Geräten wechselt, und die Zertifikate in der CTL-Datei auf dem neuesten Stand zu halten.

Im SIP-OAuth-Modus kann das Cisco Jabber Softphone zur Authentifizierung an einer sicheren SIP-Schnittstelle OAuth-Token verwenden, die sich selbst beschreiben. Die Unterstützung von OAuth auf der UCM-SIP-Schnittstelle ermöglicht eine sichere Signalisierung und sichere Medien für Jabber-Bereitstellungen vor Ort und MRA-Bereitstellungen ohne den gemischten Modus oder CAPF-Betrieb.

Wichtigste Vorteile der Unterstützung von Cisco Jabber im SIP-OAuth-Modus

- Stets verfügbare Verschlüsselung ohne zusätzlichen Verwaltungsaufwand

- Sichere Signalisierung und Medien für Cisco Jabber ohne den gemischten Modus (keine CTL-Updates, Zertifikatwartung usw.)

- LSC muss nicht auf Jabber-Clients installiert und gewartet werden.

- Herausforderungen bei LSC auf mehreren Geräten (Laptops/Mobilgeräte ...)

- Der CAPF-Betrieb ist bei jeder Installation von Jabber auf einem neuen Gerät erforderlich.

- CAPF-Vorgang wird über MRA nicht unterstützt.

Gesamtarchitektur

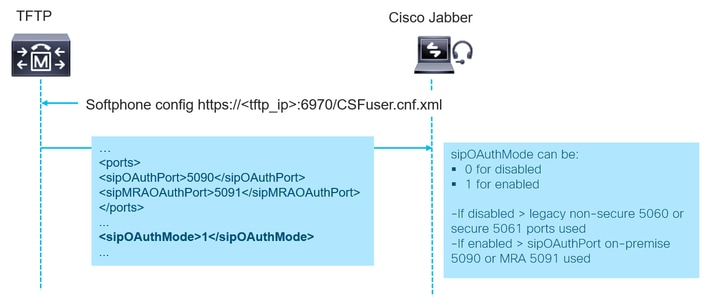

Das Cisco Jabber-Gerät erkennt, dass die OAuth-Authentifizierung an der SIP-Schnittstelle aktiviert ist, indem es die CSF-Konfigurationsdatei (http://<cucmIP>:6970/<CSF-Gerätename>.cnf.xml), Beispiel einer Konfigurationsdatei (einige Zeilen werden aus Kurzgründen ausgelassen), analysiert:

Cisco Jabber liest den sipOAuthMode-Parameter, um festzustellen, ob der SIP-OAuth-Modus aktiviert ist. Dieser Parameter kann einen der folgenden Werte annehmen:

- 0 - SIP OAuth ist deaktiviert.

- 1 - SIP-OAuth ist aktiviert

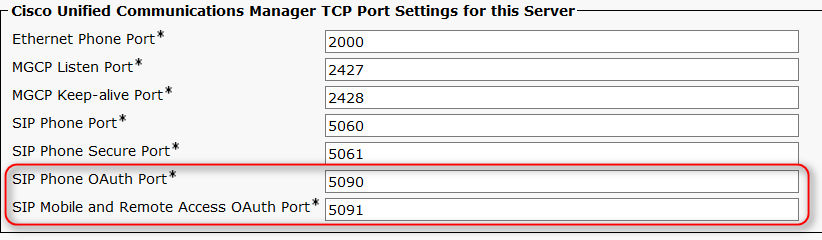

Wenn der SIP-OAuth-Modus aktiviert ist, verwendet Jabber einen dieser Parameter, um den Port für die SIP-TLS-Verbindung zu bestimmen: sipOAuthPort für standortbasierte Bereitstellungen oder sipMRAOAuthPort für MRA-basierte Bereitstellungen. Im Beispiel werden die Standardwerte sipOAuthPort 5090 und sipMRAOAuthPort 5091 dargestellt. Diese Werte sind konfigurierbar und können für jeden CUCM-Knoten unterschiedlich sein.

Wenn der SIP-OAuth-Modus deaktiviert ist, verwendet Jabber für die SIP-Registrierung Legacy-Ports mit nicht sicheren Geräten (5060) oder sicheren Geräten (5061).

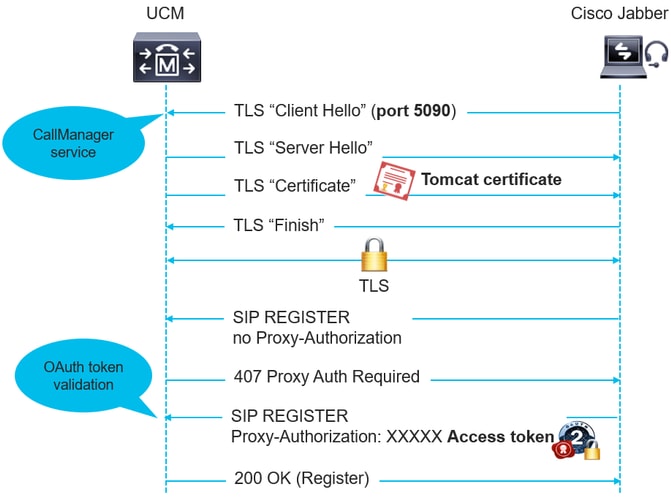

Anmerkung: Cisco UCM verwendet den SIP-Telefon-OAuth-Port (5090), um die SIP-Leitungsregistrierung von Jabber OnPremise-Geräten über TLS abzuhören. Der UCM verwendet jedoch den SIP Mobile Remote Access Port (Standard: 5091), um SIP-Leitungsregistrierungen von Jabber über Expressway über mLTS abzuhören. Beide Ports sind konfigurierbar. Siehe Abschnitt "Konfiguration".

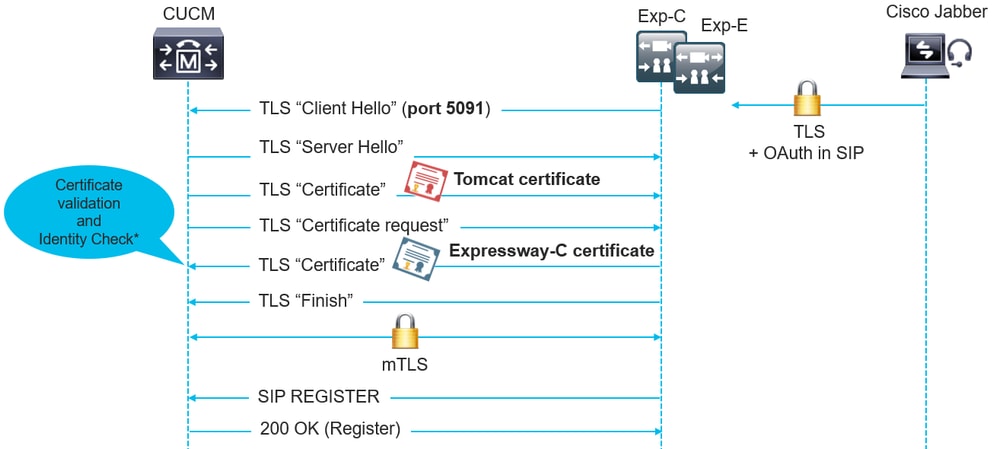

Der CallManager-Dienst hört sowohl sipOAuthPort als auch sipMRAOAuthPort ab. Beide Ports verwenden jedoch das Tomcat-Zertifikat und Tomcat-trust für eingehende TLS/mTLS-Verbindungen. Stellen Sie sicher, dass Ihr Tomcat-Trust-Speicher das Expressway-C-Zertifikat für den SIP-OAuth-Modus verifizieren kann, damit die MRA korrekt funktioniert.

In Situationen, in denen das Tomcat-Zertifikat neu generiert wird, muss der CallManager-Prozess auch danach auf den betroffenen Knoten neu gestartet werden. Dies ist erforderlich, damit der CCM-Prozess neue Zertifikate auf sipOAuth-Ports laden und verwenden kann.

Dieses Bild zeigt die Registrierung von Cisco Jabber vor Ort:

Dieses Bild zeigt die Registrierung von Cisco Jabber über MRA:

* Expressway-C-Knoten verwenden die AXL API, um UCM über die CN/SAN in ihrem Zertifikat zu informieren. UCM verwendet diese Informationen, um das Exp-C-Zertifikat zu validieren, wenn eine gegenseitige TLS-Verbindung hergestellt wird.

Konfiguration - Jabber am Standort

Anmerkung:

Stellen Sie sicher, dass Sie vor der Konfiguration des SIP-OAuth-Modus die folgenden Punkte abgeschlossen haben:

- MRA wird konfiguriert, und die Verbindung zwischen Unified Communication Manager (UCM) und Expressway wird hergestellt (nur bei Verwendung von MRA).

- UCM ist bei einem Smart Account oder einem Virtual Account registriert und bietet eine exportgesteuerte Funktionalität.

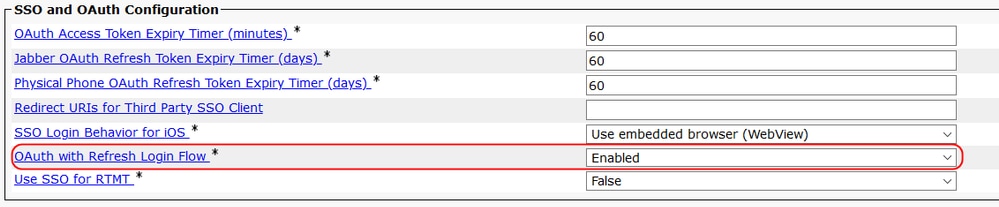

1. Konfigurieren Sie die Aktualisierungsanmeldungen.

Konfigurieren Sie Refresh-Anmeldungen mit OAuth-Zugriffs-Token und Refresh-Token für Cisco Jabber-Clients. Wählen Sie in Cisco Unified CM Administration die Option System > Enterprise Parameters.

2. OAuth-Ports konfigurieren.

Wählen Sie System > Cisco Unified CM aus. Dies ist ein optionaler Schritt. Das Bild zeigt die Standardwerte. Der zulässige konfigurierbare Bereich liegt zwischen 1024 und 49151. Wiederholen Sie die gleichen Schritte für jeden Server.

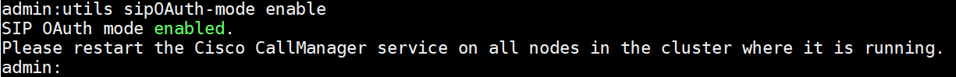

3. Aktivieren Sie den SIP-OAuth-Modus.

Verwenden Sie die Befehlszeilenschnittstelle des Herausgebers, um den SIP-OAuth-Modus global zu aktivieren. Führen Sie den folgenden Befehl aus: nutzt sipOAuth-mode enable.

4. Starten Sie den Cisco CallManager-Dienst neu.

Wählen Sie in Cisco Unified Serviceability "Tools" > "Control Center - Feature Services" aus. Wählen Sie den Cisco CallManager-Dienst auf allen Knoten, auf denen er aktiv ist, aus, und starten Sie ihn neu.

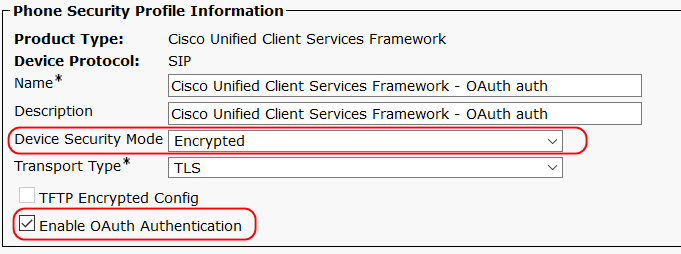

5. Konfigurieren Sie die OAuth-Unterstützung im Sicherheitsprofil.

Wählen Sie in Cisco Unified CM Administration die Option System > Phone Security Profile (System > Telefonsicherheitsprofil) aus. Wählen Sie OAuth-Authentifizierung aktivieren, um die SIP-OAuth-Unterstützung für den Endpunkt zu aktivieren.

Konfiguration - Jabber over MRA

Voraussetzungen

Führen Sie vor der Konfiguration des SIP-OAuth-Modus für Jabber über MRA die Schritte 1-4 im Kapitel "Konfiguration - Jabber am Standort" dieses Artikels aus.

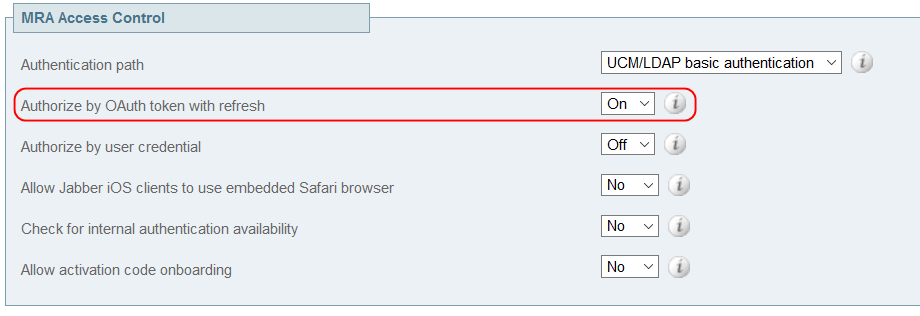

Schritt 1: Aktivieren Sie "Refresh Login over MRA".

Aktualisierungsanmeldungen müssen auf Expressway (auch als selbstbeschreibende Token bezeichnet) vor der Konfiguration der SIP OAuth-Authentifizierung mit Cisco Jabber über MRA aktiviert werden. Navigieren Sie auf dem Expressway-C zu Configuration > Unified Communications > Configuration, und stellen Sie sicher, dass der Authorize by OAuth Token mit dem Aktualisierungsparameter auf On gesetzt ist.

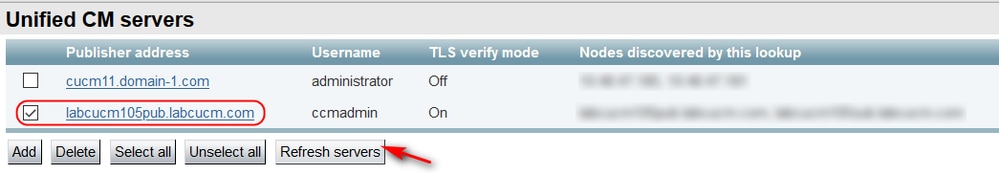

Schritt 2: Aktualisieren Sie die Unified CM-Knoten in Expressway-C.

Navigieren Sie zu Konfiguration > Unified Communications > Unified CM-Server. Unified CM-Knoten in Expressway-C erkennen oder aktualisieren.

Anmerkung: Eine neue CEOAuth (TLS)-Zone wird automatisch in Expressway-C erstellt. Beispiel: CEOAuth <Unified CM-Name>. Es wird eine Suchregel erstellt, um die SIP-Anfragen von Jabber über MRA an den Unified CM-Knoten weiterzuleiten. Diese Zone verwendet TLS-Verbindungen unabhängig davon, ob der Unified CM im gemischten Modus konfiguriert ist. Um eine Vertrauensstellung herzustellen, sendet Expressway-C auch den Hostnamen und die SAN-Details (Subject Alternative Name) an den Unified CM-Cluster. Überprüfen Sie im Verifizierungsteil dieses Artikels, ob die richtige Konfiguration vorhanden ist.

Schritt 3: Konfigurieren der OAuth-Unterstützung im Sicherheitsprofil

Wählen Sie in Cisco Unified CM Administration die Option System > Phone Security Profile (System > Telefonsicherheitsprofil) aus. Aktivieren Sie die OAuth-Unterstützung für das Profil, das Cisco Jabber zugewiesen ist.

Überprüfung

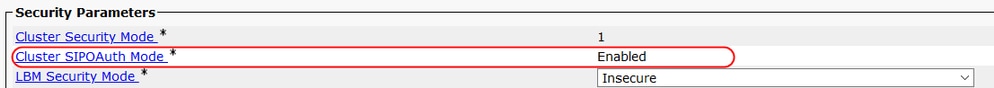

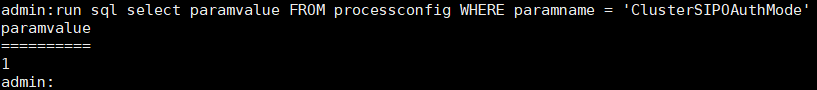

1. Überprüfen Sie, ob der SIP-OAuth-Modus global aktiviert ist.

Überprüfen Sie den OAuth-Modus unter Cisco Unified CM Administration, und wählen Sie System > Enterprise Parameters aus.

Alternativ können Sie die Admin-CLI verwenden: Führen Sie den Befehl aus: führen Sie sql select paramvalue FROM prozessconfig WHERE paramname = 'ClusterSIPOAuthMode' aus.

Mögliche Werte: 0 - für Deaktiviert (Standard), 1 - für Aktiviert.

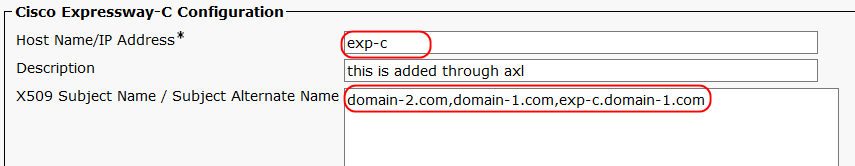

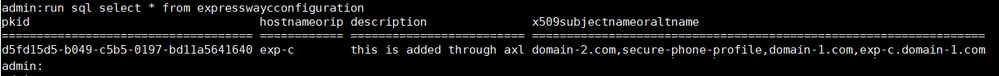

2. Überprüfen Sie, ob die Expressway-C SAN-Einträge erfolgreich an den CUCM weitergeleitet wurden.

Expressway-C sendet die CN/SAN-Details seines Zertifikats über AXL an UCM. Diese Details werden in der Expresswaycconfiguration-Tabelle gespeichert. Dieser Prozess wird jedes Mal aufgerufen, wenn Sie die Unified CM-Knoten in Expressway-C erkennen oder aktualisieren. Diese Einträge werden verwendet, um die Vertrauenswürdigkeit zwischen UCM und Expressway-C herzustellen. Das CN/SAN-Feld des Expressway-C-Zertifikats wird während der MTLS-Verbindung mit dem SIP-MRA-OAuth-Port (standardmäßig 5091) mit diesen Einträgen abgeglichen. Wenn die Überprüfung nicht erfolgreich ist, schlägt die MTLS-Verbindung fehl.

Überprüfen Sie die Einträge unter Cisco Unified CM Administration, und wählen Sie Device > Expressway-C (ab UCM 12.5.1Su1 verfügbar) aus.

Alternativ können Sie die Admin-CLI verwenden: Führen Sie den Befehl run sql select * aus expresswaycconfiguration aus.

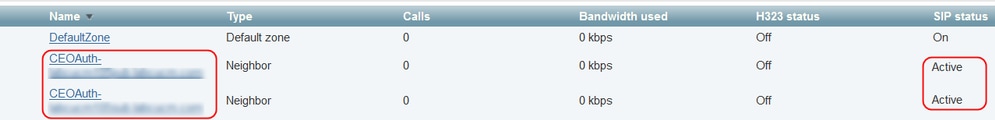

3. Überprüfen Sie die CEOAuth-Zone(n) auf Expressway-C.

Navigieren Sie zu Expressway-C > Configuration > Zones > Zones. Stellen Sie sicher, dass sich alle neu erstellten CEOAuth-Zonen im aktiven Zustand befinden.

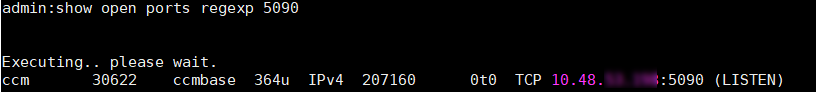

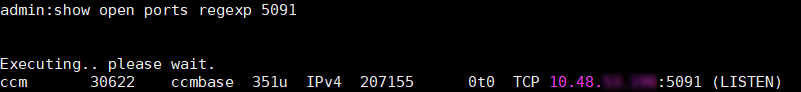

4. Überprüfen Sie, ob der CallManager-Prozess auf SIP-OAuth-Ports lauscht.

Führen Sie den Befehl in der Admin-CLI aus: show open ports regexp 5090 (Standard-SIP-OAuth-Port)

Führen Sie den Befehl in der Admin-CLI aus: show open ports regexp 5091 (Standard-SIP-MRA-Port)

Fehlerbehebung

Jabber-Protokollbeispiel (am Standort)

Protokollbeispiel für die SIP OAuth-Registrierung am Standort auf Port 5090 aus Sicht des Jabber-Protokolls.

## CSF configuration retrieved

2020-03-30 13:03:18,278 DEBUG [0x000012d8] [src\callcontrol\ServicesManager.cpp(993)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - fetchDeviceConfig() retrieved config for CSFrado

2020-03-30 13:03:18,278 DEBUG [0x000012d8] [rc\callcontrol\ServicesManager.cpp(1003)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - Device Config:

Szenario 1 - Nicht übereinstimmender SIP-OAuth-Registrierungsport

Das Jabber-Gerät vor Ort im SIP-OAuth-Modus kann nicht bei UCM registriert werden. UCM sendet 403 für die Registrierungsmeldung:

SIP/2.0 403 Forbidden

Via: SIP/2.0/TLS 10.5.10.121:50347;branch=z9hG4bK00005163

From:

Mögliche Lösung: Stellen Sie sicher, dass die folgenden Bedingungen erfüllt sind:

- OAuth-Modus ist global aktiviert

- Für das Gerätesicherheitsprofil ist die OAuth-Unterstützung aktiviert.

- Nachricht empfangen am 5090-Port über TLS anstelle von mTLS

Szenario 2 - Unbekannte CA von Expressway

Expressway-C ist nicht in der Lage, den mTLS-Handshake mit UCM auf sipMRAOAuthport (Standard 5091) herzustellen. Expressway-C vertraut dem von UCM gemeinsam genutzten Zertifikat nicht und antwortet während der mTLS-Einrichtung mit der Meldung Unknown CA (Unbekannte Zertifizierungsstelle).

Mögliche Lösung: Der CallManager-Dienst sendet sein Tomcat-Zertifikat während des mTLS-Handshakes. Stellen Sie sicher, dass Ihr Expressway-C dem Unterzeichner des Tomcat-Zertifikats von UCM vertraut.

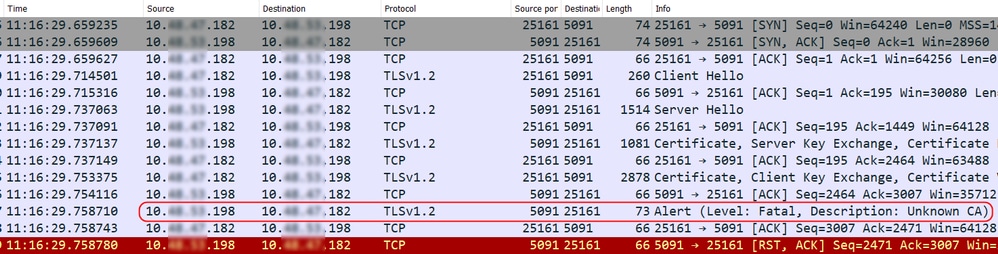

Szenario 3 - Unbekannte Zertifizierungsstelle von UCM

Expressway-C ist nicht in der Lage, den mTLS-Handshake mit UCM auf sipMRAOAuthport (Standard 5091) herzustellen. UCM vertraut dem von Expressway freigegebenen Zertifikat nicht und antwortet während der mTLS-Einrichtung mit der Meldung Unknown CA (Unbekannte Zertifizierungsstelle).

Paketerfassung aus dieser Kommunikation (UCM 10.x.x.198, Expressway-C 10.x.x.182):

Mögliche Lösung: UCM verwendet den Tomcat-trust-Speicher, um eingehende Zertifikate während des mTLS-Handshakes auf SIP-OAuth-Ports zu überprüfen. Stellen Sie sicher, dass das Zertifikat des Unterzeichners für Expressway-C ordnungsgemäß auf den UCM hochgeladen wurde.

Beiträge von Cisco Ingenieuren

- Rado DrabikCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback